记一次某OA的渗透测试(前台注入)

0x01 初始化

目标是这个样子的:

开发商已知,搜索引擎没找到洞。。。

0x02 加载中

登陆口可以爆破,但是:

用户名也遍历不了,简单爆破了一下,无果。

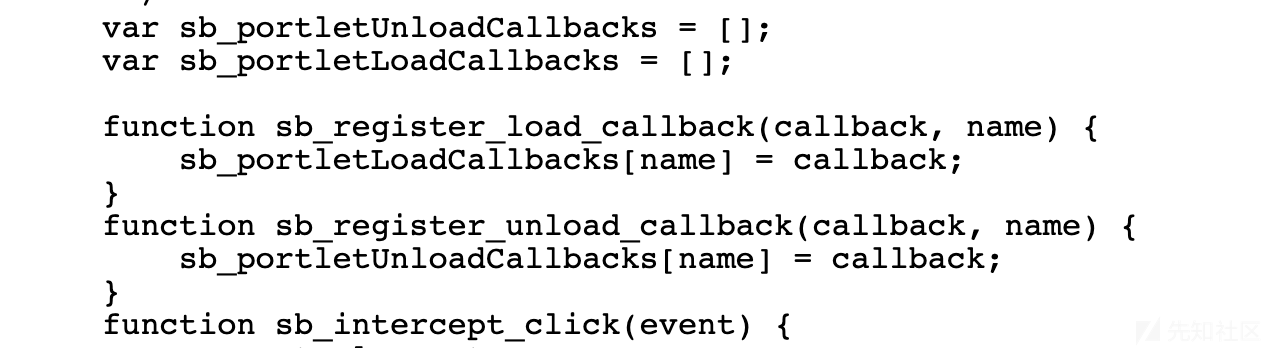

前台JS的文件命名很有意思:

满屏SB:

开发当时的怨气挺重的。

每个JS都仔细分析了一遍,无果。

扫了一下目录,无果。

扫了一下端口,无果。

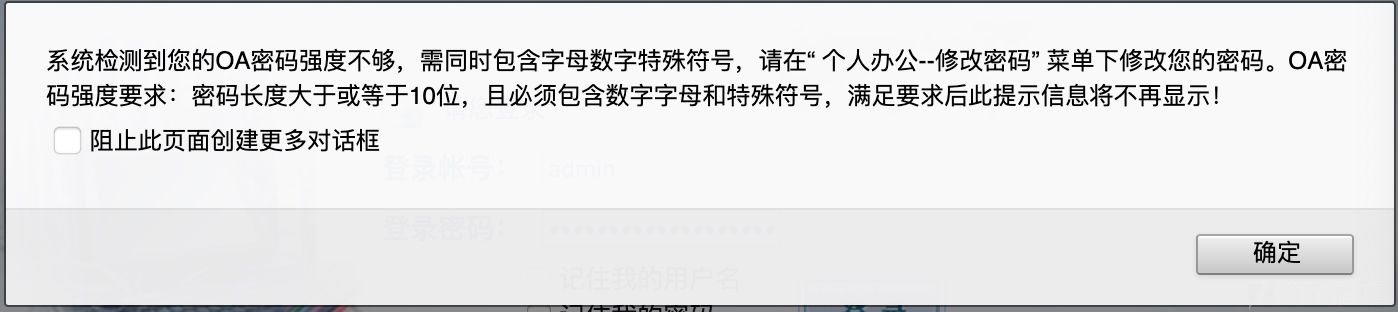

关注到UI有这个:

群文件里面下载到APP:

日常反编译看看代码:

Web2App,有几个开发方的接口地址,未见到目标地址。不过通过接口翻阅,找到目标地址:

木有日错...

web2app没有太多继续看代码的必要,模拟器抓包。

实名吐槽一下网易mumu Mac版,经常启动不成功,日常卡在99%,丢,耗时间。。。

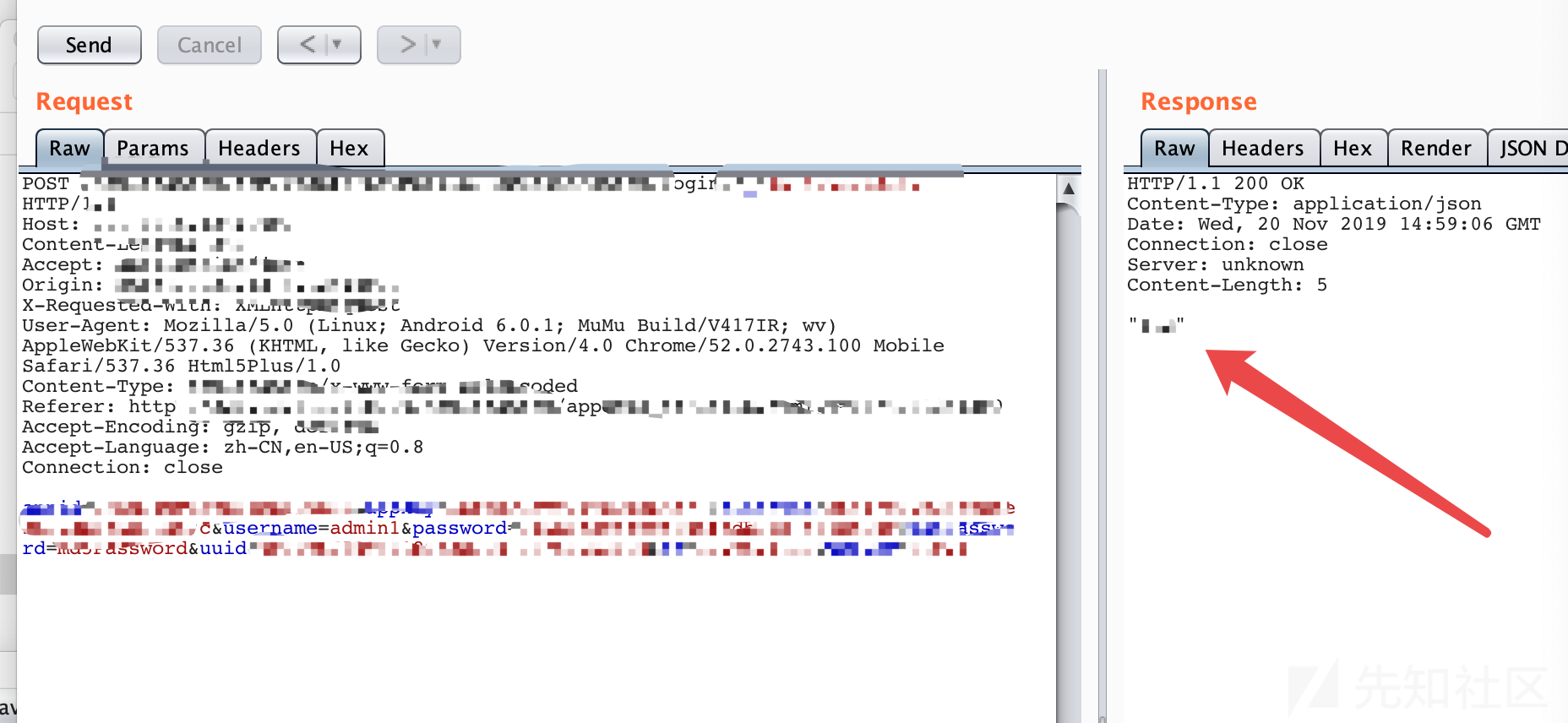

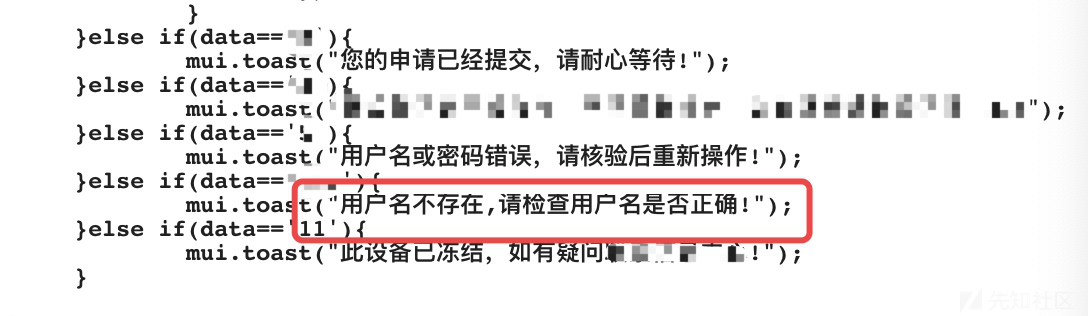

箭头指出来打码的部分是一个数字,没有返回新Cookie什么的,铁定只是做了前端验证:

果不其然,基础思路首先是可以篡改返回值登陆绕过,其次是用户名可遍历。

然而登陆绕过并没有什么卵用:

图丢了,瞎画了一个,就是...在新设备登陆登陆需要管理员审核通过才行,太菜了绕不动. 可以篡改提交的审核信息, 应该有Xss, 但是没时间等...

日常遍历用户,找口令,不管能不能登陆成功,只要口令正确,唬住客户还是OK的。

口令1 Get。

然后日常fuzz接口。

(图丢了,瞎截的,最终结果是找到下图)

在一个接口的返回中找到另一个接口:

构造数据包:

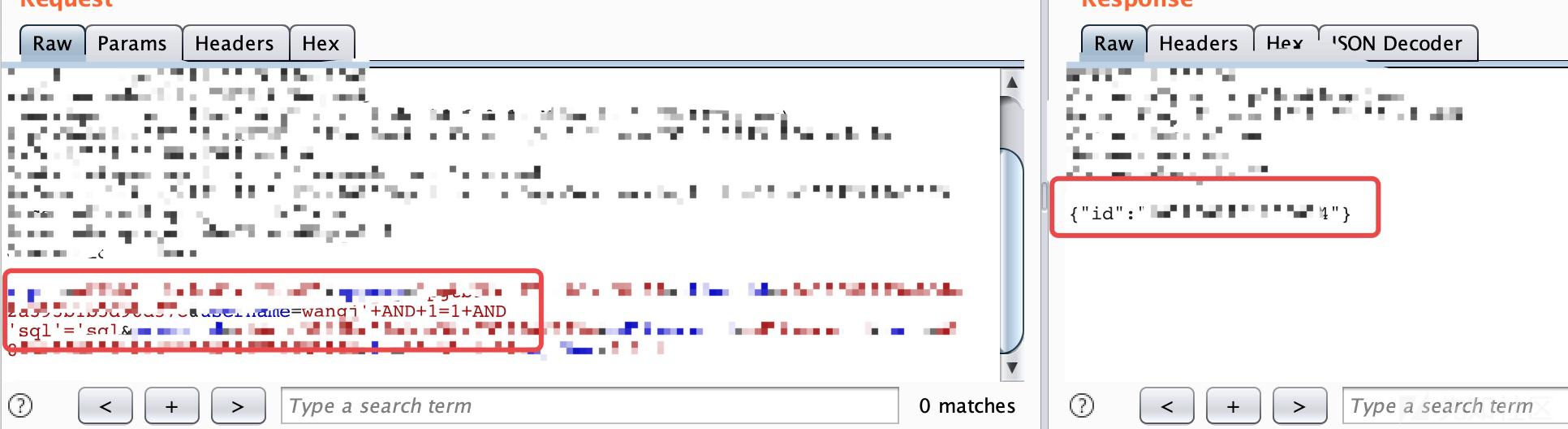

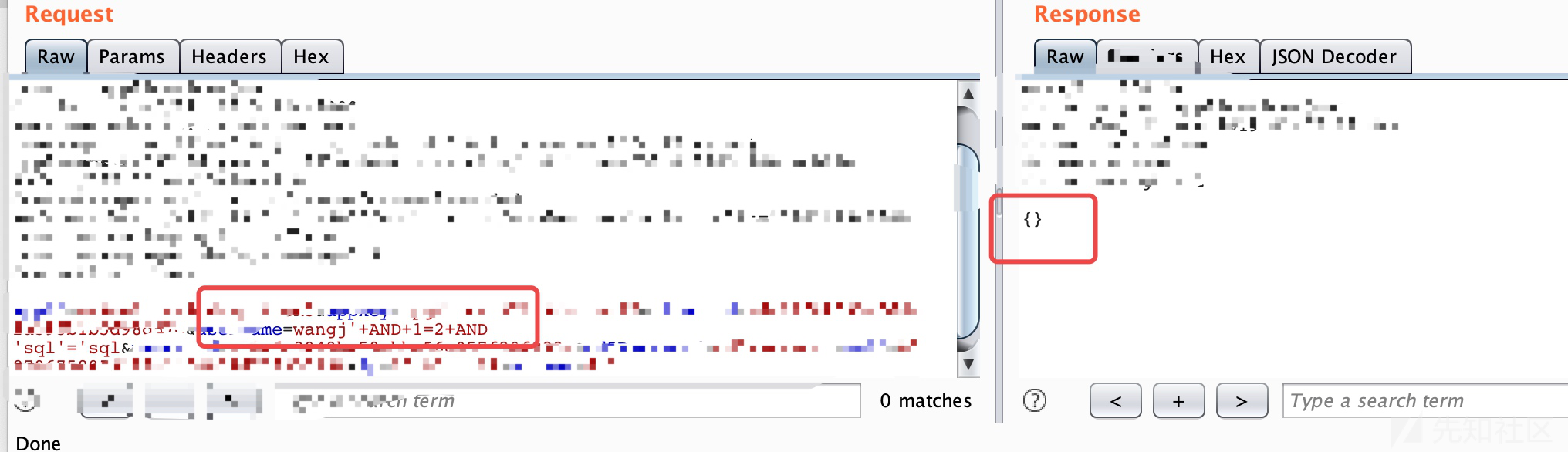

之前的遍历出来的用户名起到了作用,可以查到一点点没卵用的信息,本能的测一下注入:

前台注入Get。(0day?!)

0x03 加载成功

丢,管理员和测试账号一个密码,并不复杂。。。

相关字典:

https://github.com/TheKingOfDuck/fuzzDicts以上内容纯属虚构。遵纪守法的公民是不会挖洞的。

转载

转载

分享

分享

快醒醒,你哪来的学妹

@Talisit 对的。

@CoolCat OA?=,这里是对OA参数进行爆破?

@LiBai 恕我直言,这就是常规的黑盒测试的而已,核心参数全部露出来的,为的是给其他师傅碰到这个OA时跟着这个思路找到注入点,而不是直接将注入点提供给你。

恕我直言,这码打的我啥都没学到。

@aries get 谢谢师傅!

网易MuMu模拟器,在设置了代理之后,会卡在99%(即使导入了证书也会)。

解决办法:1. 卡在99%的时候是可以进入adb shell,清空代理服务器设置.然后重启就可以了。参考:通过adb修改代理设置

羡慕有两个QQ号的人

为什么我的眼里都是马赛克,还有mac版的mumu确实是真的捞

快醒醒,你哪来的学妹

快醒醒,学妹掏出来比你大

快醒醒,哪里来的学妹