对某大学管理信息系统的一次渗透测试

本文没有getshell,漏洞已报送至教育行业漏洞平台,经验证漏洞已修复。

我挖的是edu.cn的漏洞,使用了oneforall进行子域名搜集,在看到一个标题为“某某某管理信息系统”的站点,就上手了。

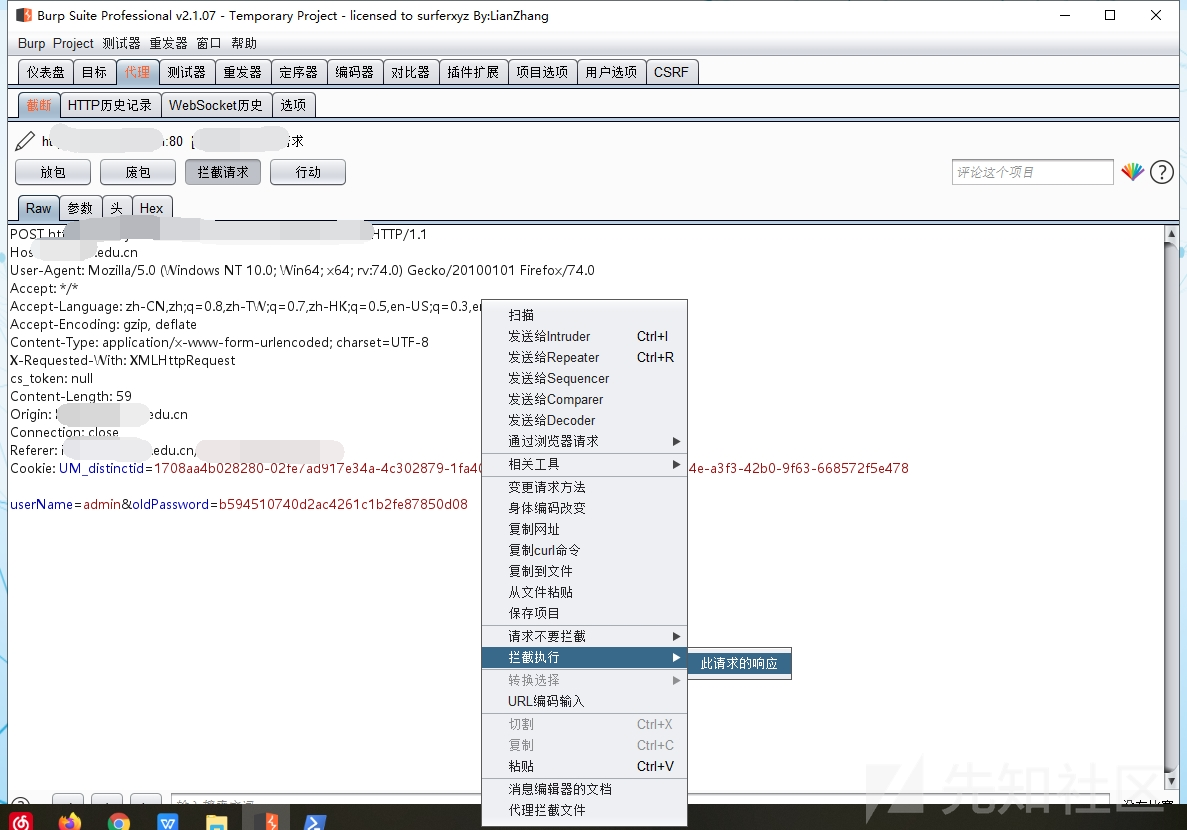

1.任意密码重置

账号 admin 密码123456(只要是数字就会自动进入修改密码页面)

提示我们需要改密码。

我们修改成 abc123456

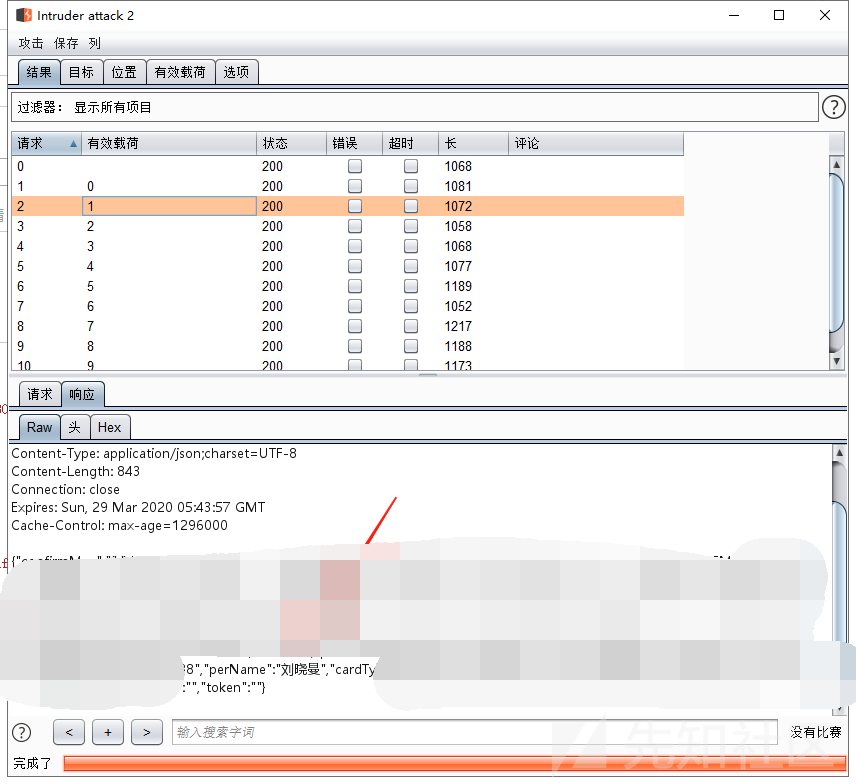

抓包,抓响应包。

这里面有许多学号与身份证信息,我保留下来两个作为信息搜集,为后续渗透打下基础(这两个信息现已删除)

2.任意密码重置

第一个任意密码重置是管理系统,这个是后面找到的用户系统

登录需要学号,学号通过Google hacking就能搜到

site:目标大学.edu.cn 学号 就能获取到一些学号。

学号的规律是后面三位会变化,前面基本都是一样的。

登录页面没有验证码,我设置密码为123456进行爆破。

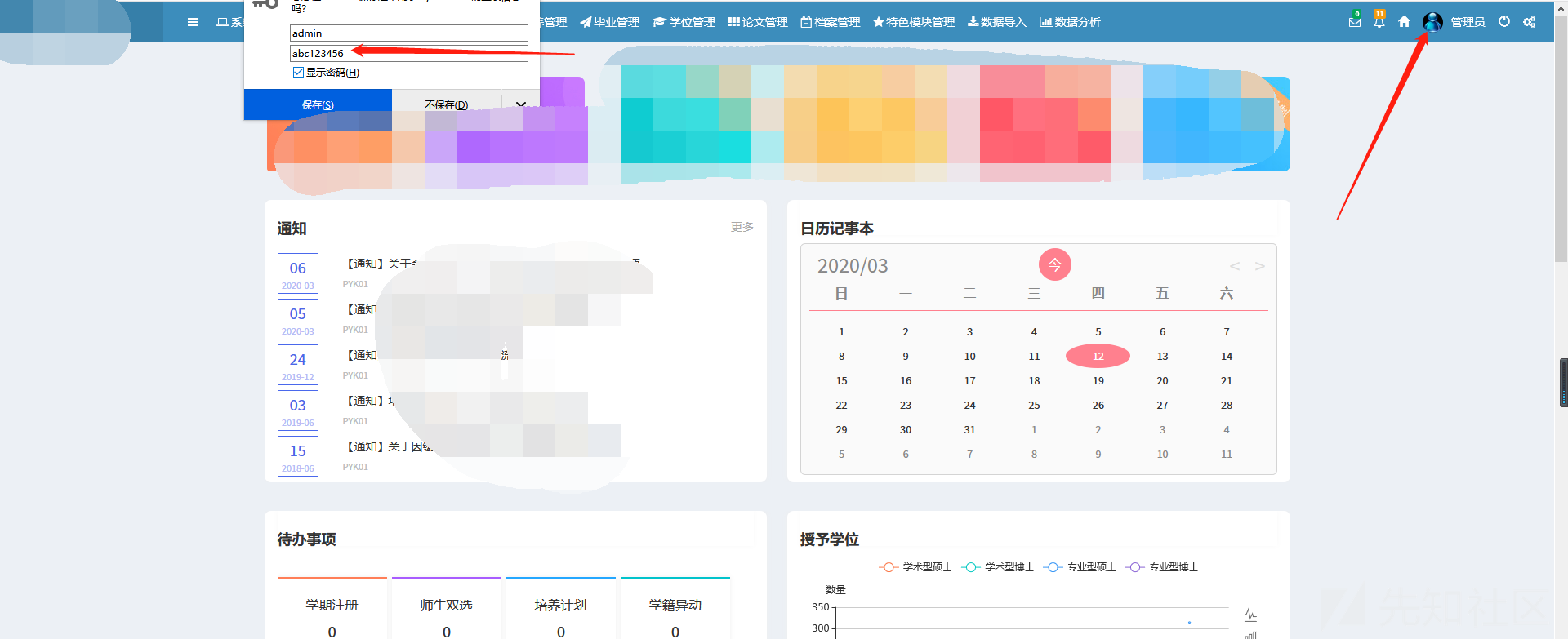

登录之后

看到了邮箱,保存下来,作为一个信息搜集。

然后我退出去,想试试这个系统的忘记密码有没有机会绕过。

用的是我已经能登录的学号进行测试

诶,刚才就找到了邮箱,第一步通过

只需要通过第一步,邮箱是正确的,就可以绕过验证码。

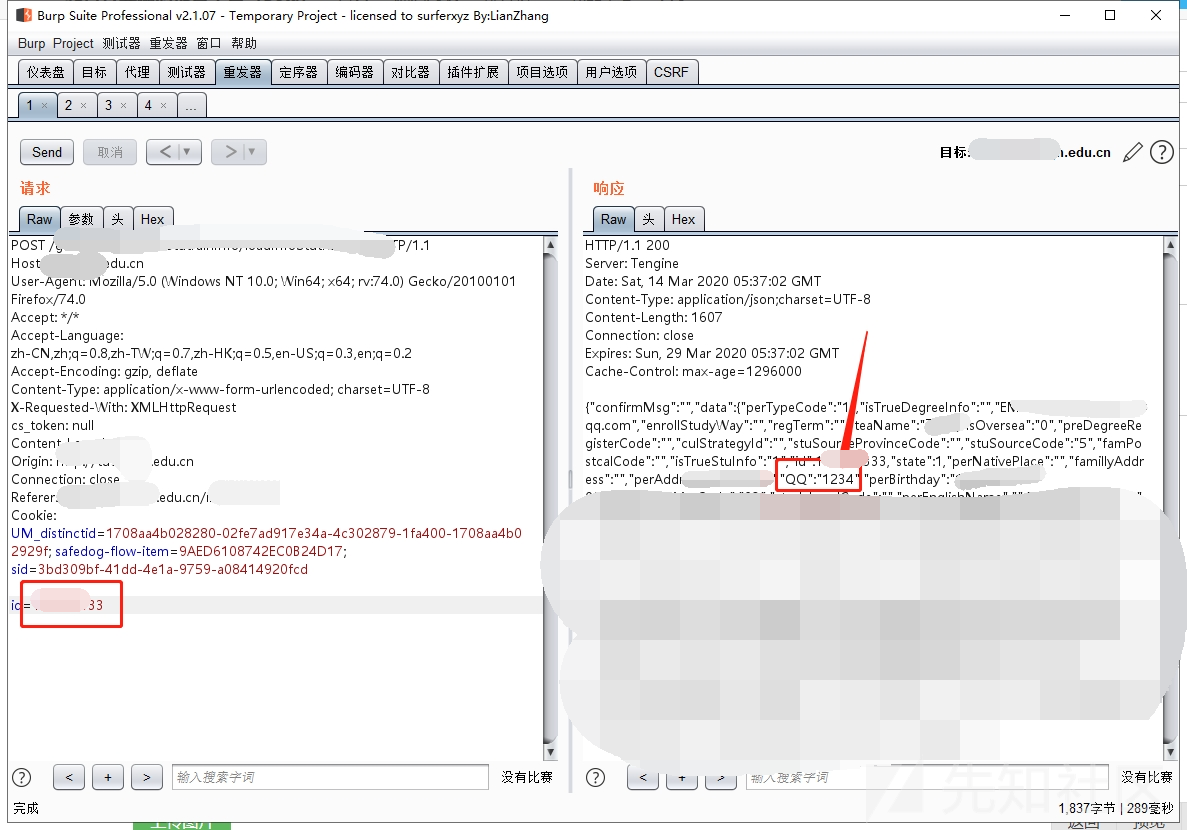

3.越权查看他人信息

这个功能点就是一登录进来的那个页面

可以遍历

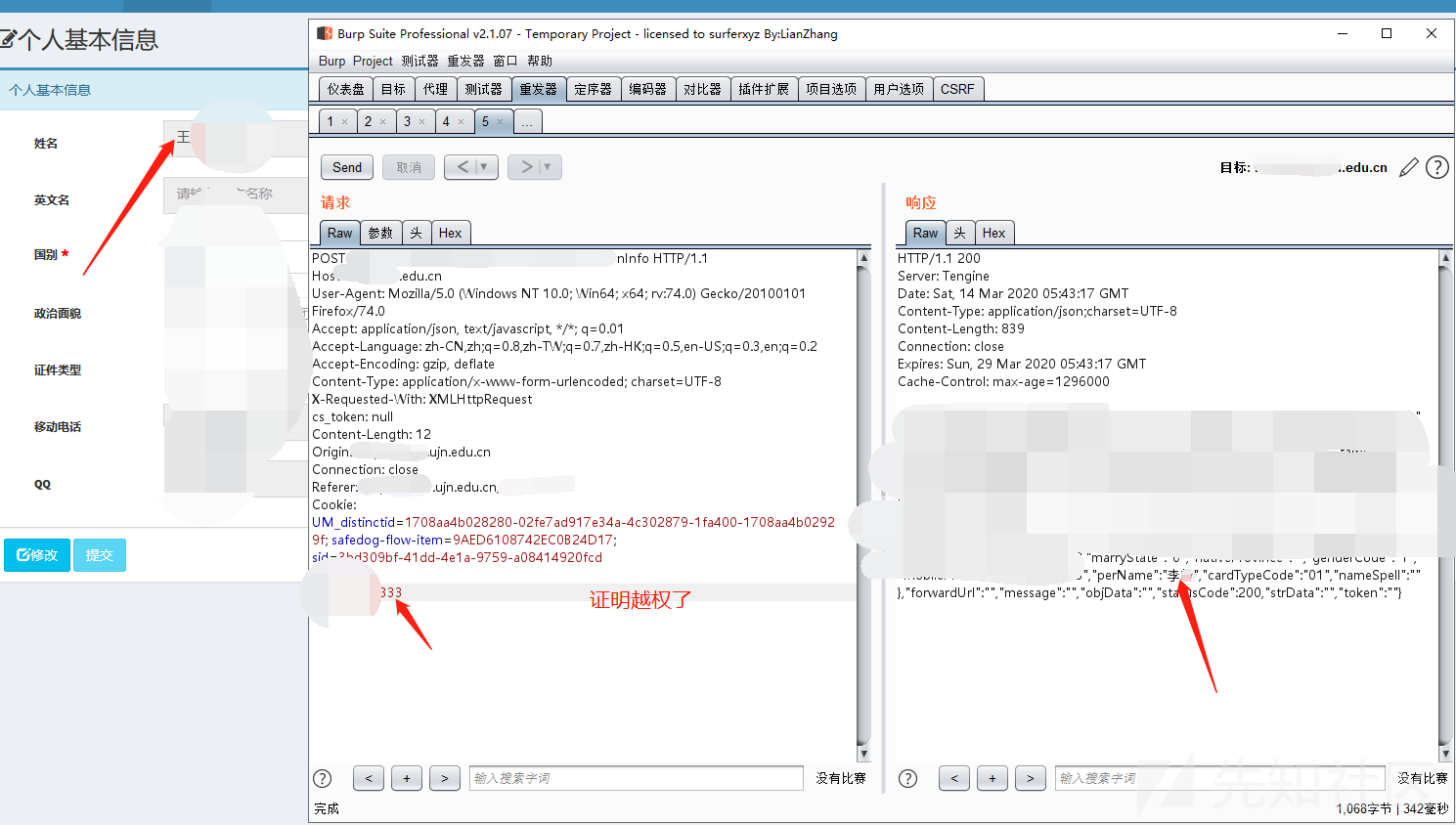

4.越权修改他人信息

首先我们先查看一下

id=XXXXXXXXX33的信息

然后修改一下自己的信息

抓包,重放。

我修改成了id=XXXXXXXXX33再重放的。

然后我们使用越权查询功能去查看一下信息有没有被我们修改?

修改成功~

5.第二个接口越权查看他人信息

两个接口,同一个效果。

转载

转载

分享

分享

楼主的burp有没地址 中文很多编码有问题的

@坏虾 是的,我一开始也以为是弱口令,后面我发现输入其他密码会显示我“账号或密码错误”,但是我输入1111111或者2222222都会进入修改页面,纯粹是逻辑问题。

看文章动动脑袋,这明显不是弱口令进去的。

系统设计只要是密码全是数字就会进入口令修改界面。

然后在修改界面验证原密码的时候,直接改响应绕过检测。

只想说作者思路缜密,脑回路奇特。

大哥,第一个是admin/123456弱口令???

@hacker001 一切都要从admin/123456说起,哈哈哈

第一步就有点

第一步就有点懵,为啥你123456就能登上管理员账户

@浮萍 感谢提醒,已修改!

@小菜v牛 师傅,哪张图可以说一下吗?谢谢

@浮萍 师傅,图一哪里不完全了?

老板 露点了 修改下图

修改一下图1,打码不完全