web渗透之发现内网有大鱼

信息收集

目标 xx.xx.xx.xx第一步肯定是收集信息

先看下端口开放信息

7001/http 8080/http 9001/http 9090/websm结果就7001可以打开

话说Weblogic 这两年漏洞真不少

getshell

首先测试一波弱口令 无果。。。。。。。

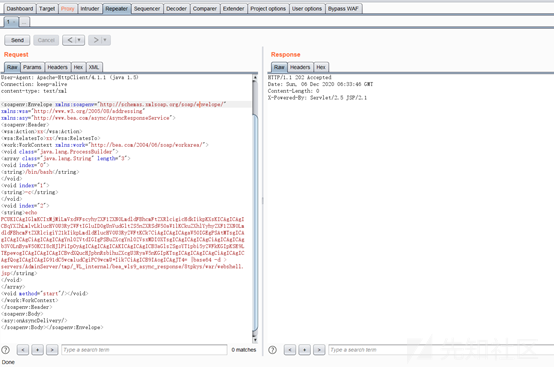

祭出神器测试一下反序列化漏洞

这下稳了,顺着cve编号去拿shell

cve-2019-2725

成功搞下shell

http://xx.xx.xx.xx./webshell.jsp?pwd=111&cmd=whoami进内网

先看下能不能出网,很遗憾不能

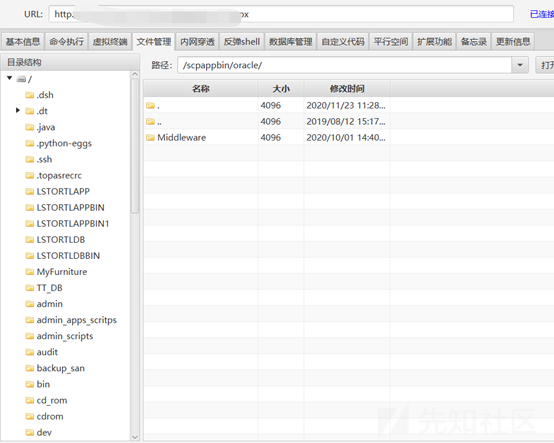

能执行命令了就先上个冰蝎马,方便管理

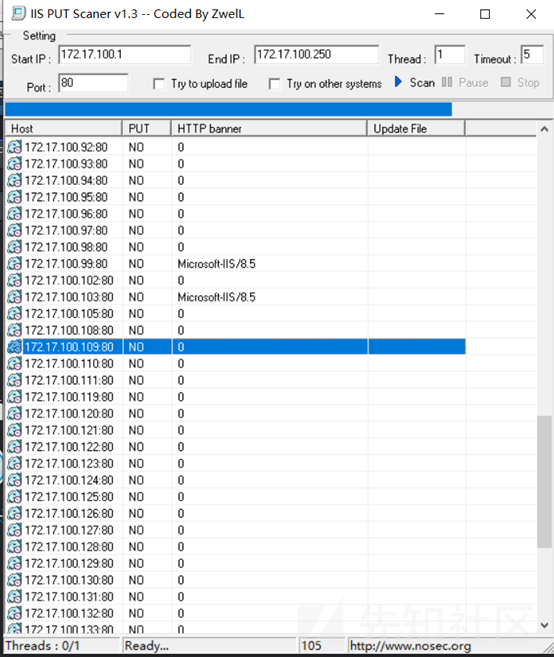

扫一下本网段还有哪些ip

还真是个大家伙内网100多台机器

找到网站路径 上传代理脚本

/scpappbin/oracle/Middleware/user_projects/domains/ws_test/servers/AdminServer/tmp/_WL_internal/uddiexplorer/5f6ebw/war/

先扫描一下永恒之蓝吧 毕竟是内网大杀器

卧槽 一个都没有扫描出来(其实内网还有不少是win的机器)

一时间竟然没有了思路

先扫描一下开80的机器 看看能不能通过web再搞几台机器

待续

打开怎么会直接显示出源码??

难道是代理的问题?

时间有限,先暂时告一段落,回头再搞他

转载

转载

分享

分享

@newlifes 我是从你这篇文章进去的╮( ̄⊿ ̄")╭ 看看大鱼嘛

@0o**** 大哥,你是无处不在啊,全网刷洞?

域控等你/dog 172.17.100.84

@带头小老弟 200来个内网ip还不大?我可以玩一个月

大鱼在哪

@HOne 线程调低一点,没问题

@clim****inene 工具是goby,出处是:https://nosec.org/home/detail/4606.html 白帽汇的一篇文章介绍了weblogic,goby集成了weblogic的扫描

这么挂socks扫 不会断吗

大佬 问一下 测试反序列化漏洞的神器是哪个工具呢