前言

蜜罐作为一种主动防御策略,其核心在于故意暴露潜在的脆弱性并设置诱饵,旨在吸引攻击者发起攻击。通过维持某些易受攻击的端口处于开放状态,蜜罐能够巧妙地引导攻击者进入其预设的虚拟环境,而非真实的系统领域。一旦攻击者踏入蜜罐的陷阱,系统便能持续监控并追踪其活动轨迹,不仅实现对攻击者的有效捕获与攻击路径的追溯,还能通过对攻击行为的深入分析,提炼出强化真实网络安全防护的宝贵见解。这些洞察随后可被转化为具体的技术和管理措施,以进一步提升实际系统的防御能力。

在核心应用系统中巧妙融入蜜罐指纹,这一策略往往能让红队望而生畏,主动放弃攻击企图,这无疑为网络安全防护增添了一种新颖而有效的策略维度。

思路我们有了,下面我们实践研究一下:

设计研究

先找一款蜜罐指纹识别工具,这里我们使用Heimdallr,Heimdallr是一款致力于被动嗅探浏览器流量,用于提示漏洞框架指纹、告警拦截蜜罐请求、对抗浏览器特征追踪(浏览器持久化、webRTC、Canvas画布等)的Chrome插件。这里附下下载地址Heimdallr

安装

- GitHub Releases 下载插件最新编译版本

- Chrome浏览器-扩展设置-开发者模式-加载已解压的扩展程序

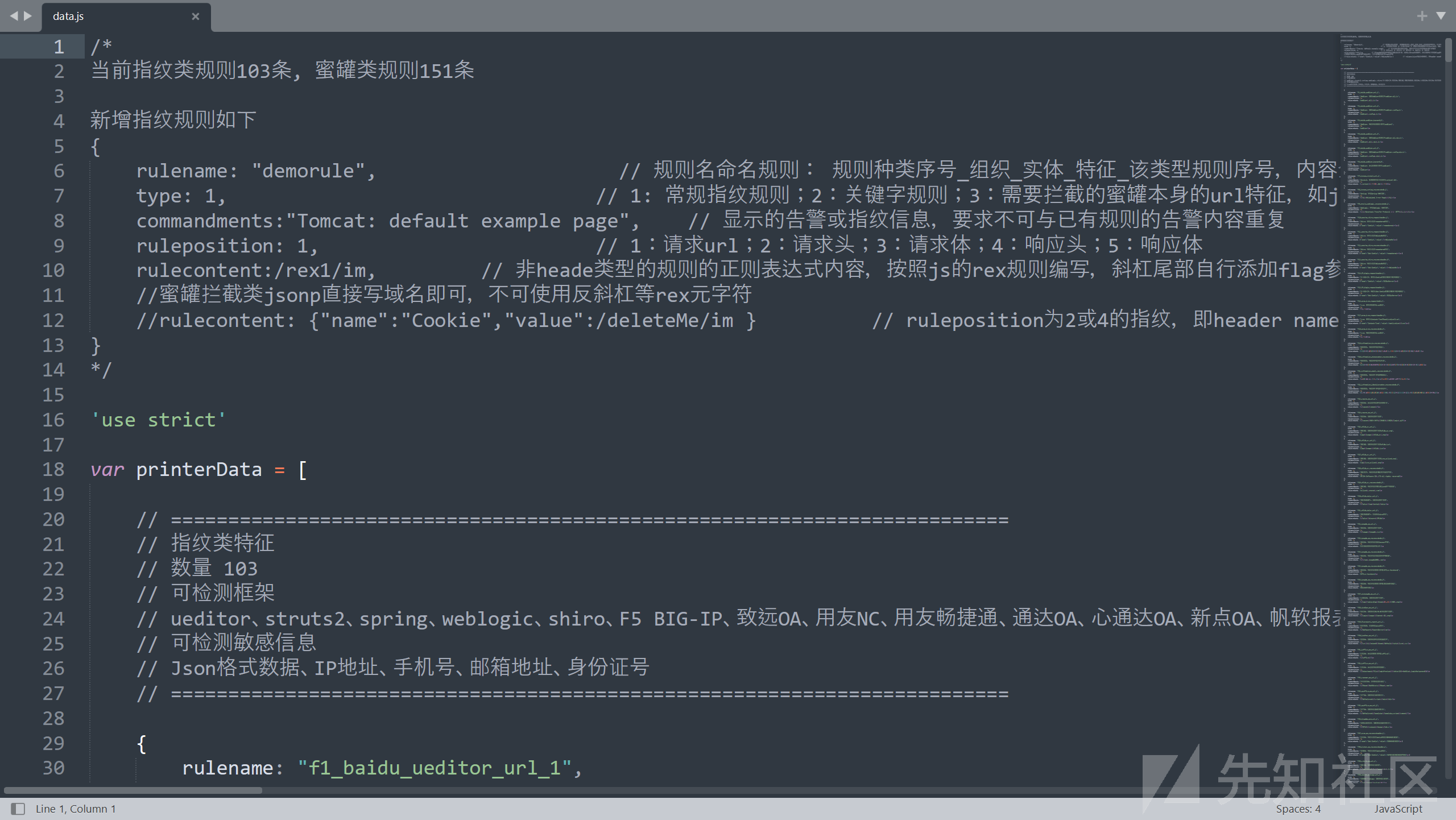

打开下载的Heimdallr\resource\data\data.js文件,我们可以看到蜜罐指纹信息。这里蜜罐指纹挺多的,有151条蜜罐指纹。

看蜜罐指纹大致可以分为两类:

- 敏感脚本调用

- 敏感域名请求

这里我们选择敏感脚本调用进行测试,正常生成环境中我们也不会去请求baidu.com这些域名。

选择下面这一条规则:

{

rulename: "h132_heimdallr_js_url_23",

type: 5,

commandments:"敏感脚本调用: Url检测到敏感脚本关键字[fingerprintjs]",

ruleposition: 1,

rulecontent: /fingerprintjs/im

},

搭建一个网站进行测试,这里检测不到蜜罐指纹,也符合我们的预期。

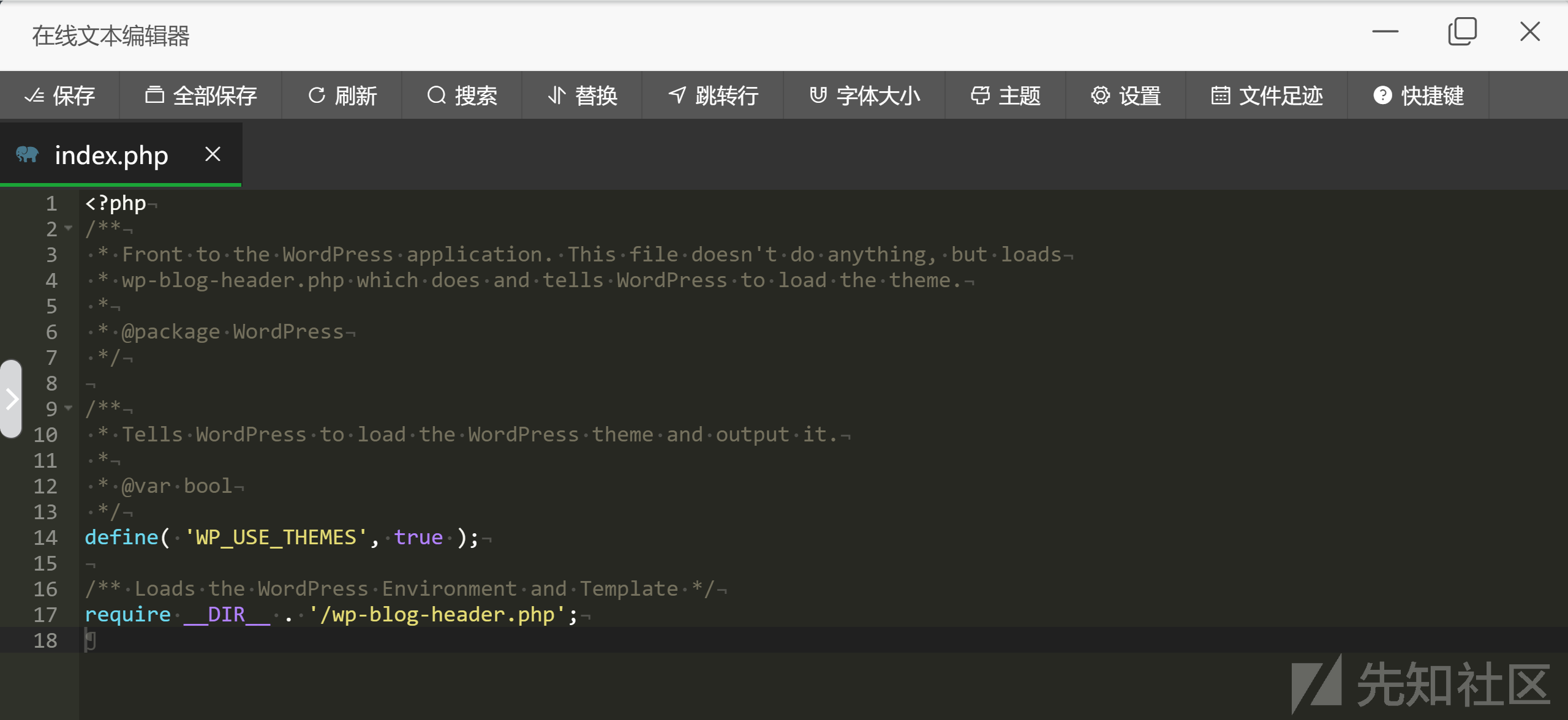

现在修改一下源码,打开首页文件index.php看一下,这里是直接去加载/wp-blog-header.php资源。

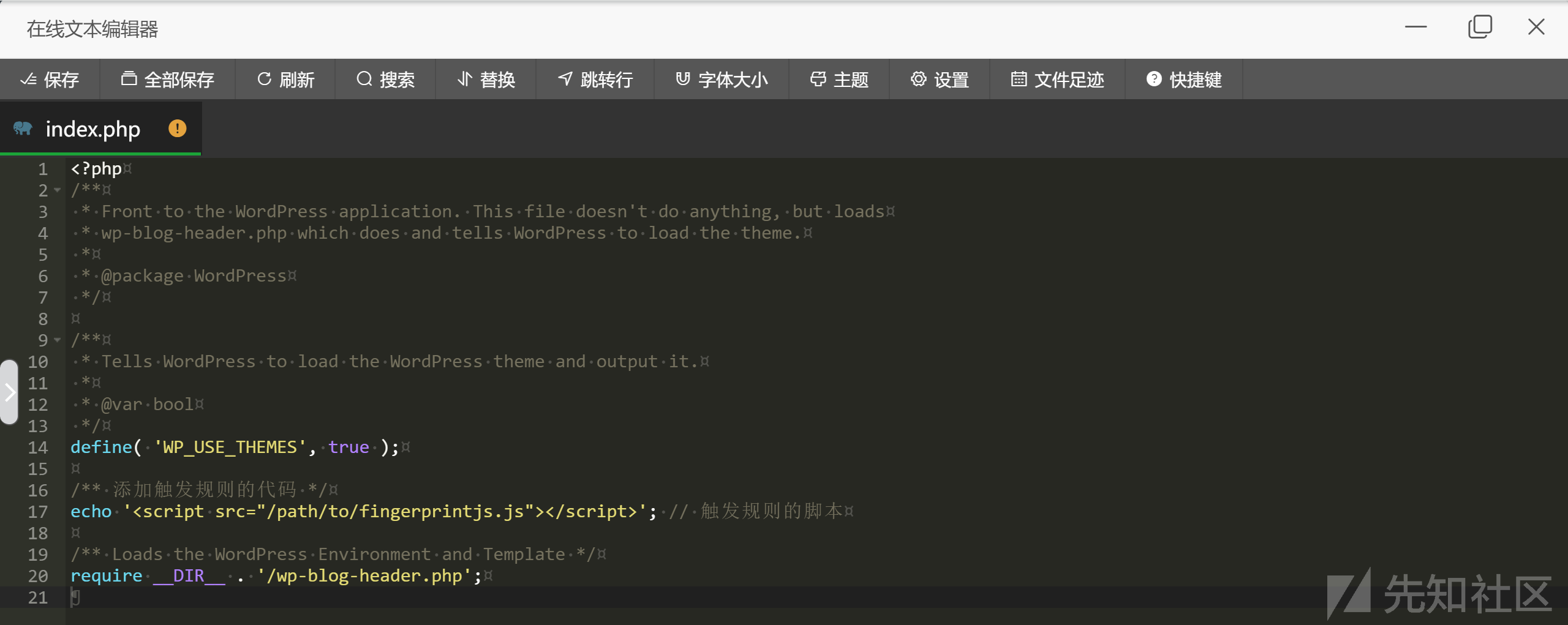

我们只需要在文件中间添加下面这一串代码即可。

/** 添加触发规则的代码 */

echo '<script src="/path/to/fingerprintjs.js"></script>'; // 触发规则的脚本

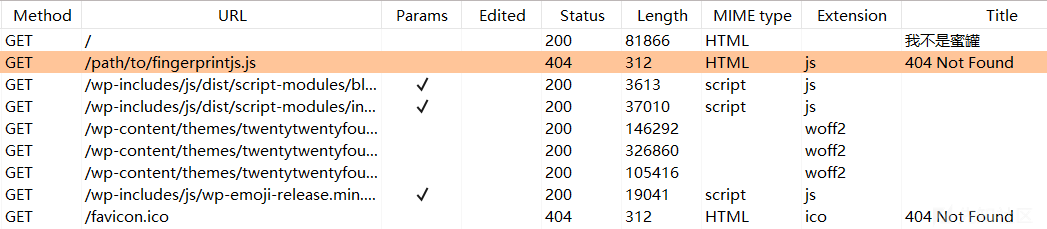

我们再来验证一下,很好,触发蜜罐告警了

这里fingerprintjs.js文件可以不存在,只要访问fingerprintjs.js就能触发。

总结

在网络安全策略中,我们可以采取双向伪造指纹信息的手段以增强防御能力。一方面,我们对WebLogic、Tomcat、SSH等关键服务的指纹信息进行了精心伪装。由于攻击者通常会依据指纹信息来匹配其0day(零日漏洞)武器库,以识别和利用潜在的漏洞,因此隐藏这些服务的真实指纹和版本信息,能够在一定程度上阻碍攻击者对目标系统的漏洞识别,降低其攻击成功的可能性。

另一方面,我们巧妙地为核心应用系统披上了蜜罐(如Honeypot)的指纹外衣。鉴于攻击者往往对蜜罐环境心存忌惮,担心可能遭遇反制措施或溯源追踪,当他们在扫描过程中遭遇具有蜜罐特征的指纹时,多数情况下会选择规避风险,主动放弃对目标系统的进一步攻击。

通过这种双向伪造的策略,我们不仅有效地掩盖了真实系统的指纹信息,还巧妙地利用了攻击者的心理防线,以蜜罐指纹作为威慑,进一步提升了整体安全防护的效能。

转载

转载

分享

分享