本文记录了去年12月6日,我是如何基于 pyn3rd 的一条微博,利用互联网上有限的公开信息,逐步检索并在两小时内成功复现 FakeTOA——即“TOA的IP伪造漏洞”。

本文目的在于分享作为安全爱好者,如何在漏洞信息披露有限的情况下,通过互联网的公开信息,发掘并复现一个1Day漏洞。本文更倾向于漏洞复现方法的“渔”,而不是漏洞原理分析的“鱼”。

漏洞的发现者CFC4N师傅已于今年8月在其博客《详解:L4LB四层负载均衡IP伪造漏洞》中批量漏洞更多细节。

一、与TOA的邂逅

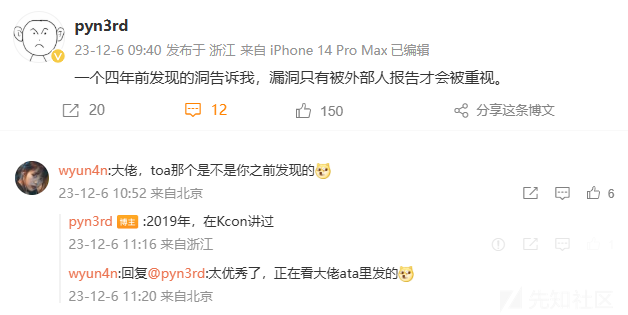

在微博上偶然看到 pyn3rd 发布的一篇博文:https://weibo.com/1977418460/NvQ6B7f4q,引起了我的好奇心。这让我意识到这可能是一个新出现的漏洞。我的探索欲望由此点燃:

- 微博评论让我了解到漏洞与“TOA”相关,进一步追踪到了 KCON 的 PPT,从中获取了相关的技术知识;

- 我开始搜索与已知信息相关的关键词,例如“tcp option address scapy bypass”。尽管在 hacking8 上找到了《Bypass Waf 概述》这篇文章,但信息量有限,内容与已知信息大部分重合;

- 想到新的漏洞,一般都有公众号会抢热点,而对于公众号文章,洞见网安wechat.doonsec.com会聚合安全类的微信文章,sougou也可以检索。于是搜“toa waf”发现leveryd的《WAF攻防(5)》,基于此文以及其文章结尾的参考资料对TOA相关的原理文章也进行阅读,对漏洞原理有了进一步的了解。

至此,我只了解了徐师提到的“四年前的老洞”,但未见新漏洞的踪迹。

二、柳暗花明又一村的检索过程

经过多次使用关键词在不同搜索引擎上进行搜索后,我几乎打算放弃,打算自己深入研究。突然灵光一现,直接搜“toa漏洞”:

-

通过第一个检索结果,定位此漏洞的发现者为CFC4N师傅;第二个检索结果的文章,看了下发现时间很新而且文章作者就是CFC4N,那么这篇文章应该就是重点突破口了;

-

我随后关注了 CFC4N 的微博,并发现与漏洞相关的微博。尽管对应的微信公众号文章已被删除,但有很多渠道可以检索,比如一些网站会搬运,如上图中的“黑客技术”,比如洞见网安的删文类别中也有微信快照;

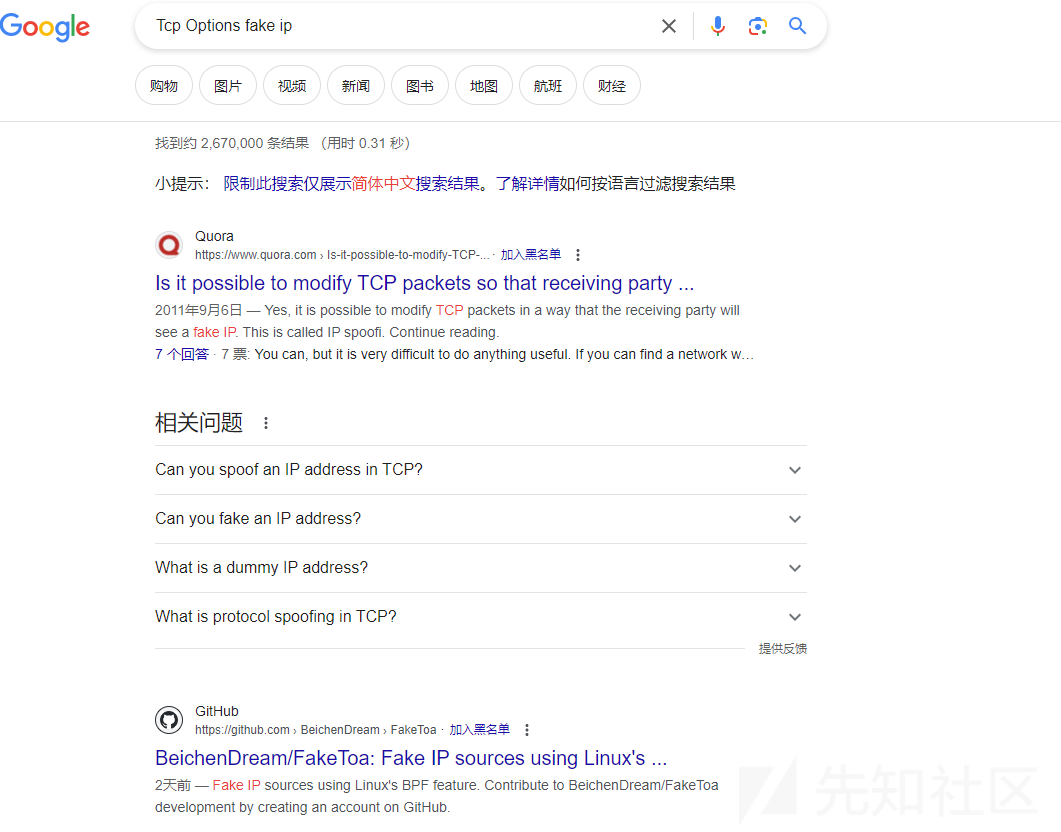

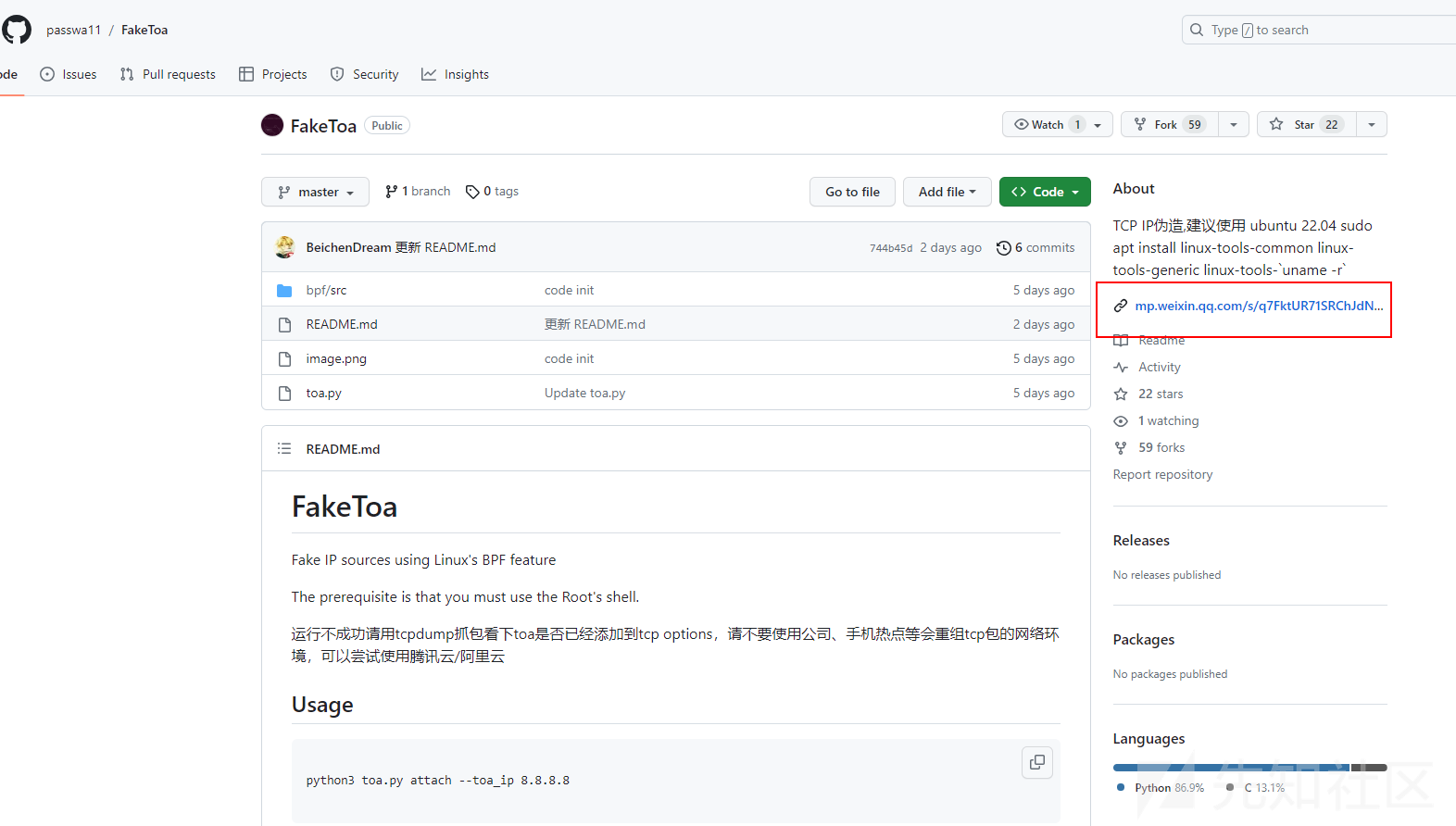

- 通过阅读文章,获取关键词“伪造IP”,于是继续检索“Tcp Options fake ip”发现了已经 404 的 BeichenDream/FakeToa 仓库。而对于Github的404,一定概率可以在 GitHub 中检索到其他用户的 fork;

- 在他人fork的仓库中发现了已经被删除的微信公众号文章,虽然文章标题不详,但一般文章中常包含 Github 工具的链接。我使用洞见的删文搜索功能查找工具名“FakeTOA”,通过微信快照成功阅读了文章内容;

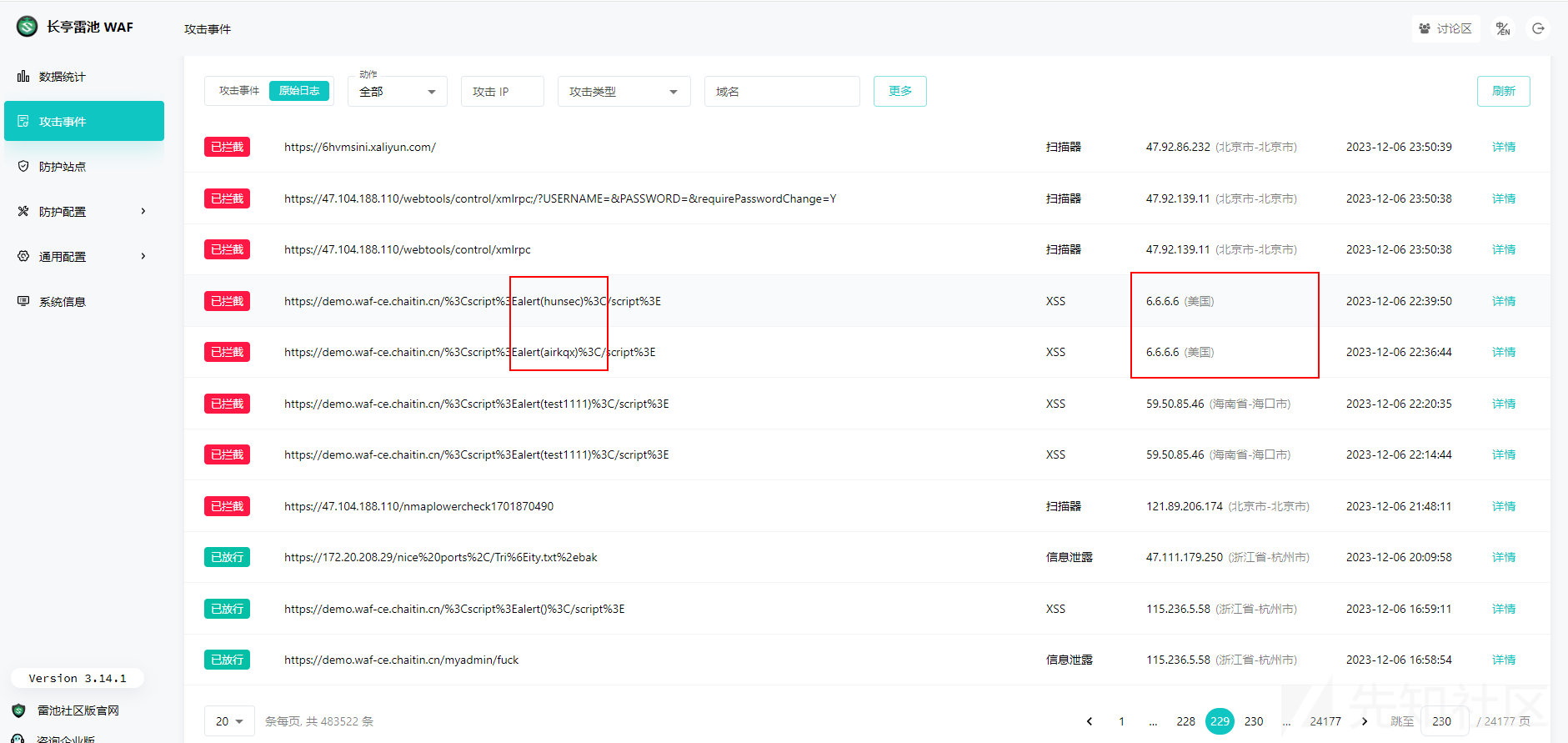

FakeTOA这个工具复现用起来更傻瓜式,直接复现如下,至此耗时2小时,结束战斗。(晚上8点多刷到的微博,10点多复现完毕)

后续发现《IP伪造技术探究》这篇微信公众号发的更早,且文章提供的脚本更适合了解原理,只是未触发关键词检索到;同时也发现这个漏洞其实在更早的几天之前就在微信公众号被一些师傅披露过,但是我没及时关注到。而且这些文章发布后被删,导致我在检索的时候无法找到,进而导致了检索的困难。

三、总结

诚然由于一些政策原因,漏洞的披露和公开受到了限制,导致一些安全爱好者在漏洞发现和复现的时候存在困难,但是方法总比困难多。希望这篇文章能帮助到一些有同样困扰的人。

- 充分利用已知信息进行检索来获取新的关键词,然后不断地重复这个过程;

- 充分使用不同的渠道进行检索,打破不同平台之间的信息壁垒;

- 公众号文章,除了搜狗进行检索,洞见的删文快照也不错(非广,仅tips);

- 即使是几年前的技术或漏洞,常回顾也能发现新的价值;

- 一些师傅的微博和X等平台可以蹲一蹲,刷手机娱乐的时候也许会刷到一些有用的东西。

转载

转载

分享

分享