9.Over Permission

1.Over Permission概述

如果使用A用户的权限去操作B用户的数据,A的权限小于B的权限,如果能够成功操作,则称之为越权操作。 越权漏洞形成的原因是后台使用了 不合理的权限校验规则导致的。

一般越权漏洞容易出现在权限页面(需要登录的页面)增、删、改、查的的地方,当用户对权限页面内的信息进行这些操作时,后台需要对 对当前用户的权限进行校验,看其是否具备操作的权限,从而给出响应,而如果校验的规则过于简单则容易出现越权漏洞。

因此,在在权限管理中应该遵守:

1.使用最小权限原则对用户进行赋权;

2.使用合理(严格)的权限校验规则;

3.使用后台登录态作为条件进行权限判断,别动不动就瞎用前端传进来的条件;

2.水平越权

首先收集账户信息

lucy/123456,lili/123456

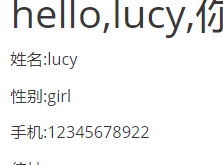

登录lucy账户,点击查看个人信息

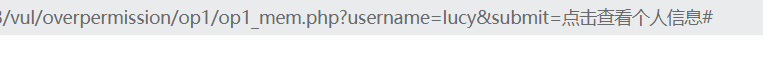

观察url的参数username

水平越权的意思是,通过修改特定的参数信息,可以达到查看同等权限用户信息的目的

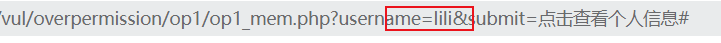

我们将username参数改为lili

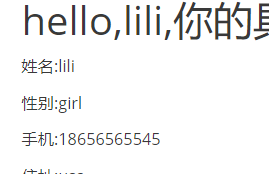

发现可以查看用户lili的信息,水平越权触发

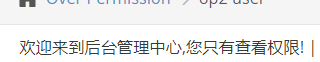

3.垂直越权

首先收集用户信息

admin/123456,pikachu/000000

admin是管理员权限,pikachu是普通用户权限

登录admin账户,发现有添加用户的功能

登录pikachu账户,发现没有添加用户的功能

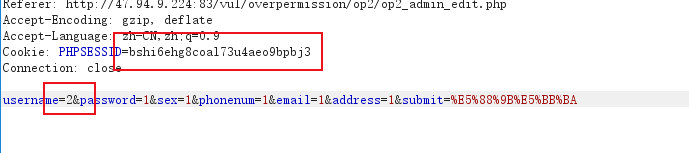

在管理员状态下,添加用户,抓包

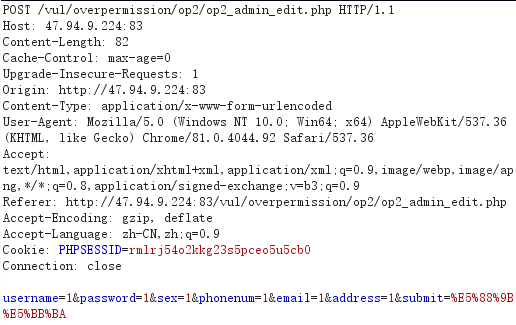

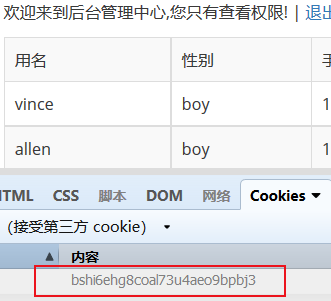

在pikachu用户状态下,获取cookie,bshi6ehg8coal73u4aeo9bpbj3

第一种方式,将普通用户状态下的cookie替换管理员账户下抓包的cookie,可以更换下包里的添加用户的信息

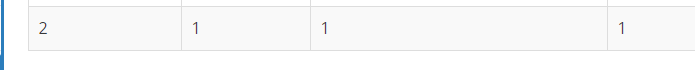

放包

发现用户2已经被添加,垂直越权触发

第二种方式,登录admin账户,进入添加用户页面,记录下url:/vul/overpermission/op2/op2_admin_edit.php

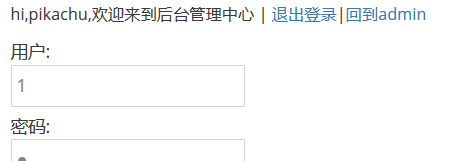

登录pikachu用户,替换url为上面记录的url,发现pikachu用户也可以添加用户了

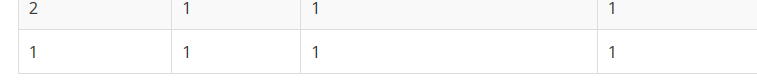

点击添加,登录admin账户,发现成功添加,垂直越权触发

文笔生疏,措辞浅薄,望各位大佬不吝赐教,万分感谢。

免责声明:由于传播或利用此文所提供的信息、技术或方法而造成的任何直接或间接的后果及损失,均由使用者本人负责, 文章作者不为此承担任何责任。

转载声明:儒道易行 拥有对此文章的修改和解释权,如欲转载或传播此文章,必须保证此文章的完整性,包括版权声明等全部内容。未经作者允许,不得任意修改或者增减此文章的内容,不得以任何方式将其用于商业目的。

转载

转载

分享

分享