对等保网站的常规测试

- 得到目标后,先对目标官网进行了一次常规的渗透检测

- 网站长这个样,看着就很久远的样子,10年前的网站类型

- 端口扫描了,没有什么利用点,只能从web找入口了

- 先看看有没有什么漏洞,浏览一下网站

- 有爆错,但是没有注入

- 从图片中可以得到的信息

aspx + mysql - 指纹识别,无结果

- 扫描目录,无结果

- 通过浏览网站发现管理员的账号信息

sysadmin - 没有思路了(这还测个屁,出信息泄露的报告吧。。。。。)

- 吃完午饭回来又打开网站,感觉这么老的网站应该多多少少的会有问题

- 在经过半个小的摸索中终于找到了突破口(google,baidu,各种搜索引擎中徘徊)

- 找到了管理登录页面

- 又是一顿常规测试方法怼上去,弱口令,看看登录框又没有注入,万能密码啥的,无果

- 登录没有验证码,开启爆破模式

- 草 竟然如此简单

- 后台如此简陋

- 找到编辑文章的地方

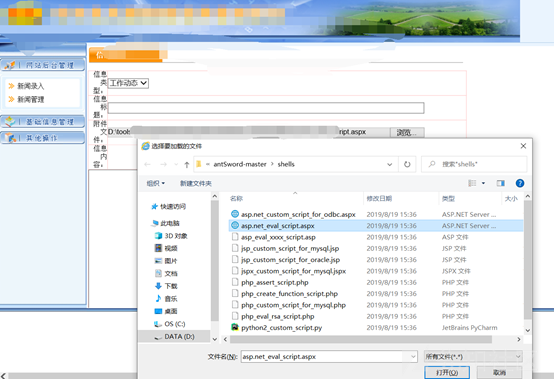

- 竟然能直接上传apsx脚本,终于没有辜负我的苦心

- 可以上传成功 但是链接失败

- 换个工具试试

- 应该是waf导致的,既然能上传找个免杀的马,应该问题不大

- 成功搞下shell,草 全乱码了,没法看啊

- 历经千难万险 终于上了冰蝎马

- 执行命令发现,权限很小,并且还有360全家桶

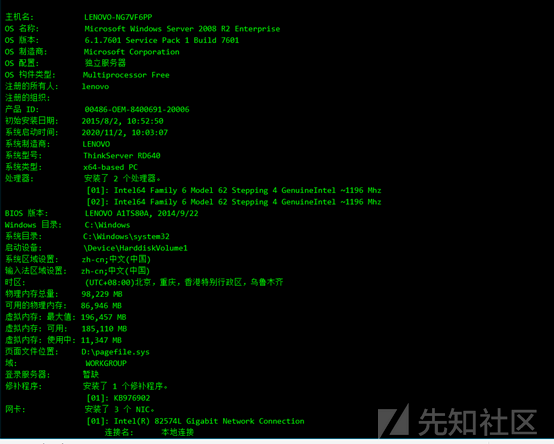

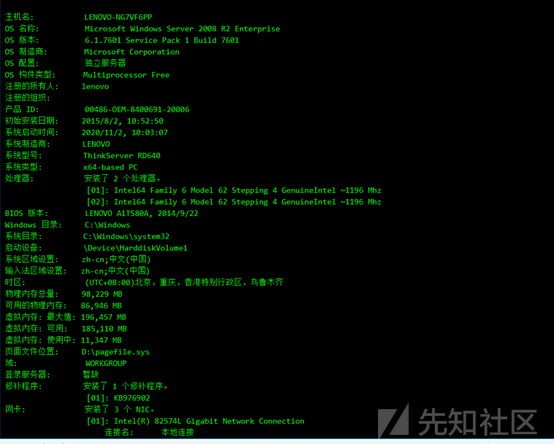

- 先基本的搜集一下信息

- 找到数据库信息,心想可以通过mysql提权

- 但是aspx的马不支持mysql连接,尝试上传php脚本,发现程序本身不解析php

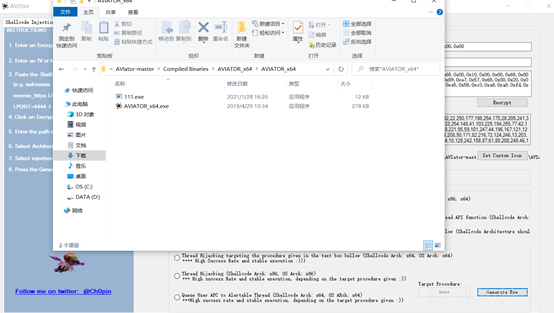

- 实在没有办法了,想通过cs生成木马,再进行简单的免杀

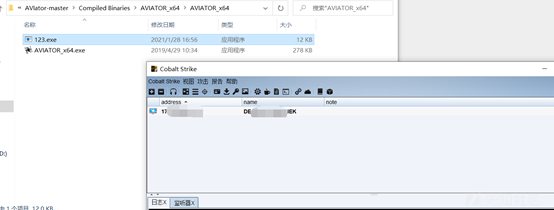

- 上传木马并执行

- 卧槽,没有任何反应,难道被杀了?

- 怎么执行都没有反应,一开始我以为是被杀了,去目录看,文件还存在,后来又怀疑是系统位数不对,重新生成payload,重新上传也不行,很奇怪。

- 为了测试,我本地打开一下

- 本地运行没有问题

- 就到这里吧,不折腾了,可以交差了

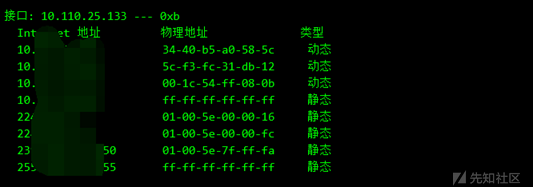

- 目标内网也没有可以搞的机器,瞬间索然无味

转载

转载

分享

分享

本地测试有360吗?测试360的话最好在虚拟机和宿主机都测一遍

CS生成的马,没被杀也可能在执行时被拦截

这还测个屁,出信息泄露的报告吧

这还测个屁,出信息泄露的报告吧

这还测个屁,出信息泄露的报告吧